Oracle Database@Hyperscaler (DB@Hyperscaler) を利用する前に、個人的に気になる点や「これってどうなるの?」という点、参照すべきドキュメントをまとめました。

DB@Hyperscale とは何?という方はこちらを参照してください。

- Qiita:Oracle Database@AWSについてまとめてみた

- Qiita:Oracle Database@Azureについてまとめてみた

- Qiita:Oracle Database@Google Cloudについてまとめてみた

本記事は 2025年10月現在 の情報をもとにしておりますので、最新情報は各ドキュメントをご確認ください。

Oracle AI World 2025で発表されました。

- Oracle Database => Oracle AI Database

- Oracle Database 23ai => Oracle AI Database 26ai (RU 23.26 (2025年10月のRU) の適用により23aiから26aiに)

- Oracle Autonomous Database => Oracle Autonomous AI Database

- Oracle Autonomous Data Warehouse => Oracle Autonomous AI Lakehouse

- Oracle APEX Low-Code => APEX AI Application Generator

最新情報や使用できるサービスの確認

まず、最新情報は「Oracle Multicloud Capabilities」に掲載されます。こちらを見れば、どのサービスが使えるかどのリージョンがGAとなったかなどの確認することができます。

また、OCIのドキュメントの「What’s New」からサービス・アップデート情報を確認できます。

| 公式ドキュメント | |

|---|---|

| Oracle Database@AWS (ODAAWS) | Oracle Databaes@AWS「What's New」 |

| Oracle Database@Azure (ODAA) | Oracle Database@Azure「What’s New」 |

| Oracle Database@GCP (ODAG) | Oracle Database@Google Cloud「What's New」 |

各Cloud Service Provider (CSP) のドキュメントはこちらです。

利用料、機能、SLA

料金、サービスの機能、SLAやOSRも通常のOCIと同じです。

| Oracle Database@Hyperscaler | |

|---|---|

| 料金 | OCIと同じ |

| 機能 | OCIと同じ |

| SLA | OCIと同じ |

| Oracle Support Rewards (OSR) | OCIと同じ |

| 利用前のService Limit申請 | OCIと同じ |

日本のリージョンと物理AZ (Availability Zone)

利用可能な物理AZは以下です (2025年10月現在)。AWS、Azure、GCPでは、論理AZと物理AZが異なる (アカウントごとでも異なるようです) ようなので、必ず物理AZがどこなのかを確認してください。

- Oracle Database@AWS「Regional Availability」

- Oracle Database@Azure「Regional Availability」

- Oracle Database@Google Cloud「Regional Availability」

| Regiona Availability | Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) |

|---|---|---|---|

| 東京 | - | japaneast-az2、japaneast-az3 | asia-northeast1-a-r1 |

| 大阪 | - | japanwest-az3 | - |

DB@Hyperscalerで利用可能なサービス

リージョン毎でGAのタイミングが異なるため、最新の情報はOracle Multicloud Capabilities や各ドキュメントをご確認ください。

DB@Hyperscalerのサービスとして提供されているOCIサービス (2025年10月現在)

| DB@Hyperscaler | Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) |

|---|---|---|---|

| ExaDB-D X9M/X11M | YES | YES | YES |

| ExaDB-XS (Exascale) | - | YES | YES |

| ADB-S | - | YES | YES |

| ADB-D | YES | - | - |

| BaseDB (※1) | - | YES | YES |

| OCI GoldenGate (※2) | - | YES | Planned |

| ZRCV / RCV in OCI (保存先:OCI) (※3) |

YES | YES | YES |

| ZRCV / RCV in Partner Cloud (※3) ※保存先:AWS、Azure、GCP |

YES | YES | YES |

| Object Storage (Oracle Managed) への自動バックアップ ※保存先:OCI |

YES | YES | YES |

| Amazon S3、Azure Blob、Google Cloud Storage への自動バックアップ | YES | - | - |

- OCIチュートリアル

- UI スクリーン・キャプチャ集

※1:提供されているのは、2025年8月27日にGAされた Generation-agnostic x86シェイプのBaseDB となります。

| BaseDB (ECPU版) | BaseDB (OCPU版) | |

|---|---|---|

| シェイプ | ・Generation-agnostic x86:VM,Standard.x86 | ・AMD:VM.Standard.E4.Flex、VM.Standard.E5.Flex ・Intel X9:VM.Standard3.Flex ・Ampere (Arm):VM.Standard.A1.Flex |

| コア | ECPUベース | OCPUベース |

| DB Version | 23ai以上 | 19c以上 |

| エディション | • Standard Edition (SE) • Enterprise Edition (EE) • Enterprise Edition - High Performance (HP) ※Enterprise Edition - Extreme Performance (EP) は利用不可 |

• Standard Edition (SE) • Enterprise Edition (EE) • Enterprise Edition - High Performance (HP) •Enterprise Edition - Extreme Performance (EP) |

| 構成 | ・Single構成 ※EPが使えないのでRAC、In-Memory、Active Data Guardは利用不可 |

・Single ・RAC ※ArmはSingle構成 |

| ストレージ | 論理ボリュームマネージャ (LVM) ※ASMは利用不可 |

・AMD:ASM or LVM ・Intel X9:ASM or LVM ・Ampere (Arm):LVM |

| ストレージ・パフォーマンス (VPU) | 選択不可 | ・Balanced (10 VPU) ・High Performance (20 VPU) |

Generation-agnostic x86シェイプのBaseDBの注意点

- Enterprise Edition - Extreme Performance (EP)は利用できないため、RAC (Real Application Cluster)は利用できません。

- RACとASMが使えないため、OCPU版BaseDBよりは可用性は低下します。

- What's New in Oracle Base Database Service「Release Date:August 27, 2025」

- Oracle Cloud Infrastructure:2025年9月度サービス・アップデート

- Oracle Base Database Service 技術詳細

※2:2025年10月7日にOracle Database@AzureがOracle GoldenGateをサポートしました (What's supported)。

-

2025年10月現在は以下をサポートしています。

- Oracle Database@Azure - Exadata

- Oracle Database@Azure - Autonomous Database

- Oracle Database@Google Cloud - Autonomous Database

- Oracle Database@Google Cloud - Exadata

- Oracle Database@AWS - Exadata

- Oracle Database@AWS - Autonomous Database

ODAAでOCI GoldenGateを使う場合

- Azure Credit (MACC) を消費できるようです (What's New)**。

内容:Oracle Database@AzureでOracle GoldenGateが利用可能になったことをお知らせします。今日から、お客様は、業界をリードするGoldenGateのリアルタイム・レプリケーションおよび統合を使用し、既存のMicrosoft Azure消費コミットメント(MACC)で支払うことができます。この発表は、ポイントAからポイントBにデータを移動する以上のものです。これは、ダウンタイムや中断なく、オンプレミス、クラウド、マルチクラウド環境など、最も重要な場所でデータを自由に利用できるようにすることです。GoldenGateはモビリティ・レイヤーです。データが移動したら、どこにアンカーするか、どのようにモダナイズするか、どのようなインサイトを開放するかを決定できます。

- 東京リージョンでも利用でき、物理AZは「

japaneast-az3」のようです (Regional Availability)。 - OCI GGの設定は OCIコンソール から実施する必要があるようです (GoldenGate)。**

余談ですが、GoldenGate 23aiからはOracle Database 19c以上しか動作保証されなくなっています。そのため、Oracle Database 11gR2や12cなどの古いデータベースからの移行する場合は、GoldenGate 19c or 21cと組み合わせるか、別の移行方法を検討する必要があります。

GoldenGateが動作保証するデータベースやそのバージョンについてはこちらから調べることができます。

| GG for Oracle Version | GA Date | Premier Support Ends | Extended Support Ends | Sustaining Support Ends |

|---|---|---|---|---|

| 19.1 | May 2019 | Apr 2024 | Apr 2027 | Indefinite |

| 21.x | Apr 2021 | Apr 2026 | Not Available | Indefinite |

| 23.x | May 2024 | Jun 2029 | Jun 2032 | Indefinite |

- Oracle Fusion Middleware - Oracle Lifetime Support Policy「Oracle’s GoldenGate Releases」

その他GoldenGateの参考資料。

- [セミナー資料/動画] Oracle GoldenGate - 23ai 最新情報&プロジェクトからの学び(Oracle Database Technology Night)(1/30開催)

- Oracle GoldenGate 23ai 導入Tips

※3:現在、ZRCV / RCVでは取得した自動バックアップを別リージョンへレプリケーションできません (2025年10月時点)

別リージョンへも物理バックアップを取得したい場合は次の2つの方法があります。

(1)Object Storage (Customer Managed) へ手動バックアップ。Object Storageの機能で別リージョンのバケットへレプリケーション

- ExaDB-Dの場合は、手動バックアップを行い際は自動バックアップの無効化が必要なのでご注意ください。

- [Oracle Cloud] ユーザ管理のObject Storageバケットへ取得したRMANバックアップをBase Databaseにリストアしてみた

- Oracle Exadata Database Service on Dedicated Infrastructureでのデータベースのバックアップおよびリカバリの管理

(2)ExaDB-DなどをData Guard (リモート・スタンバイ) にして、プライマリとスタンバイ双方からZRCV / RCVへバックアップを取得

その他参考情報

- Zero Data Loss Autonomous Recovery Service サービス概要

- [自動バックアップのコスト比較]リカバリ・サービス (RCV/ZRCV) とオブジェクト・ストレージ

- OCIチュートリアル「104: 自動バックアップを設定しよう」

DB@HyperscalerのDB PaaSをサポートしているOCIサービス (2025年10月現在)

| Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) | |

|---|---|---|---|

| Object Storage (Customer Managed) への手動バックアップ ※保存先:OCI |

YES | YES | YES |

| OCI Database Management | YES | ||

| OCI Ops Insight | YES | ||

| OCI Data Safe | YES (ExaDB-D) | YES (ExaDB-D) | YES (ExaDB-D) |

- Database Management「Diagnostics & Management for Oracle Databases」

- Ops Insight「Supported Configurations for Ops Insights」

- Administering Oracle Data Safe「Register an Oracle Cloud Database」

Database Management、Ops Insight、Data Safeのサービス概要はこちら。

DB@Hyperscalerの日本のリージョンでの提供状況

| 東京リージョン | 大阪リージョン | |

|---|---|---|

| ExaDB-D@AWS | - | - |

| ADB-D@AWS | - | - |

| ZRCV/RCV@AWS | - | - |

| GG@AWS | - | - |

| ExaDB-D@Azure | ✔ (japaneast-az2 / japaneast-az3) | ✔ (japanwest-az3) |

| ExaDB-XS@Azure | ✔ (japaneast-az3)(19c) | - |

| ADB-S@Azure | ✔ (japaneast-az2 / japaneast-az3)(19c , 26ai) | ✔ (japanwest-az3)(19c , 26ai) |

| BaseDB@Azure | ✔ (japaneast-az3) | - |

| ZRCV/RCV@Azure | ✔ (japaneast-az2 / japaneast-az3) | - |

| GG@Azure | ✔ (japaneast-az3) | - |

| ExaDB-D@Google | ✔ (asia-northeast1-a-r1) | - |

| ExaDB-XS@Google | ✔ (asia-northeast1-a-r1) | - |

| ADB-S@Google | ✔ (asia-northeast1-a-r1) | - |

| BaseDB@Google | ✔ (asia-northeast1-a-r1) | - |

| ZRCV/RCV@Google | - | - |

| GG@Google | - | - |

Oracle Database@Azureで使用可能なデータベースやバージョン

- Oracle Database@Azure「Available Database Services」

| サービス名 | 使用可能なバージョン | プライベート・オファーは適格ですか? | 公開オファー適格? |

|---|---|---|---|

| Oracle Exadata Database Service on Dedicated Infrastructure | 19c, 23ai | はい | いいえ |

| Oracle Exadata Database Service on Exascale Infrastructure | 19c, 23ai | はい | はい |

| Oracle Base Database Service | 19c, 23ai | はい | はい |

| Oracle Autonomous Database | 19c, 23ai | はい | はい |

| Oracle GoldenGate | 21c, 23ai | はい | はい |

| Oracle Database Autonomous Recovery Service | NA | はい | いいえ |

各製品の新機能などのサービス・アップデートは製品ドキュメントから確認

クレジットの消費先

DB@Hyperscalerのサービス (例:ExaDB-D、ADB-Sなど) を使うときに、OCIサービス (例:Data Safe、Database Managementなど) と連携させることもあると思います。

サービス毎にAWS/Azure/GCPのCreditが消費されるのか、OCI Creditが消費されるのかをまとめました (2025年10月時点)。

詳細は、Oracle Services contracts の各Service Descriptionsをご確認ください。

- Oracle Services contracts「Oracle Database@AWS Credits Service Descriptions」

- Oracle Services contracts「Oracle Database@Azure Credits Service Descriptions」

- Oracle Services contracts「Oracle Database@Google Cloud Credits Service Descriptions」

| Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) | |

|---|---|---|---|

| ExaDB-D | AWS Credit | Azure Credit | GCP Credit |

| ExaDB-XS | - | Azure Credit | GCP Credit |

| ADB-D | AWS Credit | - | - |

| ADB-S | - | Azure Credit | GCP Credit |

| BaseDB | - | Azure Credit | GCP Credit |

| GoldenGate | - | Azure Credit | - |

| Autonomous Recovery Service (RCV) | AWS Credit | Azure Credit | GCP Credit |

| Zero Data Loss Autonomous Recovery Service (ZRCV) | AWS Credit | Azure Credit | GCP Credit |

| Object Storage (Oracle Managed) | AWS Credit | Azure Credit | GCP Credit |

| Object Storage (Customer Managed) | OCI Credit | OCI Credit | OCI Credit |

| Amazon S3 | AWS Credit | - | - |

| その他OCIサービス (例:Data Safe、Database Management、Ops Insights、Log Anaylticsなど) |

OCI Credit | OCI Credit | OCI Credit |

DB@Hyperscalerの利用準備

DB@Hyperscalerの契約形態は2つあります。

1. Private Offer

2. Public Offer

例えば、ODAAの場合、ExaDB-DやZRCV/RCVはPrivate Offerでないと使用できないようです。

それぞれの違いはこちらをご確認ください。

- Oracle Database@AWS「スタート・ガイド」

- Oracle Database@Azure「スタート・ガイド」

- Oracle Database@Google Cloud「スタート・ガイド」

また、利用までの過程で、AWS MarketplaceやAzure MarketplaceなどからDB@Hyperscalerの購入が必要です。オンボーディング・タスクの詳細はこちらです。

DB@Hyperscalerのパートナーによる再販

現時点ではパートナー様による再販はできませんが、ODAGは今後できるようになるようです。

| Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) | |

|---|---|---|---|

| パートナーによる再販 | Coming soon (ドキュメントに再販に関するページが登場しています) | 不可能 (2025年10月時点) | Coming soon (ブログが出ています) |

- OCI Blog「Resell Oracle Database@Google Cloud through Google Cloud Marketplace」(2025年4月9日)

- Oracle Database@Google Cloud「Reselling」

- Oracle Database@AWS「Reselling」

Billing Account ID (課金アカウントID)

Private Offerを行う際に、Billing Account IDが必要になります。このIDとOCIのアカウント (テナント) の紐づけ作業を実施する必要があります。情報が間違っているとMarketplaceから購入ができなくなるため重要な情報になります。

Private Offer後に紐づけたIDを変更しようとすると大変らしいので、事前に確認しておきましょう。

- Oracle Database@AWS「AWS Account」

- Oracle Database@Azure「Azure Subscription」

- Oracle Database@Google Cloud「Google Cloud Project」

| Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) | |

|---|---|---|---|

| Account名 | Buyer account ID | Billing Account ID | Billing Account ID |

| 確認時の問い合わせ先 | AWS社 | Microsoft社 | Google社 |

ちなみに、Azure Billing Account IDは権限のある管理者であればAzure Portalから確認できるようです。詳細はMicrosoft社にご確認ください。

Service Limit引き上げリクエスト

ExaDB-Dなど、通常のOCIサービスをするときもService Limitの引き上げ申請をOCIサポートへリクエスト (Service Request, SR) する必要がありますが、DB@Hyperscalerも同様です。

Service Limit申請の詳細はこちらをご確認ください。

- マルチクラウド・リソースの制限の引上げのリクエスト

- Oracle Database@AWS「目標とサービスの制限」

- Oracle Database@Azure「目標とサービスの制限」

- Oracle Database@Google Cloud「目標とサービスの制限」

- アシスト「Oracle Cloudのサービスリミットを理解し、適切に対処する方法」

OCIサービスも利用する場合

OCIサービス (OCI Creditが消費されるもの) を利用する場合は、OCIの契約が必要になります。

OCIの契約には次の2つがあります。

-

Pay As You Go (PAYG):毎月利用した分を後払い

- ODAAの場合はNG

プライベート・オファーでオンボーディングする場合、AzureアカウントをOCI Pay As You Go (PAYG)テナンシにリンクすることはできません

-

Annual Flex:年額クレジットを前払い

- エンタープライズ企業が利用する場合はこちらになると思います。

PAYGとAnnual Flexの違いについてはこちらがわかりやすいです。

- アシスト「クラウド料金の考え方」

Oracle Multicloud Universal Credits

Oracle AI World 2025 (10/14〜10/16 現地時間) で発表されました。

「DB@Hyperscaler」および「OCI (通常のOCI)」で利用が可能で、調達、契約なども簡素化されるようです。

「Oracle Multicloud Universal Credits」は、お客様に次のような独自の利点を提供します。

- クラウドをまたいだ単一の消費モデル: 「Oracle Database」を複数のクラウド上で調達・運用するためのシームレスな管理とガバナンスを実現します。さらに、このプログラムを利用して、あらゆるOCIサービスも調達できます。

- 複数クラウドのリージョンによるアクセスの拡大: 利用可能なAWS、Google Cloud、Microsoft Azure、またはOCIリージョンで、OCI上のOracle AI Databaseのワークロードをデプロイできるようになり、アプリケーション実行の選択肢が広がります。

- ワークロードのポータビリティと柔軟性: お客様は「Oracle AI Database」のワークロードを複数のクラウド間で自由に運用でき、商業的な柔軟性を得られるほか、一貫したデータベース管理が可能になります

- Press Release「オラクル、Multicloud Universal Creditsを発表」 (2025年10月15日)

サポート

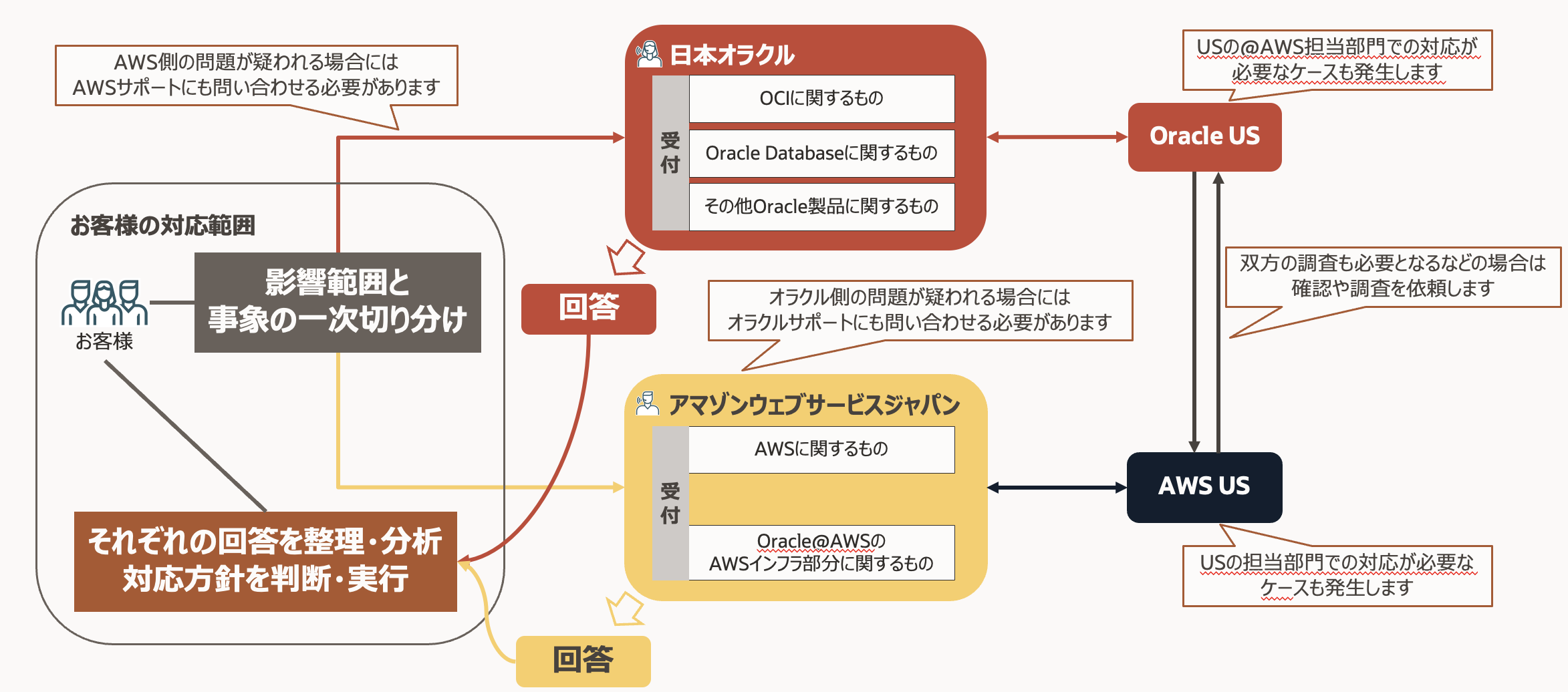

DB@Hyperscalerは、OCIと他CSPとの共同サポートとなります。

下図はOracle Database@AWS (ODAAWS) の場合のイメージですが、OCIの問題か、AWSの問題かの一次切り分けを行った上で、ぞれぞれのサポート窓口に問い合わせる必要があります。

発生した事象によってはUSのサポートまで問い合わせが周り、相当のUSのサポート同士でのやり取りが発生する可能性もあります。

サポートとのやり取りを円滑にするためにも、各クラウドのサポートレベルはTAM (Technical Account Manager) が付くレベルにそろえておくことがよいでしょう。

| TAM の付与 | OCIサポート | AWSサポート | Azureサポート | GCPサポート | |

|---|---|---|---|---|---|

| テスト環境 | なし | 標準サポート | Developer | Basic / Developer | Standard |

| 本番環境 | なし | 標準サポート | Business | Standard | Enhanced |

| ビジネスクリティカル | あり | CSS | Enterprise On-Ramp | Professional Direct ※TAMではなくProDirect Delivery Managerがつく |

Premium |

| ミッションクリティカル | あり | CSS | Enterprise | Premier / Unified Support | Premium |

OCIサポートとAWS/Azure/GCPサポートのサポート範囲

| OCIサポート | AWSサポート | Azureサポート | GCPサポート | |

|---|---|---|---|---|

| サポート範囲 | ・データベース接続の問題(Oracle TNS) ・Oracle Databaseのパフォーマンス問題 ・Oracle Databaseのエラー解決 ・サービスに関連するOCIテナンシとの通信に関連するネットワーキングの問題 ・容量を増やすための割当て(制限)の増加(詳細は、データベース・リソースの制限の引上げのリクエストを参照) ・Oracle Databaseインフラストラクチャにコンピュートおよびストレージ容量を追加するためのスケーリング ・新世代のハードウェア・アップグレード ・【ODAWSの場合】Oracle Database@AWS Marketplaceの料金に関連する請求の問題 |

・ネットワーク・アドレス変換(NAT)、ファイアウォール、DNSとトラフィック管理、AWSサブネットを含む仮想ネットワーキングの問題。 ・データベース・ホスト接続、ソフトウェアのインストール、レイテンシ、ホスト・パフォーマンスなど、要塞および仮想マシン(VM)の問題。 ・AWSモニタリングおよび監視サービス内のExadata VMクラスタ・メトリック・レポート。 ・AWSサービスに関連する請求の問題。 |

・ネットワーク・アドレス変換(NAT)、ファイアウォール、DNSとトラフィック管理、委任されたAzureサブネットを含む仮想ネットワーキングの問題。 ・データベース・ホスト接続、ソフトウェアのインストール、レイテンシ、ホスト・パフォーマンスなど、要塞および仮想マシン(VM)の問題。 ・Azure Monitorサービス内のExadata VMクラスタ・メトリック・レポート。 ・請求の問題 |

・ネットワーク・アドレス変換(NAT)、ファイアウォール、DNSとトラフィック管理、Google Cloudサブネットに関連するものなど、仮想ネットワークの問題。 ・データベース・ホスト接続、ソフトウェアのインストール、レイテンシ、ホスト・パフォーマンスなど、要塞および仮想マシン(VM)の問題。 ・Google Cloud Monitoringサービス内のExadata VMクラスタ・メトリック・レポート。 ・請求に関する問題。 |

- Oracle Database@AWS「サポート情報」

- Oracle Database@Azure「Oracle Database@Azureのサポート情報」

- Oracle Database@Google Cloud「サポート情報」

トラブルシューティング

- Oracle Database@AWS「トラブルシューティング」

- Oracle Database@Azure「トラブルシューティング」

- Oracle Database@Google Cloud「トラブルシューティング」

ネットワーク・トポロジー

OracleにはMaximum Availability Architecture (MAA) という可用性レベルが定められています。

MAAのレベル別のネットワーク・トポロジーがドキュメントに記載されています。

MAAの詳細については下記をご確認ください。

| 停止時マトリックス | Bronze | Silver | Gold | Platinum |

|---|---|---|---|---|

| 計画メンテナンス | 数分/数時間 | ゼロ | ゼロ | ゼロ |

| リカバリ可能な障害 | 数分/数時間 | 数秒 | 数秒 | ゼロ |

| リカバリ不可能な障害 | 数時間 ※ZRCVを使用すればRPOは数秒に短縮 |

数時間 ※ZRCVを使用すればRPOは数秒に短縮 |

数秒 | ゼロ |

| アップグレード | 数分/数時間 | 数分/数時間 | 数秒 | ゼロ |

- Oracle Cloud Maximum Availability Architecture「Oracle Databaseの高可用性、スケーラビリティ、およびMaximum Availability Architectureチーム」

Oracle Database@AWSのネットワーク・トポロジー

- Oracle Database 23ai:High Availability Overview and Best Practices「36 Oracle Maximum Availability Architecture for Multicloud」- 「Oracle Maximum Availability Architecture for Oracle Database@AWS」

- AWSドキュメント

ODB Networkとは

- AWS可用性ゾーン (AZ) でOCIインフラストラクチャをホストするプライベート分離ネットワークです。

- ODBネットワークは、IPアドレスのCIDR範囲で構成されます。

-

ODB Network は1つの Amazon VPC としかピアリングできないようです (ODB Network:Amazon VPC = 1:1)。

-

1つのAmazon VPC と複数の ODB Network 、または 1つの ODB Network と複数の Amazon VPC でのODBピアリング接続は作成できないようです。

There is a one-to-one relationship between a VPC and an ODB network.

-

AWS Transit Gatewayを使うことで ODB Network にピアリングされているAmazon VPCに複数の Amazon VPCを接続できます。If you connect a transit gateway to a VPC that is peered to an ODB network, you can connect multiple VPCs to this gateway.

-

- AWS Transit Gatewayを使用する場合は、Application VPCとODB Network間は同じAWSアカウントにする必要があるようです。また、AWS Transit GatewayのアタッチメントとODB Networkは同じAZである必要があるようです。

Requirements

Make sure your Oracle Database@AWS environment meets the following requirements:

- The VPC that is peered to your ODB network must be in the same AWS account. If the peered VPC is in a different account from the ODB network, transit gateway attachments fail regardless of the sharing configurations.

- The VPC that is peered to your ODB network must have a transit gateway attachment.

Note

If the transit gateway is configured for sharing, it can reside in any account. Thus, the gateway itself doesn't need to be in the same account as the VPC and ODB network.

- The transit gateway attachment must be in the same Availability Zone (AZ) as the ODB network.

AWS Transit Gateway を併用する場合の注意点

- AWS Transit GatewayはODB Networkをアタッチメントとして使用するためネイティブ統合を提供していない。

- そのため以下のようなVPC機能は利用できない

- パブリックDNSホスト名のプライベートIPアドレスへの解決

- ODB Network topology、ルーティング、接続ステータスの変更に関するイベント通知

- ODB Networkへのマルチキャスト・トラフィックはサポートされない

Note the following limitations of Amazon VPC Transit Gateways for Oracle Database@AWS:

- Amazon VPC Transit Gateways doesn't offer native integration to use an ODB network as an attachment. Therefore, VPC features such as the following aren't available:

- Resolution of public DNS hostnames to private IP addresses

- Event notification for changes in the ODB network topology, routing, and connection status

- Multicast traffic to the ODB network isn't supported.

AWS Transit Gatewayの課金

AWS Transit Gatewayは利用時間と処理トラフィックで課金が発生 (= DBとの通信全てに課金)

- AWS東京と大阪リージョン

- アタッチメント(接続VPC)ごとに USD 0.07/hour

- 処理データ1GBあたり USD 0.02/hour

AWS Transit Gatewayは利用時間と処理トラフィックで課金が発生=DBとの通信全てに課金。

アタッチメント(接続VPC)ごとに USD 0.07/hour + 処理データ1GBあたり USD 0.02/hour (out片方に課金)。

In AWS Transit Gateway, you're charged for the number of connections that you make to the transit gateway per hour and the amount of traffic that flows through AWS Transit Gateway. For cost information, see AWS Transit Gateway pricing.

ODB NetworkのプロビジョニングをするときにDNSを2つから選択できるようです。

- デフォルト・ドメイン (oraclevcn.com)

- ドメイン名接頭辞は15文字まで

- ExaDB-DとADB-Dの両方で利用可能

- カスタム・ドメイン

- プライベート・ドメイン

- ドメイン名は253文字まで

- ExaDB-Dのみで使用可能

- カスタム・ドメイン名をデプロイすると、デフォルト・ドメインも作成される。

- ExaDB-Dではレコードにカスタム・ドメインが使用される

- 同じODB NetworkにADB-Dをデプロイすると、ADB-Dはデフォルト・ドメインが使用される。

-

Amazon EC2から

oraclevcn.comまたはカスタムドメイン名を名前解決するには、アウトバウンドDNSエンドポイントを設定する。 -

下記ドキュメントのようにDNSクエリをOCI DNSリスナーエンドポイントに転送するためのリゾルバルールを作成する必要がある。

-

Configuring ODB peering to an Amazon VPC in Oracle Database@AWS

自動バックアップ

コンソール画面ではデフォルトでAmazon S3となっていますが、推奨はZRCV/RCVへの取得です。

- Amazon S3上にDataPump Exportなどをしたい場合

-

この場合、

Amazon S3 integrationを利用することになると思います。 -

Amazon S3 integration をするためには

Amazon VPC Latticeを使う必要があります。Amazon VPC Lattice を使うことで ODB Network から Amazon S3 への直接アクセスが可能なようです。 -

AWS Lattice は処理トラフィック量で課金されます。

-

処理データ1GBあたり USD 0.0325/hour (in/out両方に課金)

There is no hourly charge for Oracle Database@AWS managed integrations.

-

ODAAWSの場合は時間単位の課金は発生しないようです

There are no hourly charges for Oracle Database@AWS managed integrations.

-

-

自動バックアップを

Amazon S3に取る “だけ” であれば、Amazon VPC Latticeは不要のようです (Latticeとは別に自動的に構成される)。 -

詳細はAWSのドキュメントを確認してください

You can store Oracle managed automatic backups in Amazon S3 for backup upload and consumption by Oracle Database@AWS. This feature is supported through integration with Amazon VPC Lattice. You can enable direct access to Amazon S3 from your ODB network.

-

ODAAWSで利用される主要なAWSコンポーネント

| AWSサービス | 概要 |

|---|---|

| Amazon Virtual Private Cloud and Subnet | Amazon VPC では、AWSリソースを、定義した仮想ネットワークに起動できます。この仮想ネットワークは、AWSのスケーラブルなインフラストラクチャを使用する利点とともに、独自のデータセンターで運用する従来のネットワークに似ています。VPCを作成したら、サブネットを追加できます。 サブネットは、AWS VPC内のIPアドレスの範囲です。Amazon EC2インスタンスなどのAWSリソースを特定のサブネットに作成できます。 |

| AWS Direct Connect Gateway | AWS Direct Connectゲートウェイは、仮想プライベートゲートウェイ機能に基づいて構築され、リージョン全体で最大10台のVPCに接続する機能が追加されます。 |

| AWS Transit Gateway | AWS Transit Gatewayは、中央ハブを介してAWS VPCとオンプレミスネットワークを接続します。この接続により、ネットワークが簡素化され、複雑なピアリング関係がなくなります。AWS Transit Gatewayは、拡張性の高いクラウド・ルーターとして機能します。新しい接続はそれぞれ1回のみ行われます。 |

| Amazon VPC Attachment in Amazon VPC Transit Gateways | AWS Transit Gatewayへの Amazon VPCアタッチメントを使用すると、1つ以上のVPCサブネットとの間でトラフィックをルーティングできます。VPCをTransit Gatewayにアタッチする場合、トラフィックをルーティングするためにTransit Gatewayで使用される各可用性ゾーンから1つのサブネットを指定する必要があります。可用性ゾーンから1つのサブネットを指定すると、トラフィックはその可用性ゾーン内のすべてのサブネットのリソースに到達できます。 |

| AWS Cloud WAN | AWS Cloud WANは、クラウド環境とオンプレミス環境で稼働するリソースを接続する統合グローバルネットワークの構築、管理、および監視に使用できるマネージドワイドエリアネットワーキング (WAN) サービスです。オンプレミスの支店、データセンター、および Amazon VPCをAWSグローバルネットワーク経由で接続できる中央ダッシュボードを提供します。 |

| ODB network | ODB networkは、指定された可用性ゾーンでOracle Database@AWSをホストするプライベート・ネットワークです。ODB networkとVPCの間でODBピアリング接続を設定して、Oracle Databasesに接続できます。 |

ネットワーク関連の考慮事項

| No | 考慮事項 |

|---|---|

| 1 | 各VMクラスタは、1つの可用性ゾーン内の1つのODB Networkに関連付けることができます。 |

| 2 | 各ODB NetworkまたはExadataインフラストラクチャは、その可用性ゾーン内で複数のVMクラスタをホストできます。 |

| 3 | 各ODB Networkは、同じリージョン内の単一のVPCでピアリングできます。 |

| 4 | VMクラスタは、ODB Network間で移動できません。 |

| 5 | ODB Networkは、同じAWS組織内の異なるAWSアカウントと共有できます。 |

| 6 | AWS Transit GatewayまたはAWS Cloud WANを使用して、同じまたは異なるAWSアカウントのVPCをODB Networkに接続します。 |

| 7 | IPアドレスは、クライアント・サブネットのCIDR範囲からVMクラスタに自動的に割り当てられます。 |

| 8 | CIDRブロックは、AWS VPCサブネット、OCI VCNまたはデータベース・クライアントと重複できません。 次のことを考慮してください。 ・クライアント・サブネット: 最小サイズが /27の専用CIDRブロックを割り当てます。Oracleでは、将来の拡張に対応するために、クライアント・サブネットCIDRに/24を使用することをお薦めします。・バックアップ・サブネット(Autonomous Databaseの場合): /28以上の個別のCIDRブロックを割り当てます。 |

| 9 | AWS Transit GatewayまたはAWS Cloud WANを経由する可用性ゾーンとリージョン間のネットワークトラフィックでは、AWSからの追加コストが発生する可能性があります。 |

| 10 | Oracleでは、Hub & Spokeネットワーク・トポロジを実装する際に、ODB NetworkとピアリングされたVPCをトランジットVPCハブとして使用することをお薦めします。 |

MAA Silver

複数VMクラスタで同一AZ

ExaDB-Dでは複数VMクラスタの作成ができますが、ODAAWSとODAGの場合は各ODB NetworkにVMクラスタを配置させる構成が取れるようです。

これにより、例えば、本番環境と検証環境でVMクラスタをわけ、VPCも分離するということが可能です。この構成の場合、AWSアカウントの持ち方に注意が必要なため、詳細はAWSドキュメントをご確認ください。

- Exadata Infrastructureに起動されるVMクラスタは同じAWSアカウントである必要があります。

- 各VMクラスタを異なるAWSアカウントで利用する場合は、

AWS Organizationに所属させる必要があります。

Hub & Spokeによる同一AZでのVPC接続

ExaDBを統合環境として使うケースでは AWS Transit Gateway の利用が想定されます。

- Transit Gatewayは、利用時間と処理トラフィックで課金が発生します (= DBとの通信全てに課金)。

- アタッチメント(接続VPC) ごとに 「USD 0.07/hour + 処理データ1GBあたり USD 0.02/hour (out片方に課金)」

- AWS上の既存のシステムからODAWSへ接続させるケースが多いと思いますので、AWS Transit Gatewayを利用することになると思います。ここの課金は気をつけたいところです。

Hub & Spokeによるオンプレミス (ハイブリッド) 接続

MAA Gold cross zones

AZ間でData Guardをする場合のNW性能

- AWS PeeringよりもOCI Peeringのほうが低レイテンシーかつ高スループットのようです。

- また、OCIのOutbound Transferは10TB/月まで無料、10TB以降も¥3.875/GB/月と単価がやすいです。OCI Peeringにすることで、ネットワークコストも抑えることができます。

- AZ間でData Guardを構成する場合は、OCIのネットワーク経由での構成が良さそうです。

| Data Guard Use Case | RTT Latency Observed | Network Throughput Observed |

|---|---|---|

| Between Exadata VM Clusters, across AZs for: ・Redo Transport ・Database migration or standby database instantiation |

Varies between different AZs ・700 microseconds observed with OCI peering ・2200 microseconds observed with AWS peering |

Varies based on placement and VM size ・33 Gbps for single process throughput with OCI peering ・90 Gbps for multiple (64) parallel processes throughput with OCI peering ・4.9 Gbps for single process throughput with AWS peering ・45 Gbps for multiple (64) parallel processes throughput with AWS peering |

MAA Gold cross regions

Region間でData Guardをする場合のNW性能 (Ashburn / Boardmanの例)

- OCI PeeringよりもAWS Peeringのほうが低レイテンシーですが、OCI Peeringのほうが高スループットのようです。

- ただし、US Regionのケースのようなので、日本リージョン (東京 / 大阪) での計測を実施したほうがよさそうです。

| Data Guard Use Case | RTT Latency Observed | Network Throughput Observed |

|---|---|---|

| Between Exadata VM Clusters across regions for: ・Redo Transport ・Database migration or standby database instantiation |

Varies between different regions Regions used Ashburn, VA, to Boardman, OR. ・93 milliseconds observed with OCI peering ・65 milliseconds observed with AWS peering |

Varies based on placement and VM size ・1.3 Gbps for single process throughput with OCI peering ・35 Gbps for multiple (64) parallel processes throughput with OCI peering ・0.7 Gbps for single process throughput with AWS peering ・20 Gbps for multiple (64) parallel processes throughput with AWS peering |

ODAAWSの主な構築ステップ

- 1)ODBネットワークを作成

- 利用するAZを指定

- クライアント・サブネットを作成

- バックアップ・サブネットを作成

- など

- 2)Exadataインフラ作成

- 「

一般設定の構成」ステップで、可用性ゾーン (AZ) を指定

- 「

- 3)Exadata VMクラスタ作成

- 「

接続の構成」ステップで、既存のODBネットワークを指定

- 「

- 4)Exadataデータベース作成 ※OCIコンソールで実施するっぽい

- DB Homeを作成

- CDBを作成

- PDBを作成

- Oracle Database@AWSでのOracle Exadata Database Serviceのプロビジョニング

- 動画:Provisioning Exadata Database Service in Oracle Database@AWS

ネットワーク転送量で課金される箇所

| No | CSP | 有償/無償 | ネットワーク課金 |

|---|---|---|---|

| 1 | AWS | 有償 | Direct Connectのポート課金 |

| 2 | AWS | 有償 | AWSと外部とのアウトバウンドとインバウンド・トラフィック課金 |

| 3 | AWS | 有償 | AWS Transit Gatewayへの課金 (アタッチメント + 処理データ) |

| 4 | AWS | 有償 | Amazon VPC Latticeでの処理データ課金 (S3 for Oracle integrationを利用する場合) |

| 5 | AWS | 有償 | ODB Peeringでの処理データ課金 (AZをまたぐ場合) |

| 6 | AWS | 有償 | AWSのリージョン間通信のデータ転送量課金 |

| 7 | OCI | 有償 (10TB/月まで無償) | OCIのリージョン間通信のアウトバウンド・トラフィック課金 |

ADB-D@AWSでOCIコンソールから操作が必要なもの

ADB-D@AWSでサポートされない機能 (2025年10月現在)

| No | ADB-D@AWSでサポートされていない機能 |

|---|---|

| 1 | Zero Trust Packet Routing (ZPR) セキュリティ属性 |

| 2 | AWSリージョンで作成されたExadataインフラストラクチャの別のコンパートメントへの移動 |

| 3 | AWSリージョンで作成されたAVMCの別のコンパートメントへの移動 |

| 4 | 自動データベース・バックアップでのAutonomous Recovery Serviceの使用 |

| 5 | クロスリージョン・バックアップ |

| 6 | リモート・リージョン間でのS3バックアップからのクローニング |

| 7 | AWS KMSの顧客管理暗号化キー |

- Oracle Autonomous Database on Dedicated Exadata Infrastructure「Autonomous Database on Dedicated Exadata Infrastructure in AWS region」-「Unsupported Features in Oracle Database@AWS」

Oracle Database@Azureのネットワーク・トポロジー

- Oracle Database 23ai:High Availability Overview and Best Practices「36 Oracle Maximum Availability Architecture for Multicloud」- 「Oracle Maximum Availability Architecture for Oracle Database@Azure」

- OCI Blog「Oracle Database@Azure is Gold Maximum Availability Architecture endorsed」

ODAAで利用される主要なAzureコンポーネント

| Azureサービス | 概要 |

|---|---|

| Azure Region | 1つ以上のAZ (可用性ゾーン) が存在する地理的な領域。ODAAの場合は、Azure RegionとOCI Regionが接続され、AzureのAZとOCIのAD (可用性ドメイン) が接続される。 |

| Azure VNet (Virtual Network) | Azureのプライベート・ネットワークの基本的な構成要素。VNetを使用することで、Azure VM (仮想マシン) などの多くのAzureリソースで、相互、インターネットおよびオンプレミス・ネットワークと安全に通信できる。 |

| Azure Delegated Subnet (サブネット委任) | サブネット委任は、特定のAzureサービス (例:Azure Database for MySQL、Azure Container Instancesなど) が、特定のサブネット内でリソースを自動的に作成、管理、デプロイするための権限を委ねる機能。 |

| Azure VNIC | Azureデータセンター内のサービスには、物理ネットワーク・インターフェース・カード (NIC) があるが、仮想マシン・インスタンスは、物理NICに関連付けられたVNIC (仮想NIC) を使用して通信する。各インスタンスには、起動時に自動的に作成およびアタッチされるプライマリVNICがあり、インスタンスの存続期間中に使用できる。 |

| Azure ルート表 (ユーザー定義ルート; UDR) | 仮想ルート表には、サブネットからVNet外部の宛先 (通常はゲートウェイ経由) にトラフィックをルーティングするルールが含まれる。ルート表は、VNet内のサブネットに関連付けられる。 |

| Azure Virtual Network Gateway | Azure VNetとオンプレミス・ネットワークの間のセキュアなクロスオンプレミス接続を確立する。これにより、データセンターと Azureにまたがるハイブリッド ネットワークを作成できる。 |

| Azure Virtual WAN | Azure Virtual WAN (VWAN)は、多数のネットワーク、セキュリティ、およびルーティング機能をまとめて、単一の運用インターフェイスを提供するネットワーキング サービスです。 |

ネットワーク機能

Azureのネットワーク機能は2種類あるようです。

| ネットワーク機能 | 内容 |

|---|---|

| 既定のネットワーク機能 (Default network features) | 既定のネットワーク機能により、新規および既存の Oracle Database@Azure デプロイの両方で基本的なネットワーク接続が可能になります。 これらの機能は、サポートされているすべての Oracle Database@Azure リージョンで使用でき、デプロイに必要な基本的なネットワークを提供します |

| 高度なネットワーク機能 (Advanced network features) | 高度なネットワーク機能により、仮想ネットワーク エクスペリエンスが強化され、標準の Azure VM と同様に、セキュリティ、パフォーマンス、制御が向上します。 これらの機能は日本では、東日本と西日本の双方で利用可能なようです。 注意点:高度なネットワーク機能を使用するには、Oracle Database@Azure デプロイ用の新しい委任されたサブネットを作成する前に、AZCLIコマンドを使用して登録が必要なようです (コマンドの詳細はドキュメント参照)。 |

高度なネットワーク機能、を使うことで、セキュリティやパフォーマンスが向上し、NSG、UDR (User-Definedルート)、Private Link、グローバルVNetピアリング、ExpressRoute FastPathなどを使用できるようです。

既定のネットワーク機能と高度なネットワーク機能でサポートされている機能

| Features | 既定のネットワーク機能 | 高度なネットワーク機能 |

|---|---|---|

| 仮想ネットワークごとの委任されたサブネット | 1 | 1 |

| Oracle Database@Azure の委任されたサブネット上のネットワーク セキュリティ グループ | No | Yes |

| Oracle Database@Azure の委任されたサブネット上のユーザー定義ルート (UDR) | Yes | Yes |

| Azure の委任されたサブネット上の同じ仮想ネットワーク内にあるプライベート エンドポイントへの Oracle データベース クラスターからの接続 | No | Yes |

| 仮想 WAN に接続された別のスポーク仮想ネットワーク内にあるプライベート エンドポイントへの Oracle データベース クラスターからの接続 | Yes | Yes |

| プライベート リンクでの NSG のサポート | No | Yes |

| プライベート エンドポイントを介した Azure Functions などのサーバーレス アプリへの接続 | No | Yes |

| Oracle データベース クラスター トラフィックに対する Azure SLB と ILB のサポート | No | No |

| デュアル スタック (IPv4 および IPv6) 仮想ネットワーク | IPv4 のみがサポートされています | IPv4 のみがサポートされています |

| サービス タグのサポート | No | Yes |

| 仮想ネットワーク フロー ログ | No | Yes |

その他Azureドキュメント記載のNW関連の注意事項

NSG利用時の注意点

Azure 側で NSG (ネットワーク セキュリティ グループ) を使用する場合は、競合を回避するために Oracle (OCI) 側で構成されているセキュリティ規則が確認されていることを確認します。 Azure と OCI の両方にセキュリティ ポリシーを適用すると、全体的なセキュリティ体制を強化できますが、管理の面でも複雑さが増し、2 つの環境間で慎重に手動で同期する必要があります。 これらのポリシー間の不整合は、意図しないアクセスの問題や運用の中断につながる可能性があります。

ODAAにトラフィックをルーティングするためのUDR (User-Defined ルート) 要件

ネットワーク仮想アプライアンス (NVA)/ファイアウォールを介して Oracle Database@Azureにトラフィックをルーティングする場合、User-Defined ルート (UDR) プレフィックス は、Oracle Database@Azure インスタンスに委任されたサブネットと同じ以上の特定のプレフィックスである必要があります。 プレフィックスが広い場合、トラフィックがドロップされる可能性があります。

高度なネットワーク機能が有効ではなく、Oracle Database@Azureから送信されたトラフィック (たとえば、オンプレミスネットワーク、AVS、その他のクラウドに到達するために) ゲートウェイを走査する必要がある委任されたサブネットの場合は、委任されたサブネット上で特定の UDR を構成する必要があります。

これらの UDR では、特定の宛先 IP プレフィックスを定義し、次ホップをハブ内の適切な NVA/ファイアウォールに設定する必要があります。

これらのルートがないと、送信トラフィックが必要な検査パスをバイパスしたり、目的の宛先に到達できなかったりする可能性があります。

仮想ネットワーク ゲートウェイ (ExpressRoute または VPN) とファイアウォールを介してオンプレミス ネットワークから Oracle Database@Azure インスタンスにアクセスするには、仮想ネットワーク ゲートウェイに割り当てられているルート テーブルを構成して、Oracle Database@Azure インスタンスの /32 IPv4 アドレスが一覧表示され、次ホップとしてファイアウォールを指すように構成します。 Oracle Database@Azure インスタンス IP アドレスを含む集約アドレス空間を使用しても、Oracle Database@Azure トラフィックはファイアウォールに転送されません。

ルート テーブル (UDR ルート) を構成して、同じ仮想ネットワークまたはピアリングされた仮想ネットワーク内のソースから Oracle Database@Azure インスタンス宛てのネットワーク仮想アプライアンスまたはファイアウォール経由のパケットのルーティングを制御する場合、UDR プレフィックスは、Oracle Database@Azureの委任されたサブネット サイズ以上である必要があります。 UDR のプレフィックスが、委任されたサブネット サイズのプレフィックスよりも具体的ではない場合、それは有効ではありません。

たとえば、委任されたサブネットが

x.x.x.x/24の場合、UDR をx.x.x.x/24(同等) またはx.x.x.x/32(より具体的) に構成する必要があります。 UDR ルートをx.x.x.x/16に構成すると、非対称ルーティングなどの未定義の動作によって、ファイアウォールでネットワークが切断される場合があります。

MAA Silver

| Data Guard Use Case | RTT Latency Observed | Network Throughput Observed |

|---|---|---|

| Application VMs to Exadata VM Cluster (same region) | Varies based on placement ・300 microseconds (Cluster in same Availability Zone (AZ)) ・500 microseconds (Cluster cross-AZs) |

Variable based on placement and VM size |

| No | このトポロジが推奨されるユースケース |

|---|---|

| 1 | アプリケーションとOracleデータベース間のネットワーク・レイテンシの最小化が最重要課題です |

| 2 | ネットワークの簡略化とVNetピアリング・コストの回避をお薦めします。 |

| 3 | 複数の異なるアプリケーション層またはアプリケーション層は、同じOracle Database@Azureクラスタにアクセスする必要がありますが、共有VNet内の異なるサブネットを使用して論理的に分離する必要があります。 |

| No | コンポーネントの内訳 | 内容 |

|---|---|---|

| 1 | Azureコンポーネント | ・VNet ・委任サブネット ・アプリケーション ・サブネット ・ルート表 (システム・ルート) ・AzureプライベートDNSゾーン |

| 2 | 暗黙的なOCIコンポーネント | ・サービスVCN ・クライアント・サブネット ・バックアップ・サブネット ・コントロール・プレーン・リンク ・OCIプライベートDNS ・OCIセキュリティ・リスト/NSG |

| No | 重要な考慮事項 | 内容 |

|---|---|---|

| 1 | レイテンシ | 共存アプリケーションとデータベース間の最適(最小)なネットワーク・レイテンシを提供します。 |

| 2 | コスト | VNetピアリング料金がないため、最もコスト効率の高いネットワーク・トポロジです。 |

| 3 | セキュリティ | Azure NSG (アプリケーション用)およびOCIセキュリティ・リスト/NSG (データベース用)を使用したサブネット・レベルの分離に依存します。個別のVNets (ハブ・スポークなど)を使用した設計と比較して、ネットワーク・セグメンテーションが少なくなります。すべてのアプリケーションは、同じVNetアドレス空間を共有します。これは、高度にセグメント化された環境では問題になる可能性があります。 |

| 4 | 管理性 | 比較的単純なネットワーク構成および管理。 |

VNetピアリング・トポロジ:複数のVMクラスタを持つ同じ可用性ゾーン

| No | このトポロジが推奨されるユースケース | 内容 |

|---|---|---|

| 1 | 単一アプリケーション・デプロイメント | 低レイテンシ通信用のアプリケーションVNetとOracle Database@Azure VNetの間の直接ピアリング。 |

| 2 | 多層アプリケーション・アーキテクチャ | 効率的な通信のために、異なるアプリケーション層のVNetsとOracle Database@Azure VNetの間の直接ピアリング。 |

| 3 | マイクロサービス・アーキテクチャ | 複数のマイクロサービスVNetsとOracle Database@Azure VNetの間の直接ピアリングにより、スケーラブルなデプロイメントを実現します。 |

| 4 | 開発およびテスト環境 | 分離アクセスのために、開発、テストおよび本番のVNetsとOracle Database@Azure VNetの間の直接ピアリング。 |

| 5 | ディザスタ・リカバリ設定 | ディザスタ・リカバリVNetとOracle Database@Azure VNetの間の直接ピアリングにより、効率的なフェイルオーバーを実現します。 |

| 6 | データ分析およびレポート | 分析VNetとOracle Database@Azure VNetの間の直接ピアリングにより、タイムリーなデータ・インサイトを得ることができます。 |

| 7 | コンプライアンスおよび規制要件 | セキュアで効率的なアクセスのために、準拠したVNetsとOracle Database@Azure VNetの間の直接ピアリングを行います。 |

| No | コンポーネントの内訳 | 内容 |

|---|---|---|

| 1 | Azureコンポーネント | ・VNet (Oracle Database@Azureのホスティング) ・Azureサブネット(委任済) ・VNet(アプリケーションのホスティング) ・Azureサブネット(アプリケーション) ・VNetピアリング接続(リージョン) ・Azureルート表(通常は、特定のオーバーライドが必要でないかぎり、システム・ルートは直接ピアリングで十分です) ・AzureプライベートDNSゾーン(解決のためにピアリングされたVNets間でリンク) ・(グローバル向けオプション) VPN Gateway / Azure Virtual WAN |

| 2 | 暗黙的なOCIコンポーネント | ・サービスVCN ・クライアント・サブネット ・バックアップ・サブネット ・コントロール・プレーン・リンク ・OCIプライベートDNS ・OCIセキュリティ・リスト/NSG |

| No | 重要な考慮事項 | 内容 |

|---|---|---|

| 1 | レイテンシ | ピアリングされたVNets間のAzureバックボーン上でトラフィックが直接流れるため、ローカルVNetトポロジと同等の、リージョン・ピアリングのレイテンシが低くなります。グローバル・ピアリングのレイテンシ(VPN/vWAN経由)ははるかに高く、リージョン間の距離によって決まります。 |

| 2 | コスト | VNetピアリングでは、ピアリングされたVNets間のイングレスおよびエグレス・データ転送料金が発生します。多数のVNetsがOracle Database@Azure VNetにピアリングされたメッシュ・シナリオでは、これらのコストはトラフィック・ボリュームに基づいて累積できます。 |

| 3 | セキュリティ | ネットワーク・セキュリティは、アプリケーションVNet/サブネットに適用されるAzure NSGと、Oracle Database@Azure委任サブネット/VNICに適用されるOCIセキュリティ・リスト/NSGに依存します。このモデルには、ハブスポーク・トポロジによって提供される集中検査ポイントがありません。セキュリティ・ポリシー管理は、ピアリングされたVNets全体に分散されます。 |

| 4 | 管理性 | 構成は、少数のピアリングの場合、ハブ・スポークよりも簡単です。ただし、多数の直接ピアリング関係(フル・メッシュ)の管理は、接続の追跡、潜在的なIPオーバーラップの管理(ただし、ピアリングには重複しないIPが必要)、一貫性のあるルーティングまたはセキュリティ・ポリシーの実装という点で複雑になる可能性があります。 |

| 5 | スケーラビリティ | ピアリング自体はスケーラブルですが、多数の直接ピアリングを管理する操作の複雑さは、ハブ・スポークの構造化されたアプローチと比較して課題になる可能性があります。 |

| 6 | グローバル接続の制限 | 追加のトンネリング(VPN)やサービス(vWAN)なしでOracle Database@Azureトラフィックにダイレクト・グローバルVNetピアリングを使用できないことは、リージョン間の単純なアプリケーション・アクセスを設計するための重要な制約です。 |

Hub & Spoke VNetピアリング・トポロジ:HubとSpokeがある同じリージョンのVNet間の接続

| No | このトポロジが推奨されるユースケース | 内容 |

|---|---|---|

| 1 | 一元化されたセキュリティ管理 | ハブVNetを使用して、複数のスポークVNetsのファイアウォールやVPNゲートウェイなどのセキュリティ・サービスを一元化します。 |

| 2 | Shared Servicesアクセス | すべてのスポークVNetsからアクセス可能なハブVNetで、DNSやActive Directoryなどの共有サービスを有効にします。 |

| 3 | 簡易ネットワーク管理 | すべてのスポークVNetsで一貫性のあるアプリケーションを実現するために、ハブVNetでネットワーク・ポリシーおよびルーティングを一元的に管理します。 |

| 4 | ハイブリッド・クラウド統合 | スポークVNetsのAzureリソースとシームレスに統合するために、オンプレミス・ネットワークをハブVNetに接続します。 |

| 5 | マルチリージョン接続 | ハブVNetを使用して、高可用性と自己回復性を実現するために、リージョン・スポークVNets間のグローバル接続を支援します。 |

| 6 | リソース分離 | ハブVNetで集中管理を維持しながら、異なる部門またはプロジェクトを別のスポークVNetsで分離します。 |

| 7 | コスト最適化 | 複数のスポークVNetsで共有されるハブVNetにコストの高いネットワーク・リソースを集中管理することで、運用コストを最適化します。 |

| No | コンポーネントの内訳 | 内容 |

|---|---|---|

| 1 | Azureコンポーネント | ・ハブVNet (共有サービスのホスティング) ・スポークVNet(アプリケーション用) ・スポークVNet (委任サブネットを含むOracle Database@Azureの場合) ・Azureサブネット(委任済) ・Azureサブネット(アプリケーション) ・Azureサブネット(ハブ内のGatewaySubnet) ・Azureサブネット(ハブ内のAzureFirewallSubnetまたはNVAサブネット) ・VNetピアリング(ハブへのスポーク) ・UDRを含むAzureルート表(スポーク、ハブ・サブネット上) ・Azure FirewallまたはサードパーティのNVA (ハブ内) ・Azure VPN/ExpressRouteゲートウェイ(ハブでオプション) ・AzureプライベートDNSゾーン(VNetsにリンク) |

| 2 | 暗黙的なOCIコンポーネント | ・サービスVCN ・クライアント・サブネット ・バックアップ・サブネット ・コントロール・プレーン・リンク ・OCIプライベートDNS ・OCIセキュリティ・リスト/NSG |

| No | 重要な考慮事項 | 内容 |

|---|---|---|

| 1 | 集中管理 | セキュリティ・ポリシーの適用、接続管理(オンプレミス、クロスリージョン)および共有サービスのデプロイメントに優れた集中管理を提供します。 |

| 2 | レイテンシ | ハブVNetおよびファイアウォール/NVAの可能性がある追加のホップが必要であるため、ローカルVNetトポロジと比較してネットワーク・レイテンシが増加します。各ホップにより遅延が発生し、チャット・アプリケーションにとって重要になる可能性があります。直接スポークツースポーク・ピアリング(実現可能で安全な場合)を使用したり、パフォーマンスが重要な場合に不要なNVAトラバーサルを回避して、ホップを最小化することをお薦めします。 |

| 3 | コスト | ハブを転送するすべてのトラフィックのVNetピアリング料金が発生します。Azure FirewallまたはNVAのライセンスとスループットに関連する大幅なコストに加え、ゲートウェイの潜在的なコストも発生する可能性があります。 |

| 4 | セキュリティ | 一元化された検査とセグメンテーションにより、セキュリティ・ポスチャが強化されました。ただし、PMTUDの複雑さには、接続の問題を回避するために慎重な構成が必要です。 |

| 5 | 管理性 | トポロジ全体に必要なVNets、ピアリング構成および複雑なUDR管理の数が増えるため、設定および管理がより複雑になります。 |

リージョン間のグローバル接続

| No | このトポロジが推奨されるユースケース | 内容 |

|---|---|---|

| 1 | グローバル・データ・アクセス | グローバル・アプリケーションの複数のリージョンにわたるOracle Database@Azureへのシームレスなアクセスを可能にします。 |

| 2 | ディザスタ・リカバリ | リージョン間の接続を実装して、堅牢なディザスタ・リカバリおよびフェイルオーバー機能を確保します。 |

| 3 | 高可用性 | Oracle Database@Azureインスタンスを異なるリージョンに分散することで、高可用性を実現します。 |

| 4 | パフォーマンス最適化 | リージョナル・リソースを最も近いOracle Database@Azureインスタンスに接続することで、アプリケーションのパフォーマンスを最適化します。 |

| 5 | コンプライアンスとデータ主権 | 接続性を維持しながら特定のリージョンのデータをホストすることで、コンプライアンスとデータ主権の要件を満たします。 |

| 6 | 一元管理 | クロスリージョン接続を使用して、ネットワーク管理を一元化し、運用を合理化します。 |

| 7 | コスト効率 | Oracle Database@Azureのリージョン・リソースと接続性を活用して、運用コストのバランスをとります。 |

| No | コンポーネントの内訳 | 内容 |

|---|---|---|

| 1 | Azureコンポーネント | ・VNets (プライマリ・リージョンとスタンバイ・リージョン) ・Azureサブネット(各VNetで委任) ・接続サービス: Azure Virtual WAN (ハブ、接続)または VPN Gatewaysまたは VNetピアリング(リージョン、VPNオーバーレイ付きグローバル) ・UDRを含むAzureルート表(選択したパスを介してリージョン間でトラフィックを転送するため) ・Azure Private DNS Zone(vWAN DNS機能または条件付き転送によるクロスリージョン名前解決の戦略が必要) |

| 2 | 暗黙的なOCIコンポーネント | ・サービスVCNs (OCIプライマリ・リージョンとスタンバイ・リージョンのペア) ・クライアント・サブネット、バックアップ・サブネット ・コントロール・プレーン・リンク ・OCIセキュリティ・リスト/NSG ・OCIプライベートDNSゾーン ・OCI DRG。レプリケーションにOCIネットワーク・パスを使用している場合、OCIリモート・ピアリング・ゲートウェイ(RPG)の可能性があります。 |

| 3 | Oracleコンポーネント | Oracle Data Guard構成(プライマリ/スタンバイ・ロール、REDO転送設定)。 |

| No | 重要な考慮事項 | 内容 |

|---|---|---|

| 1 | レイテンシ | リージョン間ネットワーク・レイテンシは、Data Guardのパフォーマンスおよびレプリケーション・モードの選択に影響する主な要因です(非同期をお薦めします)。特定の接続メカニズム(vWAN、VPN、OCIパス)は、達成された実際のレイテンシに影響します。 |

| 2 | コスト | Azureリージョン間のデータ・エグレス料金は、Azureネットワークを経由するData Guardレプリケーション・トラフィックに対して大きくなる可能性があります。vWAN、VPN Gateways、または潜在的にOCIパスに関連するコスト(OCIクロスリージョンでは最初の10TB/月は無料ですが)を考慮する必要があります。 |

| 3 | 帯域幅 | クロスリージョン・ネットワーク・リンクには、レプリケーション・ラグを回避するために、プライマリ・データベースのピークREDO生成率に対応するのに十分な帯域幅が必要です。 |

| 4 | RPO/RTO | 設計は、組織のリカバリ・ポイント目標(RPO)およびリカバリ時間目標(RTO)と一致している必要があります。非同期レプリケーションは、RPO > 0を意味します。RTOは、フェイルオーバー・メカニズム(ファスト・スタート・フェイルオーバーで手動または自動)と、ロールの切替えおよびアプリケーションのリダイレクトにかかる時間によって異なります。 |

| 5 | 複雑性 | クロスリージョン・ネットワーキングおよびData Guardを実装および管理すると、シングルリージョン・デプロイメントと比較してかなり複雑になります。フェイルオーバーおよびスイッチオーバーの手順を明確に定義し、定期的にテストする必要があります。 |

| 接続パスの選択 | デフォルトのAzureパスを介してData Guardトラフィックをルーティングするか、OCIネットワーク・パスを介して明示的にルーティングするかを決定することは、重要な設計決定です。Azureパスは、初期設定ではより簡単に構成できますが、標準の Azureリージョン間のパフォーマンスとコストが適用されます。OCIパスは、より優れたパフォーマンスまたは異なるコスト構造を提供する可能性がありますが、デフォルトのAzureパスをオーバーライドするには、Azure UDRとOCIルーティング・ポリシーの両方を含む、より複雑なルーティング構成が必要です。この決定には、パフォーマンス・テスト、コスト分析および運用機能に基づく慎重な評価が必要です。 |

Hub & Spoke によるオンプレミス・ネットワーク:HubとSpokeによるオンプレミス (ハイブリッド) 接続

| No | このトポロジが推奨されるユースケース | 内容 |

|---|---|---|

| 1 | ハイブリッド・クラウド統合 | スポークVNetsのAzureリソースとシームレスに統合するために、オンプレミス・ネットワークをハブVNetに接続します。 |

| 2 | 一元化されたセキュリティ管理 | ハブVNetを使用して、オンプレミス・リソースとAzureリソースの両方のセキュリティ・サービスを一元化します。 |

| 3 | データ移行 | ハブVNetを介して、オンプレミス・データベースからOracle Database@Azureへのセキュアで効率的なデータ移行を促進します。 |

| 4 | ディザスタ・リカバリ | Oracle Database@Azureへのフェイルオーバーのためにオンプレミス・ネットワークをハブVNetに接続することで、ディザスタ・リカバリ・ソリューションを実装します。 |

| 5 | コンプライアンスおよび規制要件 | Oracle Database@Azureへの制御されたアクセスのためにオンプレミス・ネットワークをハブVNetに安全に接続することで、コンプライアンスを確保します。 |

| 6 | パフォーマンス最適化 | Oracle Database@Azureへの効率的なアクセスのためにオンプレミス・ネットワークを最も近いハブVNetに接続することで、アプリケーション・パフォーマンスを最適化します。 |

| 7 | リソースの分離 | ハブVNetを介してOracle Database@Azureへのセキュアな接続を維持しながら、機密性の高いオンプレミス・リソースを分離します。 |

| No | コンポーネントの内訳 | 内容 |

|---|---|---|

| 1 | Azureコンポーネント | ・Hub VNet (共通、ホスティングゲートウェイおよびオプションでファイアウォール) ・Oracle Database@AzureスポークVNet ・Azureサブネット(委任済) ・Azureサブネット(ハブ内のGatewaySubnet) ・Azureサブネット(ハブ内のAzureFirewallSubnetまたはNVAサブネット、オプション) ・Azure VPN GatewayまたはAzure ExpressRoute Gateway (ハブ内) ・VNetピアリング(ゲートウェイ・トランジットが有効なハブからOracle Database@Azureスポーク) ・UDRを含むAzureルート表(委任サブネット、GatewaySubnet、潜在的にアプリケーション・サブネット上) ・Azure FirewallまたはNVA (Hubでオプション) |

| 2 | 暗黙的なOCIコンポーネント | ・サービスVCN ・クライアント・サブネット ・バックアップ・サブネット ・コントロール・プレーン・リンク ・OCIセキュリティ・リスト/NSG |

| 3 | オンプレミス・コンポーネント | ・カスタマ・ゲートウェイ/VPNデバイス/ルーター ・ファイアウォール ・ExpressRoute回路(ExpressRouteを使用している場合) |

| No | 重要な考慮事項 | 内容 |

|---|---|---|

| 1 | 帯域幅とレイテンシ | ExpressRouteは通常、インターネットベースのVPNと比較して、より高く、より予測可能な帯域幅とより低いレイテンシを提供します。選択肢は、アプリケーションのパフォーマンス要件と予算によって異なります。 |

| 2 | 信頼性&SLA | ExpressRouteは通常、VPN Gatewaysと比較して高い可用性SLAを提供します。冗長性は重要です。高可用性のために、複数のVPNトンネル、ゾーン冗長ゲートウェイ、または異なる場所に接続されたデュアルExpressRoute回線を使用します。 |

| 3 | セキュリティ | VPNは、インターネットを介したIPsec暗号化を提供します。ExpressRouteは、パブリック・インターネットをバイパスしてプライベート接続を提供します。必要に応じて、暗号化(プライベート・ピアリングを介したMACsecまたはIPsecトンネルなど)を追加できます。オンプレミスのファイアウォールとAzure Hub内のファイアウォールは、重要なトラフィック・フィルタリングを提供します。 |

| 4 | ルーティングの複雑さ | ルーティング・プロトコル(ExpressRouteおよび動的VPNではBGPが共通)またはオンプレミス、Azure UDRおよびVNetピアリング・ゲートウェイ・トランジット設定の静的ルートを慎重に構成する必要があります。構成の誤りは、接続の失敗や最適ではないルーティングにつながる可能性があります。 |

| 5 | コスト | Azure VPNまたはExpressRoute Gatewayのコスト、ExpressRoute回線料金(ポート速度、データ・プラン、プロバイダ料金)および関連するデータ転送コストが含まれます。 |

MAA Gold cross zones

| Data Guard Use Case | RTT Latency Observed | Network Throughput Observed |

|---|---|---|

| Between Exadata VM Clusters, across AZs (London, England) for: ・Redo Transport ・Database migration or standby database instantiation |

1.2 milliseconds (for both peering options) | Single process throughput: ・13 Gb/sec (OCI VCN Peering (recommended)) ・13 Gb/sec (Azure Global Virtual Network) Maximum parallel throughput: ・70 Gb/sec (X11M) (OCI VCN Peering (recommended)) ・70 Gb/sec (X11M) (Azure Global Virtual Network) |

MAA Gold cross regions

Region間でData Guardをする場合のNW性能 (Ashburn, Virginia, USA and London, England)

| Data Guard Use Case | RTT Latency Observed | Network Throughput Observed |

|---|---|---|

| Between Exadata VM Clusters across regions (Ashburn, Virginia, USA and London, England) for: ・Redo Transport ・Database migration or standby database instantiation |

~76 milliseconds (for both peering options) | Single process throughput: ・1.57 Gb/sec (OCI VCN Peering (recommended)) ・0.85 Gb/sec (Azure Global Virtual Network) Maximum parallel throughput: ・60 Gb/sec (X11M) (OCI VCN Peering (recommended)) ・45 Gb/sec (X11M) (Azure Global Virtual Network) |

ODAAのネットワーク・レイテンシー

ExaDB-DやADB-Sなどを使う場合、OCI上で使うのかAWS/Azure/GCP上で使うのか迷うと思います。特にネットワーク・レイテンシーは気になるところです。

Oracle Database@Azureのネットワーク・レイテンシー計測を日立製作所様が実施されています。

1. ODAA (同一AZ)

2. ODAA (別AZ)

3. Azure Interconnect

4. OCI内部 (同一AD)

下記記事によると、OCI内部 (同一AD)が最もレイテンシーだったようです

関連情報

- HITACHI - ニュースリリース「国内で前例のない3社連携の検証で、Oracle Database@Azureにおけるミッションクリティカル用途のパフォーマンスを実現し、クラウド移行サービスとして提供」

- EnterpriseZine「日立がOracle Database@Azureを徹底検証──3社に尋ねた利用価値、基幹系への適用」

Autonomous Database@Azure (ADB@Azure) の場合のAzure Portal操作とOCIコンソール操作一覧

OCIドキュメントに、それぞれの操作をどちらのコンソールから実施する必要があるの整理されています。

| Oracle Autonomous Databaseの機能 | Azure UI | OCI UI |

|---|---|---|

| プロビジョニング中 | 選択可能 | 使用できません。 |

| Autonomous Data Warehouseワークロード・タイプ | 選択可能 | 使用できません。 |

| Autonomous Transaction Processingワークロード・タイプ | 選択可能 | 使用できません。 |

| Autonomous JSONワークロード・タイプ | 選択可能 | 使用できません。 |

| APEXワークロード・タイプ | 選択可能 | 使用できません。 |

| Autonomous Databaseサーバーレス- バージョン19c | 選択可能 | 使用できません。 |

| Autonomous Databaseサーバーレス- バージョン23ai | 選択可能 | 使用できません。 |

| 暗号化: 顧客管理キー | 使用できません。 | 選択可能 |

| Autonomous Database Always Freeインスタンス | 選択可能 | 使用できません。 |

| ローカルAutonomous Data Guard | 選択可能 | 使用できません。 |

| クロスリージョンAutonomous Data Guard | 選択可能 | 使用できません。 |

| ローカルAutonomous Databaseクローン | 選択可能 | 選択可能 |

| リージョン間のAutonomous Databaseクローン | 選択可能 | 選択可能 |

| Autonomous Databaseの起動/停止/再起動 | 使用できません。 | 選択可能 |

| Autonomous Databaseの自動起動/自動停止 | 使用できません。 | 選択可能 |

| ストレージ・スケーリング | 選択可能 | 選択可能 |

| コンピュート・スケーリング | 選択可能 | 選択可能 |

| データベース・ツール | 使用できません。 | 選択可能 |

| データベース接続: 接続文字列 | 選択可能 | 選択可能 |

| データベース接続: ウォレット | 選択可能 | 選択可能 |

| データベース接続: Walletローテーション | 使用できません。 | 選択可能 |

| データベース・アクション | 使用できません。 | 選択可能 |

| TLS認証の有効化/無効化 | 選択可能 | 選択可能 |

| Autonomous Databaseの名前変更 | 使用できません。 | 使用できません。 |

| アクセス制御リスト(ACL)の更新 | 使用できません。 | 使用できません。 |

| Oracle Data Safe | 使用できません。 | 選択可能 |

| バックアップとリストア | 使用できません。 | 使用できません。 |

| 自動バックアップ | 選択可能 | 使用できません。 |

| ライセンス: ライセンス持込み(BYOL) | 選択可能 | 選択可能 |

| ライセンス: ライセンスの更新 | 使用できません。 | 選択可能 |

| メンテナンス・ウィンドウの早期パッチ・レベル | 使用できません。 | 使用できません。 |

| エラスティック・プール | 使用できません。 | 選択可能 |

| Autonomous Databaseの終了 | 選択可能 | 使用できません。 |

Azure向けExadata Databaseサービスはこちら。

Oracle Database@Google Cloudのネットワーク・トポロジー

- Oracle Database 23ai:High Availability Overview and Best Practices「36 Oracle Maximum Availability Architecture for Multicloud」- 「Oracle Maximum Availability Architecture for Oracle Database@Google Cloud」

ODAGで利用される主要なGoogle Cloudコンポーネント

| Google Cloudサービス | 概要 |

|---|---|

| Google Cloudリージョン | Google Cloudリージョンは、リソースをホスティングするためのデータ・センターとインフラストラクチャを含む地理的な領域です。リージョンはゾーンで構成され、ゾーンはリージョン内で相互に分離されます。 |

| Google Cloudゾーン | Google Cloudのゾーンは、リージョン内のリソースのデプロイメント領域です。ゾーンはリージョン内で相互に分離され、単一の障害ドメインとして扱われます。 |

| Google Cloudプロジェクト | Google Cloudプロジェクトは、Google Workspace APIを使用し、Google Workspaceアドオンまたはアプリを構築するために必要です。クラウド・プロジェクトは、APIの管理、請求の有効化、コラボレータの追加と削除、権限の管理など、すべてのGoogle Cloudサービスの作成、有効化および使用の基礎となります。 |

| Google VPCとサブネット | Google VPCは、Compute Engine仮想マシン(VM)インスタンス、Google Kubernetes Engine(GKE)コンテナ、データベース・サービスおよびサーバーレス・ワークロードにネットワーキング機能を提供します。VPCは、クラウドベースのサービスに、グローバルでスケーラブル、かつ柔軟なネットワーキングを提供します。 |

| VPCネットワーク・ピアリング | VPCネットワーク・ピアリングは、異なるVPC(プロジェクト間を含む)のリソースがプライベートIPアドレスを使用して通信できるようにVPCネットワークを接続し、ネットワーク・アーキテクチャを簡素化します。 |

| Google Cloud共有VPC | 共有仮想プライベートクラウド(VPC)を使用すると、組織は複数のプロジェクトのリソースをホストプロジェクト内の共通のVPCネットワークに接続できます。組織管理者は、ネットワーク・リソースに対する集中管理を維持しながら、アプリケーションの管理をサービス・プロジェクト管理者に委任できます。これにより、構成が簡素化され、これらのリソースは共有VPCネットワークからの内部IPアドレスを使用して相互に安全かつ効率的に通信できるようになります。 |

| ODB Network | ODBネットワークは、すべてのデータベース・プロビジョニングの基盤となるGoogle Virtual Private Cloud (VPC)を中心としたメタデータ構成を作成します。ODBネットワークでは、サブネット、CIDR範囲、ルーティングなどのネットワーク構成を抽象化および集中化することで、共有VPCのサポートが可能になります。これにより、ネットワーク管理者は、データベース・デプロイメント・ワークフローとは関係なく接続を管理できます。 |

MAA Silver

| Data Guard Use Case | RTT Latency Observed | Network Throughput Observed |

|---|---|---|

| Application VMs to Exadata VM Cluster (Same Region) | ~300 microseconds (same region/zone) Varies based on placement. For improved application VM latency requirements, a Google support ticket should be filed. |

Variable based on VM shape. See a machine series comparison at https://cloud.google.com/compute/docs/machine-resource#machine_type_comparison Example: n2-standard-4 (4 vCPUs, 16 GB Memory) 10 Gbps. |

単一VPCトポロジ

高パフォーマンス & 低レイテンシが必要な場合は、データベースとアプリケーションを同一VPCに配置します。

VPCピアリング・トポロジ

Google Cloud上の既存システム (既存VPC) からアクセスする場合は、VPCピアリングを利用します。

このケース場合、VPCピアリングのコストが発生します。

共有VPCピアリング・トポロジ

共有VPCを使用すると、組織は複数のプロジェクトのリソースをホスト・プロジェクト内の共通VPCネットワークに接続できます。

Hub & Spokeトポロジ

NVA (仮想アプライアンス) を介して、各VPCに接続する構成です。

複数のVPCトポロジ

異なるGoogle Cloudプロジェクトを使用して、2つの事業部門間でデータベース・ワークロードを分離する場合は、複数のVPCトポロジを使用します。

ODAAWSの 複数VMクラスタで同一AZ に近い構成です。

VMクラスタ・レベルでOracle Exadata Database Serviceのワークロードを分離するには、分離されたプロジェクトVPCに複数のクラスタをデプロイします。

次のものを使用します。

- 複数のVMクラスタは、同じOracle Exadata Database Serviceインフラストラクチャを共有します。

- 各VMクラスタは、異なるVPCに接続されます。

- Oracle Exadata Database ServiceインフラストラクチャおよびVMクラスタは、様々なプロジェクトの一部にできます(新しいVMクラスタをデプロイするときにOracle Exadata Database Service Infrastructureプロジェクトを選択します)

MAA Gold cross zones

| Data Guard Use Case | RTT Latency Observed | Network Throughput Observed |

|---|---|---|

| Between Exadata VM Clusters for: ・Redo Transport ・Database migration or standby database instantiation Example data is for a configuration between London, England (LHR) and Frankfurt Germany (FRA). Results will vary between different regions. |

12 ms (FRA-LHR) | FRA-LHR example 1 process (min 1.4 Gb/sec) ・OCI VCN Peering: 2.1 Gb/s (250 MB/s) ・Google Cloud VPC Networking*: 2.7 Gb/s (300 MB/s) 4 processes: ・OCI VCN Peering: 9.1 Gb/s (1137 MB/s) ・Google Cloud VPC Networking*: 8.3 Gb/s (1037 MB/s) 10 processes (min 8 Gb/sec): ・OCI VCN Peering: 22.6 Gb/s (2825 MB/s) ・Google Cloud VPC Networking*: 11.4 Gb/s (1425 MB/s) *Google Cloud VPC networking throughput results are heavily dependent upon the Cloud Interconnect VLAN attachments in both regions having 10Gbps bandwidth (default 2Gbps). File a Google support ticket to request the increase or observed throughput is significantly less. |

Network Throughput Example (FRA-LHR)

| # Processes | OCI VCN Peering | Google Cloud VPC Networking | Minimum Expectations |

|---|---|---|---|

| 1 | 2.1 Gb/sec (260 MB/sec) | 2.7 Gb/sec (300 MB/sec) | 2 Gb/sec (250 MB/sec) |

| 4 | 9.1 Gb/sec (1137 MB/sec) | 8.3 Gb/sec (1037 MB/sec) | |

| 10 | 22.6 Gb/sec (2825 MB/sec) | 11.4 Gb/sec (1425 MB/sec) | 8 Gb/sec (1000 MB/sec) |

Autonomous Database@Google Cloud (ADB@Google Cloud) の場合のGoogle Cloud Portal操作とOCIコンソール操作一覧

OCIドキュメントに、それぞれの操作をどちらのコンソールから実施する必要があるの整理されています

| Oracle Autonomous Databaseの機能 | GoogleクラウドUI | OCI UI |

|---|---|---|

| プロビジョニング中 | 選択可能 | 使用できません。 |

| Autonomous Data Warehouseワークロード・タイプ | 選択可能 | 使用できません。 |

| Autonomous Transaction Processingワークロード・タイプ | 選択可能 | 使用できません。 |

| Autonomous JSONワークロード・タイプ | 選択可能 | 使用できません。 |

| APEXワークロード・タイプ | 選択可能 | 使用できません。 |

| Autonomous Databaseサーバーレス- バージョン19c | 選択可能 | 使用できません。 |

| Autonomous Databaseサーバーレス- バージョン23ai | 選択可能 | 使用できません。 |

| 暗号化: 顧客管理キー | 使用できません。 | 使用できません。 |

| Autonomous Database Always Freeインスタンス | 使用できません。 | 使用できません。 |

| ローカルAutonomous Data Guard | 使用できません。 | 使用できません。 |

| クロスリージョンAutonomous Data Guard | 選択可能 | 使用できません。 |

| ローカルAutonomous Databaseクローン | 使用できません。 | 使用できません。 |

| リージョン間のAutonomous Databaseクローン | 使用できません。 | 使用できません。 |

| Autonomous Databaseの起動/停止/再起動 | 選択可能 | 選択可能 |

| Autonomous Databaseの自動起動/自動停止 | 使用できません。 | 選択可能 |

| ストレージ・スケーリング | 使用できません。 | 選択可能 |

| コンピュート・スケーリング | 使用できません。 | 選択可能 |

| データベース・ツール | 使用できません。 | 選択可能 |

| データベース接続: 接続文字列 | 選択可能 | 選択可能 |

| データベース接続: ウォレット | 使用できません。 | 使用できません。 |

| データベース接続: Walletローテーション | 使用できません。 | 選択可能 |

| データベース・アクション | 使用できません。 | 選択可能 |

| TLS認証の有効化/無効化 | 選択可能 | 使用できません。 |

| Autonomous Databaseの名前変更 | 使用できません。 | 使用できません。 |

| アクセス制御リスト(ACL)の更新 | 使用できません。 | 使用できません。 |

| Oracle Data Safe | 使用できません。 | 選択可能 |

| バックアップとリストア | 使用できません。 | 使用できません。 |

| 自動バックアップ | 選択可能 | 使用できません。 |

| ライセンス: ライセンス持込み(BYOL) | 選択可能 | 選択可能 |

| ライセンス: ライセンスの更新 | 使用できません。 | 選択可能 |

| メンテナンス・ウィンドウの早期パッチ・レベル | 使用できません。 | 使用できません。 |

| エラスティック・プール | 使用できません。 | 選択可能 |

| Autonomous Databaseの終了 | 選択可能 | 使用できません。 |

セキュリティ

コンプライアンス

2025年10月時点の情報のため、最新情報はドキュメントをご確認ください。

- Oracle Database@AWS「コンプライアンス」

- Oracle Database@Azure「コンプライアンス」

- Oracle Database@Google Cloud「コンプライアンス」

| 監査プログラム | Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) |

|---|---|---|---|

| SOC 1 (システムおよび組織管理1) | サポート | サポート | サポート |

| SOC 2 (システムおよび組織管理2) | サポート | サポート | サポート |

| SOC 3 (システムおよび組織管理3) | サポート | サポート | サポート |

| HIPAA (医療保険の相互運用性と説明責任法律) | サポート | サポート | サポート |

| C5 (Cloud Computing Compliance Controls Catalogue - ドイツ) | サポート | サポート | サポート |

| CSA STARアテステーション | サポート | サポート | サポート |

| CSA STAR認証 | サポート | サポート | サポート |

| HDS(フランス・ドネ・ド・サンテ) | サポート | サポート | サポート |

| ISO/IEC 9001 (Quality Management) | サポート | サポート | サポート |

| ISO/IEC 20000-1 (Service Management) | サポート | サポート | サポート |

| ISO/IEC 27001(情報セキュリティマネジメント) | サポート | サポート | サポート |

| ISO/IEC 27017(クラウドサービスの情報セキュリティ) | サポート | サポート | サポート |

| ISO/IEC 27018 (パブリッククラウドにおける個人識別情報) | サポート | サポート | サポート |

| ISO/IEC 27701(個人情報管理) | サポート | サポート | サポート |

| ISO/IEC 22301(事業継続マネジメント) | サポート | サポート | サポート |

| PCI DSS (Payment Card Industry Data Security Standard) | サポート | サポート | サポート |

| HITRUST (Health Information Trust Alliance、HITRUST) | サポート | サポート | サポート |

| MTCS(多層クラウド・セキュリティ- シンガポール) | - | サポート | - |

| GSMA(GSM協会) | - | サポート | - |

| IRAP(Infosec Registered Assessors Program - オーストラリア) - 保護 | - | サポート | - |

| ISMAP(情報システムセキュリティマネジメント・アセスメントプログラム) | - | サポート | - |

| FISC(金融情報システムセンター) | - | サポート | - |

| EU CoCレベル2 | - | - | サポート |

Key Management

DB@Hyperscaler のTDEキー (Transparent Data Encryption; 透過的データ暗号化) をファイルベースのOracle ウォレットまたはOCI Vaultに格納できます。

- OCI Vault 概要

- OCIドキュメント「Vault」

DB@Hyperscaler で利用できる各CSPのKey Managemnentはこちらです (2025年10月現在)。

| Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) | |

|---|---|---|---|

| ExaDB-D X9M/X11M | ・OCI Vault | ・OCI Vault ・Azure Key Vault (AKV) |

・OCI Vault ・Google Cloud Key Management (Cloud KMS) |

| ExaDB-XS (Exascale) | - | ・OCI Vault | ・OCI Vault |

| ADB-S | - | ・OCI Vault | ・OCI Vault |

| ADB-D | ・OCI Vault | - | - |

| BaseDB | - | ・OCI Vault | ・OCI Vault |

- Oracle Database@Azure now support Azure Key Vault for ExaDB-D (June 24, 2025)

- Azure Key Vault Integration for Exadata Database Service on Oracle Database@Azure (July 01, 2025)

- Google Cloud Key Management Integration for Exadata Database Service on Oracle Database@Google Cloud (Release Date: September 02, 2025)

- Azure Key Vault Integration for Exadata Database Service on Oracle Database@Azure

- Integrate Oracle Exadata Database@Azure with Azure Key Vault

- Google Cloud Key Management Integration for Exadata Database Service on Oracle Database@Google Cloud

ODAA + Azure Key Vault

2025年6月24日のサービス・アップデートで、ExaDB-D@Azureの暗号化キーをAzure Key Vaultに格納できるようになっています。

ODAAでAzure Key Vaultを利用した場合のアーキテクチャはこちらです。

ExaDB-D@Google CloudでのGoogle Cloud Key Managementのサポート

2025年9月2日のサービス・アップデートでGMEKが利用可能になったようです。

Google Cloud Key Management Integration for Exadata Database Service on Oracle Database@Google Cloud

- Service: Database

- Release Date: September 02, 2025

Exadata Database Service on Oracle Database@Google Cloud now supports integration with Google Cloud Platform's Key Management Service (KMS). This enhancement allows users to manage Transparent Data Encryption (TDE) master encryption keys (MEKs) using GCP Customer Managed Encryption Keys (CMEKs).

Previously, Transparent Data Encryption (TDE) master encryption keys (MEKs) could only be stored in a file-based Oracle Wallet, Oracle Cloud Infrastructure (OCI) Vault, or Oracle Key Vault (OKV). With this update, users can now store and manage MEKs directly in GCP KMS, providing improved key lifecycle control and alignment with organization-specific security policies.

データベースの監査ログ

Oracle Database 19cまでは従来型監査と統合監査 (Unified Audit) の併用が可能でしたが、Oracle Database 23aiからの統合監査 (Unified Audit)のみとなりました。

従来の監査のサポート終了

Oracle Database 23aiでは、従来の監査はサポートされなくなりました。統合監査を使用することをお薦めします。

日付: 2023年4月

Oracle Database 23ai以降では、統合監査が、Oracle Database監査を実行するための方法です。統合監査では、選択的かつ効果的な監査をより柔軟に実行できます。これは、企業にとって重要なアクティビティに重点を置くために役立ちます。統合監査には、単一のセキュアな統合証跡、監査選択性に関する条件ポリシー、および簡潔性に関する事前構成済のデフォルト・ポリシーがあります。セキュリティとコンプライアンスの向上のために、統合監査の使用をお薦めします。

- Oracle Database 23ai:データベース・アップグレード・ガイド「Oracle Databaseの変更、サポート終了および非推奨」

従来型監査と統合監査 (Unified Audit) の違いについてはこちらをご確認ください。

- OCIチュートリアル「504 : 監査をしてみよう」

- アシスト「【Oracle Database 23ai 検証】統合監査のキホンと拡張機能について」

- Qiita:Oracle Databaseの監査機能(Unified Audit)について

Oracle Databaseの監査ログの保管先としては主に2種類あります。

- OCI Data Safe

- OCI Log Analytics

単に監査ログを保管だけしておき、シンプルな閲覧であればOCI Data Safe、監査ログをビジュアライズ化させより見やすくログ分析をしたい場合は OCI Log Analyticsを利用するのがよいでしょう。

また、監査ログはOCI Log Analyticsに取得させ、Data SafeではセキュリティアセスメントなどのDBセキュリティ機能を利用、というような併用も可能です。この場合は、Data Safeは課金されず、課金されるのはOCI Log Analyticsのみとなります。

| OCI Data Safe | OCI Log Analytics | |

|---|---|---|

| 監査ログの取得先 | 監査表 (AUDSYS.AUD$UNIFIED; 統合監査証跡) | 監査表 (AUDSYS.AUD$UNIFIED; 統合監査証跡) |

| 保存できるログ量 | 無制限 | 無制限 |

| DBへの接続 | プライベート・エンドポイント経由 | 管理エージェント経由 |

| ログの閲覧 | シンプル | ログ分析ツールのためビジュアライズ。生成AIを利用したログ分析も可能 (LoganAI)。 |

| その他 | 監査ログの保存以外に次の機能も利用可能。 ・DBのセキュリティアセスメント ・DBのユーザーアセスメント ・SQL Firewall (DB 23aiからの機能) ・機密データ検出 ・データマスキング |

ログ分析ツールのため、OSやアプリのログ、VCN Flow Logなどの各種ログを取り込んでログ分析が可能です。 |

| 課金 | ・課金対象は、保存する監査レコード数です。 ・無償枠:100万レコード/月 ・有償:月100万レコード以上の場合、1万レコードあたり15.5円 (2025年10月現在) |

・課金はUnit単位で行われます。 ・1 Unit = 300 GB ・Active Storage (最初の35 Unitまで):¥57,660/Unit/月 (最初の10GBまで無償) ・Active Storage (36〜103 Unitまで):¥40,362/Unit/月 ・Active Storage (104Unit以降):¥34,596/Unit/月 ・Archive Storage:¥3.1/Unit/時間 ※アーカイブは、アクティブ・ストレージに30日以上経過し、1 TBを超えるデータが対象 (2025年10月現在) |

OCI Data SafeはDB@Hyperscalerもサポートするようになっています。

| Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) | |

|---|---|---|---|

| OCI Data Safe | YES (ExaDB-D) | YES (ExaDB-D) | YES (ExaDB-D) |

| OCI Log Analytics | YES (※1) | YES (※1) | YES (※1) |

※1:通常のOCIと同様に、管理エージェントをインストールすることができると思いますので、管理エージェントをインストールできればOCI Log Analyticsに監査ログの取得が可能です。

- Administering Oracle Data Safe「Register an Oracle Cloud Database」

- Oracle Data Safeの機能概要と特徴

- Qiita「OCI DataSafeでBaseDB/ExaDB-Dの監査ログを取り込んで分析する」

- Qiita「Oracle Data SafeでAutonomous Databaseを管理する」

- OCIチュートリアル「Oracle Data SafeをBaseDBに設定する」

- OCI 運用監視サービス 概要

- OCIチュートリアル「Logging AnalyticsでAutonomous Databaseのログを収集する」

- OCIドキュメント「LoganAIの使用」

- Qiita「Log Analyticsの生成AI新機能 LoganAI」

- Qiita「OCI Logging AnalyticsでDatabaseの監査表やユーザー表を分析する」

その他のデータベース・セキュリティ

Oracle Databaseでは様々なセキュリティ機能があります。DB@Hyperscalerでも従来からある各種セキュリティ機能が利用できますので、これらを利用しセキュリティも強化しましょう。

- Oracle Database Security 概要

- Oracle Database 19c「セキュリティ」

- Oracle Database 23ai「セキュリティ」

- Oracle Database 23ai セキュリティ新機能

- Qiita「Oracle Database 23c セキュリティ新機能: Column Level Audit」

- Qiita「Oracle Database 23ai セキュリティ新機能: SQL Firewall」

データベースのバックアップ

物理バックアップ - 自動バックアップ

自動バックアップ (物理バックアップ) を取得する方法としては3種類あります。

- Zero Data Loss Autonomous Recovery Service / Autonomous Recovery Service (ZRCV / RCV)

- OCI Object Storage (Oracle管理のバケット)

- DB@Hyperscaler側のオブジェクト・ストレージ

他クラウドのオブジェクト・ストレージへの対応

2025年10月現在は、Amazon S3のみ対応しており、Azure Blob Storage、Google Cloud Storageは未対応

推奨はZRCV/RCVです。

- ZRCV/RCVとは?という方はこちらを参照ください。

- OCI Object StorageとZRCV/RCVの単価を比較した場合、単価自体はOCI Object Storageのほうが安いです。しかし、バックアップの取られ方が違うためバックアップサイズも異なり、実際の利用料は単価の差ほど大きくなりません。課金の詳細はこちらが詳しいです。

なお、ODAAWSの場合は、コンソールからはデフォルトでAmazon S3が表示されるようです。

また、これまではZRCV/RCVの自動バックアップはOCIへ格納されていましたが、2025年9月、10月のサービス・アップデートによりDB@Hyperscalerが存在するクラウド側 (AWS, Azure, GCP) へ格納できるようになりました。

| DB@Hyperscaler | Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) |

|---|---|---|---|

| ZRCV / RCV in OCI | |||

| (保存先:OCI) (※3) | YES | YES | YES |

| ZRCV / RCV in Partner Cloud (※3) | |||

| ※保存先:AWS、Azure、GCP | YES | YES | YES |

| Object Storage (Oracle Managed) への自動バックアップ | |||

| ※保存先:OCI | YES | YES | YES |

| Amazon S3、Azure Blob、Google Cloud Storage への自動バックアップ | YES | - | - |

- Oracle Multicloud Capabilities

- Multicloud database backup support (September 09, 2024)

- Recovery Service now supports Oracle Database@AWS (October 08, 2025)

- Multicloud Oracle Database Backup Support

リカバリ・サービスは、Oracle Multicloudデータベースをサポートし、マルチクラウド・データベースが存在するのと同じクラウドの場所にバックアップを格納する柔軟性も提供します。

リカバリ・サービスは、次のOracle Multicloudデータベース・サービスをサポートしています。

- Oracle Database@Azure

- Oracle Database@Google Cloud

- Oracle Database@AWS

下記は、ODAAでZRCV/RCVを使用した場合のアーキテクチャです。

- 参照アーキテクチャ「Oracle Database@Azureを使用したOracle Database Autonomous Recovery Serviceの実装」 (2025年1月27日)

OCIでの設定例になりますが、DB@Hyperscalerの設定時の参考になると思います。

- OCIチュートリアル「103 : 自動バックアップを設定しよう」

- OCIチュートリアル「104: 自動バックアップを設定しよう」

- チュートリアル「OCIでのOracle Autonomous Recovery Serviceの構成」(2025年9月10日)

- Qiita「Zero Data Loss Autonomous Recovery Service (ZRCV) を Exadata Cloud Service へ設定してみてみた」

- Qiita「Oracle Exadata Database Service: 複数スタンバイ Data Guard Associationしてみてみた」

ZRCV/RCVに取得した自動バックアップを別リージョンにレプリケーションできるか?

2025年10月時点では、ZRCV/RCVにはバックアップ・レプリケーション機能はありません。

将来、レプリケーション機能が追加されるかもしれませんが、それまでは次の方法となります。

- Cross Region Data Guard (推奨)

- 手動バックアップ + OCI Object Storageのリモート・レプリケーション

Data Guard構成時のスタンバイ側での自動バックアップ (Cross Region Data Guard)

ExaDB/BaseDBで自動Data Guard (Data Guard Association / Data Guard Group) を利用している場合は、スタンバイ・データベースからZRCV/RCVに自動バックアップを取得できます。

この機能は、DB@Hyperscalerでも使えると思いますので、検証されたかたはQiitaの記事にしてください。

| 項目 | 内容 |

|---|---|

| 自動バックアップの設定 (有効化) | ・プライマリ・ロールのみに設定 ・スタンバイ・ロールのみに設定 ・両方に設定 ※1:両方に設定する場合は、バックアップの取得先 (OCI Object StorageかZRCV/RCVか) を揃える必要がある ※2:バックアップの取得先を変更する場合は、プライマリ、スタンバイのいずれかで一度自動バックアップを無効化する必要がある |

| リストアやバックアップの利活用機能 | ・スタンバイのバックアップを利用して、同じリージョンの別ADや異なるリージョンに新規データベース作成が可能 ・ZRCV/RCVの場合は、取得元とリストア先のデータベース・ロールが異なっていてもリストア可能 (スタンバイから取得したバックアップをプライマリにリストア、またはその逆) |

| ロール変換時の自動バックアップの動作 | ・プライマリで自動バックアップが有効な場合、スイッチ・オーバー時にスタンバイ・ロールになってもバックアップ取得継続 ・スタンバイで自動バックアップが有効な場合、フェイル・オーバー時にプライマリ・ロールになってもバックアップ取得継続。 |

- チュートリアル「Oracle Database Autonomous Recovery Service for Oracle Exadata Database Service on Dedicated Infrastructureを使用したスタンバイ・データベースからのバックアップおよびリストア」

- チュートリアル「Oracle Base Database Service上のOracle Database Autonomous Recovery Serviceを使用したスタンバイ・データベースからのバックアップおよびリストア」

余談ですが、、、

通常のOCI側では、一部のリージョン (2025年10月現在、日本では東京リージョンが対象) でBaseDB、ExaDB-XS (Exascale)、ExaDB-Dの自動バックアップ取得先としてOCI Object Storage (Oracle管理のバケット) が選択できなくなりました。

2025年8月6日以降の新規テナントが対象で、既存テナントへの影響はありません。また、ユーザー管理のOCI Object Storageへの手動バックアップは従来通り行えます。

2025年10月現在、DB@Hyperscalerは対象ではないようですが、いつか対象になるかもしれませんね。サービス・アップデートなどの情報を追いかけましょう。

- Oracle Cloud Infrastructure:2025年9月度サービス・アップ

- Oracle Base Database Service「Create a DB System」-「Database backups」

- What’s New in Oracle Exadata Database Service on Exascale Infrastructure「Change in Default Backup Destination for New Tenancies in Select OCI Regions (Effective August 06, 2025)」

- What’s New in Oracle Exadata Database Service on Dedicated Infrastructure「Change in Backup Destination for New Tenancies in Select OCI Regions (Effective August 06, 2025)」

参考

2024年8月22日のサービス・アップデートで、ExaDB-Dの自動バックアップを別リージョンのExaDB-Dへリストアする機能も登場しています (クロス・リージョン・リストア)。

Restore a Backup to Create a Database Across Regions

- Services: Database

- Release Date: August 22, 2024

With this enhancement, when the region is up, you can:

- use an existing backup and restore it to create a database (out-of-place restore) either within the same availability domain or in a different availability domain across regions, regardless of whether the backup was created with backup destination Object Storage or Autonomous Recovery Service

- restore a backup taken on either a database that was configured using host-based wallets (local wallet) or OCI Vault

Related Topics

- Prerequisites for Oracle Database Autonomous Recovery Service Cross Region Restore (Same Tenancy)

- Prerequisites for Oracle Database, Object Storage Cross Region Restore (Same Tenancy)

- To create a database from a backup

- To create a database from the latest backup

Parent topic: What’s New in Oracle Exadata Database Service on Dedicated Infrastructure

- Exadata Database Service on Dedicated Infrastructure「What’s New in Oracle Exadata Database Service on Dedicated Infrastructure」

- Exadata Database Service on Dedicated Infrastructure「Prerequisites for Oracle Database Autonomous Recovery Service Cross Region Restore (Same Tenancy)」

物理バックアップ - 手動バックアップ

取得した物理バックアップを二次バックアップとして別リージョンに保管したい場合、は手動バックアップをOCI Object Storageに取得する方法になると思います。

ExaDB-D/ExaDB-XSの場合

ExaDBで、手動バックアップを取得する場合はdbaascli コマンドを使います。

-

dbaascliコマンドで手動バックアップを顧客任意のOCI Object Storageバケットへ取得 - OCI Object Storageのレプリケーション機能で別リージョンのOCI Object Storageバケットへコピー

この方法手順のイメージは次の記事がわかりやすいです。

補足:

- 通常のOCIの場合は、

MV2BUCKETを利用する方法もあります。 - このツールを使えば、Oracle管理のOCI Object Storageバケット内のファイルを顧客管理のOCI Object Storageへコピーできます。

- このツールがDB@Hyperscalerでも使えるかはわかりませんが、検証された方がいたらQiitaの記事にしてください。

- 通常のOCIでのやり方は下記が詳しいです

注意:

- ExaDBでも手動バックアップ時にRMANの利用は推奨されていません。

- 手動バックアップを行う場合は自動バックアップの無効化が必要です。

オプション3: RMANを使用したバックアップ

バックアップは、お客様が所有するカスタマイズ・スクリプトとともにRMANを使用して直接取得できます。 ただし、Oracleはこのアプローチを推奨しません。

- Oracle Exadata Database Service on Dedicated Infrastructureでのデータベースのバックアップおよびリカバリの管理「バックアップおよびリカバリ操作を実行するためのOracle推奨オプション」

- Oracle Exadata Database Service on Exascale Infrastructureでのデータベースのバックアップおよびリカバリの管理「バックアップおよびリカバリ操作を実行するためのOracle推奨オプション」

BaseDBの場合

BaseDBで手動バックアップをOCI Object Storageへ取得する場合は、 Oracle Database Cloud Backup Module が必要必要になります。

詳細は下記をご確認ください。

- Oracle Base Database Service「RMANを使用したオブジェクト・ストレージへのデータベースのバックアップ」

- Oracle Database Backup Serviceの使用

- Oracle Database Backup Service:サービス概要のご紹介

- Qiita「[Oracle Cloud] Base DatabaseへOracle Database Cloud Backup Moduleのインストール (2024/02/04)」

論理バックアップ - 手動バックアップ

Data Pumpをつかってテーブルの論理バックアップを取得し、OCI Object Storageへ取得することがあると思います。

そして、取得した論理バックアップを別リージョンへレプリケーションする要件もあると思います。

考え方は、基本的には上記と同じです。

ODAAWSの場合

Amazon S3上にDataPump Exportなどを行いたい場合は、Amazon S3 integration をが必要なようです。Amazon S3 integration をするためには Amazon VPC Lattice も必要になるようです。

詳細はAWSのドキュメントを確認してください

You can store Oracle managed automatic backups in Amazon S3 for backup upload and consumption by Oracle Database@AWS. This feature is supported through integration with Amazon VPC Lattice. You can enable direct access to Amazon S3 from your ODB network.

データ移行

2025年10月現在:最新情報はOracle Multicloud Capabilitiesを参照してください。

| Multicloud | 論理オフライン | 論理オンライン | 物理オフライン | 物理オンライン | Choose Storage Solution |

|---|---|---|---|---|---|

| ExaDB-D@AWS | Step-by-Step Guide | Step-by-Step Guide | Step-by-Step Guide | Step-by-Step Guide | Blog Post |

| ADB-D@AWS | Step-by-Step Guide | Step-by-Step Guide | Not Supported | Not Supported | Blog Post |

| ExaDB-D@Azure | Step-by-Step Guide | Step-by-Step Guide | Step-by-Step Guide | Step-by-Step Guide | Blog Post |

| ExaDB-XS@Azure | Planned | Planned | Planned | Planned | Planned |

| ADB-S@Azure | Step-by-Step Guide | Step-by-Step Guide | Not Supported | Not Supported | Blog Post |

| ExaDB-D@Google | Step-by-Step Guide | Step-by-Step Guide | Step-by-Step Guide | Step-by-Step Guide | Blog Post |

| ADB-S@Google | Step-by-Step Guide | Step-by-Step Guide | Not Supported | Not Supported | Blog Post |

ZDM (Oracle Zero Downtime Migration)

DB@Hyperscalerへのデータ移行の推奨ツールはZDM (Oracle Zero Downtime Migration) のようです。Azureドキュメント側でもODAAへの移行はZDMの使用をすすめています。

移行プロセスに Oracle Zero Downtime Migration を使用することを検討してください

-

Oracle ワークロードを Azure に移行する「Oracle Database@Azure 移行ガイダンス」

-

Oracle Blog「Oracle Database@Azure移行のためのOracle ZDM」

-

参照アーキテクチャ「Oracle Zero Downtime Migrationを使用してOracle Database@Azureに移行」

ZDMでは論理/物理でのオフライン/オンライン移行が可能、内部的には次の技術が使用されています。

| 論理移行 | 物理移行 | |

|---|---|---|

| オフライン移行 | Data Pump | RMAN |

| オンライン移行 | Data Pump + GoldenGate | RMAN + Data Guard |

ZDMを使うことで、手動でData Pumpなどを使う際の手間を簡素化してくれます。

例えば、内部的にCPAT (Cloud Premigration Advisor Tool; クラウド移行前アドバイザー・ツール) が使用されます。CPATを使うことで、移行前の妨げになるような要因をチェックできます。手動で実行もできますが、ZDM/OCI DMSではこのチェックが内部的に行われます。

- Cloud Premigration Advisor Tool (CPAT) Analyzes Databases for Suitability of Cloud Migration (Doc ID 2758371.1)

- OCIチュートリアル「302 : Cloud Premigration Advisor Tool(CPAT)を活用しよう」

- Qiita「SQLclでCPATを実行してみた」

OCI DMS (OCI Database Migration)

ZDMのOCIマネージメント・サービスが OCI DMS (OCI Database Migration) になります。ZDMがコマンド・ベースでの操作に対し、OCI DMSはGUIベースの操作になります。ZDM、OCI DMSともにサービス価格は無料です。

OCIドキュメントではサポートされているターゲットDBは以下です。

| Oracle Database@AWS (ODAAWS) | Oracle Database@Azure (ODAA) | Oracle Database@GCP (ODAG) | |

|---|---|---|---|

| OCI DMSがサポートしているDB@DB@Hyperscaler | ? OCIドキュメントには記載がない (2025年10月時点) |

YES OCIドキュメントに記載あり。 |

YES OCIドキュメントに記載はないがステップバイステップのドキュメントが存在する。 |

- OCIドキュメント「Database Migration」-「Target database requirements」

- OCI Database Migration Overview

- OCI Database Migrationの製品ページ

- ステップバイ・ステップ「OCI Database Migration Service End-To-End Online Migration to Oracle@Azure Autonomous Databases」

- ステップ・バイ・ステップ「OCI Database Migration Service End-To-End Online Migration to Oracle Database@Google Cloud Autonomous Database」

- Data Integration「OCI Database Migration service adds support for Oracle Database at Azure targets」 (September 10, 2024)

- YouTube「Migration to ADB Part II: Easily migrate from previous database releases with DMS」

- OCIチュートリアル「305 : OCI Database Migration Serviceを使用したデータベースのオフライン移行」

- OCIチュートリアル「306 : OCI Database Migration Serviceを使用したデータベースのオンライン移行」

注意点:ソース・データベースがWindowsの場合は、ZDM / OCI DMSは使用できません。

Supported Source Environments

Oracle Cloud Infrastructure co-managed databases or on-premises environments

Amazon Web Services RDS Oracle Database

Linux-x86-64 (all migration modes)

IBM AIX (using logical migration)

Oracle Solaris on SPARC (64-Bit) (using logical migration)

- ZDM 21.5「Move to Oracle Cloud Using Zero Downtime Migration」-「1.5 Zero Downtime Migration Requirements and Considerations」

Oracle Migration Methods Advisor (データベース移行方法計画アドバイザ)

いまの既存の環境移行する場合に、どのような移行の選択肢があるのかをアドバイスしてくれるツールもありますので、移行方式を選択するときの参考にしてください。

- DBExpert Cloud Tools「Migration Advisor」 ⇒ Oracle Migration Methods Advisor

物理移行

ZDMによる物理オフライン移行 (RMAN Backup & Restore)

内部的にRMANのBackup & Restoreの技術を使って移行します。

- Zero Downtime Migration 技術詳細

- ステップ・バイ・ステップ・ガイド「Oracle Base Database Service/Exadata Database ServiceへのOracle ZDM物理移行」

- YouTube「Migrate Oracle Databases to ExaDB-D on Oracle Database@Azure with Zero Downtime Migration (ZDM)」

- YouTube「Migrate Oracle Databases to ExaDB-D on Oracle Database@Google Cloud with Zero Downtime Migration」

- Cloud Database Migrations the Easy Way

- LiveLabs「Zero Downtime Migration : Physical Offline Migration to Co-Managed Databases in OCI」

ExaDB-D@AWSでのZDMによる物理オンライン移行の例

ExaDB-D@AzureでのZDMによる物理オンライン移行の例

ExaDB-D@Google CloudでのZDMによる物理オンライン移行の例

ZDMによる物理オンライン移行 (RMAN Backup & Restore + Data Guard)

初回移行をRMAN Backup & Restoreで行い、差分移行をData Guardで行います。

- Zero Downtime Migration 技術詳細

- ステップ・バイ・ステップ・ガイド「Oracle Base Database Service/Exadata Database ServiceへのOracle ZDM物理移行」

- YouTube「Migrate Oracle Databases to ExaDB-D on Oracle Database@Azure with Zero Downtime Migration (ZDM)」

- YouTube「Migrate Oracle Databases to ExaDB-D on Oracle Database@Google Cloud with Zero Downtime Migration」

- Cloud Database Migrations the Easy Way

- LiveLabs「Zero Downtime Migration: Physical Online Migration with Direct Data Transfer to Co-Managed Databases in OCI」

- LiveLabs「Zero Downtime Migration: Physical Online Migration with Backup Location to Co-Managed Databases in OCI」

注意点1:Data Guardを組むため、プライマリとスタンバイで以下を一致させる必要があります。

- Oracle Databaseのパッチレベル

- DB構造 (例:CDB or Non-CDB)

- Enterprise Editionオプション

- Exadata Database Service on Dedicated Infrastructure (ExaDB-D) サービス技術詳細

- BaseDB / ExaDB-D(ExaCS)におけるData Guard解説「Hybrid Data Guard構成での注意点」

- Oracle Data Guard Configuration Component Version Interoperability (Doc ID 2183849.1)

- Data Guard Support for Heterogeneous Primary and Physical Standbys in Same Data Guard Configuration (Doc ID 413484.1)

注意点2:ターゲットDBのDB@Hyperscaler側ではデフォルトで暗号化 (TDE) されています。

ソースDB側がEnterprise EditionでもOracle Advanced Securityライセンスが無く、暗号化 (TDE) されていないケースも多いと思います。この場合、EEオプションが一致していませんが、Data Guardが組めなくなるわけではありません。ただし、暗号化されてない部分での注意点があるので、詳細は下記をご確認ください。

- Oracle Database Tablespace Encryption Behavior in Oracle Cloud (Doc ID 2359020.1)

- Move to Oracle Cloud Using Zero Downtime Migration「Zero Downtime Migration Encryption Requirements」

注意点3:ZDM/OCI ZDMはソースDBがWindowsの場合は利用できません。

この場合はこれまで通り、手動でData Guardを組んでのスイッチオーバーでの移行や別の移行方法になるでしょう。

参考:

Oracle Database 12.2 (12cR2) からPDB Refreshable Clone PDB (リフレッシュ可能PDB) という機能がでています。

また、Oracle Database 21.3からPDBオープン時のリプレイ・アップグレードという機能もでています。DB21c以降は、他のCDBからクローン/移動されたPDBのバージョンが古い場合、PDBオープン時に必要なPDBのアップグレードを自動で実施することが可能です。

| DB Version | アップグレード方法 | 新規CDBにPDBをPlugしたあとの動作 |

|---|---|---|

| DB 19cまで | 手動アップグレード | 手動でアップグレードスクリプトの実行が必要 |

| DB 21c 移行 | 自動アップグレード | PDBオープン時に自動でPDBアップグレードを実施 |

- Oracle Database 23ai「データベース・アップグレード・ガイド」-「リプレイ・アップグレードを使用したOracle Databaseリリースのアップグレード」

- Qiita「Oracle Database 19c から 23c へ PDB リモート・クローン移行してみてみた」

- Qiita「[Oracle Database] Refreshable Clone PDBを作成してみてみた」

- Oracle Database Technology Night#88「Multitenant 23ai の全貌 - 機能・設計・実装・運用からマイクロサービスまで」(2025年3月27日)

- Oracle Database Technology Night#90「本当に使える?AutoUpgrade の新機能を実践検証してみた」(2025年6月19日)

論理移行

ZDMによる論理オフライン移行 (Data Pump)

内部的にData Pumpの技術を使った移行です。

- Zero Downtime Migration 技術詳細

- ステップ・バイ・ステップ・ガイド「Autonomous DatabaseへのOracle ZDM論理移行」

- ステップ・バイ・ステップ・ガイド「Oracle Base Database Service/Exadata Database ServiceへのOracle ZDM論理移行」

- YouTube「Migrate Oracle Databases to ExaDB-D on Oracle Database@Azure with Zero Downtime Migration (ZDM)」

- YouTube「Migrate Oracle Databases to ExaDB-D on Oracle Database@Google Cloud with Zero Downtime Migration」

- Cloud Database Migrations the Easy Way

- Oracle ZDM論理移行のパフォーマンスガイドライン

ZDMに関わらず、Data Pump利用する場合に適用すべき推奨パッチも提供されています。

-

Data Pump Recommended Proactive Patches For 19.10 and Above (Doc ID 2819284.1)

- 19.10以降のData Pump推奨プロアクティブ・パッチ (19.10 〜 19.23)

-

Data Pump Recommended Proactive Patches For 23ai (Doc ID 3056856.1)

- 23ai以降のData Pump推奨プロアクティブ・パッチ

ExaDB-D@AWSでのZDMによる論理オフライン移行の例

ExaDB-D@AzureでのZDMによる論理オフライン移行の例

ExaDB-D@Google CloudでのZDMによる論理オフライン移行の例

ZDMによる論理オンライン移行 (Data Pump + GoldenGate)

ZDM/OCI DMSの論理オンライン移行では、内部的にGoldenGateが利用されます。OCIマーケットプレイスのGoldenGateを利用することで、利用開始から183日まではGoldenGateライセンスが無償になります。184日 (6ヶ月)以降はGoldenGateライセンスが必要になりますので注意ください。

- OCIマーケットプレイス「Oracle GoldenGate – Database Migrations」

- 利用開始から183日までは無償。184日 (6ヶ月)以降はGGライセンスが必要

- LiveLabs「Zero Downtime Migration: Logical Online Migration to Oracle Autonomous Database」

- Oracle ZDM論理移行のパフォーマンスガイドライン

補足:GoldenGateライセンスのカウントの考え

- GoldenGateの接続対象の”DBが稼動しているHWのProc数”でカウントします。

- GoldenGateをインストールしているHWではありませんのでご注意ください。

- Oracle DatabaseがSE/SE2の場合はDBライセンスがソケット課金であっても、GoldenGateはProcessor数でカウントします。

- 上記はOracle to Oracle (GoldenGate for Oracle) のケースです。

OCI DMSの場合だと、OCIマケプレ版GoldenGate以外にも、OCI GoldenGateを選択することができます。OCI GoldenGateはOCI GoldenGateで利用するコア数の課金となり、ライセンス不要で利用することも可能です。

| ZDM | OCI DMS | |

|---|---|---|

| OCIマケプレ版GG | ✔ | ✔ |

| OCI GG | - | ✔ |

注意点1:

GoldenGateを利用する場合、推奨パッチをソースDBに適用する必要があります。パッチによってはダウンタイムが必要 (ローリング適用できない) な可能性があるため、パッチのREADMEを確認しましょう。

注意点2:

OCI GoldenGateは自動アップグレードされます。

指定した時間枠内に手動でアップグレードしない場合、デプロイメントは、この時間枠の最後に自動的に最新バージョンにアップグレードされます。

- Oracle Cloud Infrastructure GoldenGate「Maintain your OCI GoldenGate deployments」

現在デプロイ済みのOCI GoldenGate 21cは**2026年5月にOCI GoldenGate 23aiに自動アップグレードされます。**GoldenGate 23aiからDB 19c以降をサポートするようになっているため、2026年5月以降はソースDBが18c以下の場合はOCI GoldenGateが利用できませんのでご注意ください。On-Premises GoldenGateの利用または、別の移行方式をご検討ください。

2026年5月以降、すべての21cデータ・レプリケーション・デプロイメントが23aiに自動アップグレードされます。リリース日はリージョン間で異なる場合があります。

注意3:

例えば、ダウンタイムストリーム構成を行う場合は、ZDM/OCI DMSは使えません (2025年10月現在)。

ダウンストリーム構成では、ソースDBのREDOをマイニングDBに転送し、マイニングDBに転送されたREDOをGoldenGateが使用してターゲットDBに適用します。そのため、ソースDBへの負荷を少なくできます。

このような構成では、ZDM/OCI DMSではなく、On-Premises GoldenGate/OCI GoldenGate を利用する必要があります。

- Oracle Database Technology Night #54 Oracle Databaseのアップグレードとクラウド移行実践 GoldenGateとReal Application Testingの活用

- 【Oracle GoldenGate 最新情報&テクニカルセミナー】[Session03] コンサルタントが語るプロジェクトからの学び

- Oracle GoldenGate 23ai「Microservices Architectureドキュメント」-「Oracle GoldenGateデプロイメントでのダウンストリームExtract」

ExaDB-D@AWSでのZDMによる論理オンライン移行の例

ExaDB-D@AzureでのZDMによる論理オンライン移行の例

ExaDB-D@Google CloudでのZDMによる論理オンライン移行の例

- Oracle Zero Downtime Migration – Logical Online Migration to ExaDB-D on Oracle Database@Google Cloud

DR (Disaster Recovery)

Cross-Service Data Guard (ExaDB-DとExaDB-XS間のData GuarD)

2025年9月4日のサービス・アップデートで、ExaDB-DとExaDB-XS (Exascale) 間でData Guardを組めるようになりました。Cross-Service Data GuardはDB 23aiで利用可能です。

これまではExaDB-D同士のData Guardとなっていました。

スタンバイ側ExaDB-Dのコア数 (OCPU / ECPU) を下げることでコストを抑えれるため、On-Premises ExadataのときよりData Guardが組みやすくなっていました。とはいえ、Exadata Infrastructure部分の課金 (インフラ課金) はあるため、コスト観点でData Guardを躊躇されていた方もいらっしゃると思います。

ExaDB-XSは、BaseDBとExaDB-Dの中間に位置づけられるサービスです。ExaDB-Dよりもスモールスタートができるため、安価に利用開始が可能です (※構成によってはExaDB-Dよりも費用が高くなる可能性はあります。事前に見積もってみましょう。)