1. はじめに

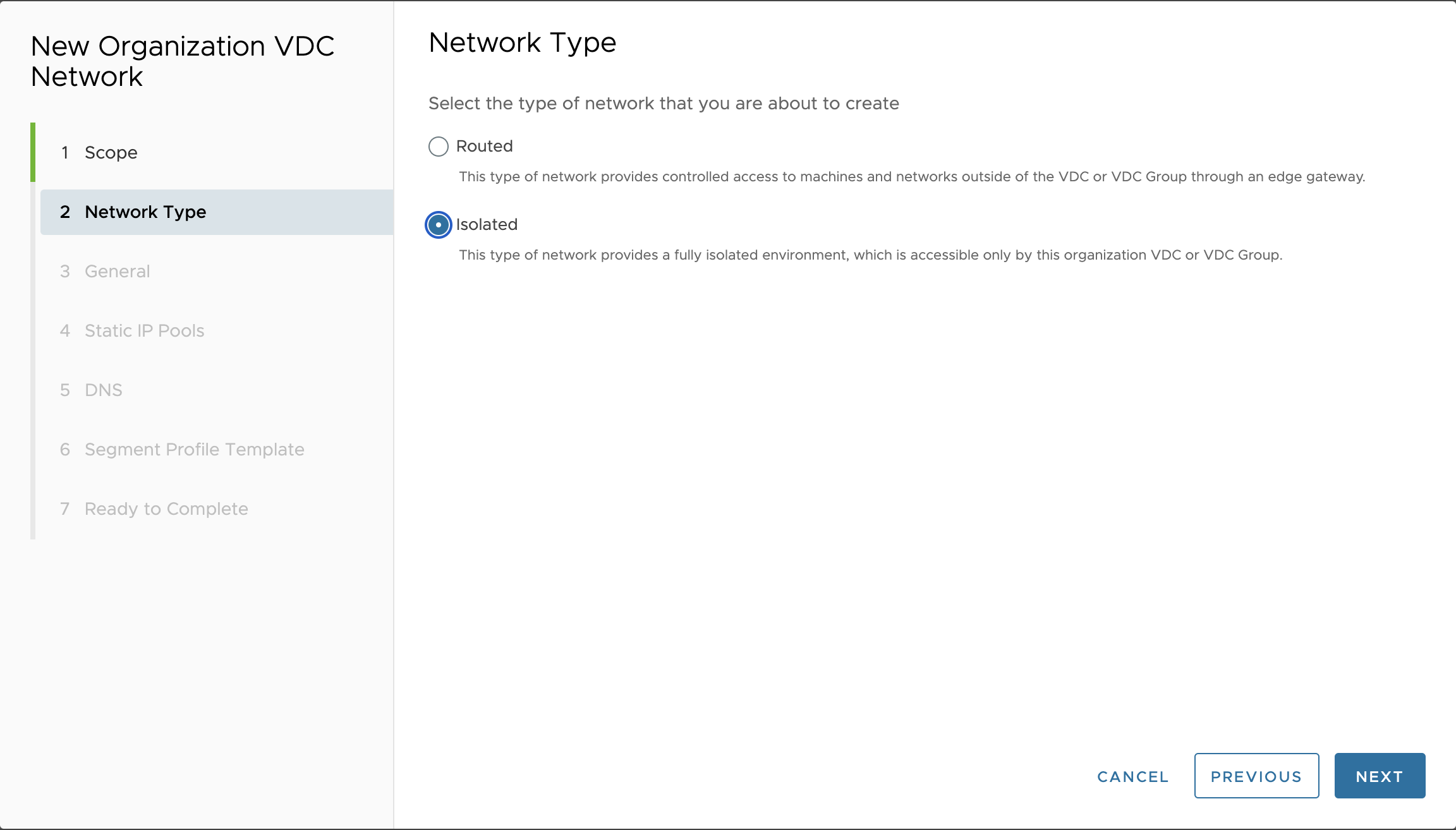

VDC内では、大別してroutedと呼ばれるEdge Gatewayに接続したネットワーク・タイプと、isolatedと呼ばれるEdge Gatewayにも接続しない孤立したネットワーク・タイプを作成できます。isolatedタイプのネットワークは、Edge Gatewayにも接続していないので、VDC外部にも接続できませんし、そもそも他のネットワークとも接続できません。

という記述を書きました。ここでは、isolatedタイプのネットワークが本当に他のネットワークと接続できないのか、その検証をしたいと思います。

- 01. IBM Cloud: VMware as a Service(VMWaaS)の概要

- 02. IBM Cloud: VMware as a Service(VMWaaS) - VDCの注文

- 03. IBM Cloud: VMware as a Service(VMWaaS) - VDCの追加注文

- 04. IBM Cloud: VMware as a Service(VMWaaS) - 外部接続のためのネットワークとNAT/Firewallを構成する

- 05. IBM Cloud: VMware as a Service(VMWaaS) - RHELをプロビジョニングして疎通確認を行う

- 06. IBM Cloud: VMware as a Service(VMWaaS) - 検証: IBM Cloud private networkへの通信におけるSNATの必要性

- 07. IBM Cloud: VMware as a Service(VMWaaS) - 検証: isolated networkとの通信

- 08. IBM Cloud: VMware as a Service(VMWaaS) - 検証: routed network間の通信

- 09. IBM Cloud: VMware as a Service(VMWaaS) - Data Center Groupの構成

- 10. IBM Cloud: VMware as a Service(VMWaaS) - Distributed Firewallの構成

- 11. IBM Cloud: VMware as a Service(VMWaaS) - VDC間のVM/vApp Migration

- 12. IBM Cloud: VMware as a Service(VMWaaS) - VMWaaS APIの実行例

- 13. IBM Cloud: VMware as a Service(VMWaaS) - VMware Cloud Director OpenAPIの実行例

- 14. IBM Cloud: VMware as a Service(VMWaaS) - 検証: VIP切り替えによる高可用性構成の確認(手動切替)

- 15. IBM Cloud: VMware as a Service(VMWaaS) - 検証: VIP切り替えによる高可用性構成の確認(keepalived)

- 16. IBM Cloud: VMware as a Service(VMWaaS) - Transit Gateway接続

- 17. IBM Cloud: VMware as a Service(VMWaaS) - Veeam Backup and Replication service連携

2. ネットワーク構成

IBM Cloud: VMware as a Service(VMWaaS) - 外部接続のためのネットワークとNAT/Firewallを構成する で設定したネットワーク設定を踏襲します。

- Network

すでに、nw1-routed-vdc01は作成されてjumpserverが存在しているので、nw1-routed-vdc01を本稿で作成し、サーバーをプロビジョニングします。

| Name | Scope | Routed or Isolated | Distributed Routing | Gateway CIDR |

|---|---|---|---|---|

| nw1-routed-vdc01 | mt-vdc01 | Routed | Enabled | 192.168.100.1/24 |

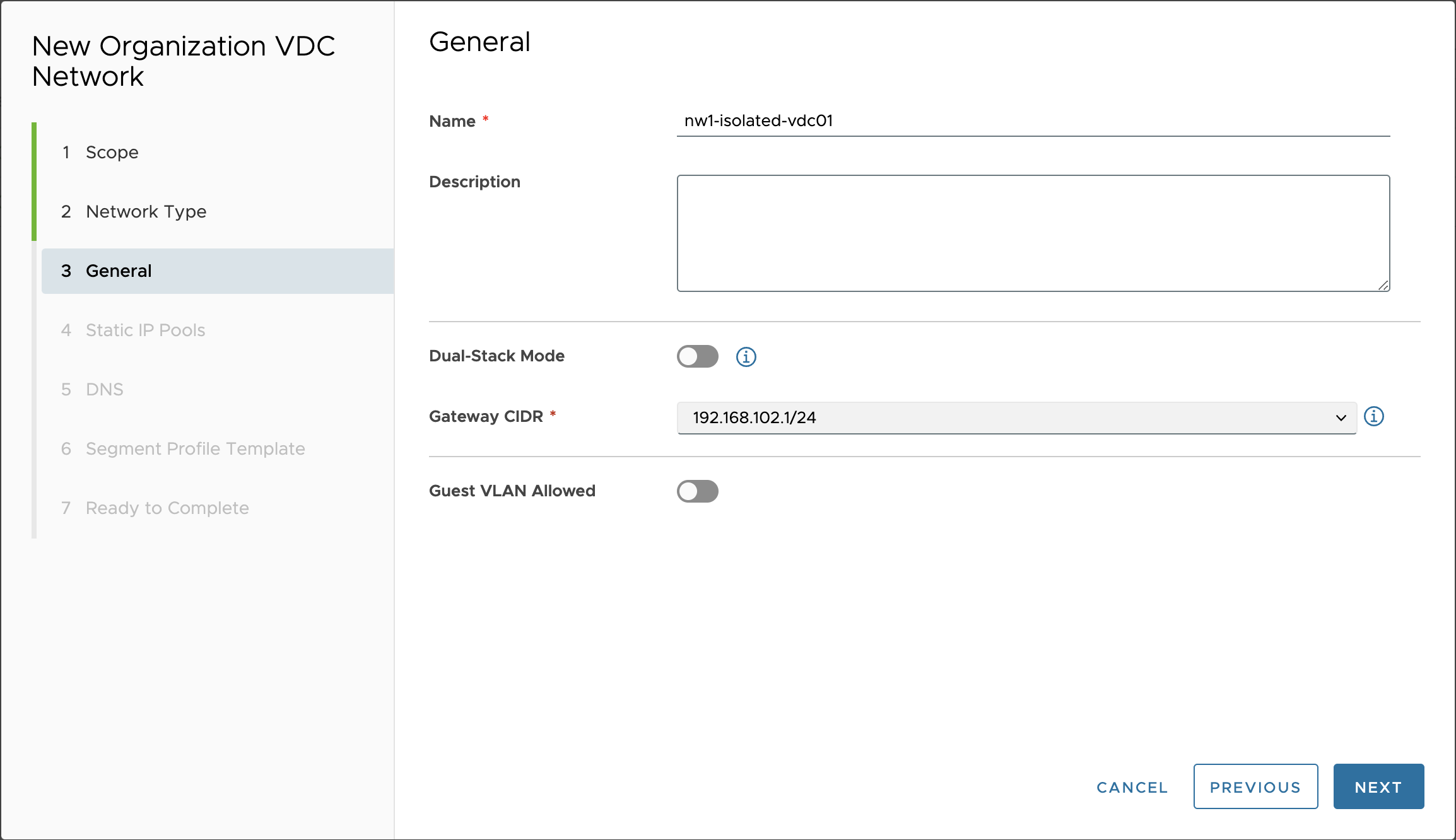

| nw1-isolated-vdc01 | mt-vdc01 | Isolated | - | 192.168.102.1/24 |

- IP Sets

| IP Set name | Address range |

|---|---|

| IBM Cloud Private Network | 161.26.0.0/16, 166.8.0.0/14 |

| syasuda-homeaddress | 111.xx.xx.xx/24 |

- Edge Firewall

| rule | firewall rule name | protocol | source (IP Set等で指定) |

destination (IP Set等で指定) |

action |

|---|---|---|---|---|---|

| 1 | IBM Cloud Private Network | - | ANY | IBM Cloud Private Network | Allow |

| 2 | allow-from-syasuda | SSH | syasuda-homeaddress | ANY | Allow |

| default | default_rule | - | ANY | ANY | Drop |

- NAT

| NAT name | NAT Type | External IP (VDC外部との通信に利用するPublic IP) |

Internal IP (NATルールが適用されるVDC内のネットワーク) |

|---|---|---|---|

| snat-to-external | SNAT | 150.xx.xx.xx | 0.0.0.0/0 |

| dnat-to-jumpserver01 | DNAT | 150.xx.xx.yy | 192.168.100.2 (この後、プロビジョニングするサーバーに割り当てる予定のIPアドレス) |

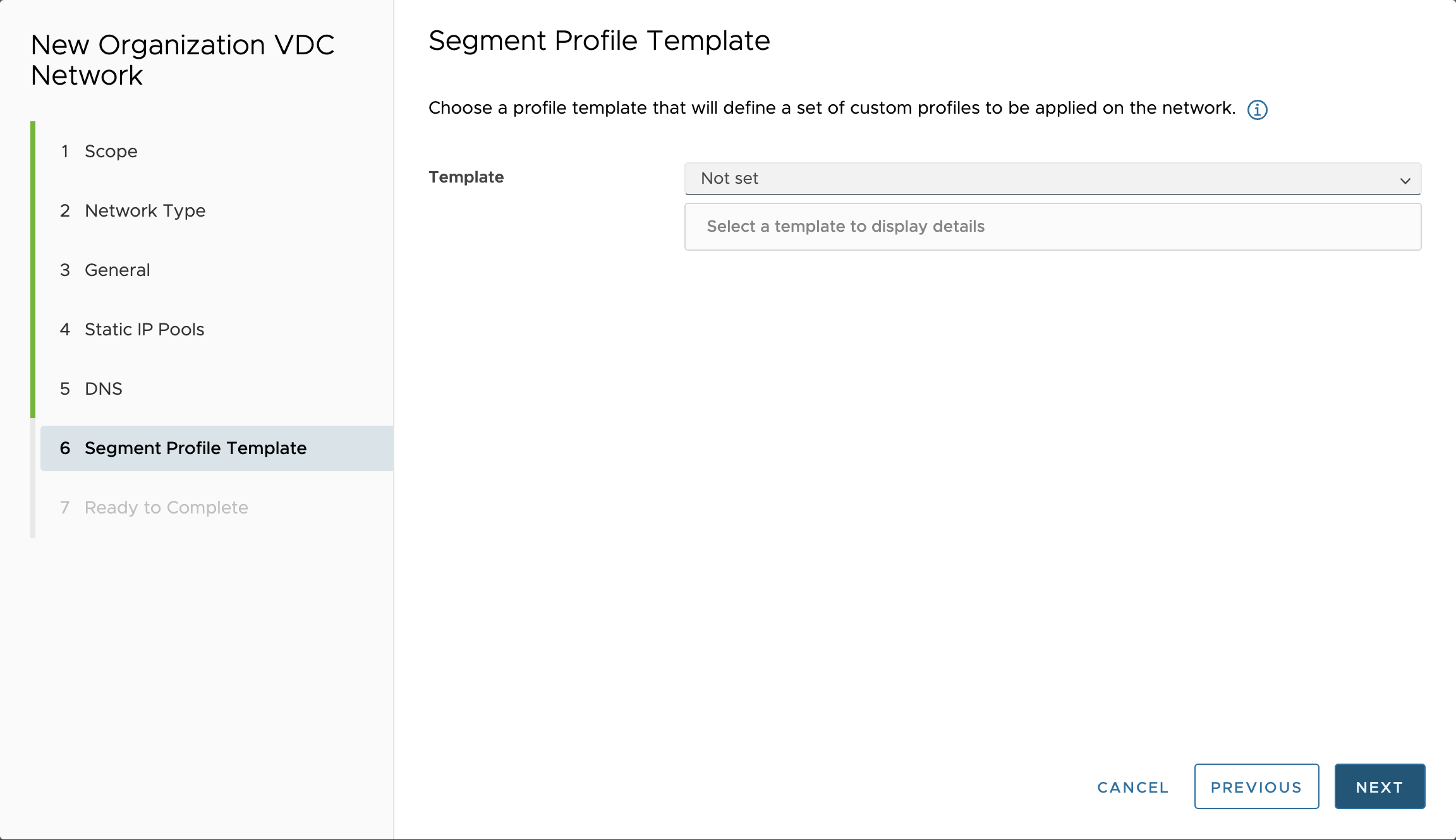

3. Isolated networkの作成とサーバーのプロビジョニング

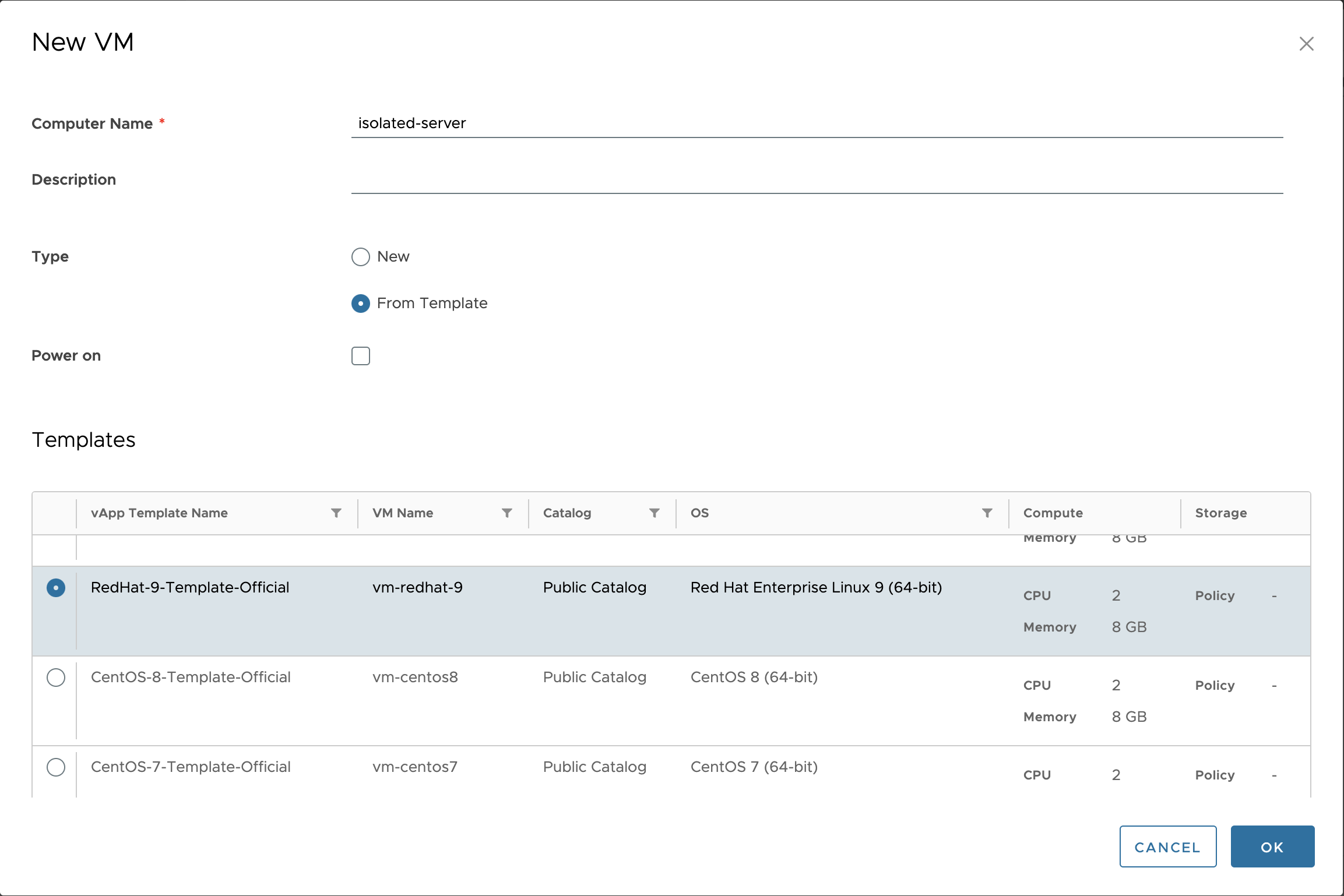

こうして作成したisolated networkにサーバーをプロビジョニングしてみます。手順はIBM Cloud: VMware as a Service(VMWaaS) - RHELをプロビジョニングして疎通確認を行うを参考にしてください。

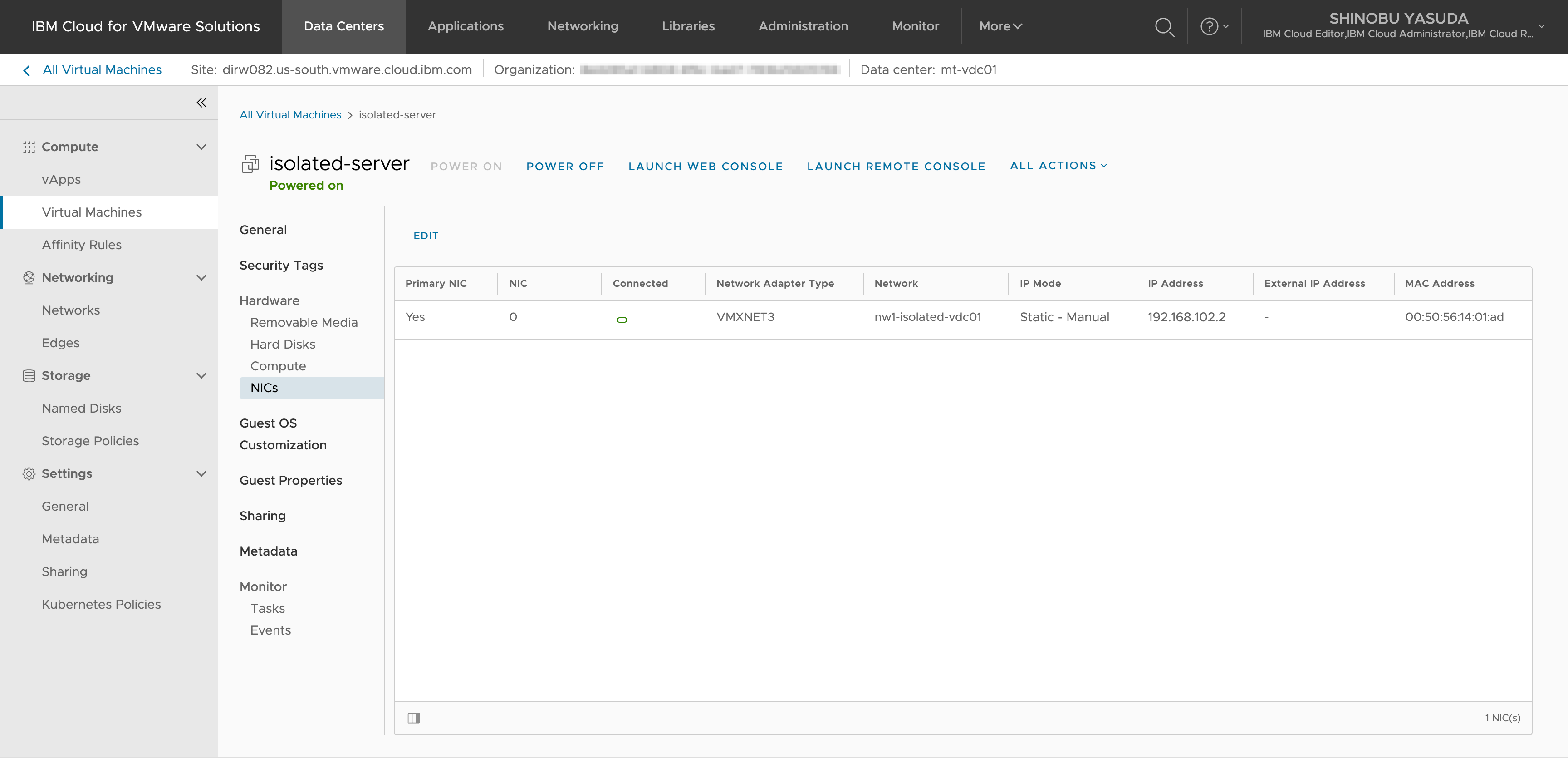

最終的に作成されたネットワークとサーバーのIPアドレス情報は以下の通りです。

4. isolated network上のサーバーとの疎通確認

- 検証1: jump serverからのpingに失敗する。

[root@jumpserver ~]# ping 192.168.102.2

PING 192.168.102.2 (192.168.102.2) 56(84) bytes of data.

^C

--- 192.168.102.2 ping statistics ---

10 packets transmitted, 0 received, 100% packet loss, time 9236ms

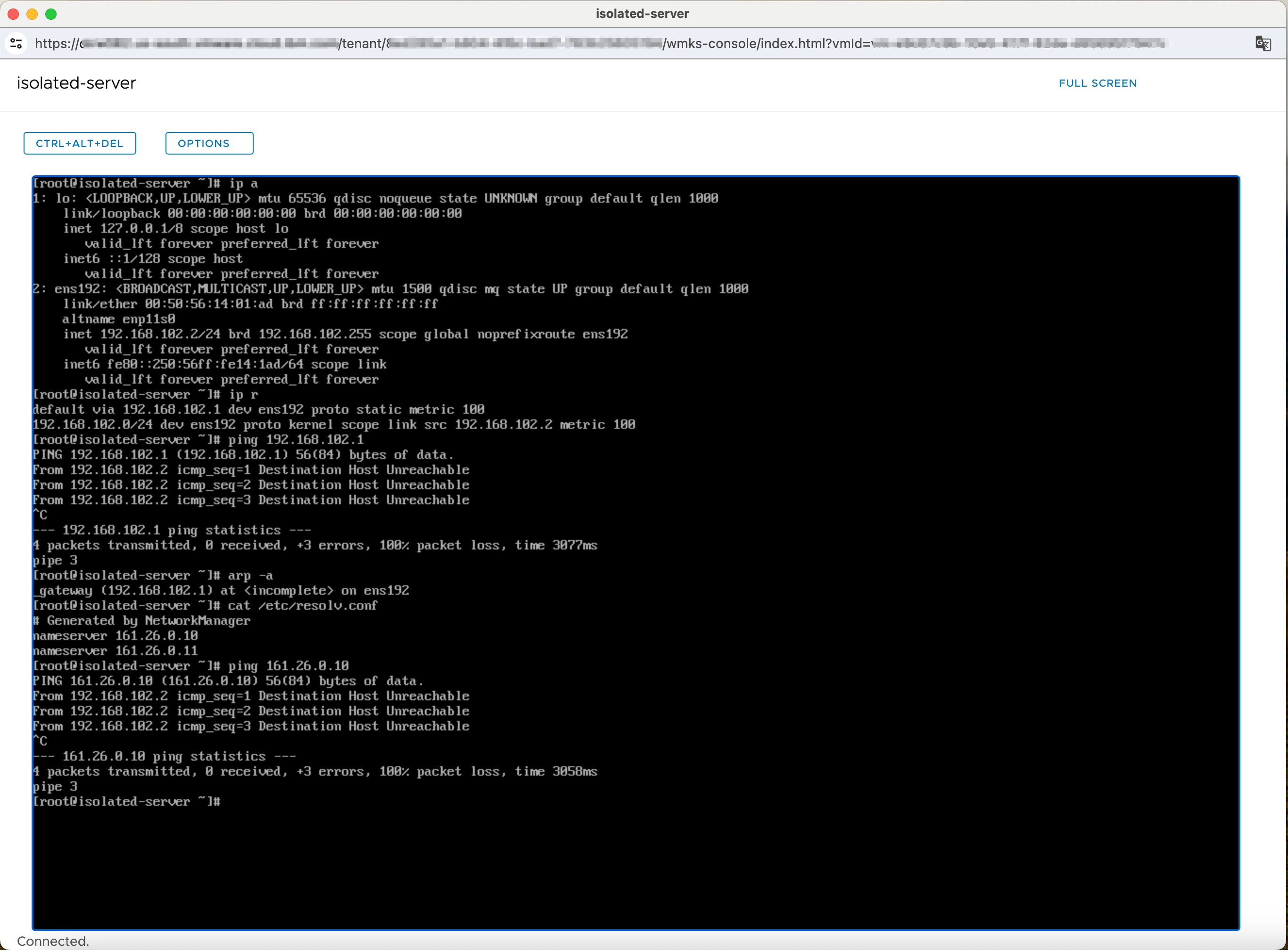

- 検証2: WEB CONSOLEからログインをして通信を試みた結果。

- default gateway(102.168.102.1)のMACアドレスも取得できていない。

- よって、default gatewayへのpingも通らない。

- ましてや外部ネットワークへのpingも通らない。