2025/08/09追記

VMWaaSの後継OfferingであるVCF as a Serviceでは、Distributed Firewallは使えません(画面にも出てこなくなっています)

1. はじめに

前回の記事でData Center Groupを作成しましたが、その初期構成を確認した際にも言及したとおり、Data Center GroupではDistributed Firewall(分散ファイアーウォール)が利用可能です。本稿ではその動作を確認してみます。

過去の記事はこちら。

- 01. IBM Cloud: VMware as a Service(VMWaaS)の概要

- 02. IBM Cloud: VMware as a Service(VMWaaS) - VDCの注文

- 03. IBM Cloud: VMware as a Service(VMWaaS) - VDCの追加注文

- 04. IBM Cloud: VMware as a Service(VMWaaS) - 外部接続のためのネットワークとNAT/Firewallを構成する

- 05. IBM Cloud: VMware as a Service(VMWaaS) - RHELをプロビジョニングして疎通確認を行う

- 06. IBM Cloud: VMware as a Service(VMWaaS) - 検証: IBM Cloud private networkへの通信におけるSNATの必要性

- 07. IBM Cloud: VMware as a Service(VMWaaS) - 検証: isolated networkとの通信

- 08. IBM Cloud: VMware as a Service(VMWaaS) - 検証: routed network間の通信

- 09. IBM Cloud: VMware as a Service(VMWaaS) - Data Center Groupの構成

- 10. IBM Cloud: VMware as a Service(VMWaaS) - Distributed Firewallの構成

- 11. IBM Cloud: VMware as a Service(VMWaaS) - VDC間のVM/vApp Migration

- 12. IBM Cloud: VMware as a Service(VMWaaS) - VMWaaS APIの実行例

- 13. IBM Cloud: VMware as a Service(VMWaaS) - VMware Cloud Director OpenAPIの実行例

- 14. IBM Cloud: VMware as a Service(VMWaaS) - 検証: VIP切り替えによる高可用性構成の確認(手動切替)

- 15. IBM Cloud: VMware as a Service(VMWaaS) - 検証: VIP切り替えによる高可用性構成の確認(keepalived)

- 16. IBM Cloud: VMware as a Service(VMWaaS) - Transit Gateway接続

- 17. IBM Cloud: VMware as a Service(VMWaaS) - Veeam Backup and Replication service連携

2. ネットワーク構成

Networkのスコープは前回の操作により、Data Center Groupレベルになっています。

FirewallやNAT構成は過去の記事とは変更していませんが、念の為再掲しておきます。

- Network

| name | Scope | Routed or Isolated | Distributed Routing | Gateway CIDR |

|---|---|---|---|---|

| nw1-routed-vdc01 | DAL-VDC-GROUP1 | Routed | Enabled | 192.168.100.1/24 |

| nw2-routed-vdc01 | DAL-VDC-GROUP1 | Routed | Enabled | 192.168.101.1/24 |

- IP Sets

| IP Set name | Address range |

|---|---|

| IBM Cloud Private Network | 161.26.0.0/16, 166.8.0.0/14 |

| syasuda-homeaddress | 111.xx.xx.xx/24 |

- Edge Firewall

| rule | firewall rule name | protocol | source (IP Set等で指定) |

destination (IP Set等で指定) |

action |

|---|---|---|---|---|---|

| 1 | IBM Cloud Private Network | - | ANY | IBM Cloud Private Network | Allow |

| 2 | allow-from-syasuda | SSH | syasuda-homeaddress | ANY | Allow |

| default | default_rule | - | ANY | ANY | Drop |

- NAT

| NAT name | NAT Type | External IP (VDC外部との通信に利用するPublic IP) |

Internal IP (NATルールが適用されるVDC内のネットワーク) |

|---|---|---|---|

| snat-to-external | SNAT | 150.xx.xx.xx | 0.0.0.0/0 |

| dnat-to-jumpserver01 | DNAT | 150.xx.xx.yy | 192.168.100.2 (この後、プロビジョニングするサーバーに割り当てる予定のIPアドレス) |

-

サーバーの配置

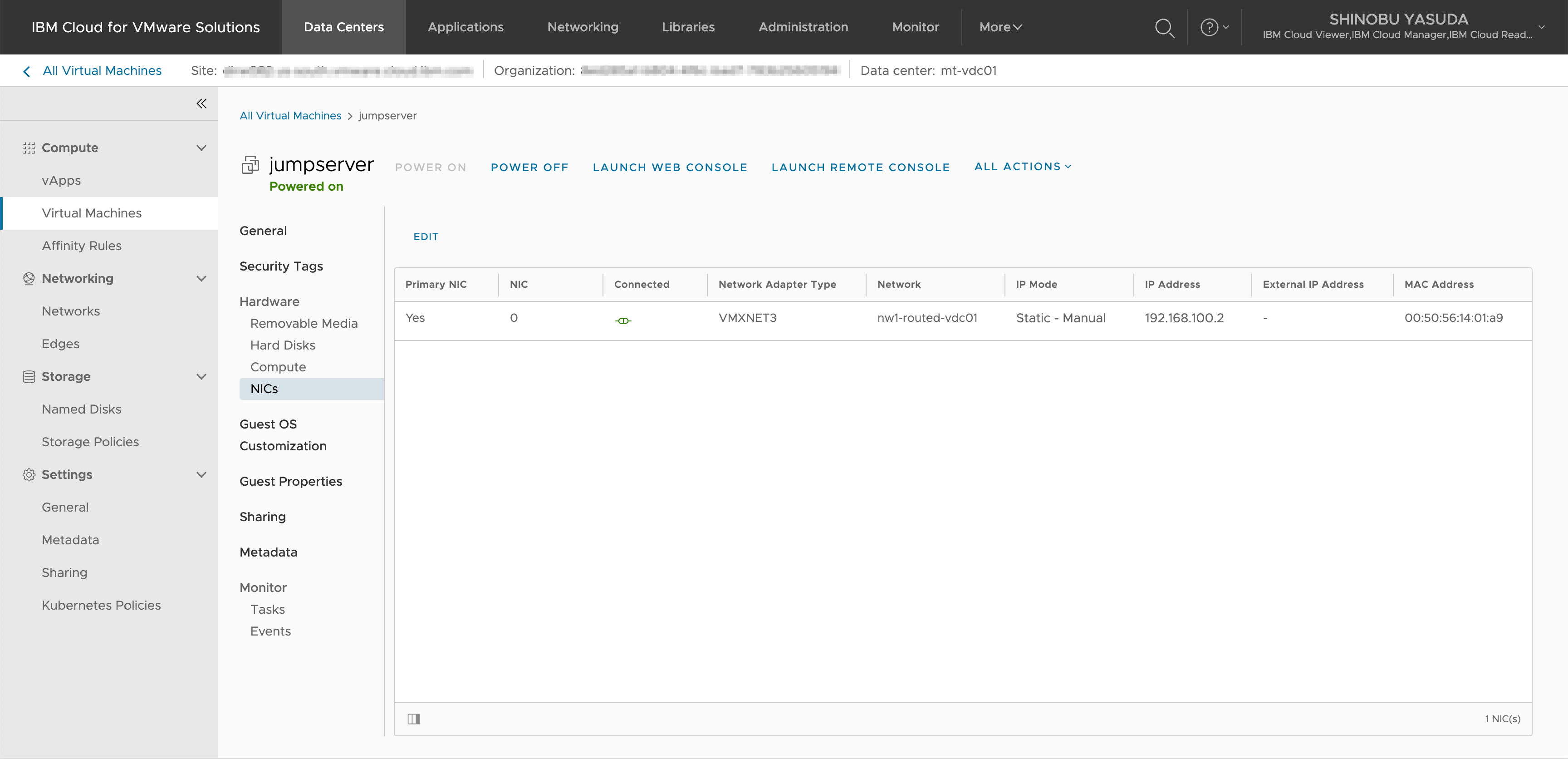

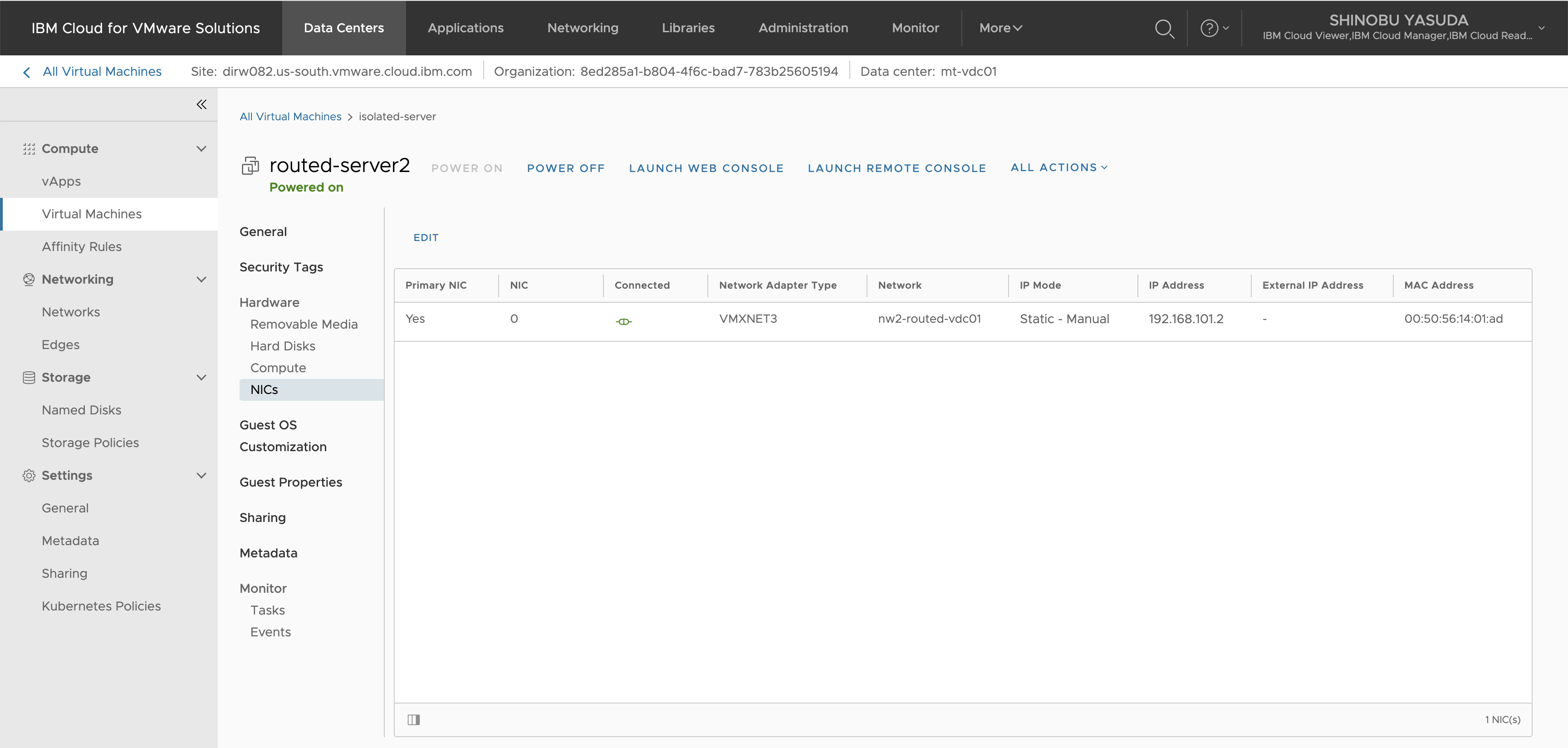

- ここでの検証の時と同様、Jump Serverはnw1-routed-vdc01に、別のサーバーがnw2-routed-vdc02に配置されています。

- Jump Server

- routed-server2

3. ネットワーク間の通信(Distributed Firewallを有効にしていない時)

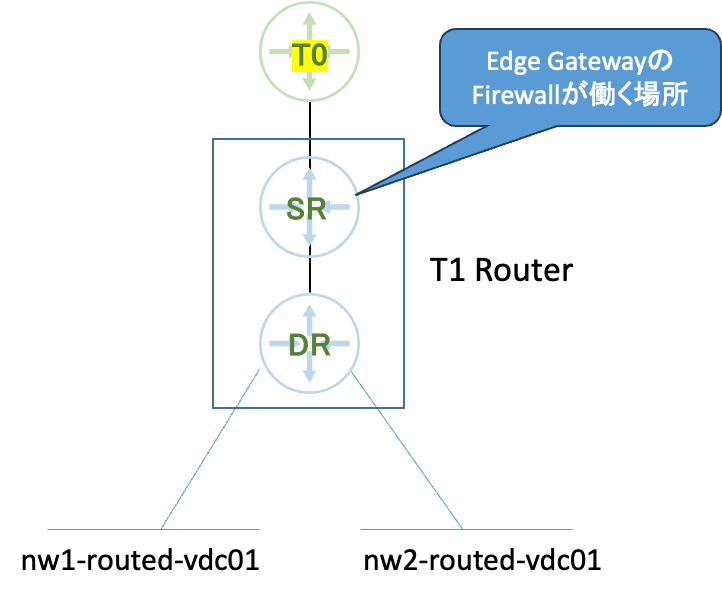

Distributed Routingが有効になっているため、nw1-routed-vdc01/nw2-routed-vdc02 間の通信はEdge Firewallの設定に関わらず、通信できます。これは、以前に説明したとおり、Edge Firewallが働くSRを経由することなく、DRでのみルーティングされるからです。

[root@jumpserver ~]# ping 192.168.101.2

PING 192.168.101.2 (192.168.101.2) 56(84) bytes of data.

64 bytes from 192.168.101.2: icmp_seq=1 ttl=63 time=4.68 ms

64 bytes from 192.168.101.2: icmp_seq=2 ttl=63 time=1.74 ms

64 bytes from 192.168.101.2: icmp_seq=3 ttl=63 time=1.71 ms

64 bytes from 192.168.101.2: icmp_seq=4 ttl=63 time=1.66 ms

64 bytes from 192.168.101.2: icmp_seq=5 ttl=63 time=1.74 ms

^C

--- 192.168.101.2 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4008ms

rtt min/avg/max/mdev = 1.659/2.304/4.678/1.187 ms

4. ネットワーク間の通信(Distributed Firewallを有効にした時)

Distributed Firewall(分散ファイアーウォール)を有効にすると、DRでもFirewallが稼働するようになります。

-

Data Center GroupのGeneral設定にて、

ACTIVATE DISTRIBUTED FIREWALLを押下。

-

Distributed Firewallが有効になった。加えて、

Edge Gatewayの下にDistributed Firewallというメニューが表示されるようになった。

-

Distributed FirewallのDefault Policyでは、全ての内部NW間通信が許可されていることがわかる。よって、この状態でもネットワーク間で通信は可能である。

[root@jumpserver ~]# ping 161.26.0.10 PING 161.26.0.10 (161.26.0.10) 56(84) bytes of data. 64 bytes from 161.26.0.10: icmp_seq=1 ttl=249 time=2.18 ms 64 bytes from 161.26.0.10: icmp_seq=2 ttl=249 time=2.18 ms 64 bytes from 161.26.0.10: icmp_seq=3 ttl=249 time=2.38 ms 64 bytes from 161.26.0.10: icmp_seq=4 ttl=249 time=2.22 ms ^C --- 161.26.0.10 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3004ms rtt min/avg/max/mdev = 2.176/2.238/2.379/0.082 ms [root@jumpserver ~]# ping 192.168.101.2 PING 192.168.101.2 (192.168.101.2) 56(84) bytes of data. 64 bytes from 192.168.101.2: icmp_seq=1 ttl=63 time=4.68 ms 64 bytes from 192.168.101.2: icmp_seq=2 ttl=63 time=1.74 ms 64 bytes from 192.168.101.2: icmp_seq=3 ttl=63 time=1.71 ms 64 bytes from 192.168.101.2: icmp_seq=4 ttl=63 time=1.66 ms 64 bytes from 192.168.101.2: icmp_seq=5 ttl=63 time=1.74 ms ^C --- 192.168.101.2 ping statistics --- 5 packets transmitted, 5 received, 0% packet loss, time 4008ms rtt min/avg/max/mdev = 1.659/2.304/4.678/1.187 ms

-

Distributed Firewallのデフォルトポリシーの設定を

Dropにすると、そもそもこのjump serverに通信できなくなる。これは、クライアントからEdge Firewallまでは到達できても、Distributed Firewallの箇所でDropされてしまうからである。

-

Distributed Firewallのデフォルトポリシーの設定を

ALLOWに戻すと、jump serverには再度ログインできるようになる。また、IBM Cloud Private NetworkへのICMPを禁止するルールを追加すると、今度はData Center Group内のNW間でのICMP通信はできるが、IBM Cloud private NetworkにはICMP通信できない状態になる。

[root@jumpserver ~]# ping 161.26.0.10 PING 161.26.0.10 (161.26.0.10) 56(84) bytes of data. ^C --- 161.26.0.10 ping statistics --- 5 packets transmitted, 0 received, 100% packet loss, time 4124ms [root@jumpserver ~]# ping 192.168.101.2 PING 192.168.101.2 (192.168.101.2) 56(84) bytes of data. 64 bytes from 192.168.101.2: icmp_seq=1 ttl=63 time=1.92 ms 64 bytes from 192.168.101.2: icmp_seq=2 ttl=63 time=1.83 ms 64 bytes from 192.168.101.2: icmp_seq=3 ttl=63 time=1.78 ms 64 bytes from 192.168.101.2: icmp_seq=4 ttl=63 time=1.76 ms ^C --- 192.168.101.2 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3006ms rtt min/avg/max/mdev = 1.762/1.822/1.918/0.059 ms

5. Distribute Firewallを再度無効にする。

以下では、Distributed Firewallを再度無効に戻してみます。