1. Microsoft Entra Global Secure Access (略:GSA) とは?

Microsoft Entra ブランド では、Security Service Edge (SSE) を実現するソリューションとして、Global Secure Access(セキュリティで保護されたグローバルアクセス)という機能が提供されています。

イメージとしては、以下のような感じです。

図内の章ごとに、本 Qiita 記事で解説しています。

SSE(Security Service Edge) は、クラウド経由でセキュリティ機能を統合提供する仕組みです。場所やデバイスを問わず安全なアクセスと一元的なポリシー管理を実現します。

Global Secure Access とは、どんな機能なのか?

競合製品の代表格で有名なのは、Zscaler が挙げられます。GSA は、これと同様な機能を提供することができます。

クライアント PC を クラウド上のセキュアなネットワークへ接続させ、そのネットワークを経由して、クラウドサービス や 自社環境 (オンプレミス) へアクセスできるようになります。

GSA を経由するトラフィックは、おおきく 以下の3つに分類でき、トラフィック転送プロファイル と呼ばれます。

各トラフィック転送プロファイルごとに、GSA を経由させるかどうかの ON / OFF を行い、詳細設定が行えるようになっています。

-

Microsoft トラフィック プロファイル (Microsoft Entra Internet Access for Microsoft)

以下の Microsoft サービス を GSA 経由にすることができます。その結果、条件付きアクセスを用いて、GSA 経由のアクセスかどうかを評価し セキュリティを高めることが可能になります。

- Exchange Online

- SharePoint Online と Microsoft OneDrive

- Microsoft Teams

- Microsoft 365 Common および Office Online

Microsoft トラフィック プロファイル の対象となる具体的な宛先

上記に挙げられたサービスのアドレスは、以下に公開されています。

これらの URL が Microsoft トラフィック プロファイル の対象になると考えると良いと思います。

公開情報:Microsoft 365 の URL と IP アドレスの範囲

https://learn.microsoft.com/ja-jp/microsoft-365/enterprise/urls-and-ip-address-ranges?wt.mc_id=MVP_407731

-

インターネット アクセス プロファイル (Microsoft Entra Internet Access)

Microsoft サービス 以外の インターネット上のクラウドサービスに対して Microsoft が持つグローバル IP アドレスからのアクセスに制御し、端末のIPアドレスを隠蔽し暗号化して通信させることができます。Microsoft Entra テナントに統合したクラウドサービスであれば、GSA 経由であるか否かによっての制御も行えますし、一般サイト向けのアクセスに対して Web コンテンツフィルタリング を構成することもできます。

-

プライベート アクセス プロファイル (Microsoft Entra Private Access)

いわゆる Zero Trust Network Access (ZTNA) に該当するサービスです。

クライアント PC から プライベートネットワークコネクタ間が暗号化され、社内リソースに対して プライベート IP アドレスを使ってアクセスをさせることができます。

Support Blog:Microsoft Security Service Edge が一般提供 (GA) されました

https://jpazureid.github.io/blog/azure-active-directory/microsoft-security-service-edge-now-generally-available/

2. GSA の利用に必要なライセンス

テナントには、最低でも Microsoft Entra Premium P1 のライセンスが必要です。

さらに、トラフィック転送プロファイル の種類ごとに 追加のライセンスが必要になります。

2-1. 基本情報

-

共通で必要となるライセンス(必ず必要です)

Microsoft Entra Premium P1 以上(899 円~)

このライセンスを包含する上位ライセンス (Microsoft 365 Business Premium や、Microsoft 365 E3、EMS E3) などでも大丈夫です。 -

機能ごとに必要なライセンス

以下の通り、ライセンスの有無によって、利用できる機能が異なります。

GSA とは関係が無い機能(Microsoft Entra ID 保護・Microsoft Entra ID ガバナンス・Microsoft Entra Verified ID など)を同時に利用する場合は、Suite ライセンスがお得になっています。

※以下の表の価格は、2025/8/31 時点、年間契約の 月額の単価です。

最新の価格情報は、こちら ↓ を参照

https://www.microsoft.com/ja-jp/security/business/microsoft-entra-pricing

| ライセンスの種類 ▶ ▼ 利用できるサービス |

なし | Microsoft Entra Internet Access (749 円) |

Microsoft Entra Private Access (749 円) |

Microsoft Entra Suite (1,799 円) |

|---|---|---|---|---|

| インターネット アクセス for Microsoft サービス |

〇 | 〇 | 〇 | 〇 |

|

インターネット アクセス |

〇 | 〇 | ||

|

プライベート アクセス |

〇 | 〇 | ||

|

GSA 以外の機能 Microsoft Entra ID 保護 Microsoft Entra ID ガバナンス Microsoft Entra Verified ID |

〇 |

2-2. ライセンスの取得と ユーザーへの割り当て

まず、以下の汎用的な記事を参照にしてください。

続いて、GSA での差分を 2-2-1. と 2-2-2. 章で説明しています。

参考:評価版ライセンスの取得 と ユーザーへの割り当て手順 は ↓ こちら

https://qiita.com/carol0226/items/efbeb78c93d903403676

2-2-1. GSA のライセンス取得

Microsoft 365 管理センター の マーケットプレース から契約できます。

この3種類 それぞれで テナントごとに1回ずつ、30 日 評価版も利用できます。

2-2-2. ユーザーへの割り当て

下図は、ユーザーに GSA のライセンス (Microsoft Entra Suite) を割り当てたところです。

赤枠の アプリ を開くと、Suite ライセンスで利用できる機能を確認できます。

ここに、Microsoft Entra Internet Access と Microsoft Entra Private Access があり、個別に ON / OFF もできます。

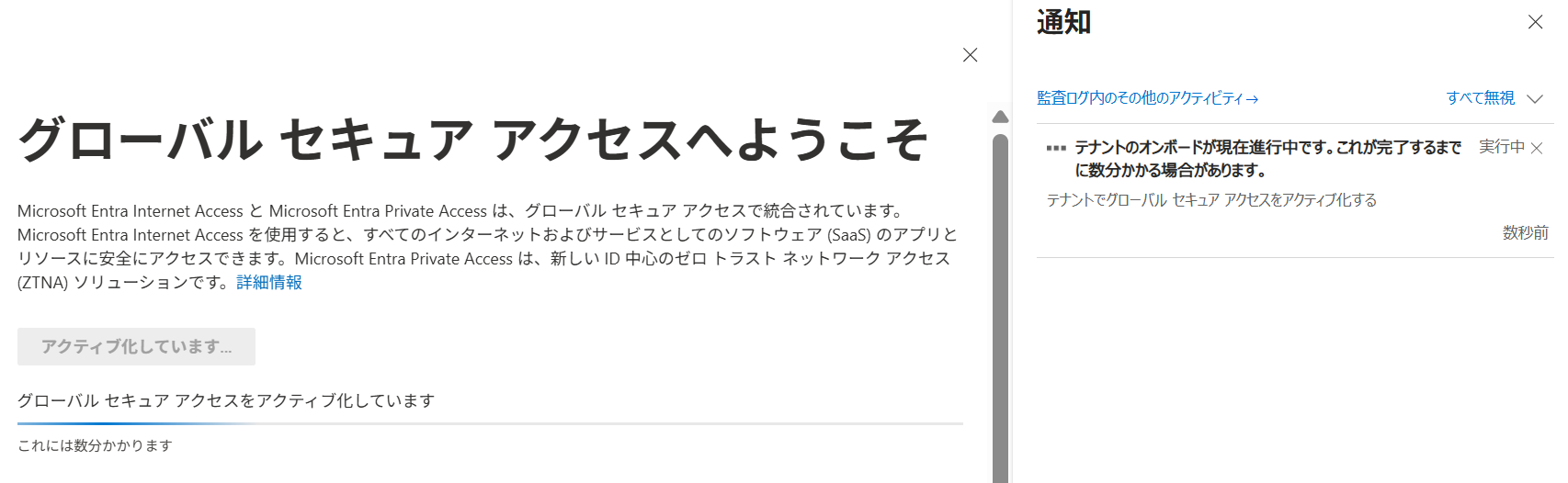

2-3. GSA の アクティブ化

前章で、必要なライセンスを割り当てたら、GSA のアクティブ化 を行います。

1.Microsoft Entra 管理センター へアクセスします。

https://entra.microsoft.com

2.左ペインから グローバルセキュアアクセス を探して、ドロップダウンリストから ダッシュボード を開きます。続けて アクティブ化 のボタンをクリックします。

5.以下の画面になれば OK です。GSA が利用できるようになったため、次章以降の構成を実施してください。

公開情報:クイックスタート: Microsoft Entra 管理センターのグローバル セキュア アクセス領域にアクセスする

https://learn.microsoft.com/ja-jp/entra/global-secure-access/quickstart-access-admin-center?wt.mc_id=MVP_407731

3. GSA と コンポーネント の関係性

GSA は、クラウド側に定義された 仮想のネットワーク空間です。

このネットワーク空間から利用できるサービスは、インターネットアクセス for Microsoft サービス と、インターネットアクセス と、プライベートアクセス に分類することができます。

ぞれぞれの空間に接続するためには、各ホスト に 必要なコンポーネントを導入する必要があります。

| 必要なコンポーネント ▶ ▼ GSA のサービス |

グローバル セキュア アクセス クライアント (クライアント PC) |

プライベート ネットワーク コネクタ (サーバー OS) |

|---|---|---|

| インターネット アクセス for Microsoft |

〇 | - |

|

インターネット アクセス |

〇 | - |

|

プライベート アクセス |

〇 | 〇 |

コンポーネント について

GSA では、以下の2種類のコンポーネントを利用します。

- 3-1. グローバル セキュア アクセス クライアント

- 3-2. プライベート ネットワーク コネクタ

3-1. グローバル セキュア アクセス クライアント について

「グローバル セキュア アクセス クライアント」は、GSA に接続する 全クライアント PC に導入が必要なコンポーネントです。

3-1-1. システム要件

- Windows 10 または Windows 11 が導入されたクライアント PC

- PC の ローカル管理者権限

- Microsoft Entra Joined デバイス

※Microsoft Entra Hybrid Joined も可

※ Microsoft Entra Join の構成方法は 以下の記事を参照ください

Microsoft Entra Join (旧:Azure AD Join) について

https://qiita.com/carol0226/items/8c2bbc0f480913eaeed4

3-1-2. モジュール の ダウンロード

以下の手順で「グローバル セキュア アクセス クライアント」のモジュールをダウンロードできます。

公開情報:クライアントのダウンロード

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-install-windows-client?wt.mc_id=MVP_407731#download-the-client

3-1-3. クライアント PC への 展開方法

ダウンロードしたモジュールを手動でインストールできるほか、Intune から配布することも可能です。

以下の記事で詳細を解説しています。手順もキャプチャ付きです。

[GSA] グローバルセキュアアクセスクライアントの導入手順

https://qiita.com/carol0226/items/8e30fc6caf36c83894dc

上記の記事内には、以下の公開情報の内容も含まれています。

公開情報:Intune を使用してグローバル セキュリティで保護されたアクセス クライアントを展開する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-install-windows-client?wt.mc_id=MVP_407731#deploy-global-secure-access-client-with-intune

3-2. プライベート ネットワーク コネクタ について

プライベート ネットワーク コネクタ は、GSA を経由して、組織のプライベートなネットワークに接続させたい場合に、Windows Server OS 上に導入が必要なコンポーネントです。

組織のプライベートなネットワーク は、オンプレミスの物理ネットワークでも、クラウド上の 仮想ネットワーク でも構いません。

以下の記事で詳細を解説しています。手順もキャプチャ付きです。

[GSA] プライベートネットワークコネクタの導入手順

https://qiita.com/carol0226/items/3f2572dc2169abf26ca4

ポイント

プライベート ネットワーク コネクタ は、Microsoft Entra Private Access と Microsoft Entra アプリケーションプロキシ の両サービスで共通で利用されるコンポーネントです。

どちらも 組織のプライベートなリソースを共有できるサービスですが、違いがあります。

Microsoft Entra Private Access の方が構成が少し複雑ですが、TCP/UDP など 全般の通信が利用でき 自由度が非常に高くなっている点が利点です。

以下の ▶ の箇所をクリックすると、詳細な違いの説明を参照できます。

「プライベートアクセス」と「アプリケーションプロキシ」との違いは ココ をクリック

(共通点)

- アクセスをさせたいネットワーク上の Windows Server へ プライベートネットワークコネクタ を導入しておくだけで導入の下準備が完了

- このサーバーから、インターネットへのアウトバウンド (HTTPS) が許可されていれば OK

- Microsoft Entra Premium P1 ライセンスが必要

- Microsoft Entra 条件付きアクセス をつかって、アクセス可否の制御をすることができる

- 非常に簡単に構築できる

(相違点)

-

アプリケーションプロキシ

HTTP / HTTPS の通信のみのため自由度が低い

クライアント PC 側には、エージェントが不要

Microsoft Entra Join が 必須ではない

-

Microsoft Entra Private Access

TCPプロトコル全般に対応していて自由度がかなり高い

さらに追加のライセンス (Microsoft Entra Private Access) が必要

クライアント PC 側に エージェントが必要

Microsoft Entra Join(または Hybrid Join)が必須

| アプリケーション プロキシ |

Microsoft Entra Private Access | |

|---|---|---|

| 目的 | 社内サイトを 外部公開する |

組織ネットワークを GSA クライアントに公開する |

| 制御可能な通信 | △ HTTP/HTTPSのみ | ◎ TCP / UDP 全般 |

| ライセンス | Microsoft Entra Premium P1 以上 | Microsoft Entra ID Premium P1 以上 かつ (Microsoft Entra Private Access または Microsoft Entra Suite) |

| クライアント側 エージェント |

不要 | 必要 |

| Microsoft Entra 参加済み デバイス (または Hybrid Join) |

必須ではない | 必要 |

アプリケーションプロキシを構成したことがある人なら、コネクタは 同じ手順で構成できると思って頂ければ良いと思います。

4. GSA の構成(トラフィック転送プロファイル)

GSA を利用するためには、テナント側で、GSA の構成を行います。

GSA が適切に構成されていることにより、コンポーネントが導入された クライアント PC と、組織が管理するネットワーク間が接続できるようになります。

利用したいサービスに該当する トラフィック転送プロファイル を有効化することで、GSA の利用が開始されます。

| 章 | サービス名 | トラフィック転送プロファイル名 |

|---|---|---|

| 4-1. | インターネット アクセス for Microsoft サービス |

Microsoft トラフィック プロファイル |

| 4-2. | インターネット アクセス | インターネット アクセス プロファイル |

| 4-3. | プライベート アクセス | プライベート アクセス プロファイル |

4-1. Microsoft トラフィック プロファイル の有効化

Microsoft トラフィック プロファイル を有効にすることでGSA に接続した クライアント PC が Microsoft 365 の サービス にアクセスする際のトラフィックを制御することが可能になります。

その結果、テナントへのアクセスを GSA 経由のみに制限し、セキュリティを高めることが可能です。

[GSA:MsTraffic] インターネットアクセス for Microsoft サービス を構成する

https://qiita.com/carol0226/items/200319afceefd0de1ec9

公開情報:Microsoft Traffic の Microsoft Global Secure Access 展開ガイド

https://learn.microsoft.com/ja-jp/entra/architecture/gsa-deployment-guide-microsoft-traffic?wt.mc_id=MVP_407731

参考:【Microsoft Traffic編】一般公開されたMicrosoft Entra Global Secure Access の動作確認(3/3)

mokonacl さんが、Microsoft トラフィック で実現できる機能を とても分かりやすくまとめて下さっています。

https://qiita.com/mokonacl/items/54bdbf736965282afaa5

4-2. インターネット アクセス プロファイル の有効化

インターネット アクセス プロファイル を有効にすることで、GSA に接続した クライアント PC がインターネットにアクセスする際のトラフィックを制御することが可能になります。

そのため、接続先の URL や サービス を許可・拒否 させたり、テナント制限 を適用することが可能になります。

以下の記事で、インターネット アクセス を構成する手順を Setp by Setp で紹介しています。

[GSA:Internet] Microsoft Entra インターネット アクセス を構成する

https://qiita.com/carol0226/items/ae2bfdb209170fb41bae

公開情報:Microsoft Entra Internet Access の Microsoft Global Secure Access 展開ガイド

https://learn.microsoft.com/ja-jp/entra/architecture/gsa-deployment-guide-internet-access?wt.mc_id=MVP_407731

Support Blog:Microsoft Entra Internet Access のご紹介

https://jpazureid.github.io/blog/azure-active-directory/microsoft-entra-internet-access-now-generally-available/

参考:【インターネットアクセス編】一般公開されたMicrosoft Entra Global Secure Access の動作確認 (1/3)

mokonacl さんが、インターネットアクセス で実現できる機能を とても分かりやすくまとめて下さっています。

https://qiita.com/mokonacl/items/c5dc460bc86a6afc1617

4-3. プライベート アクセス プロファイル の有効化

インターネット アクセス プロファイル を有効にすることで、GSA に接続した クライアント PC が 組織内のネットワーク に アクセス ができるようになります。

接続するユーザーごとに、接続できる社内リソースを 許可・拒否 することが可能になります。

構成の種類

構成には、クイックアクセス と アプリごとのアクセス の2種類があります。

まず、クイックアクセス を構成し ホスト to ホスト で プライベートアクセス が利用できることを確認したのちに、アプリごとのアクセス へ ステップアップ すると良いと思います。

| 構成方法 ▶ ▼ 違い |

4-3-1. 章 クイックアクセス |

4-3-2. 章 アプリごとのアクセス |

|---|---|---|

| 構成の手軽さ | 高い (初期構成が簡単) |

中程度 (アプリごとに設定が必要) |

| 制御粒度 | 中 (FQDN/IP単位) |

高 (アプリ単位) |

| 適した用途 | VPN代替 広範な社内リソース公開 |

機密アプリ 部門別制御 最小特権アクセス |

ポイント

クイックアクセス や アプリごとのアクセス の構成を行うためには、前章までの手順で プライベートネットワークコネクタ を 1つ以上作成し、アクティブ になっている必要があります。

4-3-1. クイックアクセスの構成

以下の私の記事で、解説 および キャプチャ付きの手順を用意しています。

[GSA:Private] クイックアクセス を構成する

https://qiita.com/carol0226/items/0ebd719f3e7ff805faa9

公開情報:クイックスタート: プライベートリソースへのクイックアクセスを設定する方法

https://learn.microsoft.com/ja-jp/entra/global-secure-access/quickstart-quick-access?wt.mc_id=MVP_407731

4-3-2. アプリごとのアクセスの構成

アプリごとのアクセスを構成する際には、ゼロから設計して実装することもできますが、5 章 で説明している アプリ検出 を活用する方法もあります。

公開情報:クイック スタート: プライベート リソースへのアプリごとのアクセスを構成する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/quickstart-per-app-access?wt.mc_id=MVP_407731

公開情報:Microsoft Entra プライベート アクセス用 Microsoft グローバル セキュア アクセス展開ガイド

https://learn.microsoft.com/ja-jp/entra/architecture/gsa-deployment-guide-private-access?wt.mc_id=MVP_407731

参考:【プライベートアクセス編】一般公開されたMicrosoft Entra Global Secure Access の動作確認(2/3)

mokonacl さんが、プライベートアクセス で実現できる機能を とても分かりやすくまとめて下さっています。

https://qiita.com/mokonacl/items/90e135885145053d4e55

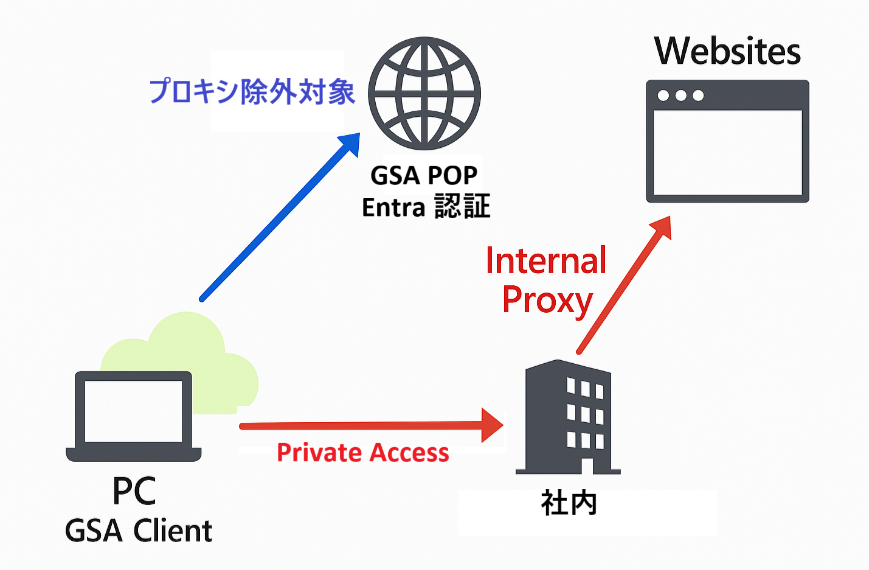

4-3-3. 社内プロキシサーバーとの共存

GSA クライアント の プロキシサーバー設定が ON の場合は、GSA に接続できません。

社内プロキシサーバーの利用と共存させたい場合は、以下の記事を参考にしてください。

[GSA] グローバルセキュアアクセスクライアント用のプロキシ除外設定

https://qiita.com/carol0226/items/df821a681986b1020ab3

5. GSA の高度な機能

GSA には、以下の公開情報に記載されているとおり、多くの特性や機能があります。

ですが、上記の比較表に書かれている項目の意味がイマイチよく分かりません。

公開情報の表を 極力 踏襲しつつ、私なりに解説を付けてみました。

※公開情報の項目名を踏襲していますが、分かりやすくするために、順番を入れ替えたり、複数の項目を1つに統合したりしています。

| 章 | 機能 | Microsoft トラフィック プロファイル |

インターネット アクセス プロファイル |

プライベート アクセス プロファイル |

|---|---|---|---|---|

| 5-1. | リモート ネットワーク (ブランチ接続) |

〇 | 〇 | |

| 5-2. | ソース IP の復元 | 〇 | ||

| 5-3. | ソース IP のアンカー設定 | 〇 | ||

| 5-4. | ユニバーサル テナント制限 |

〇 | ||

| 5-5. | トラフィックログ | 〇 | 〇 | 〇 |

| 5-6. | Microsoft 365 強化ログ | 〇 | ||

| 5-7. | コンテキスト対応の ネットワーク セキュリティ |

〇 | ||

| 5-8. | ユニバーサル 条件付きアクセス (CA) |

〇 | 〇 | |

| 5-9. | 対応ネットワーク チェック | 〇 | ||

| 5-10. | Web カテゴリ および 完全修飾ドメイン名 (FQDN) フィルター処理 |

〇 | ||

| 5-11. | ユニバーサル 連続アクセス評価 (CAE) |

〇 | 〇 | 〇 |

| 5-12. | ID 中心の ZTNA による VPN の置き換え |

〇 | ||

| 5-13. | アプリの検出 | 〇 | ||

| 5-14. | プライベート ドメイン ネーム システム (DNS) |

〇 | ||

| 5-15. | すべての プライベート アプリで シングル サインオン |

〇 | ||

| 5-16. | プライベートコネクタ の Marketplace の可用性 と マルチクラウド サポート |

〇 |

5-1. リモート ネットワーク(ブランチ接続)

GSA クライアントをインストールできない環境や拠点からも、GSA のセキュリティ機能を適用するための接続方式です。

概要

エンドユーザー端末に GSA クライアントを入れず、拠点ルーターやオンプレミス機器(CPE)から直接 GSA に接続する方式。

接続方法

オンプレミス機器と最寄りの GSA エンドポイント間に IPSec トンネル を構築し、指定したトラフィックをそこへルーティング。

対象シナリオ

- ブランチオフィスや工場など、固定拠点の全デバイスをまとめて保護したい

- Linux、プリンター、カメラなど、GSAクライアント非対応デバイスを含む環境

- ゲスト端末や BYOD など、クライアントをインストールできない端末が混在する場合

公開情報:リモート ネットワーク接続について

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-remote-network-connectivity?wt.mc_id=MVP_407731

公開情報:リモート ネットワークのデバイス リンクを追加および削除する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-manage-remote-network-device-links?wt.mc_id=MVP_407731

公開情報:グローバル セキュア アクセス用に顧客のオンプレミス機器を構成する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-customer-premises-equipment?wt.mc_id=MVP_407731

参考:Global Secure Access - Remote Network 接続を試してみた

実際に試した方の記事です。私も いずれ試したい!

https://zenn.dev/microsoft/articles/64f46273864186

5-2. ソース IP の復元

Microsoft トラフィック プロファイル で利用できる機能です。

目的

GSA 経由の通信は、送信元 IP が GSA のクラウドプロキシ IP に置き換わってしまいます。

すると、条件付きアクセスのネームドロケーション で クライアントの場所を評価できなくなったり、サインインログ に記録される IP アドレス が利用者の実際の場所を示さなくなってしまいます。

ソース IP 復元は、それらの問題を解消するための機能です。

主な用途

- 条件付きアクセスの「ネームドロケーション」ポリシーを IP ベースで継続利用

- Microsoft Entra ID Protection のリスク検出で正しいIPを評価

- サインインログ や 監査ログに実際のユーザー IP を記録

- 動作レイヤー:認証・ポリシー評価やログ出力のための ID /セキュリティ層での IP 情報補正

注意

ソース IP 復元は、条件付きアクセス や サインインログなどで クライアントのオリジナルの IP アドレスを評価/記録できるようにするためのものです。

対応している Microsoft のサービス でのみ利用できます。

実際のネットワークパケットの ソース IP ヘッダが置き換わるわけではないため、他社の SaaS サービスから見た場合のソース IP は、 GSA のクラウドプロキシ IP となります。

公開情報:ソース IP の復元

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-source-ip-restoration?wt.mc_id=MVP_407731

参考:ナガシヨミ Microsoft 365 - Microsoft Entra Internet Access & Private Access 概要

タクヤオータ さんのプレゼン資料 P.72~74 に記載があります。

https://docswell.com/s/takuyaot/ZM1E4G-eiaepa#p72

5-3. ソース IP のアンカー設定

プライベート アクセス プロファイル で利用できる機能です。

ポイント

ソース IP アンカーで定義した URL の通信において、プライベートネットワークコネクタ が配置されたネットワークの出口(デフォルトゲートウェイや 社内プロキシを経由)から、インターネットに出ていくルートを通ります。つまり ソース IP アンカーで固定される IP は、顧客が持っている パブリック IP アドレスになります。

(URL 単位の部分的な 強制トンネリング といったところでしょうか?)

以下の私の記事で 詳しく説明しています。

[GSA:Private] ソース IP のアンカー設定について

https://qiita.com/carol0226/private/f005081ba90a905c0655

公開情報:グローバル セキュア アクセスを使用したソース IP のアンカー設定

https://learn.microsoft.com/ja-jp/entra/global-secure-access/source-ip-anchoring?wt.mc_id=MVP_407731

5-4. ユニバーサルテナント制限

Microsoft トラフィック プロファイル を有効にすることで利用できる機能です。

ユニバーサルテナント制限を使う事で、自社のデバイスが 他社テナントのサービスを利用することを禁止することができます。

以下の私の記事で 詳しく説明しています。

[GSA:MSTraffic] ユニバーサルテナント制限 (Universal TRv2)

https://qiita.com/carol0226/items/0a724e2fca95962c8eb6

公開情報:全体テナントの制限を有効にする

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-universal-tenant-restrictions?wt.mc_id=MVP_407731

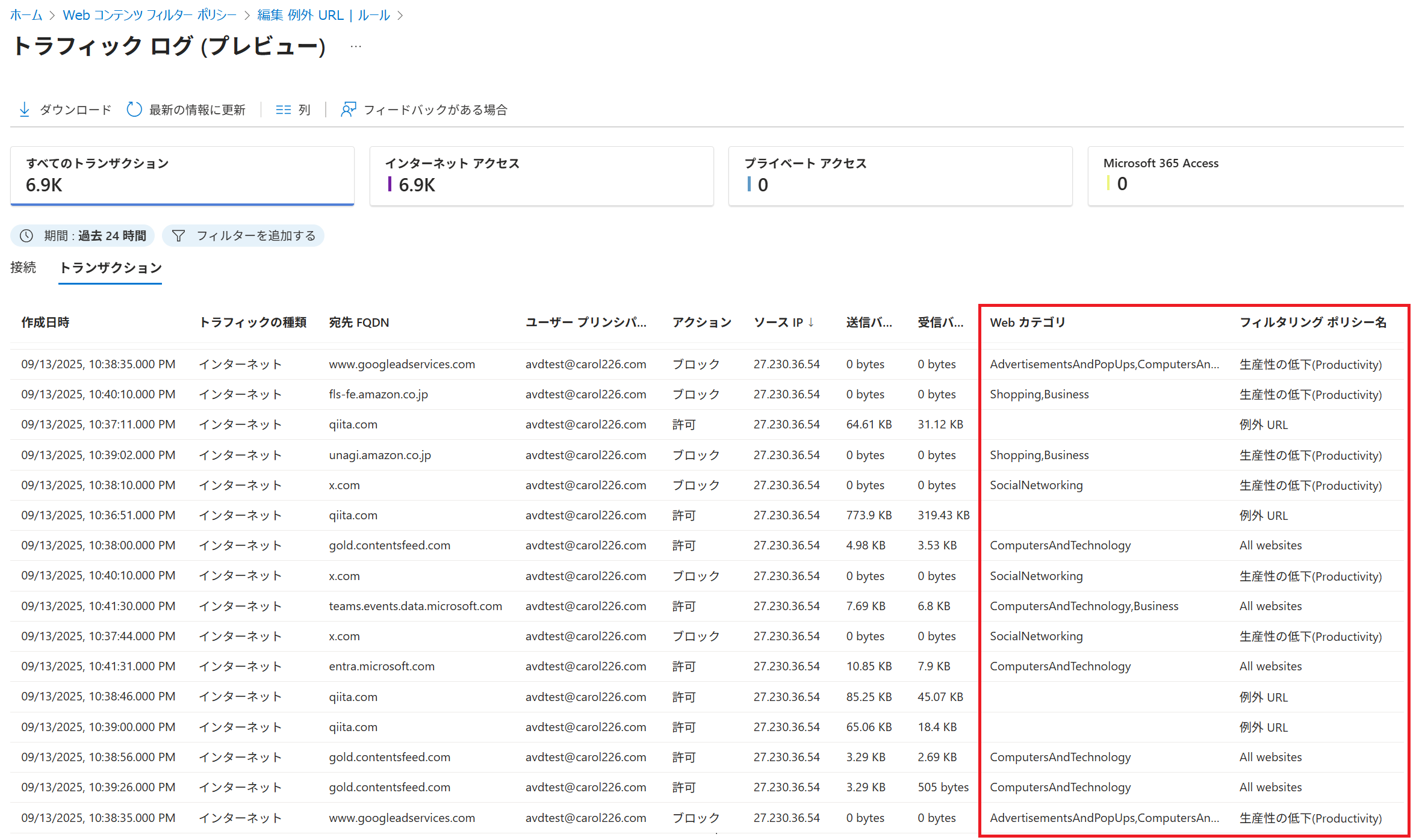

5-5. トラフィックログ

この機能は、GSA 経由の通信を可視化し、利用状況やトラブルシューティングに役立てるための重要な監視手段です。

トラフィックログの概要

表示方法:

Microsoft Entra 管理センター →「グローバル セキュア アクセス」→「モニター」→「トラフィックログ」

目的: 誰が・どこから・どのリソースにアクセスし、どのようなアクションを行ったかを記録・分析する

利用シーン

- ユーザーやデバイスのアクセス状況の可視化

- 条件付きアクセスやポリシーの効果検証

- 通信トラブルやブロック事象の原因調査

| 種類 | 内容 | 用途 |

|---|---|---|

| 接続ログ | 同一フロー(接続ID)に紐づく トランザクションを集計 |

通信概要の把握 ブロック率確認 |

| トランザクションログ | 個別のリクエスト/レスポンス詳細 | 詳細な原因分析 特定URLの挙動確認 |

おススメ利用例

Web コンテンツフィルタリングで、サイトがどのカテゴリに該当したのかを知る方法

トラフィックログ(トランザクションログ)で確認できます。

なお、Web カテゴリ と フィルタリングポリシー名 列が デフォルトで 非表示 になっているので、以下を参考に チェック を入れましょう。

そうすると、以下の通り、各サイトが どのジャンルのカテゴリに該当したのかが分かります。

公開情報:グローバル セキュア アクセスのトラフィック ログ (プレビュー) を使用する方法

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-view-traffic-logs?wt.mc_id=MVP_407731

5-6. Microsoft 365 強化ログ

従来の Microsoft 365 監査ログを GSA(Microsoft トラフィック プロファイル)経由の通信情報で “拡張” し、より詳細な分析やトラブルシューティングを可能にする機能です。

前提知識

Microsoft 365 監査ログは、Microsoft 365 の利用状況やトラブルを調べるためのものです。

これは、GSA とは関係がなく、Microsoft 365 の機能によって実現されています。

公開情報:監査のオンとオフを切り替える

https://learn.microsoft.com/ja-jp/purview/audit-log-enable-disable?wt.mc_id=MVP_407731

上記に加えて、GSA の 強化ログ(エンリッチドログ) を使用すると、上記の監査のログに加えて次のような詳しい情報が追加されます。

- 使っているデバイスの情報(デバイスID、OSなど)

- 正確なIPアドレス(どこからアクセスしているか)

- ネットワークへの接続方法

これにより、例えば「あるユーザーがMicrosoft 365へのアクセスをブロックされたとき、その人がどんな端末で、どこから接続していたか」を確認できます。 - SharePoint の強化ログでは、次のような操作履歴も分かります。

ファイルのダウンロード、アップロード、削除、変更、リサイクル

リストアイテムの削除やリサイクル

公開情報:Global Secure Access のエンリッチされた Microsoft 365 ログを使用する方法

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-view-enriched-logs?wt.mc_id=MVP_407731

5-7. コンテキスト対応のネットワーク セキュリティ

いわゆる 条件付きアクセス のことを言っています。

ユーザーやデバイスの状況(コンテキスト)に応じてネットワークレベルのアクセス制御を動的に適用する仕組みです。

ゼロトラストの考え方をネットワーク層に持ち込み、単なる IP 制御ではなく「誰が・どこから・どんな状態で」アクセスしているかを評価して許可/拒否します

コンテキスト情報を活用

- ユーザーID(Microsoft Entra ID)

- デバイスの準拠状態(Intune などの MDM 連携)

- 接続元の場所(国・地域・ネットワーク種別)

- リスクレベル(Microsoft Entra ID Protection のサインインリスク)

- 準拠ネットワークチェック(GSA 経由かどうか)

セキュリティの既定値群と条件付きアクセスの初回利用について

https://qiita.com/carol0226/items/51a70a561b78af567972

Support Blog:Entra ID 初学者向けシリーズ第 1 弾 - 条件付きアクセス 入門

https://jpazureid.github.io/blog/azure-active-directory/starter-series-conditional-access/

公開情報:条件付きアクセスとは

https://learn.microsoft.com/ja-jp/entra/identity/conditional-access/overview?wt.mc_id=MVP_407731

公開情報:条件付きアクセスのデプロイを計画する

https://learn.microsoft.com/ja-jp/entra/identity/conditional-access/plan-conditional-access?wt.mc_id=MVP_407731

公開情報:ネームドロケーション

https://learn.microsoft.com/ja-jp/entra/identity/conditional-access/policy-block-by-location?wt.mc_id=MVP_407731

5-8. ユニバーサル 条件付きアクセス

従来の条件付きアクセス(CA)は、クラウドアプリケーションや特定のリソースを対象にポリシーを適用します。

ユニバーサル条件付きアクセスは、この適用範囲を ネットワークトラフィック全体 にまで拡張し、GSA 経由の通信そのものに 条件付きアクセス を適用できる仕組みです。

1.コンセプト理解

└─ ① ユニバーサル条件付きアクセス の概要

↓

2.適用対象ごとの設定

├─ ② インターネットアクセス に CA 適用(ユニバーサル CA)

└─ ➂ プライベートアクセス アプリにCA適用(従来型 CA)

① ユニバーサル条件付きアクセス の概要

内容:

概念解説(What & Why)、全体像を理解する

- 従来の CA との違い(アプリ単位ではなく、GSA 経由のトラフィック全体に適用できる)

- 適用対象(Microsoft トラフィックプロファイル、インターネットアクセスプロファイル)

- 利用メリットとユースケース

公開情報:Global Secure Access 経由のユニバーサル条件付きアクセス

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-universal-conditional-access?wt.mc_id=MVP_407731

② インターネットアクセス に CA 適用(ユニバーサル CA)

内容:

設定手順(How)

- 対象の選択、条件設定、ポリシー有効化の手順

- 役割:「Microsoft トラフィック・インターネット アクセス」に対して CA ポリシーを適用するための手順書

公開情報:条件付きアクセス ポリシーをグローバル セキュリティで保護されたアクセス トラフィックに適用する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-target-resource-microsoft-profile?wt.mc_id=MVP_407731

➂ プライベート アクセス プロファイル に CA ポリシーを適用する

内容:

設定手順(How)

- プライベートアクセス で公開している社内アプリやオンプレアプリに CA ポリシーを適用する方法

- アプリ単位でのポリシー設定(ユニバーサル CA ではなく 従来型 CA の適用)

- ユニバーサル CA の対象外である プライベートアクセス アプリに対して、個別に CA を設定するための手順書

公開情報:Private Access アプリに条件付きアクセス ポリシーを適用する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-target-resource-private-access-apps?wt.mc_id=MVP_407731

5-9. 対応ネットワークチェック

ユーザーが組織で許可された 準拠ネットワーク 経由で接続しているかを 条件付きアクセス(CA)で判定する機能です。

これにより、盗まれたセッショントークンや不正アクセスが、許可されていないネットワークから利用されることを防ぐことができます。

活用例

- 社内リソース保護:準拠ネットワーク経由のみアクセス許可

- MFA 強制:準拠ネットワーク外からのアクセス時のみ多要素認証を要求

- 外部アクセス遮断:準拠ネットワーク外からのアクセスを全面ブロック

公開情報:条件付きアクセスによる準拠しているネットワークのチェックを有効にする

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-compliant-network?wt.mc_id=MVP_407731

5-10. Web カテゴリ および 完全修飾ドメイン名 (FQDN) フィルター処理

インターネット アクセス プロファイル を有効にすることで利用できる機能です。

Microsoft があらかじめ 世界中の Web サイトをカテゴライズしており、そのカテゴリー単位で Web フィルタリングを構成することができます。このほか FQDN 単位で設定もできます。

これらのルールを、組み合わせて優先順位付けし、許可・ブロック を構成できます。

以下の私の記事で、Step by Step で解説しています。

[GSA] Web コンテンツ フィルタリングを構成する

https://qiita.com/carol0226/items/e33dd928ae848691bb1e

公開情報:グローバル セキュア アクセス Web コンテンツ フィルタリングを構成する方法

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-web-content-filtering?wt.mc_id=MVP_407731

5-11. ユニバーサル継続的アクセス評価 (CAE)

従来の条件付きアクセスでは、サインインの時にしか評価していないため、社内LAN で認証したあと、外出して、インターネット経由でアクセスした場合、そういった環境の変化には対応できませんでした。

※アクセストークンの有効期限(通常 60〜90分)内は、たとえネットワーク環境やユーザー状態が変わっても再評価されません。

ユニバーサル継続的アクセス評価 (CAE)を使うと、そういった状態変化を検出し、即時にルールを適用できます

公開情報:ユニバーサル継続的アクセス評価 (プレビュー)

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-universal-continuous-access-evaluation?wt.mc_id=MVP_407731

参考:Microsoft Entra ID の CAE の仕組みを深堀したい

skmkzyk さんにて、分かりやすく解説していただいています。

https://zenn.dev/skmkzyk/scraps/6b2c5146c21361

5-12. ID 中心の ZTNA による VPN の置き換え

分かりづらいタイトルですが、

従来の VPN によるプライベートアクセス(ホスト to ホスト)から、ZTNA により ID 単位、アプリ単位による プライベートアクセスが実現できますよ・・・ってことだと思います。

つまり、GSA を導入すれば 現在使っている VPN の代わりになりますよ・・・と言っています。

GSA で実現できる概念そのものを意図した話なので、個別の公開情報はありません。

5-13. アプリの検出

アプリ検出は、プライベートアクセス で利用されているトラフィックを検出し、アプリごとのアクセス を構成するための手助けをしてくれる機能です。

ステップ1

クイックアクセスで ホスト to ホスト の通信を許可します。

広い IP レンジ や ワイルドカード FQDN を使用して許可します。

ステップ2

本番トラフィックを観測

ユーザーが実際に利用しているアプリや宛先を、GSAクライアント経由で収集。

"アプリケーション検出" ビューで、FQDN / IP / ポート / プロトコルごとのアクセス状況を確認可能。

ユーザー数やトランザクション数、最終アクセス日時なども見られるため、利用頻度や重要度の判断に役立ちます。

ステップ3

必要なアプリだけをプライベートアプリとして登録

検出結果から、許可すべきアプリケーションセグメントを選択できます。

アプリ単位でアクセス制御を設定し、条件付きアクセスやユーザー割り当ても適用できます。

これにより、不要な通信は許可リストから外し、最小権限アクセスを実現していきます。

公開情報:グローバル セキュリティで保護されたアクセスのアプリケーション検出

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-application-discovery?wt.mc_id=MVP_407731

5-14. プライベートドメイン ネーム システム (DNS)

プライベートコネクタ を構成する際に プライベート DNS を有効化することができます。

プライベート DNS を利用するためには、コネクタサーバー が参照できる DNS サーバーの DNS サフィックス を下図のように設定します。

コネクタサーバーを ドメインに参加させておき、DNS サフィックスには、そのドメイン名 (FQDN) を指定するのがベストプラクティス になると思います。

公開情報:プライベート DNS サフィックスを追加する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-quick-access?wt.mc_id=MVP_407731#add-private-dns-suffixes

(参考)

以下の 私の Qiita で、クイックアクセス の設定とともに、プライベート DNS を構成する手順を紹介しています。

[GSA] Microsoft Entra プライベート アクセス の クイックアクセス を構成する

https://qiita.com/carol0226/private/0ebd719f3e7ff805faa9

(上記の記事より抜粋)

Check !!

GSA の プライベート DNS については、MVP の 酒見さんが非常に掘り下げた記事を公開していただいています。ぜひチェックしてみてください。

5-15. すべてのプライベートアプリでシングルサインオン

まず、前提として Microsoft Entra Kerberos が構成されている必要があります。

Microsoft Entra Kerberos の導入は、以下の私の記事も参考にしてみてください。

Microsoft Entra Kerberos 認証 を構成し オンプレミスへ SSO する

https://qiita.com/carol0226/items/a52a54ff63c19fa957e6

続いて、以下の2種類の方法で、GSA に接続した ドメインクライアントから、ドメインリソース(ファイルサーバー等)への シングルサインオン (SSO) が実現できます。

レベル1:GSA プライベートアクセスで ドメインコントローラー を公開します

こちらの方法は、プライベートアクセスを使って、クライアント が ドメインコントローラー にアクセスできるように構成します。

公開情報:Microsoft Entra Private Access でリソースへのシングル サインオン (SSO) に Kerberos を使用する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-kerberos-sso?wt.mc_id=MVP_407731

参考

以下の私の記事を参考に クイックアクセス と プライベート DNS を構成することで、GSA クライアントは 問題なく ドメインコントローラーにアクセスさせることが出来ていますので、これも参考にしてみてください。

レベル1の公開情報の内容は、必要最低限のポートを GSA に公開する手順となっていますが、考え方は一緒です。

[GSA:Private] クイックアクセス を構成する

https://qiita.com/carol0226/items/0ebd719f3e7ff805faa9

レベル2:ドメインコントローラー に プライベートアクセスセンサーを導入します

こちらの方法は、ドメインコントローラーに プライベートアクセスセンサー というモジュールを導入し、MFA でのアクセスを可能にし、セキュリティを向上させられるようです。

Support Blog:パブリック プレビュー: ドメイン コントローラー用の Microsoft Entra Private Access

https://jpazureid.github.io/blog/azure-active-directory/microsoft-entra-private-access-for-domain-controllers-is-now-in-public-preview/

公開情報:Active Directory ドメイン コントローラー用に Microsoft Entra Private Access を構成する (プレビュー)

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-domain-controllers?wt.mc_id=MVP_407731

注意

レベル2は、机上で公開情報を解析した上での私の見解です。

いずれ、実際に 検証した結果を記事にするつもりです。

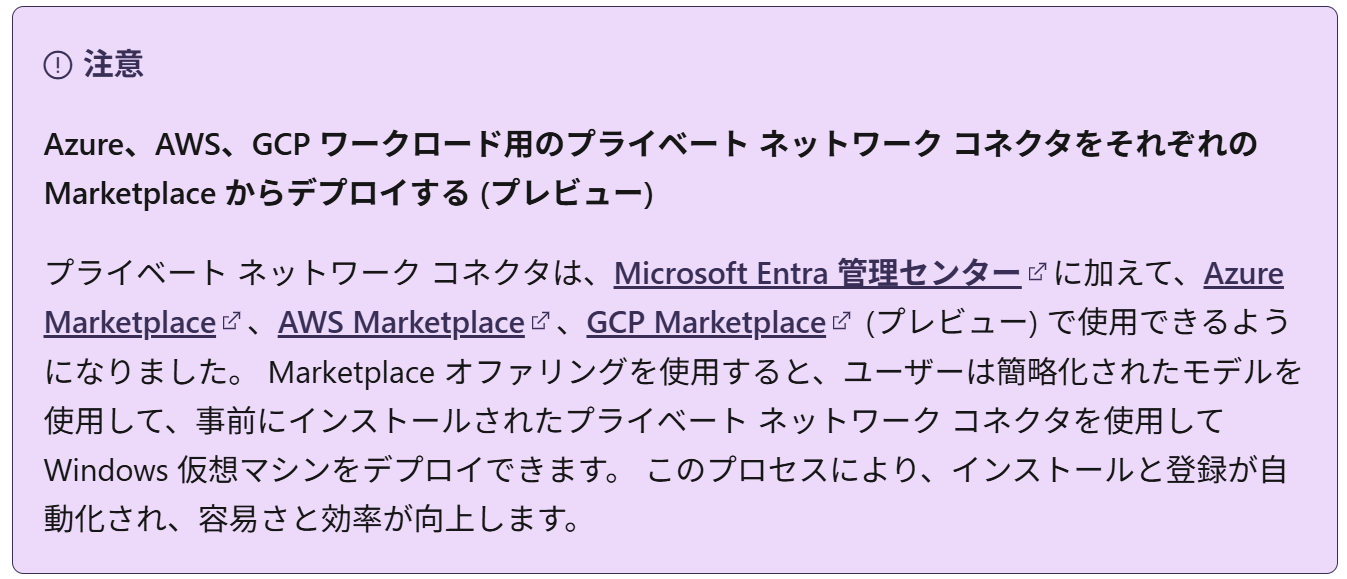

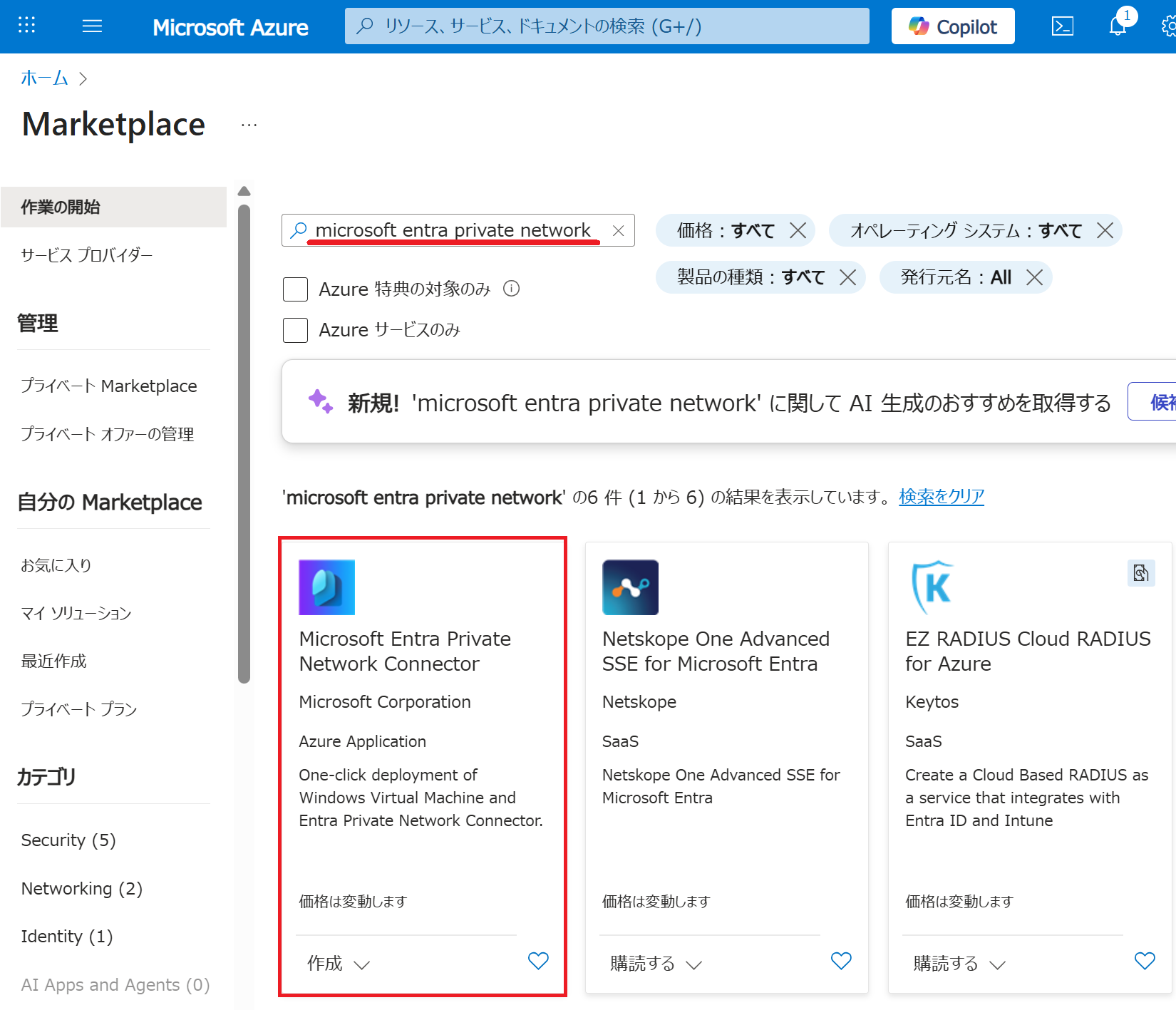

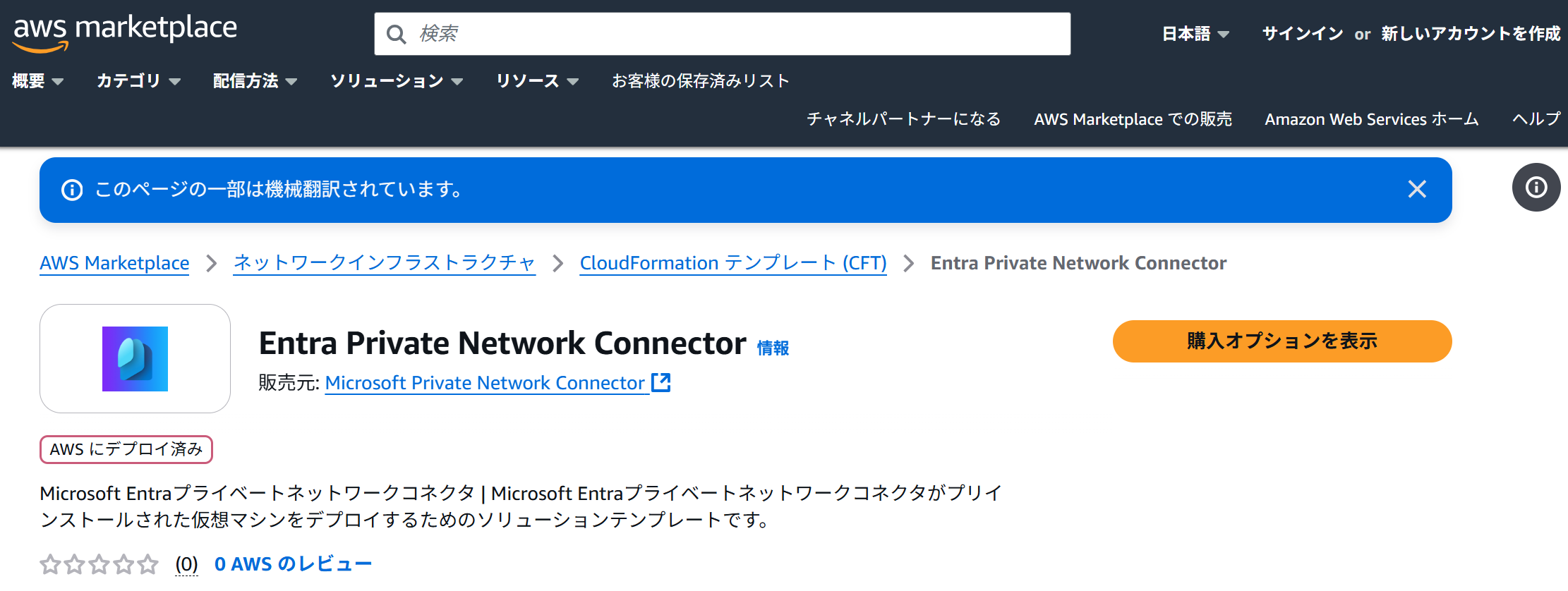

5-16. プライベートコネクタ の Marketplace の可用性 と マルチクラウド サポート

GSA の構成要素である プライベートネットワークコネクタ は、各社クラウドの Marketplace から直接入手・展開できるようになっています。

- 従来: GSA の PNC を導入するには、Microsoft Learn の手順に従って手動でインストーラーを取得し、Windows Server にセットアップする必要がありました。

- Marketplace 対応後: Azure Marketplace 上で提供されるイメージやテンプレートを使って、Azure VM として、直接デプロイ可能になり、構築の手間や初期設定が大幅に簡略化されます。

公開情報:コネクタのインストールと登録

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-connectors?wt.mc_id=MVP_407731#install-and-register-a-connector

Azure 用

Marketplace で Microsoft Entra Private Network Connedtor というキーワードで検索できます。

AWS 用

https://aws.amazon.com/marketplace/pp/prodview-cgpbjiaphamuc

GCP 用

https://console.cloud.google.com/marketplace/product/ciem-entra/entraprivatenetworkconnector

6. 推奨設定

インターネットアクセスは、各種ポリシーで インターネットへの通信を制御することが目的の機能です。

しかし、利用者が GSA クライアントを Disable できてしまうと、これらの制御の意味が半減どころか、実質 意味が無くなります。そのようなことを防止するための方法を、以下の私の記事で説明しています。

[GSA:Internet] 利用者が勝手に Disable できないようにする方法

https://qiita.com/carol0226/items/1fa20603f1e6f55112fb

7. GSA で実現できないこと

他社製品 (ZScaler など)では、実現できているのに GSA の機能では実現できていないことがあります。

今後の進化によって 対応されることを期待したいところですが、他社製品からの移行を考える場合には、こういった要素も知っておいた方が良いですし、そのための回避策も考えておいた方が良いでしょう。

-

プロセス単位での通信制御

クライアント PC 上で動作しているアプリ単位での通信制御はできません。 -

フェイルクローズ の構成

Web フィルタを構成していても、一定の条件下では、フェールオープンになります。

(ライセンス未適用、GSA の POP にアクセスできない場合)

公開情報:グローバル セキュア アクセスのポイント オブ プレゼンスと IP アドレス

https://learn.microsoft.com/ja-jp/entra/global-secure-access/reference-points-of-presence?wt.mc_id=MVP_407731

-

エージェント(GSA クライアント)のアンインストールの防止

他社製品 (ZScaler) は、ローカル管理者であっても、アプリに設定したパスワードにて、アンインストールを防止する機能があります。

GSA クライアントの場合は、ローカル管理者 であれば アンインストールは可能になっています。

一般ユーザーの場合は、アンインストール できません。

回避策の検討について

私の方でも、回避策についてのアイデアや検証などができたら、追加記事を投稿していこうと思っています。