Microsoft Entra Internet Access とは?

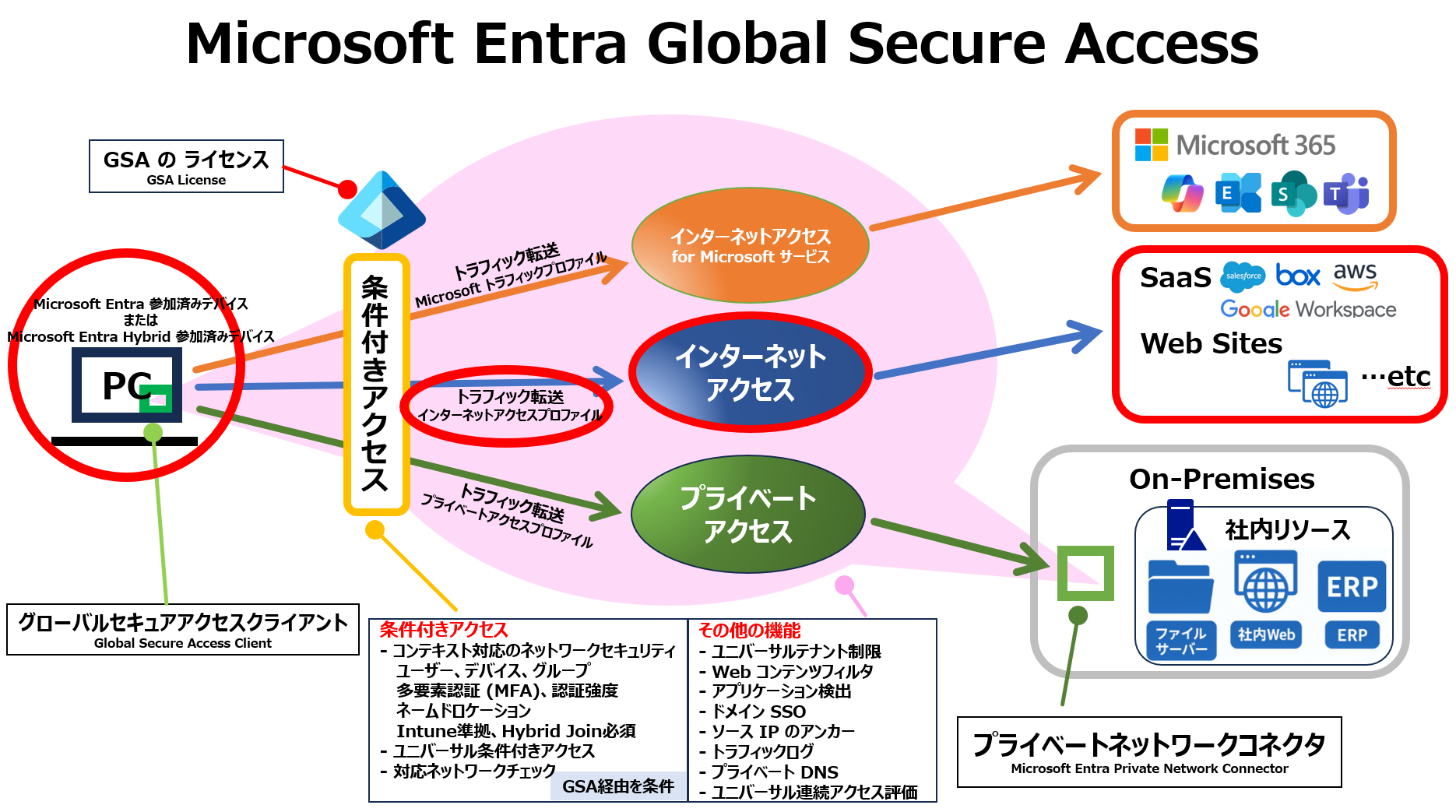

インターネットアクセス (Microsoft Entra Internet Access) は、下図のような Microsoft Entra Global Secure Access (略:GSA) を実現するための 一部の構成要素です。

下図の赤丸の箇所が、インターネットアクセス であり、GSA から、インターネット へ接続させる際の ルール を構成します。

GSA について

以下の記事が 全体像の説明と 詳細記事へジャンプできるサマリー になっています。

Microsoft Entra Global Secure Access の全体像

https://qiita.com/carol0226/items/29cba6c32a22893a1349

インターネット アクセス について

インターネットアクセス を構成することで、GSA に接続した クライアント PC が GSA によってトラフィックが制御されたのちに、目的のサイト へアクセスができるようになります。

この記事の手順では、単に PC から GSA を経由して インターネット上のサイトへ到達させるだけになりますが、以下のような追加の構成を行うことによって、インターネット向けのアクセスに対して、様々な制御を行うことができるようになります。

① Web コンテンツフィルタリング

② トランスポート層セキュリティ検査(いわゆる TLS インスペクション)

➂ 脅威インテリジェンス

④ クラウド ファイアウォール

⑤ ファイルポリシー

⑥ Prompt Shield(生成 AI アプリケーションの保護)

⑦ Microsoft Copilot Studio エージェント用に Secure Web と AI Gateway を構成

注目(2025/12/18 追記)

特に、⑦ が驚きの可能性を秘めた機能になっています。

ぜひ、ご覧ください。

公開情報:Microsoft Ignite の新機能:Microsoft Entra インターネットアクセス

https://learn.microsoft.com/ja-jp/entra/fundamentals/whats-new-ignite-2025#microsoft-entra-internet-access

① Web コンテンツフィルタリング

Web サイトの分類(カテゴライズは Microsoft にて整備)に基づいて、組織のインターネット アクセス制御を実装できます。

私の解説記事:[GSA:Internet] Web コンテンツ フィルタリングを構成する

https://qiita.com/carol0226/items/e33dd928ae848691bb1e

公開情報:グローバル セキュア アクセス Web コンテンツ フィルタリングを構成する方法

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-web-content-filtering?wt.mc_id=MVP_407731

② トランスポート層セキュリティ検査

いわゆる TLS インスペクション が実装できます。

マルウェア検出、データ損失防止、迅速な検査、その他の高度なセキュリティ制御など、強化された保護のためにコンテンツを利用できるようにすることで、暗号化されたトラフィックを可視化します。

下図(公開情報より抜粋)のように、Webサイトとクライアントの間に介在し、HTTPSパケットの内容を監査することができるようにしています。

公開情報:トランスポート層セキュリティ検査とは

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-transport-layer-security?wt.mc_id=MVP_407731

Support Blog:Microsoft Entra Internet Access で TLS インスペクションが利用可能に

https://jpazureid.github.io/blog/azure-active-directory/tls-inspection-now-in-microsoft-entra-internet-access/

➂ 脅威インテリジェンス

脅威インテリジェンスを構成することで、既知の悪意ある宛先へのアクセスを自動的に遮断し、ユーザーを保護できます

公開情報:グローバル セキュリティで保護されたアクセスの脅威インテリジェンスを構成する方法

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-threat-intelligence?wt.mc_id=MVP_407731

④ クラウド ファイアウォール

リモートネットワーク機能を使った ネットワーク機器から GSA へアクセスされたトラフィックに対して、ファイアウォールを適用できます。

※2025年11月現在は、GSA クライアントからは利用できません。

公開情報:グローバル セキュア アクセス クラウド ファイアウォールの構成

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-cloud-firewall?wt.mc_id=MVP_407731

⑤ ファイルポリシー

組織のインターネットトラフィックに対してファイルポリシーを適用し、機密データの不正共有や漏洩を防ぐ仕組みです。Microsoft Purview のデータ分類と統合され、ID中心のセキュリティポリシーと組み合わせることで高度なデータ損失防止(DLP)を実現します。具体的には、未承認の宛先(生成AIやクラウドアプリなど)へのファイル共有を検出・遮断し、ユーザーの生産性を損なわずに安全性を確保します。

公開情報:ネットワーク ファイル コンテンツをフィルター処理するファイル ポリシーを作成する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-network-content-filtering?wt.mc_id=MVP_407731

⑥ Prompt Shield(生成 AI アプリケーションの保護)

Prompt Shield は、生成AIアプリケーションに対するプロンプトインジェクション攻撃を防ぐための機能です。悪意ある入力がLLMに到達する前に検知・遮断し、機密データの漏洩や不正なアクション実行を防止します。ネットワークレベルで統一的に適用でき、コード変更不要で多様なAIモデルを保護可能です。

公開情報:Prompt Shield を使用してエンタープライズ生成 AI アプリケーションを保護する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-ai-prompt-shield?wt.mc_id=MVP_407731

⑦ Microsoft Copilot Studio エージェント用に Secure Web と AI Gateway を構成

Microsoft Entra は Microsoft Copilot Studio と統合され、エージェントの対話のためのネットワーク セキュリティ制御を提供します。 この統合により、組織はセキュリティ ポリシーを適用し、グローバルなセキュリティで保護されたアクセスの可視性プラットフォームを使用してエージェント トラフィックを監視し、エージェントと外部リソース間の安全な通信を確保できます。

注目!

この機能だけ公開情報に絵が無いし、最初は なんのこっちゃ・・・って思ってたんです。

しかし、この機能は Ignite 2025 で発表された Agent 365 をセキュリティで制御するための重要なコンポーネントとなっていることに気が付きました。

以下の公開情報を見てください。

公開情報:Copilot Studio エージェントのセキュリティ ポリシーを作成する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-secure-web-ai-gateway-agents?wt.mc_id=MVP_407731#create-security-policies-for-copilot-studio-agents

(上記 URL より抜粋)

赤 = エージェントトラフィックにグローバルセキュアアクセスセキュリティポリシーを適用できます。

緑 = Web コンテンツのフィルター処理

青 = 脅威インテリジェンスのフィルター処理

紫 = その他のセキュリティポリシー

インターネットアクセスの機能として 本記事で紹介した ①~⑥ を、AI エージェントに対して適用できるということになります。それを踏まえて、公開情報の図を、私なりに加工してみると、以下のようなイメージになります。

Copilot Studio は、AI エージェントの 開発・運用基盤です。実質的には、あらゆる AI エージェントの活動を包含する環境であり、「Copilot Studio = AI エージェント群」と捉えても差し支えないでしょう。

利用者が、AI エージェント を呼び出す場合や、AI エージェントが 他の AI エージェント とやり取りする場合に、GSA を介在させることで、Purview や AI Content Safety による制御が可能になります。

さらに、GSA 経由の通信には Web Content Filtering や Threat Intelligence も適用され、AI エージェントの活動全体に対する多層的なセキュリティが実現されます。

つまり、GSA が、AI エージェント時代のセキュリティ基盤になりうるという事です。

公開情報:Microsoft Copilot Studio エージェント用に Secure Web と AI Gateway を構成する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-secure-web-ai-gateway-agents?wt.mc_id=MVP_407731

トラフィック転送プロファイル について

GSA は、トラフィック転送プロファイル が構成された宛先への制御を行います。

3つの トラフィック転送プロファイルが用意されており、インターネットアクセス では、② のプロファイルを制御します。

① Microsoft トラフィック プロファイル

② インターネット アクセス プロファイル

➂ プライベート アクセス プロファイル

公開情報:Global Secure Access のトラフィック転送プロファイル

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-traffic-forwarding?wt.mc_id=MVP_407731

公開情報:インターネット アクセス トラフィック転送プロファイルを管理する方法

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-manage-internet-access-profile?wt.mc_id=MVP_407731

前提事項

インターネット アクセス が機能するためには、ユーザーに ① GSA のライセンス が適用され、デバイスに ② GSA クライアント が導入されている必要があります。

① ライセンス

インターネット アクセス の利用に必要なライセンスを事前に適用してください。

Microsoft Entra Global Secure Access の全体像

以下の記事の 第2章 で説明しています。

https://qiita.com/carol0226/private/29cba6c32a22893a1349#2-gsa-の利用に必要なライセンス

② GSA クライアント の導入

以下の記事を参照して、グローバルセキュアアクセスクライアント を PC にインストールしてください。

[GSA] グローバルセキュアアクセスクライアントの導入手順

https://qiita.com/carol0226/items/8e30fc6caf36c83894dc

インターネット アクセス の 構成手順

インターネットアクセスは、以下の3ステップで構成できます。

1. インターネット アクセス トラフィック転送プロファイル の 有効化

2. ユーザーの割り当て

3. インターネットアクセスの動作確認

1. インターネットアクセス プロファイル の 有効化

この作業は、テナントで 1 回実施すれば OK です。

1.Microsoft Entra 管理センターにサインインします。

https://entra.microsoft.com

2.グローバル セキュア アクセス > 接続 > トラフィック転送 に移動します。

インターネット アクセス プロファイル を 有効化 します。

3.インターネット アクセス プロファイルのみを有効化する を選択します。

Microsoft プロファイルとインターネット アクセス プロファイルを有効にする

この選択肢を選んでも OK です。

この場合は、Microsoft プロファイルも 同時に有効化されます。

4.以下の通り、インターネットアクセス プロファイル が 有効化 されれば OK です。

公開情報:インターネット アクセス トラフィック転送プロファイルを有効にする

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-manage-internet-access-profile?wt.mc_id=MVP_407731#enable-the-internet-access-traffic-forwarding-profile

(任意)インターネットアクセスポリシー について

インターネット アクセス の適用範囲、および 除外されるアドレスです。

ここで バイパスで定義されているアドレス範囲は、インターネット アクセス では 制御されません。

下図は、既定の インターネットアクセスポリシー の値です。

-

Custom Bypass(カスタム バイパス)

赤枠 から ルールの追加 で任意の設定を行うことが可能になっています。 -

Default Bypass(既定のバイパス)

既定でバイパスされるアドレスであり、システムで固定されています。 -

Default Acquire(既定の取得)

既定で GSA へ転送されるアドレスであり、システムで固定されています。 -

Microsoft Traffic bypass

Microsoft トラフィック 転送 で制御対象とさせるために、インターネット アクセス トラフィック 転送では、バイパス されているアドレスでです。これらのアドレスは、インターネット アクセス トラフィック 転送ではなく、Microsoft トラフィック 転送 で制御されます(情報量が多いので 画面キャプチャ は割愛しています)

ポイント

Custom Bypass は、組織で GSA を経由させず 通常のインターネット経由でアクセスさせたい通信がある場合に、使います。例えば、VPN 機器 のグローバル IP アドレス への通信は、GSA を通さずに利用することが想定されますので、ここで IP アドレスを設定します。

公開情報:インターネット アクセス トラフィック転送プロファイル ポリシー

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-manage-internet-access-profile?wt.mc_id=MVP_407731#internet-access-traffic-forwarding-profile-policies

2. ユーザーの割り当て

1.下図の通り、ユーザーおよびグループの割り当て 欄の 表示 を選択します。

2.下図の通り、 すべてのユーザーに割り当てる 欄を はい に変更します。

ポイント

ここでは、GSA の インターネット アクセス の機能を利用するユーザーを指定しています。

これより詳細レベルで、セキュリティプロファイル単位で ユーザーを割り当てる場面があるので、ここでは おおまかに、全員 または インターネットプロファイルのライセンスを所持しているグループ などを割り当てるのが適していると思います。

公開情報:トラフィック転送プロファイルにユーザーとグループを割り当てる方法

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-manage-users-groups-assignment?wt.mc_id=MVP_407731

3. インターネットアクセスの動作確認

GSA クライアント が導入されている PC を使って、以下のような IP アドレス確認 サイトへアクセスします。

https://www.cman.jp/network/support/go_access.cgi

GSA クライアントの Status 画面で 状態を確認できるため、状態ごとの IP アドレスを確認すると、以下のように制御されていることが分かります。

GSA が Enable のとき

GSA を経由したことを示す IP アドレスになります。

GSA が Disable のとき

あなたの自宅や Wi-Fiルーター、会社 などから インターネットに出た際の IP アドレスになります。

以下は、公衆無線 LAN の Docomo Wi-Fi に接続したときのものです。

以上で、インターネット アクセス が機能していることが確認できました。

公開情報のトラブルシューティングページ

設定を行ったのに、想定通りに動作しない場合は、以下も参照してみてください。

公開情報:Windows 用のグローバル セキュリティで保護されたアクセス クライアントのトラブルシューティング: 高度な診断

https://learn.microsoft.com/ja-jp/entra/global-secure-access/troubleshoot-global-secure-access-client-advanced-diagnostics?wt.mc_id=MVP_407731

(上記のリンク先の 左ペイン)

以下のように、GSA クライアントのトラシューページが 3種類用意されているので、トラブったら熟読しましょう。

Next Step

ここまで構成することができたら、引き続き Web コンテンツフィルタリング にもトライしてみましょう。

以下の記事の手順を構成することで、実現できます。

[GSA] Web コンテンツ フィルタリングを構成する

https://qiita.com/carol0226/items/e33dd928ae848691bb1e