GSA の Web コンテンツ フィルタリング とは?

GSA の Web コンテンツ フィルタリング を利用するためには、まず GSA の インターネットアクセス が動作していることが前提となります。

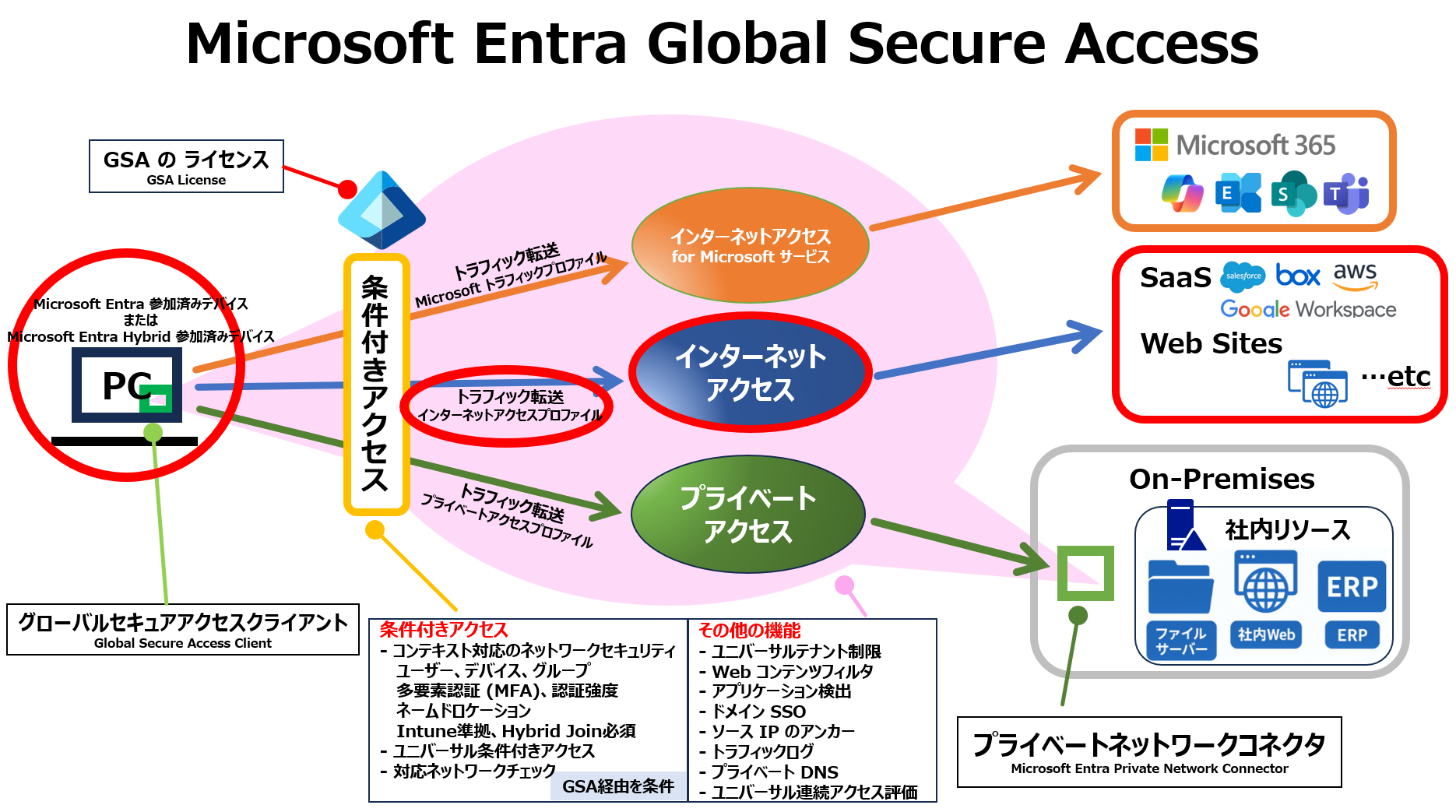

インターネットアクセス (Microsoft Entra Internet Access) は、下図のような Microsoft Entra Global Secure Access (略:GSA) を実現するための 一部の構成要素です。

下図の赤丸の箇所が、インターネットアクセス の全体像であり、デバイス が、インターネット へ接続する際に介在し、Web コンテンツ フィルタリング を適用させています。

GSA について

以下の記事が 全体像の説明と 詳細記事へジャンプできるサマリー になっています。

Microsoft Entra Global Secure Access の全体像

https://qiita.com/carol0226/items/29cba6c32a22893a1349

本記事のポイント

本記事で紹介する手順は、以下の公開情報 の内容をもとに、私がおススメする具体的な設定内容を示したものになっています。何も考えずに、この記事を同じ設定を登録していけば、それっぽい動作を体感できます。

公開情報:グローバル セキュア アクセス Web コンテンツ フィルタリングを構成する方法

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-web-content-filtering?wt.mc_id=MVP_407731

前提事項

Web コンテンツフィルタリングを動作させるためには、複雑な前提条件があります。

1つ1つ見ていきます。

① GSA インターネットアクセスの有効化

GSA の Web コンテンツ フィルタリング を動作させるためには、インターネット アクセス が構成済みである必要があります。以下の記事を参照し インターネット アクセス を機能させておいてください。

[GSA] Microsoft Entra インターネット アクセス を構成する

https://qiita.com/carol0226/items/ae2bfdb209170fb41bae

② 条件付きアクセス の有効化

Web コンテンツフィルタリング を利用するためには、テナントで 条件付きアクセス が利用できるようになっている必要があります。条件付きアクセス の初回利用については、以下の記事を参照してください。

セキュリティの既定値群 と 条件付きアクセス の初回利用について

https://qiita.com/carol0226/items/51a70a561b78af567972

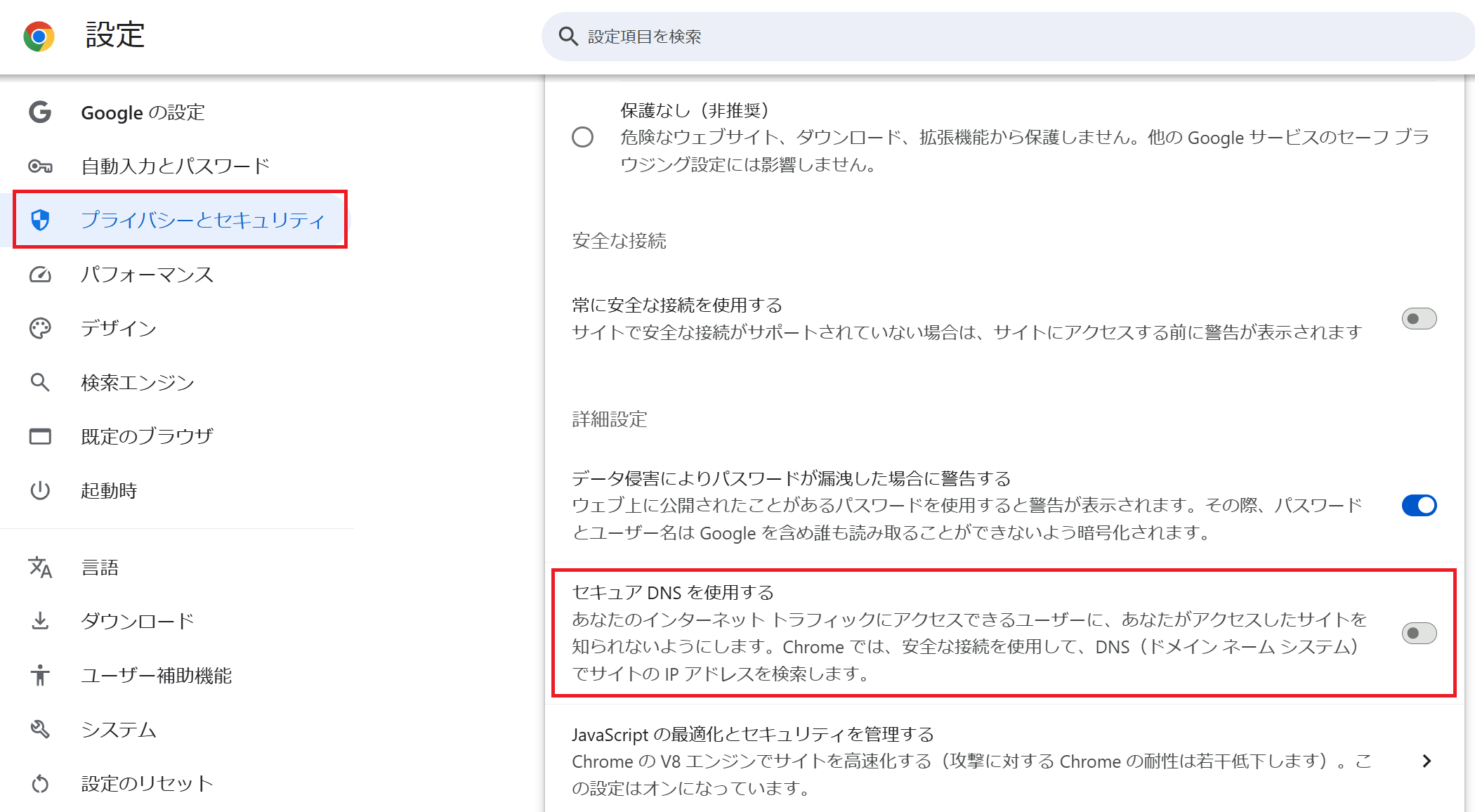

➂ DoH を禁止するように DNS クライアントを構成する

GSA で インターネットネットワーク トラフィックをトンネルするには、HTTPS 経由のドメイン ネーム システム (DNS) (Secure DNS) を無効にする必要があります。 トラフィック転送プロファイルでは 完全修飾ドメイン名 (FQDN) の規則を使用しています。

公開情報:HTTPS 経由の DNS はサポートされていません

https://learn.microsoft.com/ja-jp/entra/global-secure-access/troubleshoot-global-secure-access-client-diagnostics-health-check#dns-over-https-not-supported

具体的には、上記の公開情報を踏まえて、DoH を無効化します。

なお、本記事では クライアント PC 側の操作で コマンド or GUI or GPO で設定する方法を紹介します。

これ以外に、Intune で設定を配布する方法がありますが、別の記事で紹介する予定です。

➂-1:コマンド で DoH を無効化

・設定の確認:netsh dnsclient show global

・DoH 無効化:netsh dnsclient set global doh=no dot=no

公開情報:netsh dnsclient

https://learn.microsoft.com/ja-jp/windows-server/administration/windows-commands/netsh-dnsclient

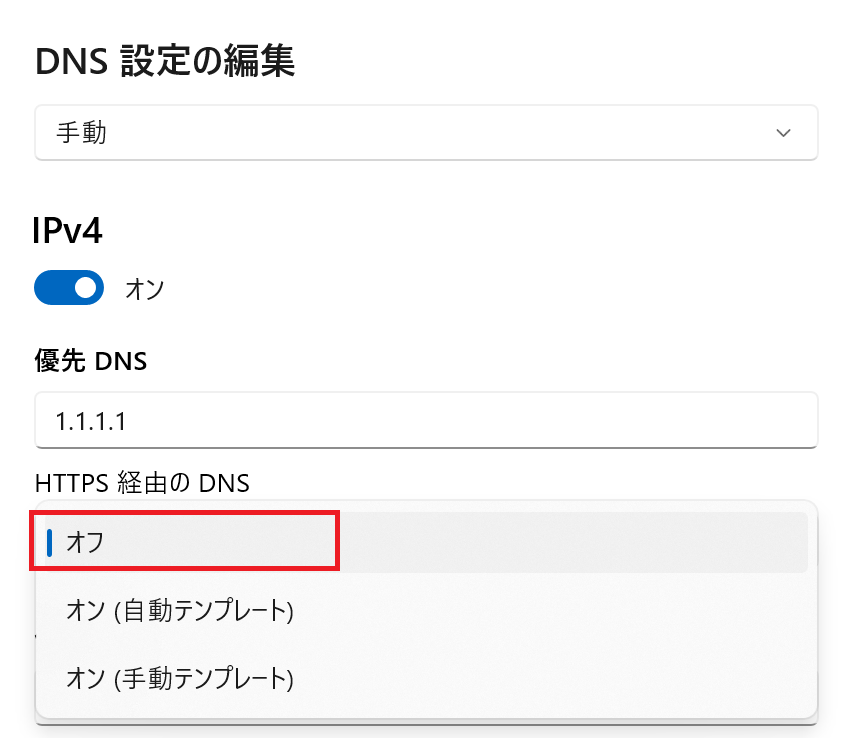

➂-2:GUI で DoH を無効化

私の PC (Windows 11 24H2) では、公開情報の内容と違っていましたが、この場合は オフ にすれば良さそうです。ただし この設定は 自動(DHCP) では構成できないようなので、コマンドを使った方が良さそうです。

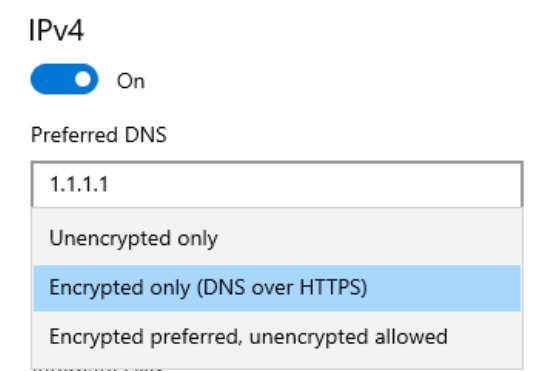

公開情報の画面

以下の画面だった場合は Unencrypted only にします。

公開情報:DoH をサポートするように DNS クライアントを構成する

https://learn.microsoft.com/ja-jp/windows-server/networking/dns/doh-client-support?wt.mc_id=MVP_407731#configure-the-dns-client-to-support-doh

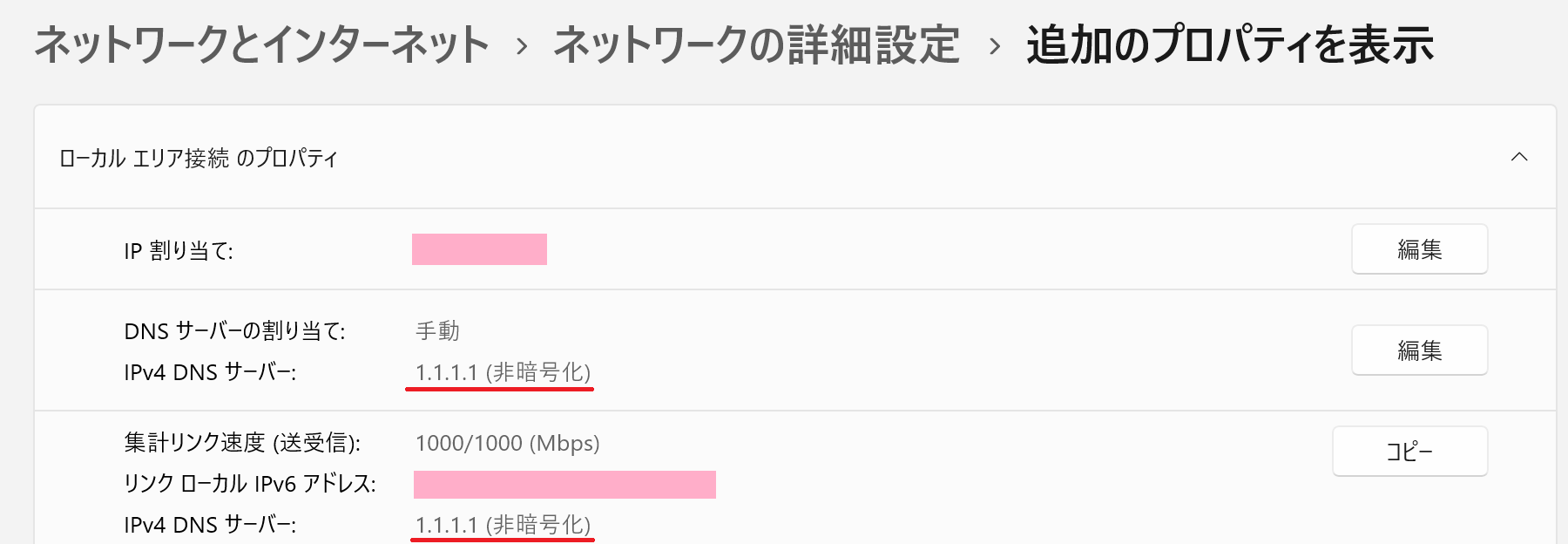

上記の設定を行うと、以下の画面では DNS サーバーのアドレスの右側に (非暗号化) と表示されます。

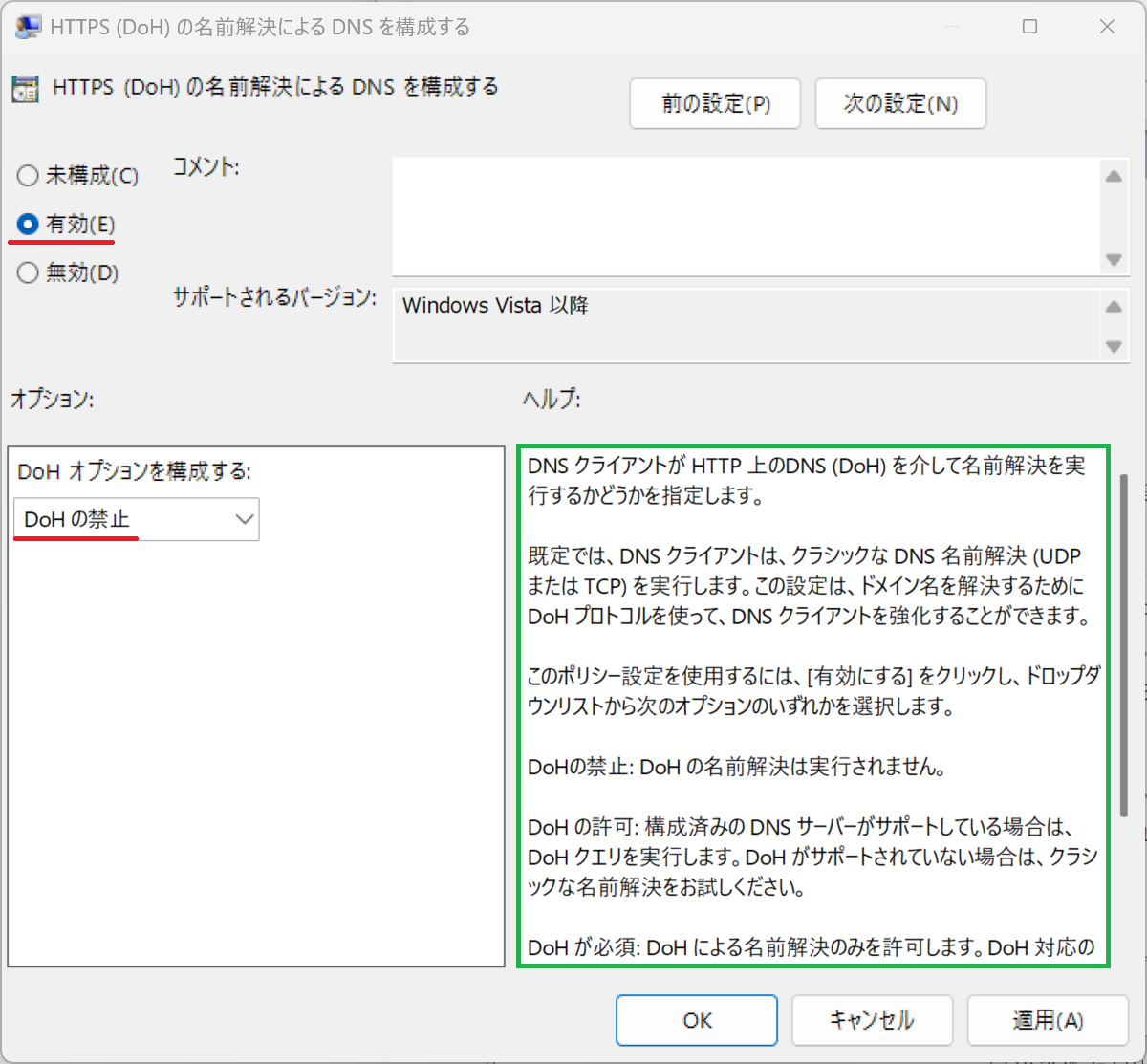

➂-3 DoH の禁止を GPO で設定

この設定は、鬼門です。元となる情報は 以下の公開情報となります。

公開情報:グループ ポリシーを使用した DoH の構成

https://learn.microsoft.com/ja-jp/windows-server/networking/dns/doh-client-support?wt.mc_id=MVP_407731#configuring-doh-through-group-policy

上記の公開情報で説明されている 英語名「Configure DNS over HTTPS (DoH) name resolution」、日本語名「HTTPS (DoH) の名前解決ポリシー経由の DNS の構成」のいずれも、Windows Server 上で見当たらなかったのです。

※Windows Server 2022 21H2 と Windows Server 2025 24H2 で確認

結論として、公開情報 が古いのではないかと思われます。

さらに調べていくと、以下のことが分かりました。

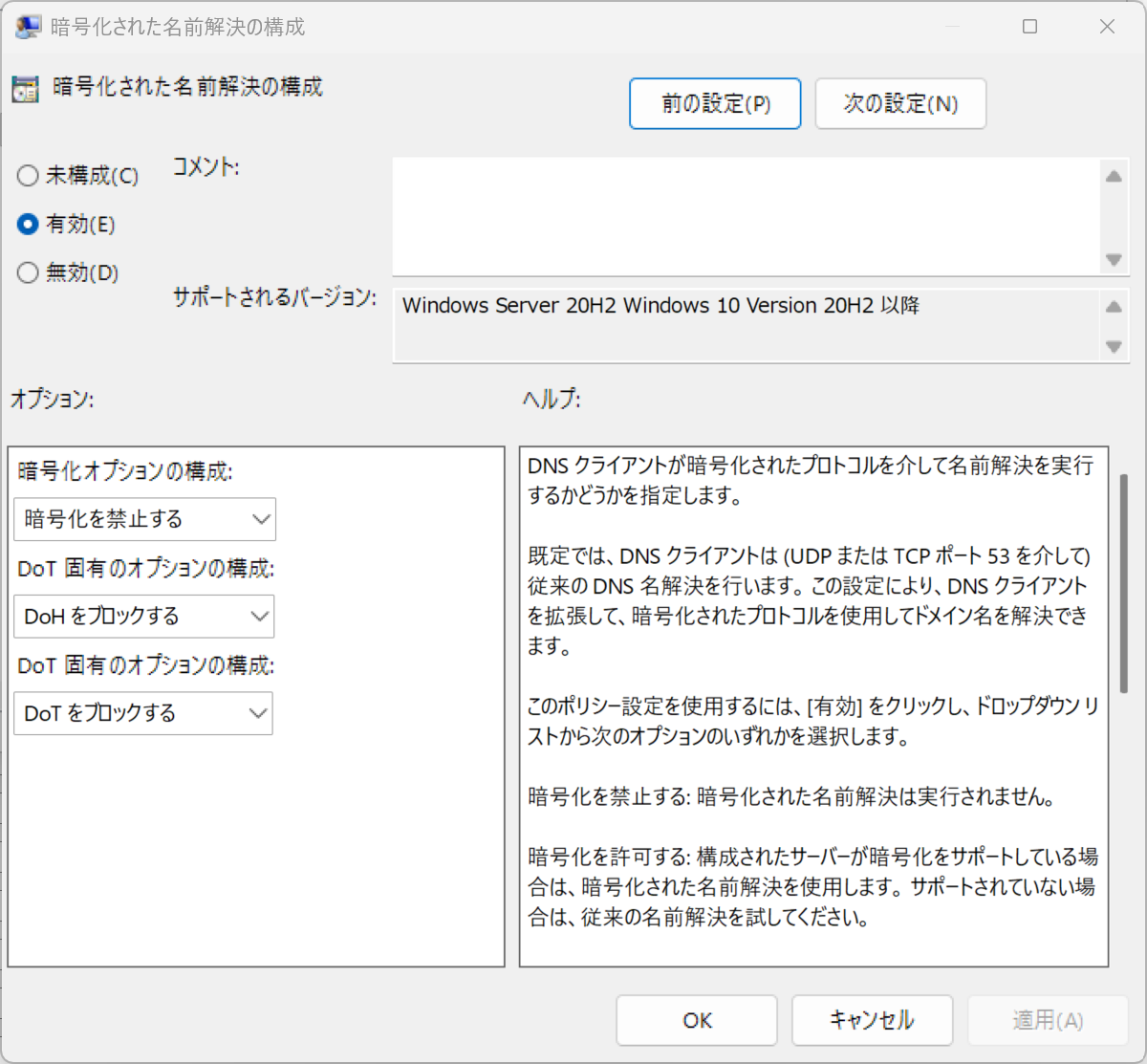

24H2 以降

・英語 = 「Configure encrypted name resolution」

・日本語 = 「暗号化された名前解決の構成」

21H2~23H2(この時代のことが 公開情報 に書かれている)

・英語 = 「Configure DNS over HTTPS (DoH) name resolution」

・日本語 = 「HTTPS(DoH)の名前解決による DNS を構成する」

さらに、Windows Server 2022 21H2 には、上記の構成は、いずれも存在していませんでした。

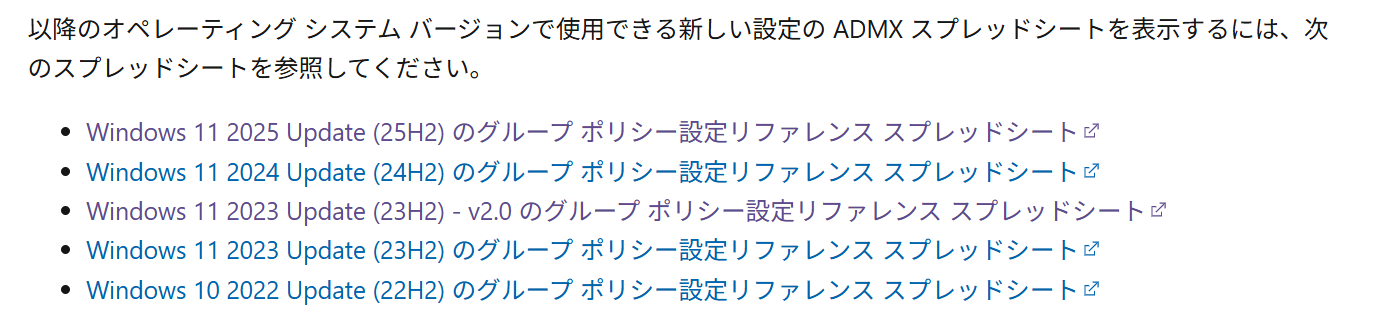

章の冒頭の公開情報の設定を行うためには、以下のサイトから Windows 11 23H2 の 管理用テンプレート をダウンロードし、ドメインコントローラー の PolicyDefinitions フォルダに保存する必要がありました。

公開情報:Windows でグループ ポリシー管理用テンプレート用のセントラル ストアを作成および管理する方法

https://learn.microsoft.com/ja-jp/troubleshoot/windows-client/group-policy/create-and-manage-central-store?wt.mc_id=MVP_407731

設定方法

上記で示した 管理用テンプレート がインポートされた環境であれば、以下の通り 公開情報 と同一の設定が実施可能になります。

上記の ヘルプ欄(緑の枠)の内容を書き出してみました。以下の通りです。

DNS クライアントが HTTP 上のDNS (DoH) を介して名前解決を実行するかどうかを指定します。

既定では、DNS クライアントは、クラシックな DNS 名前解決 (UDP または TCP) を実行します。この設定は、ドメイン名を解決するために DoH プロトコルを使って、DNS クライアントを強化することができます。

このポリシー設定を使用するには、[有効にする] をクリックし、ドロップダウンリストから次のオプションのいずれかを選択します。

DoHの禁止: DoH の名前解決は実行されません。

DoH の許可: 構成済みの DNS サーバーがサポートしている場合は、DoH クエリを実行します。DoH がサポートされていない場合は、クラシックな名前解決をお試しください。

DoH が必須: DoH による名前解決のみを許可します。DoH 対応の DNS サーバーが構成されていない場合、名前解決は失敗します。

このポリシー設定を無効にした場合、または構成しなかった場合、コンピューターではローカルで構成された設定を使います。DDR (指定されたリゾルバーにより検出) プレーンテキスト トラフィックは自動検出 DoH 設定に必要なので許可されます。

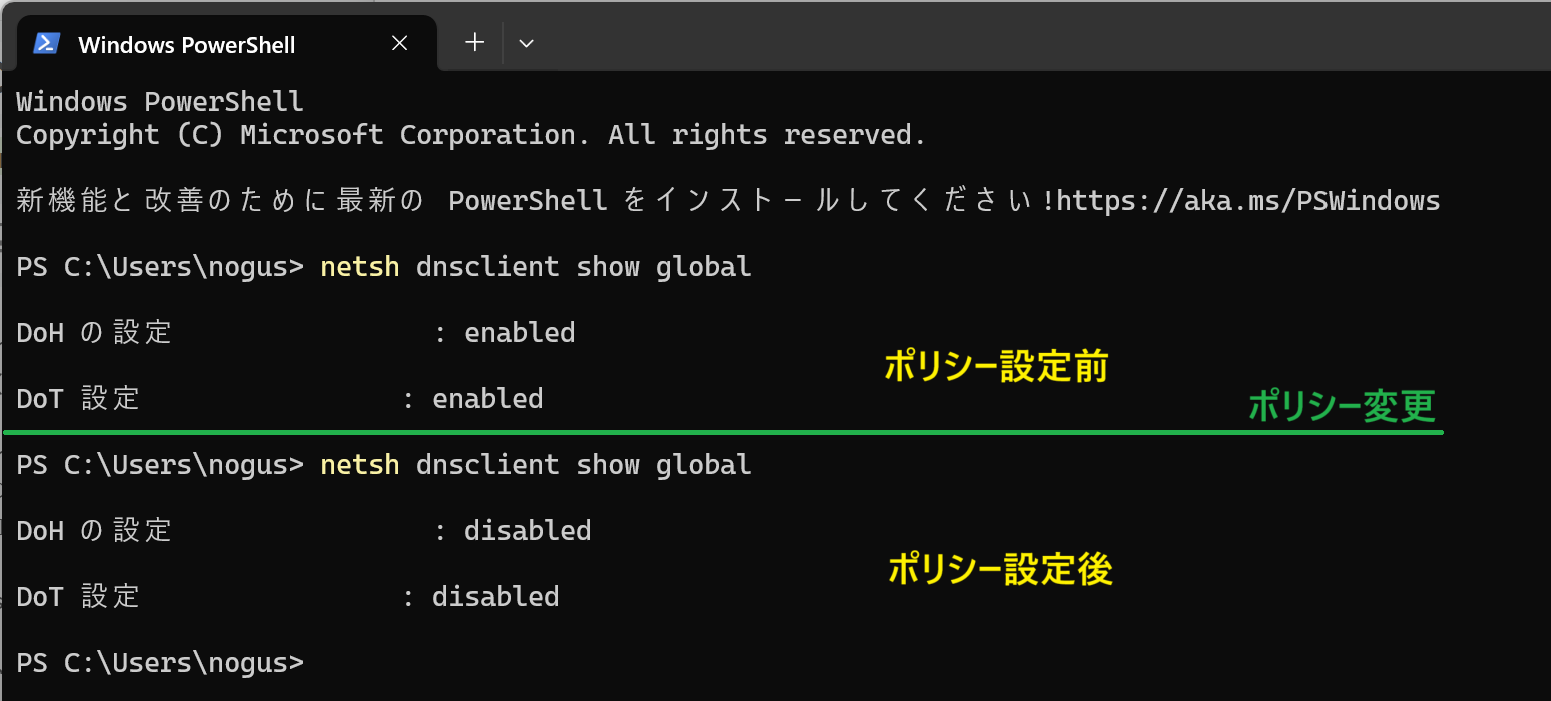

以下の通り、ポリシー設定前は DoH と DoT が enabled でしたが ポリシー変更後は disabled になりました。

さらに、上記のように 23H2 の環境でポリシーを配り、そのあと テンプレートを 24H2 に置き換えてから、グループポリシー管理エディタを開いてみました。すると、以下の設定値になっていました。この結果より、24H2 以降の管理用テンプレートを使う場合は、以下の設定を踏襲すると良いと思います。

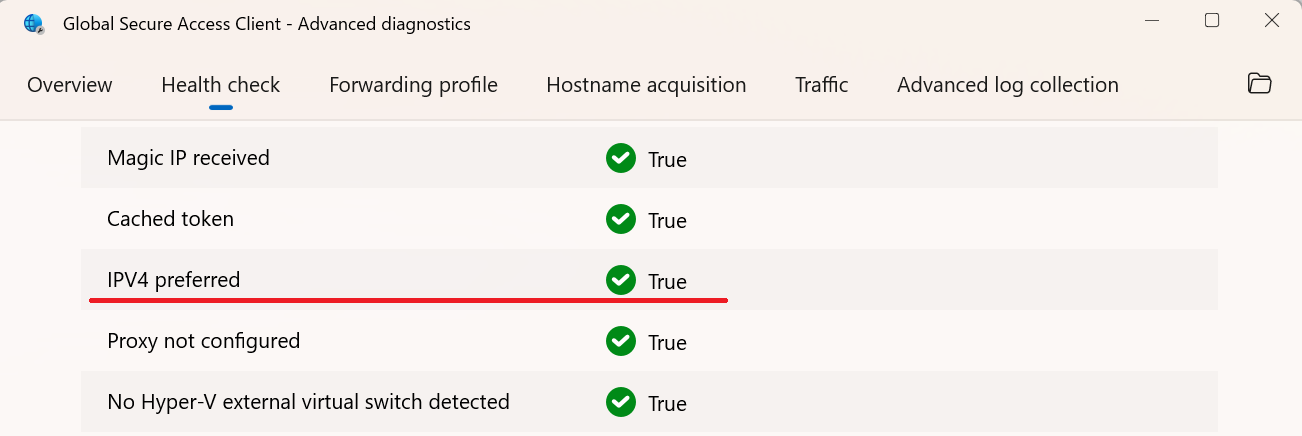

④ IPv4 優先

グローバル セキュア アクセスでは、IPv6 アドレスを持つ宛先のトラフィック取得はまだサポートされていません。 次の場合は、IPv6 よりも IPv4 を優先するようにクライアントを構成することをお勧めします。

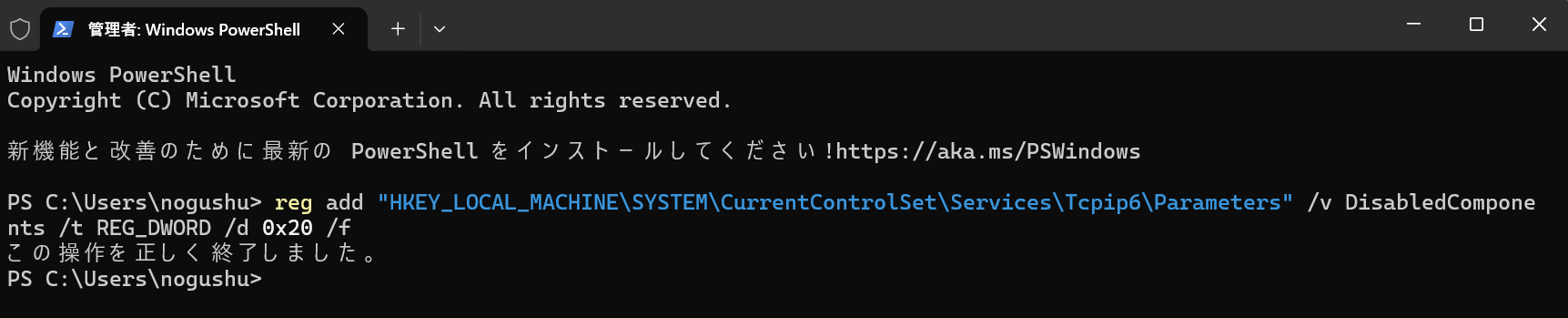

レジストリ設定用のコマンド ※実行後に再起動が必要です。

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters" /v DisabledComponents /t REG_DWORD /d 0x20 /f

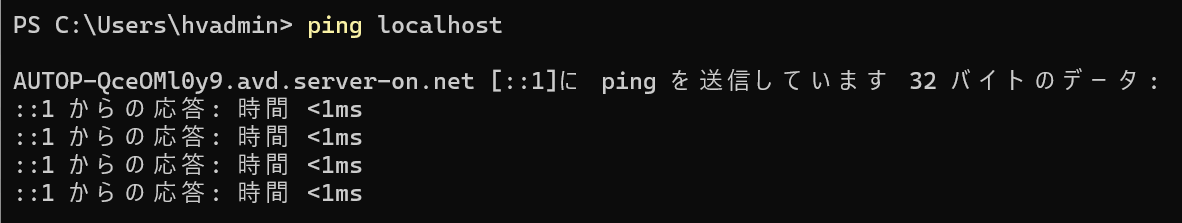

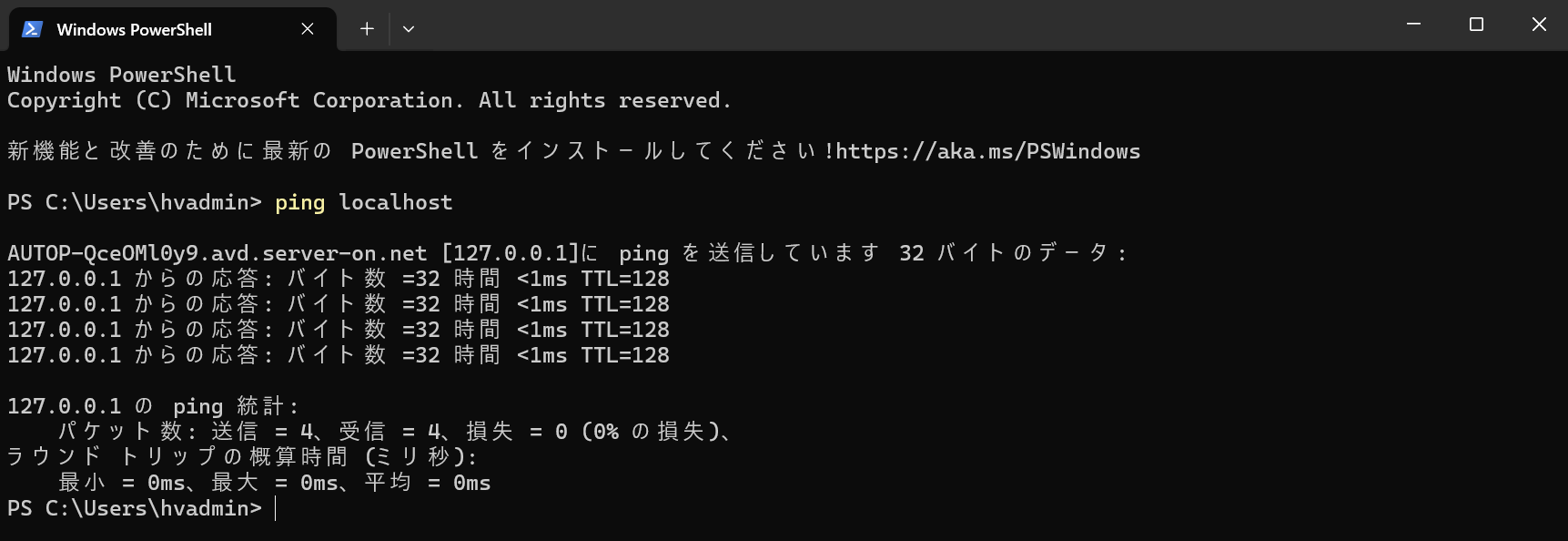

確認方法①

再起動後に ping localhost を実行し IPv4 で 127.0.0.1 が応答していれば OK です。

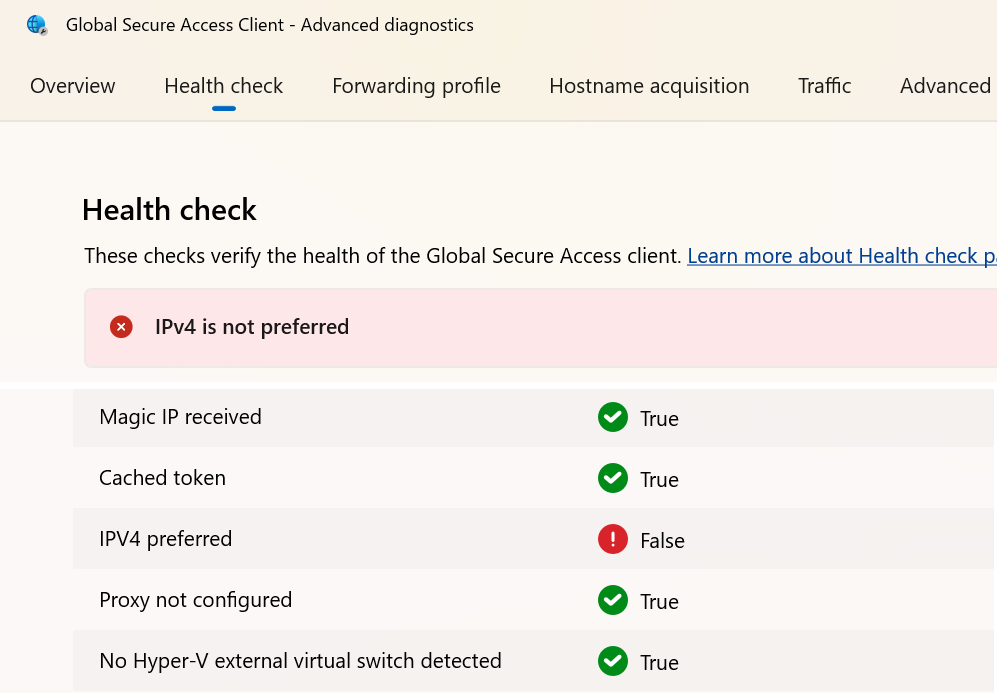

確認方法②

GSA クライアントの Helth check で IPV4 preferred が True になります。

公開情報:高度なユーザー向けのWindowsで IPv6 を構成するためのガイダンス

https://learn.microsoft.com/ja-jp/troubleshoot/windows-server/networking/configure-ipv6-in-windows?wt.mc_id=MVP_407731

参考:Windowsでネットワーク通信を「IPv4優先」に設定する方法

https://jousys-force.deepapex.com/blogs/prioritise-ipv4

参考:IPv4 を IPv6 より優先にする設定方法

https://nac0928.com/home/index.php/2024/11/20/535/

Intune での展開方法(案)

IPv4 のレジストリを、以下の方法で Intune 展開するのが良さそうです。

レジストリキーの配布

https://qiita.com/ShinichiroKosugi/items/c69764daa18d212eeee2#レジストリキーの配布

⑤ Chrome および Microsoft Edge で組み込みの DNS クライアント および QUIC を無効化

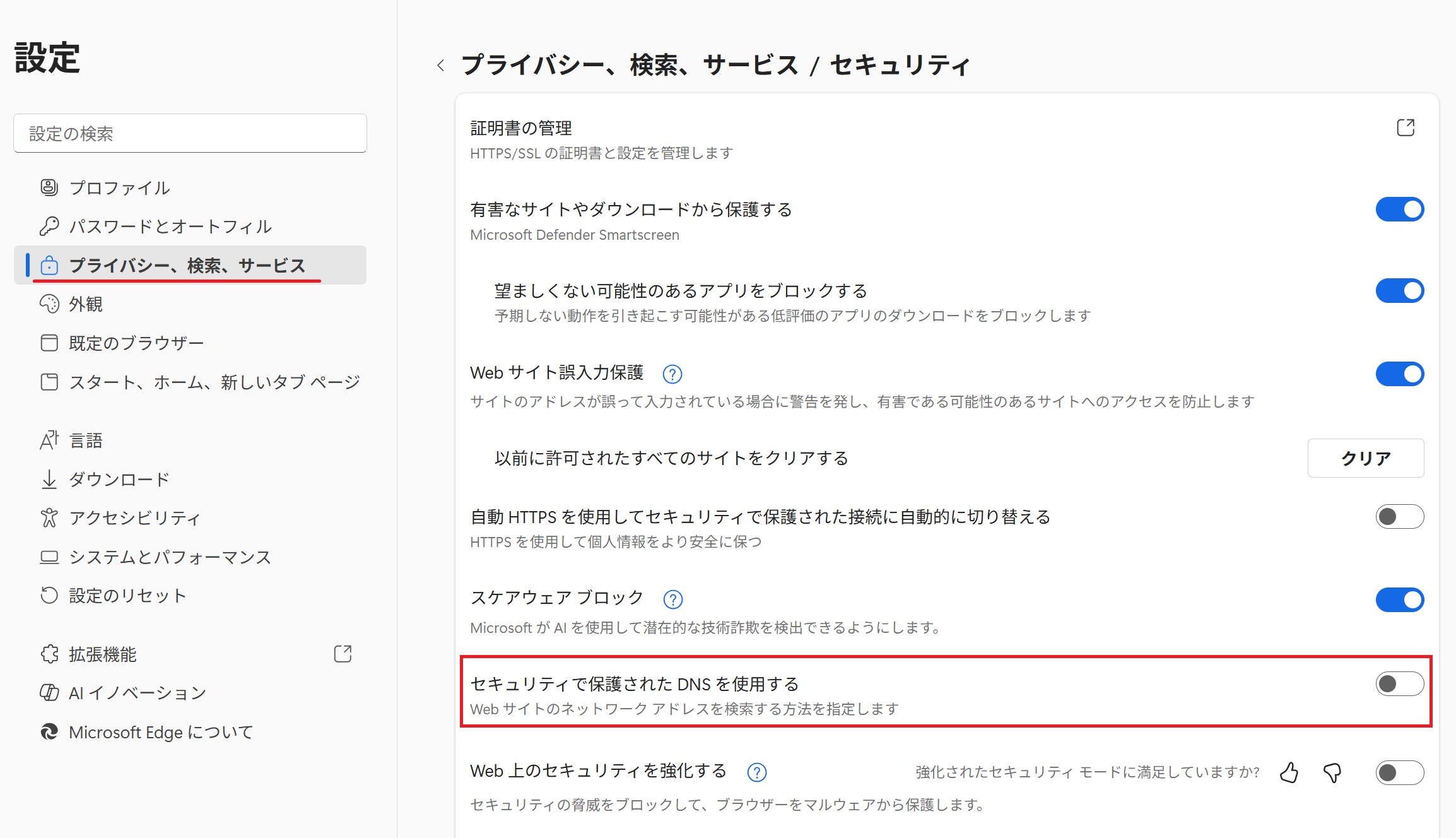

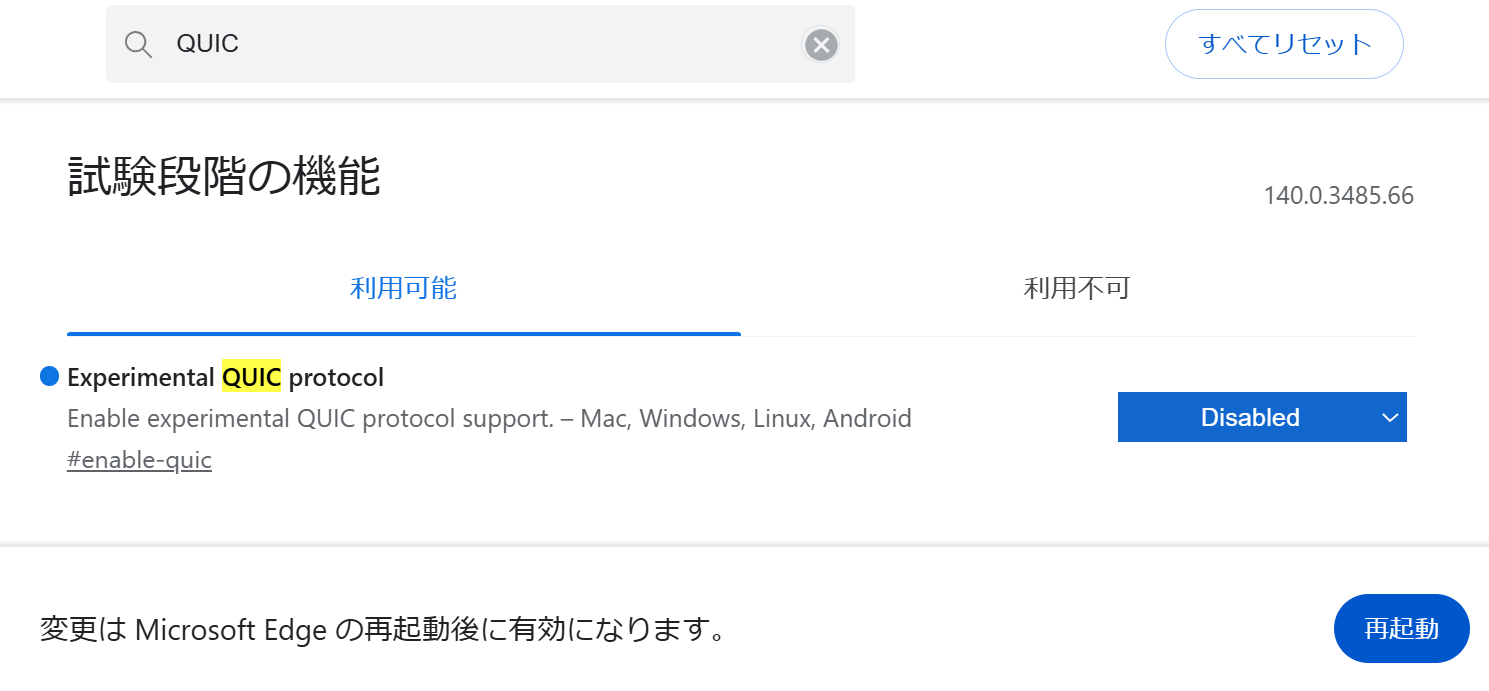

Microsoft Entra Internet Access では、HTTPS 経由のDNS および クイック UDP インターネット接続 (QUIC) トラフィック経由の DNS はまだサポートされていません。 そのため、ユーザーのブラウザーでこれらのプロトコルを無効にする必要があります。

本記事では、GUI で設定する手順を紹介します。

GUI 操作の手順

Chrome の GUI 操作

Chrome : DNS over-HTTPS の 無効化

Chrome : QUIC の 無効化

- アドレスバーに chrome://flags と入力

- 検索欄に「QUIC」と入力

- 「Experimental QUIC protocol」を [Disabled] に変更

- 右下の [再起動] で再起動

Edge の GUI 操作

Edge : DNS over-HTTPS の 無効化

Edge : QUIC の 無効化

公開情報:ブラウザーでセキュリティで保護された DNS が無効になっている (Microsoft Edge、Chrome、Firefox)

https://learn.microsoft.com/ja-jp/entra/global-secure-access/troubleshoot-global-secure-access-client-diagnostics-health-check#secure-dns-disabled-in-browsers-microsoft-edge-chrome-firefox

おまけ(前提条件の内容から抜粋)

ユーザー データグラム プロトコル (UDP) トラフィック (つまり QUIC) は、インターネット アクセスの現在のプレビューではサポートされていません。 ほとんどの Web サイトでは、QUIC を確立できないときの伝送制御プロトコル (TCP) へのフォールバックがサポートされています。 ユーザー エクスペリエンスの向上のためには、送信 UDP 443 をブロックする Windows ファイアウォール規則を展開できます

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443

作業の概要

Web コンテンツフィルタは、以下の 1.~3. の設定が すべて構成されている際に動作します。

それぞれの設定が、階層構造で参照しあっているため、1つでも欠けてしまうと 採用されないルールとなってしまうためです。

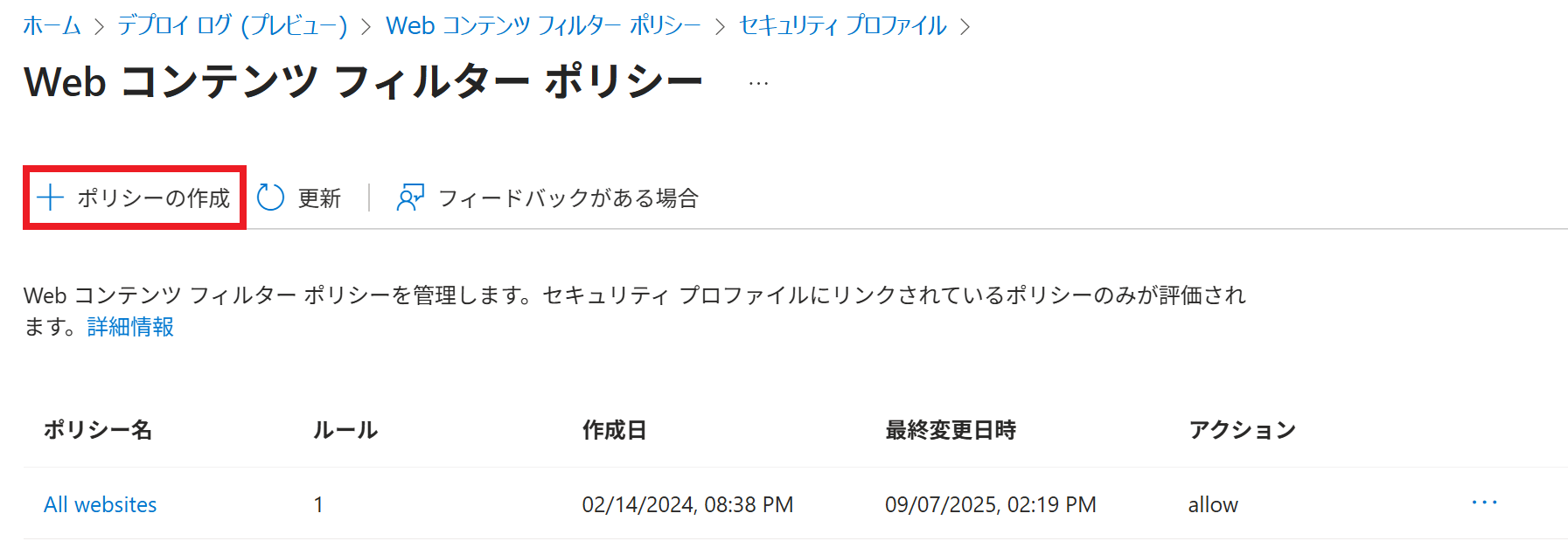

1. Web コンテンツフィルタの作成

※まず初めに作る必要があります。

2. セキュリテイプロファイルの割り当て

※セキュリティプロファイルを作る際に、Web コンテンツフィルタ を割り当てます。

複数の Web コンテンツフィルタ を セキュリティプロファイル に登録することができます。

3. 条件付きアクセスの適用

※条件付きアクセス を作る際に、セキュリティプロファイル を割り当てます。

これによって、GSA のトラフィックに セキュリティプロファイル が適用されるようになります。

4. Web コンテンツフィルタの動作確認

ポイント

1.~3. は、任意のルールを作成できるのですが、仕組みを理解し バランスの良いルールを構成するのは、非常に大変です。次章からは、私が おススメ したい設定を紹介しているので、手順に沿って設定してみて下さい。

設定の仕組みに慣れたら、自由にルールを構成すると良いと思います。

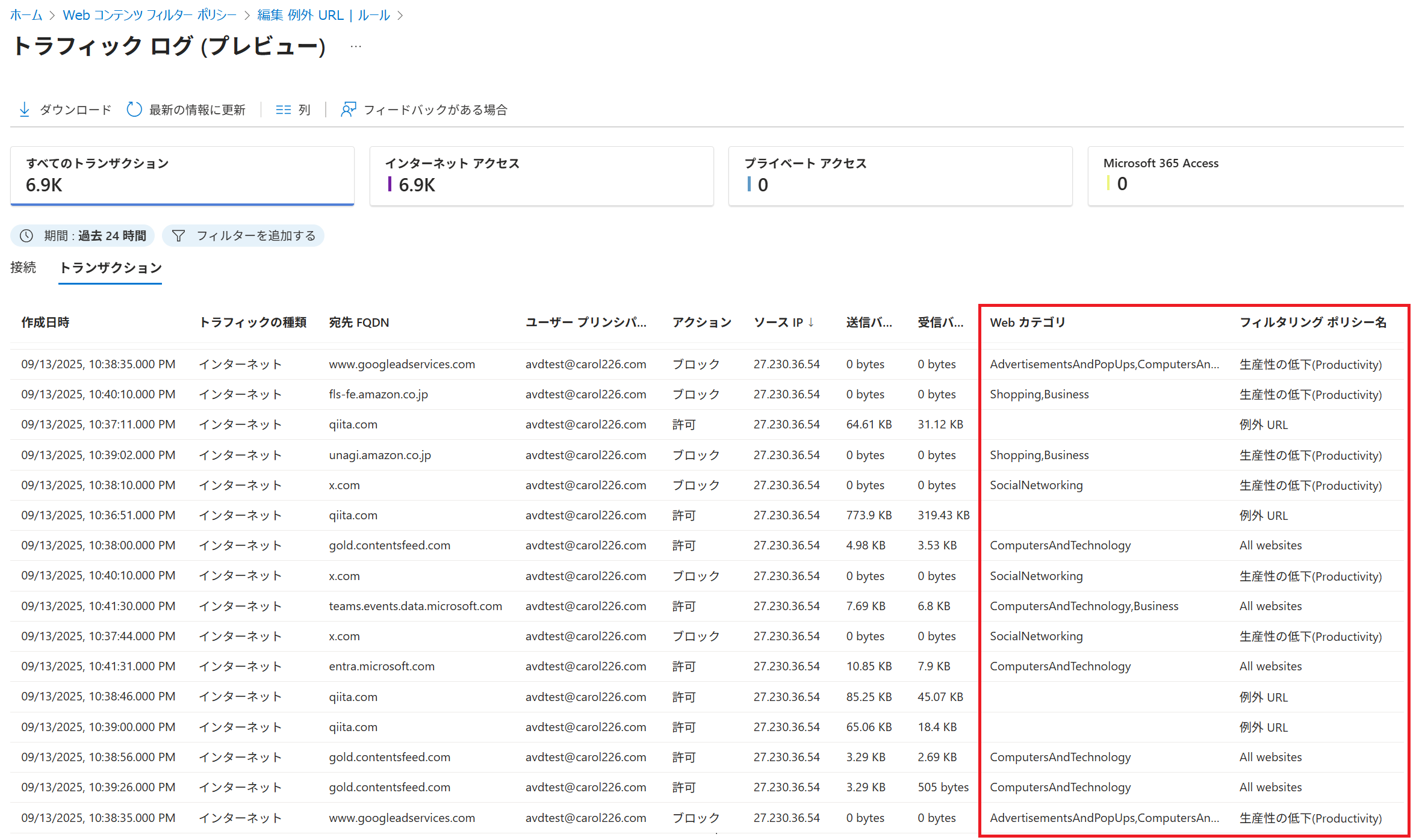

ポイント1:ログが見やすくなる

私の おススメ設定 を活用することで、以下のように ログを見たときに どのポリシーに引っかかったのかが分かりやすくなります。

ポイント2:わかりやすいジャンル名で、おおざっぱにルールを制御できる

以下は、一般的なネットサーフィン と ビジネスでの利用 を Disable にして、対象外にしています。

ポイント3:カテゴリではフィルタされてしまう URL を除外できる

以下は、カテゴリブロックされている Qiita.com を除外対象にしています。

構築手順

1. Web コンテンツフィルタの作成

1.Microsoft Entra 管理センター へアクセスします。

https://entra.microsoft.com

2.左ペインを操作し グローバルセキュアアクセス - 安全 - Web コンテンツフィルターポリシー を開きます。

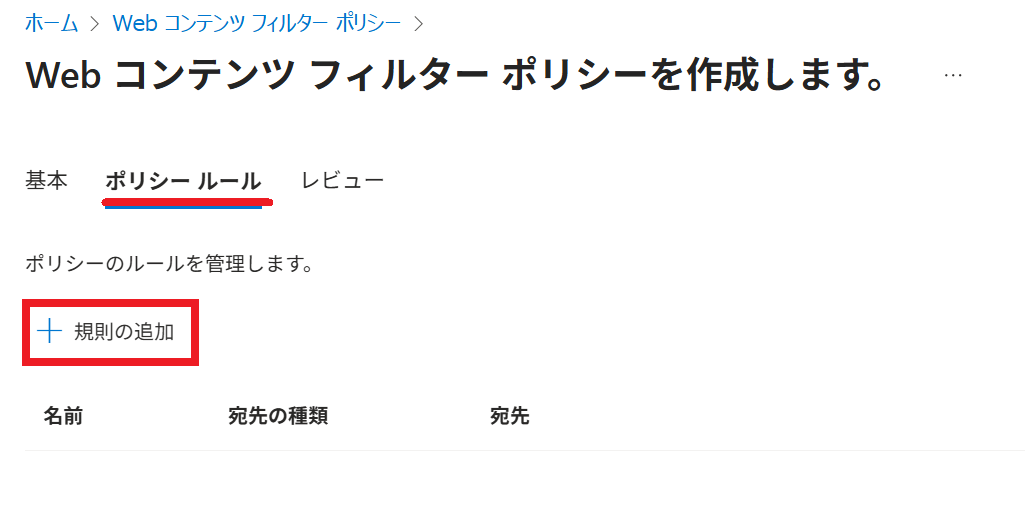

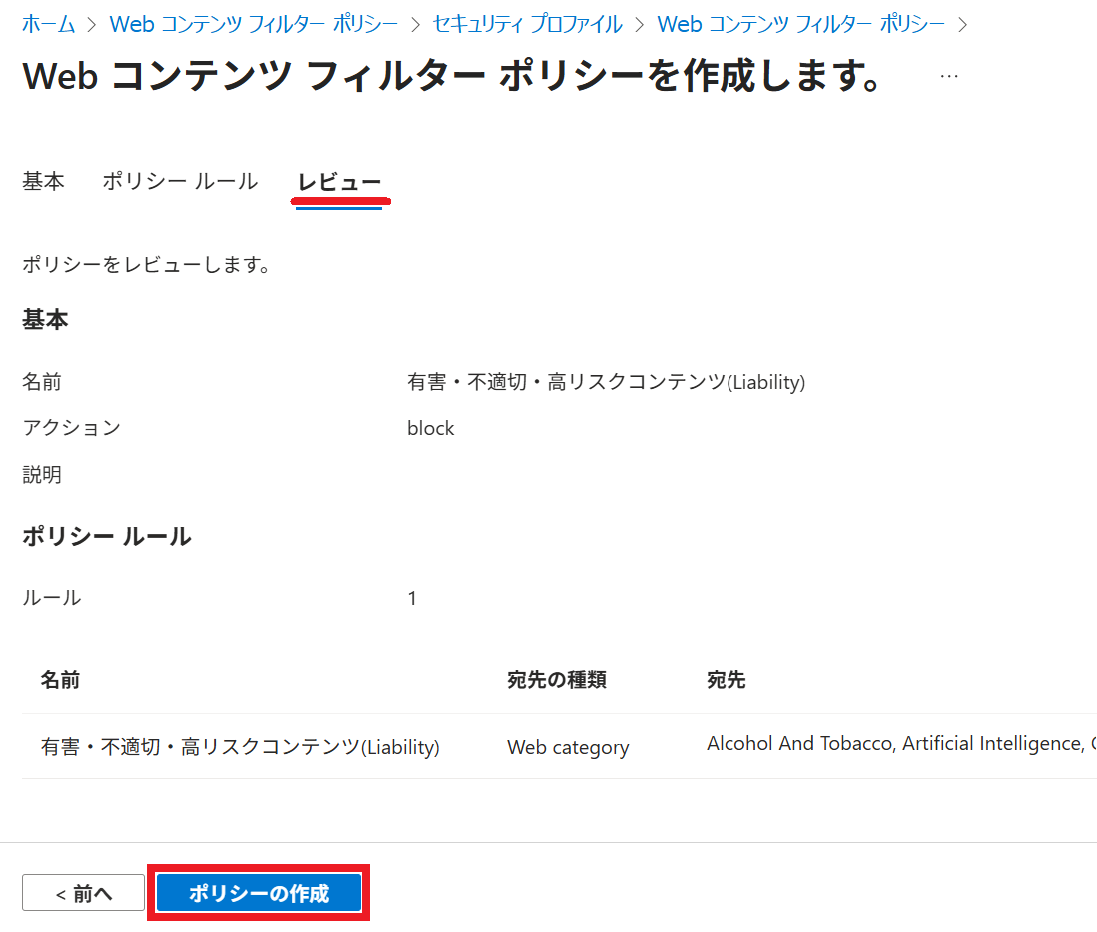

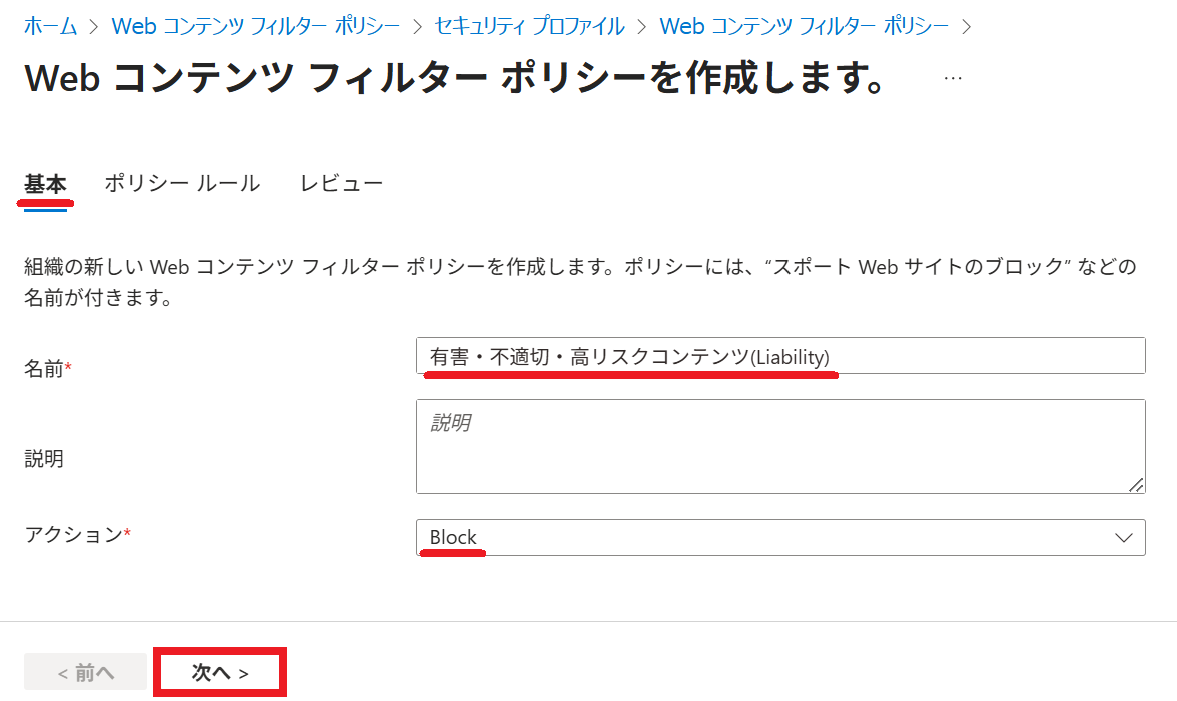

1-1. 有害・不適切・高リスクコンテンツ(Liability)

2.基本 タブで 名前欄に 有害・不適切・高リスクコンテンツ(Liability) と入力し、アクション欄は Block を選択して 次へ を押します。

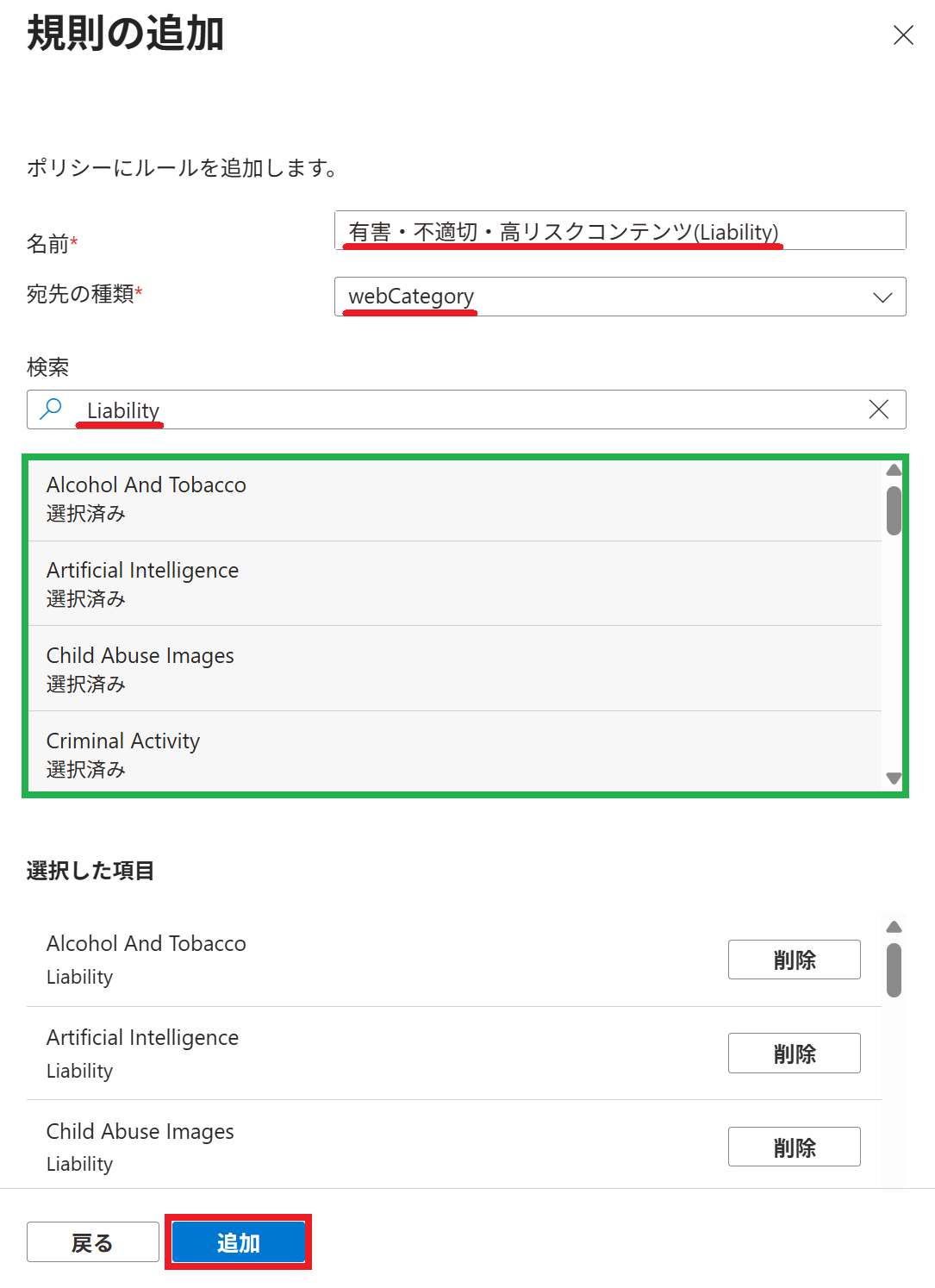

4.名前欄に 有害・不適切・高リスクコンテンツ(Liability) と入力し、宛先の種類 は webCategory を選択し、検索欄に Liability と入力します。

続いて、緑枠内に表示された カテゴリを 1つずつ すべて選択して 追加 を押します。

これで、有害・不適切・高リスクコンテンツ に該当するコンテンツが すべて 選ばれた状態になっています。

6.以下のように ポリシーが追加されていれば OK です。

続いて、次のポリシーを追加するために +ポリシーの作成 を押して、次の章に進みます。

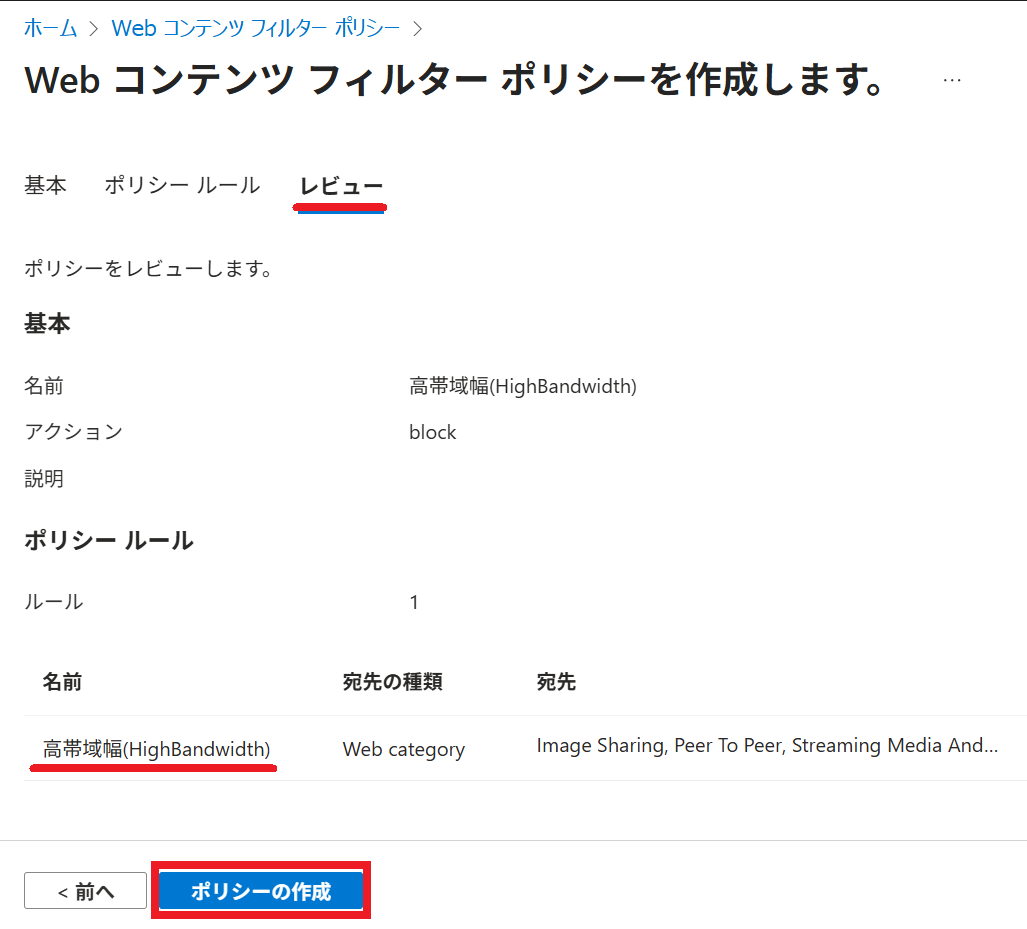

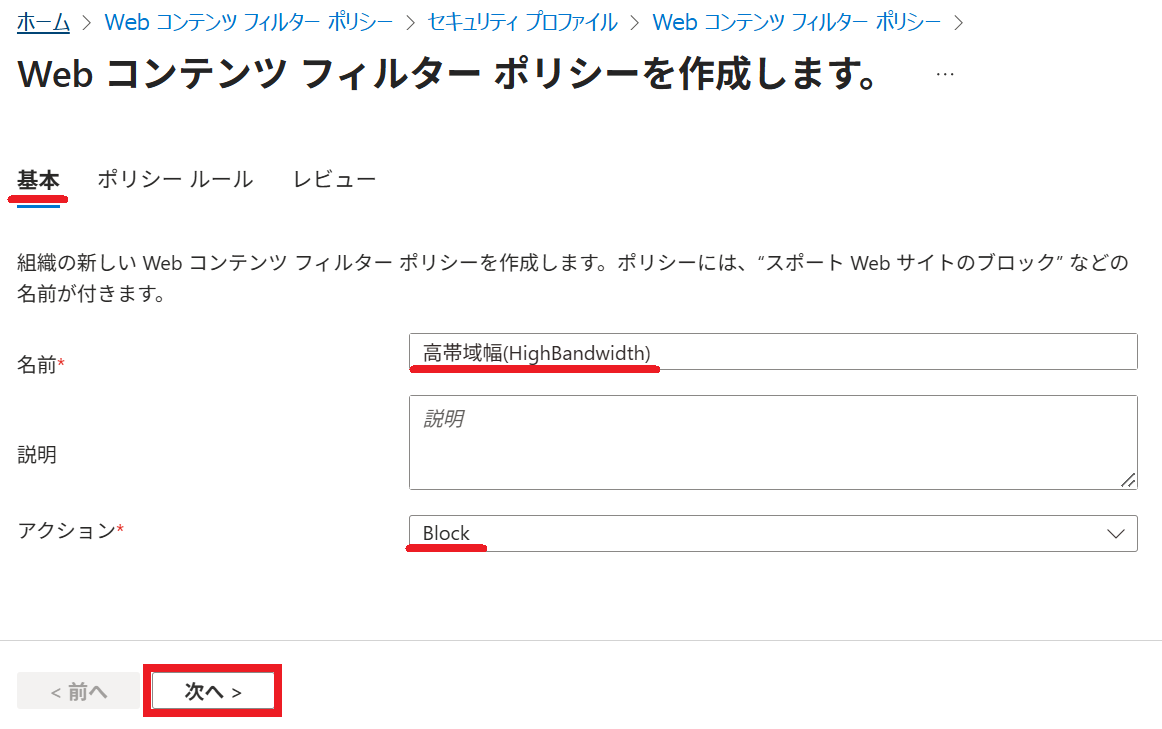

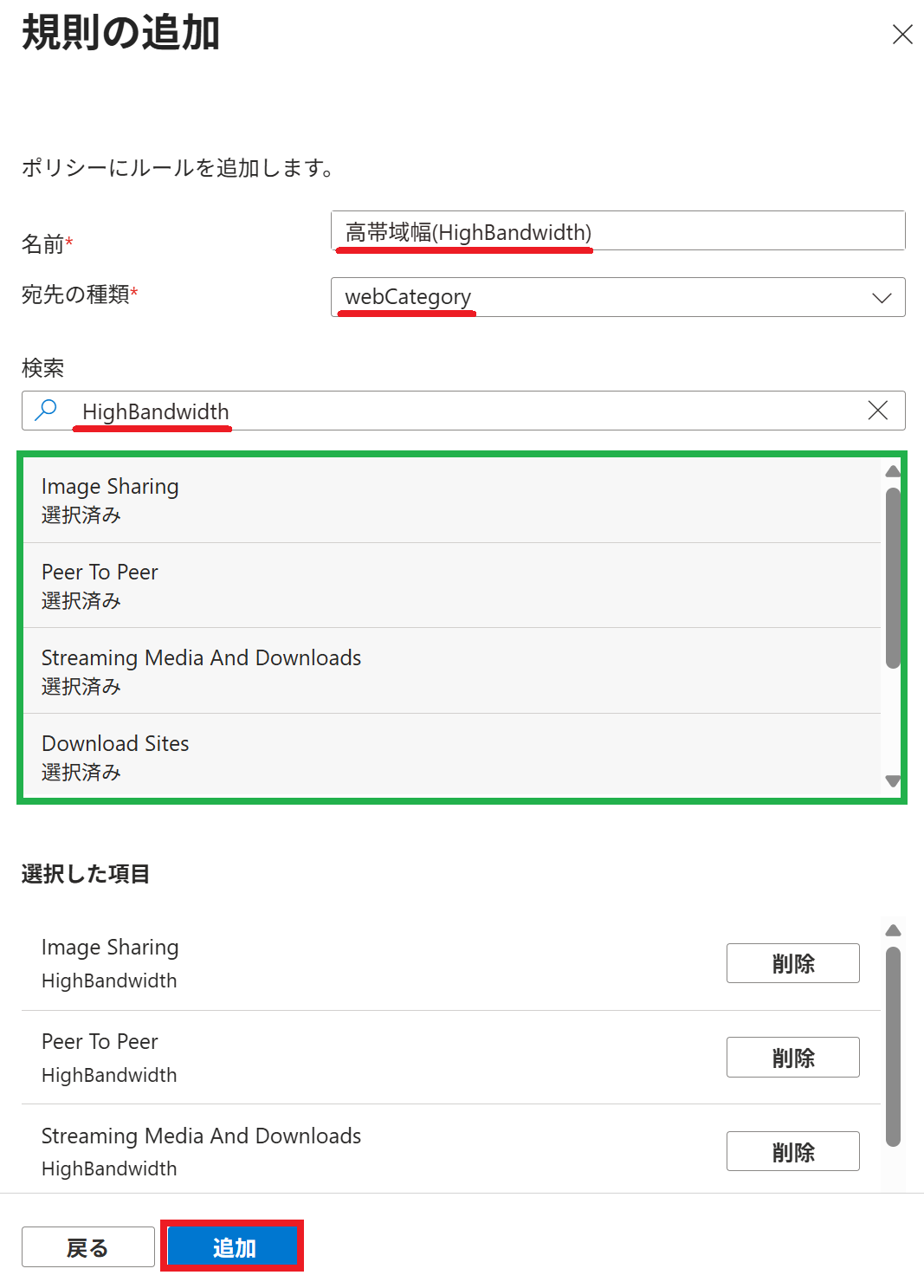

1-2. 高帯域幅(HighBandwidth)

1.基本 タブで 名前欄に 高帯域幅(HighBandwidth) と入力し、アクション欄は Block を選択して 次へ を押します。

3.名前欄に 高帯域幅(HighBandwidth) と入力し、宛先の種類 は webCategory を選択し、検索欄に HighBandwidth と入力します。

続いて、緑枠内に表示された カテゴリを 1つずつ すべて選択して 追加 を押します。

4.以下の表示になったことを確認し 次へ を押して進みます。

6.以下のように ポリシーが追加されていれば OK です。

続いて、次のポリシーを追加するために +ポリシーの作成 を押して、次の章に進みます。

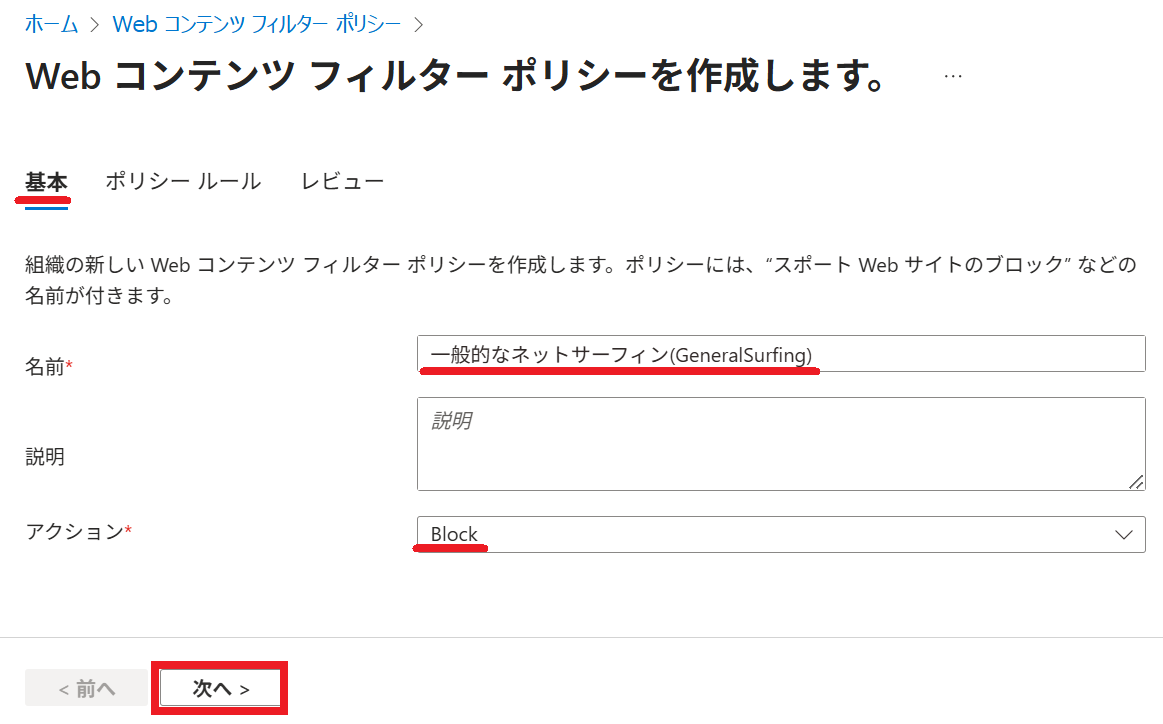

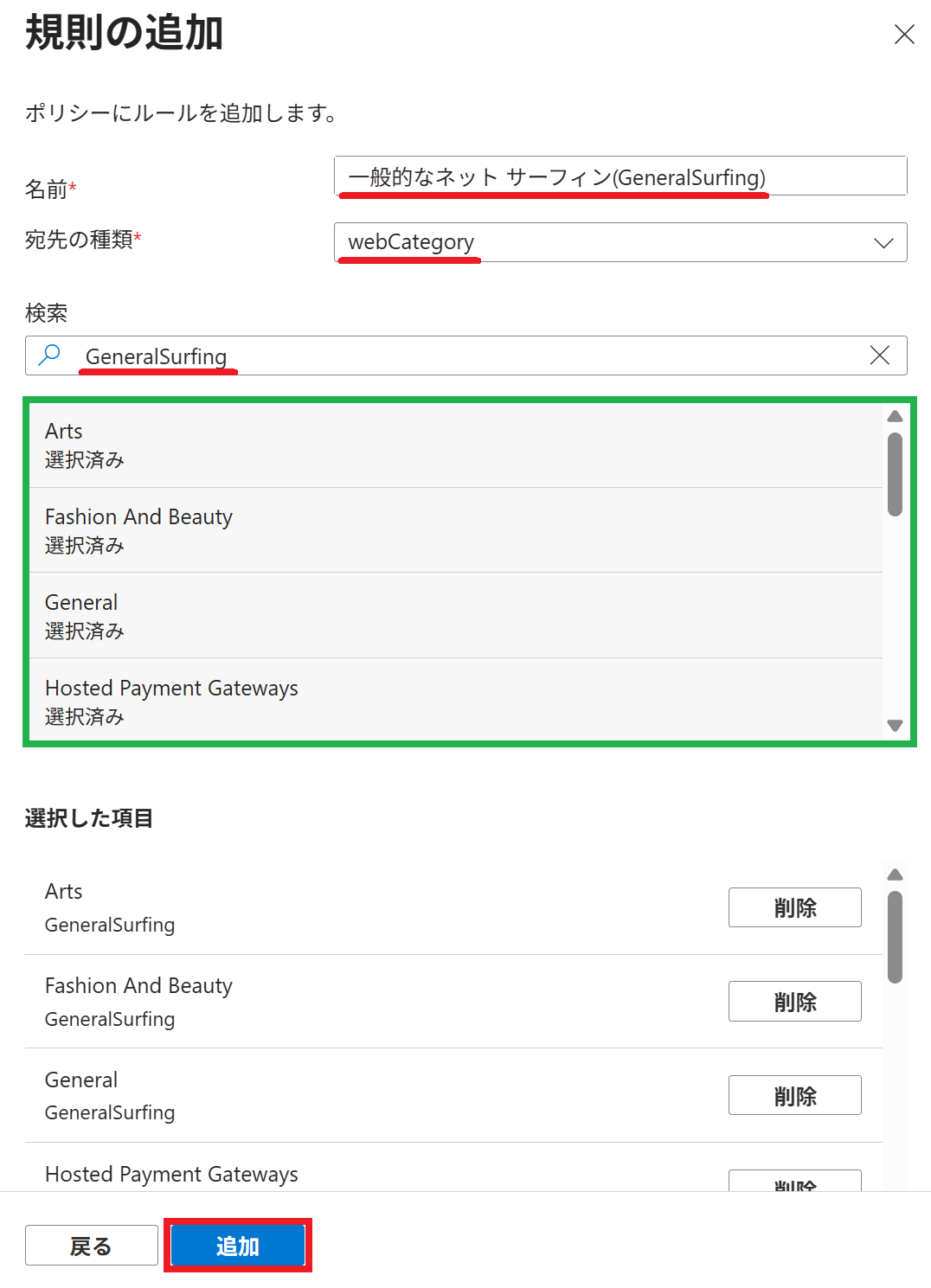

1-3. 一般的なネットサーフィン(GeneralSurfing)

1.基本 タブで 名前欄に 一般的なネットサーフィン(GeneralSurfing) と入力し、アクション欄は Block を選択して 次へ を押します。

3.名前欄に 一般的なネットサーフィン(GeneralSurfing) と入力し、宛先の種類 は webCategory を選択し、検索欄に GeneralSurfing と入力します。

続いて、緑枠内に表示された カテゴリを 1つずつ すべて選択して 追加 を押します。

4.以下の表示になったことを確認し 次へ を押して進みます。

6.以下のように ポリシーが追加されていれば OK です。

続いて、次のポリシーを追加するために +ポリシーの作成 を押して、次の章に進みます。

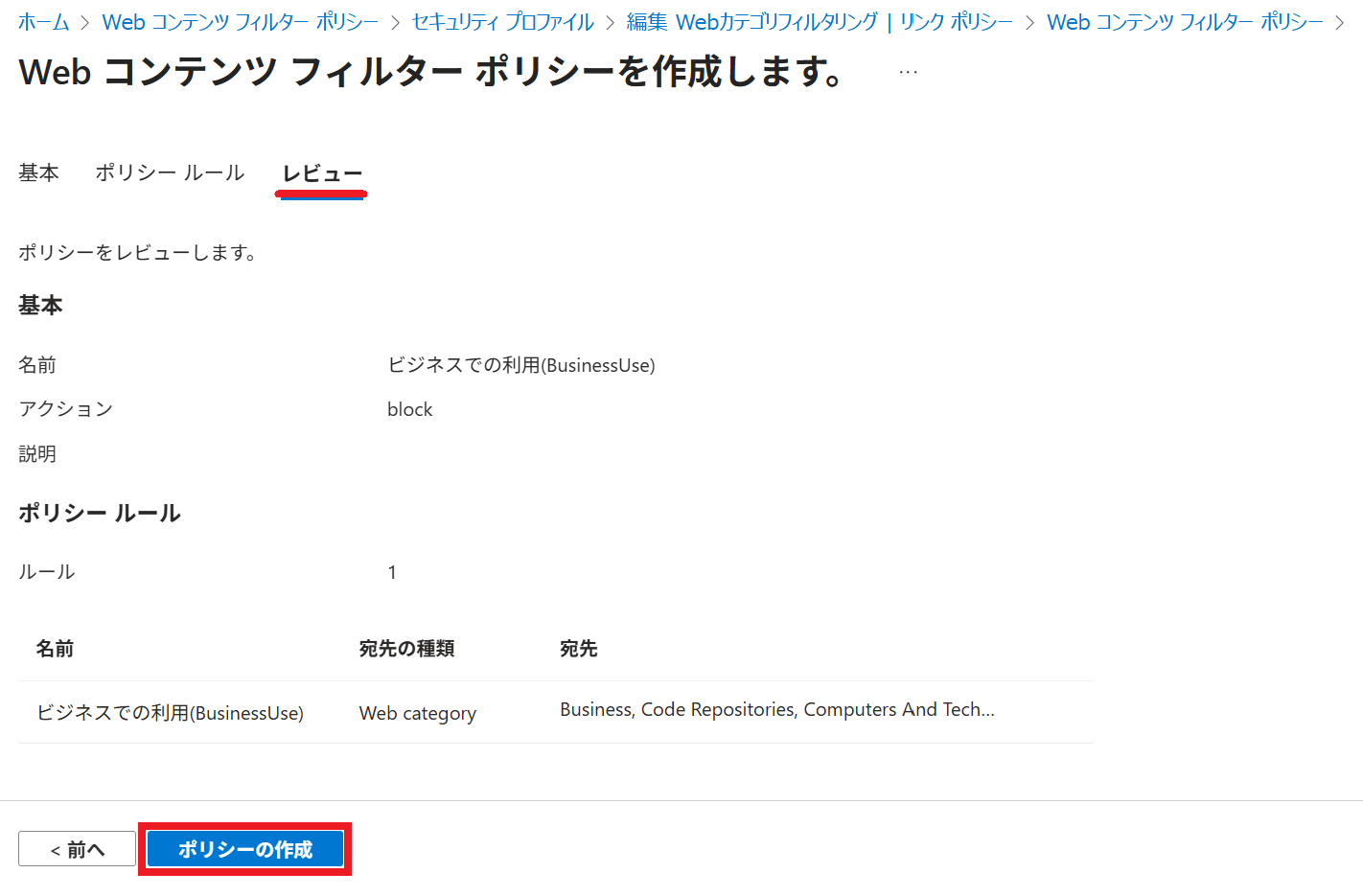

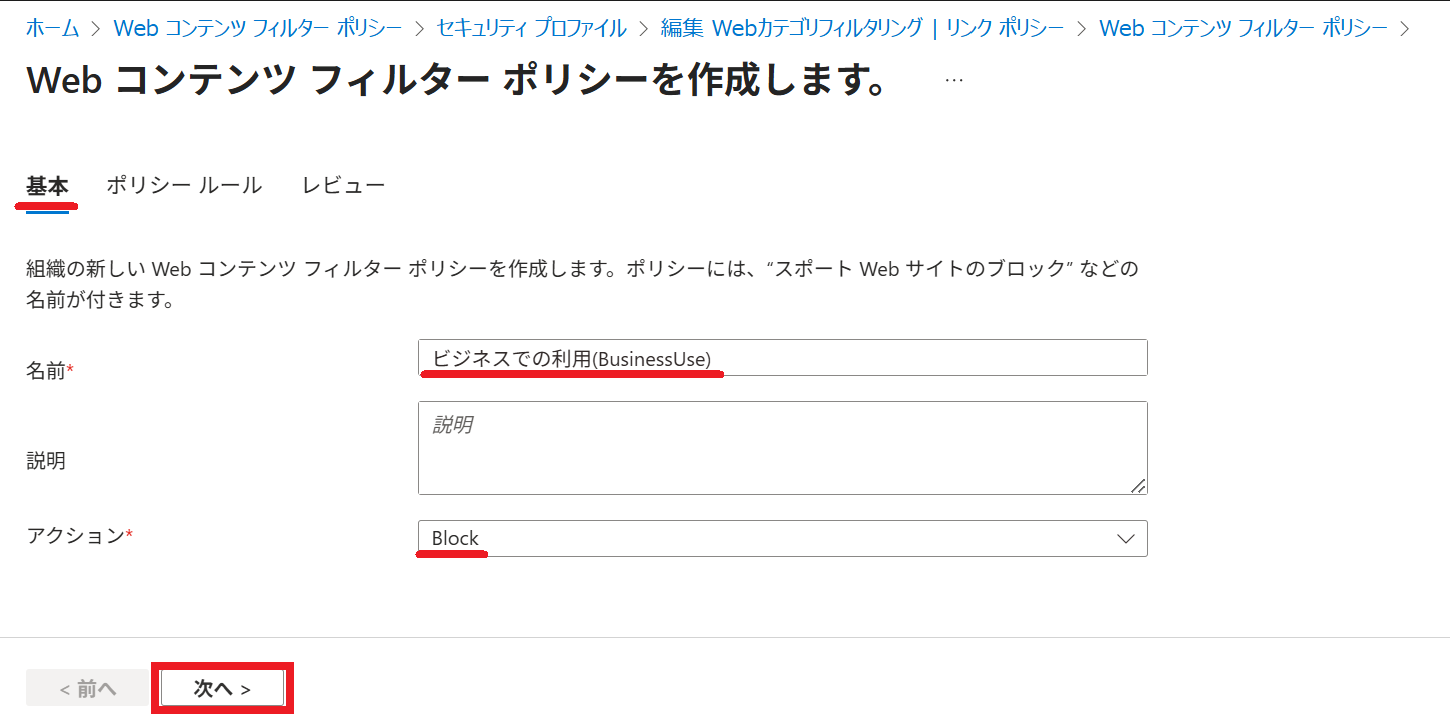

1-4. ビジネスでの利用(BusinessUse)

1.基本 タブで 名前欄に ビジネスでの利用(BusinessUse) と入力し、アクション欄は Block を選択して 次へ を押します。

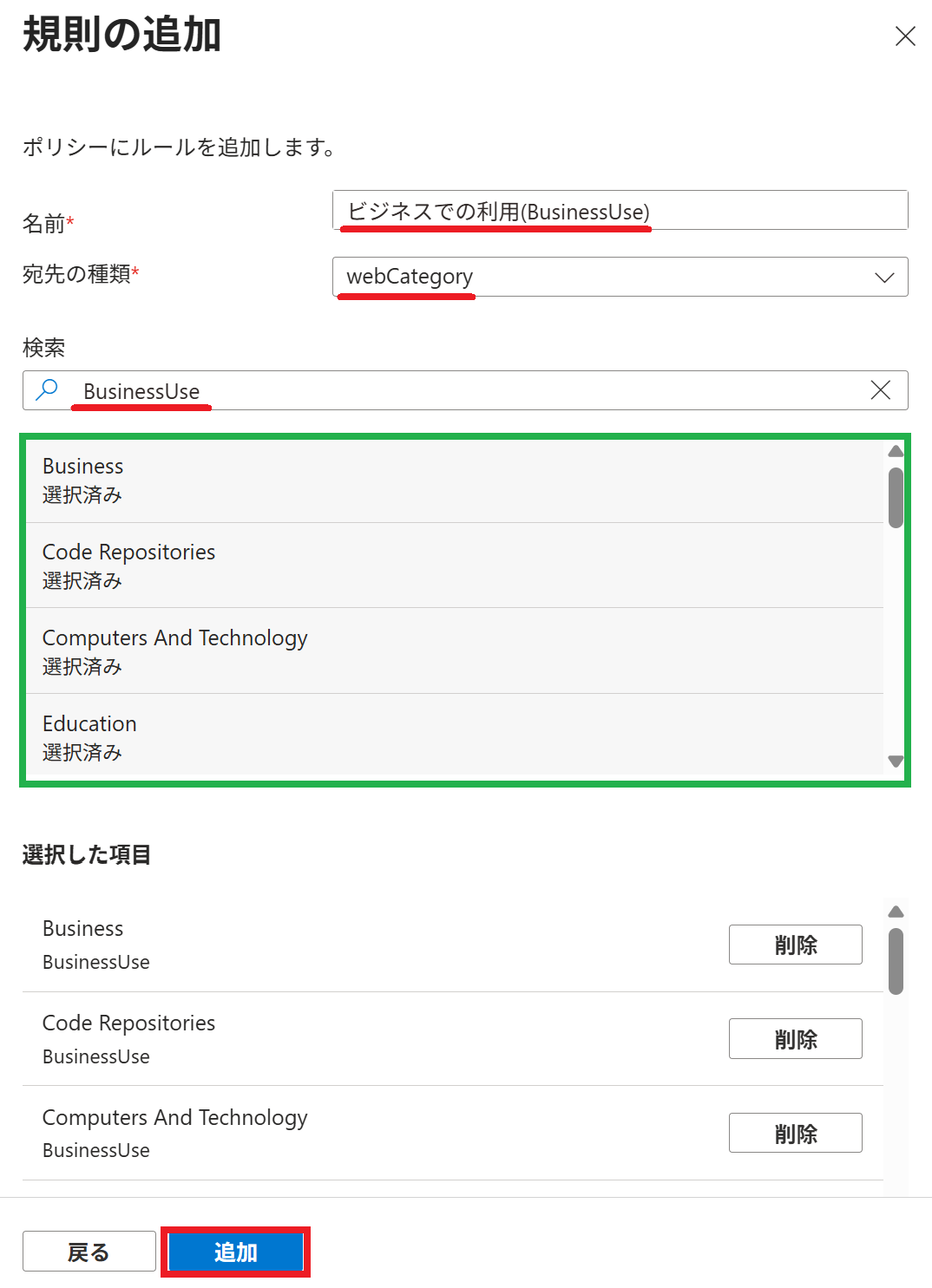

3.名前欄に ビジネスでの利用(BusinessUse) と入力し、宛先の種類 は webCategory を選択し、検索欄に BusinessUse と入力します。

続いて、緑枠内に表示された カテゴリを 1つずつ すべて選択して 追加 を押します。

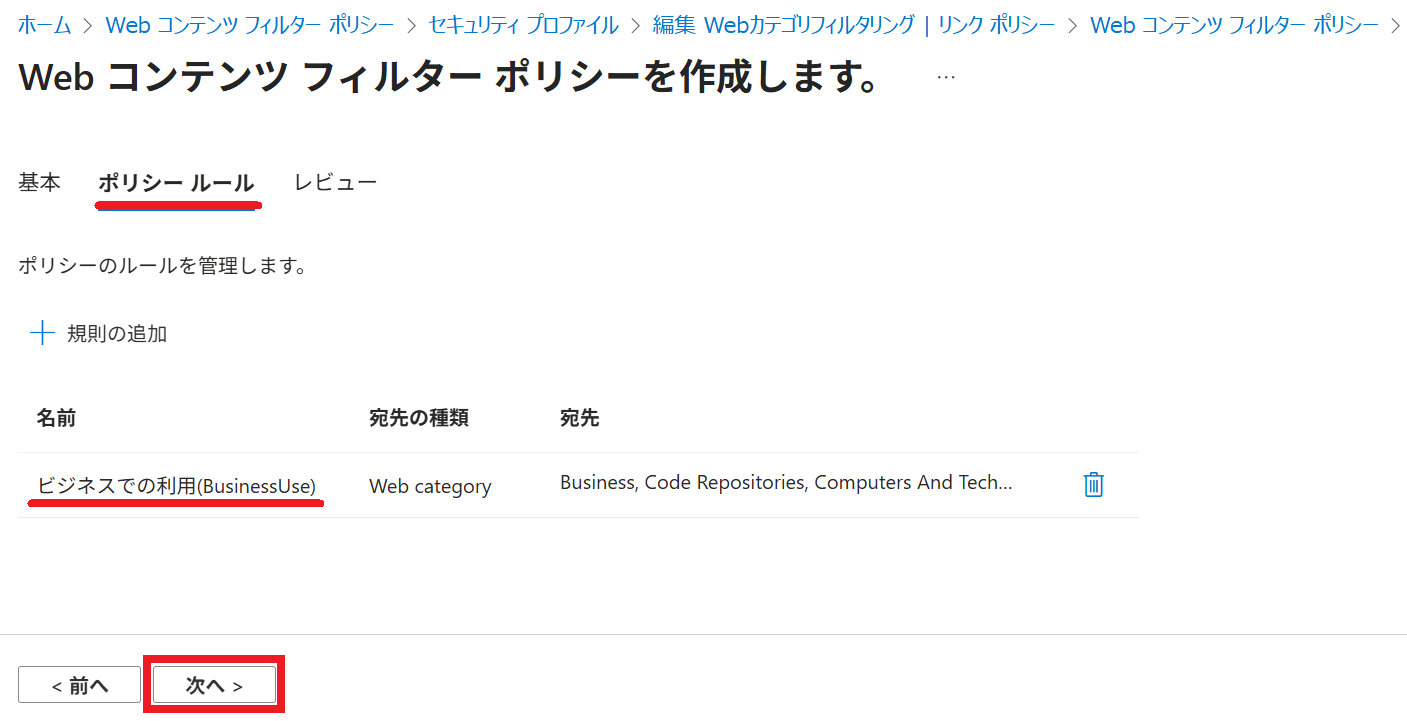

4.以下の表示になったことを確認し 次へ を押して進みます。

6.以下のように ポリシーが追加されていれば OK です。

続いて、次のポリシーを追加するために +ポリシーの作成 を押して、次の章に進みます。

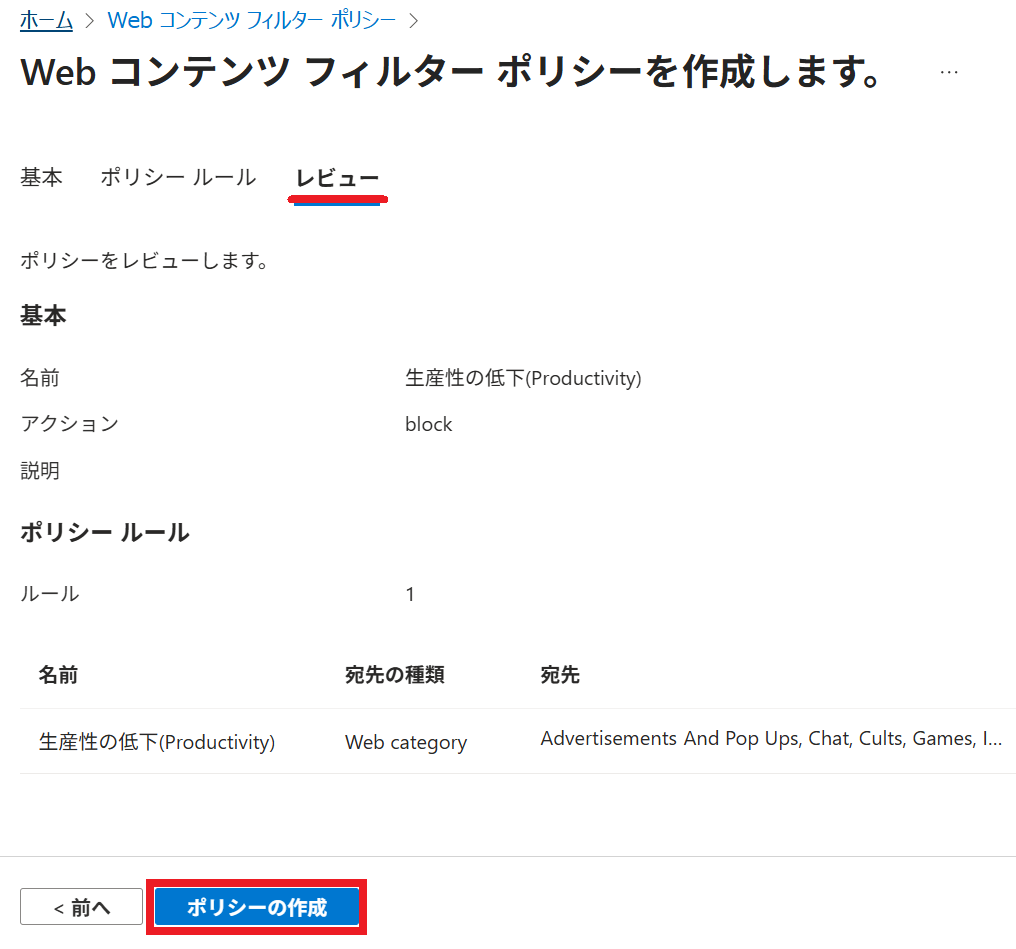

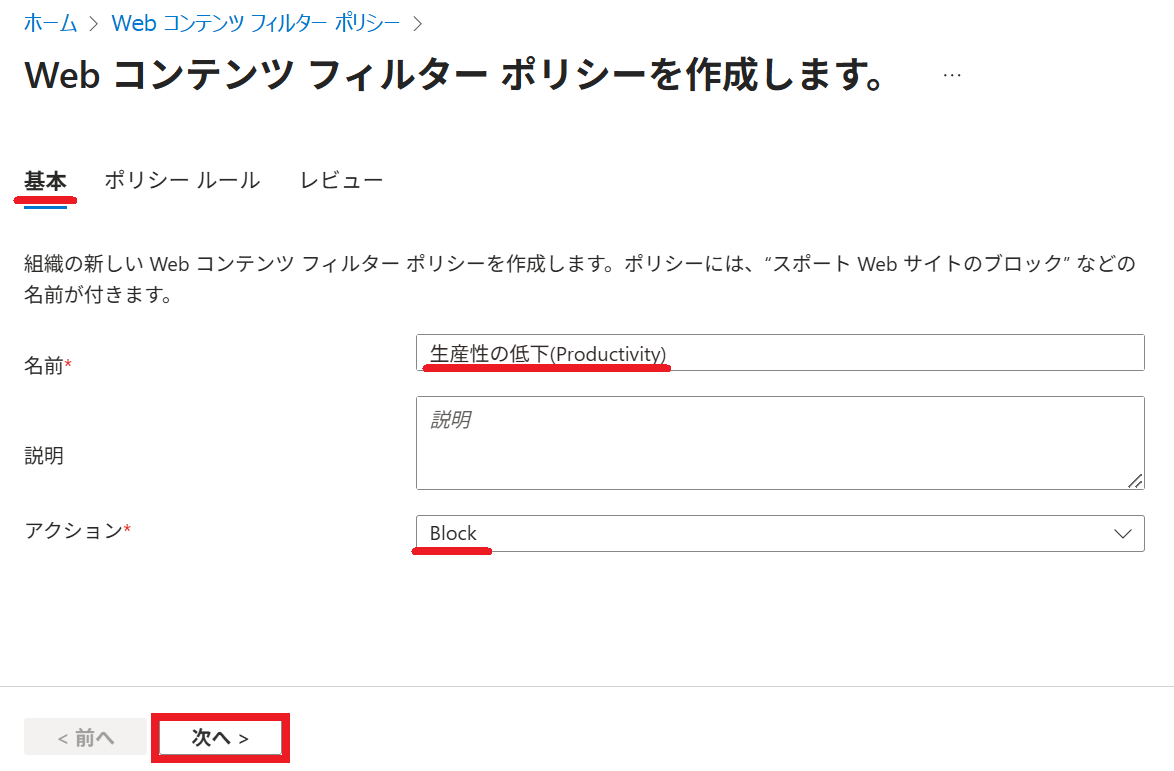

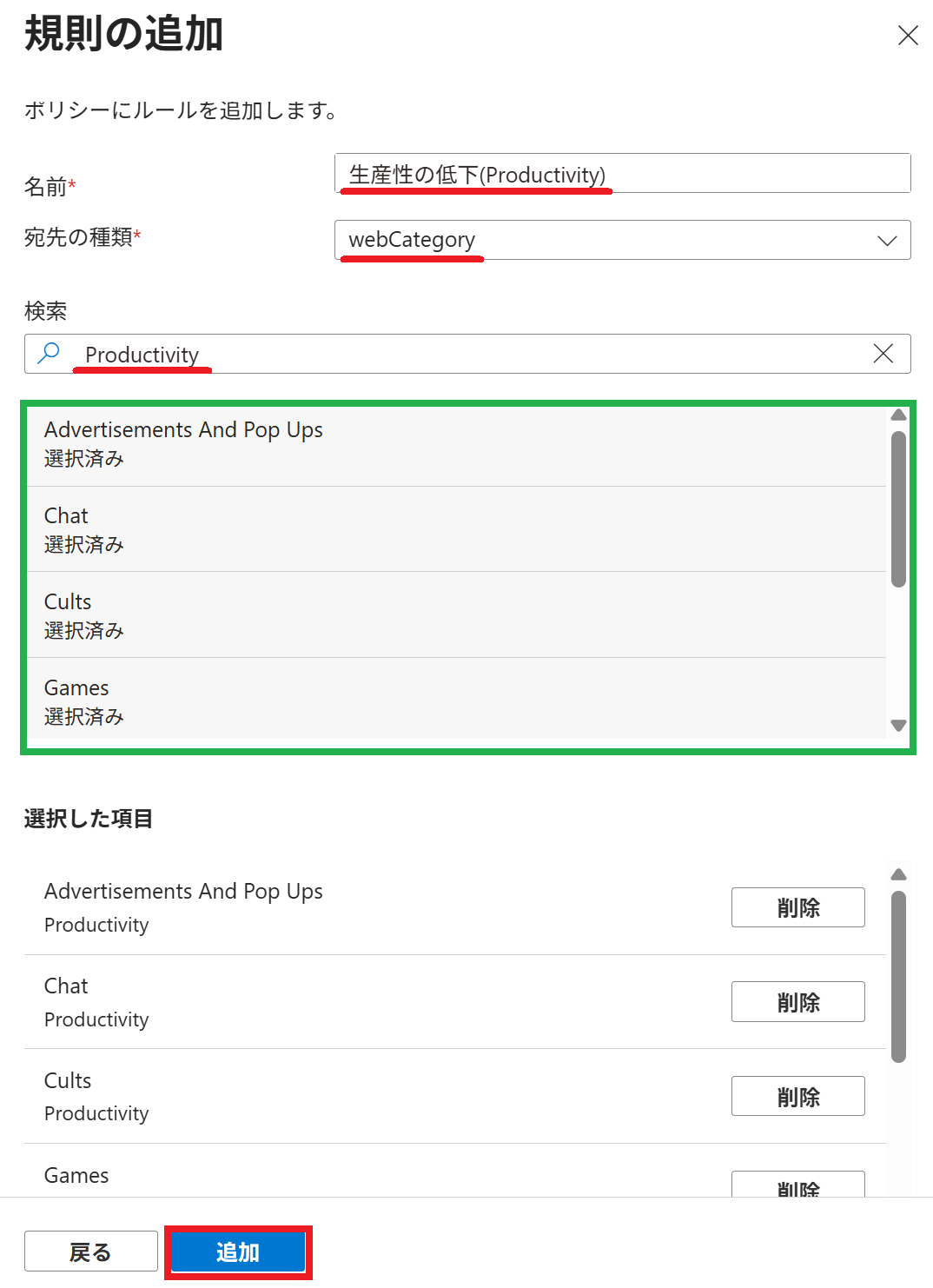

1-5. 生産性の低下(Productivity)

1.基本 タブで 名前欄に 生産性の低下(Productivity) と入力し、アクション欄は Block を選択して 次へ を押します。

3.名前欄に 生産性の低下(Productivity) と入力し、宛先の種類 は webCategory を選択し、検索欄に Productivity と入力します。

続いて、緑枠内に表示された カテゴリを 1つずつ すべて選択して 追加 を押します。

4.以下の表示になったことを確認し 次へ を押して進みます。

6.以下のように ポリシーが追加されていれば OK です。

続いて、次のポリシーを追加するために +ポリシーの作成 を押して、次の章に進みます。

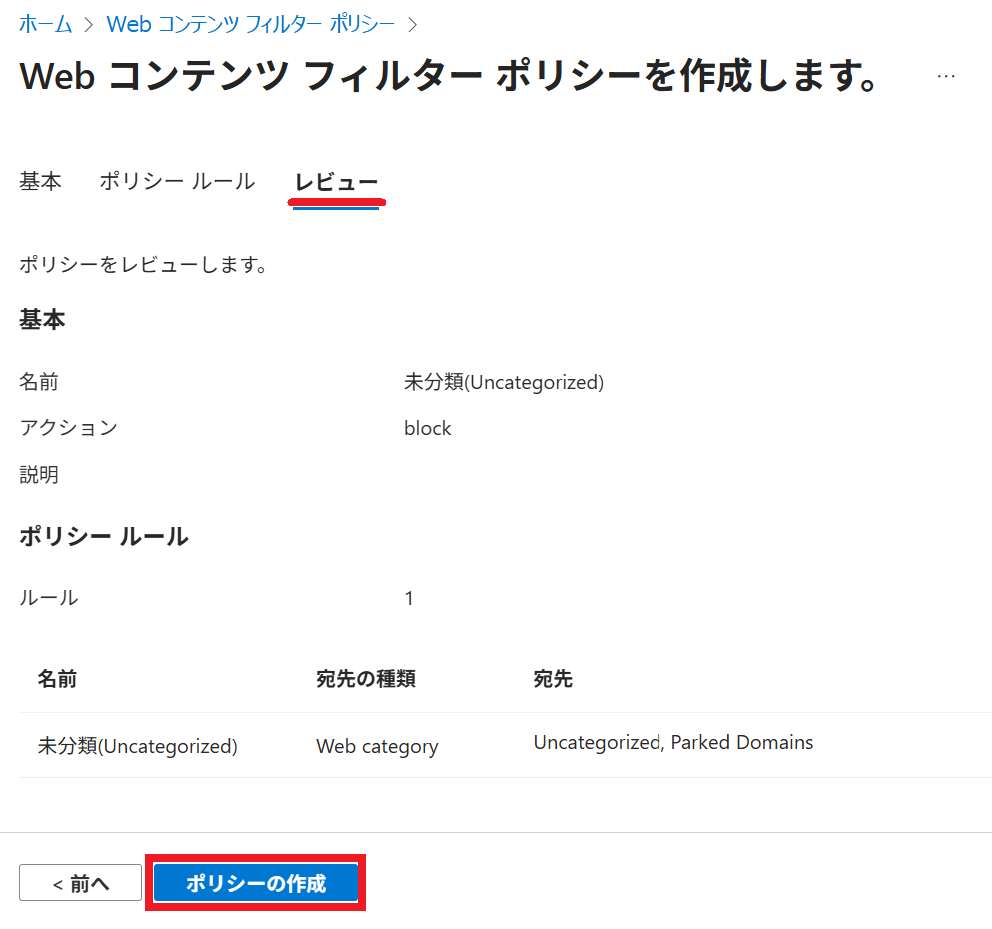

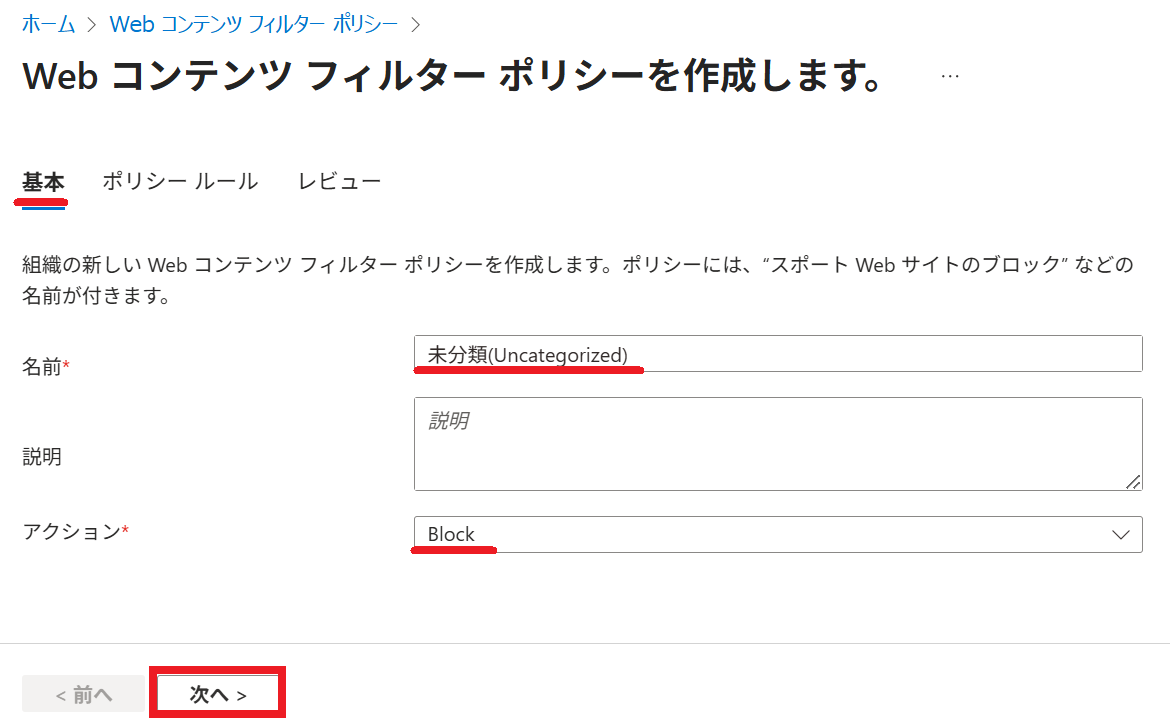

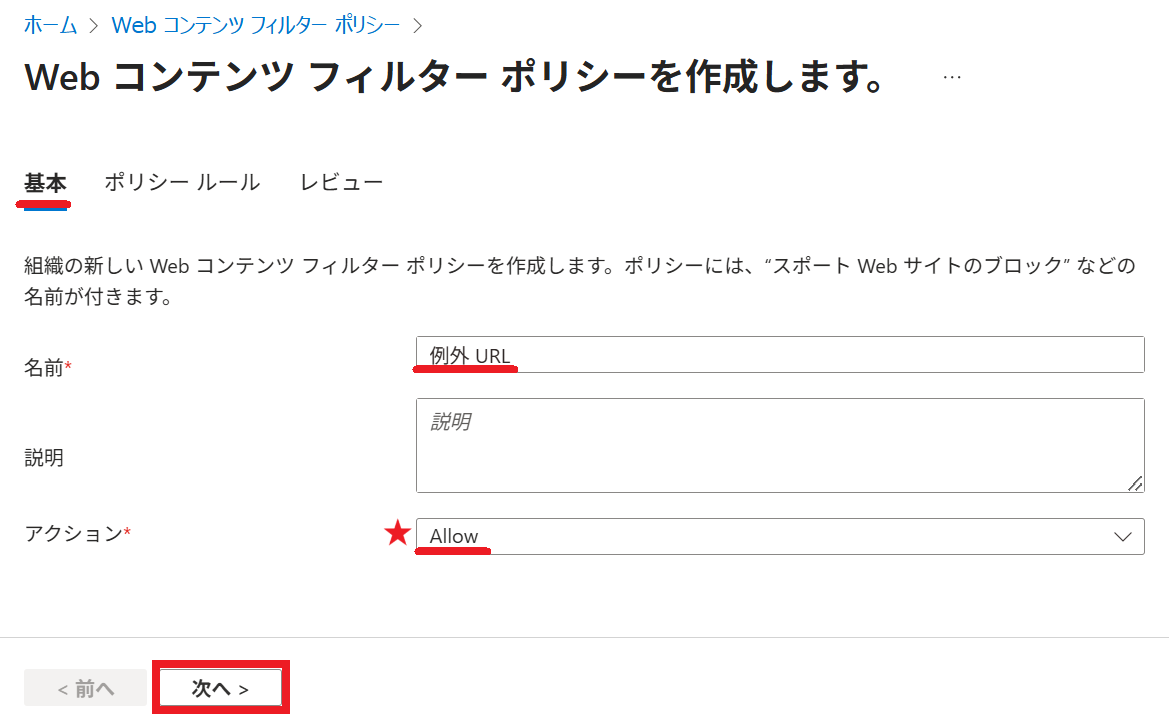

1-6. 未分類(Uncategorized)

1.基本 タブで 名前欄に 未分類(Uncategorized) と入力し、アクション欄は Block を選択して 次へ を押します。

3.名前欄に 未分類(Uncategorized) と入力し、宛先の種類 は webCategory を選択し、検索欄に Uncategorized と入力します。

続いて、緑枠内に表示された カテゴリを 1つずつ すべて選択して 追加 を押します。

4.以下の表示になったことを確認し 次へ を押して進みます。

6.以下のように ポリシーが追加されていれば OK です。

続いて、次のポリシーを追加するために +ポリシーの作成 を押して、次の章に進みます。

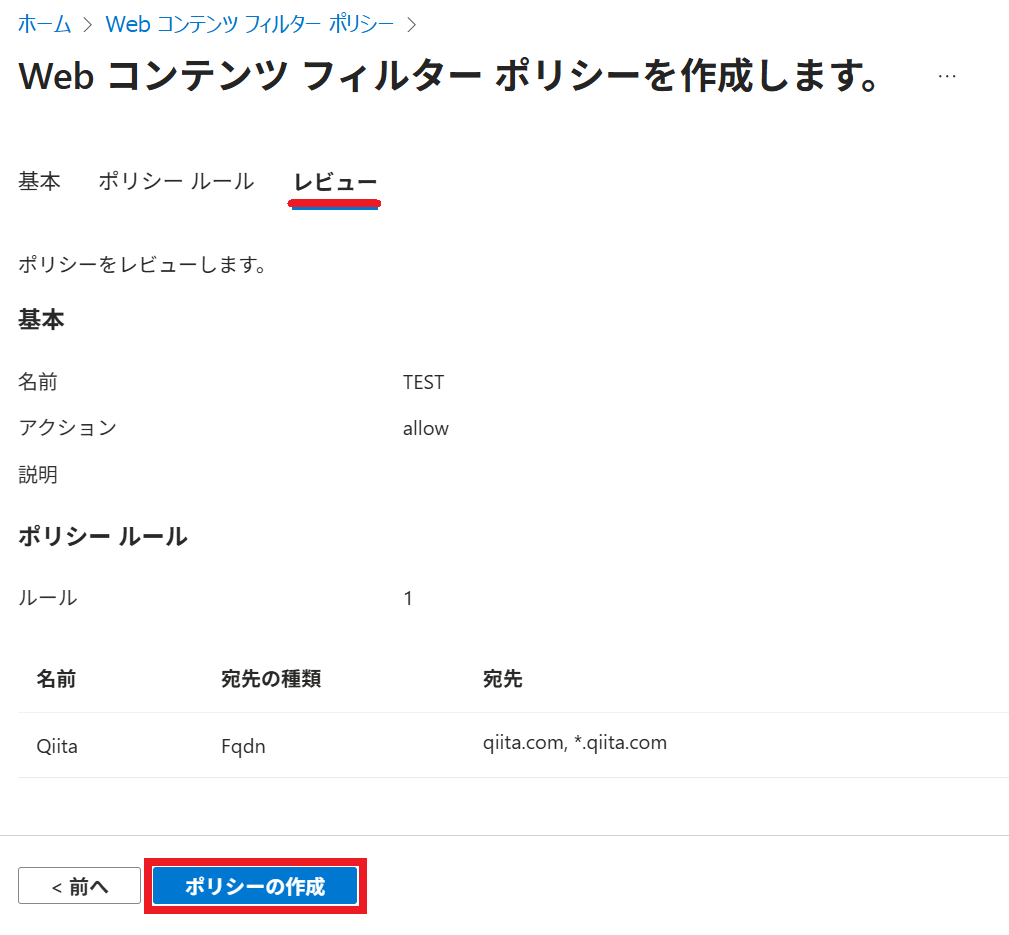

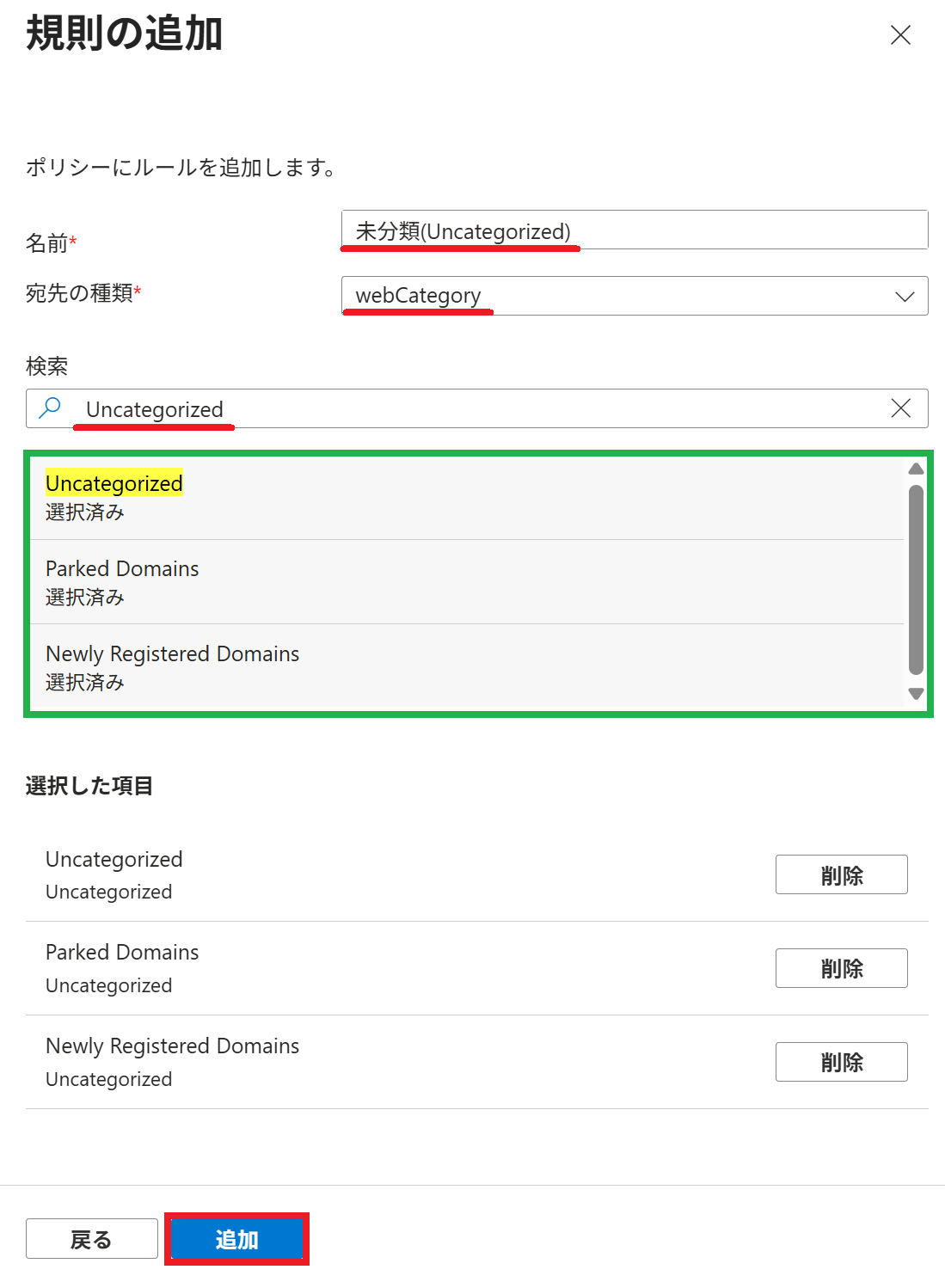

1-7. 例外 URL

続いて、例外処理用のルールを作成します。

1.基本 タブで 名前欄に 例外 URL と入力し、アクション欄は Allow を選択して 次へ を押します。

ポイント

前章までの設定は Block でしたが、今回の設定は、★ で記載したとおり、Allow なので、注意してください。

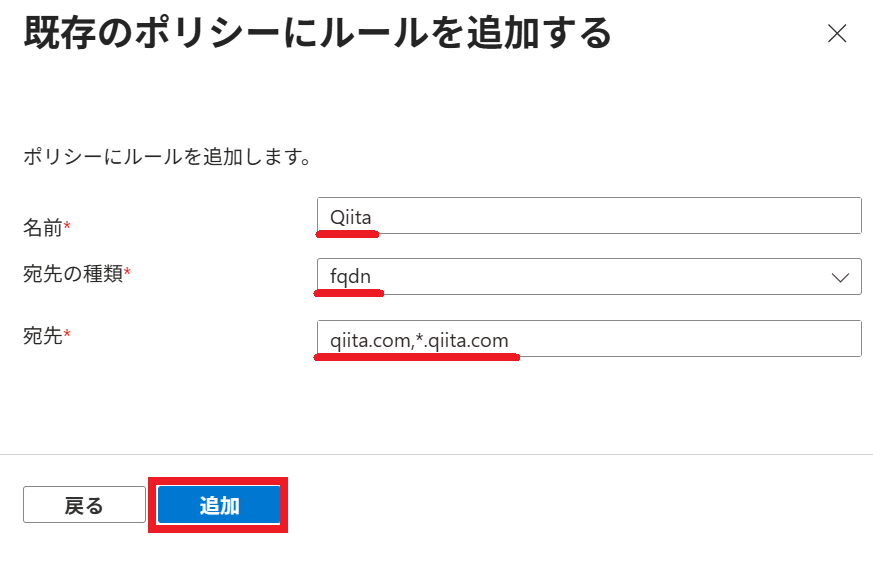

3.名前欄には、例外対象にするサイトの名前(例:Qiita)を入力します。

宛先の種類 は fqdn を選択し、宛先欄に URL(例:qiita.com,*.qiita.com)を入力します。

最後に 追加 を押します。

ポイント

URL を指定する際に *.qiita.com だけだと、qiita.com のページは対象にはなりません。

そのため、qiita.com と *.qiita.com の両方を設定する必要があります。

4.以下の表示になったことを確認し 次へ を押して進みます。

公開情報:Web コンテンツのフィルター処理ポリシーを作成する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-web-content-filtering?wt.mc_id=MVP_407731#create-a-web-content-filtering-policy

Web のカテゴリについて

以下の公開情報に カテゴリー の一覧が記載されています。

公開情報:グローバル セキュア アクセス Web コンテンツのフィルター処理カテゴリ

https://learn.microsoft.com/ja-jp/entra/global-secure-access/reference-web-content-filtering-categories?wt.mc_id=MVP_407731

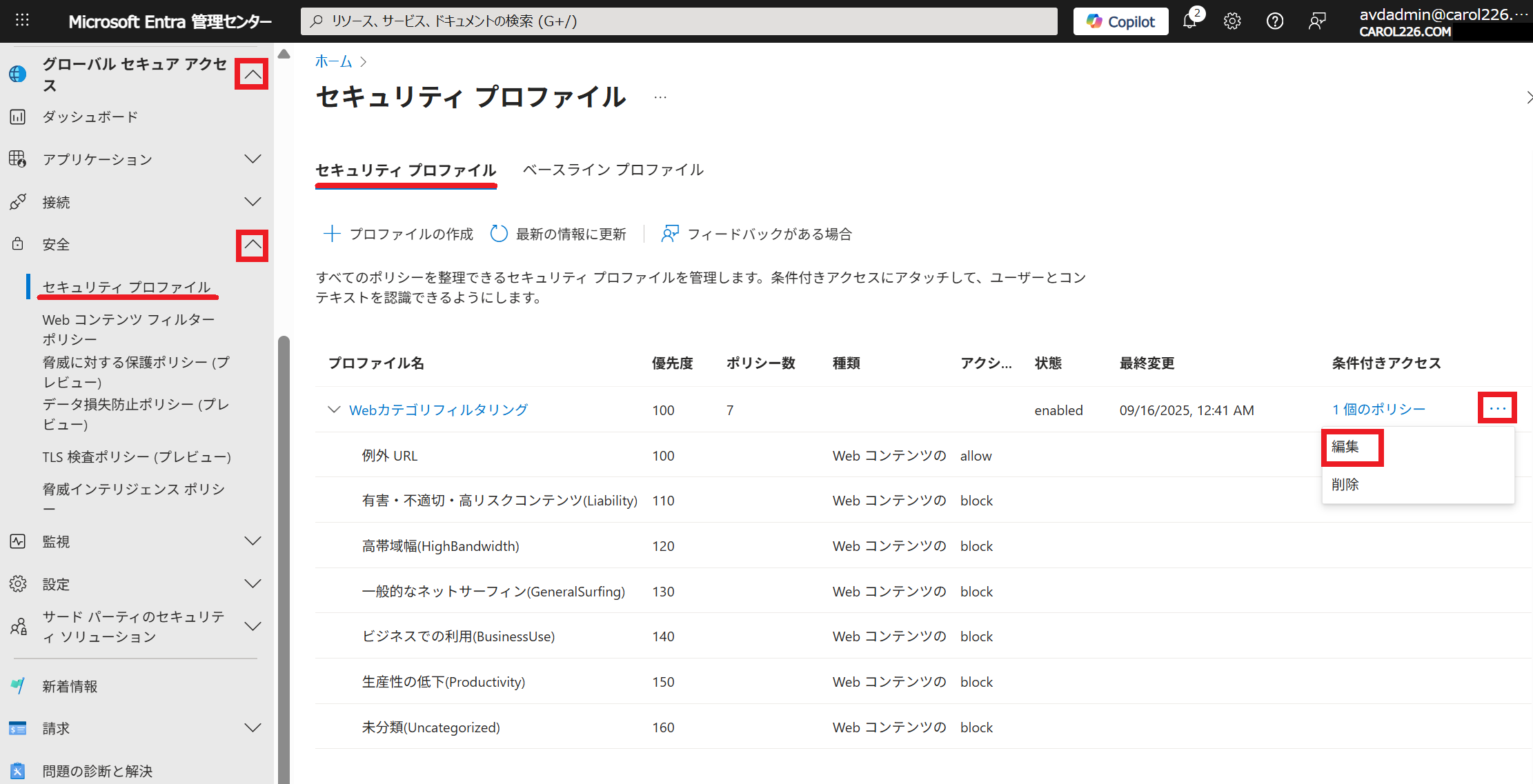

2. セキュリテイプロファイルの割り当て

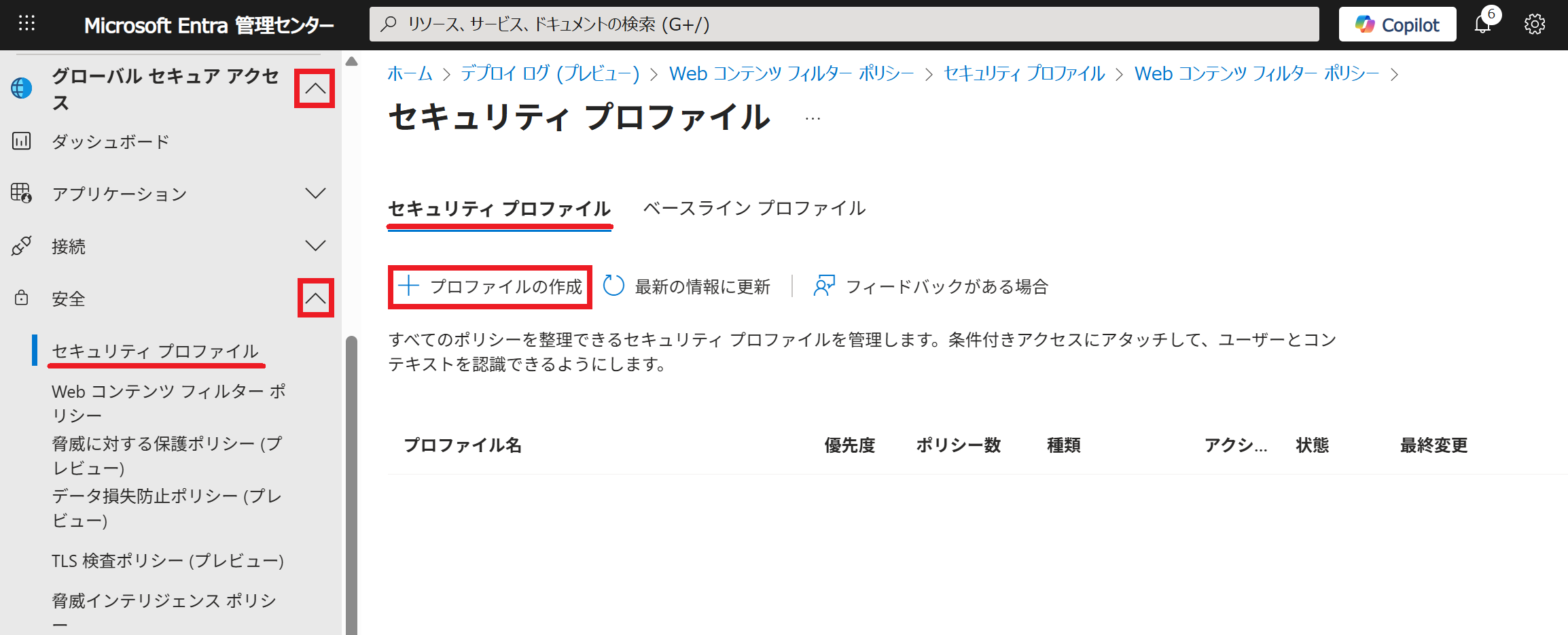

1.引き続き Microsoft Entra 管理センターで、左ペインを操作し グローバルセキュアアクセス - 安全 - セキュリティプロファイル を開きます。

続いて、開いた画面上で +プロファイルの作成 ボタンを押します。

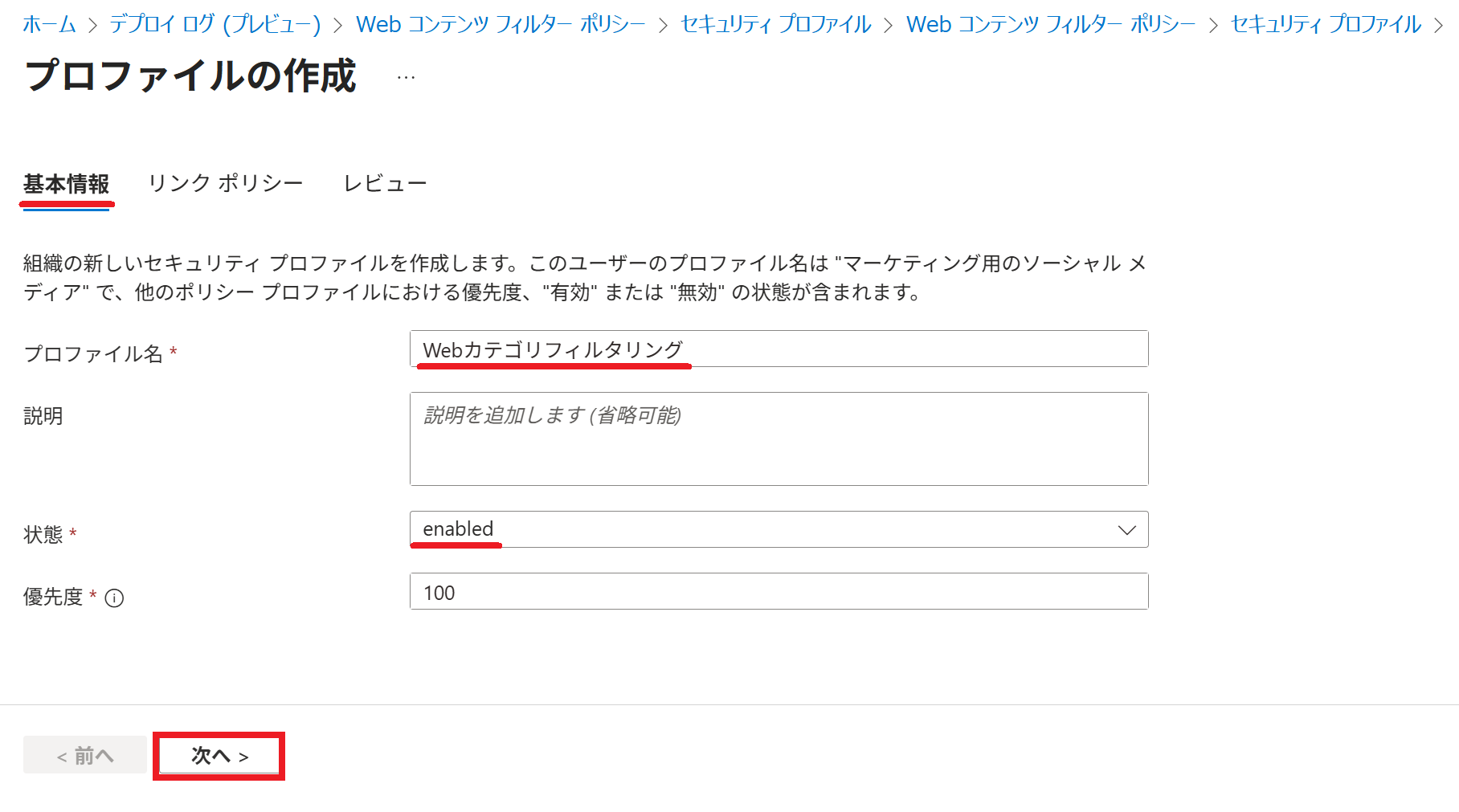

2.基本情報 タブでは、プロファイル名 欄に 任意の名前(例:Webカテゴリフィルタリング)と入力し、状態 欄 は enabled、優先度 欄 は、100 であることを確認して 次へ を押して進めます。

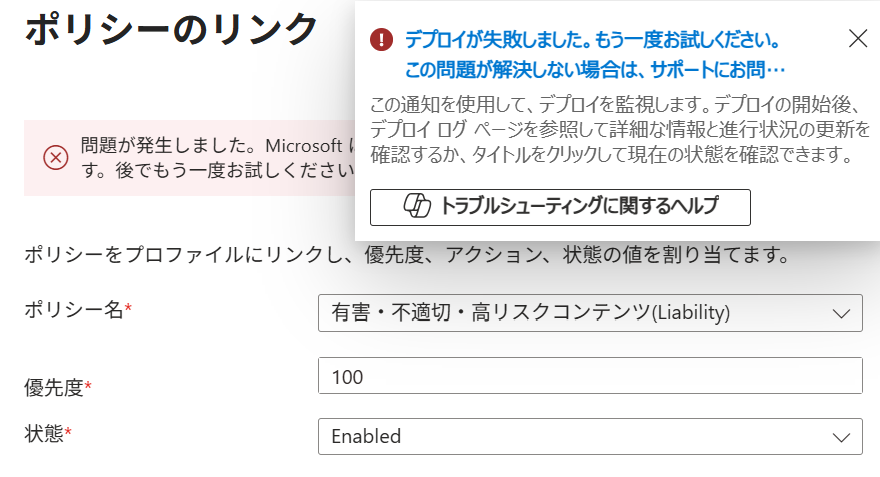

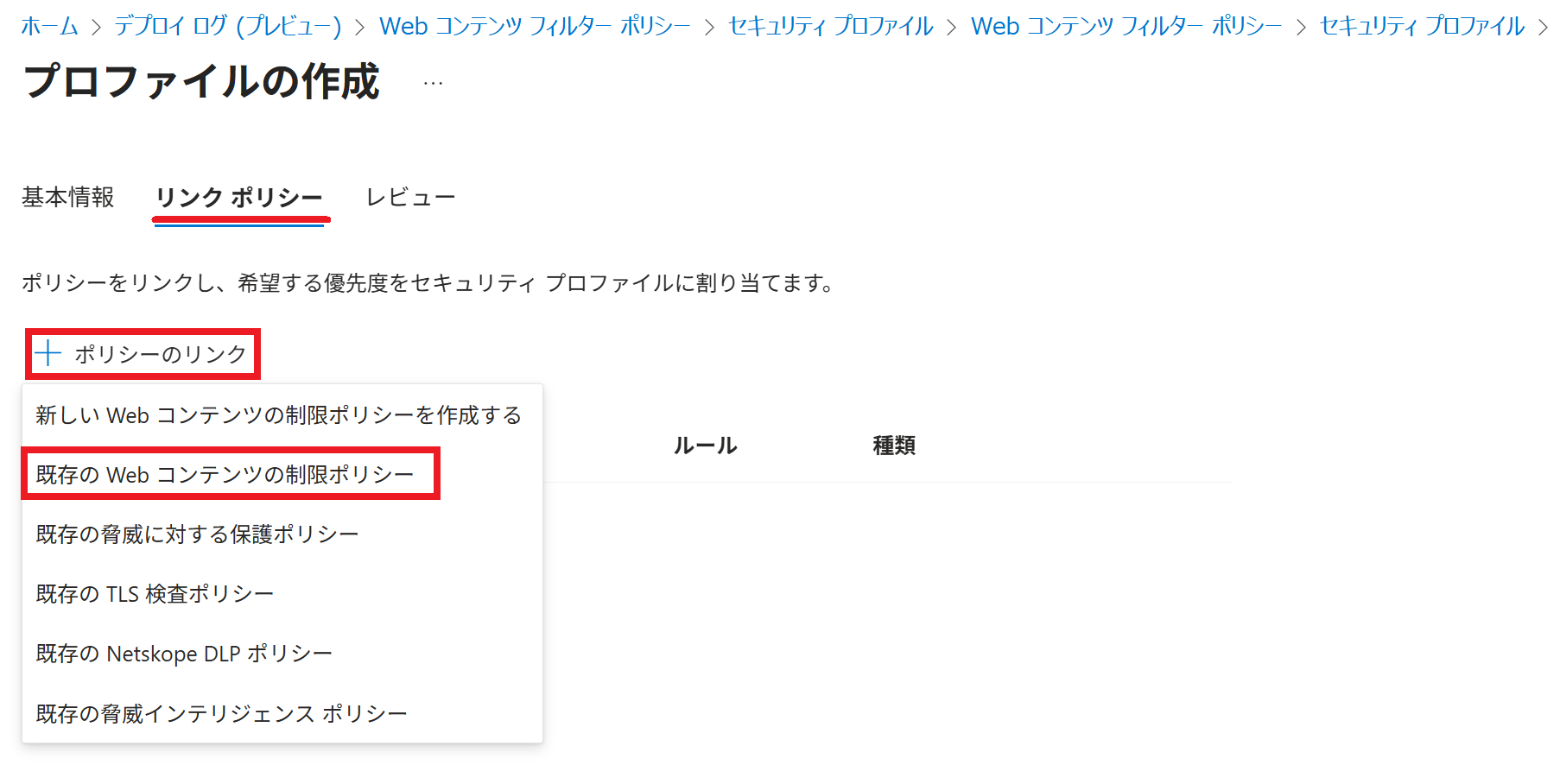

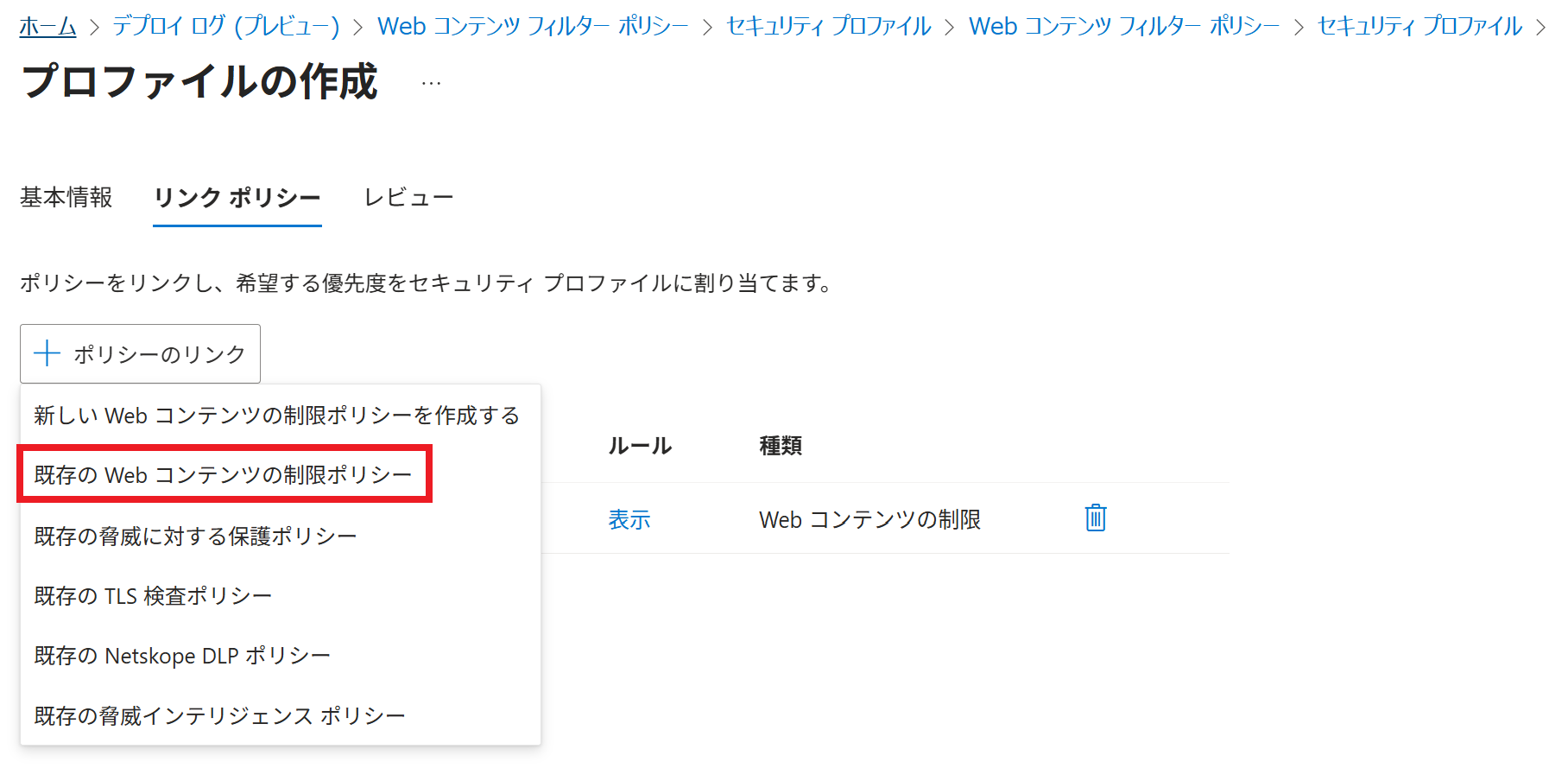

3.リンクポリシー タブでは +ポリシーのリンク ボタンを押し ドロップダウンメニューから 既存の Web コンテンツの制限ポリシー を選択します。

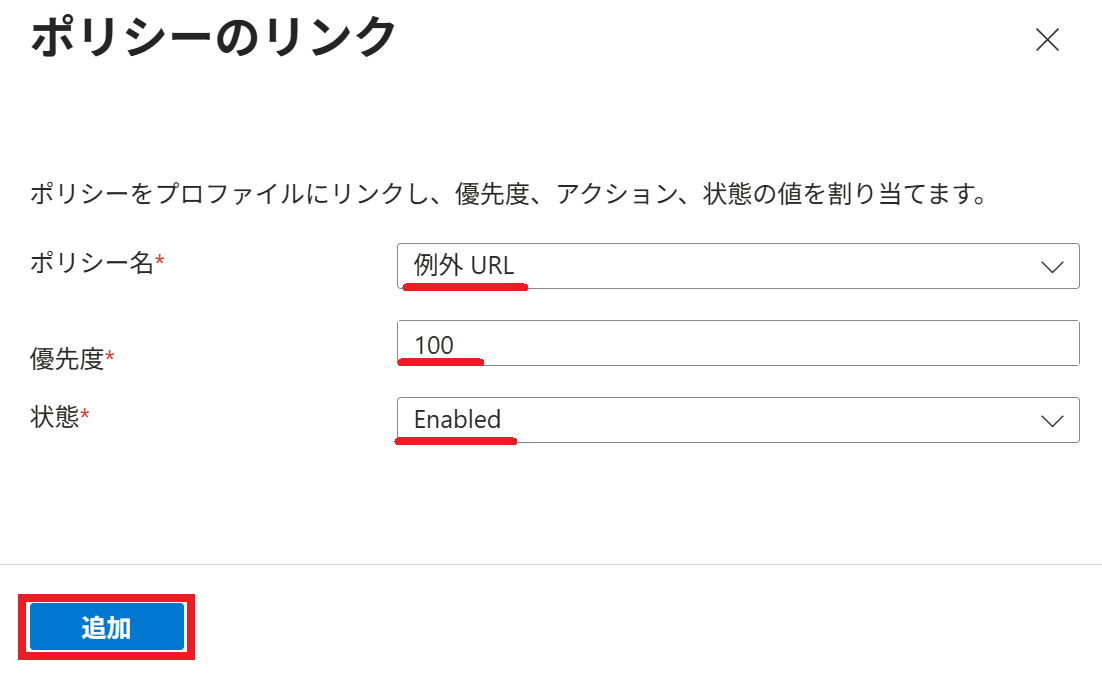

4.下図の通り ポリシー名 欄は 例外 URL を選択し、優先度 欄 が 100、状態 欄 が Enabled となっていることを確認し 追加 を押します。

5.1行追加されているため、前回と同様に +ポリシーのリンク ボタンを押し ドロップダウンメニューから

既存の Web コンテンツの制限ポリシー を選択します。

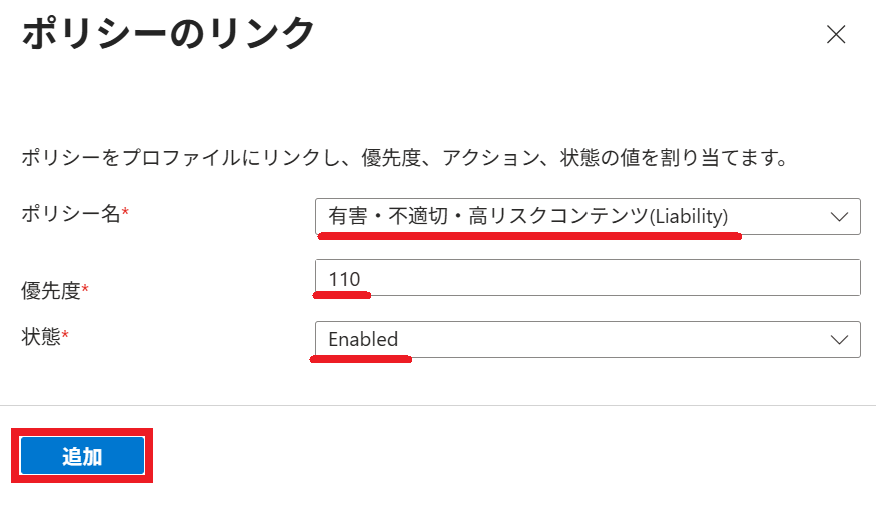

6.下図の通り ポリシー名 欄は 有害・不適切・高リスクコンテンツ(Liability) を選択し、優先度 欄 が 110、状態 欄 が Enabled となっていることを確認し 追加 を押します。

7.1行追加されているため、前回と同様に +ポリシーのリンク ボタンを押し ドロップダウンメニューから

既存の Web コンテンツの制限ポリシー を選択します。

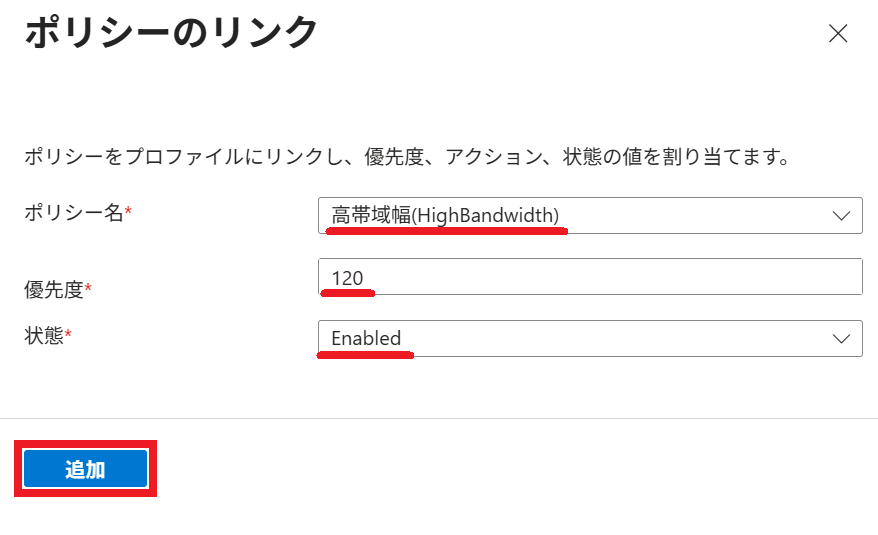

8.下図の通り ポリシー名 欄は 高帯域幅(HighBandwidth) を選択し、優先度 欄 が 120、状態 欄 が Enabled となっていることを確認し 追加 を押します。

9.1行追加されているため、前回と同様に +ポリシーのリンク ボタンを押し ドロップダウンメニューから

既存の Web コンテンツの制限ポリシー を選択します。

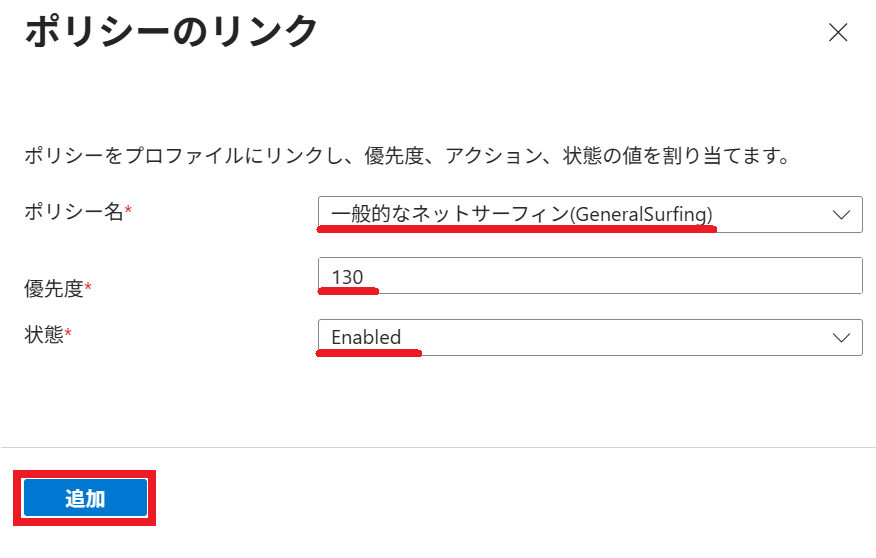

10.下図の通り ポリシー名 欄は 一般的なネットサーフィン(GeneralSurfing) を選択し、優先度 欄 が 130、状態 欄 が Enabled となっていることを確認し 追加 を押します。

11.1行追加されているため、前回と同様に +ポリシーのリンク ボタンを押し ドロップダウンメニューから

既存の Web コンテンツの制限ポリシー を選択します。

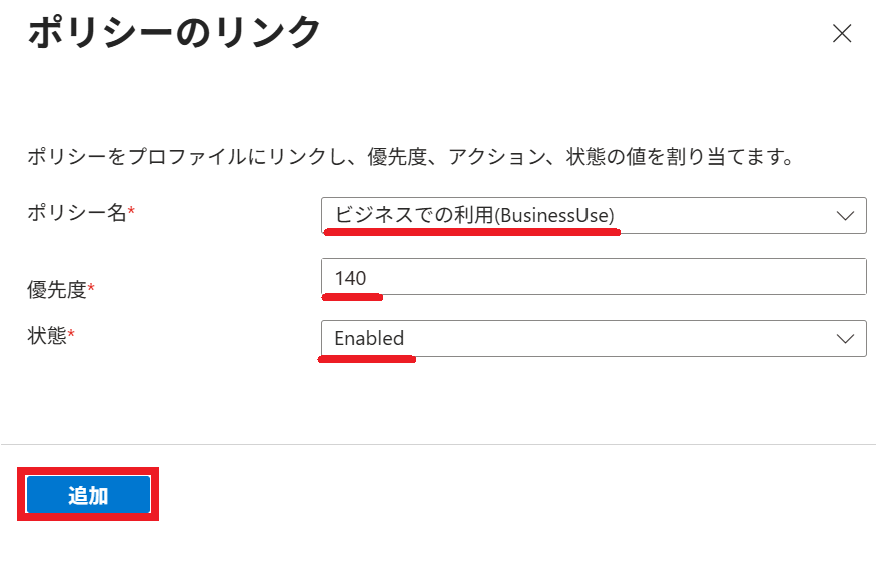

12.下図の通り ポリシー名 欄は ビジネスでの利用(BusinessUse) を選択し、優先度 欄 が 140、状態 欄 が Enabled となっていることを確認し 追加 を押します。

13.1行追加されているため、前回と同様に +ポリシーのリンク ボタンを押し ドロップダウンメニューから

既存の Web コンテンツの制限ポリシー を選択します。

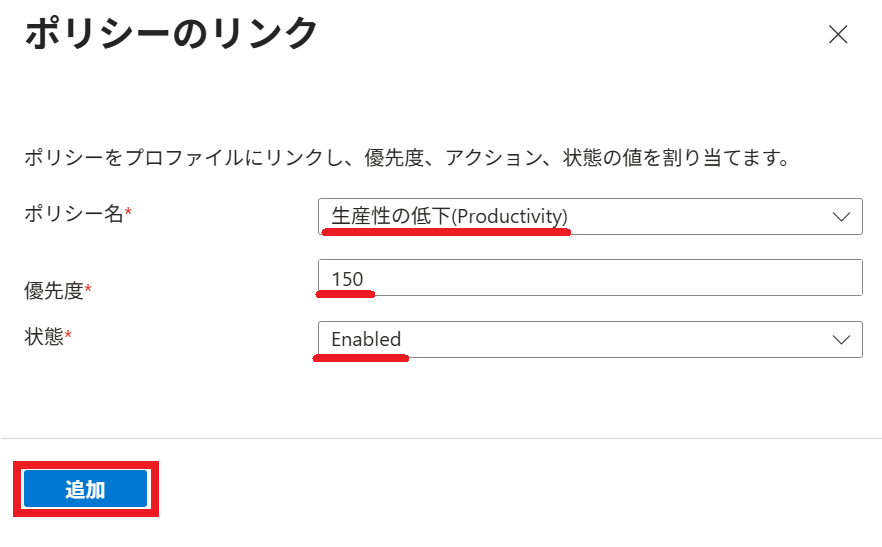

14.下図の通り ポリシー名 欄は 生産性の低下(Productivity) を選択し、優先度 欄 が 150、状態 欄 が Enabled となっていることを確認し 追加 を押します。

15.1行追加されているため、前回と同様に +ポリシーのリンク ボタンを押し ドロップダウンメニューから

既存の Web コンテンツの制限ポリシー を選択します。

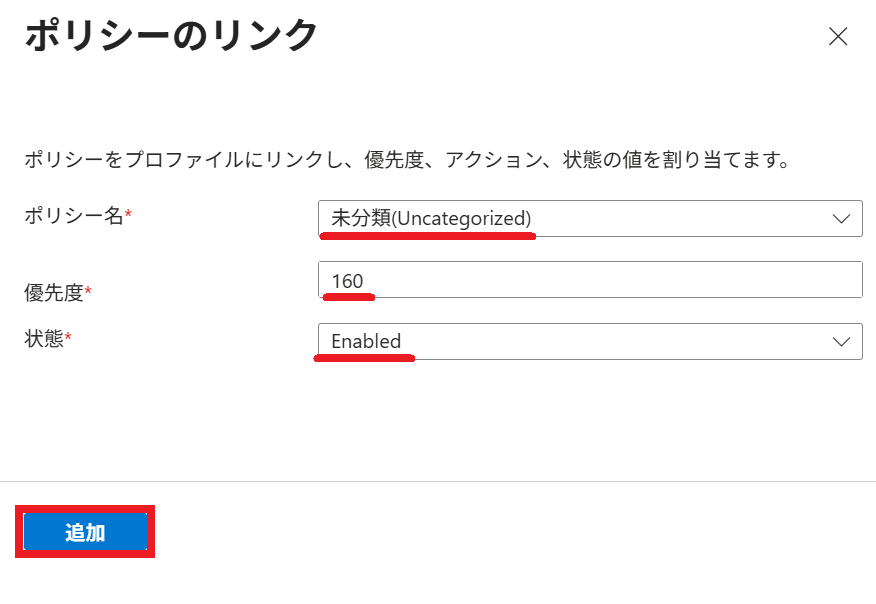

16.下図の通り ポリシー名 欄は 未分類(Uncategorized) を選択し、優先度 欄 が 160、状態 欄 が Enabled となっていることを確認し 追加 を押します。

17.リンクポリシー タブのページで、追加した ポリシーのリンクが表示されていることを確認し 次へ を押します。最後に レビュー タブのページで、プロファイルの作成 を行います。

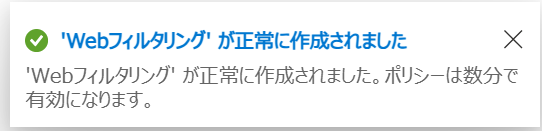

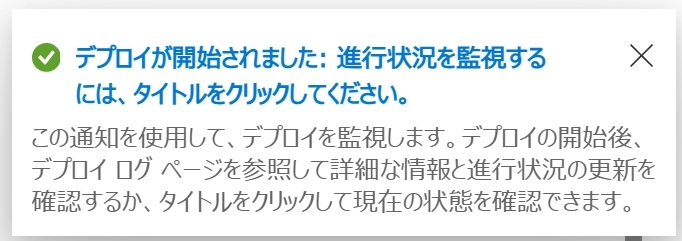

18.以下の通知が表示されるため タイトルをクリックしてください の箇所をクリックします。

19.以下の通り、デプロイ ログ のページへ遷移します。状態 が デプロイが進行中 になっています。

このまま、次の手順へ進めてしまって構いませんが、設定は デプロイ成功 に遷移してから機能しますので、覚えておいてください。

20.本章で設定した内容は、最終的に 以下のような画面になっているはずです。

公開情報:セキュリティ プロファイルを作成する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-web-content-filtering?wt.mc_id=MVP_407731#create-a-security-profile

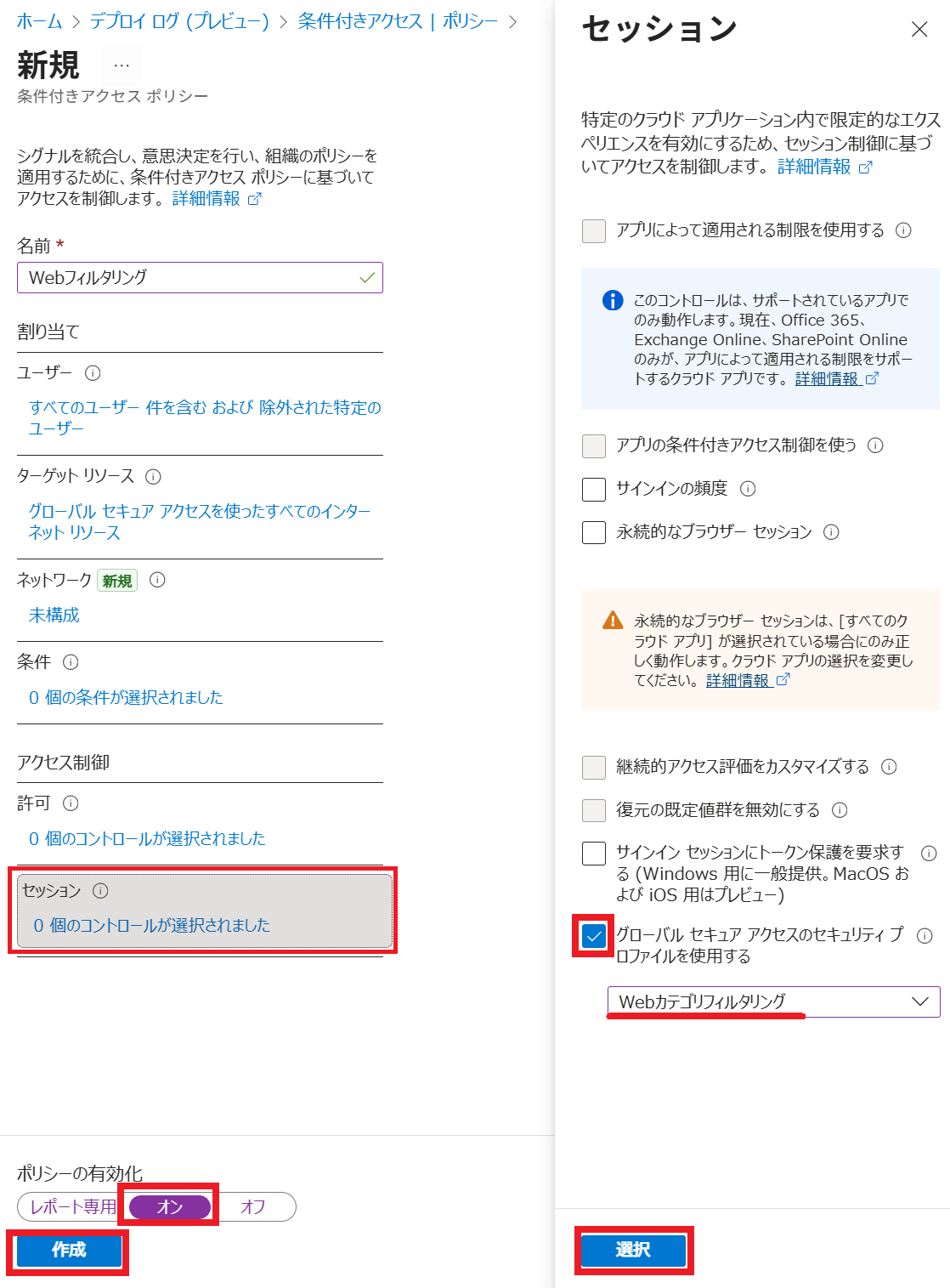

3. 条件付きアクセスの適用

前章で作成した セキュリティプロファイル を 条件付きアクセス に割り当てます。

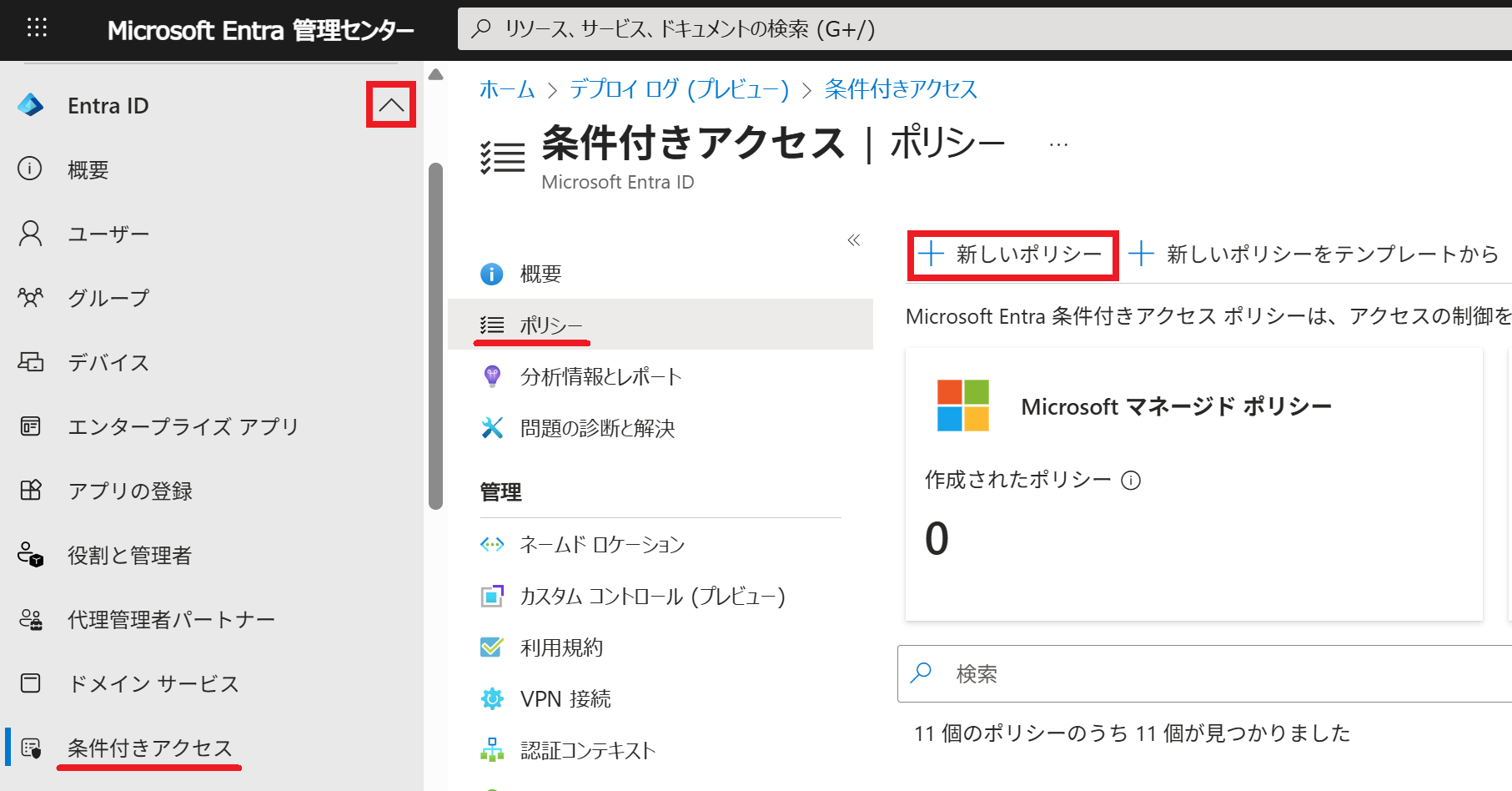

1.Microsoft Entra 管理センター の左ペインを操作し Entra ID から 条件付きアクセス を開きます。続いて ポリシー を選択し、表示された画面から +新しいポリシー を押します。

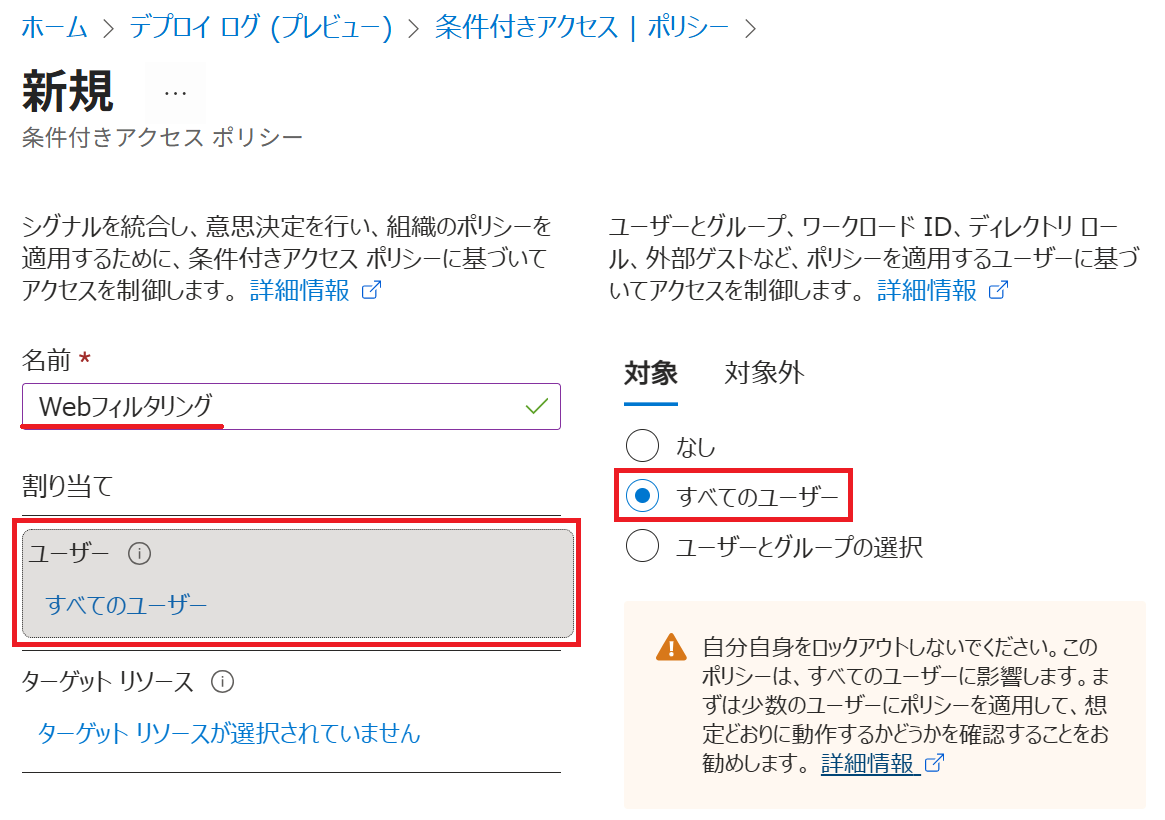

2.名前欄には、任意の名称(例:Webフィルタリング)を入力し、ユーザー の欄を選択します。

続いて、表示された画面で すべてのユーザー を選択します。

ポイント

上記の手順では、すべてのユーザーを選択しています。

なお、複数の セキュリティプロファイル を作成しておき、ここの設定で グループごとに、別々のセキュリティプロファイル を割り当てることが可能です。

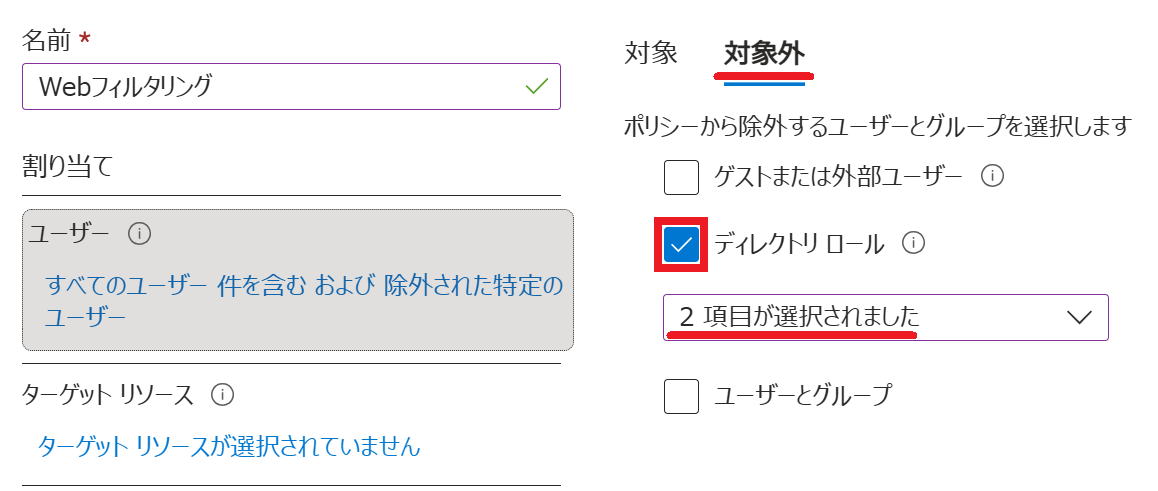

2.(任意)対象外 のタブで ディレクトリロール を選択します。

ドロップダウンのリスト内では、グローバル管理者 を選択しました。

この設定により、グローバル管理者 だけを Web フィルタリング の対象外とすることができます。

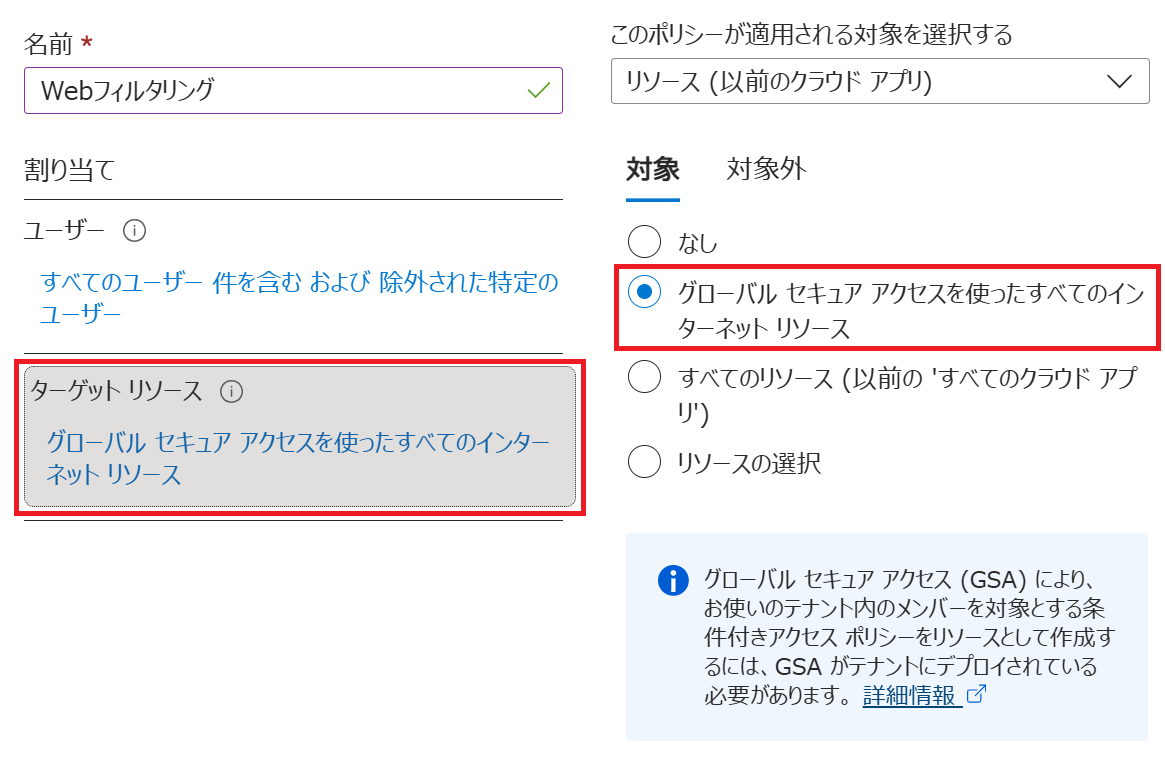

3.ターゲット リソース を選択します。

右側の画面では グローバル セキュア アクセスを使ったすべてのインターネットリソース を選択します。

4.セッション を選択し、右側に表示された画面で グローバルセキュアアクセスのセキュリティプロファイルを使用する にチェックを入れ、ドロップダウンから 前章で作成した セキュリティプロファイル の名称を選択します(例:Webカテゴリフィルタリング)

続いて、ポリシーの有効化 欄を オン に変更し 作成 を押します。

公開情報:条件付きアクセス ポリシーを作成およびリンクする

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-web-content-filtering?wt.mc_id=MVP_407731#create-and-link-conditional-access-policy

4. Web コンテンツフィルタの動作確認

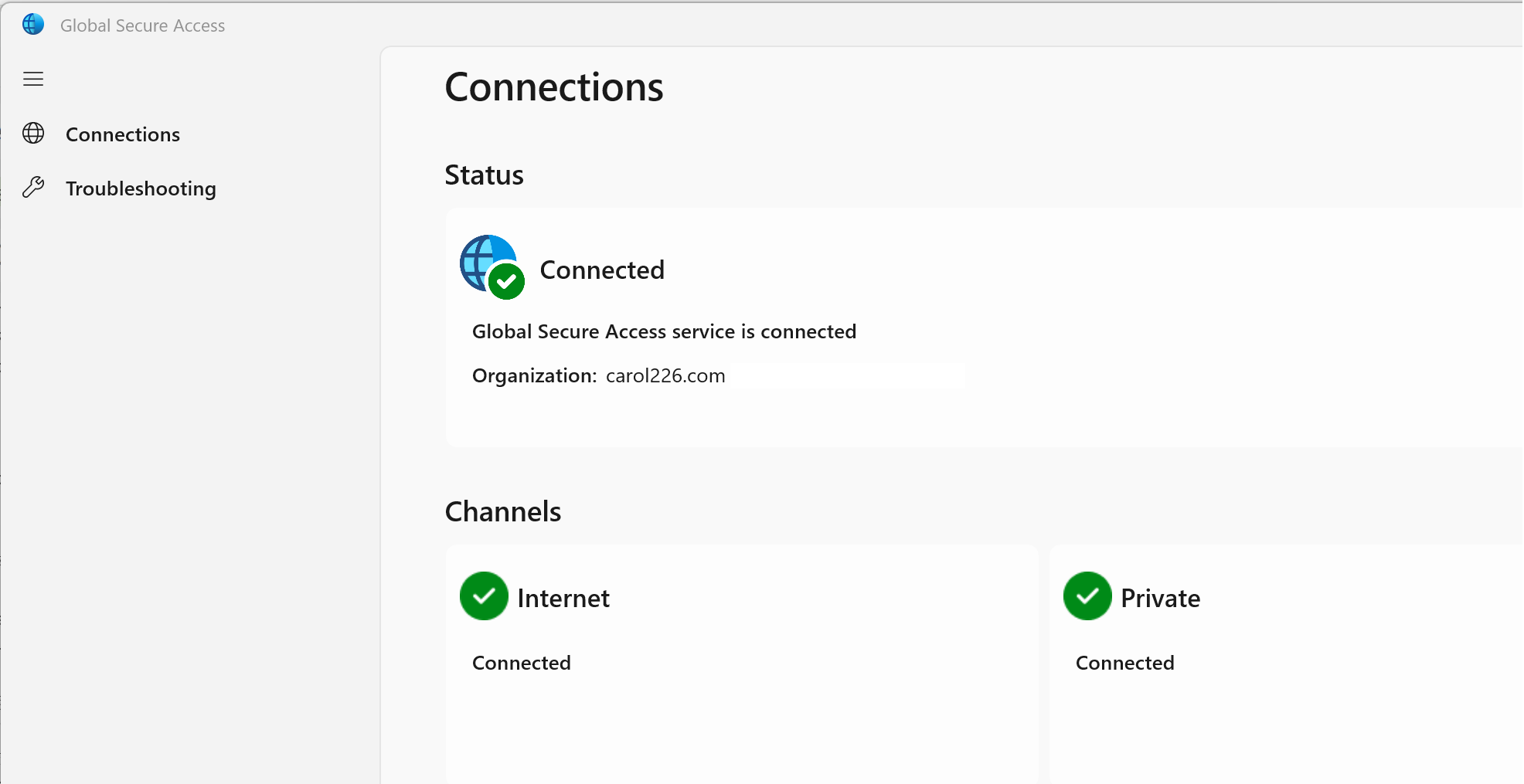

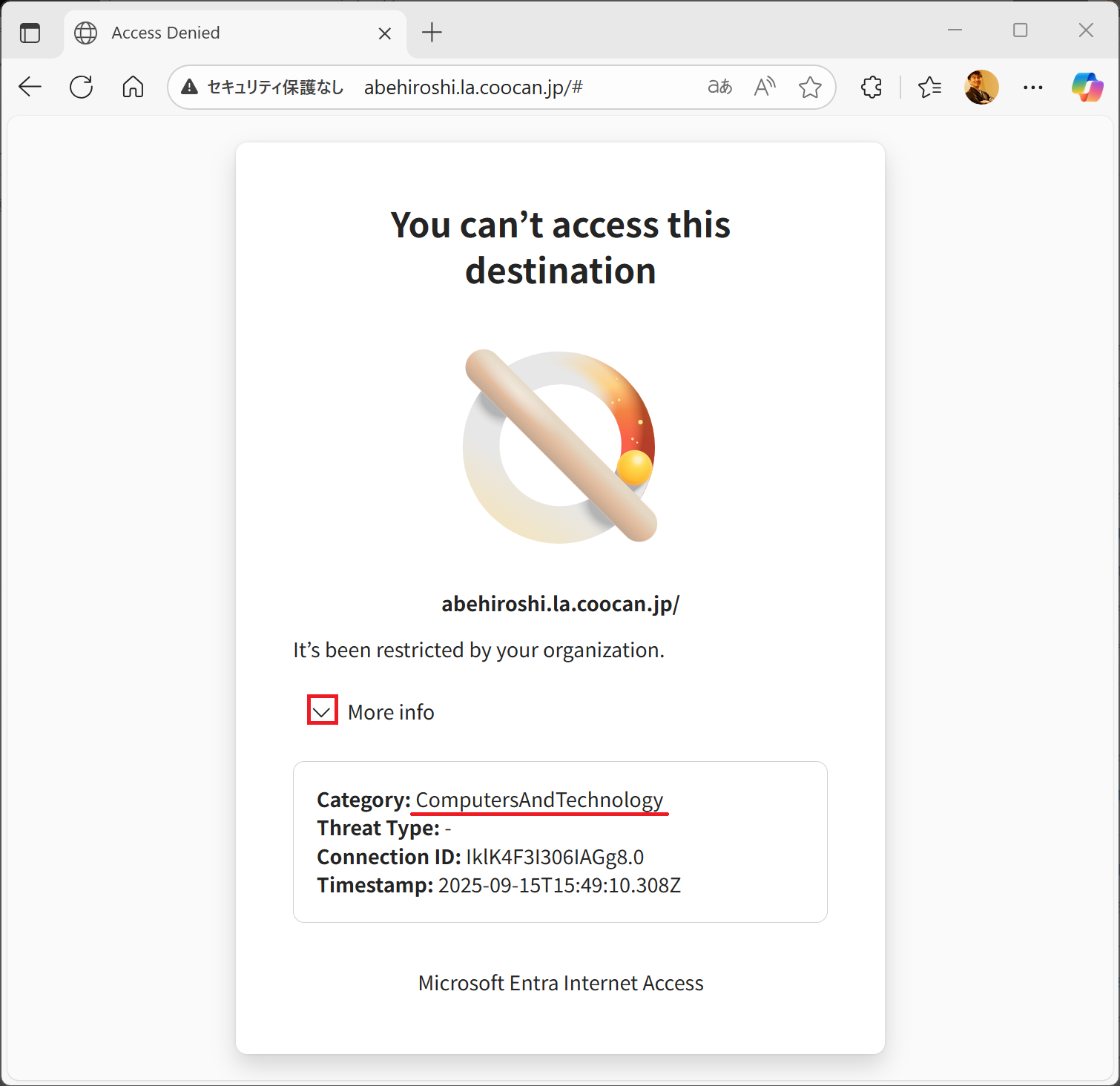

ここまで構成が完了すると、実際に GSA クライアント で Web サイトを参照すると、フィルターが適用されていることを確認することができます。

この記事の設定例のとおりに構成した場合は、Qiita のサイトのみ表示され、その他のサイトは ブロック されていることが確認できると思います。

なお、以下の通り HTTP のサイトと HTTPS のサイトでは、表示のされ方が違います。

HTTP の場合

例:http://abehiroshi.la.coocan.jp を参照した場合

以下のような画面となり、More info を開くと、どのカテゴリでブロックされたのかまで判ります。

シンプルな HTML で構成されている事で有名な 阿部寛さんのサイトを使わせていただきました。

HTTP で公開されているサイトを見つけようとして、真っ先に思いつきました。

HTTPS の場合

例:https://www.amazon.co.jp を参照した場合

以下の通り、タイムアウトしたような表示になり、なぜ接続できなかったのかの表示はされません。

以下の公開情報にも、上記のことが説明されています。

公開情報:エンド ユーザー ポリシーの適用を確認する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-web-content-filtering?wt.mc_id=MVP_407731#verify-end-user-policy-enforcement

ブロックページのカスタマイズについて

以下の方法を利用することで、ブロックページのデザインをカスタマイズすることができそうです。

HTTP しかカスタマイズできなさそうなので、私は まだ検証してません。

公開情報:グローバル セキュリティで保護されたアクセス ブロック ページをカスタマイズする方法 (プレビュー)

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-customize-block-page?wt.mc_id=MVP_407731

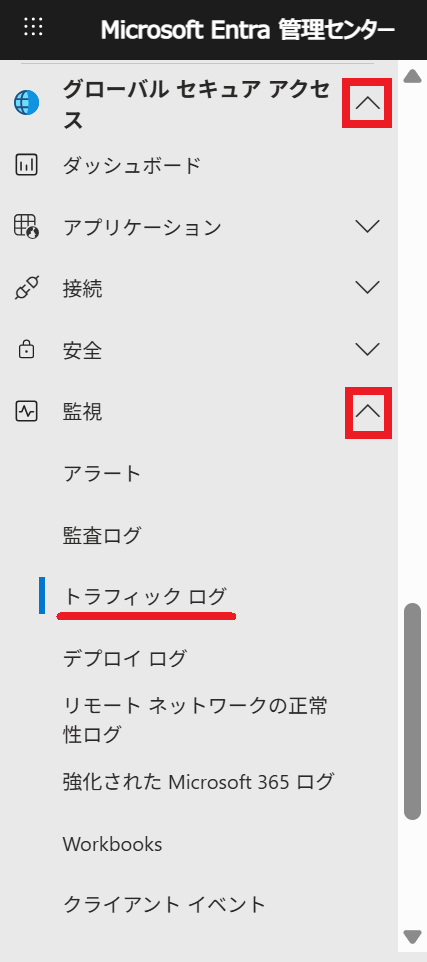

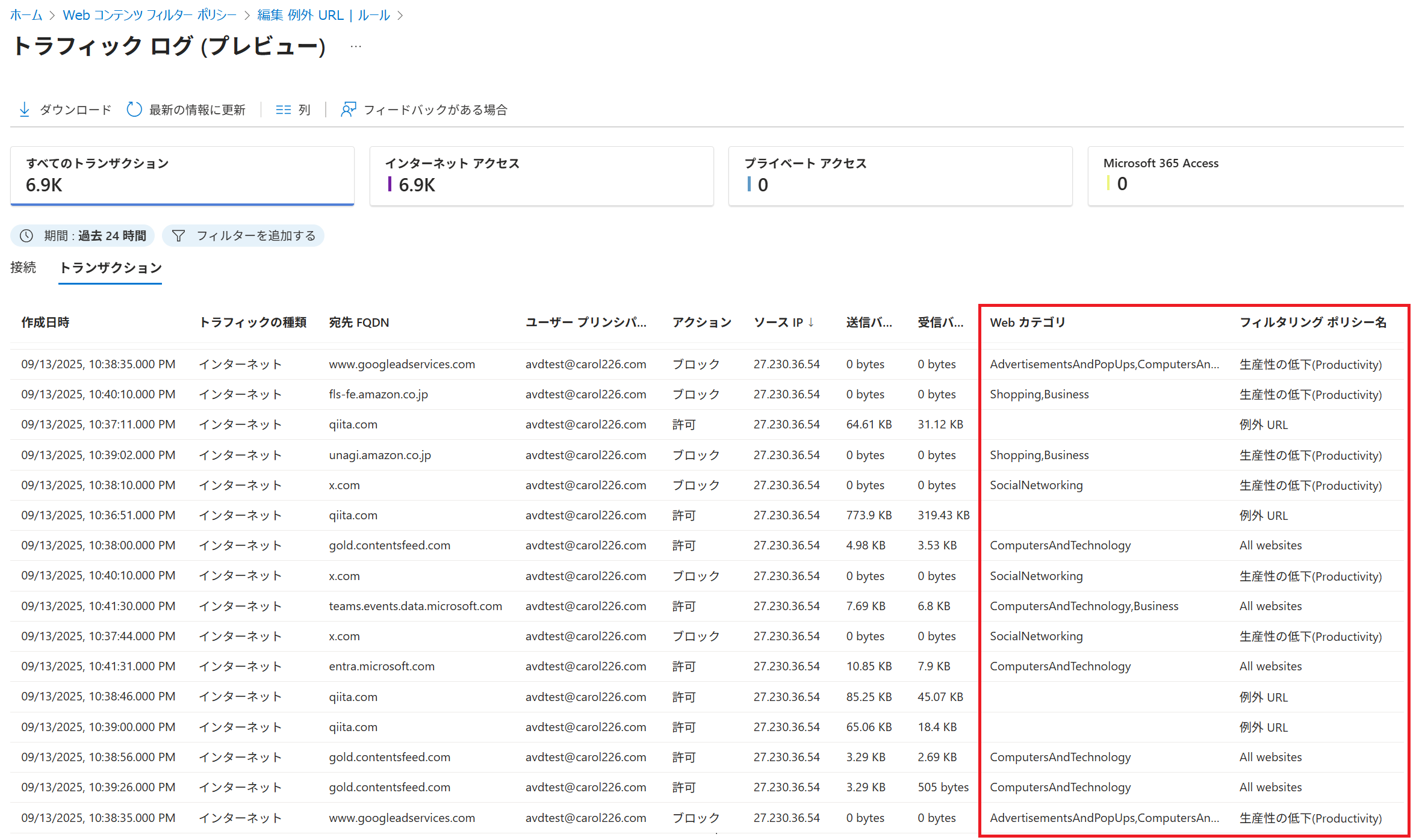

ログの参照方法

Webコンテンツフィルタリングで、サイトがどのカテゴリに該当したのかを ログで確認する知る方法です。

トランザクション のタブを選択します。

なお、Web カテゴリ と フィルタリングポリシー名 列が デフォルトで 非表示 になっているので、以下を参考に チェック を入れましょう。

そうすると、以下の通り、各サイトが どのジャンルのカテゴリに該当したのかが分かります。

5. 一部の カテゴリ を許可したい場合

前章まで構成した状態だと、Qiita のサイト以外は、すべてブロックされている状態です。

この状態から、任意のカテゴリ だけを除外することで、目的の動作にしていきます。

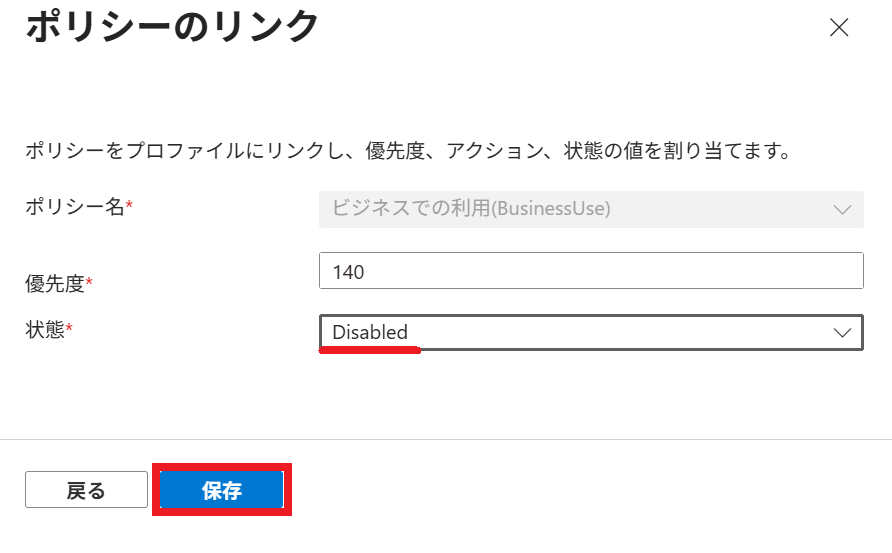

1.下図の通り、セキュリティプロファイル の設定画面をひらき、プロファイルの一覧から 右側の ・・・ を開いてから 編集 を選択します。

2.以下の通り リンクポリシー を選択すると、プロファイル に割り当てられている ポリシー が一覧表示されます。

ここで、ごみ箱 ボタンを押して、不要な ポリシーを削除しても良いですし、下図の通り 鉛筆マーク をクリックして、一時手に Disable にすることでも構いません。

以下の例では、ビジネスでの利用 を Disable にしています。

以下のように ビジネスでの利用 のみが Disable になりました。

このあと、デプロイログ で、状態が デプロイ成功 になるまで、待ちます。

これで、再度テストを行い ビジネスでの利用 に該当するサイトが表示されるようになったことを確認できれば OK です。

先ほど、テストで使ったサイトは、以下の振る舞いに変わります。

例:http://abehiroshi.la.coocan.jp を参照した場合

→ カテゴリが「ビジネスでの利用」のため、参照できるようになります。

例:https://www.amazon.co.jp を参照した場合

→ カテゴリが「生産性の低下」 のため、引き続き 参照ができません。

以上の動作を確認することができたら、あとは お好みの設定を目指して、カスタマイズ して利用してください。

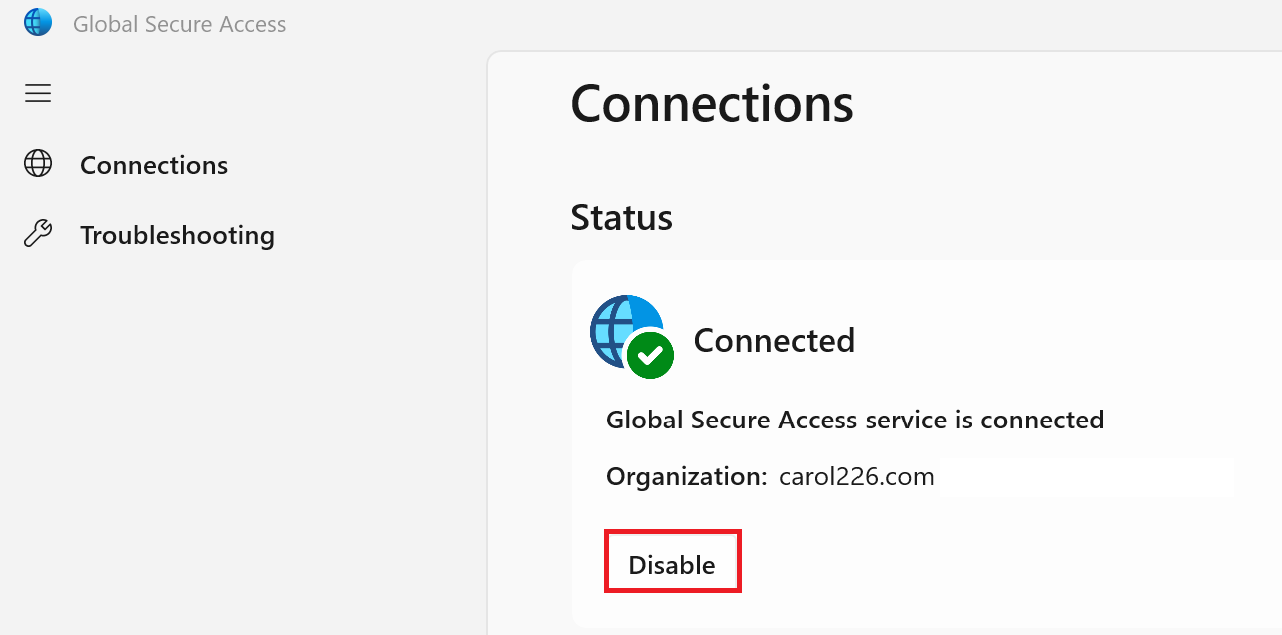

6. 強く推奨する設定

GSA クライアントは、既定で、利用者は タスクトレイの GSA クライアント を右クリックし Disable にすることができてしまいます。

Disable にすると、トラフィックは GSA を経由せずにインターネットへ向かってしまうので、Web カテゴリフィルタの抜け穴になってしまいます。そのため、Web カテゴリフィルタを実装したならば、以下のいずれかの方法で設定をすることを強く推奨します。

- 6-1. レジストリで構成する

- 6-2. Intune を使った制御

6-1. レジストリで構成する

手順内で案内している設定値が私がおススメする設定ですので、手順通りの内容で構成し、動作を確認してみてください。

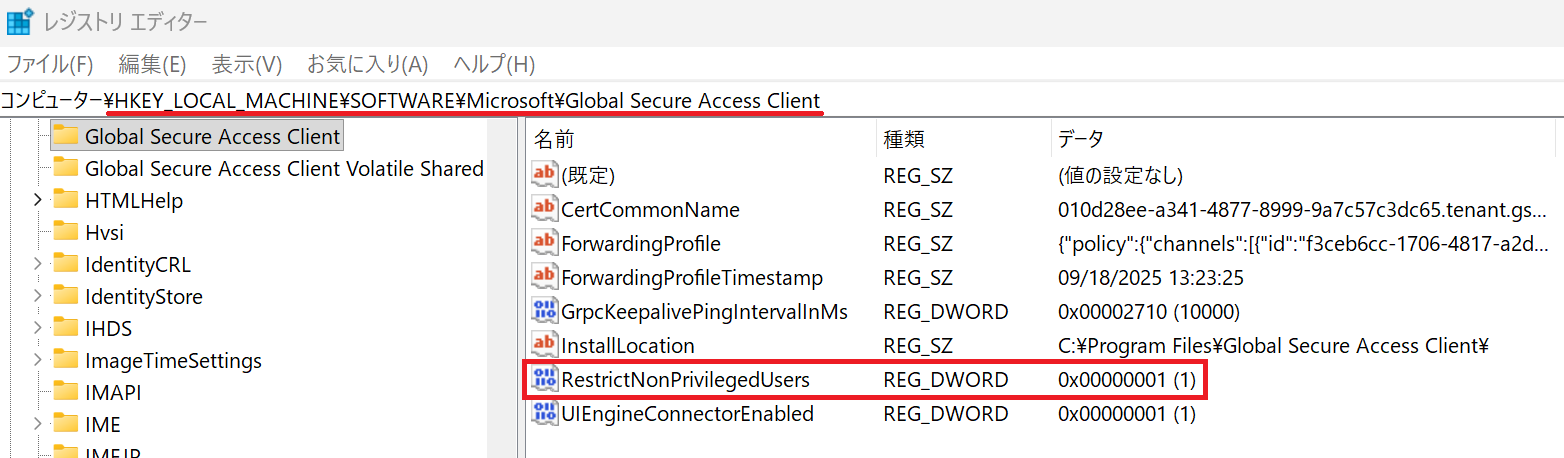

6-1-1. 特権の無いユーザーを制限する (RestrictNonPrivilegedUsers)

以下の公開情報のレジストリキーを設定することで、上記を 無効化することができます。

公開情報:クライアント レジストリ キー

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-install-windows-client?wt.mc_id=MVP_407731#client-registry-keys

(レジストリキー)

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

以下のレジストリ値 (RestrictNonPrivilegedUsers) を追加し 値をセットします。

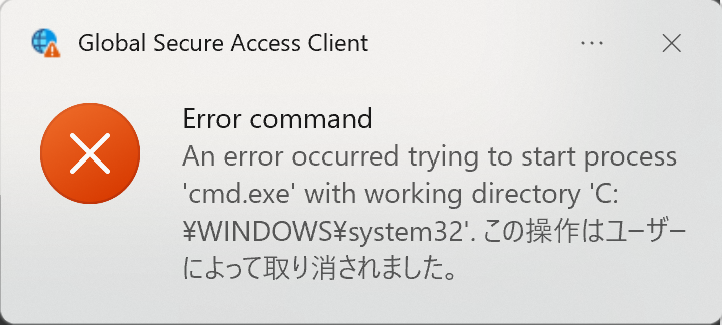

管理権限の無いユーザーでサインインしなおし、以下の Dislble ボタンを押します。

すると、UAC が発動して 管理者の認証を求められますが、キャンセルすると 以下のエラーになり Disable 化できません。管理者であれば、Disable 化することが可能です。

6-1-2. システム トレイ メニュー ボタンの非表示または再表示

管理者は、クライアント システム トレイ アイコン メニューで特定のボタンを表示または非表示にすることができます。

(レジストリキー)

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

6-1-2-1. Disable ボタン (HideDisableButton) を非表示にする

次のレジストリ 値を作成します。

すると、以下の通り Disable ボタン自体が非表示になります。

この場合は、この PC 上の全ユーザーが Disable / Enable の切り替えができなくなります。

これで、一般の利用者は、そもそもボタンを押せないので、不要なエラーにも遭遇しません。

なお、この段階では、管理者であっても 無効化 することができなくなります。

※このあと、サインアウトボタンを有効化することで、管理者向けの対策を講じます。

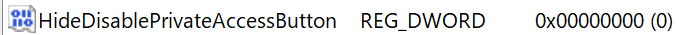

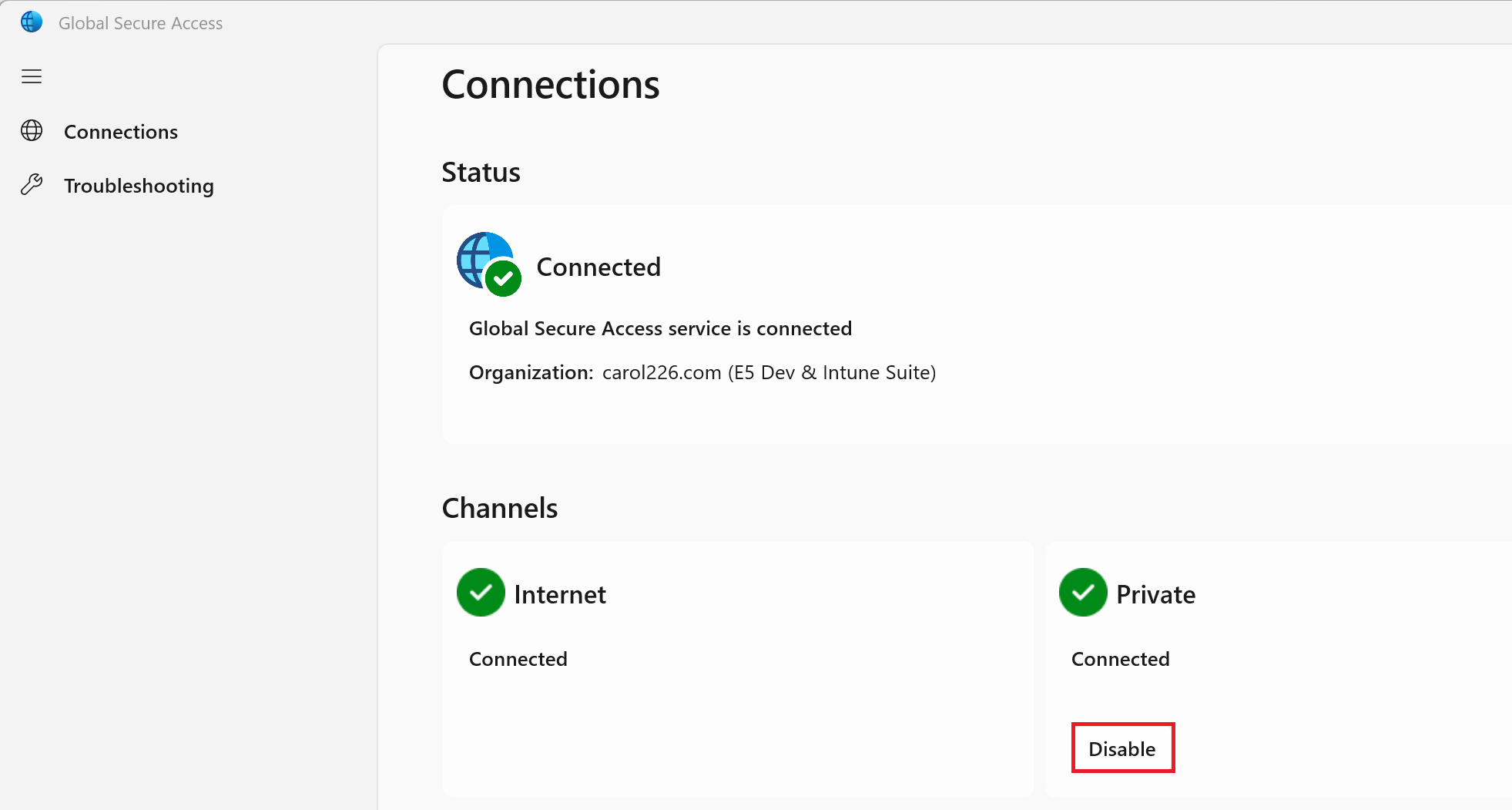

6-1-2-2. プライベートアクセスの Disable ボタン (HideDisablePrivateAccessButton) を表示する

次のレジストリ値を作成します。

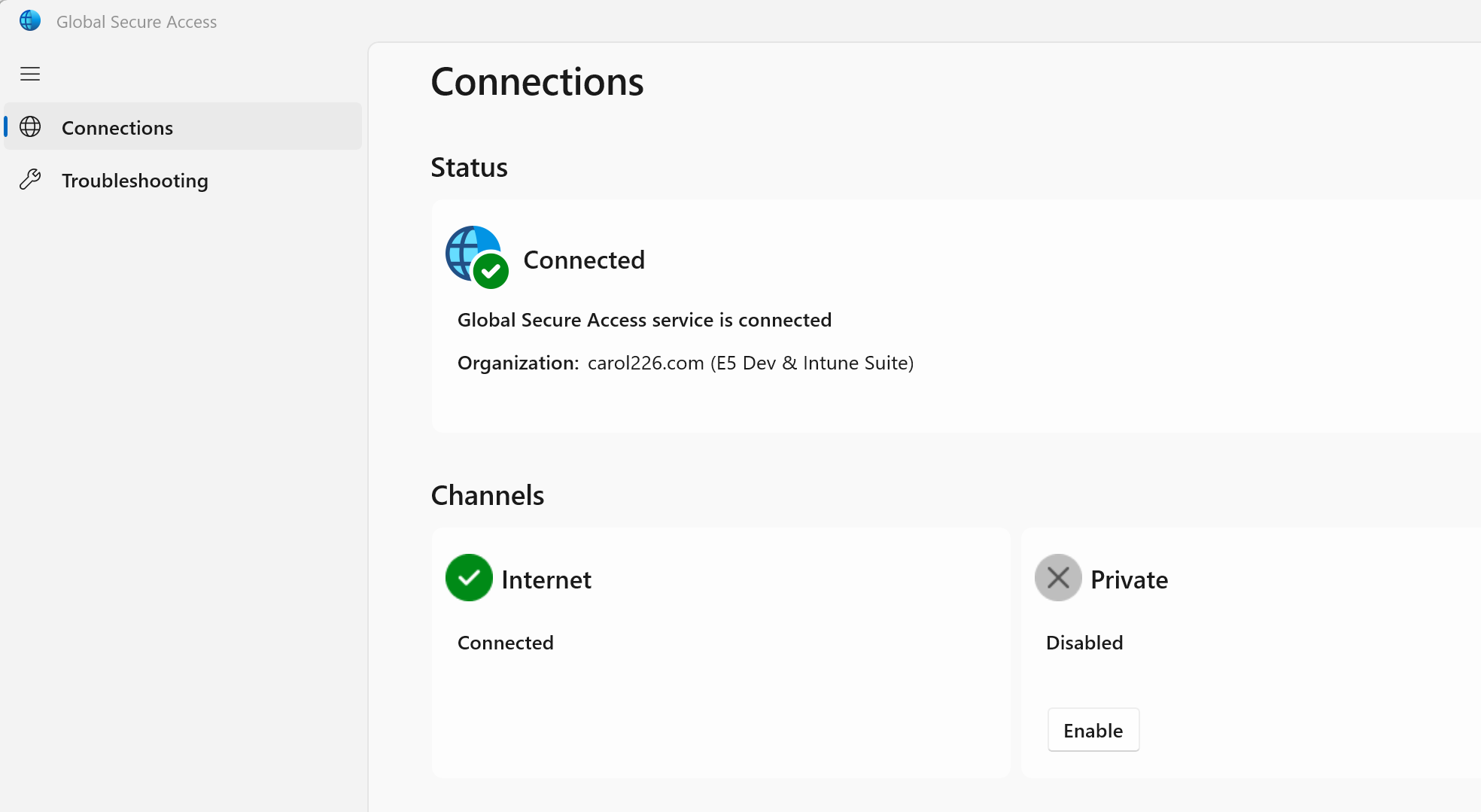

すると、以下の通り プライベートアクセス の機能の箇所に Disable ボタンが現れます。

以下の通り、プライベートアクセス のみが無効化されます。

社外からアクセスする際は ON にして、社内に居るときには OFF にするような使い方ができます。

RestrictNonPrivilegedUsers が 有効な場合でも、利用者は プライベートアクセス を無効化できます。

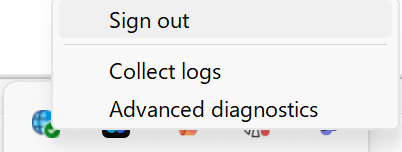

6-1-2-3. サインアウトボタン (HideSignoutButton) を表示する

次のレジストリ キー値を作成します。

すると、以下の通り サインアウト が現れます。

この場合は、サインアウトすることが可能になり、別のアカウントで GSA にログオンすることが出来るようになります。

RestrictNonPrivilegedUsers が 有効な場合は、サインアウト がトレイに表示されますが、管理者以外は サインアウト できません。

なお、利用者に ローカル管理者権限を付与している場合で、勝手に サインアウト をさせたくない場合は、サインアウトボタン を非表示のままにします。そうすると、例外なく GSA を終了させられなくなるため、セキュリティを担保できます。

まとめ:私のおススメ設定

結果として、以下のような設定になります。

GSA クライアントの無効化ボタンが無くなり、一般ユーザーは プライベートアクセス のみを無効化できます。サインアウトボタンが表示されるようになり、管理者はそれを利用することができ、一般ユーザーはブロックされます。

この設定が 一番バランスが良いのではないかと思います。

- RestrictNonPrivilegedUsers = 1

- HideDisableButton = 1

- HideDisablePrivateAccessButton = 0

- HideSignoutButton = 0

(一般ユーザーがローカル管理者権限を持っている場合は、"1")

6-2. Intune を使った制御

6-1. で構成したことと同じ内容を Intune を使って 管理下の PC へ展開することが可能です。

公開情報:Intune を使用してグローバル セキュリティで保護されたアクセス クライアント設定を構成する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-install-windows-client?wt.mc_id=MVP_407731#configure-global-secure-access-client-settings-with-intune

Intune での 設定方法

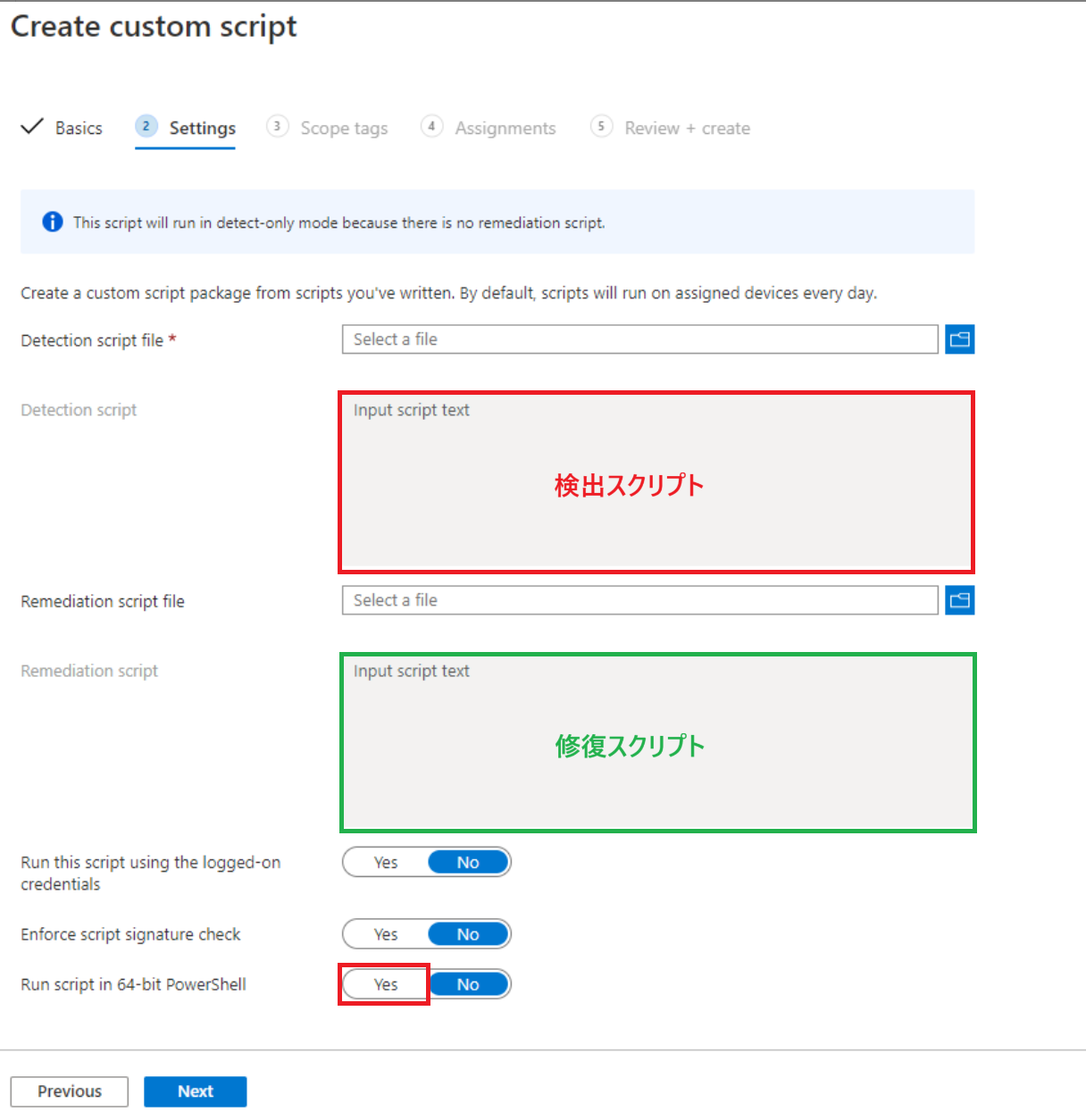

上記の公開情報で紹介されている 検出スクリプト と 修復スクリプト を以下の場所に貼り付けます。

このとき、検出スクリプト と 修復スクリプト の以下の箇所は 4-1. レジストリの設定 と同様の意味を持ちますので 適宜 ON / OFF してください。

$gsaSettings = @{

"HideSignOutButton" = 0

"HideDisablePrivateAccessButton" = 0

"HideDisableButton" = 1

"RestrictNonPrivilegedUsers" = 1

}

検出スクリプトの図は、以下の公開情報から抜粋しています。

公開情報:カスタムのスクリプト パッケージを作成および展開する

https://learn.microsoft.com/ja-jp/intune/intune-service/fundamentals/remediations?wt.mc_id=MVP_407731#create-and-deploy-custom-script-packages

検出スクリプト と 修復スクリプト の仕込み方は、以下の玉井さんの記事も参考になると思います。

https://sccm.jp/2025/04/29/post-7226/

6-1. または 6-2. の構成が終わったら、利用者が Web コンテンツフィルタリングが強制されて、勝手に終了させられない(抜け穴の無い Web フィルタ)状態になっていることを確認してください。

7. その他の情報

Web サイトが どのカテゴリーに属しているのかを確認する方法が提供されています。

※2025/10/28 時点では、Graph API を使う必要があるようです。

公開情報:Web カテゴリ チェッカー ツールを使用して Web カテゴリを確認する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-check-web-content-filtering-categories?wt.mc_id=MVP_407731