はじめに

Microsoft Entra ID を活用していくと、皆がぶちあたる セキュリティの既定値群 について まとめてみました。

初めて聞いた際に、構成を変えてしまうと、どこに影響がでるのかが良くわからない点があるかと思います。私も 今回深堀するまでは、そうでした。今回、セキュリティの既定値群 を 無効 にしたり、有効 にしたりして、どのように変化が生じるのかをまとめながら、そのあとに 初回に 条件付きアクセス を どう構成すれば良いのか・・までを記事化しました。

なお、本記事の 第4章で 2025 年 4 月 25 日 に公開された 条件付きアクセス ポリシー テンプレートの高度な展開ガイド を使った展開方法にも触れています。ぜひ参考にしてください。

Support Blog:条件付きアクセス ポリシー テンプレートの高度な展開ガイド

https://jpazureid.github.io/blog/azure-active-directory/advanced-deployment-guide-for-conditional-access-policy-templates/

1. セキュリティの既定値群とは?

Microsoft Entra ID で、条件付きアクセス を利用するためには、セキュリティの既定値群 を無効化する必要があります。

セキュリティの既定値群 って言われても、初めは 何のことが分からないと思います。セキュリティの既定値群とは、テナントの セキュリティレベル を 適切な状態にするための 複数の設定値の集まりのことを意味しているので、既定の設定値の群れ を略して 既定値群 になっていると思われます。

セキュリティの既定値群 を例えると・・・

セキュリティに疎い子供たちを守る、保護者 のようなイメージだと思ってください。

保護者あり = セキュリティの既定値群 が 有効

まだ、世の中のことが分からない子供を 外に出したら 様々なリスクが伴うので、保護者が 色々と 先回りしたり、手を焼いたりして、トラブルを未然に防いでいます。

保護者なし = セキュリティの既定値群 が 無効

子供が成長して、もう 自分で自分を守れるようになったら、保護を解いて 自由にします。

自由になっても、リスクそのものは存在するので、自分の身は 自分で守らなければなりません。

セキュリティの既定値群 が 有効 の場合は、MFA が有効になり、初心者の管理者 であっても、安全にテナントを運用できるようになっています。

しかし、その場合は、条件付きアクセス は利用できません。

条件付きアクセス を利用するためには、セキュリティの既定値群 を 無効 にする必要があります。

無効化することで、管理者は テナントの セキュリティレベル を 任意 に制御することが可能になります。

その場合は、Microsoft の管理を外れて(親元から離れて)、管理者がテナントのセキュリティにおいて、全責任を持つことになります。セキュリティの脅威に対して、より強固なセキュリティを構成することも出来るようになりますし、何もしなければ、ノーガードの状態にもなるということです。

公開情報:Microsoft Entra ID のセキュリティの既定値群

https://learn.microsoft.com/ja-jp/entra/fundamentals/security-defaults?wt.mc_id=MVP_407731

Support Blog:セキュリティ既定値群に対するアップデート

https://jpazureid.github.io/blog/azure-active-directory/update-to-security-default/

セキュリティの既定値群 を 無効 にして、条件付きアクセス を使っていないテナント(つまり ID と パスワードのみの運用をしているテナント)については、以下の記事に記載されているとおり、セキュリティの既定値群 を 有効 にするように、注意喚起が行われています。

Support Blog:2022 年 6 月末から「セキュリティの既定値群」の有効化が促されます (対象 : 一部のテナント)

https://jpazureid.github.io/blog/azure-active-directory/security-default-2022/

なぜ セキュリティの既定値群 の有効化が促されるのか?

セキュリティの脅威は、年を追うごとに増しています。

そのため、セキュリティの既定値群 を 無効 にしつつ、条件付きアクセス を使っていない(いわゆるノーガード状態)では、もはや テナントを維持できない程の脅威となっています。

そのため、保護者である Micrsoft が、親心を働かせて 「あなた そんな生活しているようでは ダメだよ。シャキッとしなさい。それができないならば、また 親の保護下で生活しなさい!」 と言ってくれているのです。

あと、これは 推測ですが、テナントを乗っ取られた場合、それが 詐欺など 別の悪いことに使われる可能性があるのです。だから、乗っ取られてもいいや、検証用だから 中に何も入ってないし・・・という考えでは、それ自体が 世の中に迷惑を掛けているという事になります。

5年くらい前は、MFA が有効化されると、じゃまなので セキュリティの既定値群 を無効化して、ID と パスワード のみで運用できる・・・というノウハウのみが共有され、リスクのある状態が生まれやすい状態でした。もう、時代が変わりました。利用者も 他社サービスなどで MFA を経験していますし、MFA 無しで情報セキュリティを守ることはできません。

2. セキュリティの既定値群 の状態について

この章では、Azure Portal(または Microsoft Entra 管理センター)で確認することができる、セキュリティの既定値群 の3つの状態について見ていきましょう。

① お客様の組織は、セキュリティの既定値群で保護されていません。

② お客様の組織は現在、条件付きアクセスポリシーを使用しています。

③ お客様の組織は、セキュリティの既定値群で保護されています。

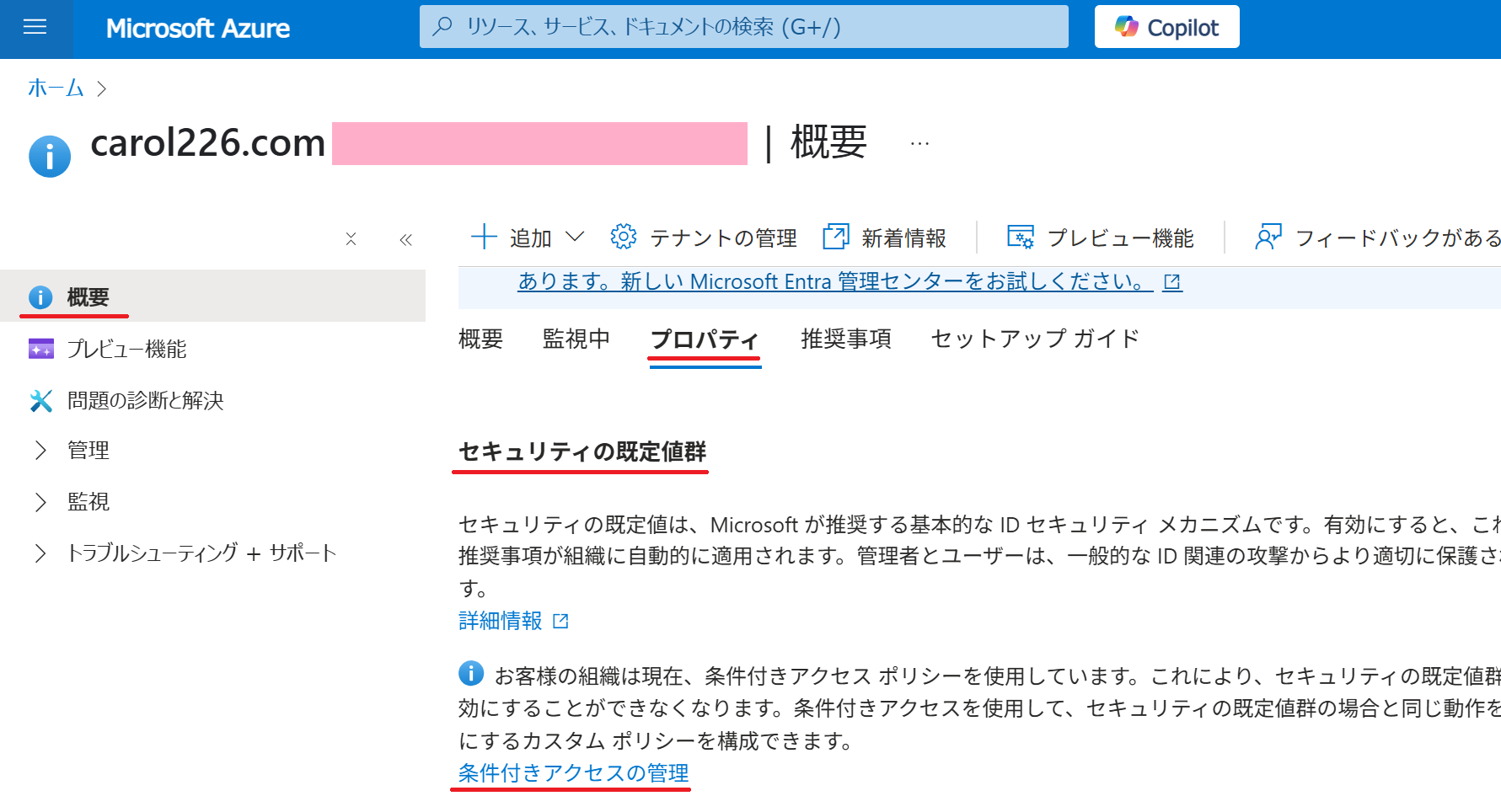

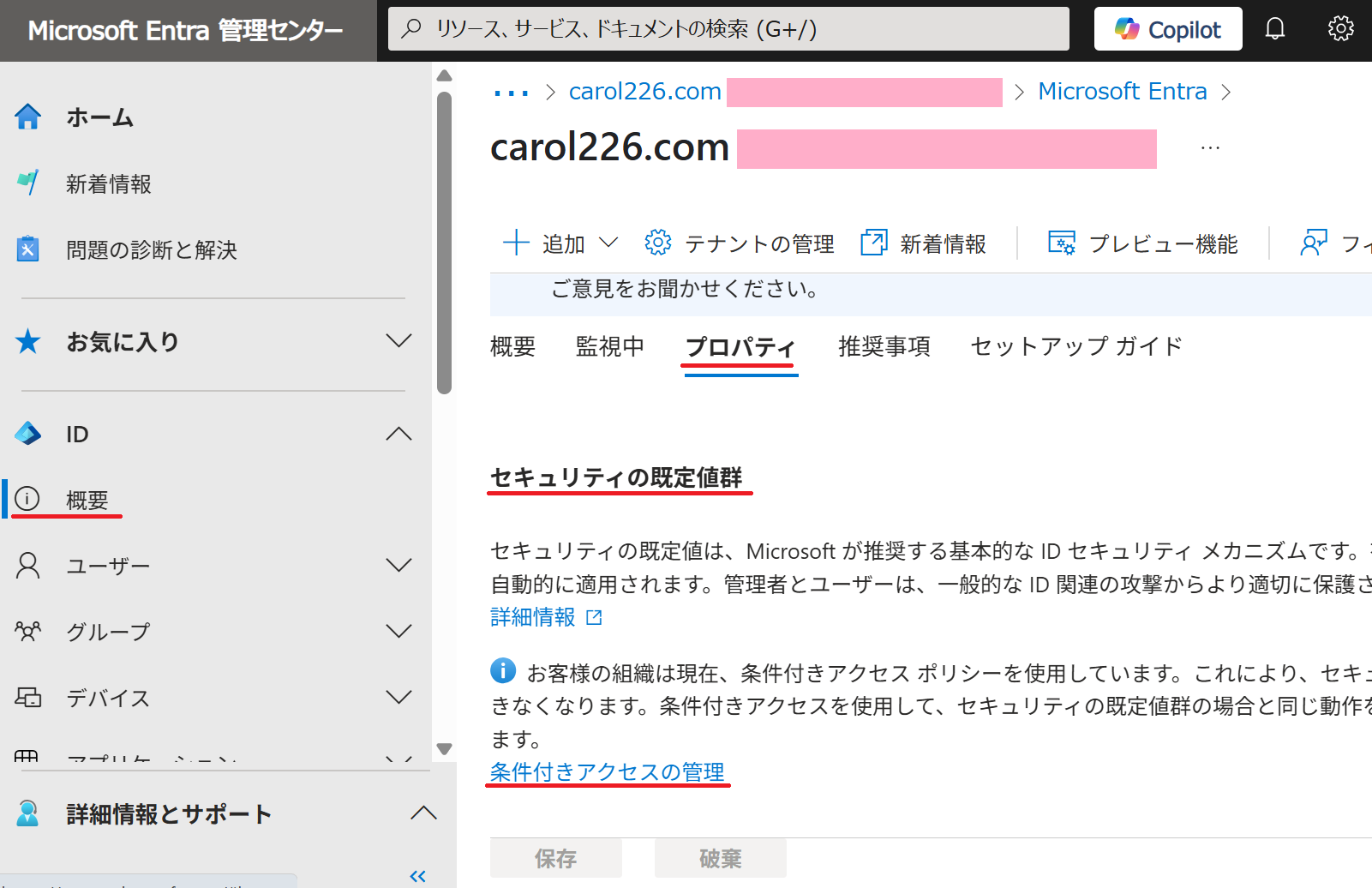

セキュリティの既定値群 の設定がある場所

[概要] - [プロパティ] タブを開いて 下スクロールの最下段

① お客様の組織は、セキュリティの既定値群で保護されていません。

セキュリティの既定値群が 無効 で 無防備な状態であることを示しています。

セキュリティの既定値群の管理 というリンクを開くと、右ペインの画面が開きます。

注意

これは、リスクのある状態です。この状態のまま、長期 放置することが無いようにしましょう。

その場合、気が付いたら ハッキングされて 乗っ取られてしまっているかもしれません。

早めに 条件付きアクセス を構成するか、セキュリティの既定値群を 有効 に戻すかを考えましょう。

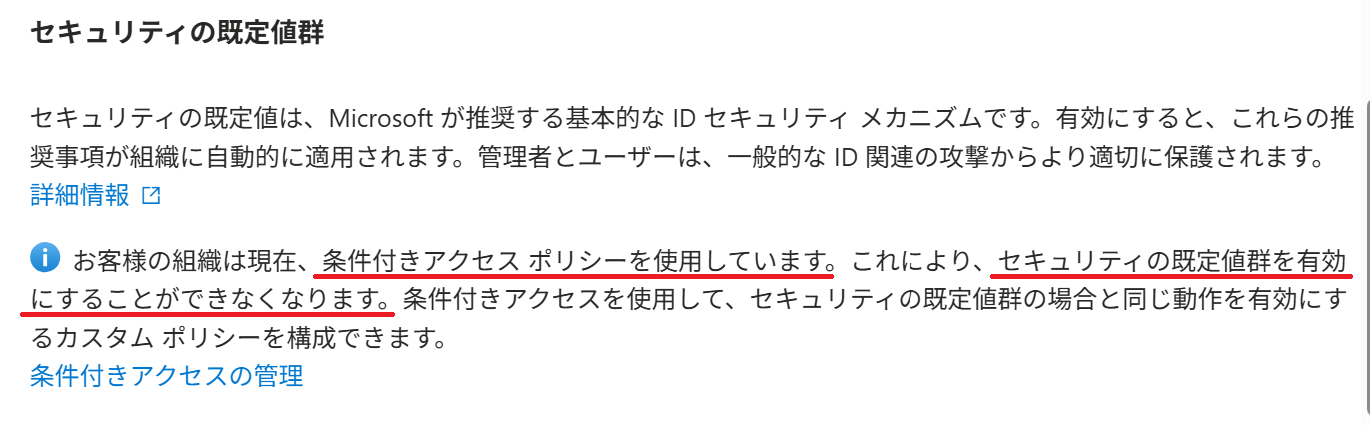

② お客様の組織は現在、条件付きアクセスポリシーを使用しています。

セキュリティの既定値群が 無効 で 条件付きアクセス が利用されている状態です。

お客様の組織は現在、条件付きアクセスポリシーを使用しています。

これにより、セキュリティの既定値群を有効にすることができなくなります。

条件付きアクセスを使用して、セキュリティの既定値群の場合と同じ動作を有効にするカスタムポリシーを構成できます。

既に、条件付きアクセスが利用されている状態です。

いわゆる、自分の身は自分で守る必要がある。自己責任モード

注意

この状態が セキュリティ的に 万全 かというと、そうとは言い切れません。

条件付きアクセス の設定の内容によります。

単に 条件付きアクセス のテストを行っただけで放置しているような状態の場合は、あらためて 内容の棚卸をおこなって、適切な状態を維持しましょう。

場合によっては、セキュリテイの既定値群 を 有効 に戻すことも検討しましょう。

セキュリティの既定値群 を 有効 に戻すためには、条件付きアクセス ポリシー をすべて削除すると、戻すことができるようになります。

③ お客様の組織は、セキュリティの既定値群で保護されています。

テナントのセキュリティは、Microsoft に管理されており、安全な状態です。

但し、条件付きアクセス を使用するためには、セキュリティの既定値群 を 無効 にする必要があります。

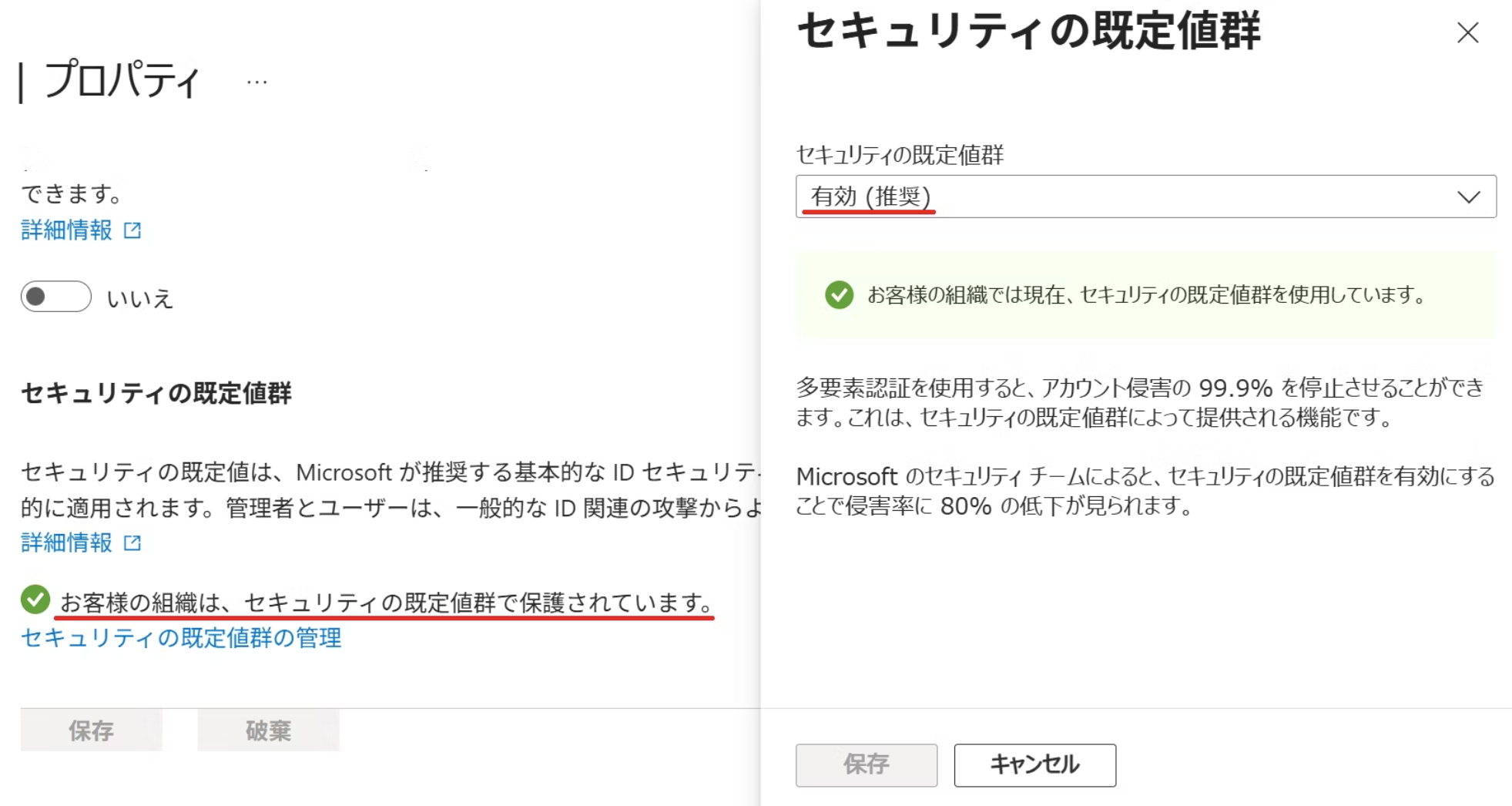

3. セキュリティの既定値群 を無効化する手順

では、条件付きアクセス を使用するために、セキュリティの既定値群 を無効化していきます。

注意

テナント内に業務利用者がいる状態の 本番運用 のテナントでは、いきなり セキュリティの既定値群 の設定を変更することはお勧めしません。

かならず、検証用のテナントを用意して、十分に検証して 理解を深めてから実施してください。

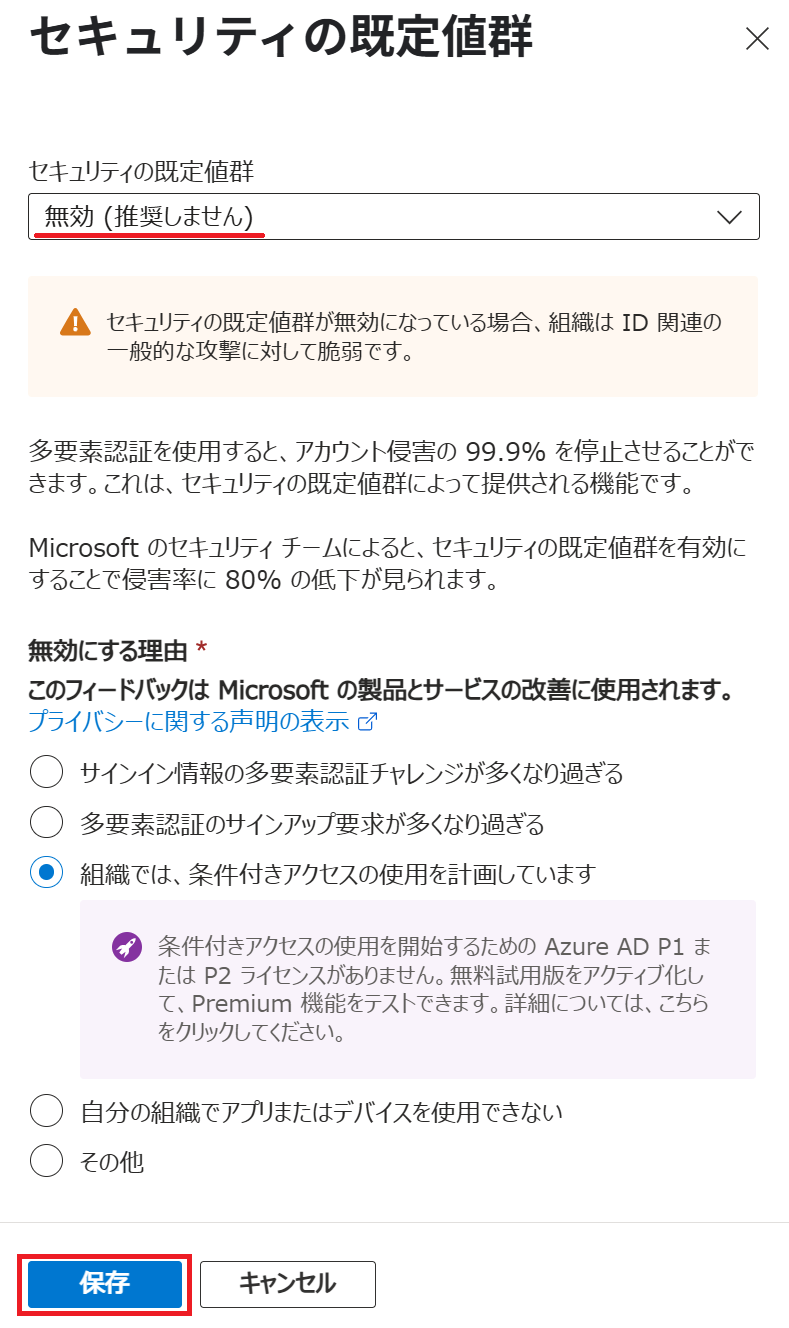

以下の画面から、セキュリティの既定値群の管理 を選択し、右ペインに表示された セキュリティの既定値群 の選択肢で 無効 を選択します。

すると、無効にする理由 というタイトルのアンケート を求められます。

組織では、条件付きアクセスの使用を計画しています を選択して、保存 を押します。

条件付きアクセスポリシーを有効にして、セキュリティの既定値群を置き換えます

無効化する際に、以下の緑枠 のチェックを ON にしたかどうかで、行われる処理に違いが生じます。

ON の場合は、適切な 条件付きアクセス が 自動的に構成されるようになっています。

なお、Microsoft Entra Premium P1 以上のライセンス が 無い場合は、ON にすることはできません。

もし、テナントで 条件付きアクセス を利用するためのライセンス Microsoft Entra Premium P1 以上 のライセンスが無い場合は、以下のように表示されます。

セキュリティの既定値群を無効にすると、ID と パスワード のみでサインインが可能となり、そのままでは危険な状態です(すぐにハッキングされてしまいます)

まずは、Microsoft Entra ID P2 の無料試用版ライセンスをアクティブ化して、条件付きアクセスをテストしましょう。

評価期間が終わったら、セキュリティの既定値群 を 有効 に戻すか、ライセンスを購入して 条件付きアクセス を本格的に導入してください。以下の記事も参考にしてみてください。

Microsoft Entra テナントで ライセンスを購入して利用を開始する

https://qiita.com/carol0226/items/efbeb78c93d903403676

① チェック OFF の場合(または ライセンス無し)

保存を押したあとに表示される 確認ウィンドウのタイトルが セキュリティの既定値群の無効化 になっています。

無効化を押すと、以下のように セキュリティの既定値群 が無効になったことが通知されます。

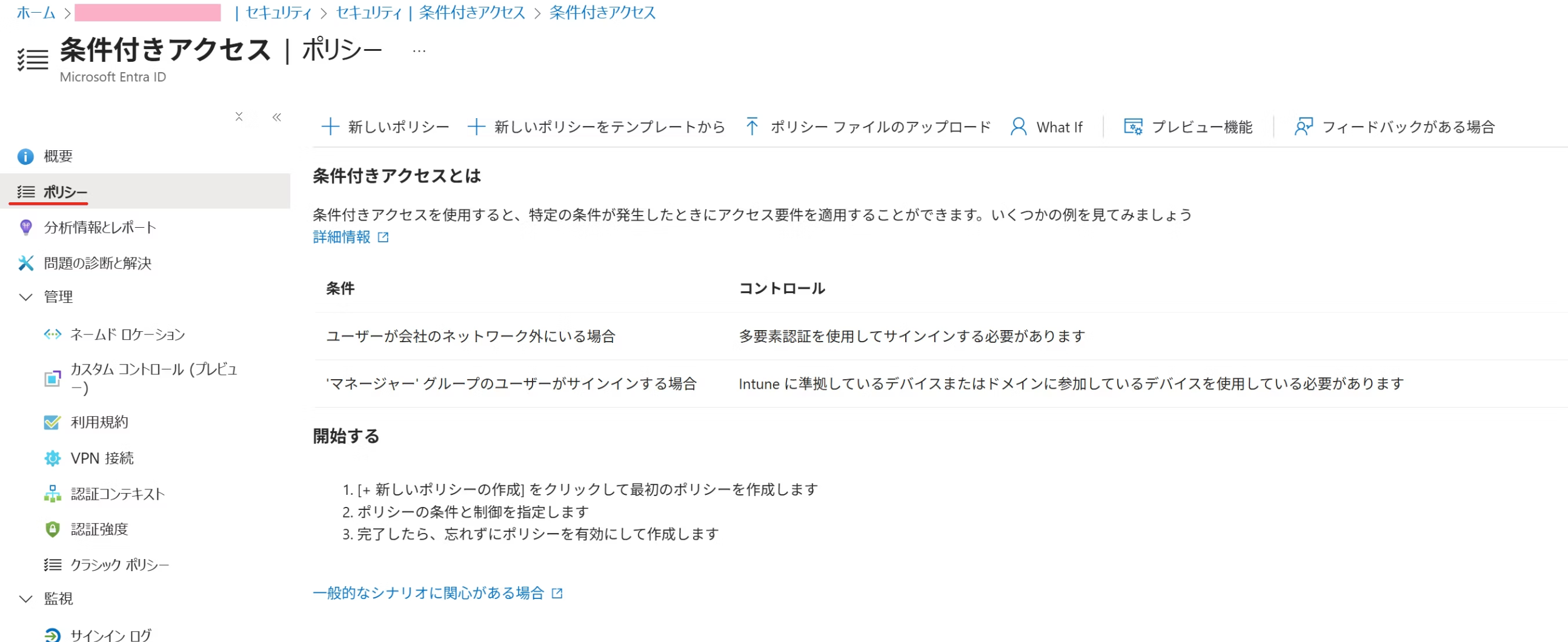

ライセンス無しで切り替えた場合は、以下のように 条件付きアクセス は、なにも構成されていません。

これで、無防備な状態になっています。

② チェック ON の場合

保存を押したあとに表示される 確認ウィンドウのタイトルが セキュリティの既定値群を無効にして、条件付きアクセスを有効にします になっています。

無効化を押すと、セキュリティの既定値群 が 無効 になったと同時に、条件付きアクセス が構成された・・・という意味の通知が届きます。

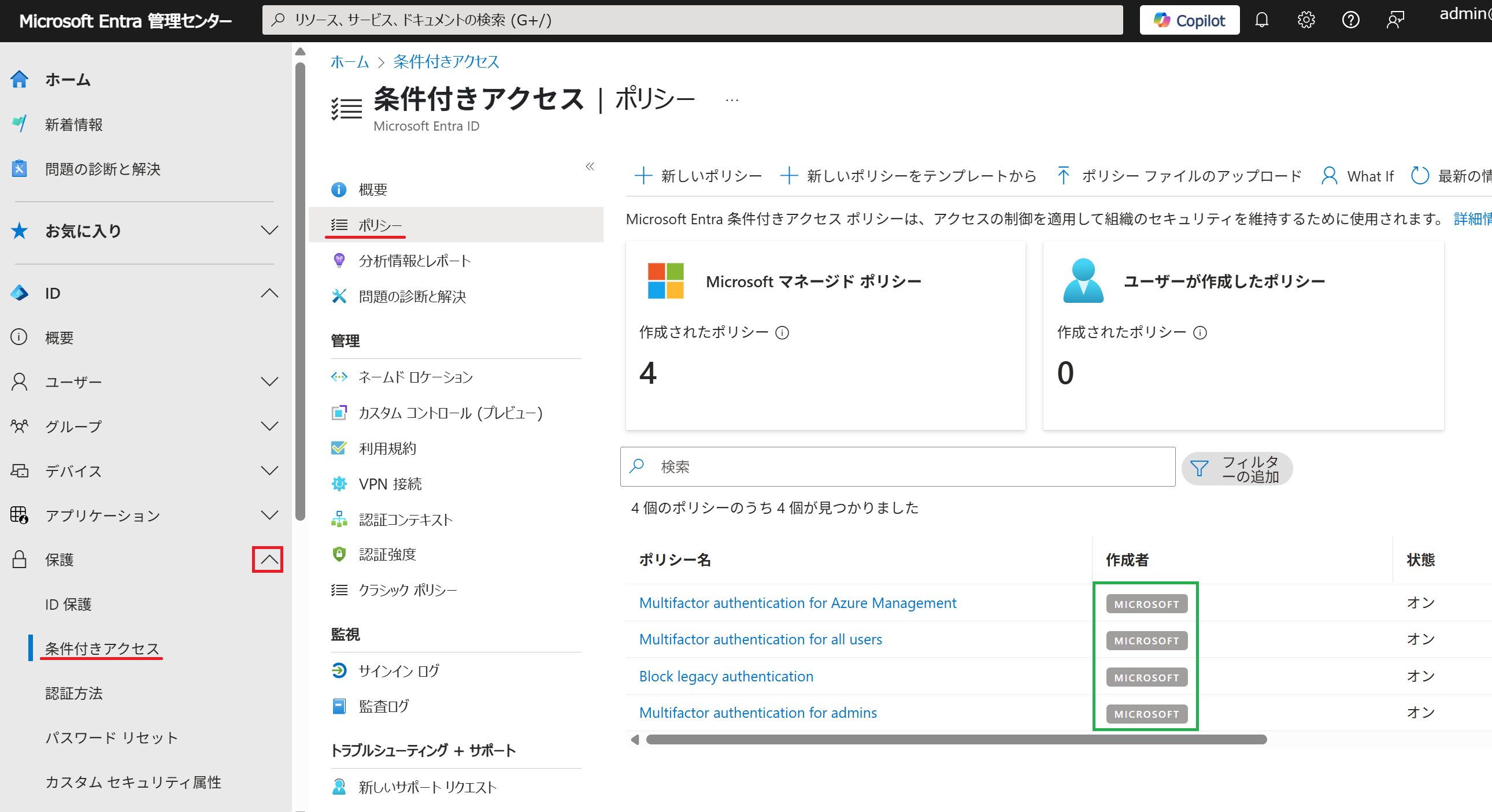

チェック ON で 切り替えた場合は、以下のように あらかじめ 4つの 条件付きアクセス ポリシー が用意された状態になっており、タグ に MICROSOFT マネージド と書かれています。

このポリシー は、無効化することはできますが、削除することは できません。

(Azure Portal)

(Microsoft Entra 管理センター)

この状態であれば、セキュリティの既定値群 を無効にしても、Microsoft が 推奨する 条件付きアクセス が構成されており、安全な状態です。

MICROSOFT マネージド のポリシーは、グレーアウトされた項目が多くあり、ポリシーの オン/オフ と、多少の設定変更が行えますが、完全に自由なカスタマイズはできなくなっています。

管理者自身で、柔軟なポリシーを構成したい場合は、MICROSOFT マネージド のポリシーは オフ にしたうえで次章の手順で、条件付きアクセスを構成してください。

公開情報:Microsoft が管理する条件付きアクセス ポリシー

https://learn.microsoft.com/ja-jp/entra/identity/conditional-access/managed-policies?wt.mc_id=MVP_407731

4. 条件付きアクセス を構成する

前章で、MICROSOFT マネージド で自動構成された場合は、安心ですが、そうではない場合は、以下の方法を使って、初回の条件付きアクセスを構成することをお勧めします。

なにも設定されていない場合は、テナントへのサインインが ID + パスワード のみになっているので、脆弱な状態です。簡単なパスワードを設定していると、簡単に乗っ取られてしまいます。

ここでは、以下の2通りの 初回のポリシー展開方法 をお伝えしたいと思います。

① 従来から存在する テンプレート での展開方法

② 条件付きアクセス ポリシー テンプレートの高度な展開ガイド での展開方法

→ 2025年4月25日 に提供された新しい機能

① 従来から存在する テンプレート での展開方法

以下の4つのポリシーを1つずつ選びながら 有効化していくと、MICROSOFT マネージド と同等の構成になります。

ぞれぞれのテンプレートで、レビューと作成 タブで ポリシーを オン にします。

以下の状態になれば、MFA が有効化されて 適切なセキュリティの状態になります。

(Azure Portal)

(Microsoft Entra 管理センター)

こちらでみると、ポリシーの作成者が ユーザー であることが確認できます。

この方法で作成したポリシーは、ユーザー管理 の扱いになっており、管理者が自由に設定変更や削除 を行う事が可能です。

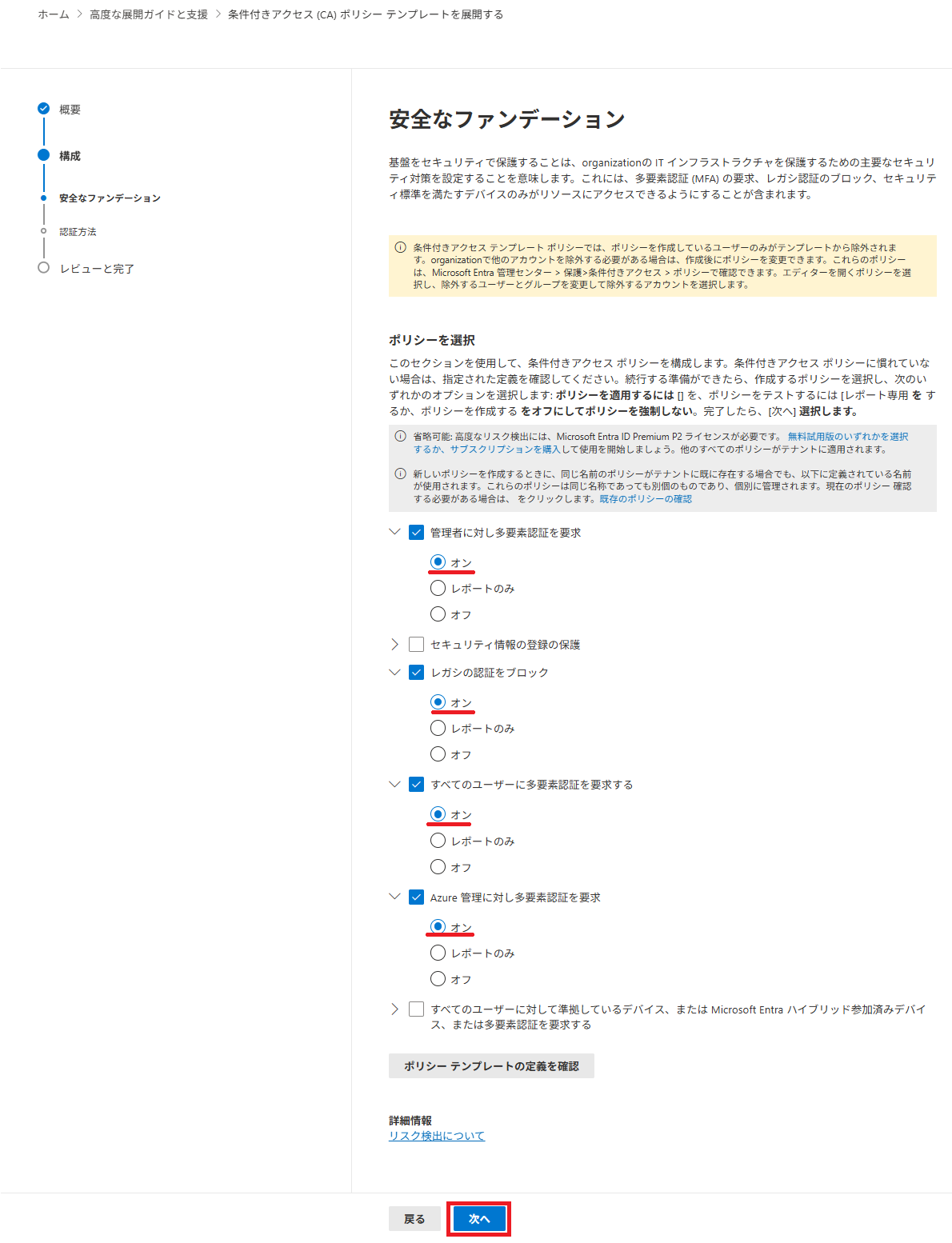

② 条件付きアクセス ポリシー テンプレートの高度な展開ガイド での展開方法

2025年4月25日 に提供された新しい機能です。

ウィザード形式で、組織のセキュリティ要求に応じた 条件付きアクセスポリシー を構成してくれる機能です。

Support Blog:条件付きアクセス ポリシー テンプレートの高度な展開ガイド

https://jpazureid.github.io/blog/azure-active-directory/advanced-deployment-guide-for-conditional-access-policy-templates/

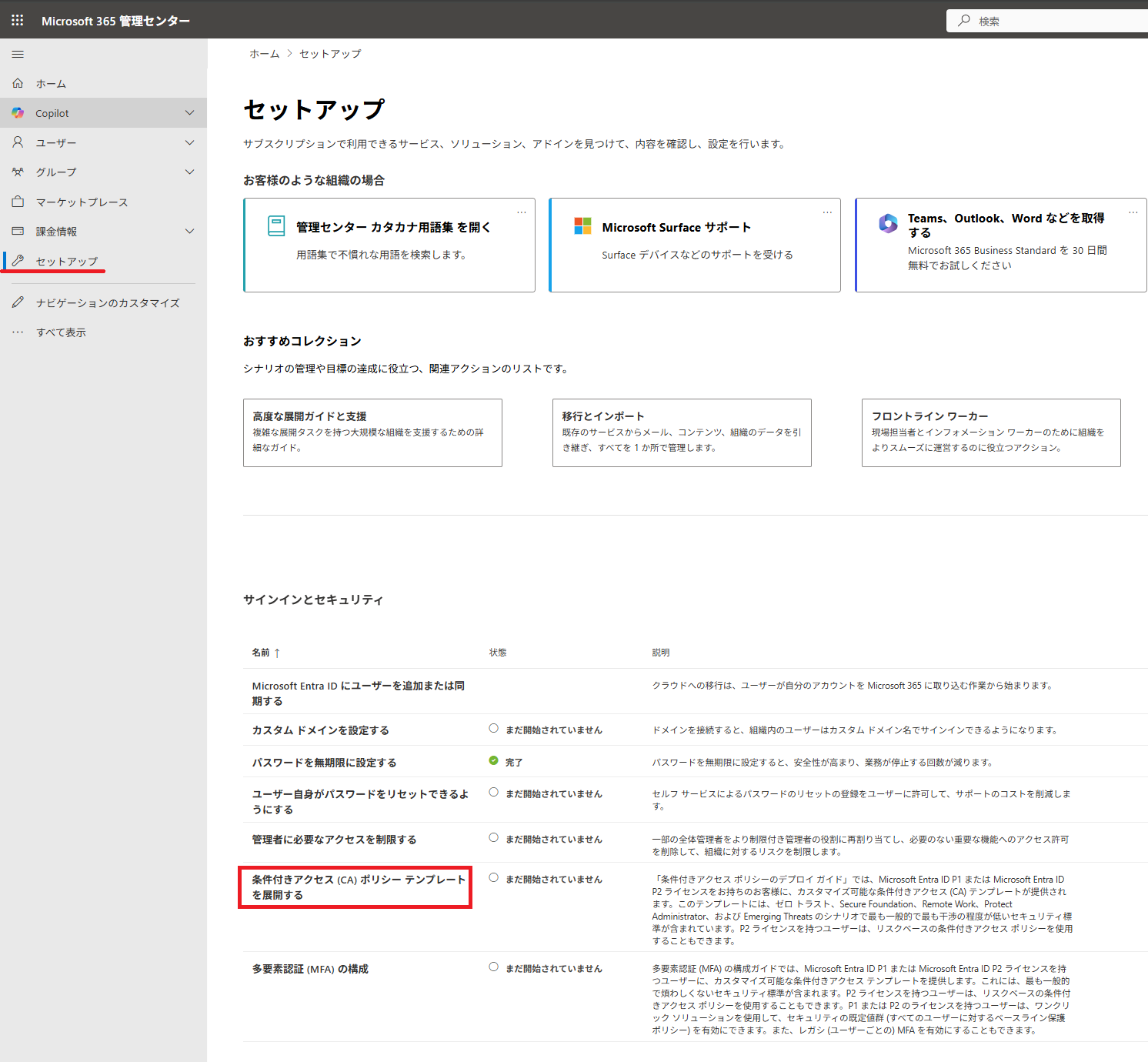

- Microsoft 365 管理センターを開き、左ペインから セットアップ を開きます。続いて 下スクロールして 条件付きアクセス (CA) ポリシーテンプレートを展開する を選択します。

- 以下の画面が表示されるため 始める を押します。

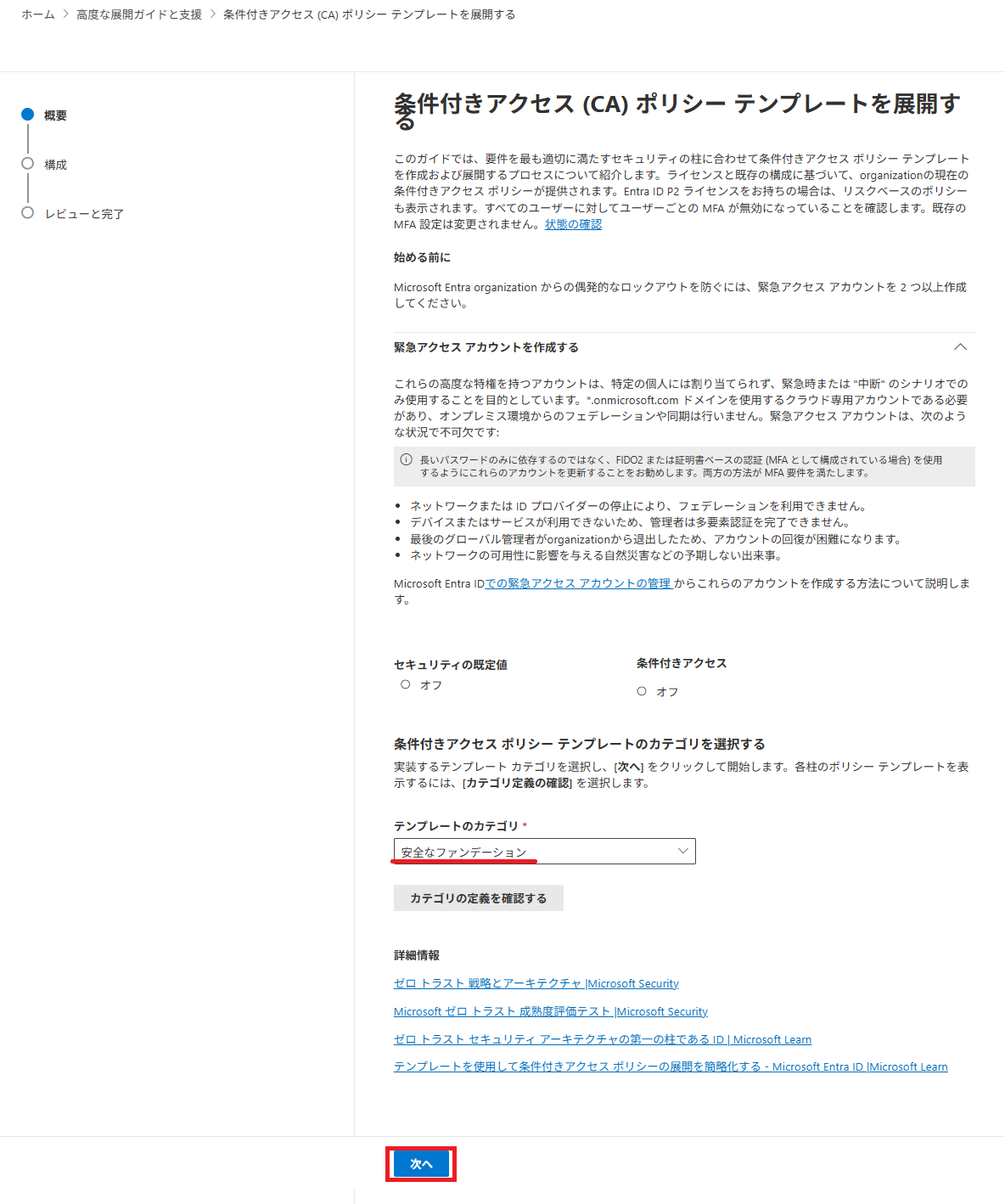

- テンプレートのカテゴリ では 安全なファンデーション を選択して 次へ を押します。

- 以下の画面の通り、4つのポリシーにチェックを入れて、それぞれ オン になるように構成します。この4つのポリシーが、"① 従来から存在する テンプレート での展開方法" で4種類を展開したものと同等の内容になっています。

-

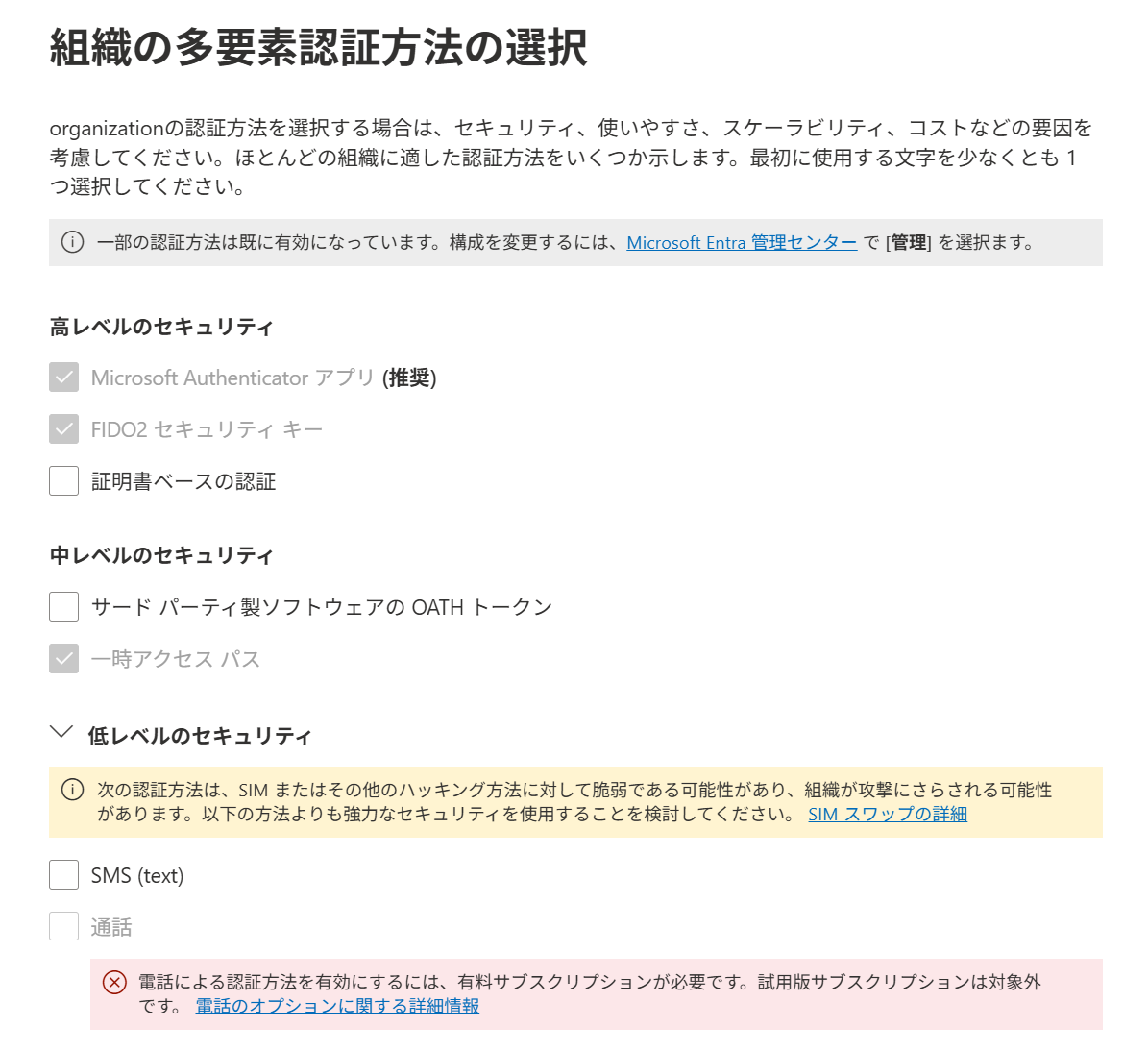

多要素認証方法の選択 を行う画面です。

ここで、Microsoft Authenticator の他に FIDO2 や 証明書ベースの認証、一時アクセスパス などを自由に選択することが出来るようになっており、① 従来から存在する テンプレート での展開方法 には無かった機能かと思います。利用する機能にチェックを入れて 次へ を押します。

- 設定内容を確認して 構成の保存 を押します。

- これで、ポリシーが作成されました。完了 を押します。

- 本記事のキャプチャの内容と同じ設定で進めた場合は、結果的に、"① 従来から存在する テンプレート での展開方法" で 4つのポリシーを展開した時と 同じ 構成になっています。

(Azure Portal)

(Microsoft Entra 管理センター)

ガイドを使って展開した場合は、以下のように テナントの 認証方法 の設定値も変更されます。

この場合、展開ガイドを 再度実行すると、選択肢が グレーアウトして オフにできないのですが、この 認証方法 の各設定を いいえ にしてから、展開ガイドをリトライすると、グレーアウトが消えて選択できるようになります。

(グレーアウトの状態)

設定変更ができない

(認証方法を "いいえ" にしてから、展開ガイドを再実行)

自由に選択が可能

以上で、セキュリティの既定値群 を 無効化 しつつ 基本的な 条件付きアクセスポリシー を構成することができました。

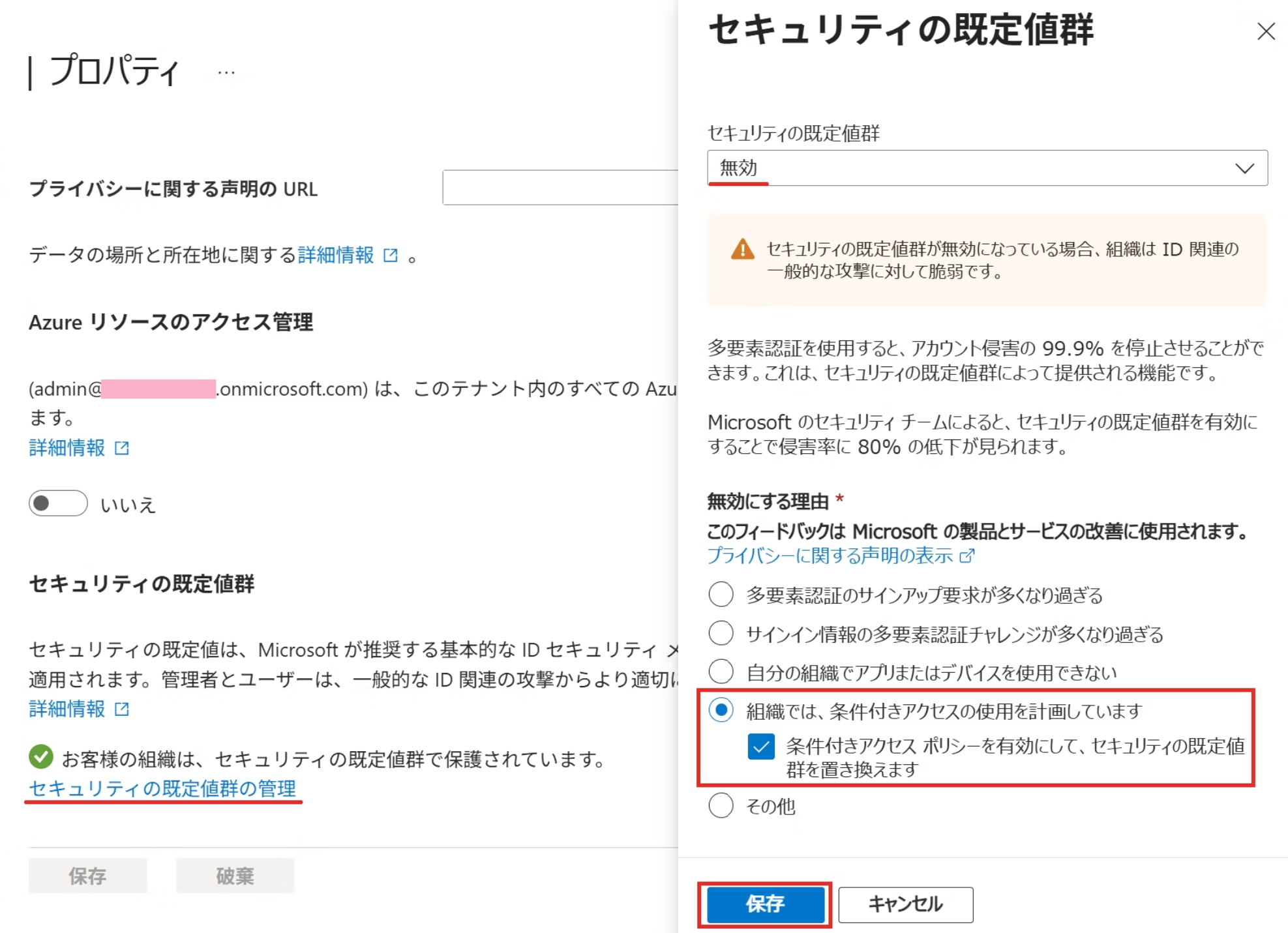

5. セキュリティの既定値群 を 有効 に戻すには

ライセンスが失効した場合や、検証中で 条件付きアクセス が不十分な場合は、本章の手順で セキュリティの既定値群 を 有効 に戻しておきましょう。

セキュリティの既定値群 を 有効にするためには、条件付きアクセスポリシーが 使われていない状態にする必要があります。

上記の画面の状態では、セキュリティの既定値群 を 有効 には 戻せません。

ポリシーを 削除 するか、オフ にします。

MICROSOFT マネージド のポリシーは削除できません。

ユーザー のポリシーであれば、以下の方法で 削除 できます。

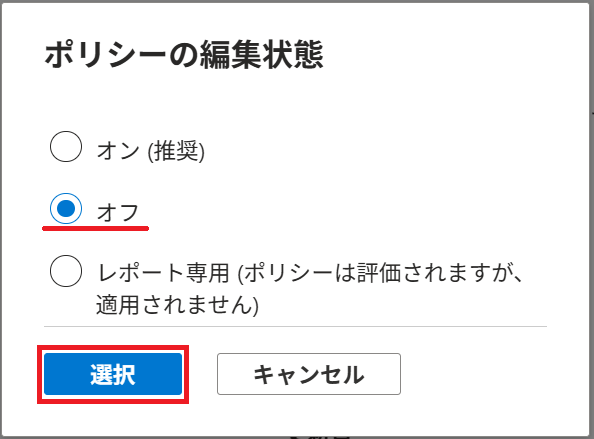

設定を オフ にするには、MICROSOFT マネージド と ユーザー で、ちょっと違います。

(MICROSOFT マネージド)

以下の 状態 欄 で 編集 を開きます。

以下の画面で、オフ を選択して、画面が閉じて 上の画面に戻ったあと、保存 を押します。

(ユーザー)

ポリシーを開いた際の、最下段の箇所で オフ を選んで 保存 します。

ポリシーがすべて オフ または 削除 されていれば、以下の通り セキュリティの既定値群の管理 のリンクが表示されるため、これを押して、有効 にすることができます。

6. 条件付きアクセス の 応用

前章で作成された 条件付きアクセス をカスタマイズすることで、応用 していくことが可能です。

条件付きアクセス をフル活用することで、ユーザー、場所、アプリ、認証方法 などの複合的な条件を設定して、認証 を行うことが出来るようになります。

本記事で紹介したテンプレート以外のものを展開したりして、設定値を分析し、検証することで、理解を深めていただくと良いと思います。

以下の公開情報の 左ペイン の チュートリアルや、操作方法ガイド を活用して、理解を深めていきましょう。

以下の トレーニングコンテンツ も活用しましょう。

以下の 国井さんの記事も とても参考になります。

条件付きアクセス の応用だけで、複数の記事が書けてしまうほどに奥が深いため、本記事では取り上げません(それは、また別の機会に・・・)