プライベートネットワークコネクタ とは?

プライベートネットワークコネクタは、 下図のような Microsoft Entra Global Secure Access (略:GSA) を実現するための 一部の構成要素です。

本記事では、プライベートネットワークコネクタ のことを 省略して コネクタ と表記します。

コネクタ は、GSA を経由して、組織のプライベートなネットワークに接続させたい場合に、ネットワーク上の任意の Windows Server OS 上に導入が必要です。

このネットワーク は、オンプレミスの物理ネットワークでも、クラウド上の 仮想ネットワーク でも構いません。

下図の赤丸の箇所が、コネクタ であり、プライベートなネットワークを GSA に接続するための ハブ となるコンポーネントです。

GSA について

以下の記事が 全体像の説明と 詳細記事へジャンプできるサマリー になっています。

Microsoft Entra Global Secure Access の全体像

https://qiita.com/carol0226/items/29cba6c32a22893a1349

Marketplace からも展開可能

なお、コネクタ を導入する環境が クラウドサービスの仮想ネットワーク上であれば、Marketplace から構築済みのイメージをデプロイすることもできます。

最終章 で解説していますので、参照してみてください。

コネクタ の システム要件

- 動作環境は、クラウド/オンプレミス(仮想・物理)を問いません。

→ 次章の手順紹介では、Azure 仮想ネットワーク を使っています。

- Windows Server 2016 以降を導入済みのサーバー

かつ、.NET Framework 4.7.1 以上が導入されていること

公開情報:Windows サーバー

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-connectors?wt.mc_id=MVP_407731#windows-server

→ 次章の手順紹介では、Windows Server 2022 を使っています。

- スペックは、CPU: 4 CPU コア以上、メモリ: 8 GiB 以上

公開情報:仕様とサイズ要件

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-connectors?wt.mc_id=MVP_407731#specifications-and-sizing-requirements

→ 次章の手順紹介では、2 CPU , 8 GiB を使って検証します(要件以下だけど 勘弁して)

- OS には TLS 1.2 が導入されている必要があります

公開情報:前提条件(TLS 1.2)

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-connectors?wt.mc_id=MVP_407731#transport-layer-security-tls-requirements

→ 次章の手順紹介で、TLS 1.2 の導入手順についても触れます。

- スタンドアロン(ワークグループのサーバー)でも動作しますが、ドメインに参加することが推奨です。

公開情報:ドメイン

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-connectors?wt.mc_id=MVP_407731#domain-joining

→ 次章の手順紹介では、Azure 上に展開済みの Active Directory ドメイン へ参加させています。

- インターネット経由で GSA の アクセスポイント (POP) へ HTTPS アウトバウンド接続が有効であること

※URL フィルタ や テナント制限 が実施されていると利用が出来ない場合があります。

公開情報:通信要件

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-connectors?wt.mc_id=MVP_407731#prepare-your-on-premises-environment

→ 本記事では、Azure VM を使用しており、アウトバウンド通信は、すべて許可されています。

- コネクタ が設置された場所と、接続先のホストが 離れた場所に設置しない方が良い

例1:コネクタ が Azure 上にあるが、接続先のサーバ が オンプレミス上にある

例2:コネクタ が 大阪サイトにあるが、接続先のサーバ が 東京サイト にある

公開情報:コネクタサーバーの推奨事項

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-connectors?wt.mc_id=MVP_407731#recommendations-for-the-connector-server

→ 本記事では、コネクタ と 接続先のサーバーは 同じ Azure 仮想ネットワーク上に配置しています。

ネットワークデザイン(コネクタグループ)

コネクタ は、PoC であれば 1台だけ用意すれば動作します。PoC の人は 本章は SKIP して、次章へ進んでください。※ その場合、コネクタグループは、Default Connector Group が使われます。

1つの コネクタグループ

1つの コネクタグループ に、複数の コネクタ を登録して運用すると、冗長性 や、負荷分散 の機能を 全自動で実現します。

-

単一サイト内で1つのコネクタグループ

冗長性 や 負荷分散 が確保され、全自動で切り替わります。 -

複数サイト上のコネクタを 1つのコネクタグループに束ねる

DR を踏まえた配置には 不向き。

メインサイト(例:東京)と DRサイト(例:大阪)間が WAN で結ばれていれば、DR 切り替えも自動で切り替わります。

しかし、トラフィックが均等に配分されるため、通常利用時も DR サイトにもトラフィックが向きます。

その結果、DR サイトと メインサイト間の WAN 回線のトラフィックが増大します。

通信の応答速度や、WAN 回線のコスト に悪影響が出る恐れがあります。

→ 前章の コネクタサーバーの推奨事項 で書いた通り コネクタ と 接続先が離れた状態になってしまいます。

複数の コネクタグループ

複数の コネクタグループ を 用意して実現できることは、接続元・接続先 の組み合わせごとに グループ を用意することで、トラフィックフローを制御できることです。

-

アプリごとに コネクタグループ を用意する

RDS サーバーへの接続は、コネクタグループ A を使い、基幹系業務アプリへの接続は、コネクタグループ B を使う -

サイトごとに コネクタグループ を用意する

本社への接続 は、コネクタグループ A を使い、北海道支社 への接続は、コネクタグループ B、九州支社 への接続は、コネクタグループ C を使う

公開情報:Microsoft Entra プライベート ネットワーク コネクタ グループについて

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-connector-groups?wt.mc_id=MVP_407731

注意点

コネクタグループ A が使えない時に、コネクタグループ B へフェイルオーバーするような機能は備えていない点に注意が必要です。

たとえば、コネクタグループ A に 東京の コネクタ、コネクタグループ B に 大阪の コネクタ を配置しておく。

通常時は、東京 のみを優先で使い、東京が使えない場合だけ、大阪 を使うというような 優先制御は できせん。

もし、DR において 場所の制御を行いたい場合は、災害発生時に 手動で アプリの コネクタグループ の割り当てを変更することで、実現は可能です。

DR 手動切り替えのデザイン例

以下のような形で、DR サイトごとに コネクタグループを作成し、コネクタ をインストールするサーバーを2台ずつ含めます。すべての トラフィック は、TKY-Group のみに割り当てて運用します。

災害が発生し、東京サイトは使えないと判断したときに、手動で アプリ割り当てを OSA-Group に切り替えることで、DR を実現します。

| アプリ 割り当て |

コネクタ グループ |

サーバー 設置場所 |

コネクタ 導入サーバー |

|---|---|---|---|

| 正常時 | TKY-Group | 東京サイト | TKY-MEPAC01 TKY-MEPAC02 |

| DR 時 (手動切替) |

OSA-Group | 大阪サイト | OSA-MEPAC01 OSA-MEPAC02 |

公開情報:ディザスター リカバリーサイト

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-connector-groups?wt.mc_id=MVP_407731#disaster-recovery-sites

導入手順

1. コネクタ用 サーバーの手配

-

前提事項を満たす Windows Server を手配します。

-

サーバーがインターネットに接続できる状態になっているかを確認します。

-

(任意)ドメインに参加します。

2. TLS 1.2 の有効化

手配した コネクタ用 サーバー上で、作業を行います。

TLS 1.2 の要件を満たすために、設定変更が必要です。

展開したての Windows Server 2022 で、該当の値をチェックしてみたのですが、十分では無かったので、新し目のサーバーでも 設定は必須なようです。

公開情報を見ると、以下の説明になっていますが、緑色枠、水色枠 のいずれか1つを実施すれば良いです。

参考

下図は、Windows PowerShell を貼り付ける方法を実施した場面です。

TLS 1.2 has been enabled. You must restart the Windows Server for the changes to take effect. と表示されており、正常終了を示しています。

※結果を レジストリエディタで確認してみたけど、ちゃんと設定されてました。

公開情報:トランスポート層セキュリティ (TLS) の要件

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-connectors?wt.mc_id=MVP_407731#transport-layer-security-tls-requirements

3. コネクタ モジュールのダウンロード

手配した コネクタ用 サーバーに、モジュールを ダウンロード します。

そのため、以下のどちらかの方法で、操作してください。

- コネクタ用サーバー上でブラウザを開き、以下の手順を実行し ローカルへダウンロード

- 別の PC で操作を行って、ダウンロードしたモジュールを コネクタ用サーバー にコピー

(ダウンロード手順)

1.Microsoft Entra 管理センター に 管理者 で サインインします。

https://entra.microsoft.com/

2.サインインしたら、GSA を利用したい テナント にちゃんと入れているかを確認します。

公開情報の以下の説明が分かりづらいですが、管理センターからダウンロードするモジュールには、接続先のテナント専用なのかもしれません。そのため、ダウンロードする際に 別のテナント用のモジュールになってしまわないように、確認を促されていると思ってください。

たとえば、テナントのドメインが contoso.com の場合、管理者は admin@contoso.com またはそのドメイン上の他の管理者エイリアスであることが必要です。

右上隅で自分のユーザー名を選択します。 アプリケーション プロキシを使用するディレクトリにサインインしていることを確認します。 ディレクトリを変更する必要がある場合は、 [ディレクトリの切り替え] を選択し、アプリケーション プロキシを使用するディレクトリを選択します。

3.左ペインから グローバル セキュア アクセス > 接続 > コネクタとセンサー を開きます。そのあと、右側に表示された画面から コネクタサービスのダウンロード を選択します。さらに 右側に表示されたウィンドウ内から 規約に同意してダウンロード を押します。

4.以下のようにダウンロードされれば OK です。

作業用 PC でダウンロードした場合は、コネクタ用サーバー のローカルにコピーしてください。

4. コネクタ モジュール のインストール

インストール前の準備事項

このままインストールを実行すると、以下のように Internet Explorer セキュリティ強化の構成 でブロックされている旨のメッセージが表示されてしまいます。

これを抑制するために、以下の設定を行ってください。

公開情報:Windows サーバーで Internet Explorer ESC をオフにする方法

https://learn.microsoft.com/ja-jp/previous-versions/troubleshoot/browsers/security-privacy/enhanced-security-configuration-faq?wt.mc_id=MVP_407731#windows-------internet-explorer-esc---------

(インストール手順)

1.ダウンロードしたファイルを ダブルクリック して、実行します。

2.以下のウィンドウが表示されるため、テナントの管理者アカウントで サインイン します。

私が検証した際には、上記の画面でサインインする際に、パスキー が利用できませんでした。

私のテナントは、完全パスワードレス を目指した検証も行っていたので、これでは先へ進めません。

別途、ID + パスワード + Microsoft Authenticator でサインインできる管理者を用意して、サインインする必要がありました。レアケースかと思いますが、同様の環境の人は、注意してください。

私の同僚が検証した時には、アカウントが Authenticator を使った 6桁 のコード認証を使っていたのですが、以下のエラーが出ていました。エラー内容を見ると Edge の最新化が必要なのかな・・・と思われる内容なのですが、結論は Authenticator の通知 を使わないとダメという結果でした。

Unsupported browser

Keep your account secure

Your organization requires that you set up the following authentication methods to prove your identity.

Update your browser

⚠️

Your browser is not supported or up-to-date.

Try updateing it, or else download and install the latest version of Microsoft Edge.

You can also access

https://aka.ms/mysecurityinfo from another devide.

要注意

コネクタの認証は、パスキーもダメだし、6桁コード認証もダメ・・ということで、ハマりどころかも知れません。

上記の Learn more を押すと、以下のサイトにリンクされていました。

公開情報:既存のオンプレミス プロキシ サーバーと連携する

https://learn.microsoft.com/ja-jp/entra/identity/app-proxy/application-proxy-configure-connectors-with-proxy-servers?wt.mc_id=MVP_407731

★3章と4章の手順は、以下の公開情報を元にしています。

公開情報:コネクタのインストールと登録

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-connectors?wt.mc_id=MVP_407731#install-and-register-a-connector

5. インストール結果の確認

正常に コネクタ がインストールされ、クラウドへの疎通が行われていると、Microsoft Entra 管理センター の画面を更新すると、以下の表示になります。

ポイント

緑色枠 の箇所をポイントすると、以下のメッセージが表示されます。

各グループでアクティブなコネクタを 2 つ以上にすることをお勧めします

これは、コネクタ が1つしか無いため、冗長性がないことを指摘しています。

もう1台、サーバーを手配して、コネクタ を 追加インストールすることが推奨されている状態です。

公開情報:インストールと登録を確認する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-connectors?wt.mc_id=MVP_407731#verify-the-installation-and-registration

6. トラブルシューティング

コネクタ の導入がうまく進まない場合は、以下の公開情報も参照してみてください。

公開情報:プライベート ネットワーク コネクタのインストールに関する問題のトラブルシューティング

https://learn.microsoft.com/ja-jp/entra/global-secure-access/troubleshoot-connectors?wt.mc_id=MVP_407731

7. Marketplace からのデプロイ

GSA の構成要素である プライベートネットワークコネクタ は、各社クラウドの Marketplace から直接入手・展開できるようになっています。

公開情報:コネクタのインストールと登録

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-configure-connectors?wt.mc_id=MVP_407731#install-and-register-a-connector

上記の公開情報より抜粋

→ 上記の公開情報内のリンク先がズレているので、気を付けてください(Azure をクリックすると AWS とか)

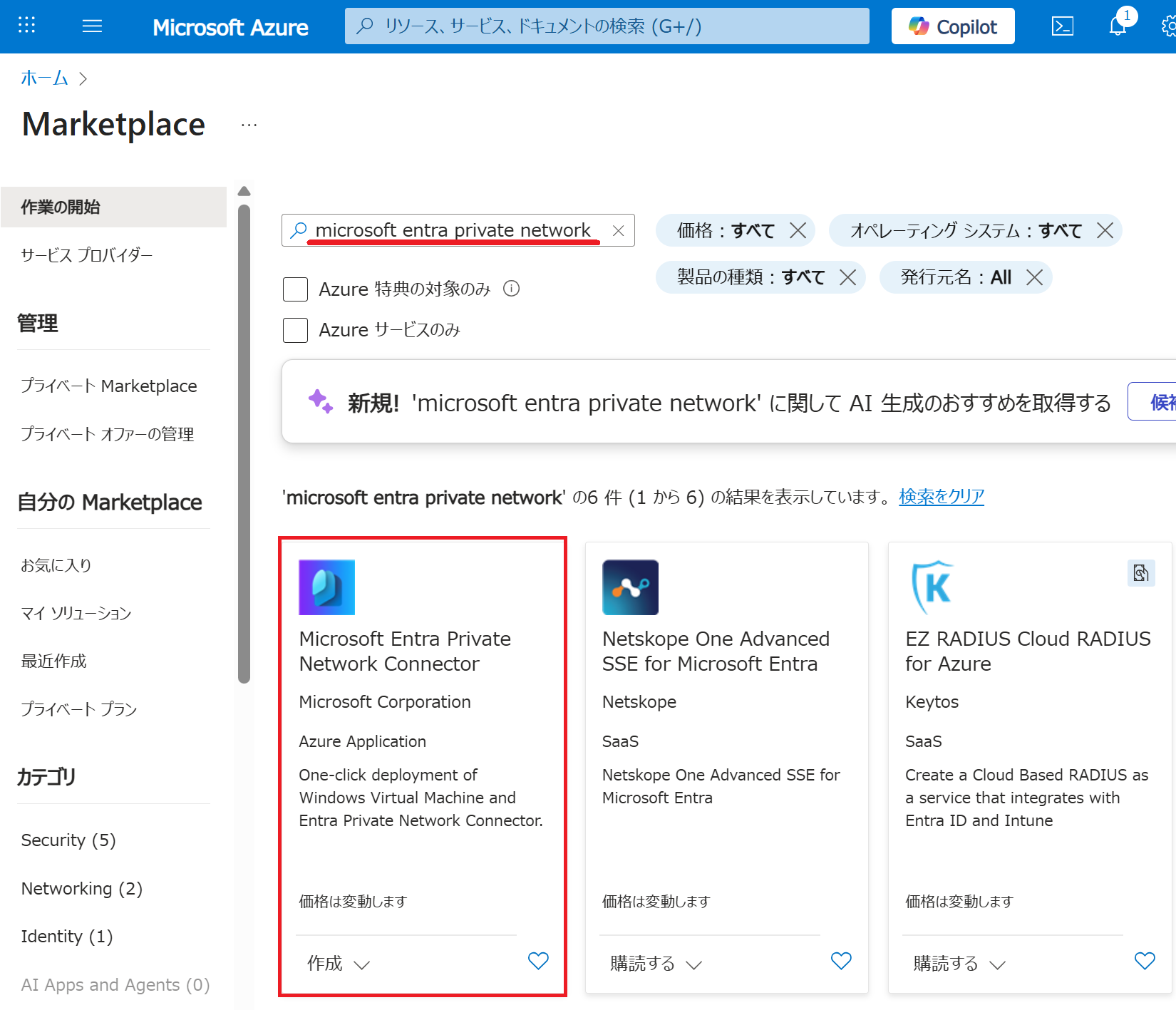

Azure 用

Marketplace で Microsoft Entra Private Network Connedtor というキーワードで検索できます。

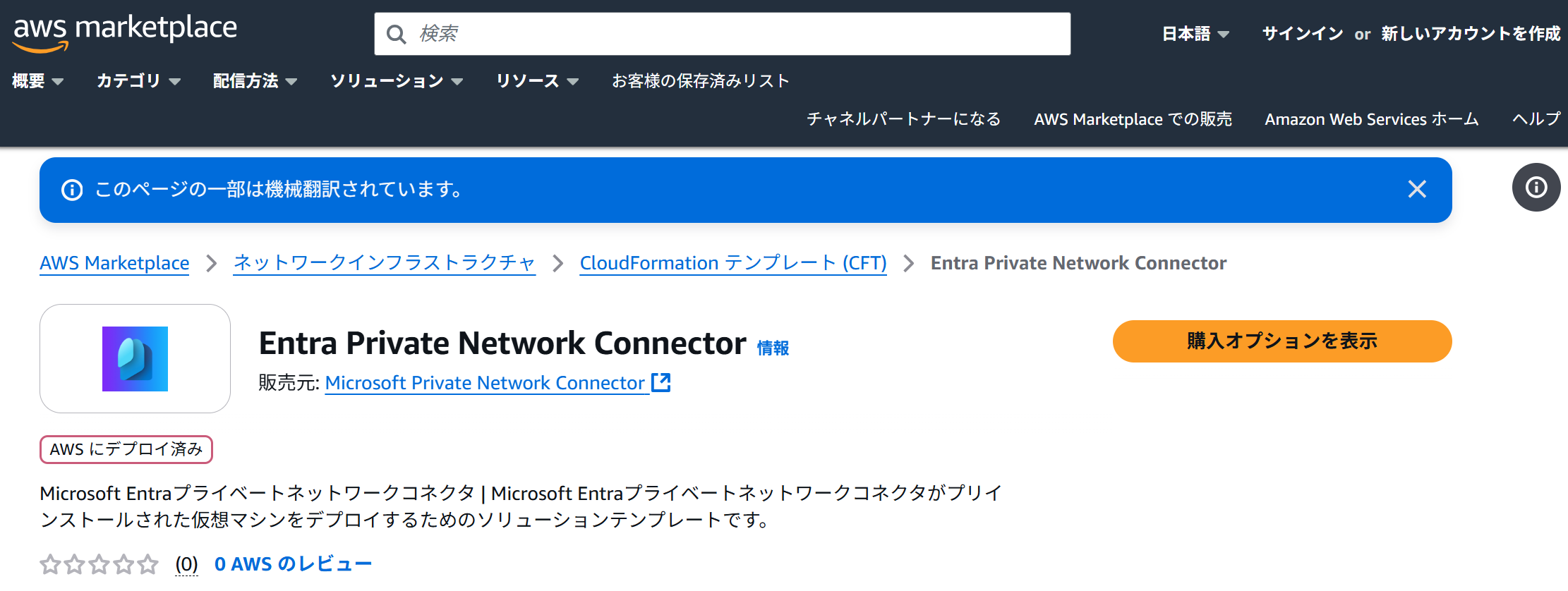

AWS 用

https://aws.amazon.com/marketplace/pp/prodview-cgpbjiaphamuc

GCP 用

https://console.cloud.google.com/marketplace/product/ciem-entra/entraprivatenetworkconnector