1.はじめに

Microsoft Entra Global Secure Accessが、2024年7月11日(米国時間)に、Entra Suiteのプランの一部として、一般公開(GA)されました。

そのため、2024年7月末時点での調査・検証レポートをここに記載します。

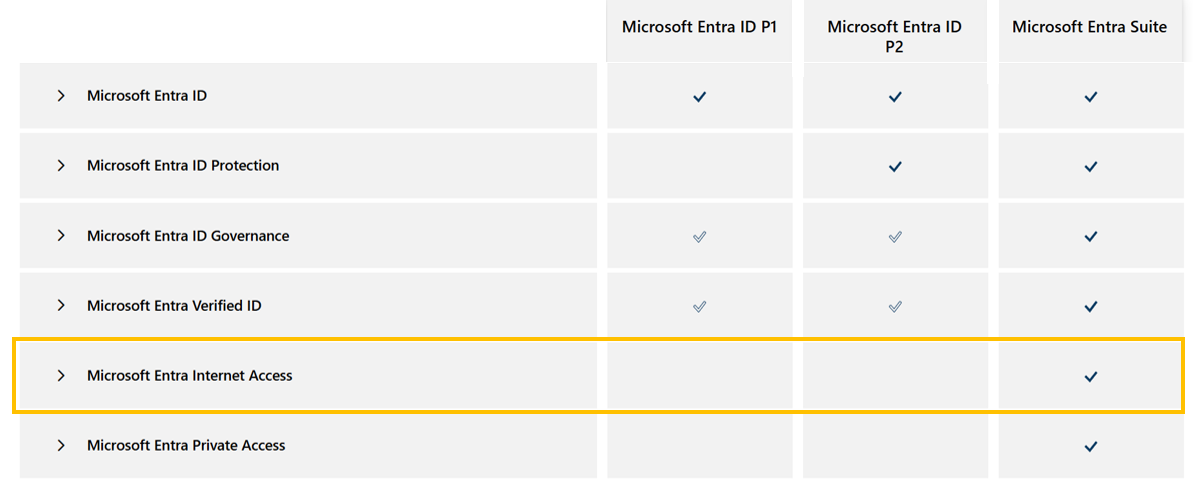

Microsoft Entra Global Secure Accessは、Microsoft Entra Internet AccessとMicrosoft Entra Private Accessの2つのネットワークセキュリティを提供しています。

今回は、インターネットアクセスセキュリティの機能を提供するEntra Internet Access編です。

プランや価格情報

2024年7月20日では、Microsoft社の日本語ページ(ja-jp)の方には、情報の掲載がないようでしたので、英語ページ(en-us)の方で情報を確認する必要があります。

2024年8月7日に見てみると、Microsoft社の日本語ページ(ja-jp)の方に、価格情報の記載が追加されました。掲載情報のそのまま転記ですが、以下プライスです。

- Microsoft Entra Suite ¥1,799 ユーザー/月

- Microsoft Entra Internet Access ¥749 ユーザー/月

- Microsoft Entra Private Access ¥749 ユーザー/月

2.現状のまとめ

本セクションでは、現状の仕様を確認して記載しています。

2-1.仕様調査

機能面

Microsoft Entra Internet Accessは、SWG (Secure Web Gateway)としての機能提供となっており、具体的には以下機能を提供しています。

- ユニバーサル条件付きアクセス

- ウェブカテゴリーフィルタリング

- FQDN(Fully qualified domain name)によるフィルタリング

- トラフィックログのロギング

つまり、HTTP, HTTPS通信を前提としたクラウドプロキシに相当する機能となっています。

Microsoft トラフィック転送プロファイル

Microsoft Entra Global Secure Accessには、M365用トラフィックのフォワーディングの機能もありますが、こちらは別記事で記載します。

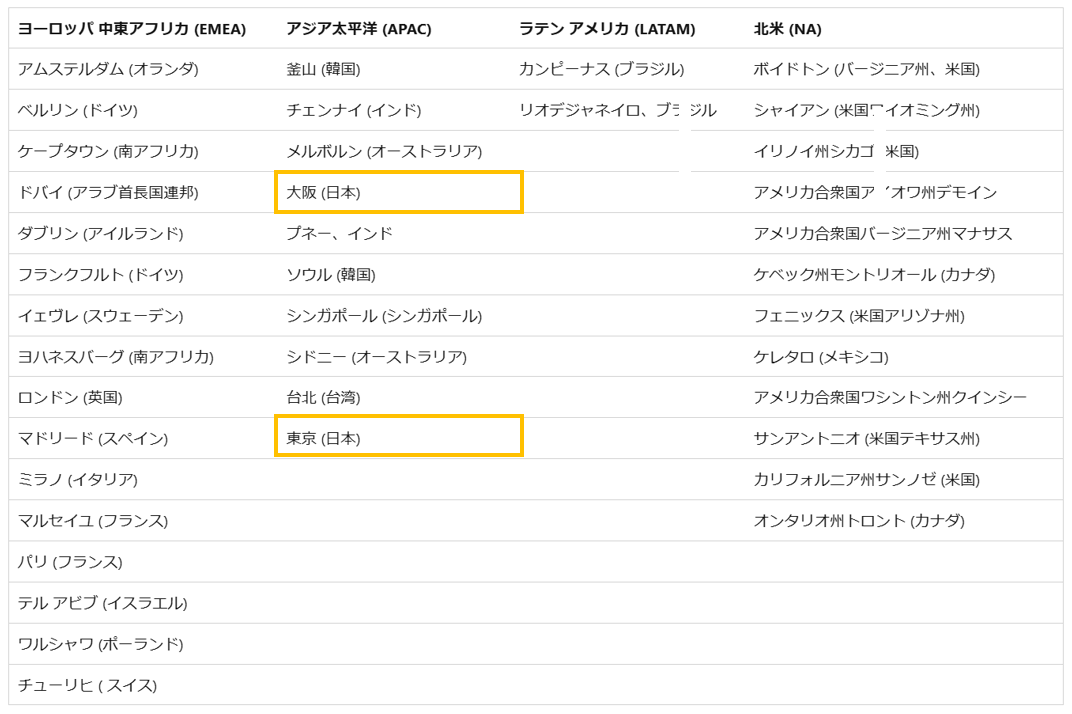

POP

現在提供されているPOPは、以下となり、日本では東京と大阪にロケ―ションがある模様です。

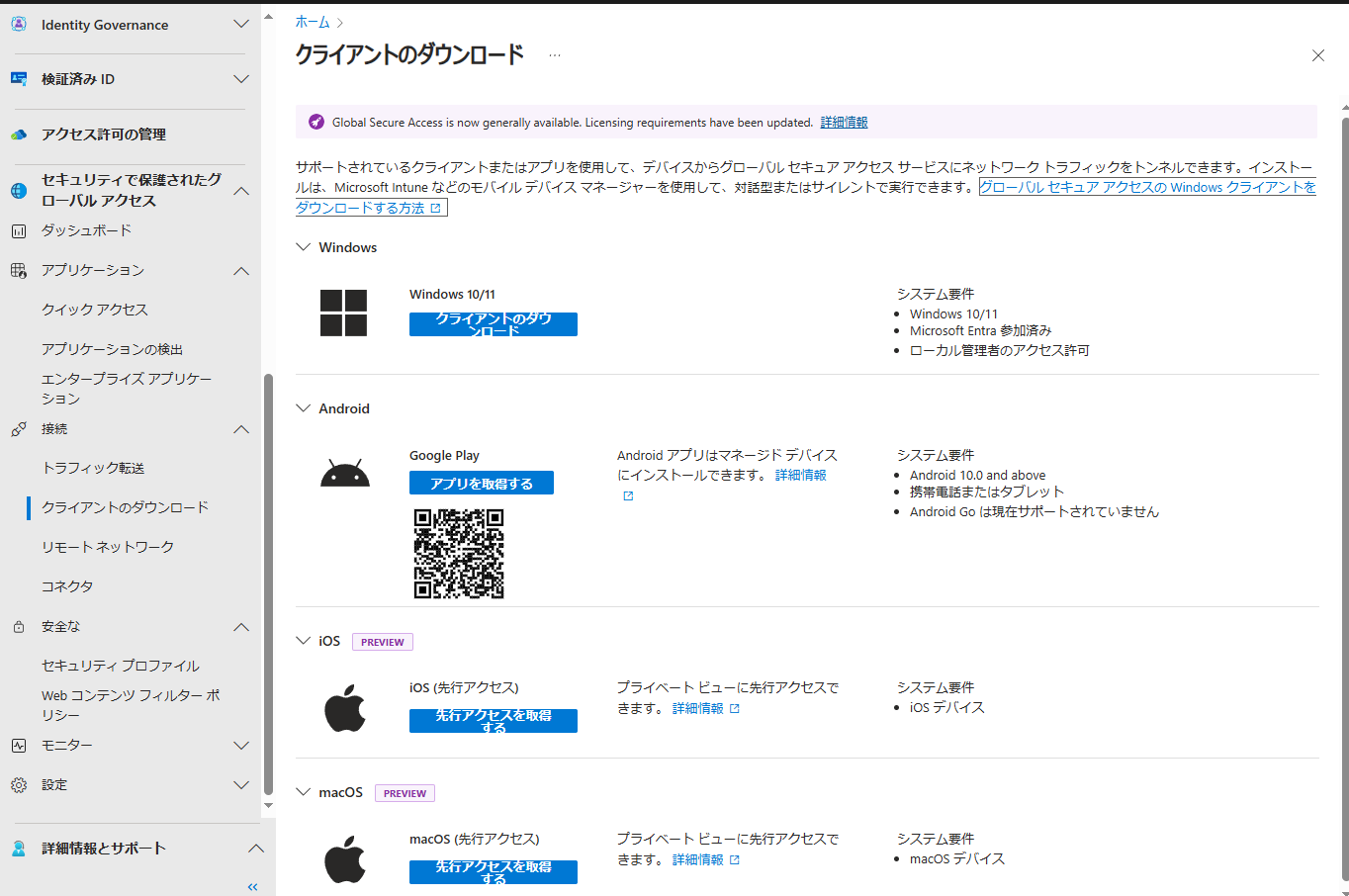

サポートするプラットフォーム

現状としては、WindowsとAndroidとなります。

ただし、Windowsにおいては、以下がサポートされています。特に、Entra JoinedやEntra Hybrid Joinedという観点は、導入のハードルになりやすいかと思います。

- Windows 11 または Windows 10

- Azure Virtual Desktop シングルセッション、Windows 365

※Azure Virtual Desktop のマルチセッションはサポートされていません - Microsoft Entra 参加済みまたは Microsoft Entra ハイブリッド参加済み

※Microsoft Entra 登録済みデバイスはサポートされていません。

ログの保持期間

トラフィックログに関しては、30日間保持されます。

監査ログに関しては、Entra ID P1/P2の場合は、30日間保持されます。

ログのエクスポートに関しては、診断設定機能から実現することができます。

設定可能なWEBカテゴリ

利用できるWEBカテゴリは、以下URL先にあります。

未提供機能(2024年7月時点)

2024年7月時点では、クラウドプロキシとしての機能提供が中心となっています。

そのため、以下のような機能は2024年7月時点では、提供されていません。

【未提供機能】

- クラウド型ファイア―ウォール(非HTTP,HTTPS通信に対する通信制御)

- IPS(Intrusion Prevention System)

- TLS復号処理

- WEB分離(実行環境の分離や画面転送によって、インターネットとデバイスの間を分離すること)

- CASB(インライン制御やシャドーITの可視化)

細かい点ですが、現時点では、以下機能もサポートされていない、または、制限されます。

- IPv6用通信

- ゲスト用ワイヤレスソリューションのキャプティブポータル

- DNS over HTTPS (DoH、セキュリティで保護されたDNS)

- UDP、QUIC

- HTTP,HTTPSは、それぞれ標準ポート(80,443)の利用が前提

SWG通信における送信元IPレンジは、以下となり、テナント固有にすることはできません。

- 128.94.0.0/19

- 151.206.0.0/16

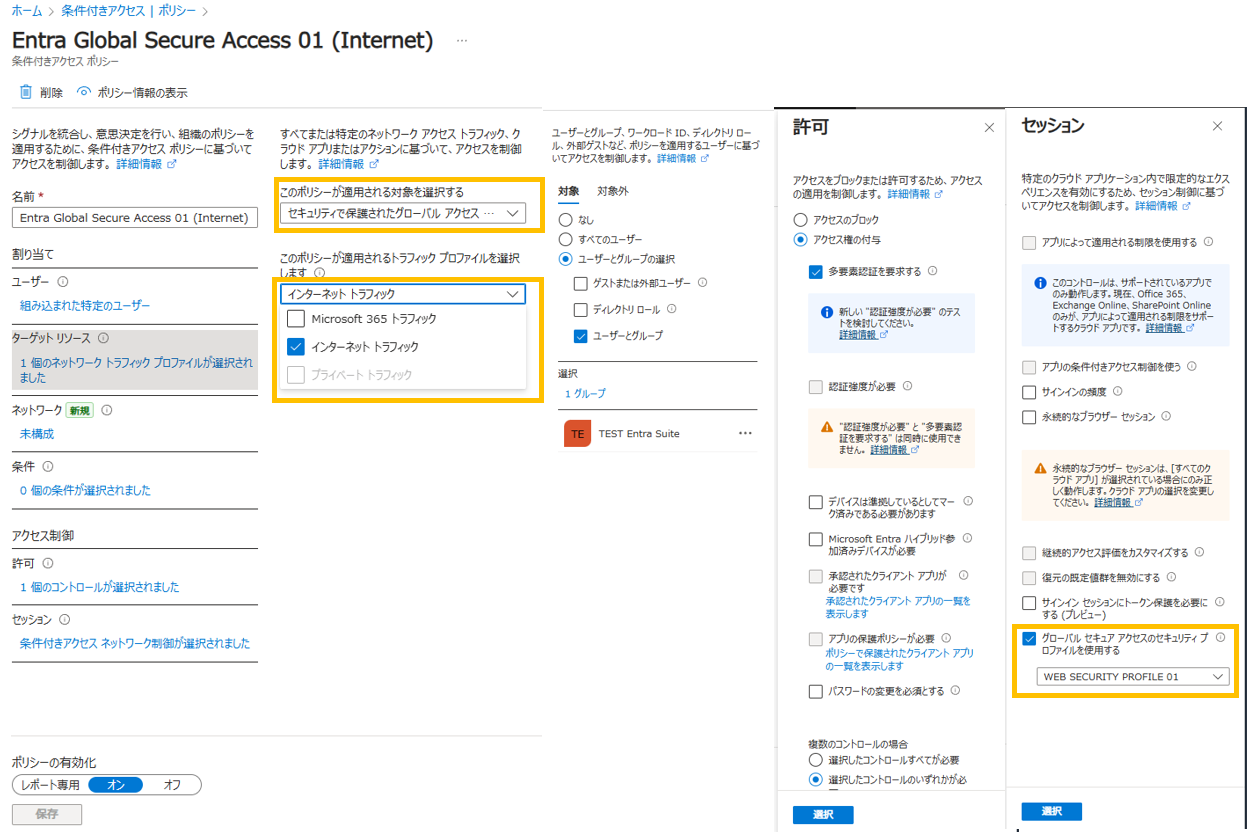

ユニークな点:条件付きアクセスとの統合

やはり、Entra IDの条件付きアクセスとして利用できる点が、特徴ですね。

以下画像のように、条件付きアクセスのポリシーの「セッション」のところに、「グローバルセキュアアクセスのセキュリティプロファイルを使用する」という項目が追加されています。

加えて、ターゲットリソースは、単純にインターネットトラフィックとすることができます。これをユニバーサル条件付きアクセスと呼んでいます。

ユニークな点:他社SSEとの共存

Entra Global Secure Accessとしては、他社SASEやSSE製品との共存をうたっています。

軽量フィルター (LWF) ドライバーを使ってトラフィックをキャプチャすることで、Entra Global Secure AccessのPOPに通信をフォワードしているようです。

一般的なSSE製品は、仮想NICにルーティングするイメージがありますので、ネットワーク的に競合しないということかもしれませんね。SSE製品としても、Microsoft 365宛ての通信は、インターネットブレークアウトさせるのが主流であるため、Microsoft 365宛ての通信は、Entra Global Secure Accessを利用するといったユースケースを狙っているのかもしれません。

Global Secure Access クライアントは軽量フィルター (LWF) ドライバーを使ってトラフィックを取得しますが、他の多くの Security Service Edge (SSE) ソリューションは、仮想プライベート ネットワーク (VPN) 接続として統合されます。 この違いにより、Global Secure Access クライアントは、これらの他のソリューションと共存できます。

以下はMicrosoft LearnのZscalerとの共存の記事です。

他にもCiscoやPalo Alto Networks、Netskopeとの記事もあります。

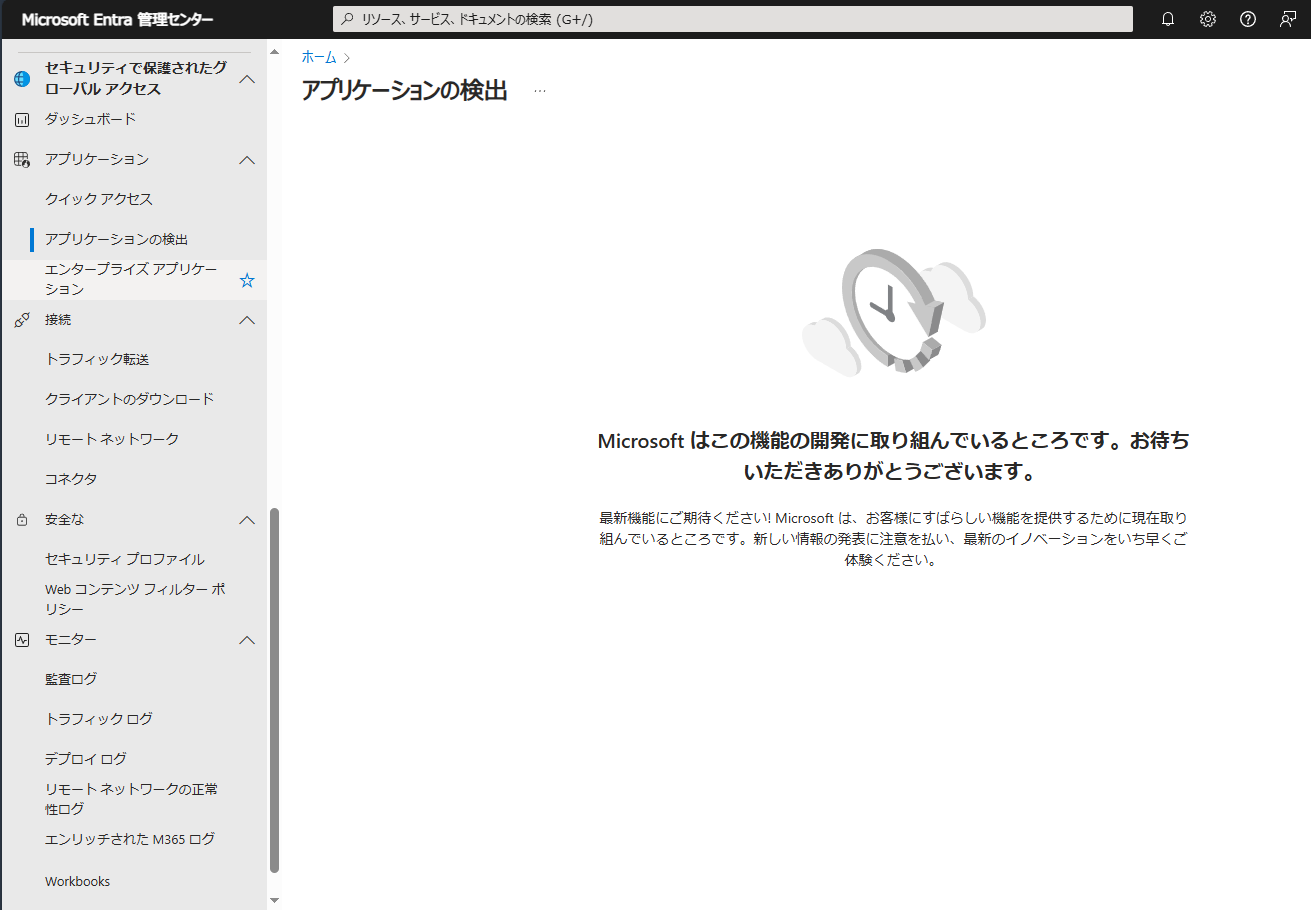

2-2.現在提供していないが、今後提供しそうな機能

アプリケーション検出

Entra 管理センターの「セキュリティで保護されたグローバルアクセス」のメニューに、アプリケーション検出という画面が追加されています。そのため、今後、ユーザが利用しているSaaSの可視化のような機能が拡張されるかもしれません。

iOSやmacOS

現在、サポートされるプラットフォームとして、iOSやmacOSは、Private Preview中のようです。

3.動作確認

ここからは、動作確認の話となります。

2024年7月末時点の検証での確認結果となります。

そのため、記載内容を保証するものではなく、テスト環境ならびに設定値によって、異なる結果となる場合がございます。

掲載内容に問題がある場合は、ご指摘いただければ修正させていただきます。

3-1.テスト構成

以下テスト構成としています。

- Hyper-V上に、Windows 11 PCを用意

- Windows 11 PCは、Entra JoinedとIntune登録済み

- ユーザーに必要ライセンス適用済み

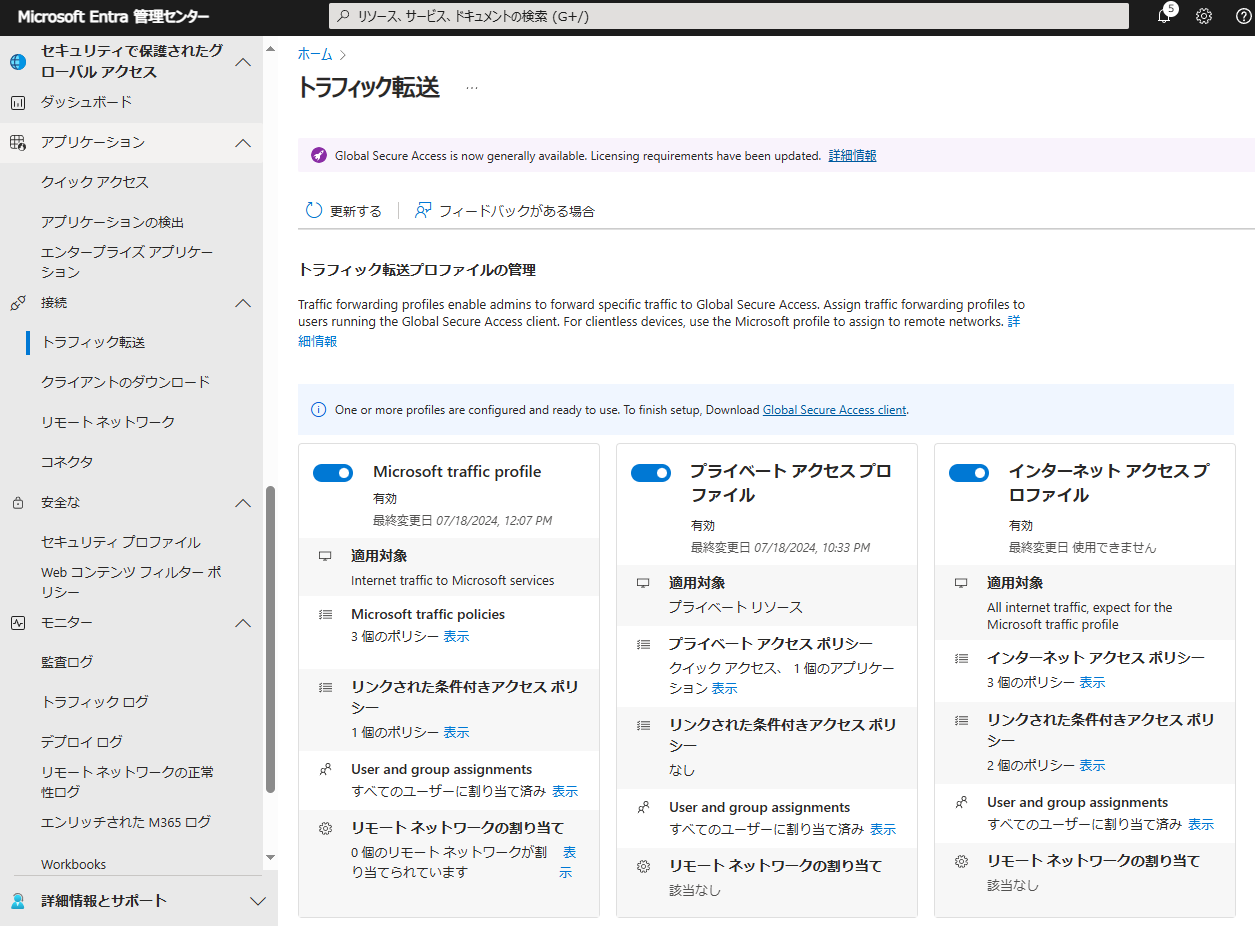

3-2.転送プロファイルの有効化(初回のみ)

本セクションは、初回作業時のみです。

Entra 管理センターに移動し、「セキュリティで保護されたグローバルアクセス > 接続 > トラフィック転送」に移動します。

ここで、利用するプロファイルを有効化します。

3-3.アプリの展開

グローバルセキュアアクセスを「セキュリティで保護されたグローバルアクセス > 接続 > クライアントのダウンロード」のWindows 10/11の「クライアントのダウンロード」より、ダウンロードします。

インストーラを直接デバイス上で実行して、インストールすることができます。

また、Intuneで、配布することもできます。

その場合は、ダウンロードしたインストーラ(.exe)を.intunewinに変換した後、Intuneを利用して、デバイスにアプリの展開をします。

なお、インストールコマンドとアンインストールコマンド、検出ルールは、以下URLに記載しています。

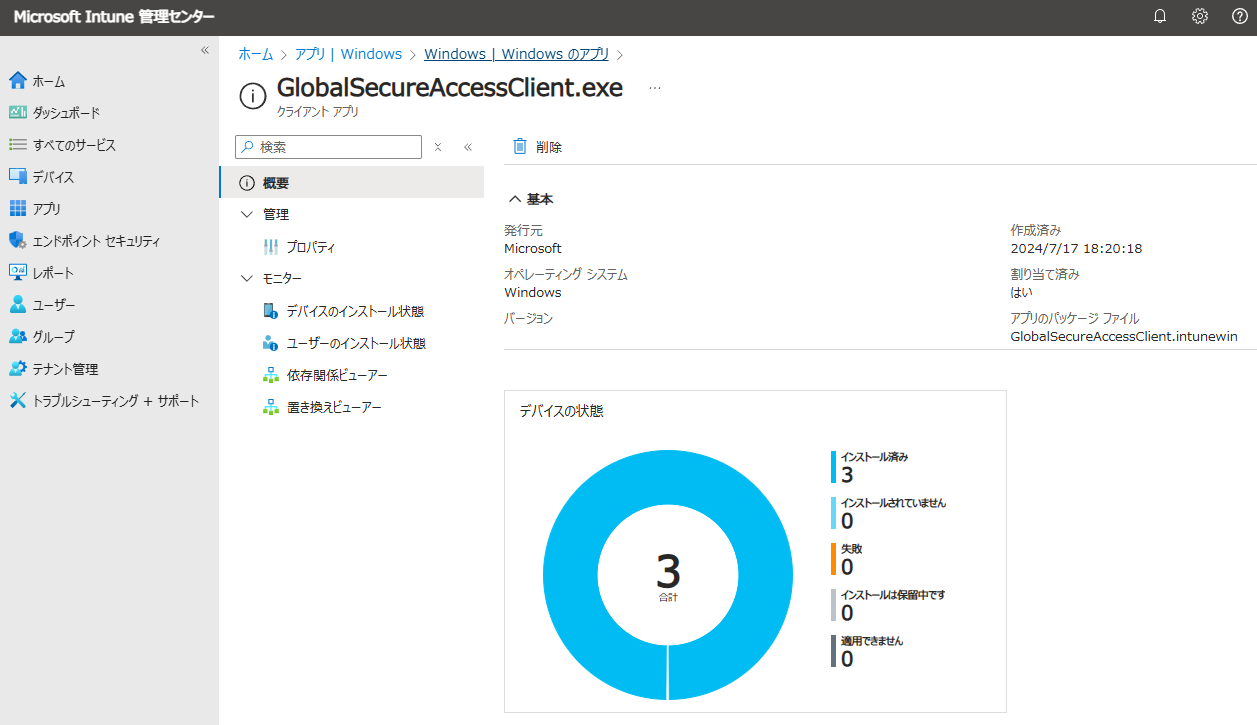

問題がなければ、以下画像のように、Intune管理センターで、インストール済みとして表示されます。

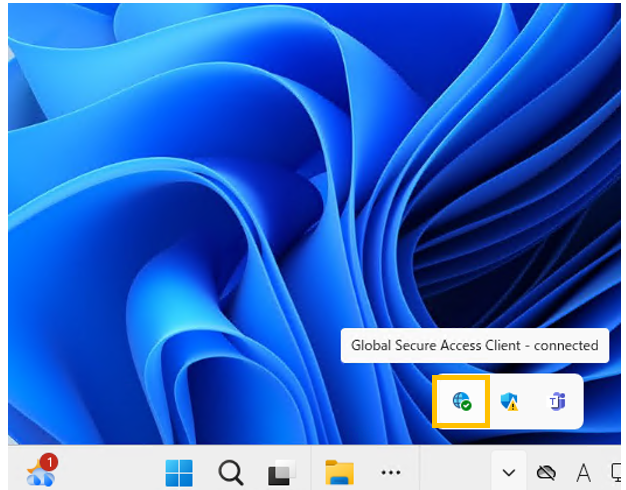

Windows PC上では、下のところにアイコンが表示されるようになります。

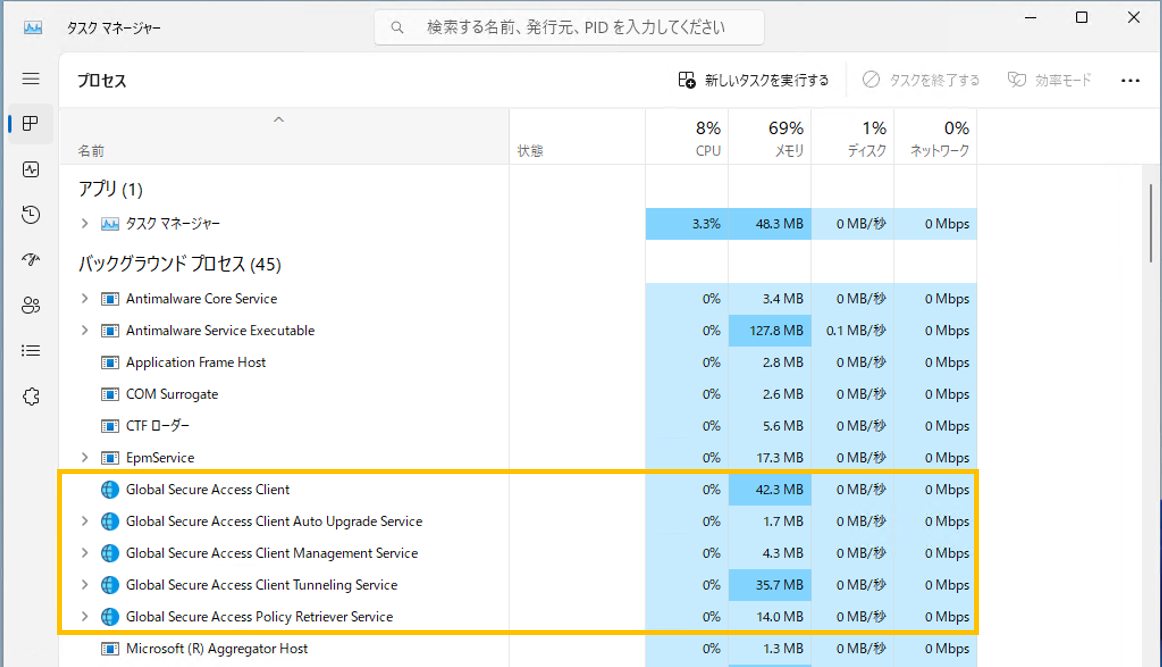

タスクマネージャを見てみると、5つのプロセスとして動作しています。

メモリの消費としては、約96MB程消費しています。

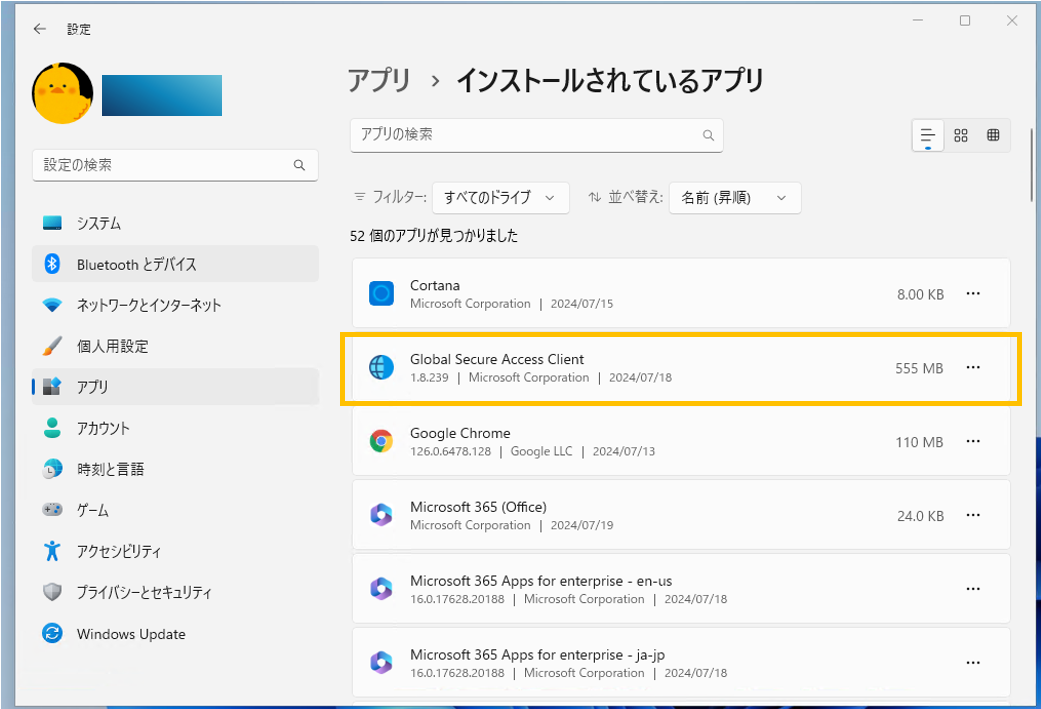

インストールされているアプリにも表示されます。

アプリの容量としては、555MB程ディスクを消費しています。

3-4.各種制限の適用

Global Secure Clientでは、DNS over HTTPSやIPv6、QUICは利用することができません。

そのため、これらを無効化しておきます。

以下URL先に、PowerShellコマンドがありますので実行して、DNS over HTTPSとIPv6を無効化します。

function CreateIfNotExists

{

param($Path)

if (-NOT (Test-Path $Path))

{

New-Item -Path $Path -Force | Out-Null

}

}

$disableBuiltInDNS = 0x00

# Prefer IPv4 over IPv6 with 0x20, disable IPv6 with 0xff, revert to default with 0x00.

# This change takes effect after reboot.

$setIpv6Value = 0x20

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters" -Name "DisabledComponents" -Type DWord -Value $setIpv6Value

# This section disables browser based secure DNS lookup.

# For the Microsoft Edge browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft\Edge"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

# For the Google Chrome browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google\Chrome"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

次に、QUICを無効にします。

これは、Windows FirewallにQUICをブロックするルールを追加しています。

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

3-5.ウェブフィルターの適用

ウェブフィルターを利用するには、以下2点を実施します。

①セキュリティプロファイルの作成

②条件付きアクセスに、セキュリティプロファイルの適用

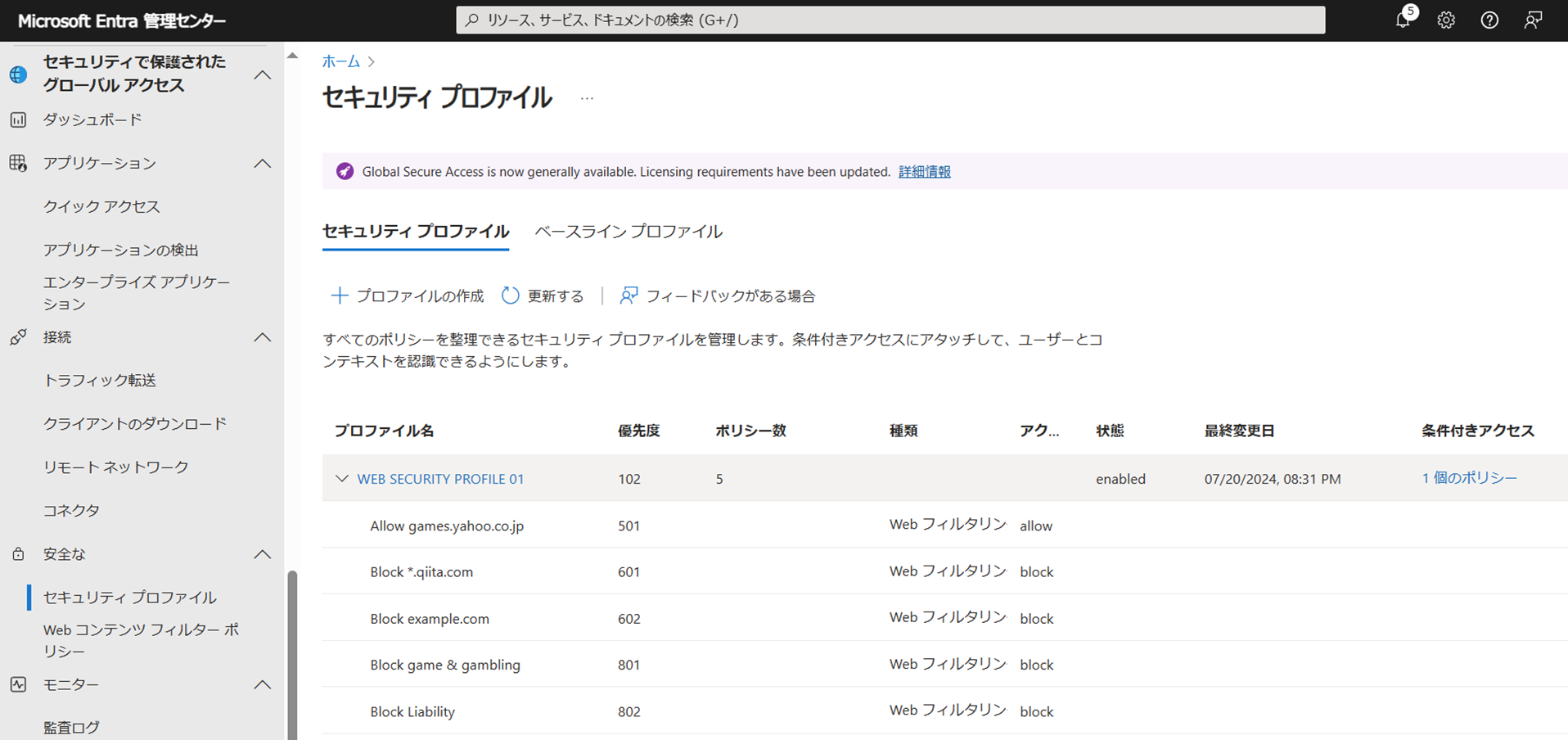

①セキュリティプロファイルの作成

Entra 管理センターにて、「セキュリティで保護されたグローバルアクセス > 安全な > セキュリティプロファイル」を選択します。

この画面において、「+プロファイルの作成」から、セキュリティプロファイルを作成します。

今回は、以下のようなセキュリティプロファイルを作成しました。

優先度は小さい数字の方が、優先的に適用されます。そのため、fqdnの許可を高優先度とし、カテゴリフィルタのblockを低優先度としています

そのため、カテゴリフィルタでブロックされていても、fqdnを指定してあげることで、許可することができます。

| 名前 | 優先度 | アクション | 種類 | 値 |

|---|---|---|---|---|

| Allow games.yahoo.co.jp | 501 | allow | fqdn | *.games.yahoo.co.jp games.yahoo.co.jp |

| Block *.qiita.com | 601 | block | fqdn | *.qiita.com |

| Block example.com | 602 | block | fqdn | example.com |

| Block game & gambling | 801 | block | webCategory | Gambling , Games |

| Block Liability | 802 | block | webCategory | Liability 全部 |

WEBフィルタリング

FQDNによるWEBフィルタリングには、ワイルドカードを利用することができます。

例えば、*.qiita.comをブロックの設定にした場合は、

- ブロック:https://help.qiita.com

- ブロック:https://help.qiita.com/ja/articles/qiita

- 許 可 :https://qiita.com/

- 許 可 :https://qiita.com/official-campaigns/engineer-festa/2024

という結果になります。

そのため、qiita.comをサブドメインも含めてブロックしたい場合は、

qiita.com と *.qiita.com の両方を登録する必要があります。

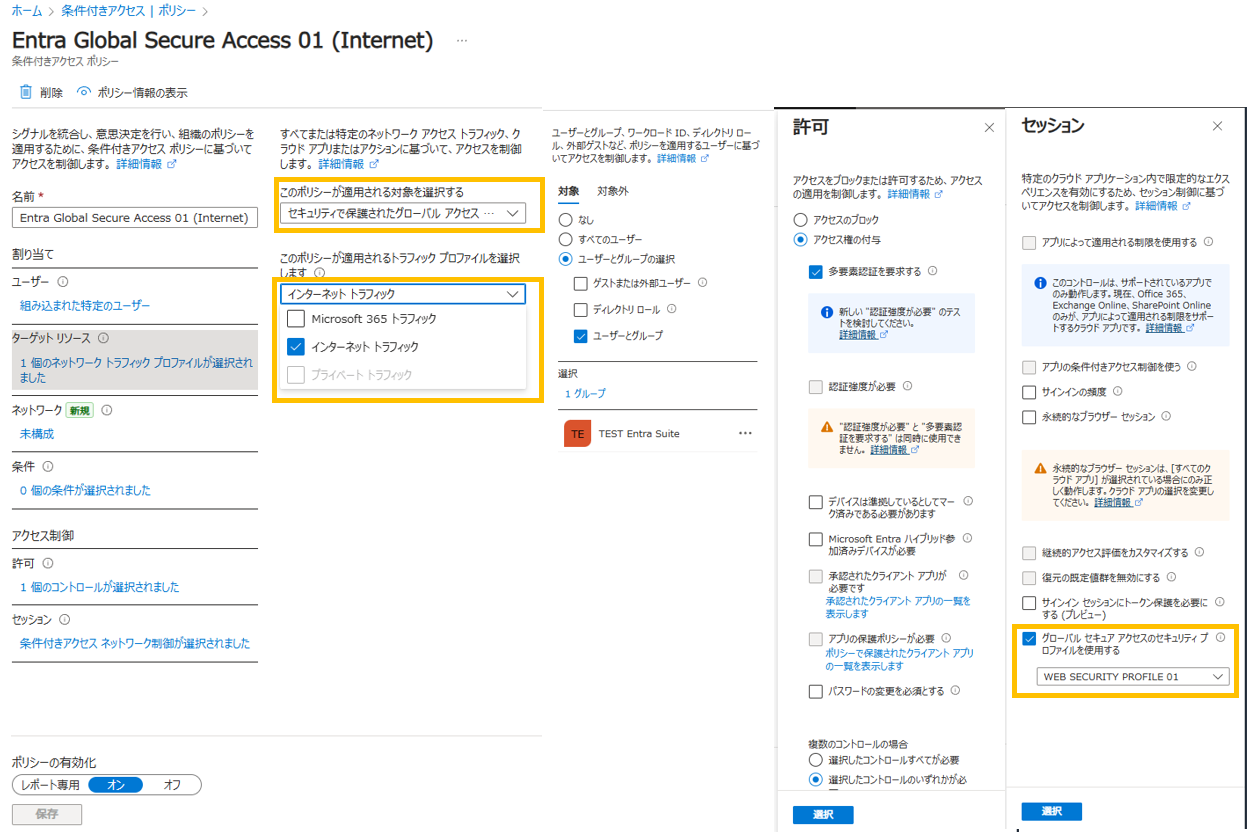

②条件付きアクセスに、セキュリティプロファイルの適用

次は、先ほど作成したセキュリティプロファイルを条件付きアクセスに適用します。

条件付きアクセスは、「ユーザ」、「ターゲットリソース」、「アクセス制御 > 許可」、「アクセス制御 > セッション」の4つに必要情報を入力します。

Global Secure Access固有の設定箇所としては、

- ターゲットリソースで、「セキュリティで保護されたグローバルアクセス」を選択し、「インターネットトラフィック」を選択

- セッションで、「グローバルセキュアアクセスのセキュリティプロファイルを使用する」を選択

する点となります。

これで設定は完了です。

反映時間

条件付きアクセスに適用した場合は、反映されるのに1時間程度必要となります。

セキュリティプロファイルの中身の修正だけであれば、5分以内で反映されます。

ユーザのコンピュータ上のクライアントに表示されるのには、10~20分程度必要となります。

4.動作確認

それでは、動作確認をしていきます。

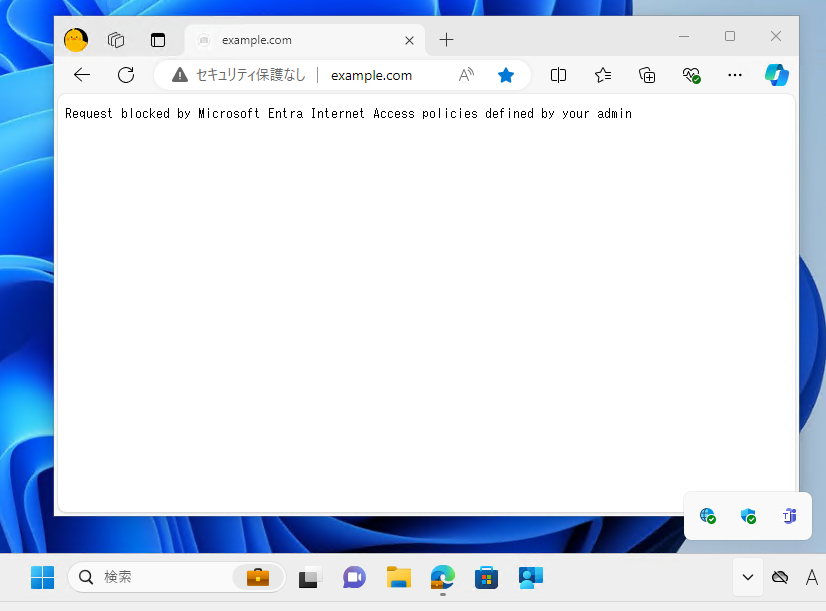

fqdnのブロック

example.comにアクセスすると、ブロックされました。

かなり簡素な感じですが、ブロックした場合はブロックした旨がブラウザに表示されます。

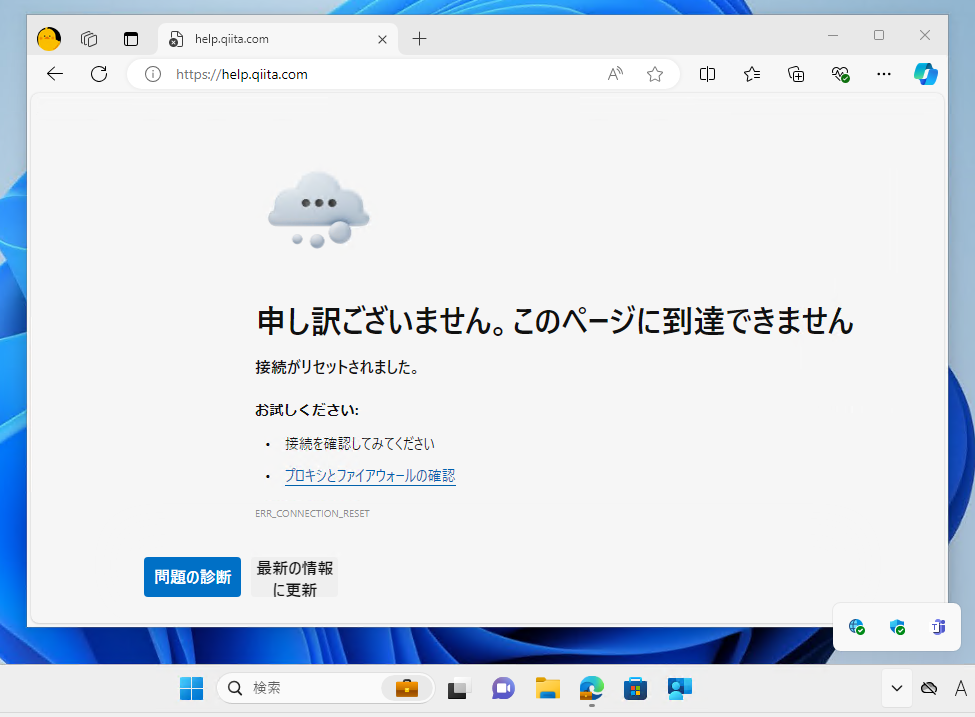

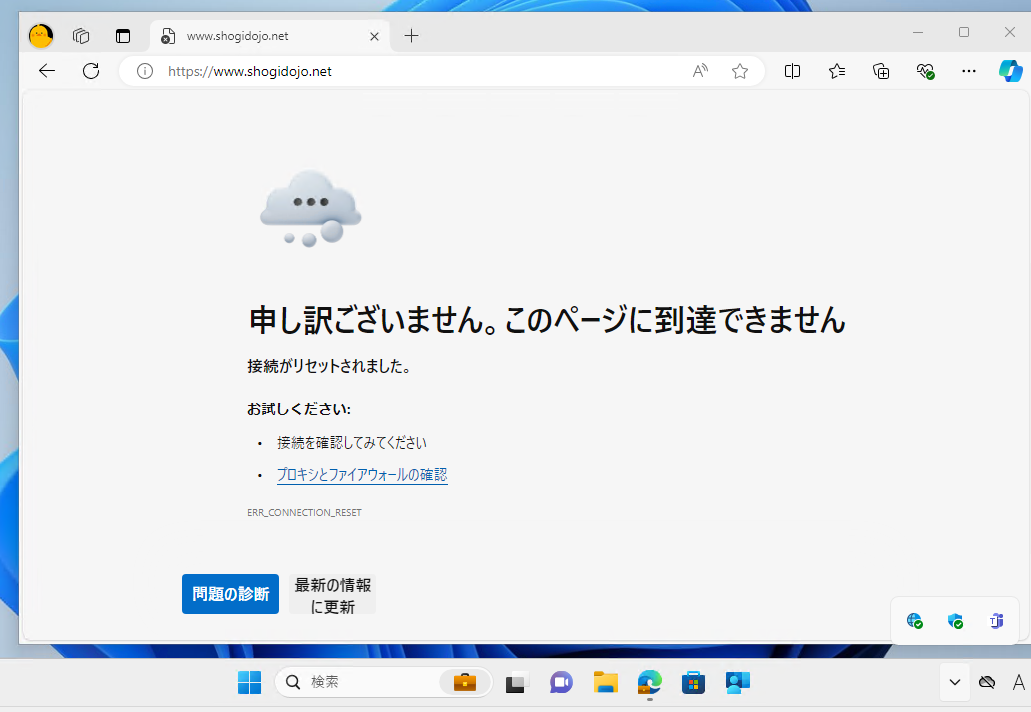

ワイルドカードのブロック

次は、*.qiita.comとして、help.qiita.comにアクセスします。

今度は、到達できないとしてブラウザに表示されました。ログを確認すると、Entra Global Secure Accessでブロックできているようですが、ユーザ目線だと混乱するかもしれません。

なお、*.qiita.comでブロックにした場合は、qiita.com自体にはアクセスできます。

カテゴリフィルタによるブロック

Public Previewのころは、英語圏のサイトしか上手く動かなかったですが、現在は日本語のサイトもかなりブロックできるようになっていました。

例えば、将棋のサイトや有名なゲーム会社のサイトにアクセスしてみるとブロックされました。

そして、ゲームカテゴリに属しますが、fqdnでAllowとして許可したサイトには、無事アクセスできました。

4.おわりに

一般公開されたEntra Global Secure Accessについて、動作確認をしてみました。

去年のPublic Preview時点では、スループットがあまりでず、設定が反映されるのも数時間かかっていた記憶がありますが、かなりカイゼンされた模様です。

個人的には、IPSやクラウドファイヤーウォール、WEB分離のような機能が今後提供されるかが気になりました。

次回は、プライベートアクセス編となります。