以前「 (67): PER 環境の利用(4) - VPC Linux の sshd 経由で 5250 接続する」で、VPC を経由した PowerVS への接続として、はフローティング IP 経由での接続を確認しました。

VPC上のLinuxとの接続には、下記のパターンが考えられます。

- VPN for VPC の Client to Site VPN で接続する

- VPC Linux にフローティング IP を割り当て、そちら経由でアクセスする

今回はフローティング IP 経由での接続を検証します。

ただし、毎回 ssh トンネルの指定をするのも面倒なので、今回はもう一つの方法の VPN for VPC の Client to Site VPN での接続を確認します。

前提

今回の環境も以前と同様 VPC と PowerVS を TGW で接続しておきます。

今回の構成の場合 VPC上のサーバーはいらないのですが確認用に設置し相互接続ができることを確かめておきます。

VPN for VPC(Client to Site)の構成

今回は @takason (takason) さんの「IBM Cloud:Client to Site型VPNでVPC環境に接続する (Secrets Manager)」を参考にしました。

この手順に従い OpenVPN で VPC に接続できるところまで確認します。

VPN ルート

今回接続したい PowerVS のサブネットは「192.168.100.0/24」です。

VPN サーバーの構成で、このセグメントに対する「VPN サーバー経路」を指定する時に「変換」を指定します。

@y_tama (Y T)さんの「Client VPN for VPC(Client to Site型VPN)でVPC環境に接続する」の「VPNサーバー経路の設定」に説明がありました。

「配信」にすると、「Source IP=アドレスプールから払い出された端末のIP」で宛先サーバーにパケットが届きます。VPNサービスと同じVPCのサーバーへのアクセスであれば、これで問題ありません。

宛先がTransit Gateway経由で異なるVPCやClassicの場合、あるいはDirect Link 2.0経由でオンプレミスやPower Systems Virtual Serverの場合のように、通信先がVPNサーバーと同じVPCのサーバーでない場合、戻りのパケットが戻れず、通信できません。

その場合、アクションを「変換」とすることで、Source NATされ、送信元IPがVPNサーバーがあるVPCのサブネットに変換されて宛先に届くので、戻りのパケットが戻って来られるようになり、通信可能となります。

- VPNサーバーと同じVPCへの接続 -> Deliver(配信)

- VPNサーバーと異なるVPCへの接続(Transit Gateway経由) -> Translate(変換)

- Classic環境への接続(Transit Gateway経由) -> Translate(変換)

- Power Systems Virtual Server環境への接続(Direct Link Connect 2.0経由) -> Translate(変換)

今回、PowerVS への接続は TGW 経由ですが VPN のある VPC サーバーではないので「変換」を指定します。

確認

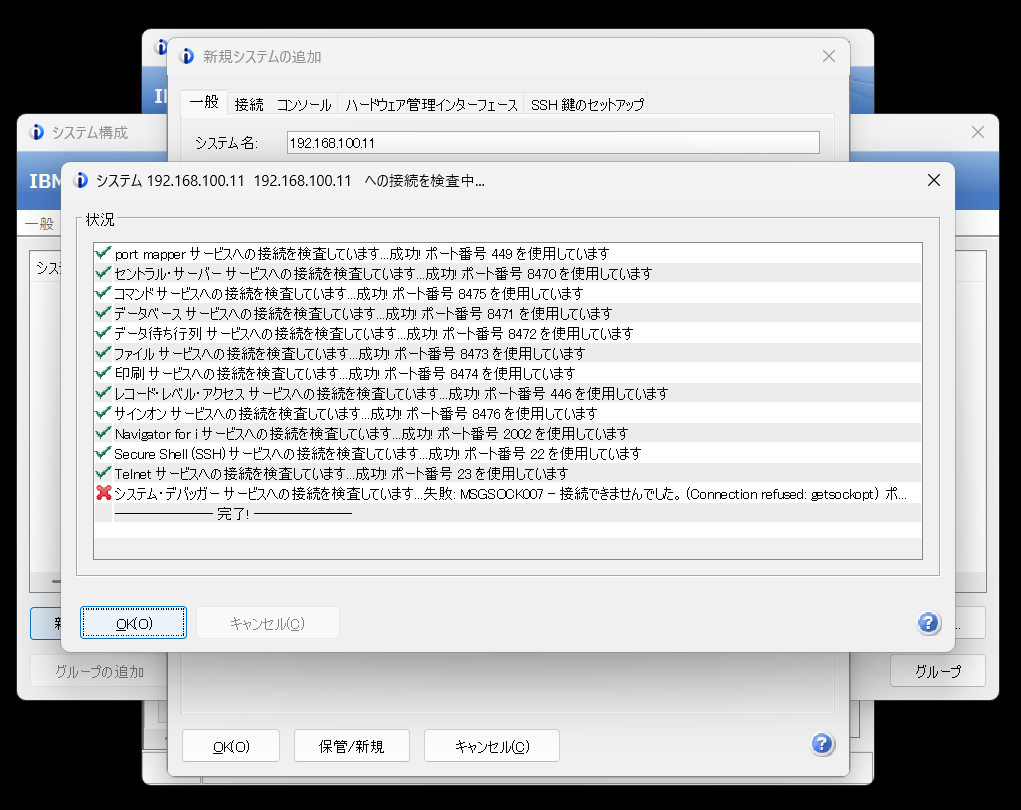

IBM i にアサインした「192.168.100.11」に直接の接続が確認できました。

これで、SSH トンネルをはる必要はありません。接続先の IBM i が増えても大丈夫です。

当日記のIndexはこちらです。

許可の無い転載を禁じます。

この記事は筆者の個人的な責任で無保証で提供しています。

当記事に関してIBMやビジネスパートナーに問い合わせることは、固くお断りします。