はじめに

クラウドで第一に考えなくてはいけないのが、セキュリティです。インシデントの予防策だけではなく善後策を考慮して設計します。

連載目次

AWS Well-Architected Framework ホワイトペーパーまとめ 1 【導入編】

AWS Well-Architected Framework ホワイトペーパーまとめ 2 【運用上の優秀性】

AWS Well-Architected Framework ホワイトペーパーまとめ 3 【セキュリティ】 → 本記事

AWS Well-Architected Framework ホワイトペーパーまとめ 4 【信頼性】

AWS Well-Architected Framework ホワイトペーパーまとめ 5 【パフォーマンス効率】

AWS Well-Architected Framework ホワイトペーパーまとめ 6 【コスト最適化】

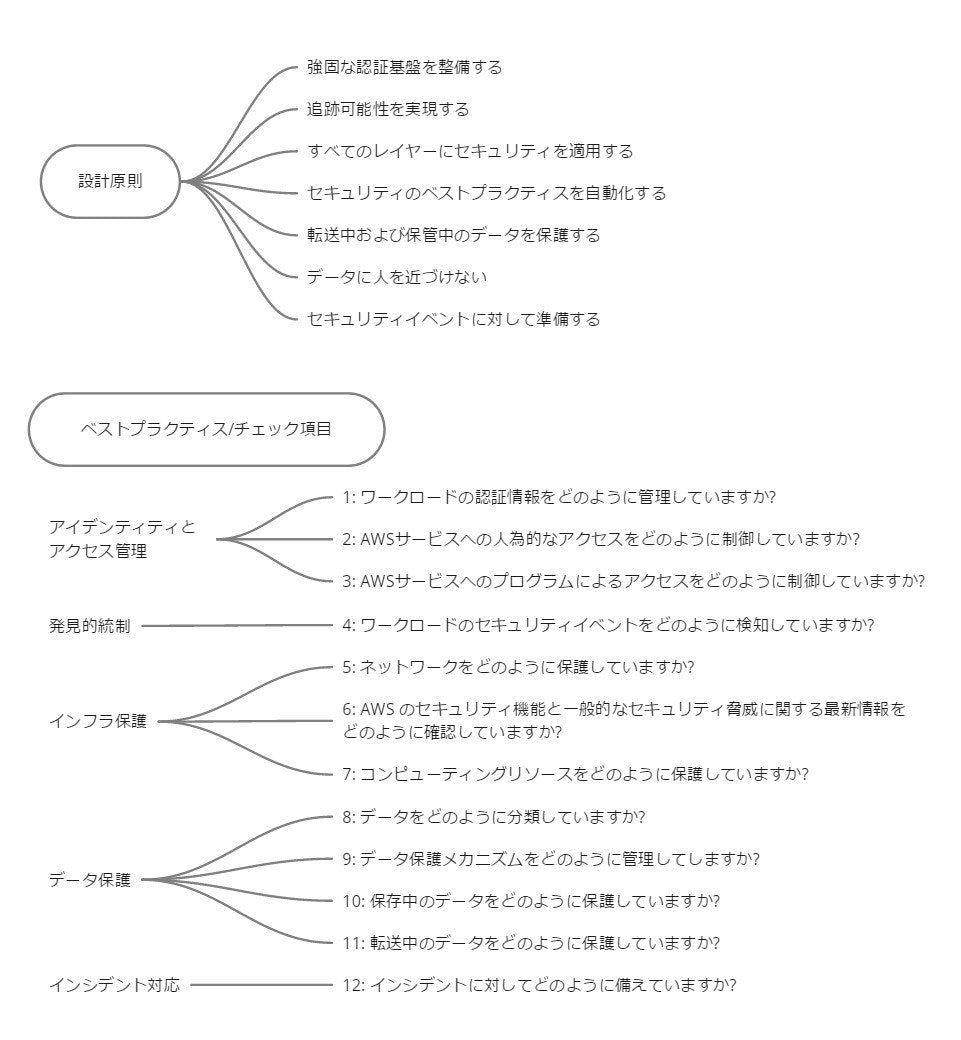

設計原則とベストプラクティス

設計の原則と、ベストプラクティスに紐づくチェック項目を見てみましょう。

セキュリティ維持のためには、細目にわたって設計する必要がありそうです。

各ベストプラクティスの概要を抜き出してみましょう。

| - | 概要 |

|---|---|

| アイデンティティとアクセス管理 | 権限を持つ/認証されたユーザーのみが、管理者の意図した方法でリソースにアクセスできるようにする |

| 発見的統制 | 潜在的なセキュリティの脅威またはインシデントを特定する |

| インフラ保護 | 多層に渡る防御などの制御を行う |

| データ保護 | 暗号化、定期的なキーローテーション、ファイルアクセスや変更などのロギング、バージョニングなどでデータを保護する |

| インシデント対応 | セキュリティインシデントに対応し、その潜在的な影響を軽減するプロセスを導入する |

つまり、

- アクセス元からデータ保存先に至るまでのそれぞれのレイヤーでセキュリティを担保し、

- 万が一、問題が起こった場合でもいち早く原因を特定できる状態にしておき、

- 有事の際でも、すばやく再びセキュリティが担保された状態に戻せるようにする

ということになります。

候補サービス一覧

この柱のベースとなるサービスは、Identity and Access Management (IAM)です。

下記のような構成が基本となります。

- IAMで最小権限の法則にのっとってアクセス管理を行う

- インフラや各種データが守られるように設定する

- 仮にインシデントが発生してもCloudTrail、CloudWatchで把握できるようにしておく

まとめ

セキュリティを高めるうえで留意しなくてはいけないポイントと、活用するサービスの概要、つかめましたでしょうか?次回は信頼性の柱についてお送りします!