IAM.serviceAccountKeyExposureResponse 制約を WAIT_FOR_ABUSE に設定したいが権限が無い

Q&A

Closed

解決したいこと

Google Cloud コンソールでconstraints/iam.serviceAccountKeyExposureResponseの設定を変更したい。

IAM.serviceAccountKeyExposureResponse 制約を WAIT_FOR_ABUSE に設定して、自動的に保護が有効にならないようにしておこうと考えました。

発生している問題・エラー

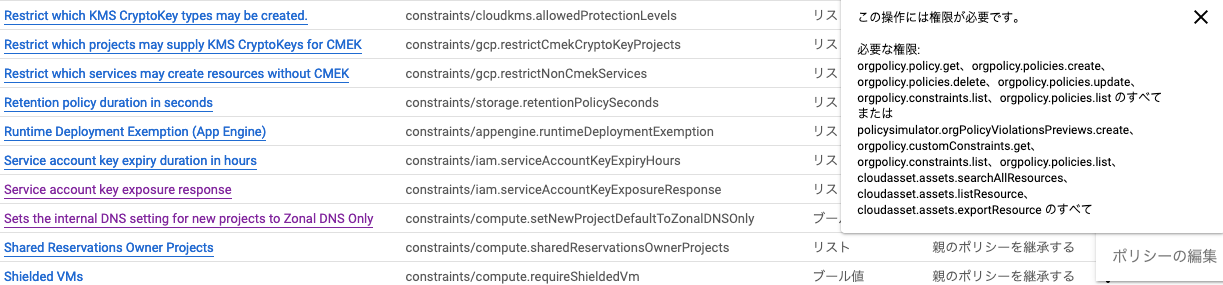

Google Cloud の「IAMと管理」→「組織のポリシー」と進んで

「Service account key exposure response」の右側の「︙」をクリックすると

「この操作には権限が必要です」と表示される

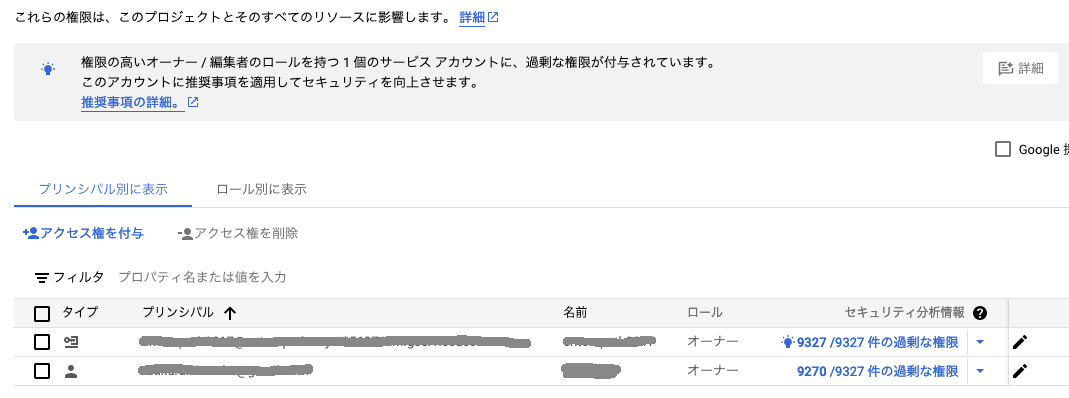

「IAMと管理」の「IAM」を選ぶと、プリンシパルが2件表示されます。

そこには「オーナー」と表示されているので、変更ができるように思えますが変更できません。

操作手順をご教示いただけないでしょうか。

このスプレッドシートの所有者、もしくは編集権があるユーザであれば、変更ができるのでしょうか?

この操作の背景

Google Cloudから件名「公開されているサービス アカウント キーが自動的に無効になります」のメールが届きました。

サービスアカウントキーの漏洩レスポンス(constraints/iam.serviceAccountKeyExposureResponse)を WAIT_FOR_ABUSE モードにしようとして、Google Cloudにログインしました。

思い当たるところとしては、このスプレッドシートには当初は編集権限がありましたが、現在は「閲覧のみ」になっていて、これが『権限』がない要因かと考えています。