[前回] AWS公式資料で挑むSCS認定(4)-サービス勉強順

はじめに

前回は、SCS認定対象となるサービス群の勉強順を決めました。

早速、AWSセキュリティの中核で、超重要なIAMです。

IAMの登場人物

押さえておくべき概念と用語

IAMアイデンティティ(ID)

- IAMユーザー

- 特定のユーザーにアクセス権限付与できる

- IAMグループ

- 複数ユーザーを束ねて同じアクセス権限を付与でき便利

- IAMロール

IAMリソース

ユーザーが使用・操作できるすべてのエンティティ、例

- Amazon EC2 インスタンス

- VPC エンドポイント

- Amazon S3 バケット

- パーミッション(権限の実態もオブジェクトなので、リソースの一種か)

アクション

リソースへの操作、例

- CreateUser

- RunInstances

- CreateBucket

認証

認証方法

- パスワード

- ユーザーに付与

- AWS Management Consoleへのログインに利用

- アクセスキー

- ユーザーに付与

- アプリAPIのアクセス認証で使用

- 1アカウントにつき二つまで

- 一時認証トークン

- 有効期限付きのアクセスキーID/シークレットアクセスキー/セキュリティトークンで構成

- AWS Security Token Service(AWS STS)により動的生成

- IAMロールが使う

- これを使って権限委任できる

- 多要素認証(MFA)

- 特権ユーザーに設定

- 認証強化のため

認可

ユーザーがリソースに対し、どんな権限を持ち、どんなアクションできるか。

ポリシーにIDとリソースの関連付けを記述することで、アクセス許可を定義。

ポリシーの種類です。定義主体がIDかリソースかなどによって、

-

- 管理ポリシー

- 複数IAMユーザー、グループ、ロールに関連付け可能(最大10個)

- AWS管理ポリシー(AWSにより事前定義)

- カスタマー管理ポリシー

- 複数IAMユーザー、グループ、ロールに関連付け可能(最大10個)

- インラインポリシー

- 単一IAMユーザー、グループ、ロールに直接埋め込む

- 管理ポリシー

-

- インラインポリシーのみ

-

その他ポリシー

- パーミッションバウンダリー

- AWS IAMアクセス許可の境界

- IAMユーザーとロールの範囲を限定し、権限の昇格を防ぐ

- AWS Organizationsサービスコントロールポリシー (SCP)

- 組織のアクセス許可の管理に使用できる組織ポリシーの一種

- AWS IAMアクセス許可の境界

- アクセスコントロールポリシー (ACL)

- リソースへのアクセス可否設定リスト

- Amazon S3のバケットのACL

- Amazon VPCのサブネットのACL

- リソースへのアクセス可否設定リスト

- パーミッションバウンダリー

プリンシパル

AWSリソースに対しアクションをリクエストできるユーザーまたはアプリケーション。

プリンシパルは、AWSアカウントのルートユーザーまたはIAM エンティティとして認証される必要がある。

IAMエンティティ

認証に使用されるリソースオブジェクト全般。

IAMユーザー、IAMロール、アプリも含まれる。

Amazonリソースネーム (ARN)

AWSリソースを一意に識別するための表記。

ARN形式例:

arn:partition:service:region:account-id:resource-id

arn:partition:service:region:account-id:resource-type/resource-id

arn:partition:service:region:account-id:resource-type:resource-id

勉強資料

[AWS Black Belt Online Seminar]資料を使って勉強しました。

わからない概念は、随時AWSユーザーガイドで検索し調べる、といった感じです。

他にも、先人たちが資料やノウハウを無償提供していました、感謝感謝。

[AWS Black Belt Online Seminar]のIAM資料

重要と思われる内容のメモ書き:

- アクセス可否の決定ロジック

- すべてのアクセスはデフォルトで拒否(暗黙的Deny)

- 最小権限の原則か

- アクセス権限に“Allow”条件があった場合、アクセス許可

- ただし、アクセス権限に1つでも“Deny”の条件があった場合、アクセス拒否(明示的Deny)

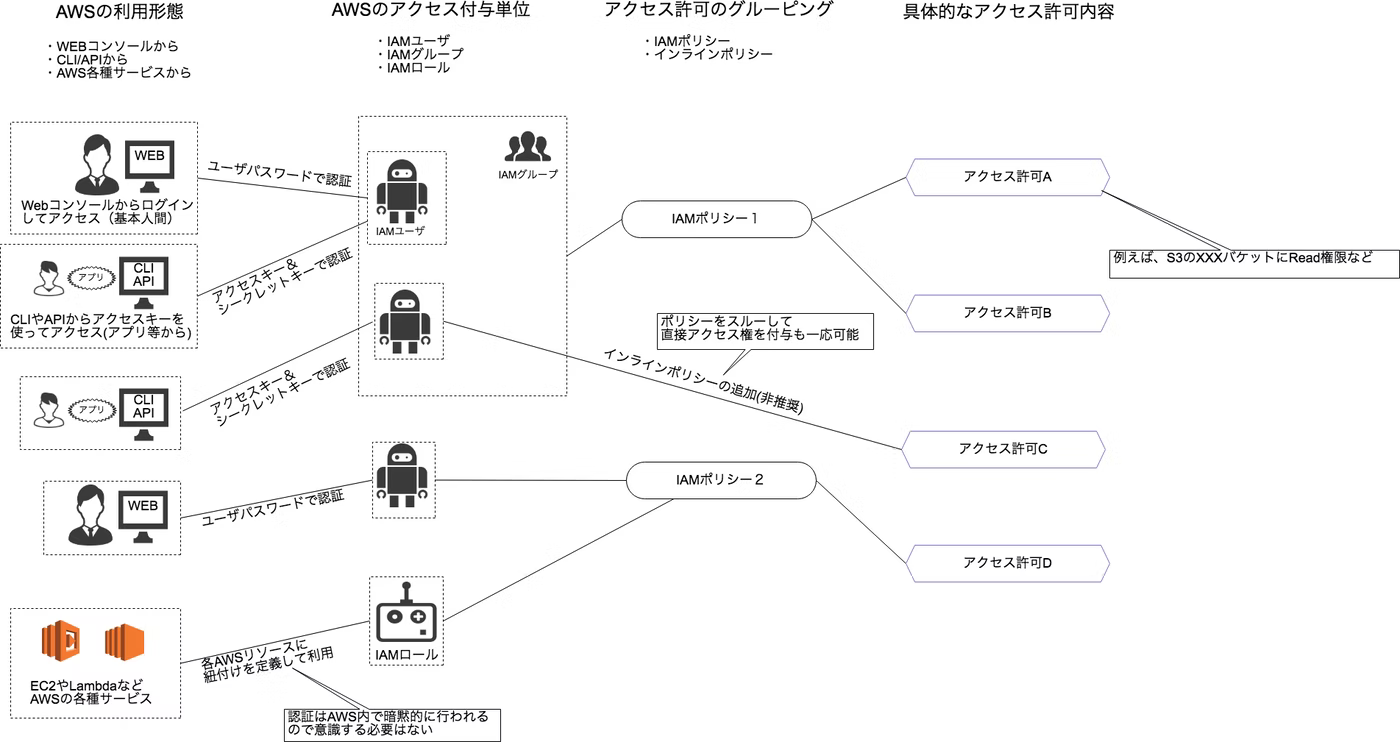

IAMアーキテクチャ図

下記ブログ記事のアーキテクチャ図がわかりやすかったので共有します。

IAM全体像を一枚にまとめられるなんて、名人には脱帽です。

引用元: ざっくり絵で理解するAWSのIAM用語「ユーザ、グループ、ロール、ポリシー

手元において常時眺めてみたいので、ブックマークに入れておきました。

おわりに

IAMサービスが提供するアクセス制御機能について勉強しました。

AWSセキュリティの土台、ということもあり、奥深いですね。

次回は、VPCの勉強に移る予定です。お楽しみに。