はじめに

アカウントの中で行われるすべてのアクティビティーや記録を監視することができる「AWS CloudTrail」について、簡単に知識を整理します(今回は短めの記事となっていますが、よければお付き合いください...)。

このサービスです!!

今まで記事にまとめたことがなかった上に、CloudTrailの記録を保存するための証跡(跡)を作成していなかったので、今回その設定を実施してみました。

正直、プライベートで使っているAWS環境については、これまで自分の作業をあとからログで振り返ることはしていませんでした。ですが、前回の記事で紹介した Amazon Athena を使えば、ログを分析できそうなので、次はその方法に挑戦してみようと思います!

前回の記事

内容は簡単な設定をしてみた備忘録となっていますが、興味のある方はぜひスクロールしてみてください...!

CloudTrailとは?

AWS およびハイブリッド、マルチクラウド環境におけるユーザーアクティビティや API 使用状況を追跡するサービスです。

参考文献

CloudTrail を利用することで、セキュリティ監査やトラブルシューティング、保守対策の完成などに役立てることができます。

実際にやってみた

-

CloudTrail コンソールへログイン

「CloudTrail」で検索してコンソールへ移動します。 -

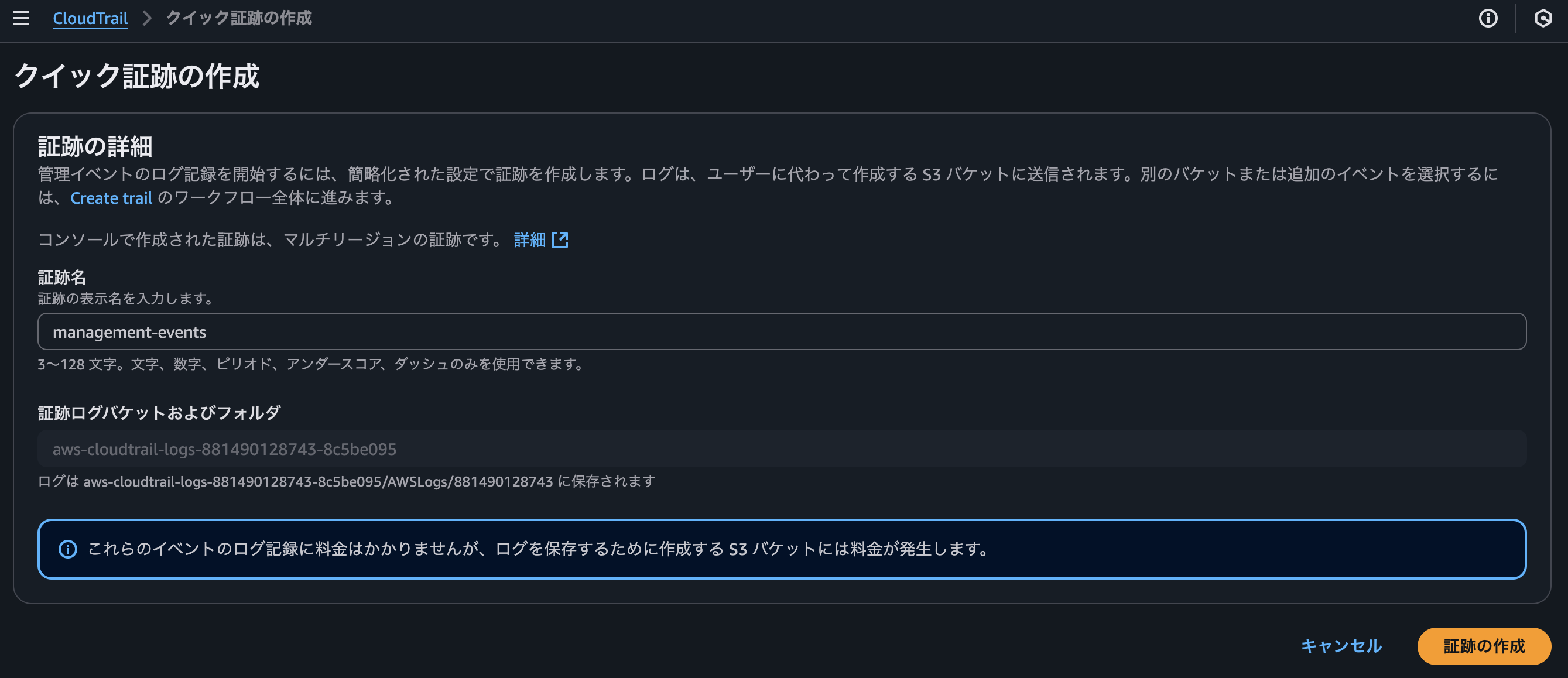

証跡 (Trail) の作成

「証跡の作成」を選択し、証跡名や S3 バケットなどを指定します。

想定通り作成されました!

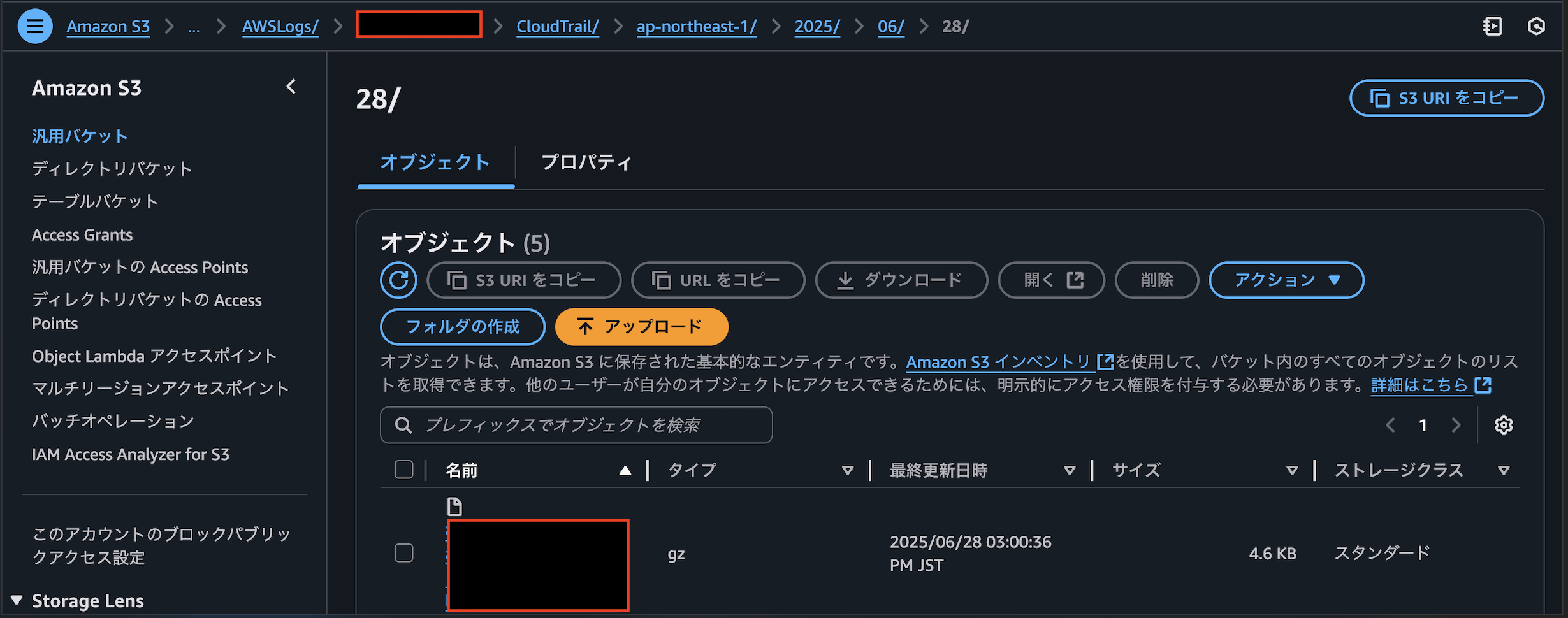

S3バケット側からの確認

設定完了後、CloudTrail が動作を開始し、S3 へのログ出力が始まります。

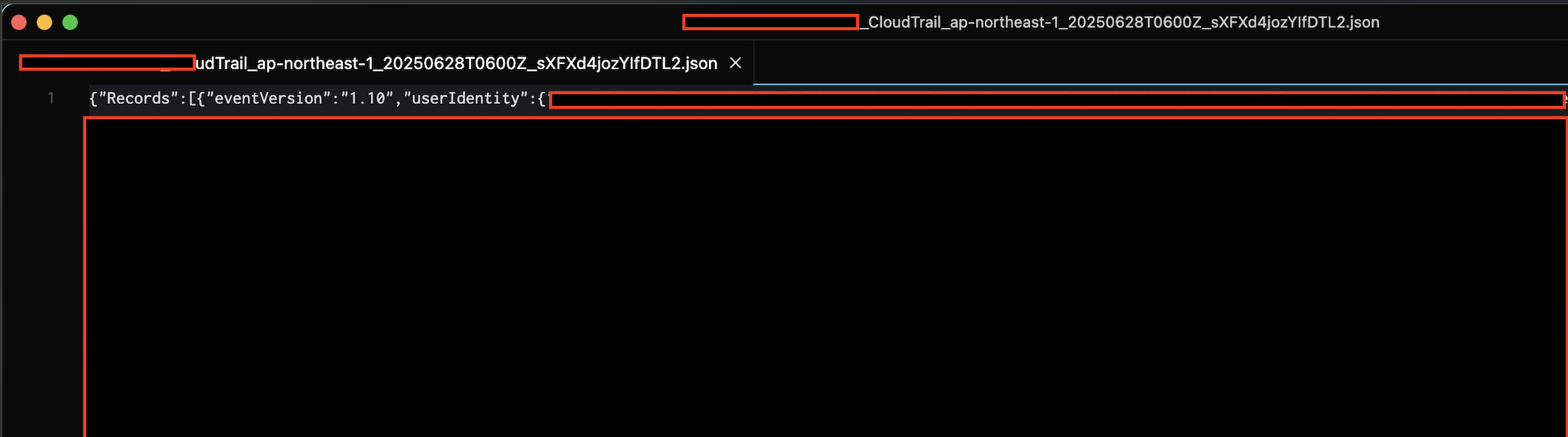

ファイルをダウンロードして中身を確認したところ、想定通りログ出力されていることが確認できました!

こんな感じで記録されてました

明日は Amazon Athena を使ったログ分析の技術検証に取り組んでみようと思います!!

まとめ

ここまで読んでいただきありがとうございました!今回は CloudTrail の基本的な設定をして、記録を S3 に保存することを実践してみました。

非常に基礎的ですが、記録をしておくだけで後のエラー調査や安全性確保につながりますので、まだの方は設定してみるのをおすすめします...!