はじめに

IBM Security VerifyとMicrosoft Intuneを連携させて、Windows端末でクライアント証明書認証を設定してみました。

重要)Microsoft Intuneと連携するためには、バニティホスト設定が行われている環境が必要です。

IBM Security Verifyのマニュアル(デバイス・マネージャーの追加)の記載を参照ください。

3回にわけてご紹介させて頂きます。

①:Intuneのトライアル環境準備(今回)

②:IBM Security VerifyとIntuneの連携設定

③:アクセスポリシーを使ったデバイスの条件付きアクセスを試す

チュートリアル: 管理センター Microsoft Intuneチュートリアルに沿って実施しました

1.無料でMicrosoft Intuneを試す

Microsoft Intune チートリアルの手順1に沿って無料環境を用意します。

サインインする方法の画面で指定するドメイン名は後続作業で利用するのでメモしておきます

| No | 設定項目 | 設定値 |

|---|---|---|

| 1 | ドメイン名 | 例)seltest.microsoft.com |

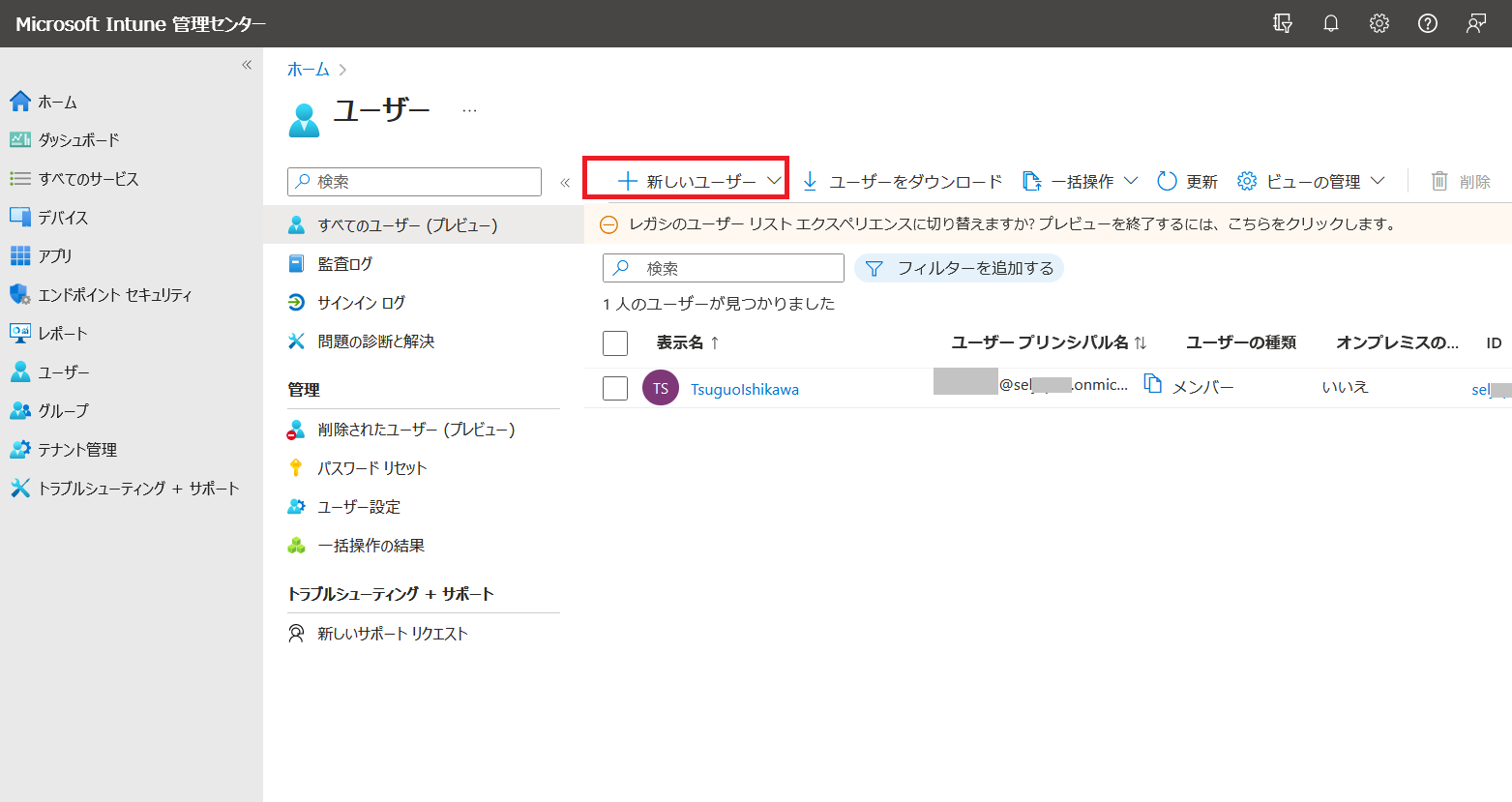

2.Intuneでユーザーを作成する

Intune管理センター(https://intune.microsoft.com/#home) に登録した管理者アカウントでログインします。

Intuneに新規ユーザー(intune-user01)を登録します。

チュートリアルと違ってライセンス割り当ては後ほど実施していましたので後ほど割り当てを行います。

3.ユーザーを管理するグループを作成する

登録したユーザーを含むisv-testという名前のグループを作成します。

4.Windows 10/11 デバイスの自動登録を設定する

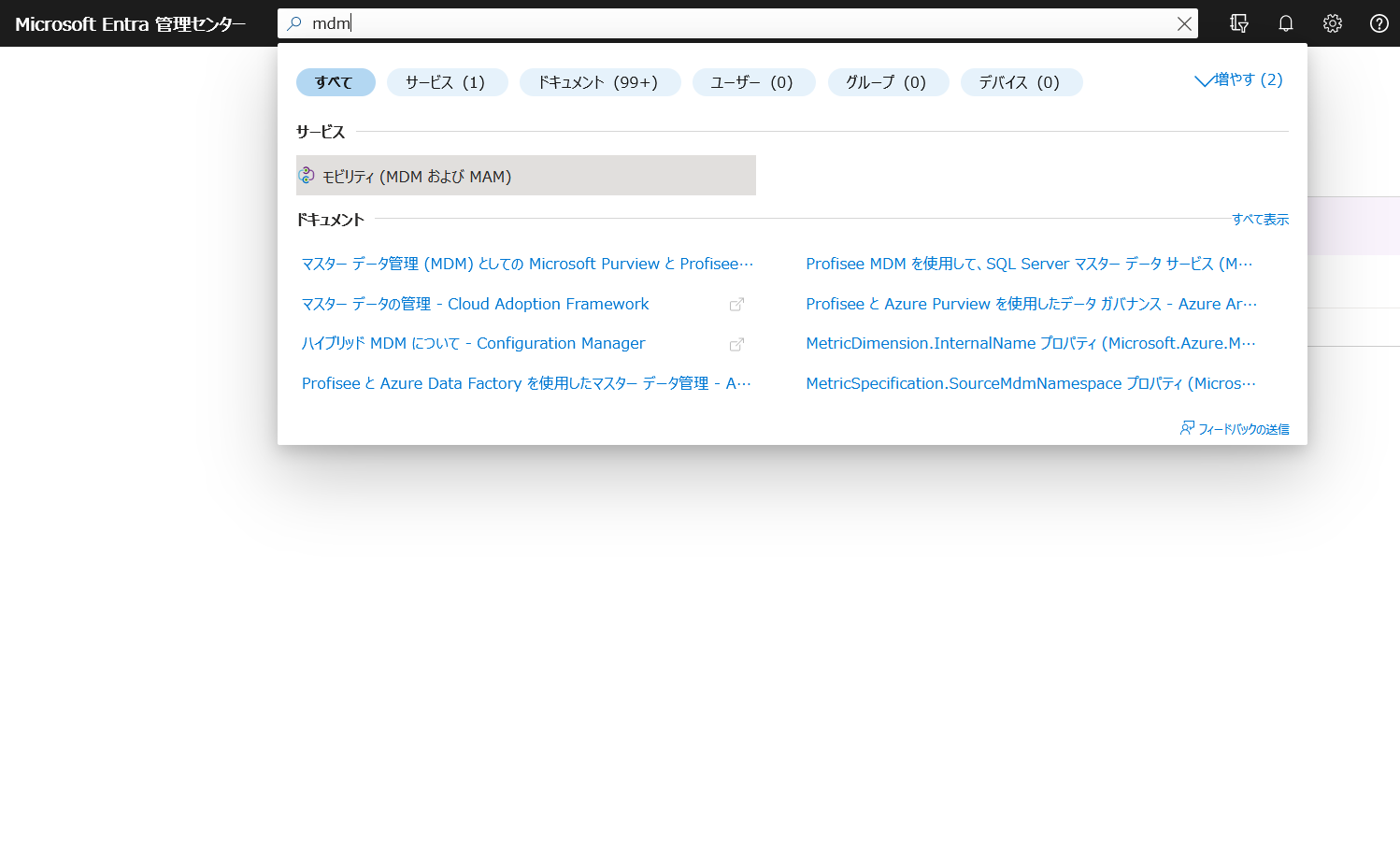

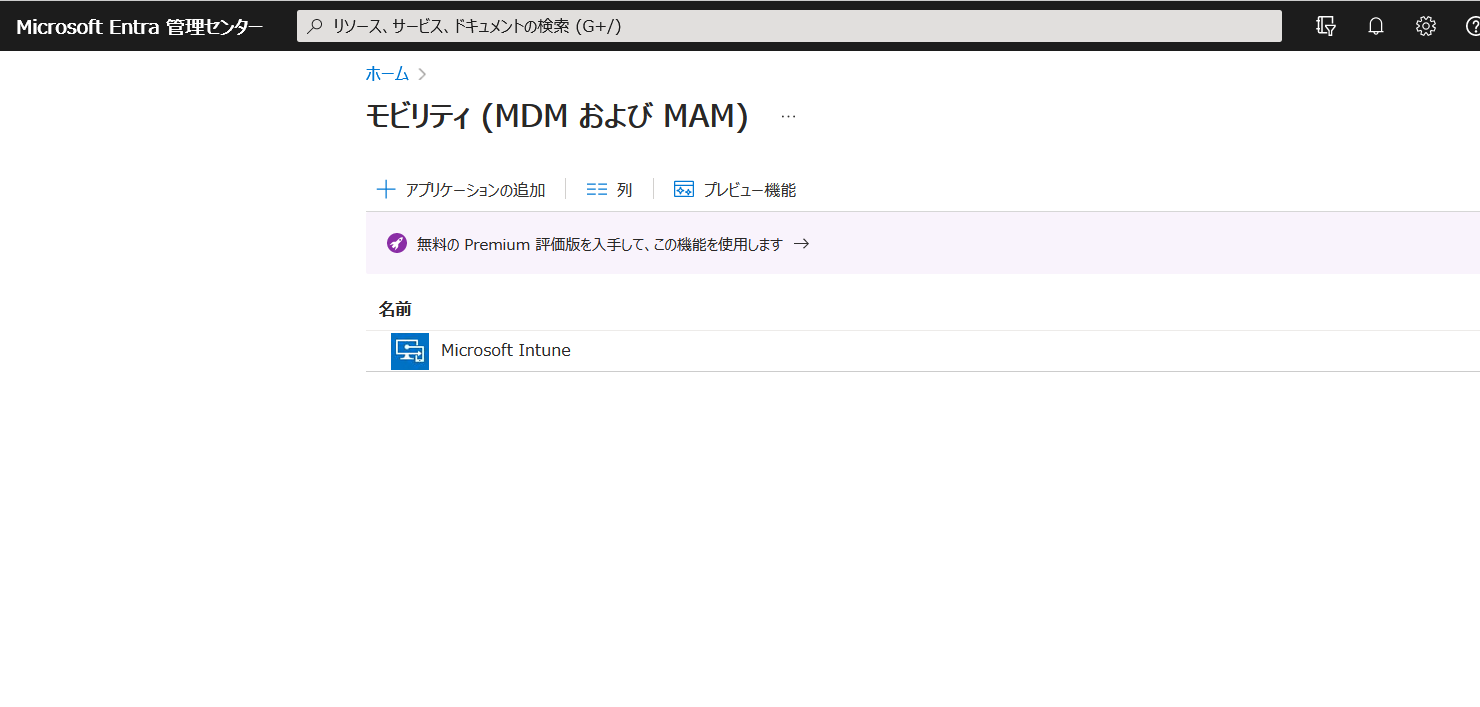

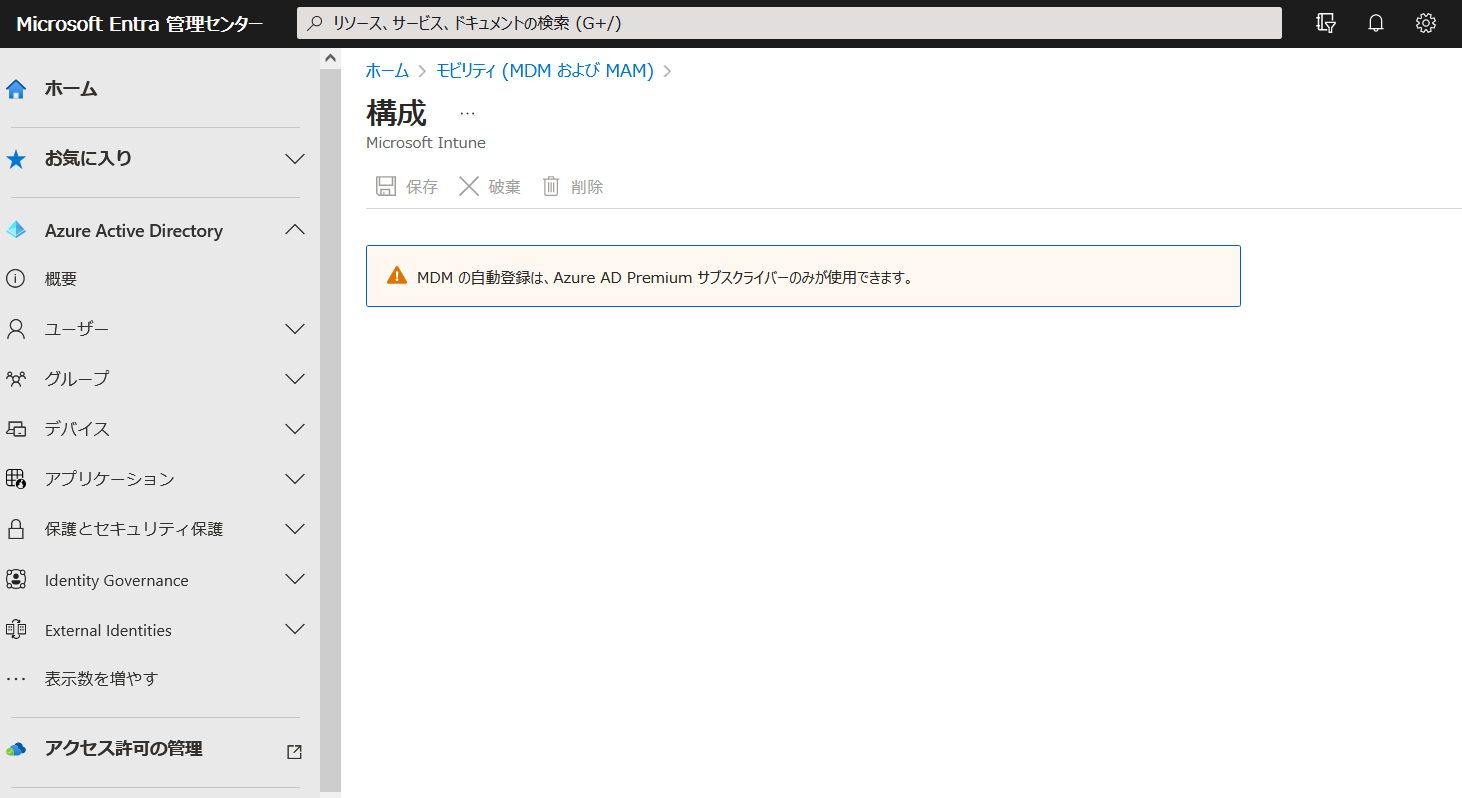

Microsoft Entra管理センター(https://entra.microsoft.com) に管理者アカウントでログインします。

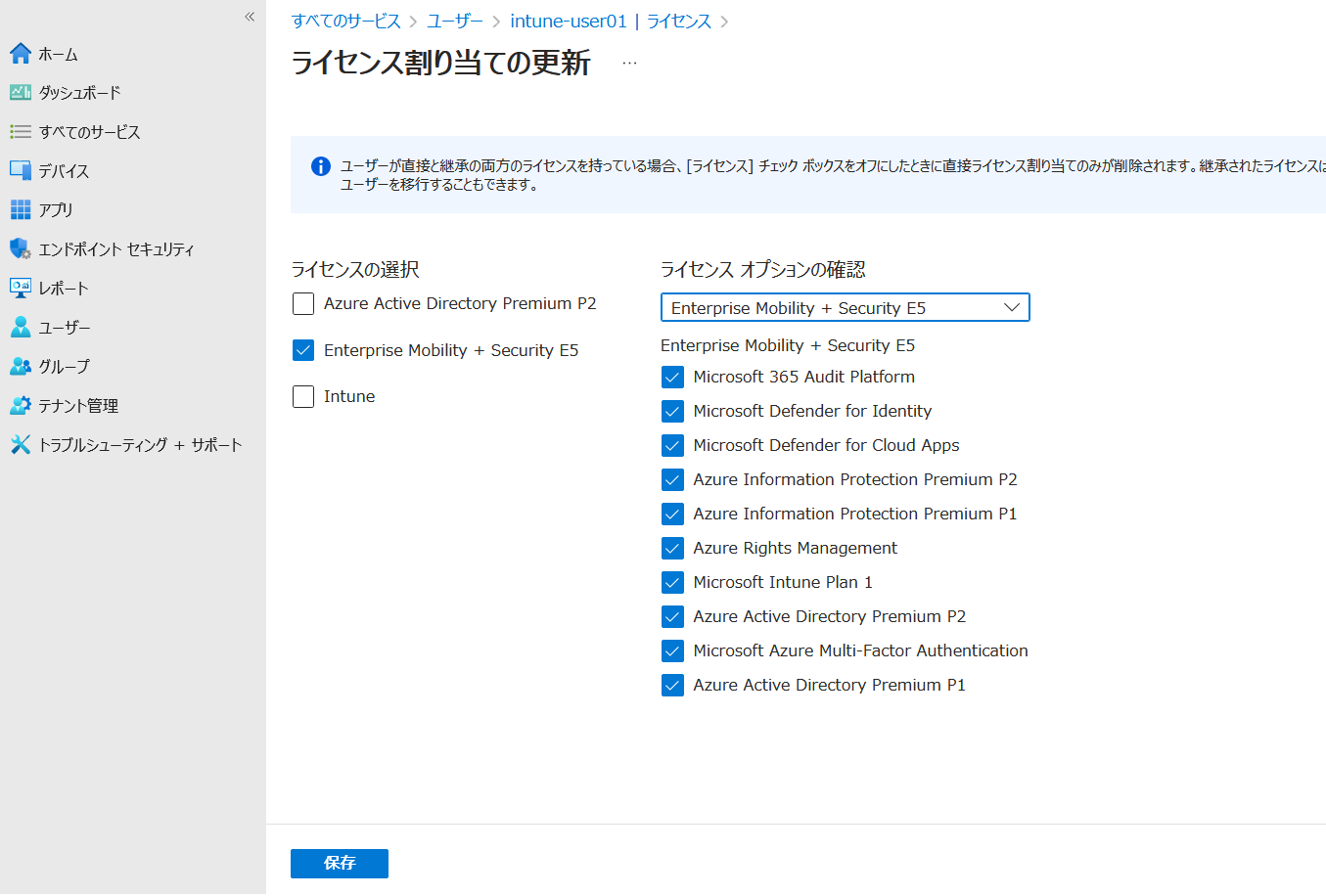

ENTERPRISE MOBILITY + SECURITYES をアクティブ化します。

構成画面でエラーがでる場合はしばらく待ちます。

(試行錯誤しているうちに表示されたので時間がかかる処理なのかもしれません。)

構成でMDMユーザースコープを一部に変更し、グループにisv-testを選択します。

設定できたら「保存」をクリックします。

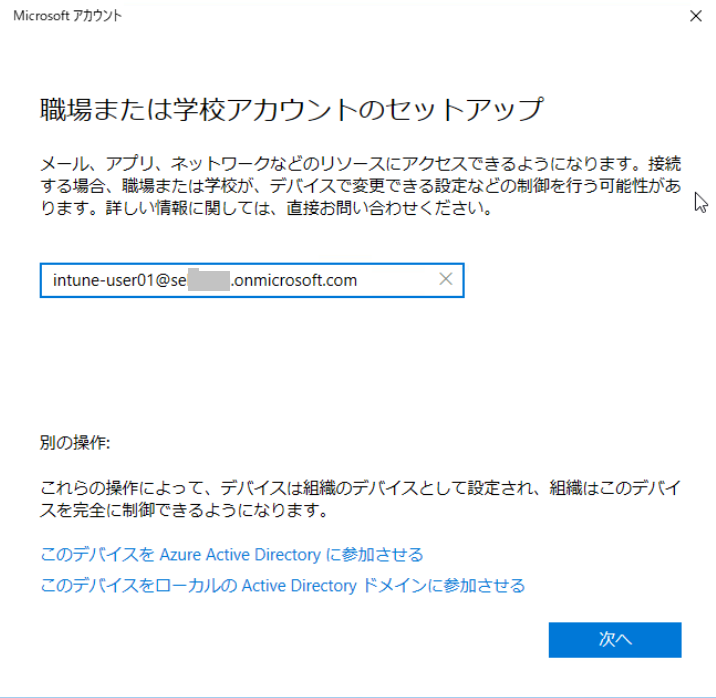

5.Windowsデバイスを登録する

先ほど登録したテストユーザー(intune-user01)のプロファイルを編集し、利用場所を「日本」として設定します。

利用場所を設定していないと、ライセンス割り当て時にエラーとなります。

参考にさせて頂いたサイト:Azure AD ユーザーに「利用場所」が設定されていないとき Microsoft 365 ライセンスの割り当てに失敗する

準備したWindows端末を、登録したテストユーザー (intune-user01)でセットアップします。

セットアップの手順は割愛します。

セットアップ完了後に、Intuneの管理センターにもデバイスが登録されていることを確認します。

6.デバイスコンプライアンスポリシーの作成

IBM Security Verifyでは、Intuneのポリシー準拠ステータスをアクセス制限を設定できます。

Windowsの最小OSバージョンだけ指定したデバイスコンプライアンスポリシーを登録しました。

まとめ

ここまでの手順でIntuneにデバイス登録ができました。

次回は、IBM Security Verifyとの連携設定を行っていきます。

- 【IBM Security Verify】Microsoft Intune と連携して、クライアント証明書認証を行う①

- 【IBM Security Verify】Microsoft Intune と連携して、クライアント証明書認証を行う②

- 【IBM Security Verify】Microsoft Intune と連携して、クライアント証明書認証を行う③