はじめに

IBM Security VerifyとMicrosoft Intuneを連携させて、クライアント証明書を使った認証を試してみました。

設定が多いため、3回にわけてご紹介予定です。

①:Intuneのトライアル環境準備

②:IBM Security VerifyとIntuneの連携設定

③:アクセスポリシーを使ったデバイスの条件付きアクセスを試す(今回)

3回目は、IBM Security VerifyのアクセスポリシーでIntuneのデバイスコンプライアンスの遵守ステータスを利用したアクセス制御を行います。

17.デバイス遵守ステータスの取得確認

レポートで、デバイス遵守ステータスを確認します。

管理対象デバイスや、準拠デバイスのステータスがTrueとなっているため、IBM Security Verifyがデバイスのステータスを認識できていることがわかります。

18.コンプライアンスポリシーを変更して、デバイス非準拠に変更

今回は最小OSバージョンを変更して非準拠のステータスに変更しました。

19.アクセスポリシーの作成/アプリケーションへの割り当て

デバイスステータスを非準拠に準拠していないデバイスを拒否するアクセスポリシー作成します。

Intune-Blockというアクセスポリシーを作成し、デバイス・コンプライアンスが非準拠の場合はBlockするというIntune-Block-ruleを追加します。

Intune-Blockアクセスポリシーをアプリケーションに割り当てます。

20.アクセスポリシーの動作確認

SAMLサンプルアプリケーションにアクセスすると、アクセスがブロックされました。

アプリケーションの使用レポートを確認すると、準拠デバイスステータスがFalseとなり、デバイスの準拠ステータスが正しく連携されていました。

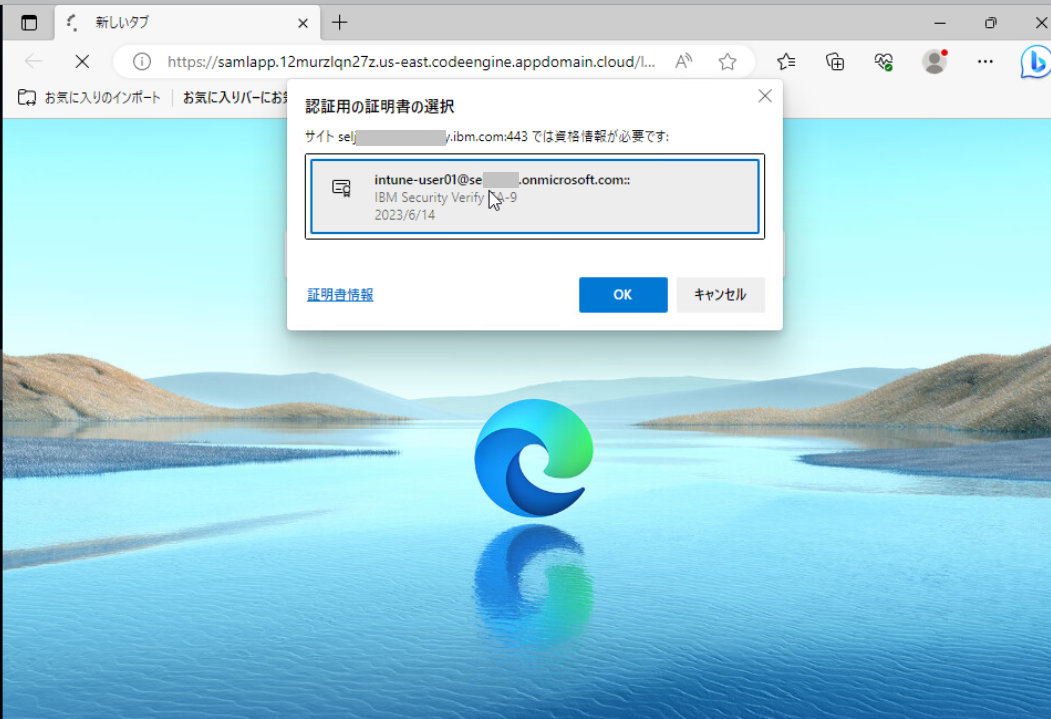

21.参考:クライアント証明書のダイアログ表示を抑止する方法について

IBM Security Verifyの設定ではありませんが、Windows端末でレジストリ設定することでクライアント証明書のダイアログ表示を抑止できます。

以下はEdgeの場合の例です。

任意の名前.regファイルを用意して、実行することでレジストリ変更できます。

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\AutoSelectCertificateForUrls]

"1"="{\"pattern\":\"https://<vanityhostURL>\",\"filter\":{\"ISSUER\":{\"CN\":\"xxx\", \"O\":\"xxx\", \"S\":\"xxx\", \"C\":\"xxx\"}}}"

ISSUERの部分については、クライアント証明書の発行者をご確認ください。

まとめ

デバイスの遵守ステータスを元にアクセス制御ができることを確認しました。

Intuneの連携について3回にわたってご紹介させて頂きました。