はじめに

IBM Security VerifyとMicrosoft Intuneを連携させて、クライアント証明書を使った認証を試してみました。

設定が多いため、3回にわけてご紹介予定です。

①:Intuneのトライアル環境準備

②:IBM Security VerifyとIntuneの連携設定(今回)

③:アクセスポリシーを使ったデバイスの条件付きアクセスを試す

2回目は、IBM Security Verifyにデバイスマネージャーを追加/ウィザードに従いIntune側の設定も行っていきます。

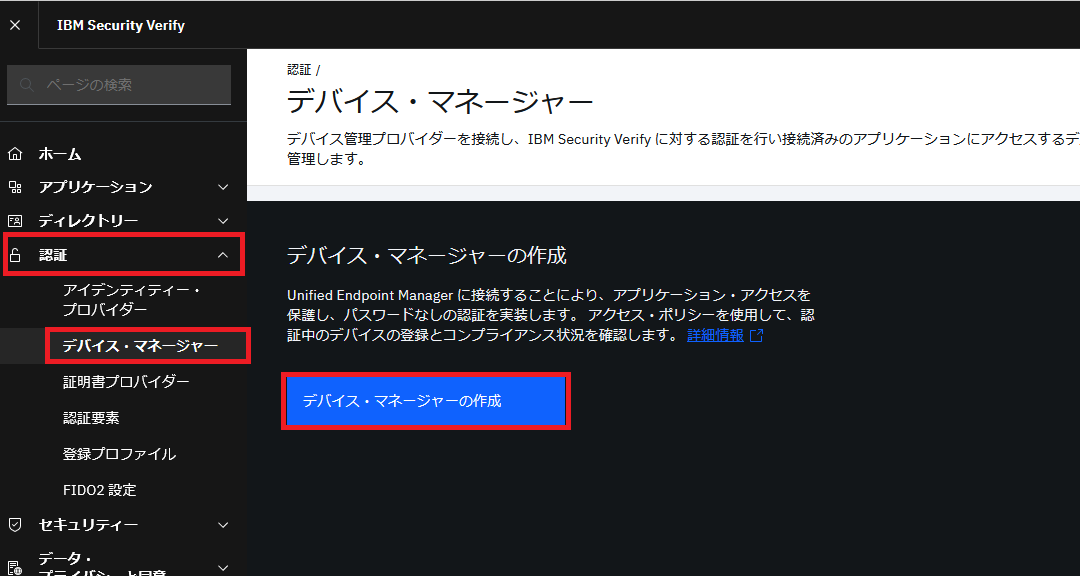

7.【IBM Security Verify】デバイスマネージャーを追加する

IBM Security Verifyの管理画面で、「認証」-「デバイス・マネージャー」を開き、「デバイス・マネージャーの追加」をクリックします。

タイプは「Microsoft Intune」を選択して「次へ」をクリックします。

一般設定は画面の通り設定して、「次へ」をクリックします。

ユーザーアカウントのJITプロビジョニングが不要であればチェックボックスを解除してください。

- 任意の名前(例:IBM Security Verify)を入力

- アイデンティティー・プロバイダーはCloud Directoryを選択

- ユーザー・アカウントのジャストインタイム(JIT)プロビジョンをチェック

- (JITプロビジョニングしない場合は、Cloud Directoryにあらかじめユーザー登録しておきます。)

- 残りの設定はデフォルトのまま

8. 【Microsoft Entra管理センター】アプリの登録・設定を行う。

IBM Security Verifyの「API資格情報」タブで、「ステップを表示」を選択し、記載されている手順に従い、Azure ADの設定を行います。

Microsoft Entra 管理センター(https://entra.microsoft.com) にアクセスします。

「Azure Acttive Directory」 > 「アプリケーション」 > 「アプリの登録」をクリックし、「新規登録」をクリックします。

以下の通り設定して、「登録」をクリックします。

- 任意の名前(例:IBM Security Verify)を入力

- 任意の組織ディレクトリーのアカウント(任意のAzure AD ディレクトリ- マルチテナント)を選択

- リダイレクトURIは省略(一応、Webを選択したのみ。リダイレクトURIは指定しなかった)

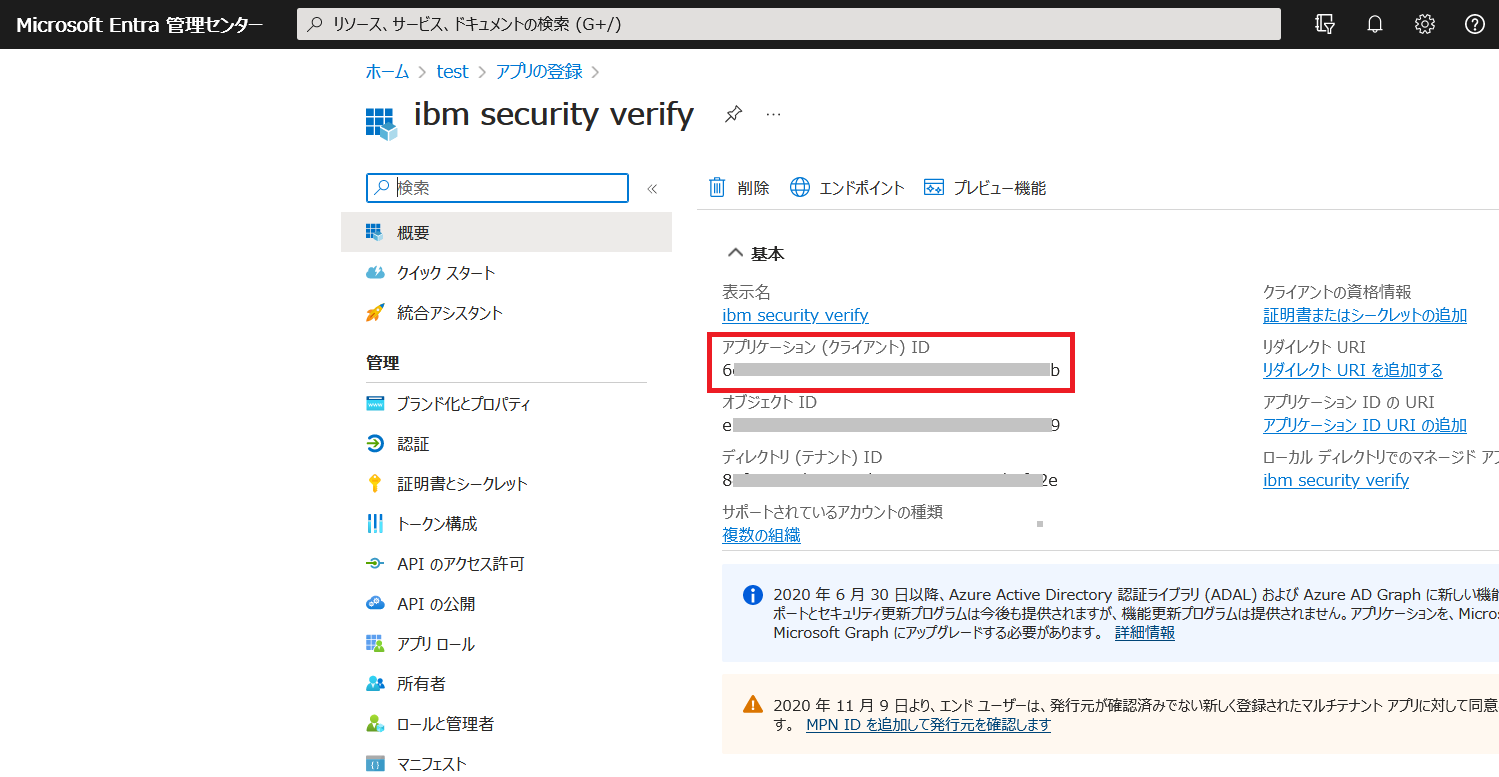

アプリの登録メニューで、アプリケーション (クライアント) ID 値をメモしておきます。

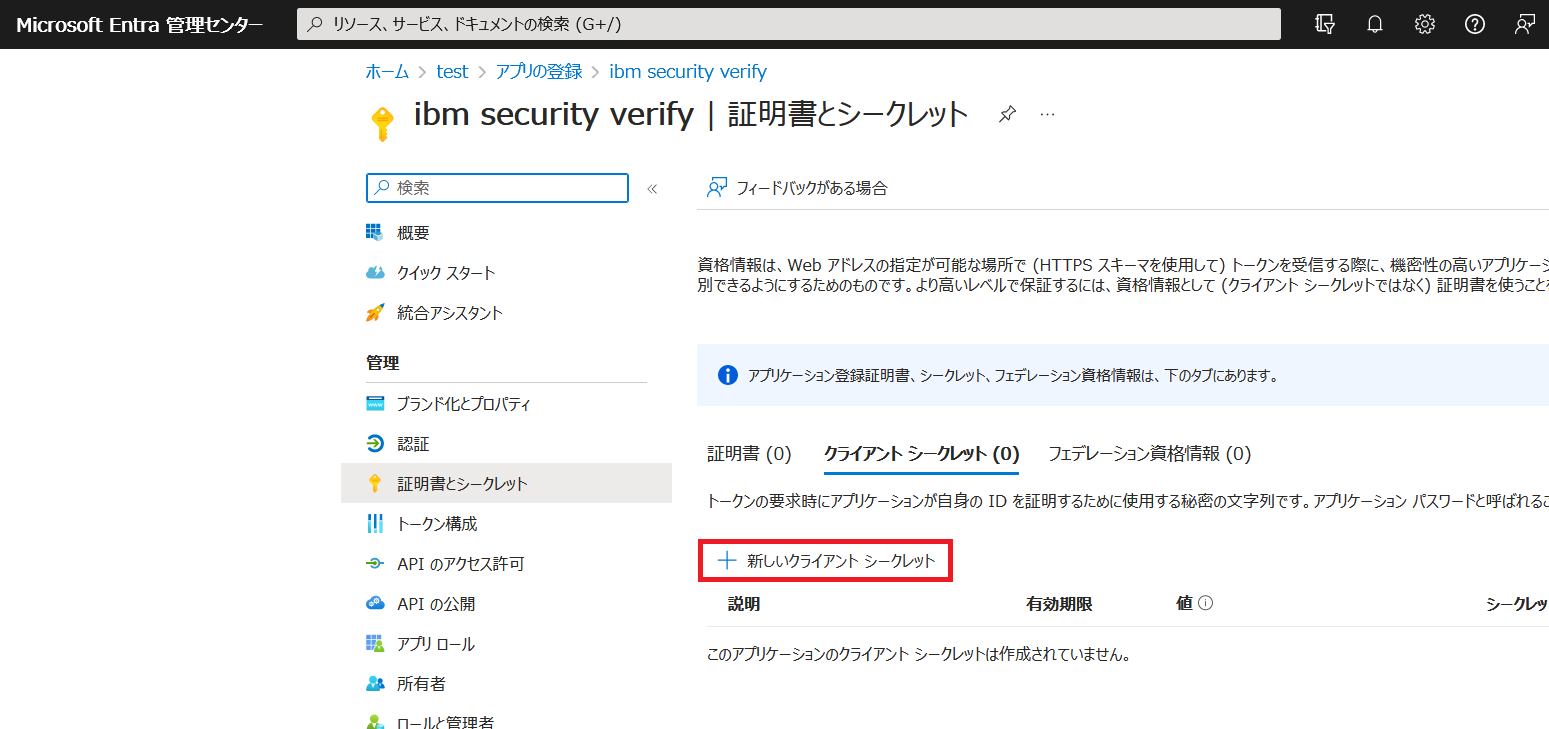

次に「管理」の下にある「証明書とシークレット」をクリックします。

「新しいクライアント シークレット」をクリックし、次の通り入力して「追加」をクリックします。

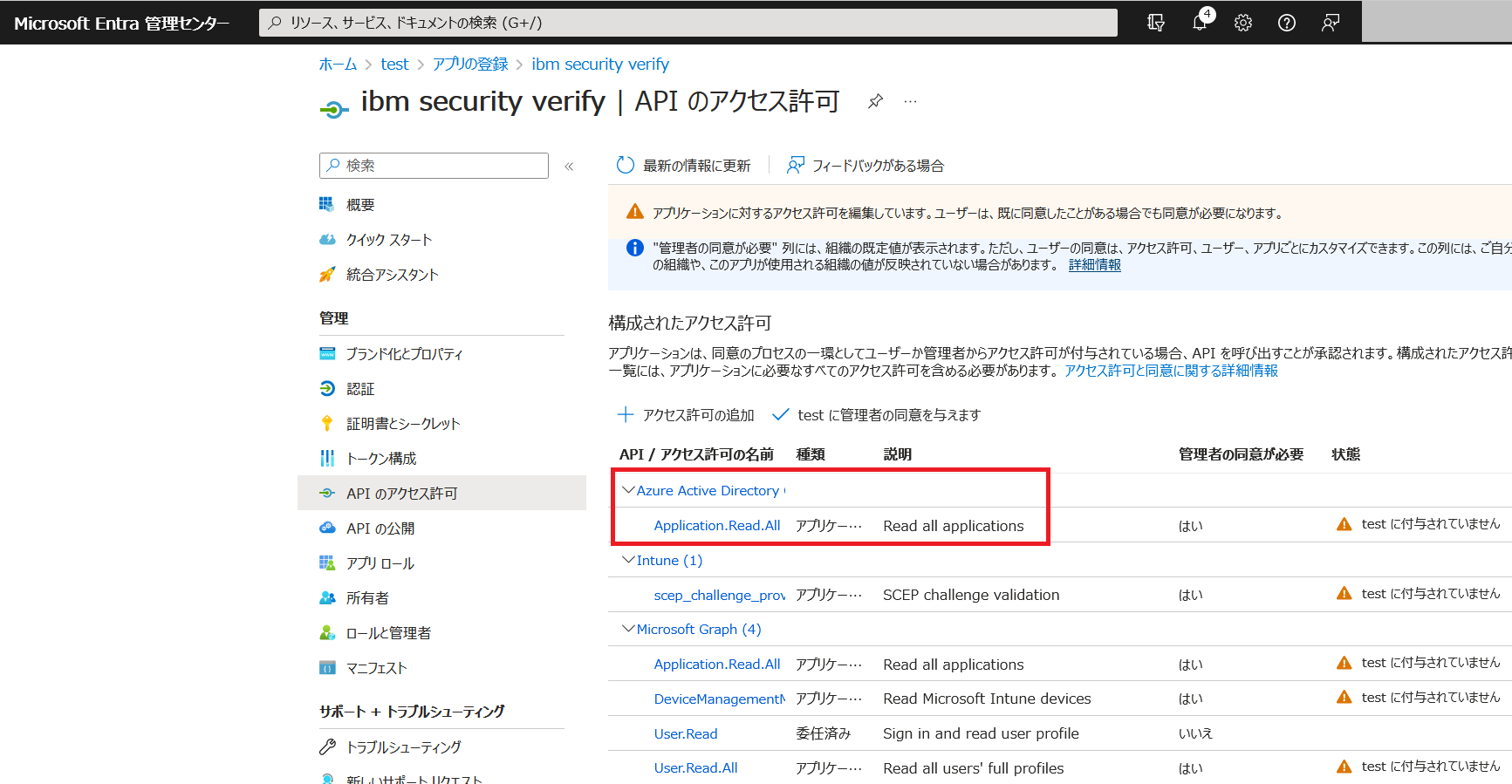

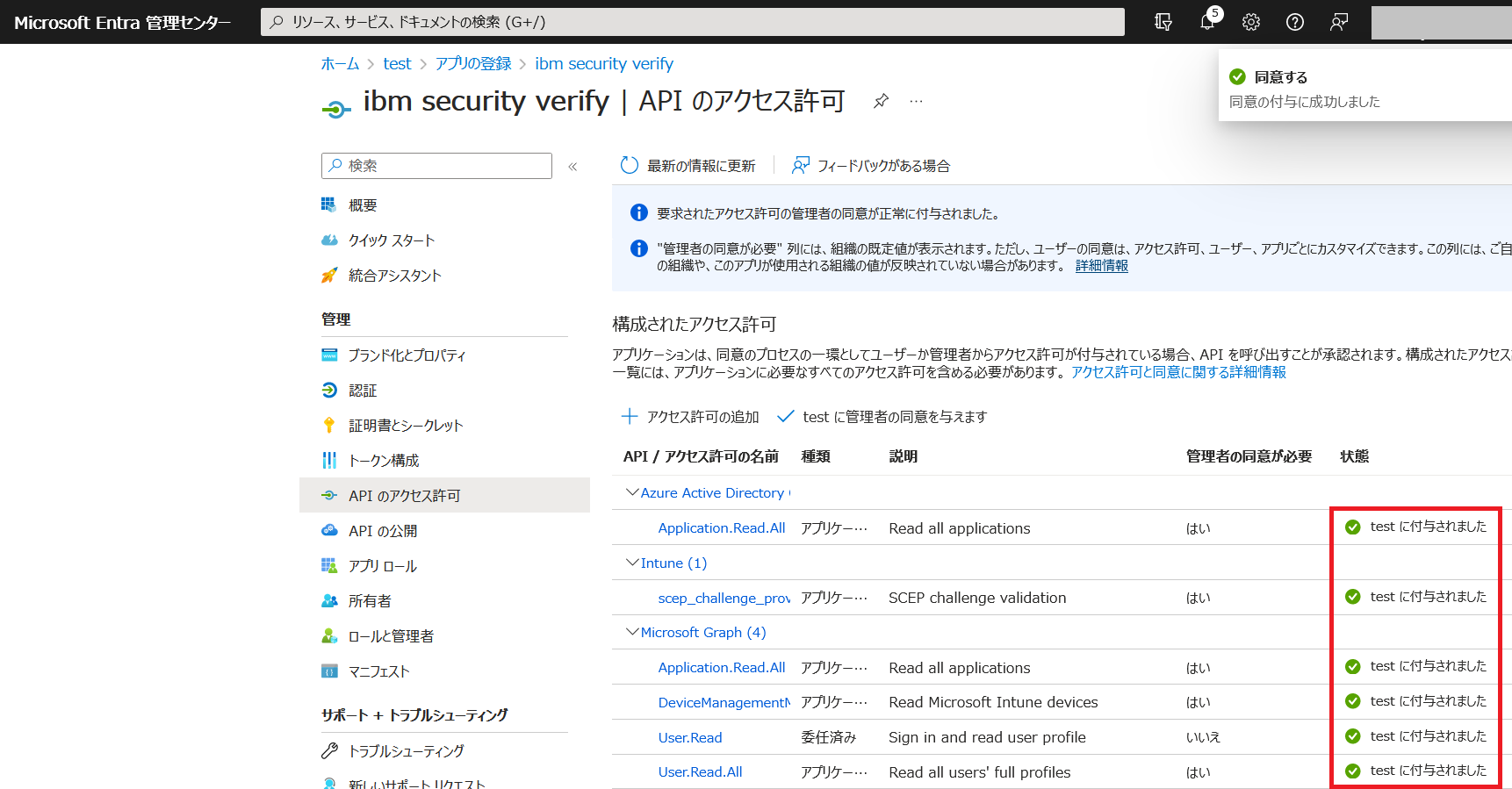

次に「管理」の下にある「APIのアクセス許可」をクリックします。以下の権限を付与していきます。

- Intune

- scep_challenge_provider

- Microsoft Graph

- DeviceManagementManagedDevices.Read.All

- User.Read.All

- Application.Read.All

- 所属する組織で使用している API

- Application.Read.All

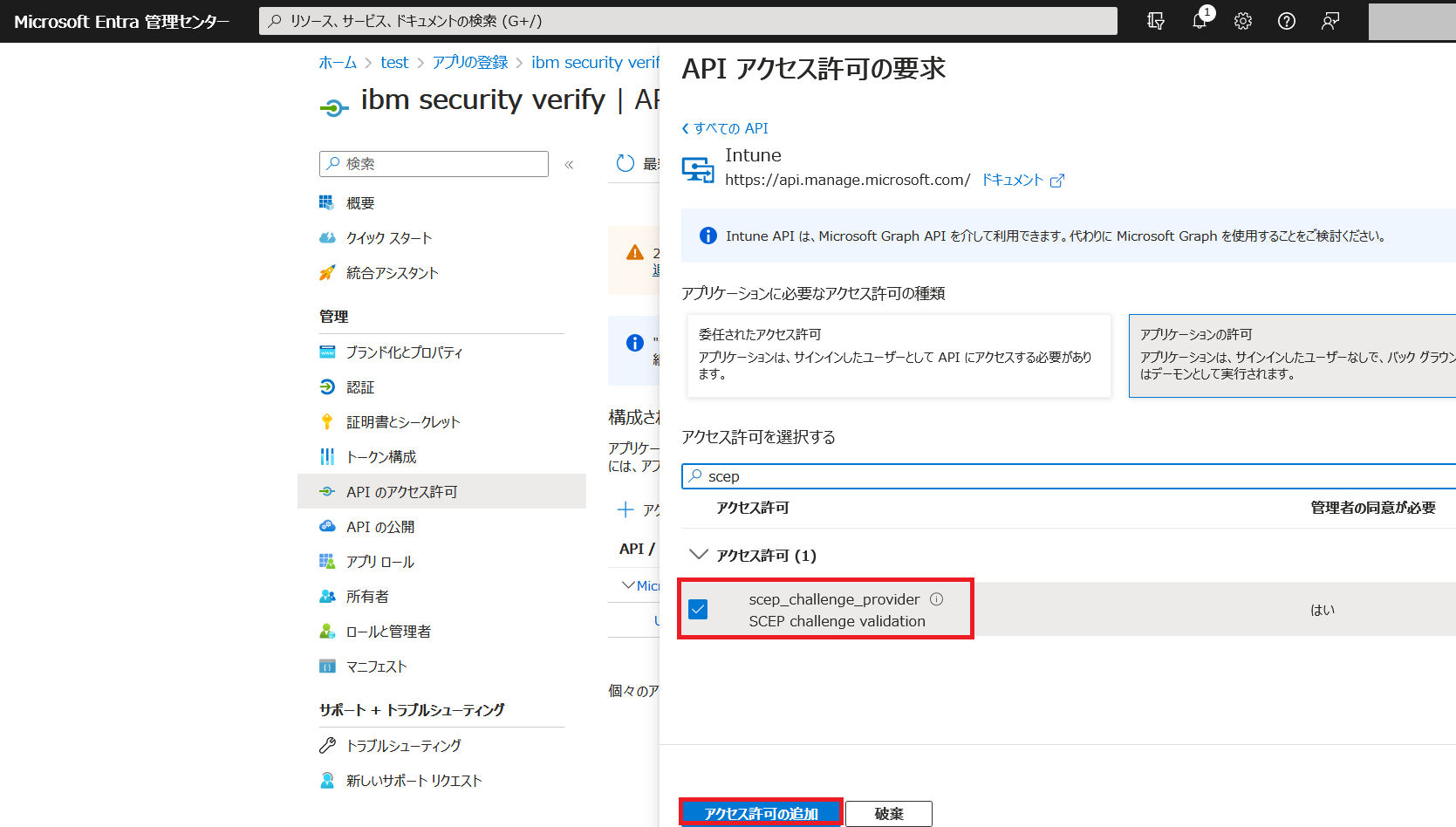

「アクセス許可の追加」をクリックし、「Microsoft API」- 「Intune」を選択します。

「scep_challenge_provider」にチェックを行い、「アクセス許可の追加」をクリックします。

「アクセス許可の追加」をクリックし、「Microsoft API」- 「Microsoft Graph」を選択します。

「DeviceManagementManagedDevices.Read.All」「User.Read.All」「Application.Read.All」にチェックを行い、「アクセス許可の追加」をクリックします。

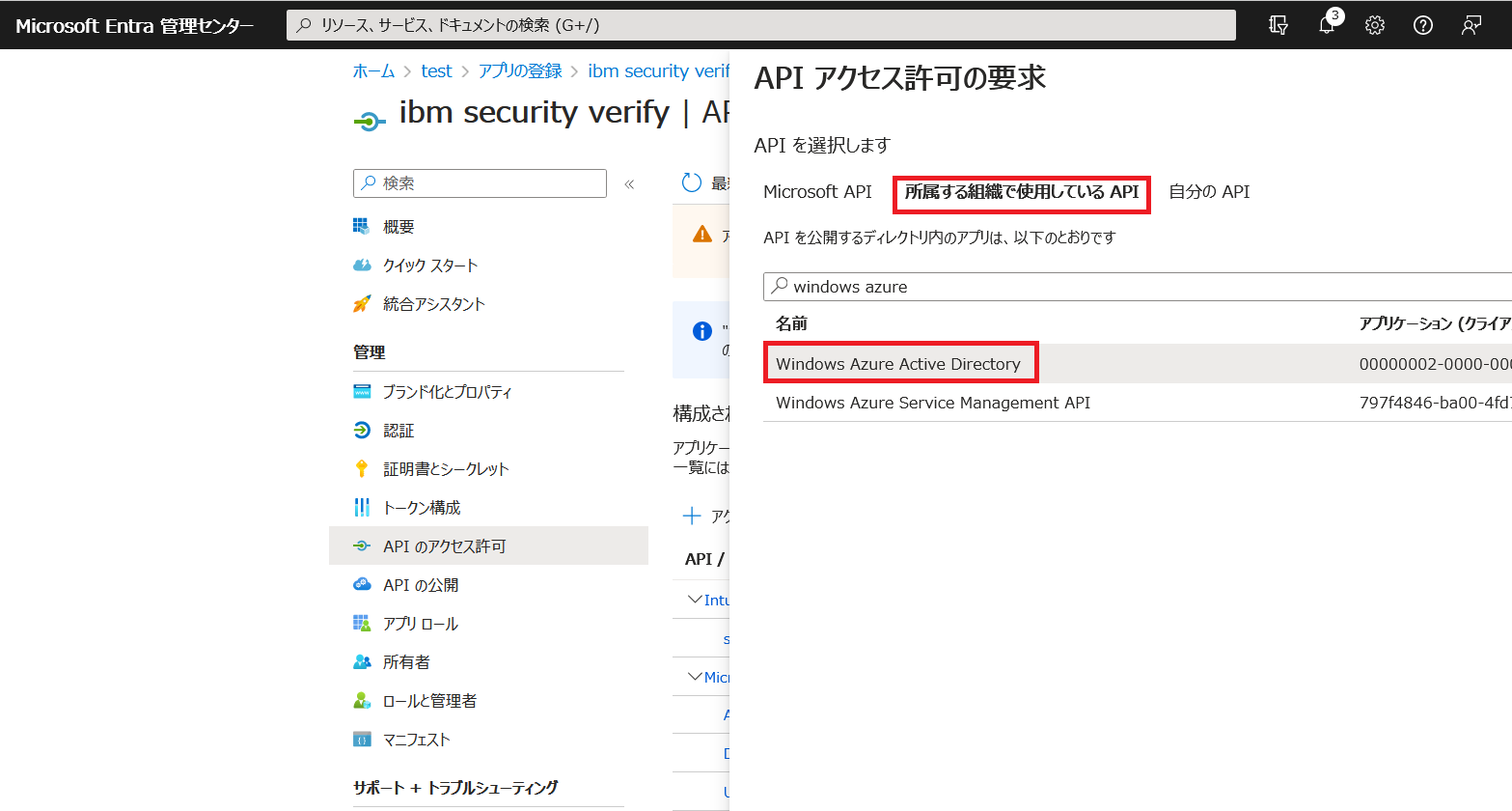

「アクセス許可の追加」をクリックし、「所属する組織で使用しているAPI」- 「Windows Azure Active Directory」を選択します。

「Application.Read.All」にチェックを行い、「アクセス許可の追加」をクリックします。

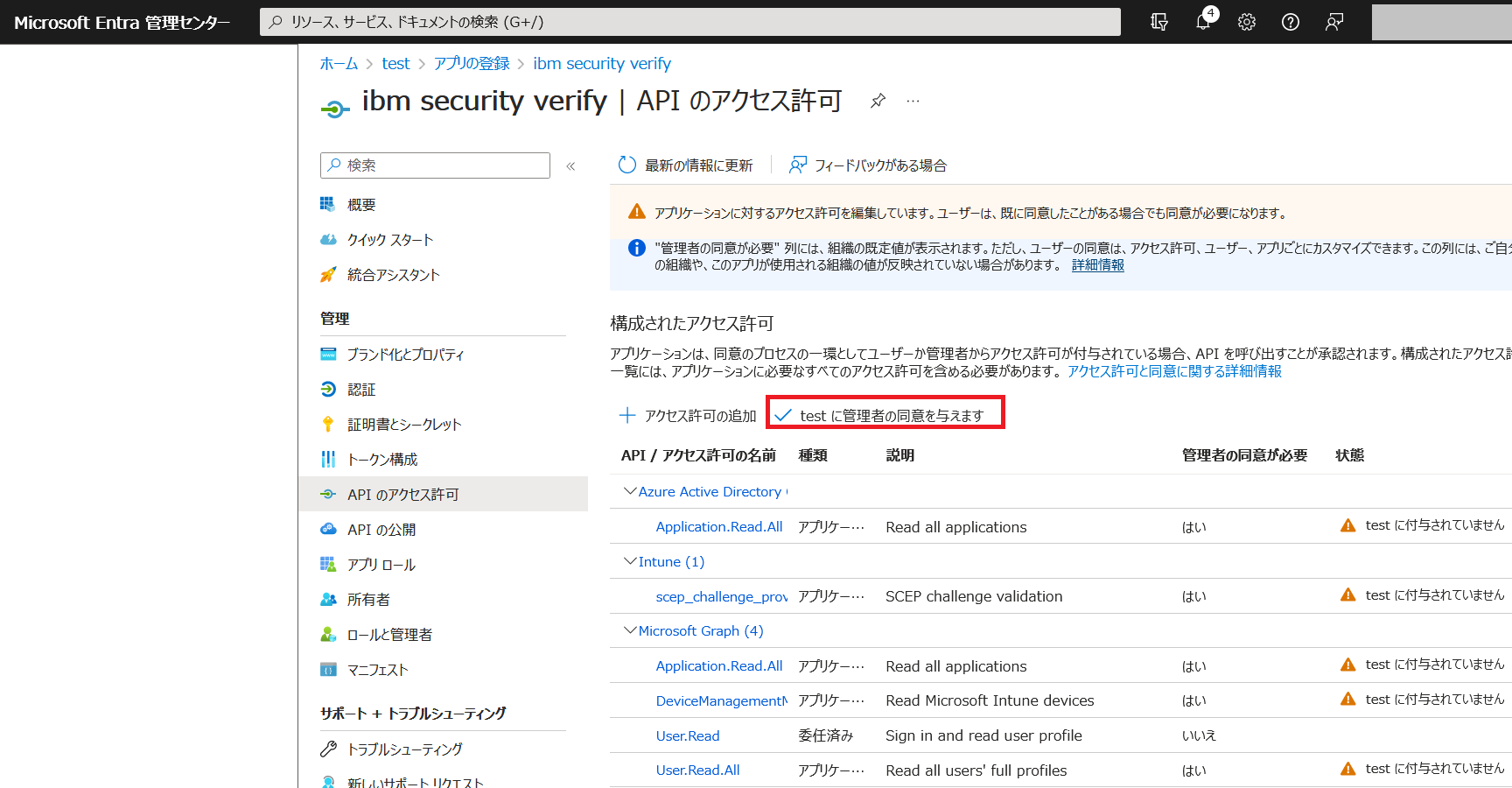

追加できたことを確認して、「管理者の同意を与えます」をクリックします。

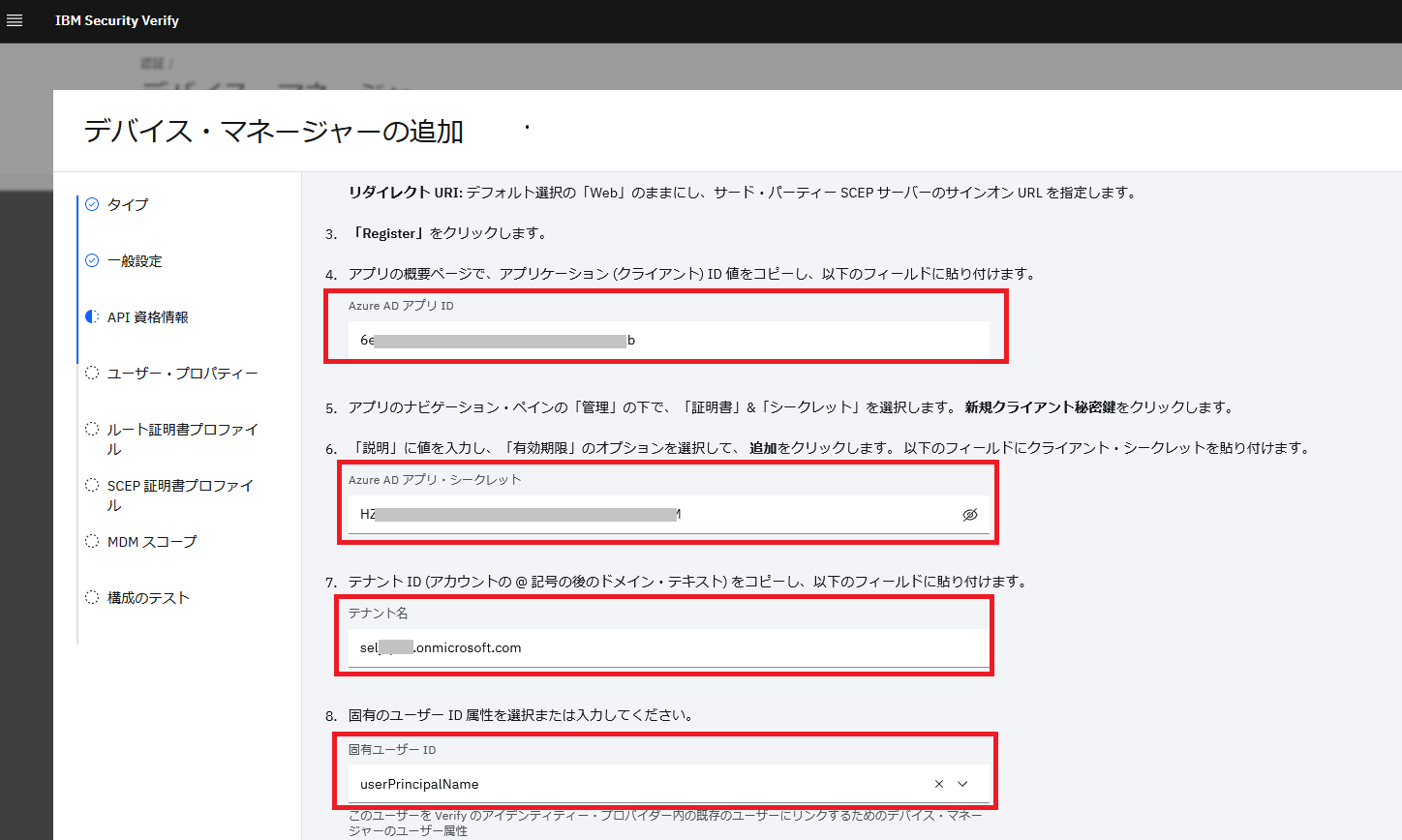

9. 【IBM Security Verify】API資格情報タブの設定を行う。

Azure ADに登録したアプリケーションの情報を、IBM Security Verifyに設定します。

| No | 設定項目 | 設定値 |

|---|---|---|

| 1 | Azure AD アプリID | 登録したアプリの アプリケーション(クライアント)IDを設定する |

| 2 | Azure AD アプリ・シークレット | アプリに追加した クライアントシークレットの値を設定する。(シークレットIDのほうではなく、値を設定する) |

| 3 | ドメイン名 | トライアルテナント作成時に登録したテナント名を設定する。 例)seltest.microsoft.com |

| 4 | 固有ID | デフォルトのまま userPrincipalName を設定 |

| 5 | ユーザー ID ロケーション | デフォルトのまま SAN E メール を設定 (ステップを表示メニューだとは表示されないため、フォームのみメニューに切り替えて確認ください。) |

資格情報のテストを行い、「接続済み」と表示されることを確認します。

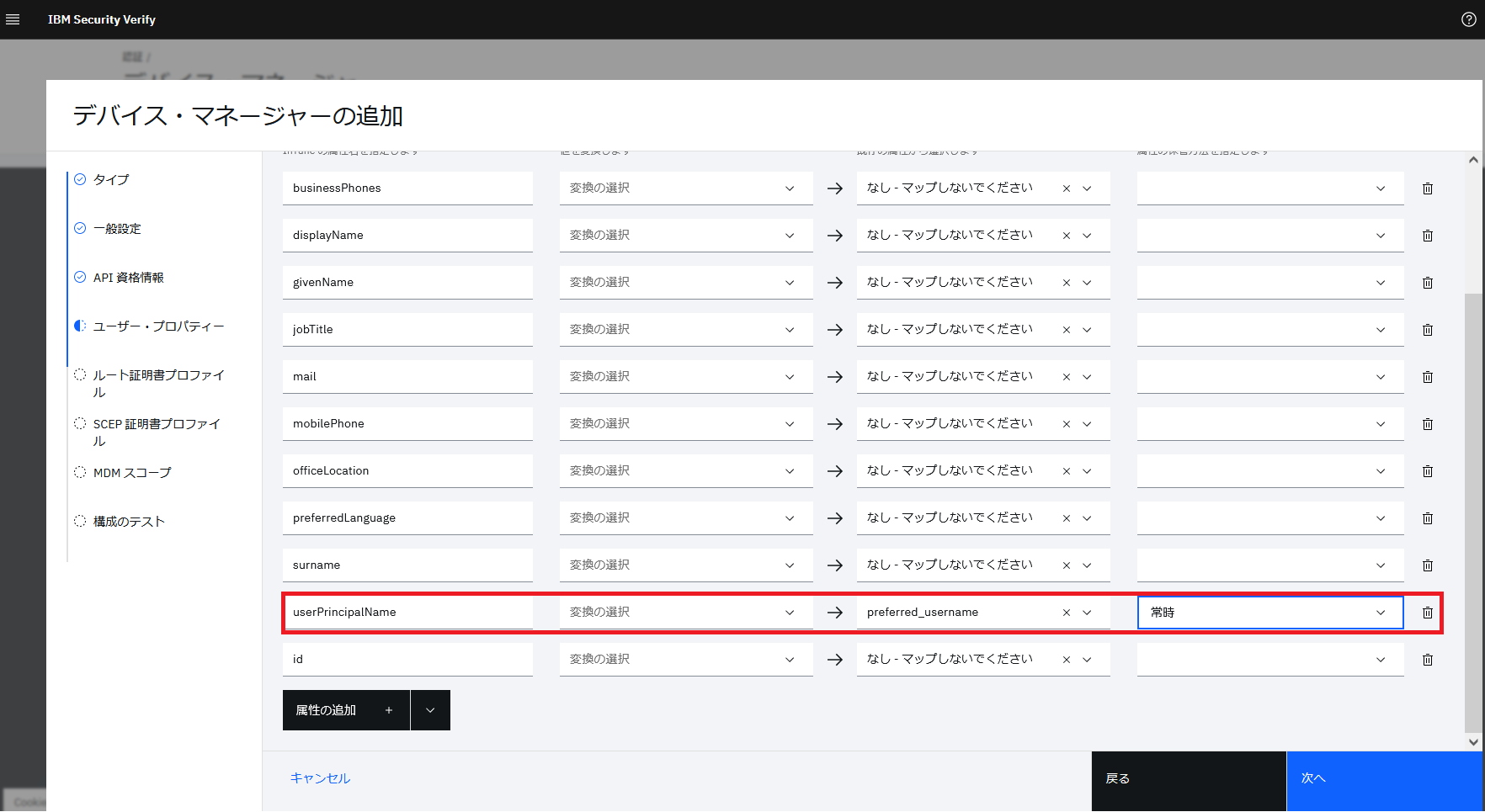

10. 【IBM Security Verify】ユーザー・プロパティータブの設定を行う。

IntuneのUserPrincipalName属性を、IBM Security VerifyのPreferred_username属性にマッピングします。

動作確認に最低限必要な属性のみ設定したため、必要に応じて属性マッピングを見直しください。

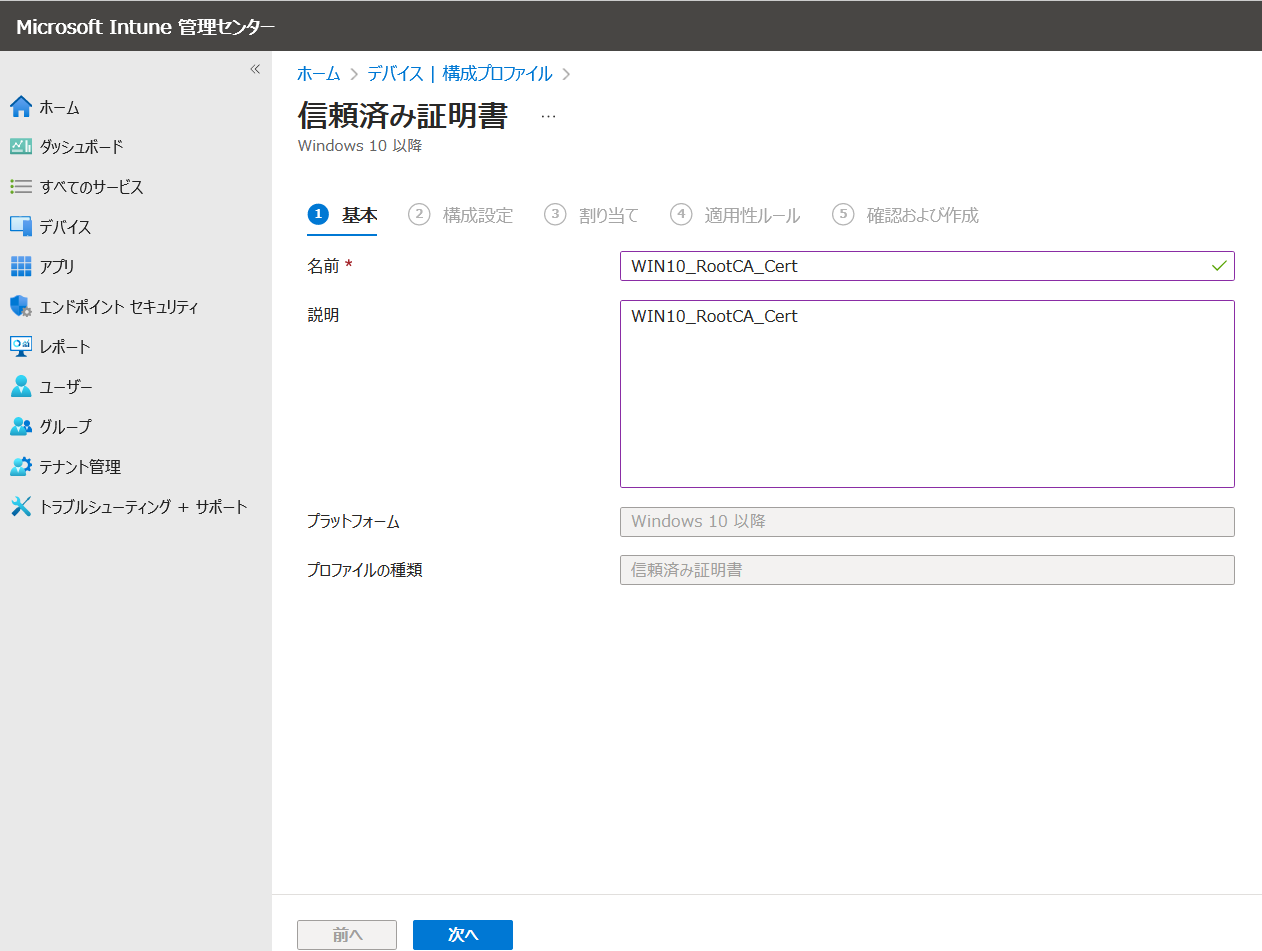

11. 【Microsoft Intune管理センター】信頼済み証明書としてルート証明書、中間証明書を登録する。

IBM Security Verifyの「ルート証明書プロファイル」タブに記載されている手順に従い、Microsoft Intune管理センターへ信頼済み証明書を登録します。

IBM Security Verifyの手順に従い、提供するルート証明書、中間証明書をダウンロードします。

root.cerと、intermediate.cerファイルが含まれています。

Intune管理センター (https://intune.microsoft.com/#home) を開きます。

「デバイス」 > 「ポリシー」 > 「構成プロフィル」を選択して、「プロファイルの作成」をクリックします。

プロファイル作成画面で、以下の通り選択して、「作成」をクリックします。

- プラットフォーム

- Windows 10 以降

- プロファイルの種類

- テンプレート- 信頼済み証明書

信頼済み証明書の設定画面で、以下の通り設定して、「作成」をクリックします。

- 基本タブ

- 任意の名前を設定します。(例:WIN10_RootCA_Cert)

- 構成設定タブ

- ルート証明書ファイル(root.cer)を選択します。

- 保存先ストアは、コンピューター証明書ストア-ルート を選択します。

- 割り当てタブ

- グループにisv-testグループを割り当てます。

同じ手順で、中間証明書ファイル(intermediate.cer) も登録します。

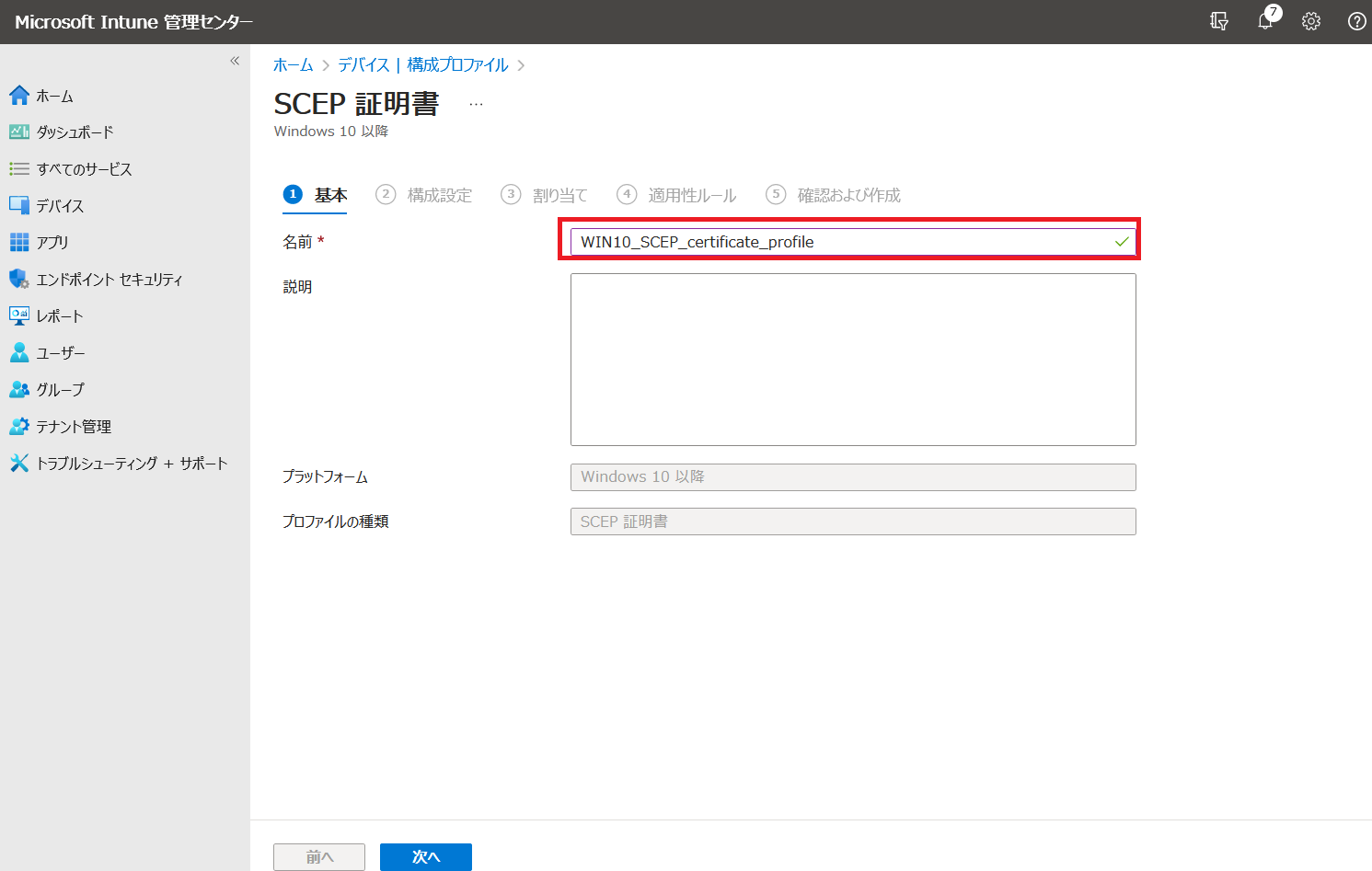

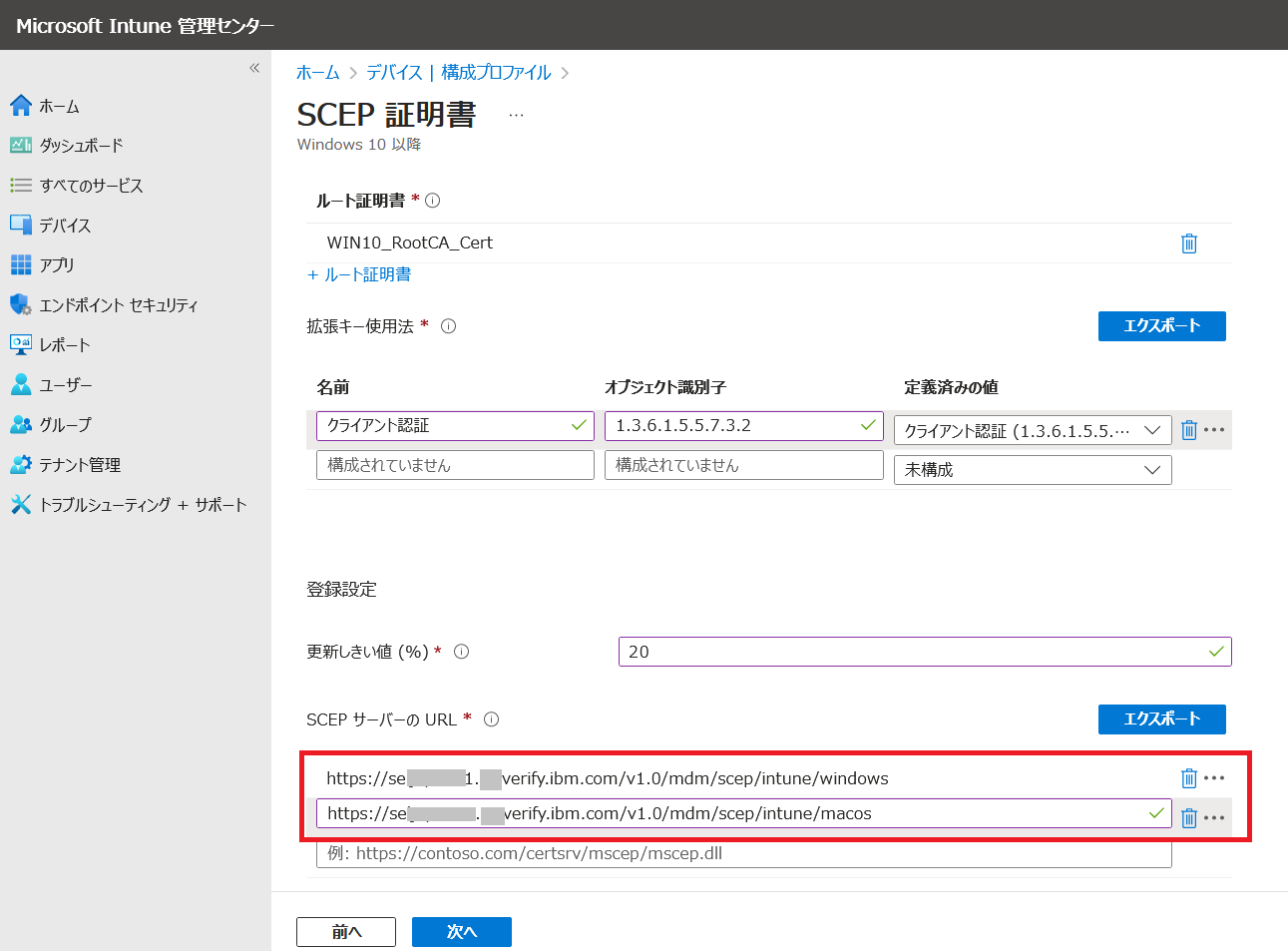

12. 【Intune】SCEP証明書を登録する

IBM Security Verifyの手順に従い、SCEP証明書プロファイルを登録します。

「デバイス」 > 「ポリシー」 > 「構成プロフィル」を選択して、「プロファイルの作成」をクリックします。

プロファイル作成画面で、以下の通り選択して、「作成」をクリックします。

- プラットフォーム

- Windows 10 以降

- プロファイルの種類

- テンプレート- SCEP証明書

SCEP証明書の設定画面で、以下の通り設定して、「作成」をクリックします。

- 基本タブ

- 任意の名前を設定します。(例:WIN10_SCEP_certificate_profile)

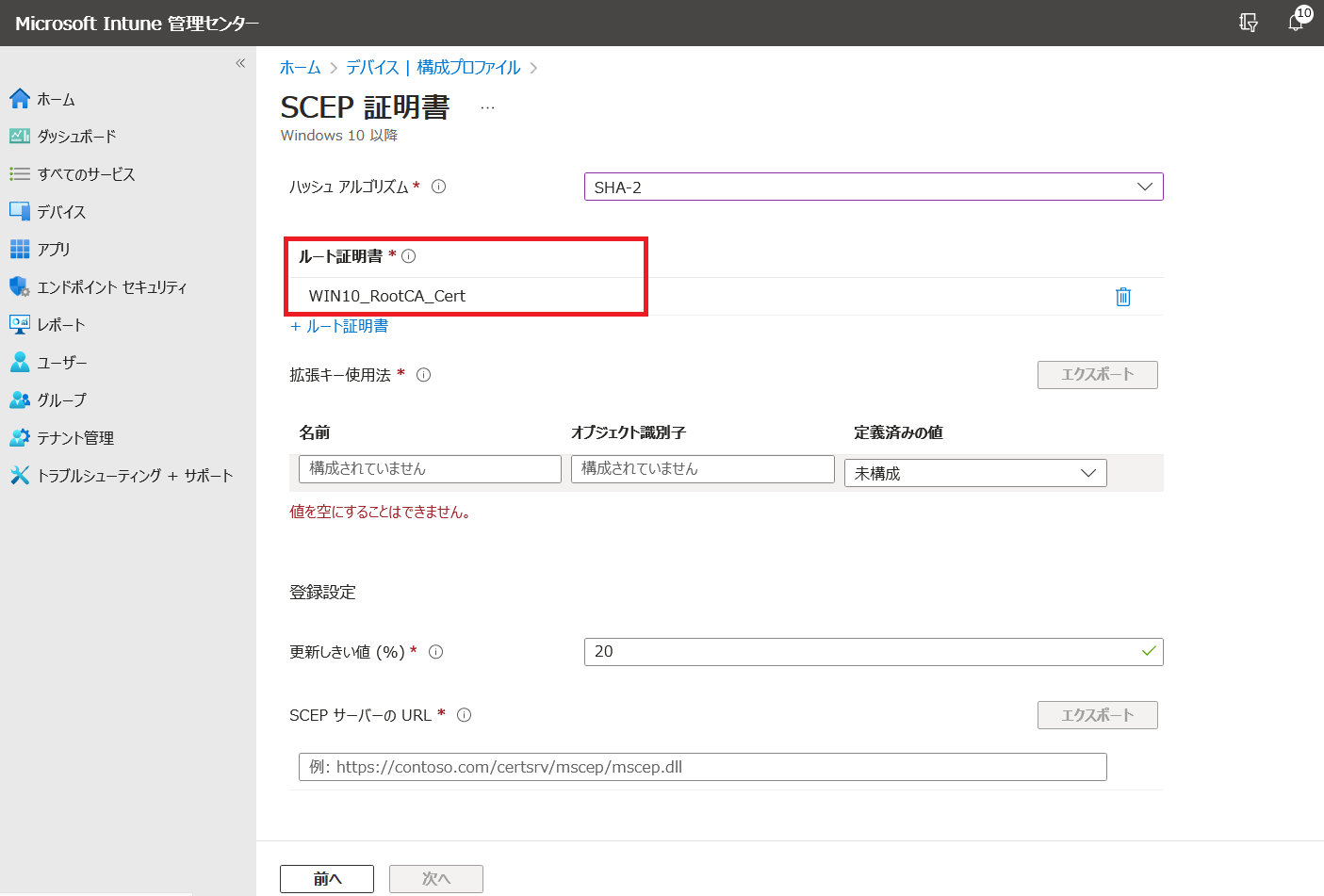

- 構成設定タブ

- 証明書の種類はユーザー

- subject名の形式:CN={{UserPrincipalName}}::,OU=v::v1,OU=d::{{AzureADDeviceID}},OU=r::cloudIdentityRealm,O=mdm::selxxx.onmicrosoft.com (IBM Security Verifyのウィザードに記載されているものを指定)

- subjectの別名 電子メールアドレス:{{UserPrincipalName}}

- 証明書の有効期限 1年

- キー記憶域プロバイダー(KSP):トラステッド プラットフォーム モジュール (TPM) KSP が存在する場合は TPM KSP に登録する (それ以外はソフトウェア KSP に登録する)

- キーの使用法:キーの暗号化、デジタル署名の2つを選択

- キー サイズ (ビット):2048

- ハッシュアルゴリズム:SHA-2

- ルート証明書として登録したプロファイルを設定

- 拡張キー使用法は、クライアント認証を選択

- SCEPサーバーのURLとして、ウィザードに表示された値を登録(Windowsのみでもよい)

- 割り当てタブ

- グループにisv-testグループを割り当てます。

- 適用性ルール

13. 【Intune】MDM スコープの設定を行う。

Microsoft Entra 管理センター(https://entra.microsoft.com) にアクセスします。

モビリティ(MDM および MAM)を検索、表示します。

Microsoft Intuneをクリックします。

「MAM ユーザー スコープ」から「一部」を選択し、「グループの選択」 からisv-testグループを割り当てて、構成を保存します。

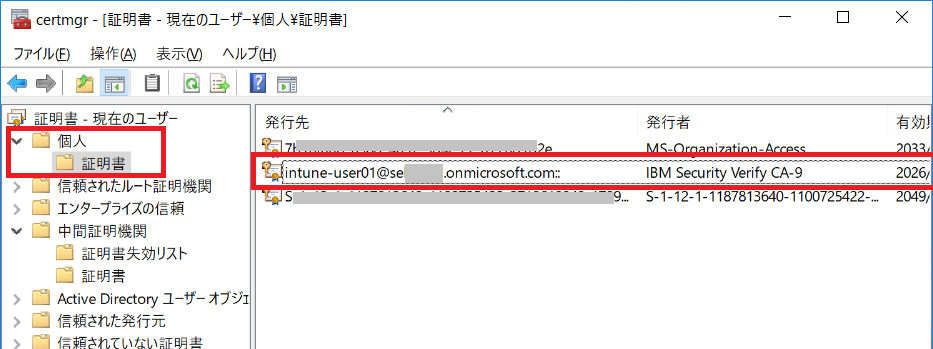

14.クライアント証明書の配布確認

設定が無事に行われると、動作確認用のWindowsデバイスに証明書が追加されます。

個人証明書に、発行先にユーザー名を含む名前の証明書が追加されます。

中間証明機関-証明書に、発行者がIBM Security Verify Root CAの証明書が追加されます。

15.構成のテスト

IBM Security Verifyにクライアント証明書認証できることを確認します。

https://mtlsidaas-jp.verify.ibm.com/v1.0/mdm/mtls?tenant=selxxx.verify.ibm.com

クライアント証明書のダイアログが表示されたら、該当の証明書を選択してOKをクリックしていきます。

1回目は、mtlsidaas-jp.verify.ibm.comサイト用

ユーザーIDとパスワードによる認証不要でアクセスできることを確認します。

16.クライアント証明書を利用したIBM Security Verifyへアクセス確認

IBMのサンプルSAMLアプリケーションを用いて動作確認してみます。

https://samlapp.12murzlqn27z.us-east.codeengine.appdomain.cloud

クライアント証明書のダイアログがでてくるため、選択してOKをクリックします。

まとめ

ここまでの手順でIBM Security Verify と Intune連携し、クライアント証明書を利用した認証ができるようになりました。

次回は、デバイスの遵守ステータスを元にアクセス制御ができることを確認していきます。

- 【IBM Security Verify】Microsoft Intune と連携して、クライアント証明書認証を行う①

- 【IBM Security Verify】Microsoft Intune と連携して、クライアント証明書認証を行う②

- 【IBM Security Verify】Microsoft Intune と連携して、クライアント証明書認証を行う③