はじめに

ソース IP のアンカー設定は、GSA プライベート アクセス プロファイル で利用できる機能です。

公開情報:グローバル セキュア アクセスを使用したソース IP のアンカー設定

https://learn.microsoft.com/ja-jp/entra/global-secure-access/source-ip-anchoring?wt.mc_id=MVP_407731

GSA とは?

GSA のサービス概要については、以下の記事を参照ください。

Microsoft Entra Global Secure Access の全体像

https://qiita.com/carol0226/items/29cba6c32a22893a1349

接続方式の比較表

以下の比較表のとおり、①~③ を比べた場合、通信相手の SaaS サービス側から見た場合、利用者の ソース IP に違いが生じます。

| 接続方式 | SaaS 側から見える送信元 IP | 特徴 | 適用シナリオ |

|---|---|---|---|

| ① 直接インターネット接続 | 自宅や拠点の ISP のグローバル IP | 場所ごとに異なる IP になる ユーザー環境に依存し、セキュリティ制御が難しい |

個人利用や IP 制御不要な SaaS |

| ② GSA インターネットアクセス | GSA の固定 IP 範囲 (128.94.0.0/19, 151.206.0.0/16) |

Microsoft 管理の出口 IP を利用 | Microsoft サービスや条件付きアクセス評価に利用 |

| ③ ソース IP アンカー設定 | 自社データセンターの固定パブリック IP | 企業指定の出口 IP を利用可能 | SaaS 側が「企業 IP のみ許可」する場合や監査要件対応 |

接続方式ごとの構成イメージと結果

本章の ①~③ の図は、以下の公開情報の図を元に 編集をさせていただいています。

公開情報:グローバル セキュア アクセスを使用したソース IP のアンカー設定

https://learn.microsoft.com/ja-jp/entra/global-secure-access/source-ip-anchoring?wt.mc_id=MVP_407731

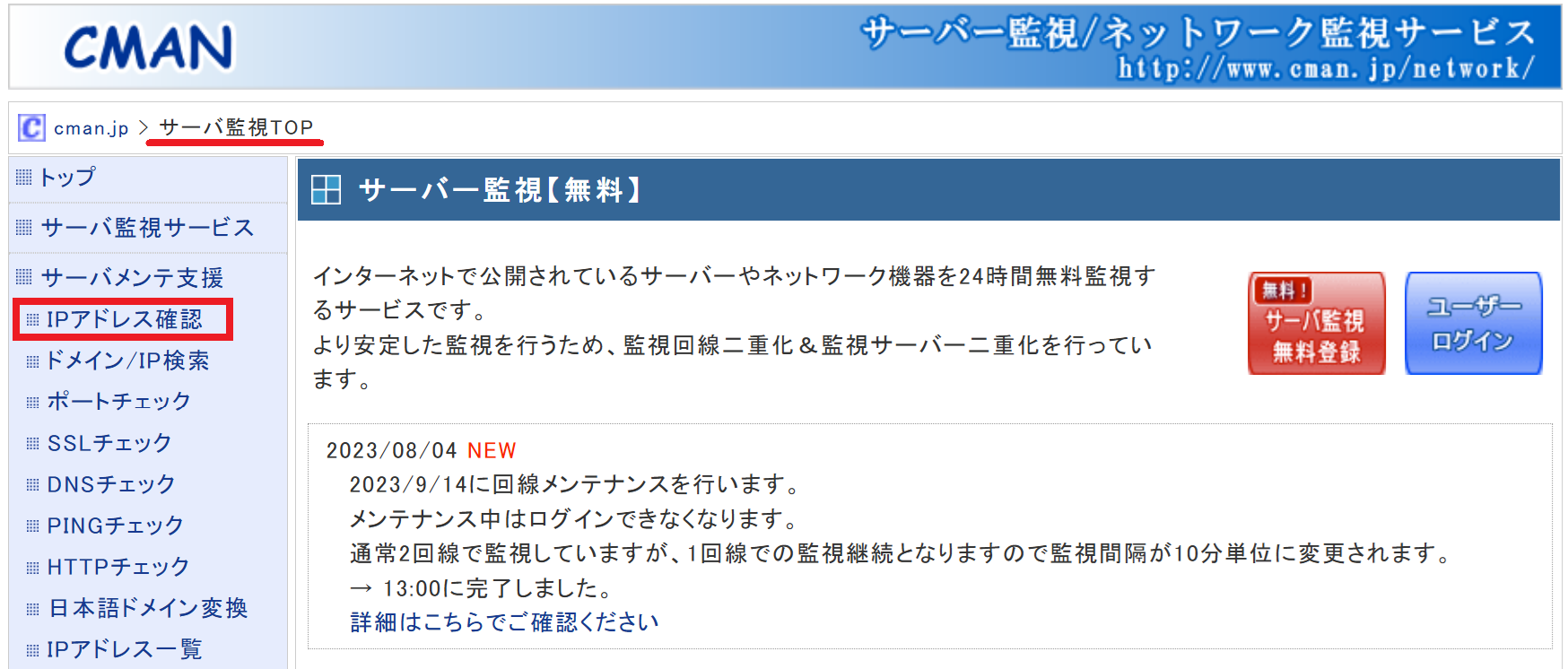

そして、ソース IP の確認をおこなうために、CMAN というサイトを利用させていただいてます。

このサイトは、IP の確認だけでなく、さまざまなネットワークの状態を確認するためのサービスを提供してくれています。https://www.cman.jp/network/

① 直接インターネットへ接続の場合

SaaS サービス側で認識される ソース IP アドレスは、自宅のソース IP (図:65.23.54.6、CMAN:130.33.55.237) になります。

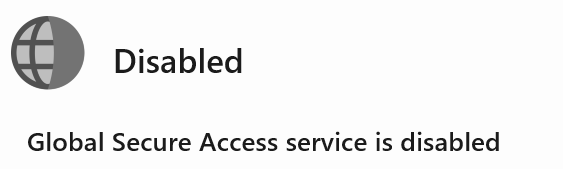

GSA クライアント の ステータス

CMAN で確認した ソース IP アドレス

上記の IP アドレスは、テスト用の PC を、スマホのテザリング で接続したときのものです。

この後の接続時も、同じ スマホのテザリング で接続した状態で行っています。

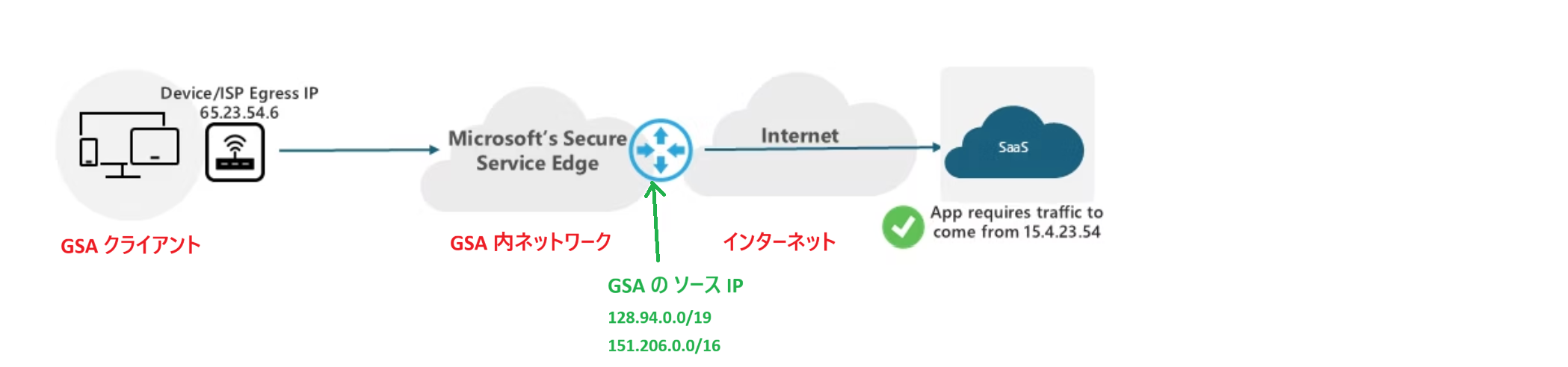

② GSA インターネットアクセス の場合

SaaS サービス側で認識される ソース IP アドレスは、GSA の ソース IP (128.94.0.0/19 or 151.206.0.0/16 の範囲内) になります。

GSA クライアント の ステータス

CMAN で確認した ソース IP アドレス

GSA の ソース IP について

以下のネットワーク範囲となることが明記されています。

128.94.0.0/19 , 151.206.0.0/16

公開情報:グローバル セキュア アクセスのエグレス IP 範囲

https://learn.microsoft.com/ja-jp/entra/global-secure-access/reference-points-of-presence?wt.mc_id=MVP_407731#global-secure-access-egress-ip-ranges

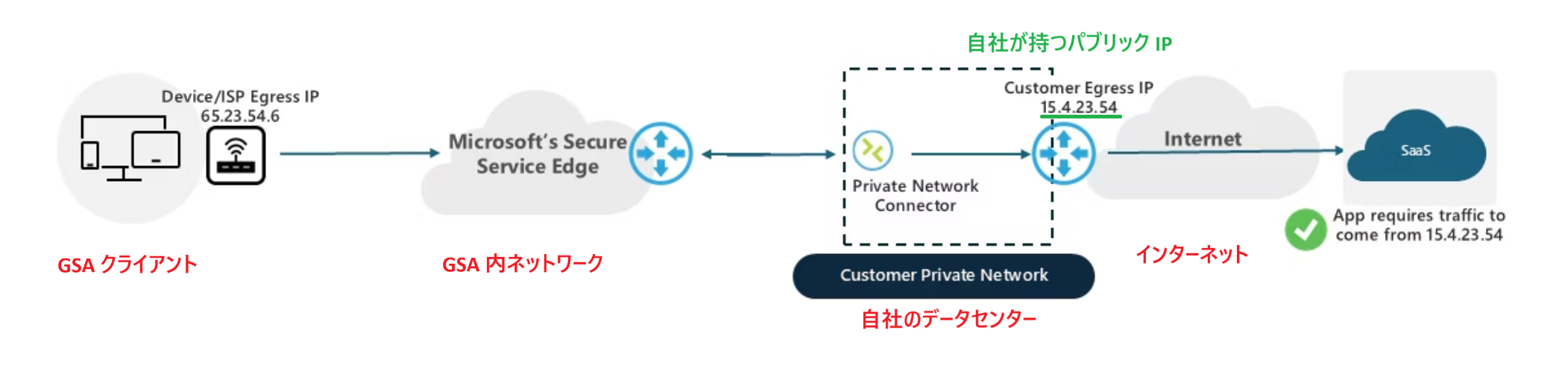

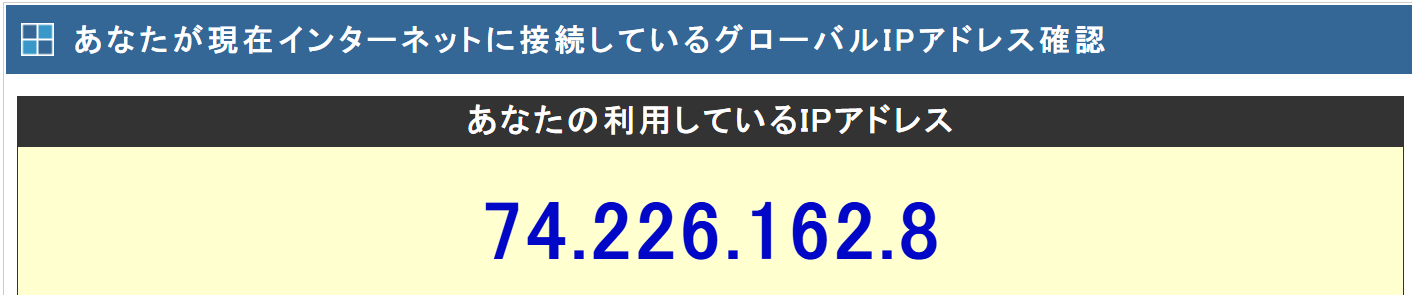

③ ソース IP アンカー設定 利用時

SaaS サービス側で認識される ソース IP アドレスは、プライベートネットワークコネクタが導入された 自社のデータセンターが持つパブリック IP (図:15.4.23.54、CMAN:74.226.162.8) になります。

GSA クライアント の ステータス

CMAN で確認した ソース IP アドレス

このように、自社のデータセンター を経由させることで、自社のパブリック IP が ソース IP となるように構成することを ソース IP のアンカー設定 と呼びます。

このような仕組みであるため、ソース IP のアンカー設定 は、GSA プライベートアクセス と併用する必要があります。

分かりづらい点

ソース IP アンカー は、仕組みがイメージし辛いことに加えて、そのような設定画面もボタンも存在しないため、とても分かりづらい設定となっています。

ソース IP のアンカー設定は、「エンタープライズアプリケーション の設定で パブリック IP を プライベートトラフィックに流すように設定した状態」 のことを指しています。

ソース IP のアンカー設定 の 活用例

主に、社内ネットワークからの利用に限定された SaaS サービス を使いたい場合に、ソース IP のアンカー設定 は有効です。具体的な例を挙げてました。

① SaaS のプロキシサービス 利用時

ISP 等が提供する、SaaS 型のプロキシサービスを利用するイメージです。

この場合は、プロキシ の IP アドレスが、パブリック IP となっています。

この プロキシアドレスへのアクセスは、セキュリティのために 制限が掛けられていることがあり、企業が指定した データセンター等が ソース IP 経由でしか利用できなくなっています。

このようなプロキシサービスを、GSA クライアントが利用しようとした場合、接続元が GSA の ソース IP (128.94.0.0/19 or 151.206.0.0/16 の範囲内) となってしまうため、利用することができなくなります。

このような場合に、「ソース IP のアンカー設定」を利用することで、SaaS 側から見た ソース IP が、企業のデータセンターの IP に見えるようになるため、サービスを利用することができるようになります。

なお、クライアント PC へ 単純に プロキシアドレス を設定した場合は、GSA に接続できなくなります。

GSA クライアントが ポイントオブプレゼンス (PoP) へ接続する際に、プロキシ経由になってしまうため、GSA の接続が確立できなくなってしまうからです。

- GSA のトラフィック転送の確立に必要なアドレスは、プロキシを利用しない

- GSA の接続が確立し、プライベートアクセスが有効になる

- それ以外の インターネットトラフィック は、ソース IP のアンカー設定により、プライベートアクセス経由で プロキシ を利用する

上記の組み合わせを実現させる場合は、本記事で後述する ソース IP のアンカー設定以外に、以下の記事で プロキシ除外設定を行う必要があります。

[GSA] グローバルセキュアアクセスクライアント用のプロキシ除外設定

https://qiita.com/carol0226/items/df821a681986b1020ab3

② Entra ID に Idp 統合できない SaaS サービスの利用時

Microsoft 365 や Google Workspace、Box、Salesforce など、Entra ID に IdP 統合可能なクラウドサービスを GSA 経由 の場合のみに制限したい場合は、ユニバーサル条件付きアクセス で 対応できます。

ユニバーサル条件付きアクセスは、GSA 経由でネットワークトラフィックに条件付きアクセスを適用できる拡張機能です。

公開情報:Global Secure Access 経由のユニバーサル条件付きアクセス

https://learn.microsoft.com/ja-jp/entra/global-secure-access/concept-universal-conditional-access?wt.mc_id=MVP_407731

しかし、Idp 統合できない SaaS サービスを使う場合は、条件付きアクセス が利用できません。

このようなサービスが、企業からの接続に限定するために、データセンター の ソース IP のみに許可をするような制限を行っている場合があります(① で紹介した プロキシサービスの そのうちの1つです)

このようなサービスを利用するためには、ソース IP のアンカー設定 を活用できます。

ソース IP のアンカー 設定方法

前提条件

以下の記事を参考に GSA の プライベートネットワーク が構成されていれば OK です。

[GSA] プライベートネットワークコネクタの導入手順

https://qiita.com/carol0226/items/3f2572dc2169abf26ca4

ソース IP の アンカー設定 の手順

本章では、以下の公開情報で案内されている手順を 画面キャプチャ付きで紹介しています。

公開情報:ソース IP のアンカー設定を構成する

https://learn.microsoft.com/ja-jp/entra/global-secure-access/source-ip-anchoring?wt.mc_id=MVP_407731#configure-source-ip-anchoring

手順

1.Microsoft Entra 管理センター を開きます。

https://entra.microsoft.com

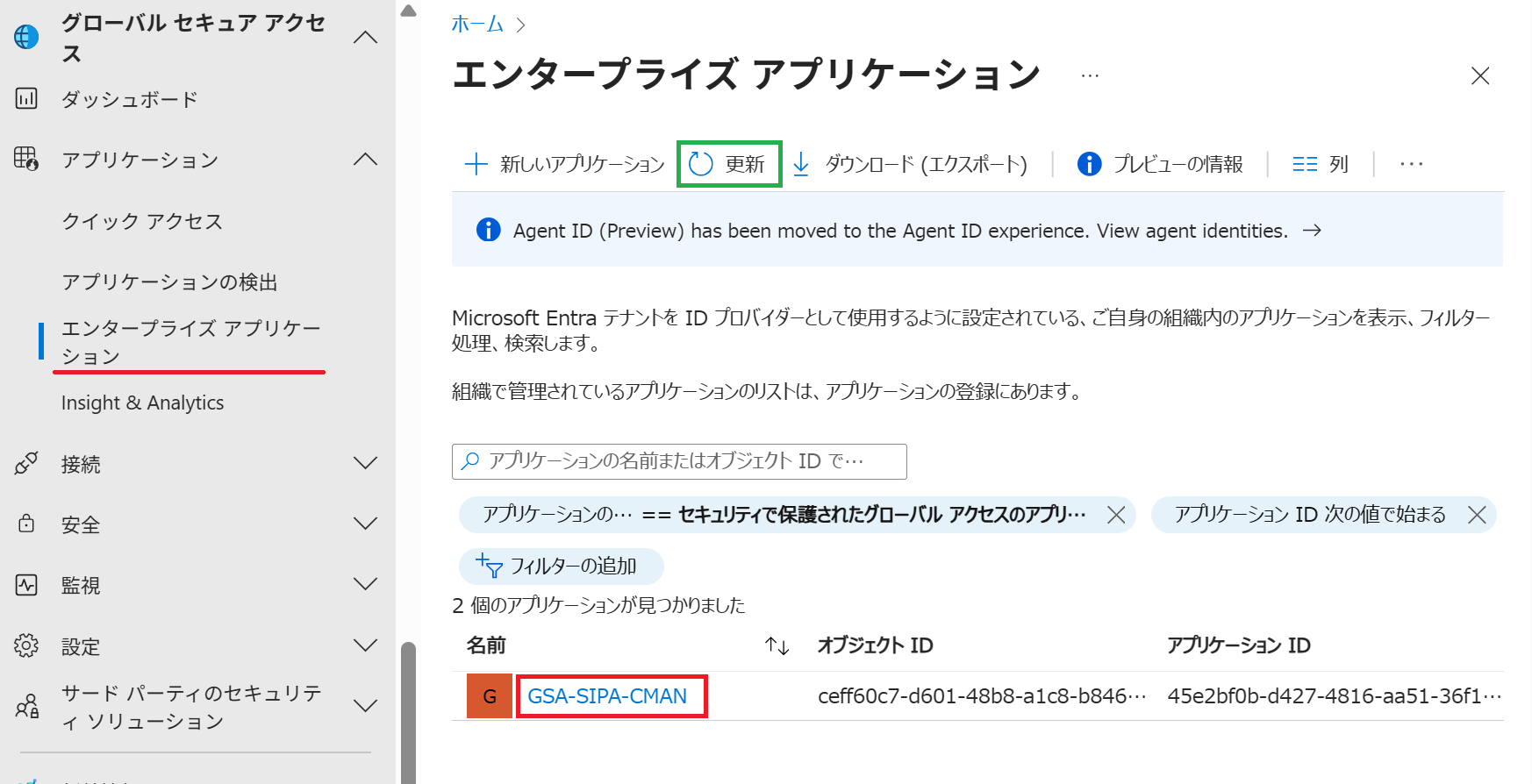

2.グローバル セキュア アクセス > アプリケーション > エンタープライズ アプリケーション の順に選択します。続いて、新しいアプリケーション を選択します。

3.以下の ①~⑧ の設定で エンタープライズアプリケーション を設定します。

① アプリケーションの 任意の 名前 を入力します。

ここで追加したアプリ名は、Entra ID に統合されるアプリとも識別できた方が良いです。

そのため、GSA を冠に付けてみました。

そして、ソース IP アンカー の設定なので、ISPA も冠に追加しています。

アクセス先のサイトが判るように 今回は CMAN を指定し、GSA-SIPA-CMAN と名付けました。

② コネクタ グループ を選択します。

選択した プライベートコネクタサーバーが配置された場所からインターネットに出ていきます。

③ +アプリケーション セグメントの追加 を選択します。

④ 宛先の種類 -- 完全修飾ドメイン名 を選択します。

⑤ 完全修飾ドメイン名 -- [Web アプリケーションの完全修飾ドメイン名] を入力します。

今回は、ソース IP の確認が行えるサイトとして www.cman.jp にしています。

⑥ ポート -- [アプリケーションが利用するポート] を入力します。

今回は、80,443 にしています。

⑦ プロトコル -- [TCP or UDP or 両方] を選択します。

今回は、TCP にしています。

⑧ 適用 を選択します。

4.以下の通り、アプリケーションセグメント が追加されたことを確認し、保存 を選択します。

5.以下の通知が表示され、状態が 成功 になれば OK です。

6.エンタープライズ アプリケーション に戻ります。

作成したアプリケーション (GSA-SIPA-CMAN) を選択します。

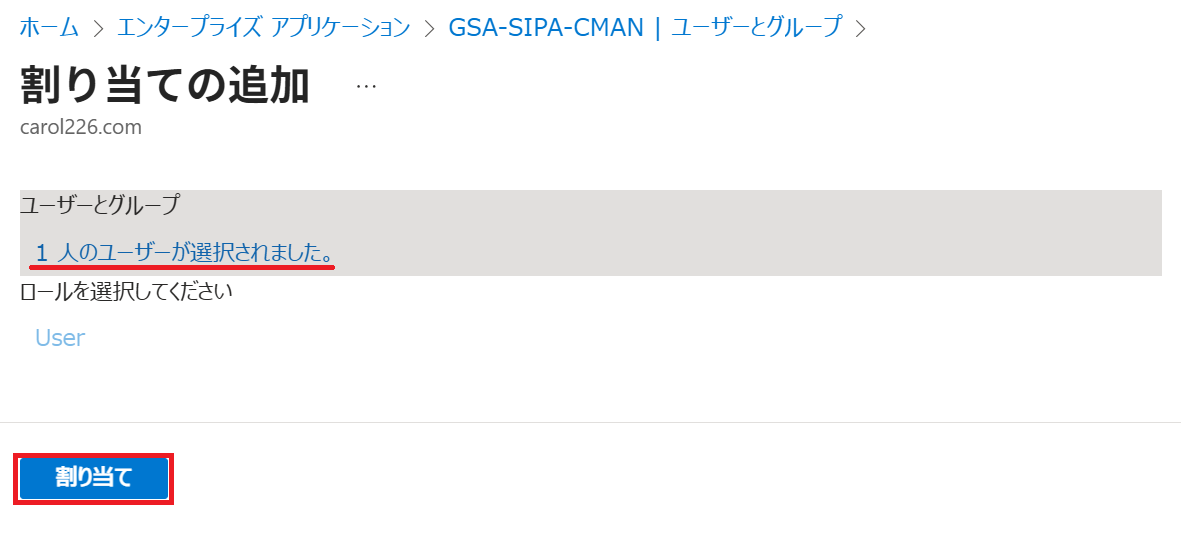

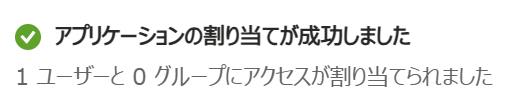

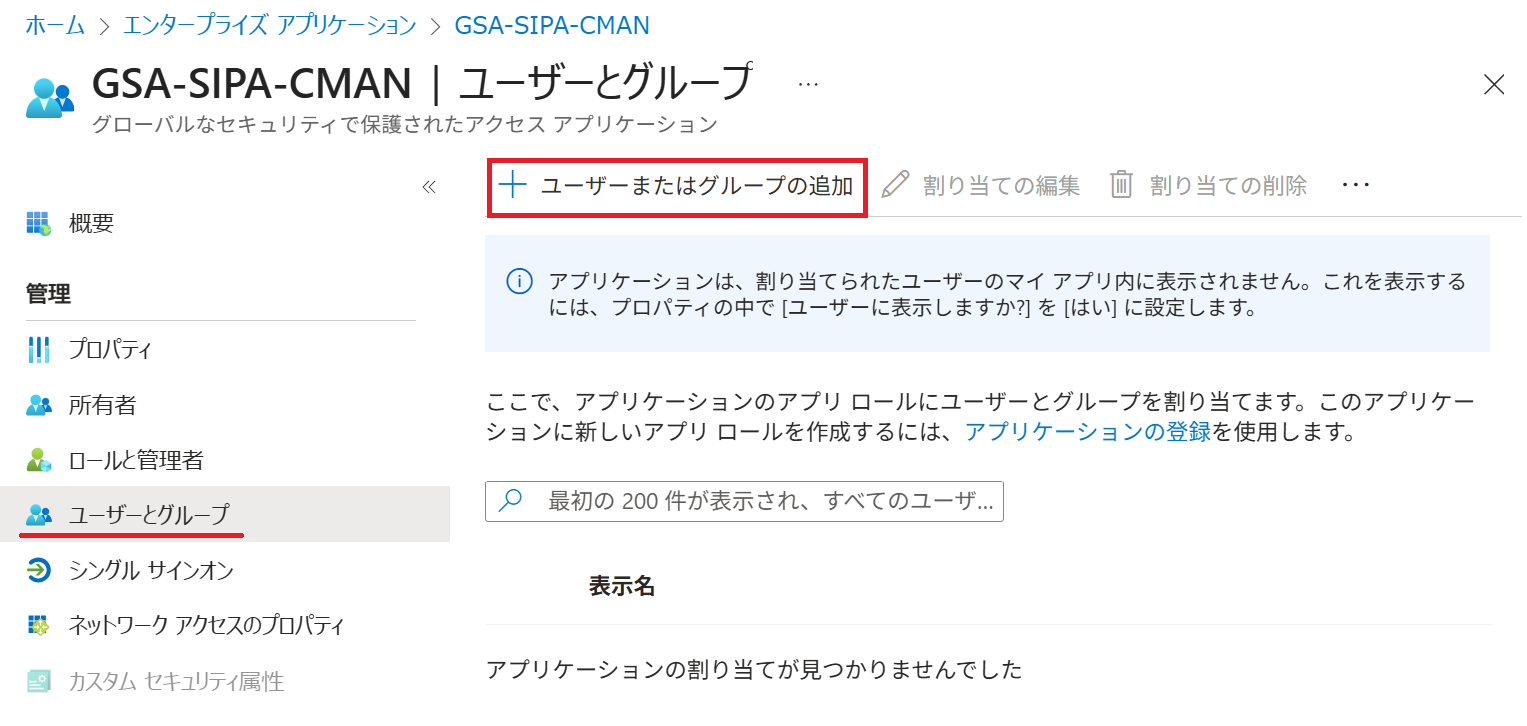

7.以下の画面で、+ユーザーまたはグループの追加 を押します。

8.ユーザーとグループ の下にある 選択されていません を選択します。

このアプリケーションに割り当てるユーザーとグループを検索して選択します。

選択 を押します。

ポイント

ここで指定されたユーザーだけが ソース IP のアンカー設定 が適用されることになります。

運用の際には、あらかじめ GSA を利用しているユーザーのグループを作成しておき、それを指定すると良いと思います。

11.一覧に 選択した ユーザー or グループ が表示されます。

動作確認

以上で、設定は完了です。

GSA を使わない場合と、使った場合とで、冒頭の 接続方式ごとの構成イメージと結果 の章で紹介したような形で、ソース IP が 変化することを確認してください。

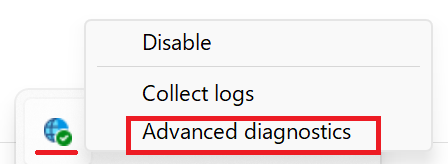

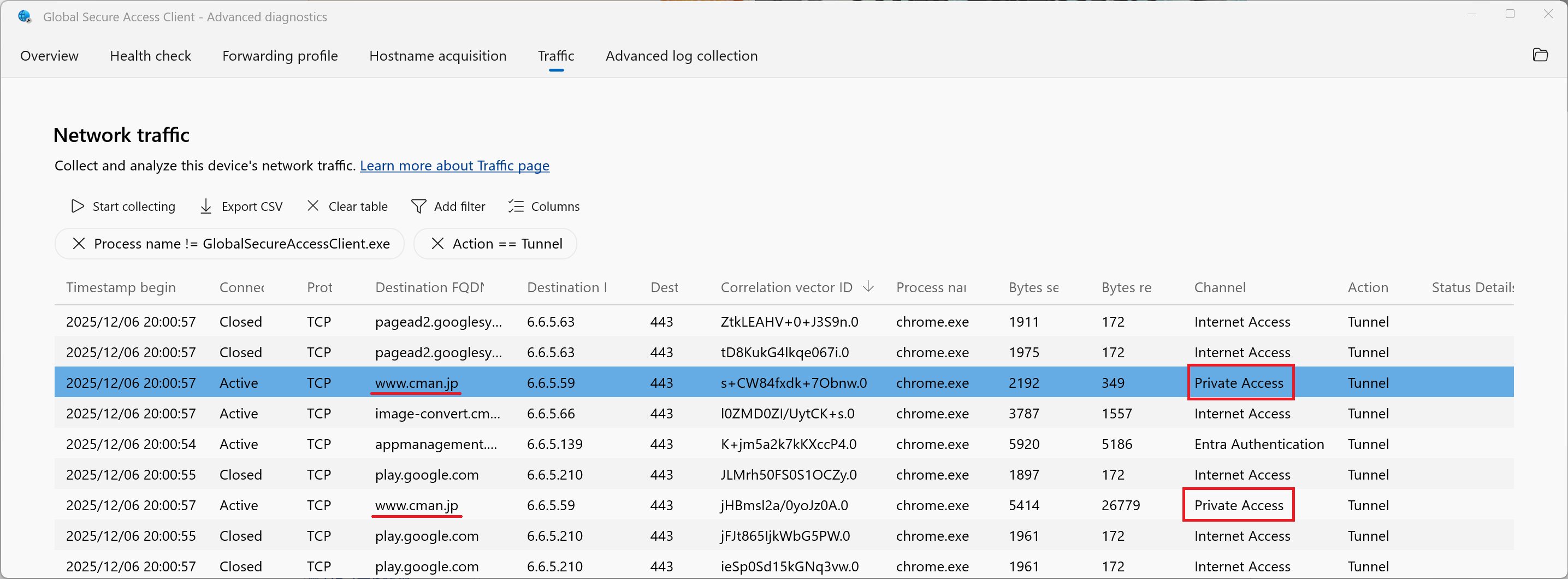

公開情報では、以下の通り GSA クライアント の Advanced diagnostics を使って確認する方法も紹介されています。

Advanced diagnostics は、タスクトレイ の GSA のアイコンを右クリックすると 見つけることができます。

細かい手順は割愛しますが、公開情報の通りに操作すれば、以下のように CMAN のサイトが Private Access 経由となっていることが判ります。つまり ソース IP のアンカー が適用されていることになります。

参考情報(他社製品との違い)

参考:SIPA を使って送信元 IP を固定してみた

以下は、ZScaler で ソース IP アンカーと同等の機能を説明しているページです。

GSA ソース IP のアンカー設定は、これと似たような機能だとイメージいただくと良いと思います。

https://qiita.com/ylin/items/86274f44966ad26bc40a

※なお、ZScaler の場合は、マネージドのコネクタ (Zscaler Managed App Connector) を経由させることが出来、自社ネットワークへ迂回させる必要がないという特徴があります。