免責事項

本記事のコンテンツや情報において、可能な限り正確な情報を掲載するよう努めておりますが、 誤情報が入り込んだり、情報が古くなったりすることもあり、必ずしもその内容の正確性および完全性を保証するものではございません。そのため、本記事をエビデンスとしたゼットスケーラーへの問い合わせなどはご対応致しかねることをご理解頂けると幸いです。掲載内容はあくまで個人の意見であり、ゼットスケーラーの立場、戦略、意見を代表するものではありません。当該情報に基づいて被ったいかなる損害について、一切責任を負うものではございませんのであらかじめご了承ください。

SIPAとは

ZIA経由で通信する際、アプリケーション側で見える送信元IPはZscaler提供のIPアドレスです。Zscaler提供のIPアドレスはお客様毎に固定しておらず、Zscalerをご利用のお客様で共有利用しています。固定のIPアドレスで送信元を制限したい場合に、SIPA(Source IP Anchoring)を使います。

以下の構成のように、ZIA→ZPA→App Connectorを経由させることで、アプリケーション側から見える送信元IPがApp ConnectorのGlobal IPになります。

以前はApp Connectorをお客様管理のData CenterもしくはCloudに構築して頂く必要がありましたが、最近Zscaler Managed App Connector:Dedicated IPを提供し始めました。ZIA/ZPAと同様にApp ConnectorがZscalerのData Centerにデプロイされるため、お客様のData CenterもしくはCloudに迂回することなく、ZscalerのData Centerから直接Internetにアクセスします。Zscaler Managedとなるため、お客様側でApp Connectorの準備及び運用が必要なくなるため、人気になっています。

SIPAの設定手順

宛先がFQDNとIPアドレスで設定方法が異なります。今回は送信元IPアドレスを確認する時によく利用するcmanサイトのFQDN(www.cman.jp)とIPアドレス(157.65.27.7)で設定方法を紹介します。まず、SIPA設定していない時の送信元IPアドレスを確認します。

136.x.x.xはZscaler提供のIPアドレスに含まれています。

宛先がFQDNの場合の設定手順

Step1.App Segment定義

Step2.Access Policy設定

Step3.Client Forwarding Policy設定

Step4.ZPA Gateway 作成

Step5.ZIA→ZPA転送Policy設定

宛先がIPアドレスの場合の設定手順

Step6.App Segment定義

Step7.Access Policy設定

Step8.Client Forwarding Policy設定

Step9.ZPA Gateway 作成

Step10.ZIA→ZPA転送Policy設定

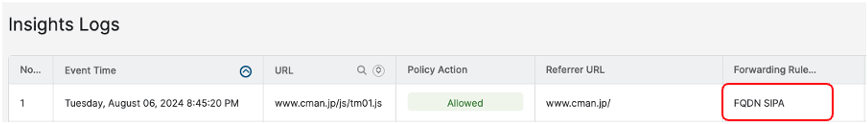

FQDNの場合

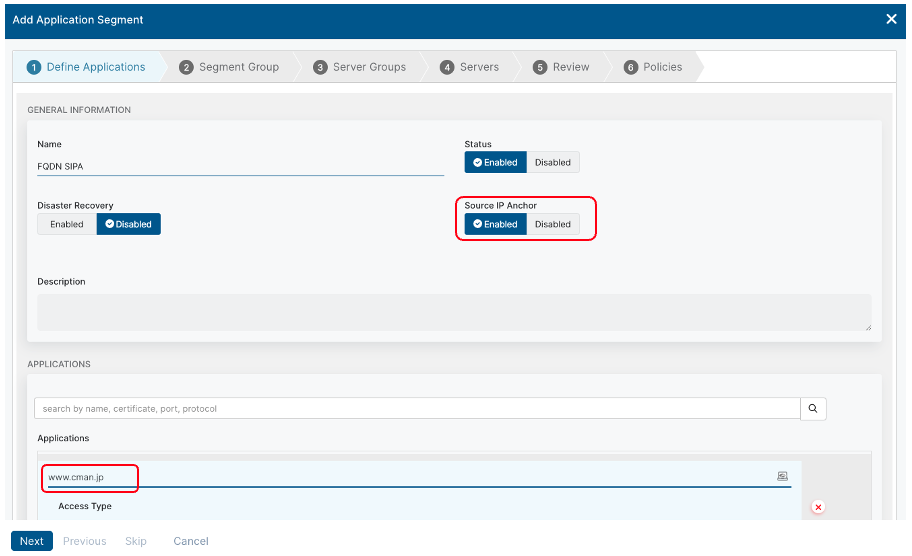

Step1.App Segmentの作成

ZPA Admin Portal→Resource Mangement→Application Segments→Add Application Segment

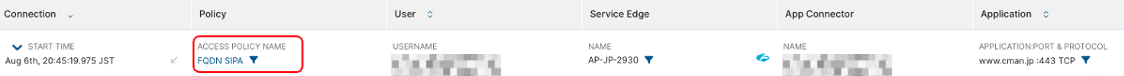

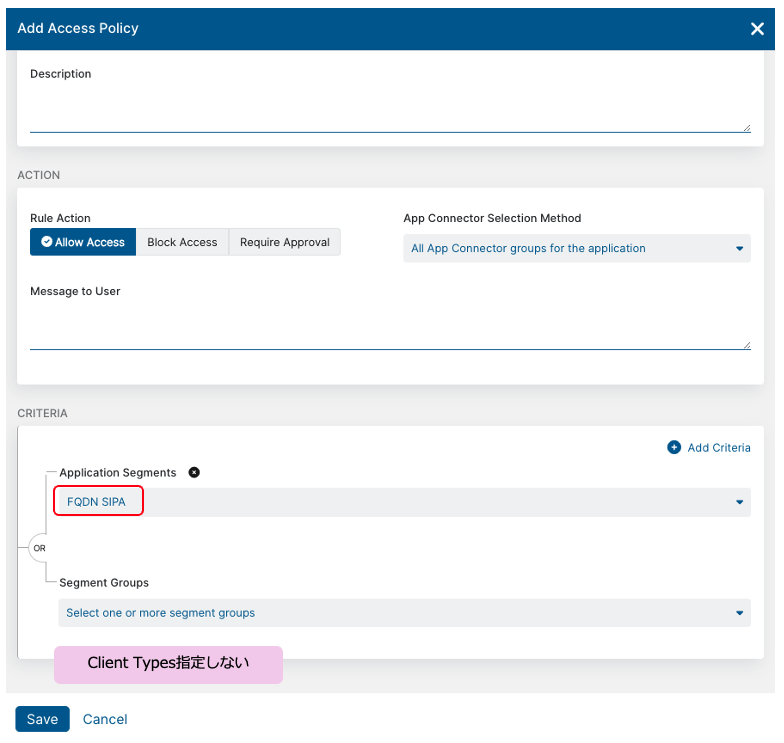

Step2.Access Policy設定

ZPA Admin Portal→Policy→Access Policy→Add Rule

Step3.Client Forwarding Policy設定

Client Forwarding Policyは2つ必要です。

1つ目のRule ActionにBypass ZPAを選択し、Client TypesにClient Connectorを設定します。

ZPA Admin Portal→Policy→Client Forwarding Policy→Add Rule

2つ目のRule ActionにForward to ZPAを選択し、Client TypesにZIA Service Edgeを設定します。

Step4.[ZIA] ZPA Gateway 作成

ZIA Admin Portal→Administration→Zscaler Private Access→Add Gateway for ZPA

Step5.[ZIA] ZIA→ZPA転送Policy設定

ZIA Admin Portal→Policy→Forwarding Control→Add Forwarding Rule

宛先がFQDNの場合の設定は以上です。www.cman.jpにアクセスし、IPアドレスがApp ConnectorのGlobal IP:45.x.x.xに変わりました。

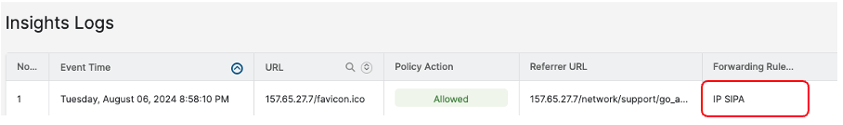

IPアドレスの場合

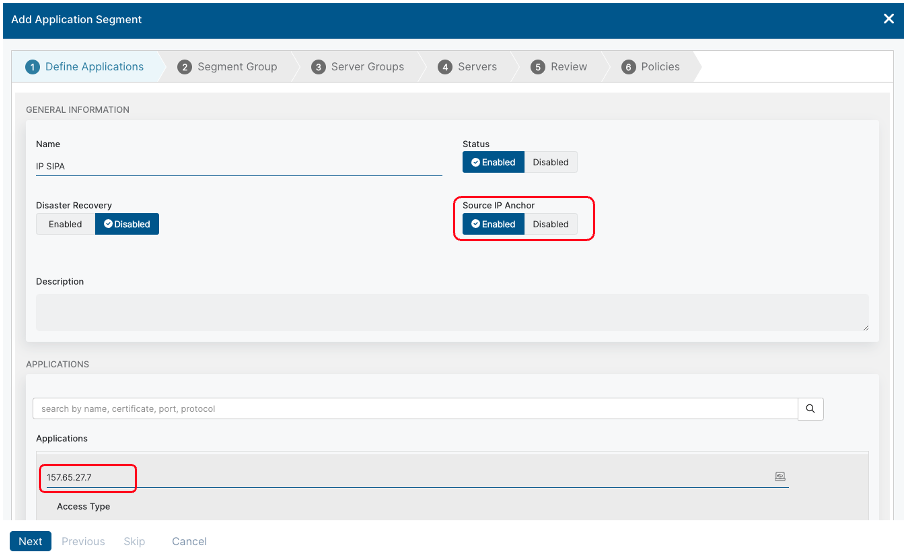

Step6.App Segmentの作成

ZPA Admin Portal→Resource Mangement→Application Segments→Add Application Segment

Step7.Access Policy設定

Client TypesにZIA Service Edgeを設定します。

ZPA Admin Portal→Policy→Access Policy→Add Rule

Step8.Client Forwarding Policy設定

Client Forwarding Policyは1つだけです。

Rule ActionにOnly Forward Allowed Applicationsを選択し、Client Typesは設定しません。

ZPA Admin Portal→Policy→Client Forwarding Policy→Add Rule

Step9.[ZIA] ZPA Gateway 作成

ZIA Admin Portal→Administration→Zscaler Private Access→Add Gateway for ZPA

Step10.[ZIA] ZIA→ZPA転送Policy設定

ZIA Admin Portal→Policy→Forwarding Control→Add Forwarding Rule

宛先がIPアドレスの場合の設定は以上です。157.65.27.7にアクセスし、FQDNアクセスと同様にIPがApp ConnectorのGlobal IPに変わりました。

補足1

長年Zscalerご利用の方で、IPアドレスの設定方法でIPアドレスとFQDNを両方を追加できるよとおっしゃる方がいるかもしれません。ほとんどのユースケースでは問題なく通信できますが、以下のようなZPAのApp SegmentにワイルドカードのFQDNが設定されている場合、IPアドレスの設定方法でwww.cman.jpを追加すると、エラーが出てアクセスできません。ZPAのログはPolicy is not configured for accessと表示されます。

ZPAのApp Segment: *.cman.jp

SIPAのApp Segment: www.cman.jp

ワイルドカードのFQDNと混在している場合、本記事に記載しているFQDNの方法で設定する必要があります。

補足2

逆にFQDNの設定手順にIPアドレスを追加したら、どうなるかを検証してみました。cmanサイトのFQDN(www.cman.jp)とIPアドレス(157.65.27.7)を同じApp Segmentに追加してみました。Macbookでは問題なく動作しましたが、WindowsではZIA/ZPA両方ともBypassされて、クライアント端末の元々のGlobal IPで通信する結果になりました。

まとめ

SIPAを使って送信元IPを固定する手順を紹介しました。宛先がFQDNとIPアドレスで設定方法が異なります。設定が異なる箇所はAccess PolicyとClient Forwarding Policyの部分です。

Zscalerをご利用のお客様はほぼこの機能をご利用頂いております。以前はApp Connectorをお客様側で用意する必要がありましたが、Dedicated IPを利用するとZscaler Managed App Connectorが利用可能になります。Dedicated IPを利用しても、SIPAの設定手順は変わりません。実際設定する際、参考にしてみてください。