1. はじめに

Azure の 仮想マシン を使って、Active Directory を構築することは可能です。

本作業は、オンプレミスで Active Directory 構築の経験が豊富な人でも Azure に慣れていないとハマるポイントがあったりします。

知っている人は知っている、だけど 知らない人は知らない・・・というネタだと思って取り上げました。

この記事では、Azure 上に Active Directory (以降、AD と表記) を構築して、クライアント PC をドメイン参加させるまでの全工程を解説付きで紹介していきたいと思います。

<2023.8.10 追記>

本記事の執筆時は、Windows Server 2019 を使っていますが、その後 Windows Server 2022 でも同様に構築できることを確認しています。

<2024.6.30 追記>

なかなか良い公開情報があったので、追記しておきます。2022 もサポートに含まれてます。

Azure 上ではなく、単に Windows Server に AD を入れたいってだけなら、以下の記事を参照してください。

1-1. 前提事項

この記事は、以下の方々を想定しております。

- Azure の利用環境を持っている

- Azure VM を展開することができる

- 作成した Azure VM へ RDP 接続することができる

- Windows Server 2019 を 日本語化することができる

★ Active Directory の構築が初めての人でも 手順通りに作業すれば完了できるように記載してあります

Azure の 環境を持っていない場合は、以下の記事を参考に Azure を サインアップ することができます。この環境で 本手順の実施が可能です。

※ 初めての人は US$200クレジット分が無料(約3万円分)

(参考URL)

https://qiita.com/carol0226/items/066c06d95cb68427f1d0

1-2. 目標

-

Azure 上で、ドメイン環境をうまく構成するための チェックポイント を理解する

-

Azure 上に AD のドメインを適切な構成で構築し クライアントをドメイン参加させることができるようになる

1-3. 初めてやる時にハマるところ

初めて構成する際に、オンプレ AD 技術者が疑問に感じる点や、知らずに構築してしまって、あとでハマる点です。読んで判らない点があったら、次の章 へ SKIP してもらっても、作業手順どおりに実施して貰えれば大丈夫です。

1-3-1. IP アドレスの要件

(疑問)

AD を構成する際には、サーバ の IP アドレス が 固定されていることが推奨されますが、Azure の仮想マシンは IP 自動取得での利用しかできません。これは どう対応すべきでしょうか?

(解1)

Azure DHCP サーバー から割り当てられた IP アドレスは Azure NIC を削除するまで、同じ IP アドレスが割り当てられたままになります。OS の 起動のつど 変更されることはありません。

そのため、OS 側の設定は「自動」のままで運用することが Azure の推奨となります。

【Azure のネットワークインターフェースの IP アドレスの構成】

https://learn.microsoft.com/ja-jp/azure/virtual-network/ip-services/virtual-network-network-interface-addresses?wt.mc_id=MVP_407731#address-types

既定では、Azure DHCP サーバーにより、"Azure ネットワーク インターフェイスのプライマリ IP 構成のプライベート IPv4 アドレス" が、仮想マシンのオペレーティング システム内のネットワーク インターフェイスに割り当てられます。 必要がない限り、仮想マシンのオペレーティング システム内のネットワーク インターフェイスの IP アドレスを手動で設定しないでください。

(解2)

OS 側の設定は「自動」のままにしておき、IP の固定化は Azure 側で NIC の設定で行います。

【Azure portal を使用して仮想マシンのプライベート IP アドレスを構成する】

https://learn.microsoft.com/ja-jp/azure/virtual-network/ip-services/virtual-networks-static-private-ip-arm-pportal?wt.mc_id=MVP_407731#change-private-ip-address-to-static

VM のオペレーティング システム内から、Azure VM で静的 "プライベート" IP アドレスを関連付けないようにします(Azure では、NIC に 複数の固定 IP を付与させたい場合にのみ OS 側からの固定IP 設定を許容しています)

オペレーティング システム内でプライベート IP アドレスを手動で設定する場合は、そのアドレスが、Azure のネットワーク インターフェイスに割り当てられているプライベート IP アドレスと一致していることを確認します。 そのようにしないと、VM への接続が失われる可能性があります。

(上記リンクの引用元)

【Azure で Active Directory を展開する際の ネットワークの推奨事項】

https://learn.microsoft.com/ja-jp/azure/architecture/example-scenario/identity/adds-extend-domain?wt.mc_id=MVP_407731#networking-recommendations

ドメイン ネーム サービス (DNS) の完全なサポートを実現するには、静的なプライベート IP アドレスを使用して各 AD DS サーバの VM ネットワーク インターフェイス (NIC) を構成します。

詳しくは、「Azure portal を使用して仮想マシンのプライベート IP アドレスを構成する」をご覧ください。

1-3-2. ディスクキャッシュの要件

(疑問)

AD の データベース・ログ・SYSVOL を配置するディスクは、ディスクキャッシュを無効化しておく事が推奨されていますが、Azure の C ドライブは ディスクキャッシュが有効になっています。これは どう対応すべきでしょうか?

(解)

Azure では、C ドライブのホストキャッシュを無効化できないため、別途 ホストキャッシュを無効にしたディスクを用意することで対応します。

【Azure 仮想ネットワークへ AD DS をデプロイする際の、VM の推奨事項】

https://learn.microsoft.com/ja-jp/azure/architecture/example-scenario/identity/adds-extend-domain?wt.mc_id=MVP_407731#vm-recommendations

Active Directory 用の データベース、ログ、および sysvol フォルダーを格納するための個別の仮想データ ディスクを作成します。 オペレーティング システムと同じディスクにこれらの項目を格納しないでください。既定では、データ ディスクはライトスルー キャッシュを使用して VM に接続されます。 ただし、このキャッシュ形式は AD DS の要件と矛盾する可能性があります。

1-3-3. 仮想ネットワークと DNS の要件

(疑問)

AD へドメイン参加する予定のクライアントは、ドメイン名を名前解決できるように DNS を構成しておく必要があります。ですが、Azure の仮想ネットワーク上では、IP 自動取得での利用しかできません。これは どうやって ドメイン名の名前解決を行えば良いでしょうか?

(解)

"カスタム DNS サーバー" を利用するように、仮想ネットワーク の構成をする必要があります。

なお、Azure 仮想ネットワークでは、以下の4つの名前解決の方法が提供されており、選択して利用することができますが、このうち AD DS を構築可能なのは、② のみとなります。

① Azure 既定の DNS サーバー(既定値)

② カスタム DNS サーバー

③ Azure DNS Private DNS ゾーン

④ Azure DNS Private DNS Resolver

(手順)「DNS サーバー の変更」の章を参考に、カスタム の DNS サーバー 設定で、ドメイン名の解決が可能な DNS サーバー(つまり、ほとんどの人にとっては ドメコン自身)の IP アドレス を設定します。

https://learn.microsoft.com/ja-jp/azure/virtual-network/manage-virtual-network?wt.mc_id=MVP_407731#dns

(参考)

「Azure 既定の DNS サーバー の仕様」

https://learn.microsoft.com/ja-jp/azure/virtual-network/virtual-networks-name-resolution-for-vms-and-role-instances?wt.mc_id=MVP_407731#azure-provided-name-resolution

つまり、"Azure で提供される DNS" では、Active Directory を構成できません。

ユーザーが DNS ゾーン名や DNS レコードのライフ サイクルを制御することはできません。 仮想ネットワークに対応したフル機能の DNS ソリューションが必要な場合は、Azure DNS プライベート ゾーンとお客様が管理する DNS サーバー、または Azure DNS Private Resolver を使用できます。

(参考)

Azure VM の注意点

https://learn.microsoft.com/ja-jp/azure/virtual-network/virtual-networks-name-resolution-for-vms-and-role-instances?wt.mc_id=MVP_407731#specify-dns-servers

DNS サーバーの IP などのネットワーク接続プロパティは、VM 内で直接編集しないでください。 これは、仮想ネットワーク アダプターを交換したときのサービス回復時にネットワーク接続プロパティが消去される可能性があるためです。

2. Azure 上での Active Directory 環境の構築手順

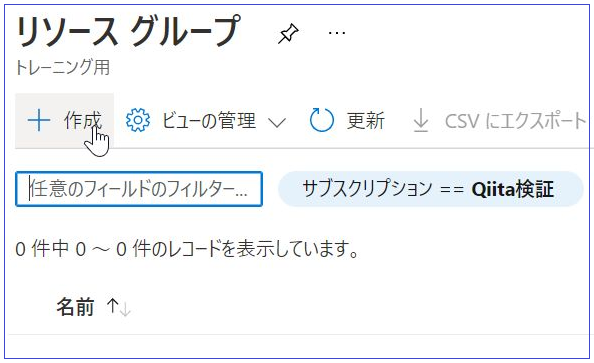

2-1. リソースグループの作成

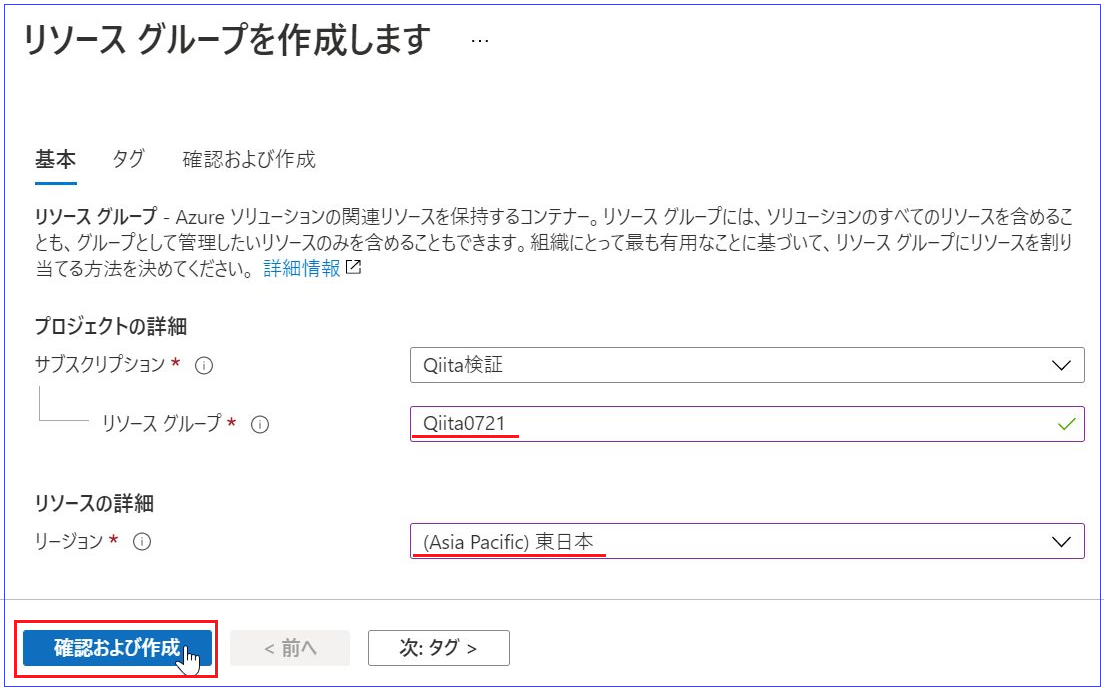

- Azure Portal で、リソースグループの画面から、「作成」をクリックします。

- リソースグループ名、リージョン を指定します。

リソースグループは、今回の作業で使用するリソース(仮想ネットワークや仮想マシン)の保存場所となります。

リージョンは、リソースを作成する場所を 世界の Azure データセンターの中から何処に配置するのかを決めます。

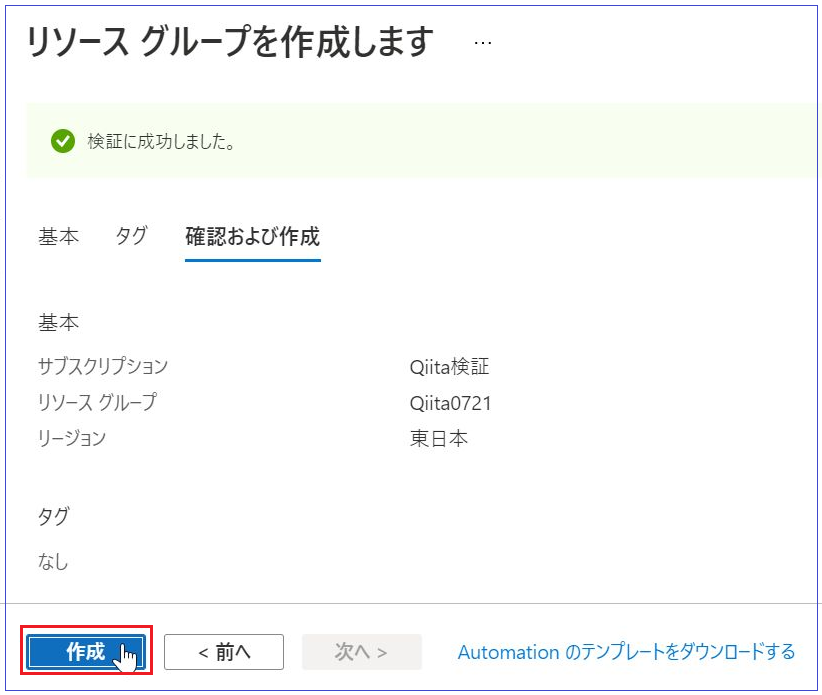

- 「作成ボタン」をクリックします。

- リソースグループ が作成されたら、「リソースグループに移動」をクリックします。

- 以下が 作成された リソースグループ の画面です。

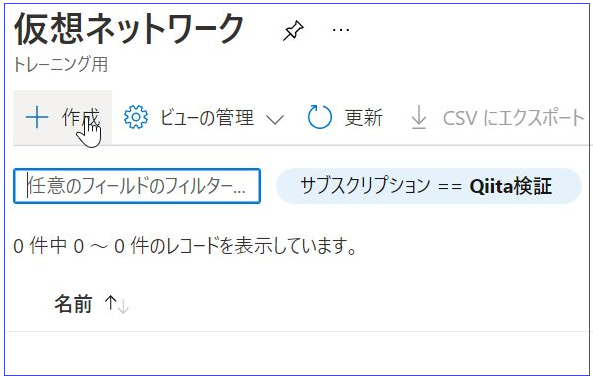

2-2. 仮想ネットワークの作成

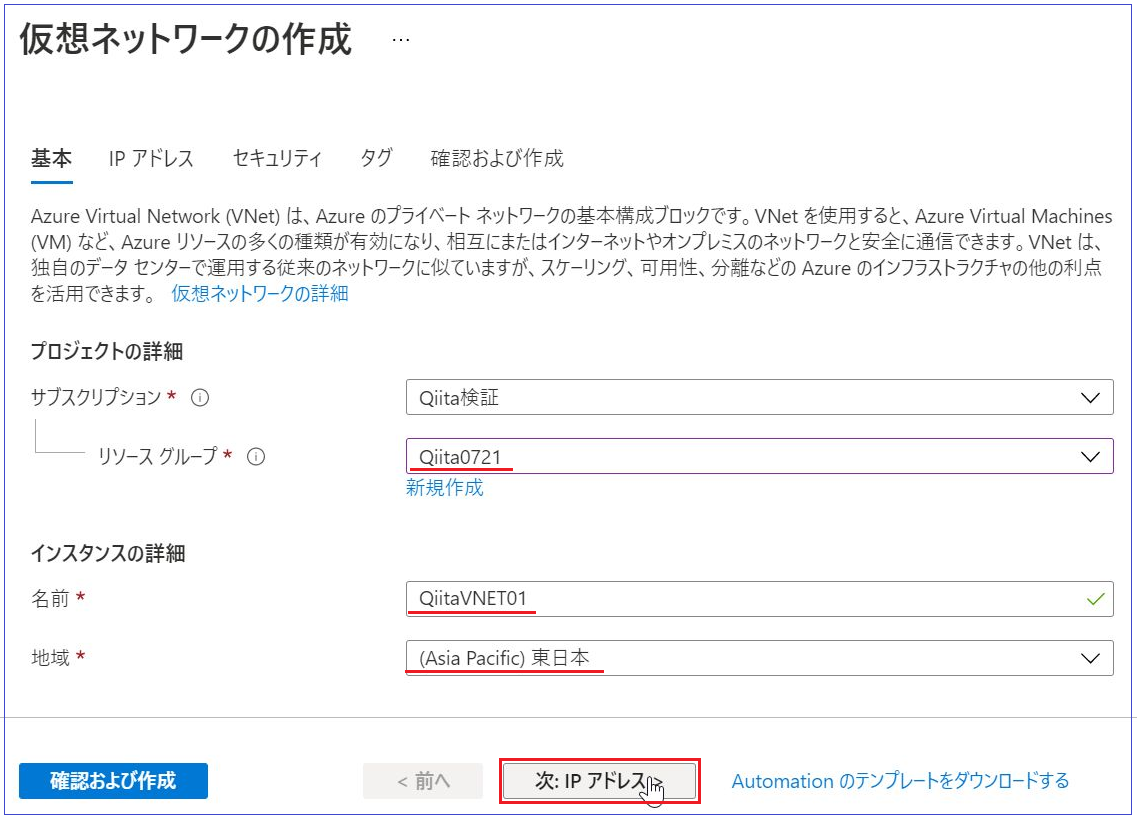

- 続いて、仮想ネットワークの画面から、「作成」をクリックします。

- 赤下線部の 値 を設定したら、「次:IPアドレス」をクリックします。

「リソースグループ」は、先ほど作成した リソースグループ名 を指定します。

「名前」は、新たに作成する 仮想ネットワーク の名称を決めてください。

「地域」は、先ほど作成した リソースグループ の リージョン と同一にします。

※ Azure では、地域 と リージョン は ほぼ同一の意味で2通りの表現で出てきます。(地域は ロケーション とも言います。リーションを選択する時の 項目名 として出てきます)

- 「IP アドレス」タブでは、以下の値を確認します。確認が終わったら「次:セキュリティ」をクリックします。

・IPv4 アドレス空間(緑枠)は、作成する仮想ネットワーク で利用する事ができるネットワークの範囲を予約しています。(範囲を予約しているだけで、実際に利用はできません)

初期値のままで構いませんが、構成したいネットワーク設計に合わせて、値を変更します。

・サブネット名(水色枠)は、作成する サブネット の名称です。任意で変更しても構いません。

・サブネットアドレス範囲(橙枠)は、実際に AD サーバ と クライアント を配置するネットワークのアドレス範囲を指定しています。(このネットワークアドレスが実際に使われます)

初期値のままで構いませんが、構成したいネットワーク設計に合わせて、値を変更します。

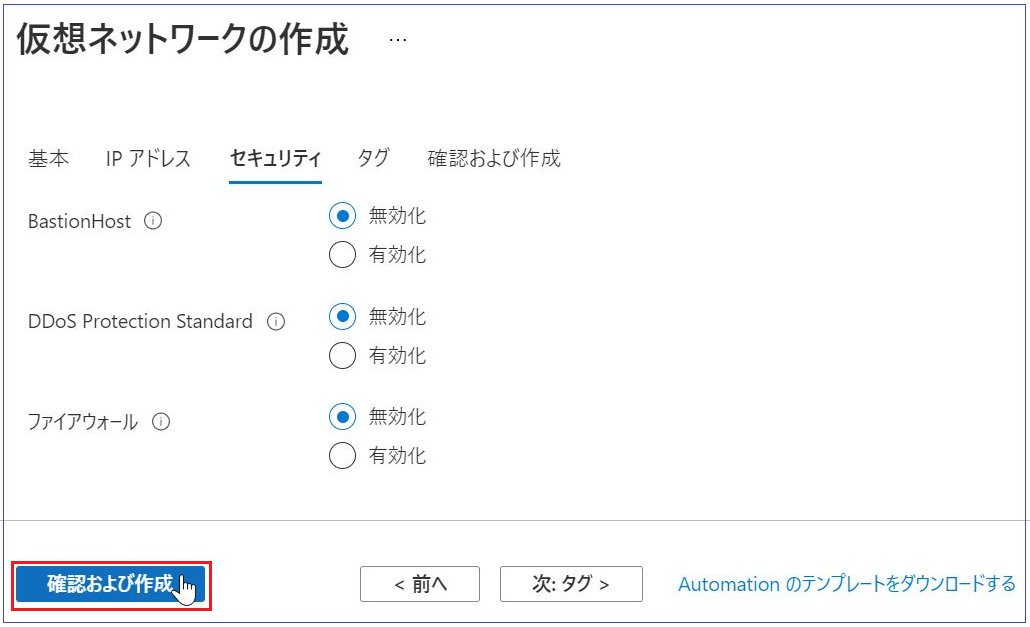

- 「セキュリティ」タブでは、特に初期値から変更する必要はありません。「確認および作成」をクリックします。

- 以下の画面で、「作成」をクリックします。

- デプロイが完了したら「リソースに移動」をクリックします。

- 下図が 作成された直後の 仮想ネットワーク の画面です。

ここでは、緑枠部分が 作成時に指定した値になっているのかを確認しておきましょう。

さらに、DNS サーバー(水色枠)が、「Azure 提供の DNS サービス」となっている点を憶えておいてください(重要ポイント)

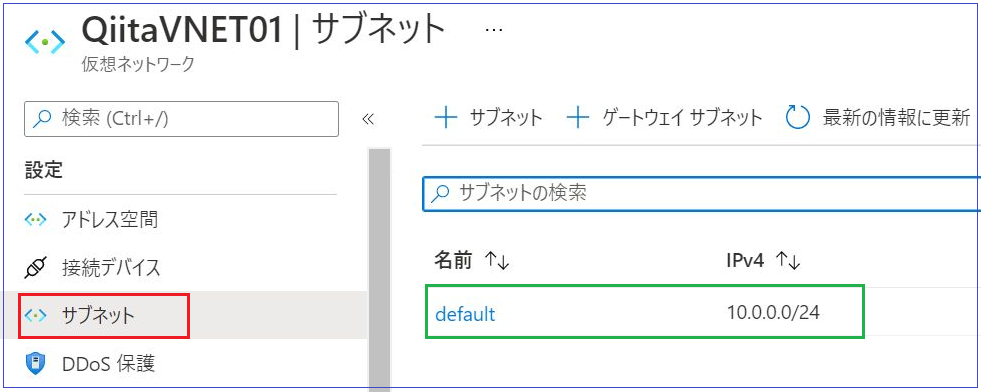

- 続いて、左ペインのメニューから「サブネット」を開いて サブネット(緑枠)が指定した値で作成されているか確認しておきます。

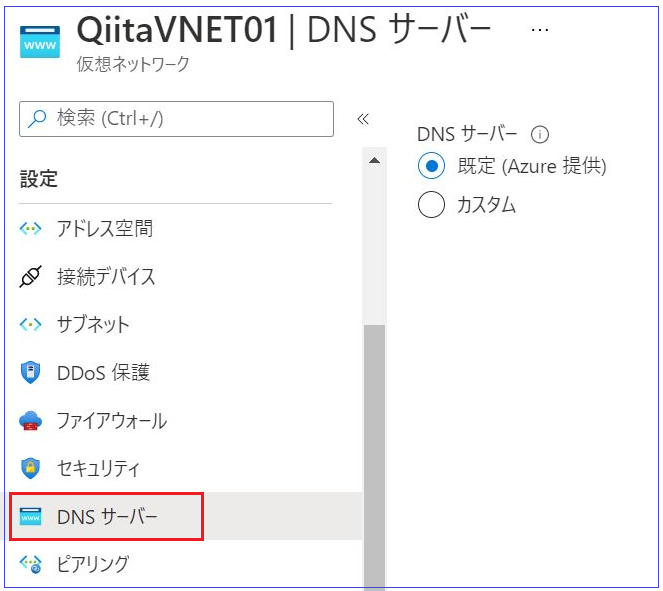

- 続いて、左ペインのメニューから「DNS サーバー」を開きます。

ここでは、「既定(Azure 提供)」になっている事を憶えておきましょう。

あとで、この画面に戻ってきて 設定を変更する予定があります。

1-3-3.章 で説明した カスタム DNS サーバー への変更を あとで実施する箇所となります。

2-3. 各種仮想マシンの作成

ここで、ドメインを構成するための AD サーバ、メンバーサーバ、クライアント の作成を行います。

Azure の仮想マシンを作成する際には、以下の設定値に注意してください。

- リージョンは、仮想ネットワークと同じものを指定する(必須)

- 各仮想マシンは、すべて 同一の 仮想ネットワーク となるようにする(必須)

- リソースグループは、初めに用意しておいたものを指定する(推奨:あえて別のものを指定する事も可能です)

2-3-1. AD サーバ 構築時の VM事前作業

AD サーバ を作成する際には、AD のディスクキャッシュの要件を満たすように構成しましょう。

Active Directory では、データベース・ログ・SYSVOL を配置するディスクは、キャッシュを無効にしておく必要があるのです。

2-3-1-1. Azure VM の作成 と ディスク構成

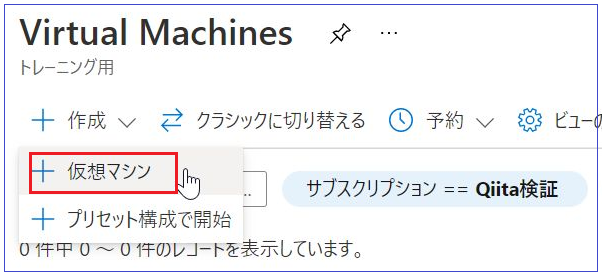

- 仮想マシンの画面から、「作成」-「仮想マシン」を選択します。

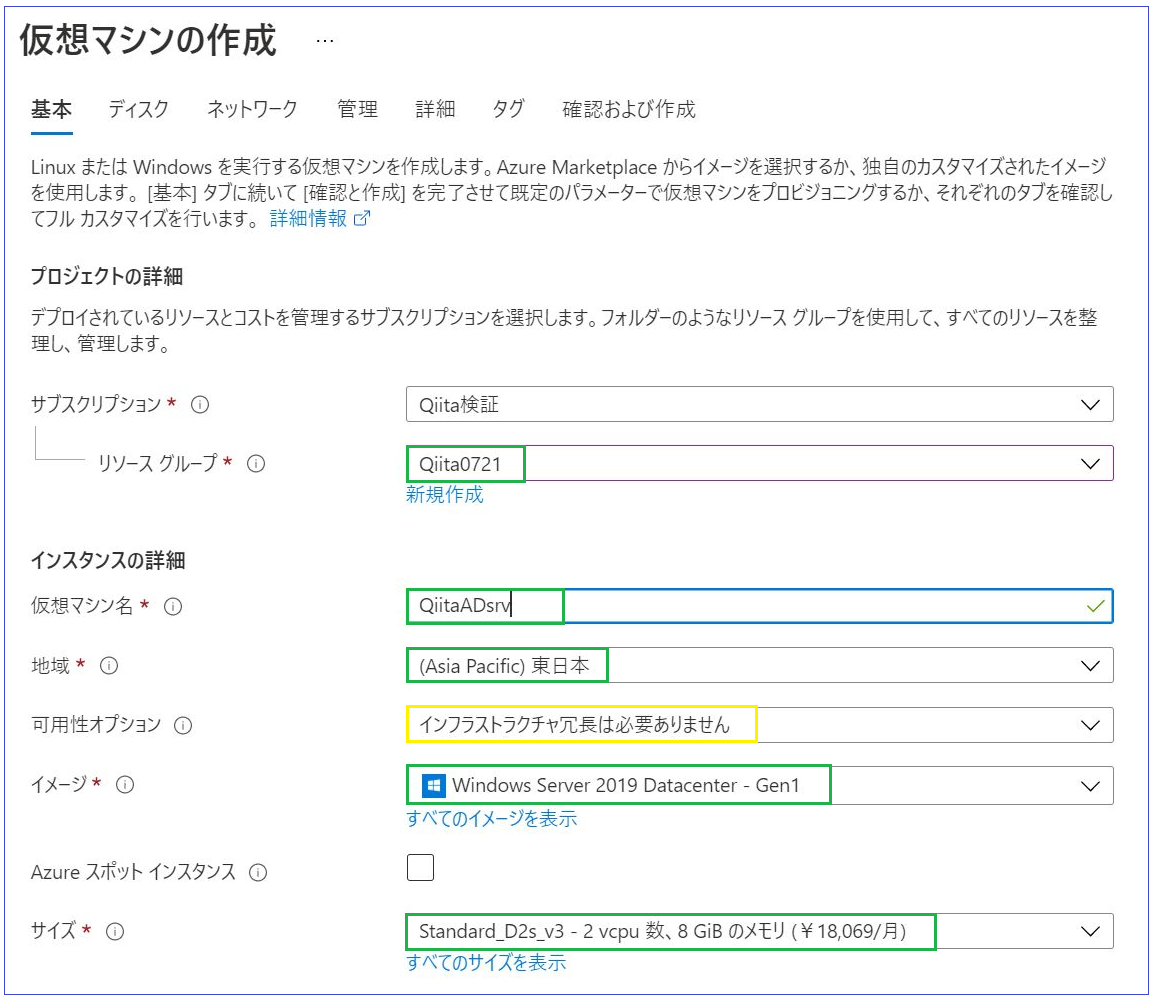

- 「基本」タブの画面では、以下の説明を参考に 値を設定してください。

・リソースグループ:初めに作成しておいたリソースグループ名を指定します(推奨)

・仮想マシン名:好きな名前を付けられます。Azure では、リソースグループ内で被らないように仮想マシンの名称を付与すればOKです(リソースグループが違えば同じ名称でも問題ないです)

仮想マシン名は 15文字以上を入力可能なのですが、作成された Windows のコンピューター名は 頭15文字までしか採用されません。

これを意識しておかないと後で痛い目を見る事があるので、基本は 15文字以下の名称をつけましょう。

・地域:仮想ネットワーク と同一の リージョン にしてください(必須)★最重要ポイント

・可用性オプション:この記事では、AD サーバーの機能を検証するためだけに着目しているので、ここでは「インフラストラクチャ冗長は必要ありません」を選択しています。

もし、本運用で ADサーバ を構成する場合には、冗長構成を意識して 2台 以上で構成する必要があります。

Azure 上で、2台 以上の冗長構成を組む場合には、「可用性オプション」では、「可用性セット」や「可用性ゾーン」を構成することが ベストプラクティス となっているので、注意してください。

・イメージ:「Windows Server 2019 Datacenter - Gen1」を選んでおきましょう(必須)

・サイズ:「Standard_D2s_v3 - 2 vcpu数、8 GiB」を推奨します。

注意点として 無料のサブスクリプションを使っている人は、同一リージョン内に 4 vcpu までしか配置できません。

ここで、2 vcpu を使うと、残り 2 vcpu になるので、意識しておきましょう。

なお、有料のサブスクリプションの場合でも、同一リージョン内に 20 vcpu という制約もあります(この制約は、誤って作りすぎないための制約なので、サポートリクエストで無償で上限を引き上げる事が可能です)

【可用性オプション の 選択肢:可用性セット について】

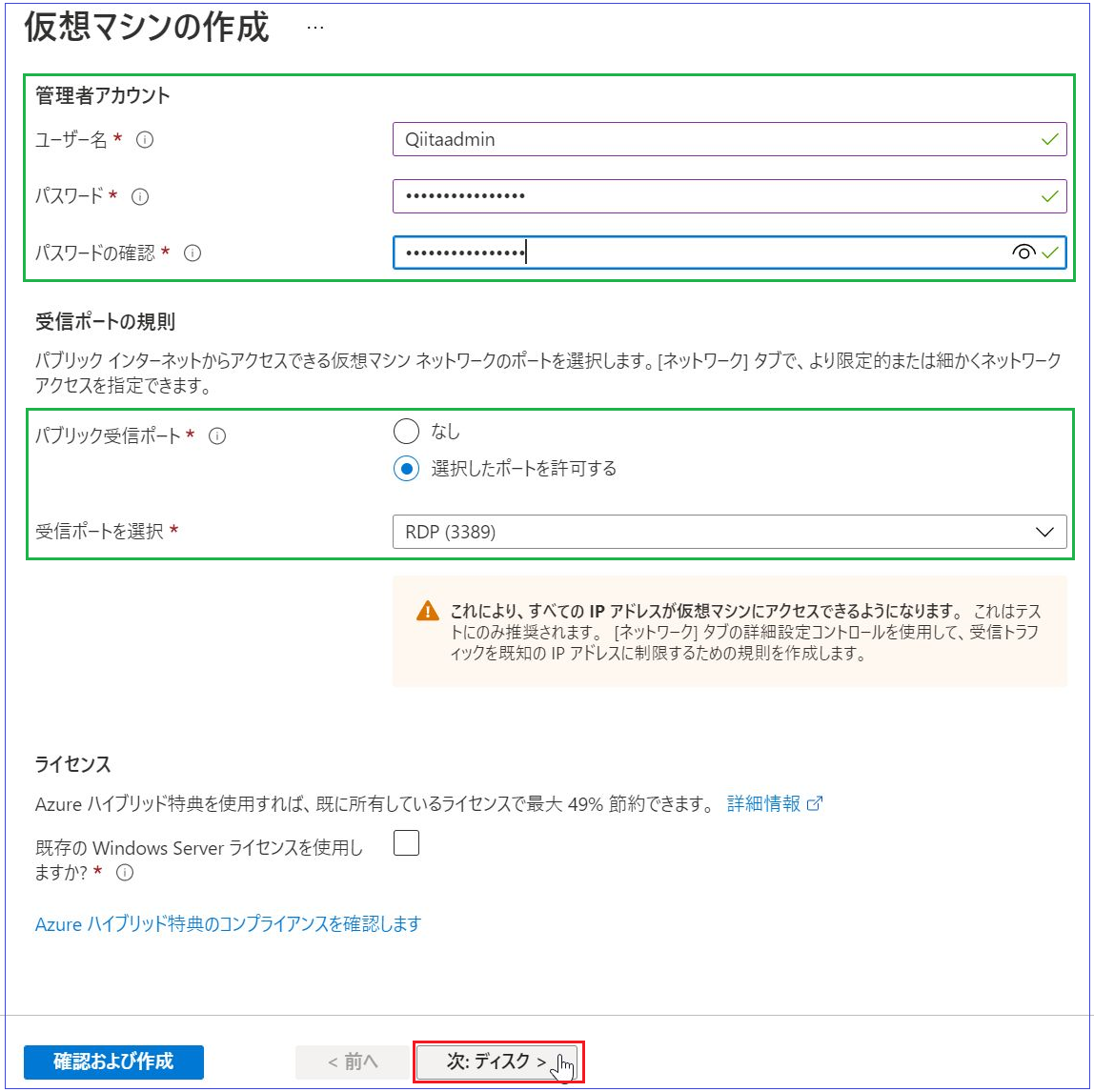

3.管理者アカウントと、受信ポート の設定を行い、「次:ディスク」をクリックします。

・管理者アカウントは、禁止されたワードは使えません(Administrator は NG)任意で付与してください。

・パスワードは、12文字以上で、大文字・小文字・数字・記号のうち 3種以上を利用です。

なお、禁止ワードがあり P@ssw0rdとか、QWer1234 などの簡単なものは設定できません。

・パブリック受信ポートは、RDP を行うために必須なので、規定値のままにしておいてください。

4.「ディスク」タブでは、追加のデータディスクを作成します。

ここでディスクを作成することは、Azure で、ADサーバ を構築する際のベストプラクティスとなります。

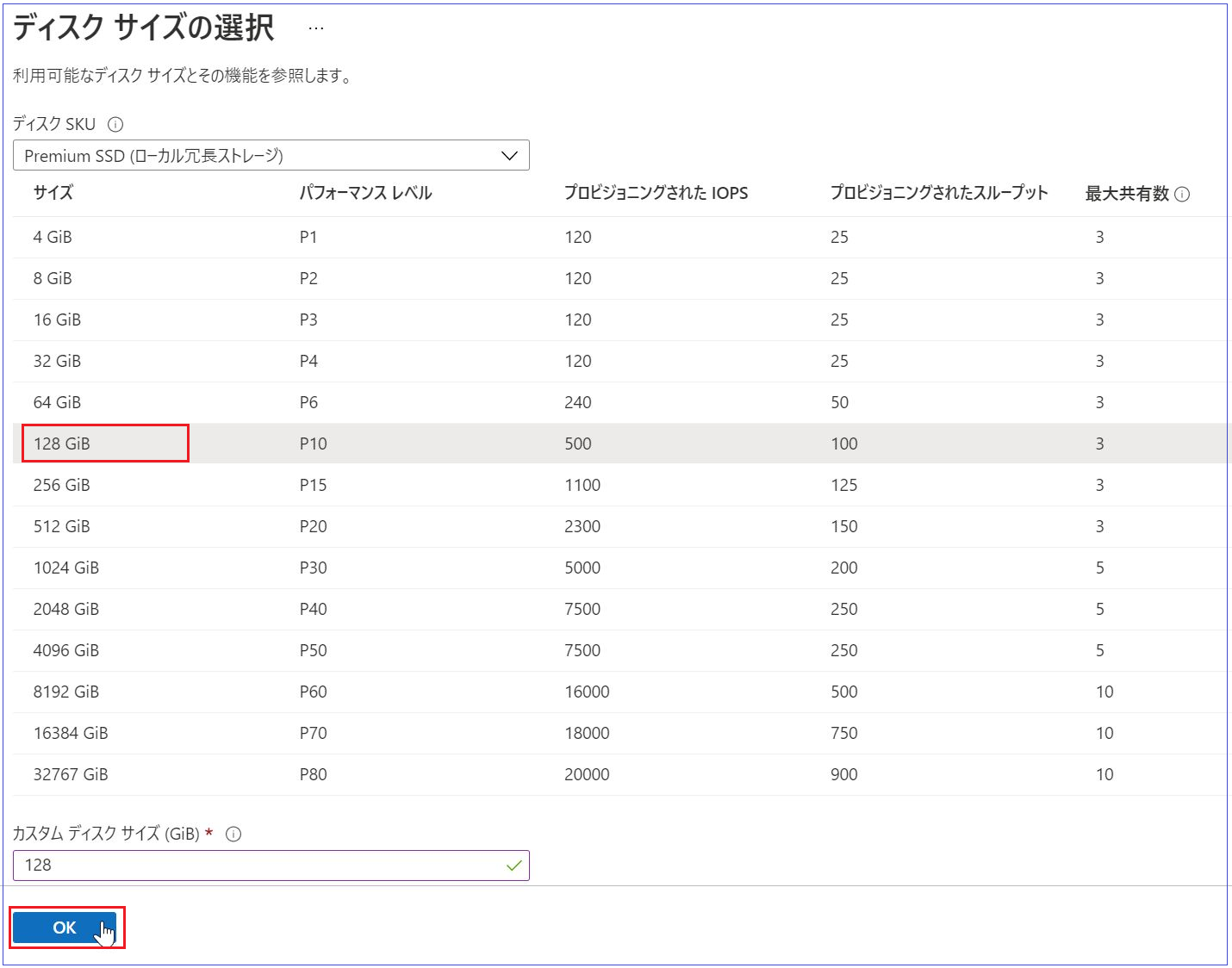

5.データディスクのサイズは、AD の データベース・ログ・SYSVOL さえ保存できれば OK なので、小さめサイズで構いません。

このままのサイズでも問題なく動作しますが、1024GiB (=1TB) も要らないので変えておきましょう。

「サイズを変更します」をクリックします。

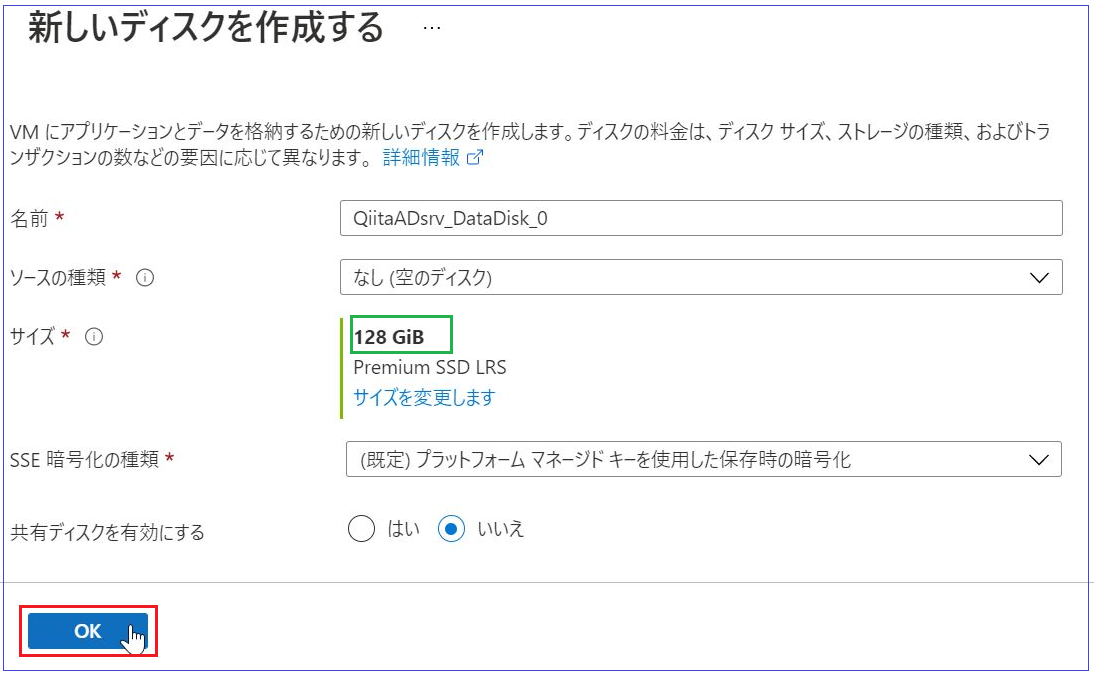

6.以下の画面で 変更後のディスクサイズを設定して、「OK」をクリックします。

ここでは 128GiBにしています。

7.指定されたディスクサイズ(緑枠)に変更されたことを確認して、「OK」をクリックします。

8.以下の緑枠部分のように、追加したディスクが表示されている事を確認して、「次:ネットワーク」をクリックします。

ここでは、特に ホストキャッシュ(橙枠)が「なし」になっている点がポイントです。

※AD の データベース・ログ・SYSVOL は、キャッシュが無効となっているディスク上に配置することが推奨されているため。

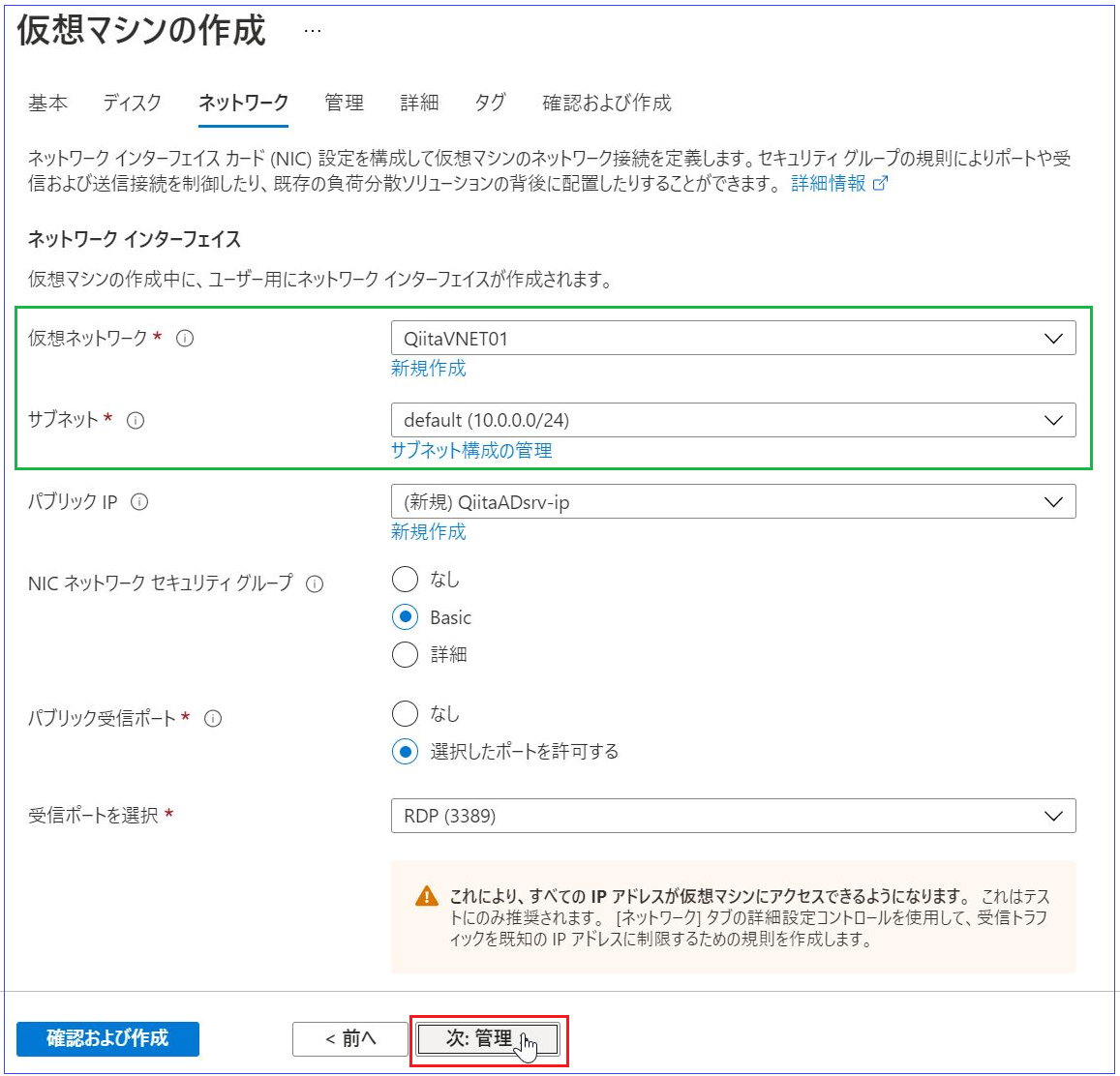

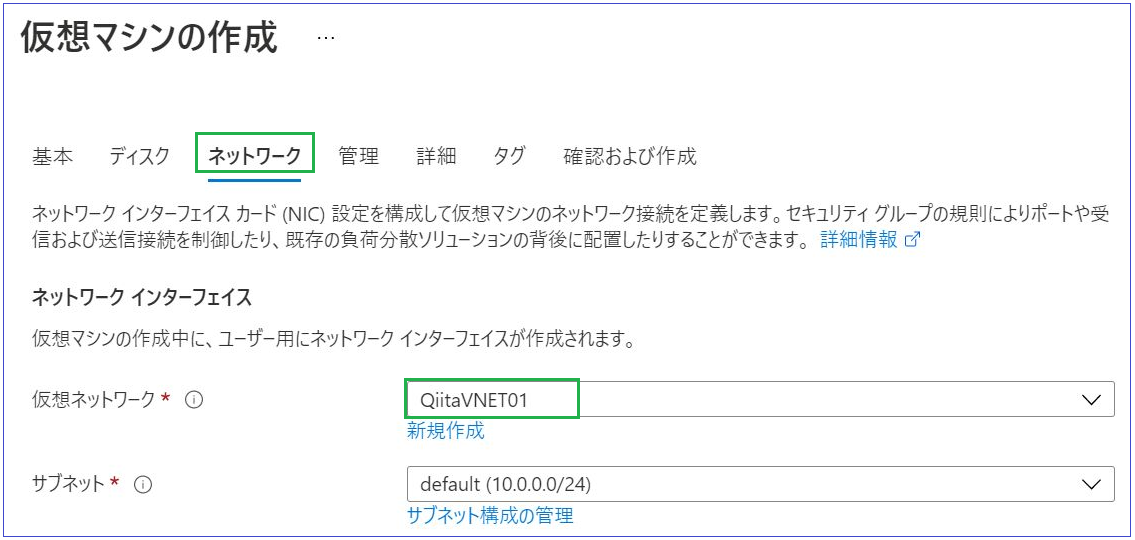

9.「ネットワーク」タブでは、仮想ネットワークとサブネット(緑枠)を 事前に用意したものに変更します(たいていは、用意したものが自動設定されていますが、違っている事もあるのでチェックは必須)

その後、「次:管理」をクリックします。

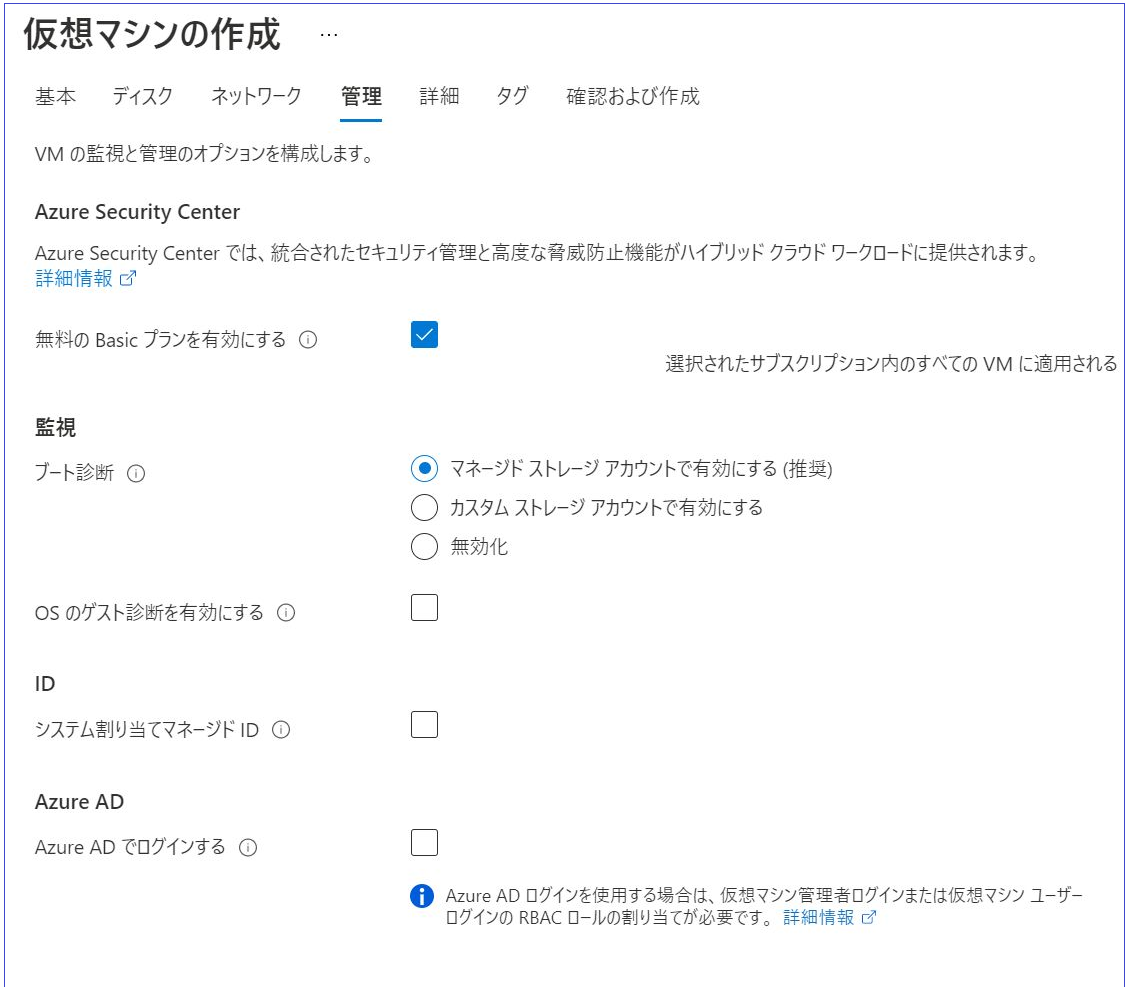

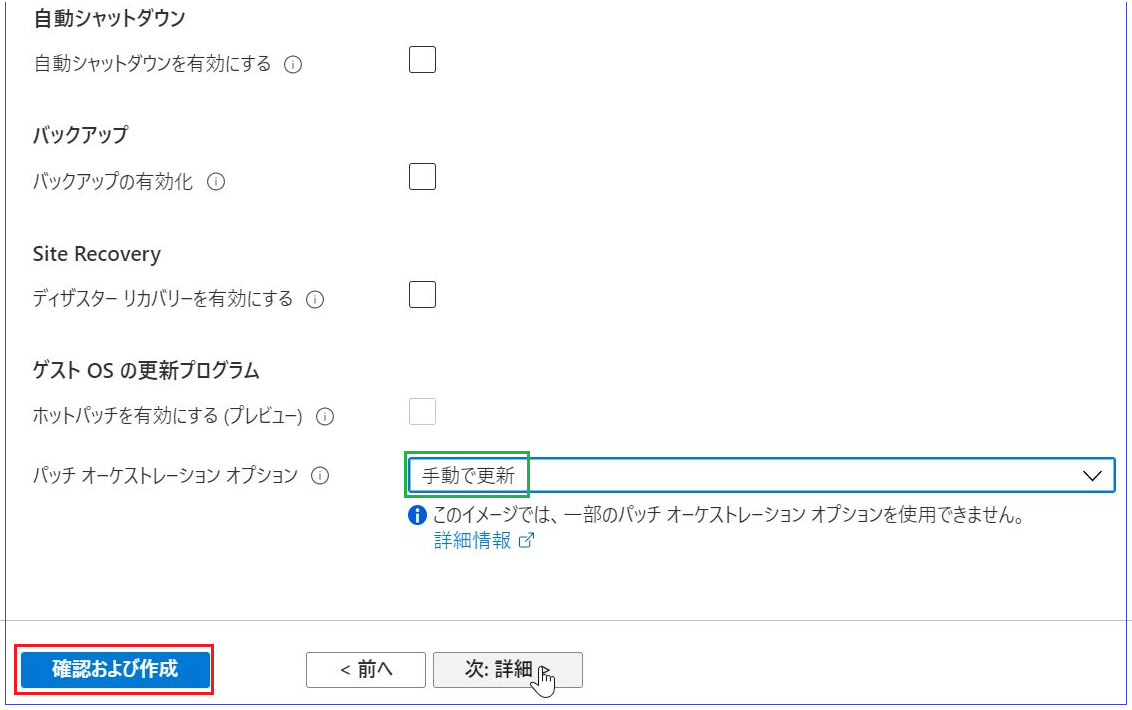

10.「管理」タブでは、特に設定変更の必要はありません。続いて「確認および作成」をクリックします。

なお、参考として、「パッチオーケストレーションオプション」の設定について説明しておきたいとおもいます。

ここが既定値のままだと、OS の Windows Update の 機能によって、常に最新の状態へ自動更新される状態でデプロイされますが、これを「手動で更新」に設定変更することで、管理者の OS 操作によっての更新を行う状態でデプロイされます。

※セキュリティの観点で、パッチは適宜 最新化はしましょう。

この パッチオーケストレーションオプション については、以下の私の記事で 詳細に解説してあります。

11.以下の確認画面で、「作成」をクリックして、VM を作成します。

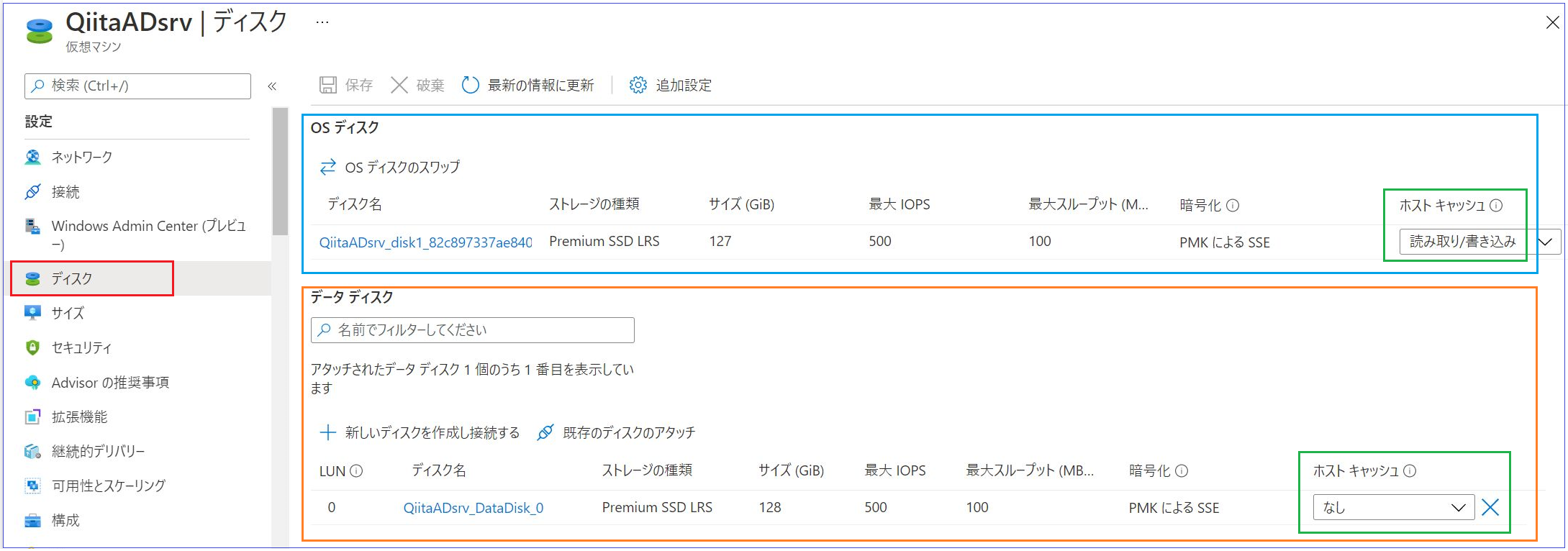

12.VM が完成したら、ディスクの設定を見てみましょう。

以下で、OSディスク(水色枠)が、Cドライブとなりますが、ホストキャッシュ(緑枠)は、「読み取り/書き込み」になっています。

これに対して、データディスク(橙枠)が、Eドライブとなりますが、ホストキャッシュ(緑枠)は、「なし」になっていることが確認できます。

2-3-1-2. VM の日本語化

VM が出来上がったら、任意ですが 日本語化 しておきましょう。

手順については、以下の記事で紹介してありますので、参考にしてみてください。

2-3-1-3. データディスクの初期化

VM を作成し、任意で日本語化が完了したら、データディスクの初期化を行っておきます。

作成した VM へリモートデスクトップ接続してください。

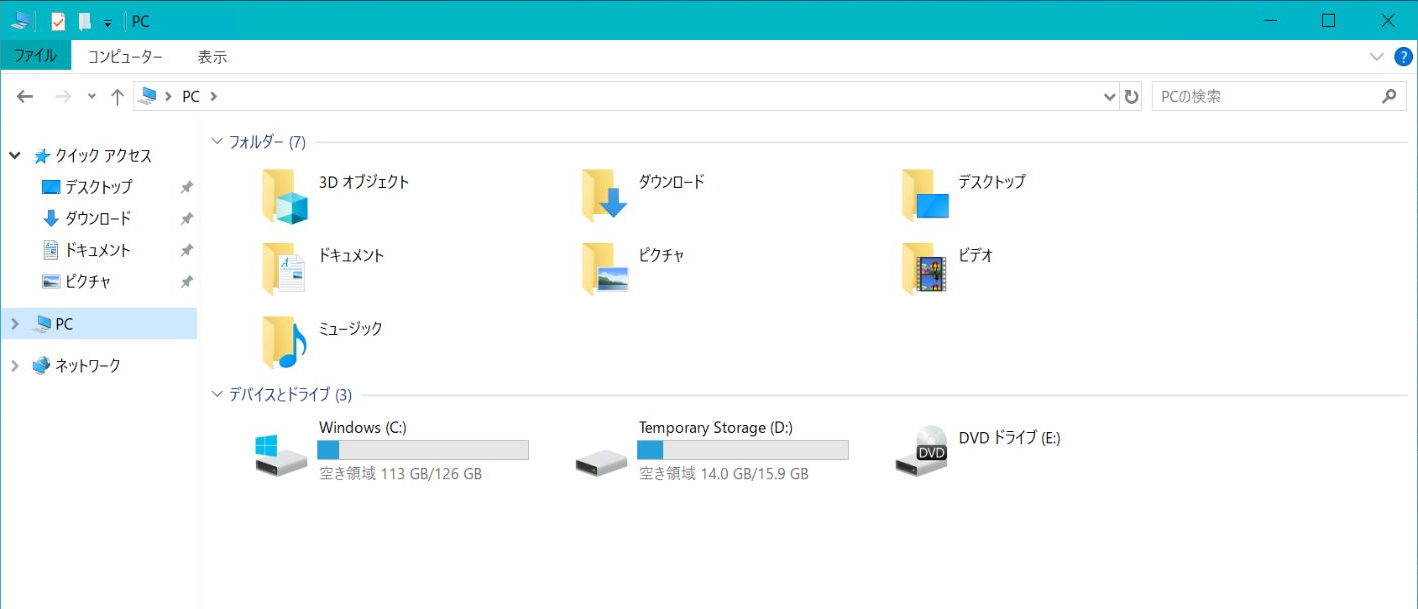

VM の作成直後は、下図の通り C、D、E 3つのドライブしかありません。

※ Dドライブは、Azure では 一時ディスクと呼ばれていて 揮発性です。データを保存しても、VM をシャットダウンすると消えてしまうので、データの保存領域としては使わないようにしましょう。

【FAQ:一時ディスク (既定では D: ドライブ) をデータを格納するために使用できますか?】

https://learn.microsoft.com/ja-jp/azure/virtual-machines/windows/faq?wt.mc_id=MVP_407731#-------------d----------------------------

VM 作成時に用意した データディスク を使えるようにするために 以下手順を実行してください。

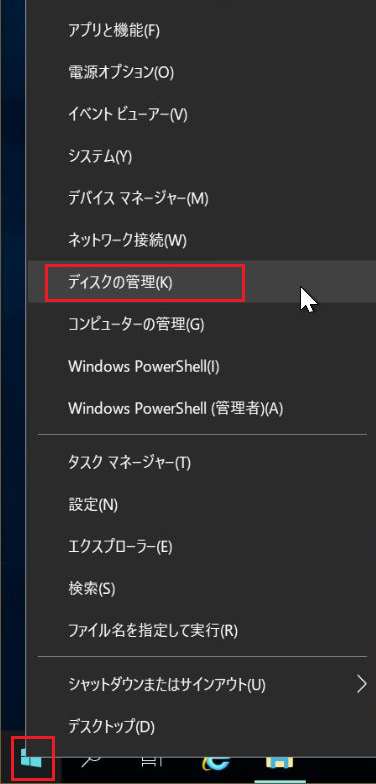

- スタートボタンを右クリックして、「ディスクの管理」をクリックします。

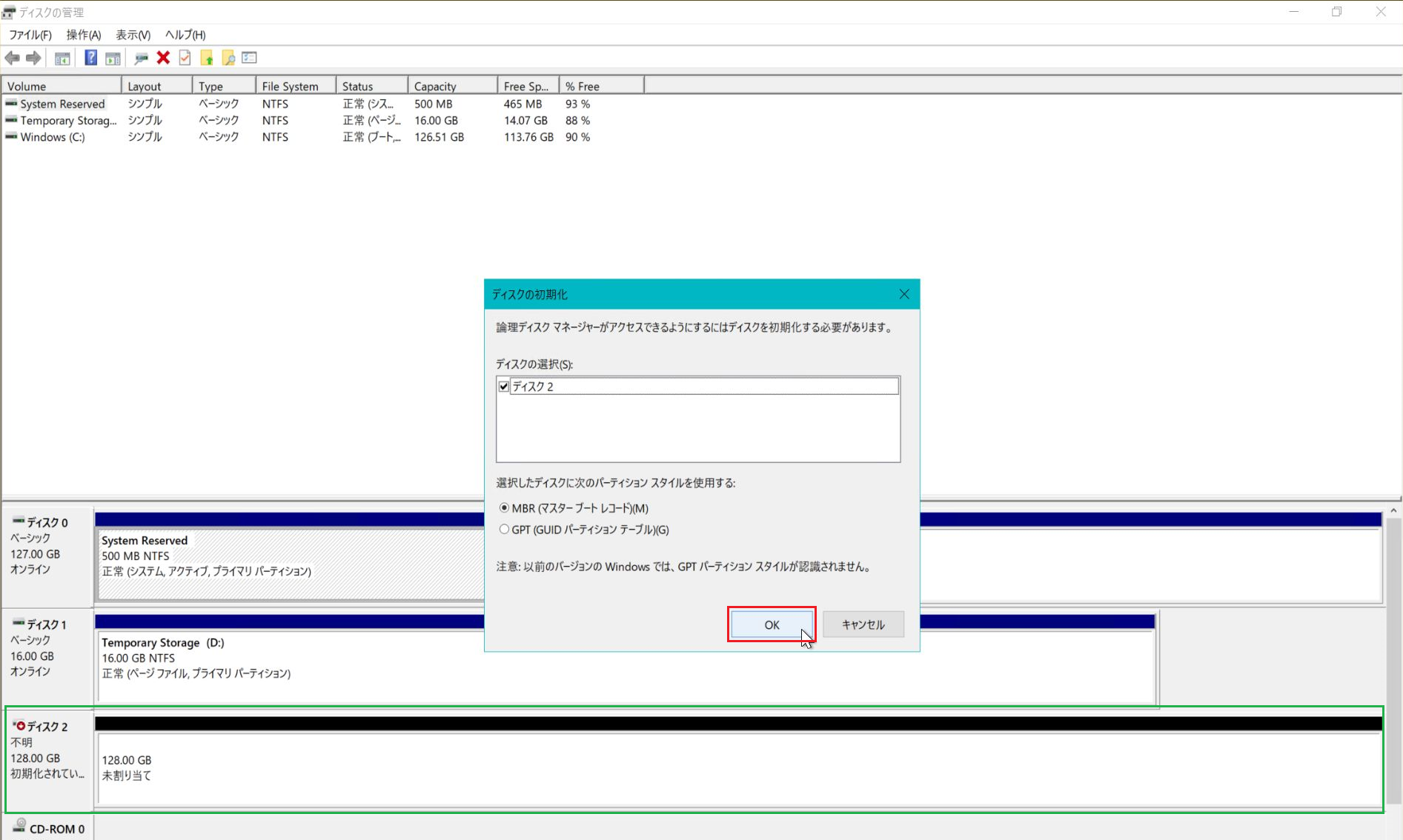

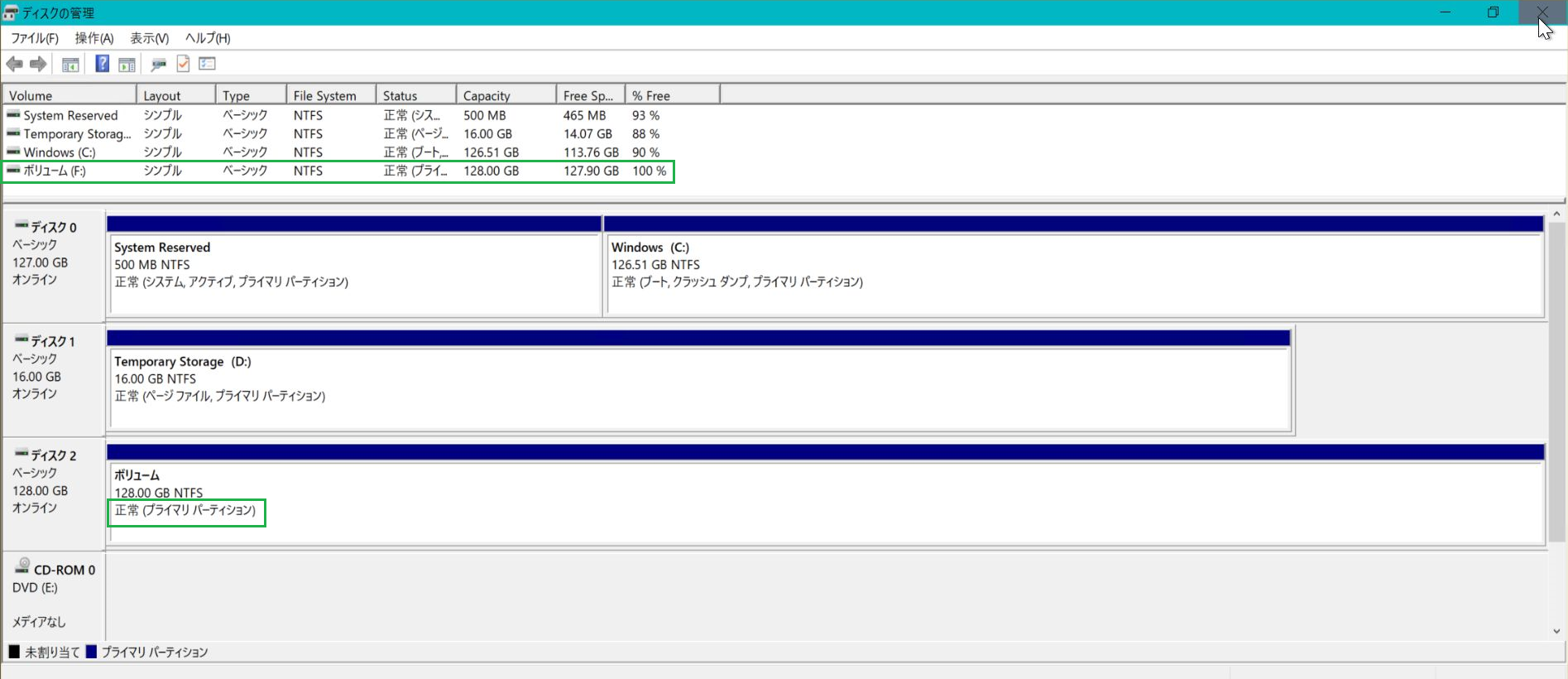

- 「ディスクの管理」が起動します。ここで ディスク2 が オフライン で 未割り当て になっています。

「ディスクの初期化」ウィンドウで、「OK」をクリックします。

- すると、ディスク2 のステータスが「オンライン」に変わります。

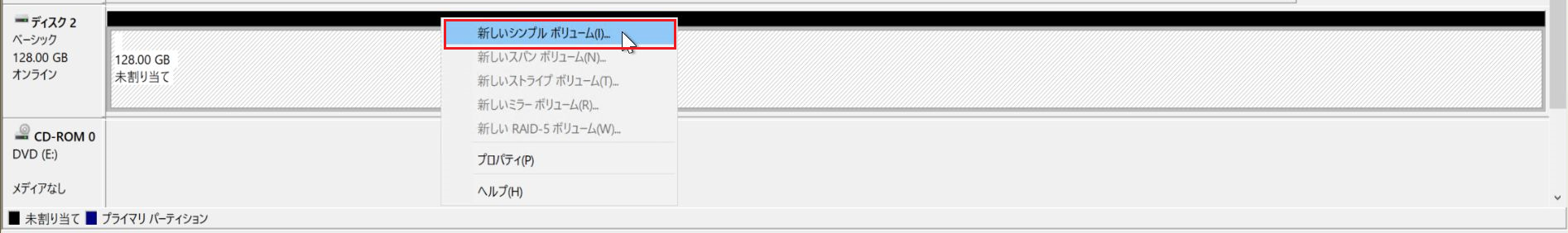

ディスク2 を右クリックして、「新しいシンプルボリューム」を選択します。

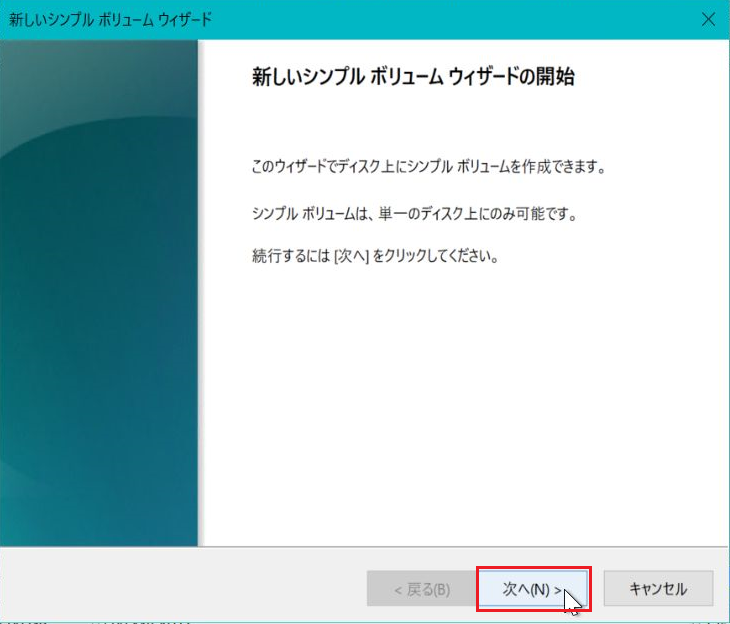

- 新しいシンプルボリュームウィザードが起動されるため、「次へ」をクリックします。

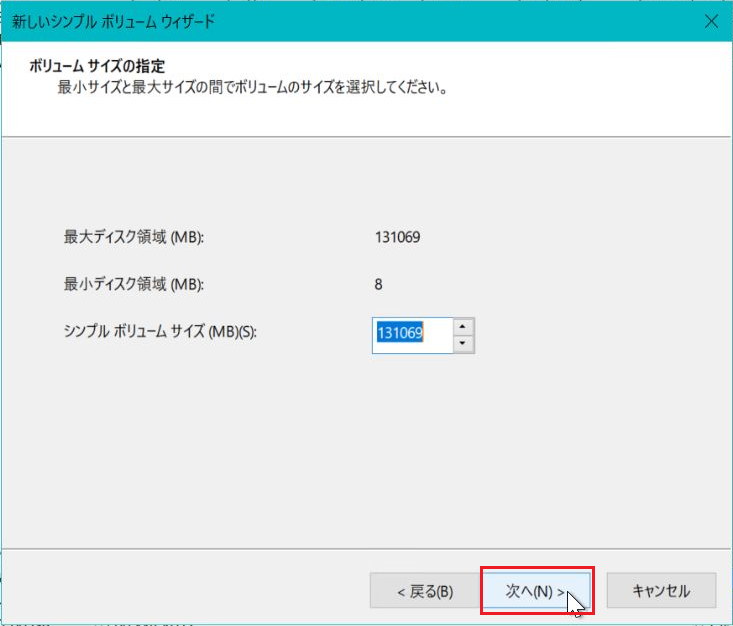

- 「ボリュームサイズの指定」では、自動で表示された値のまま「次へ」をクリックします。

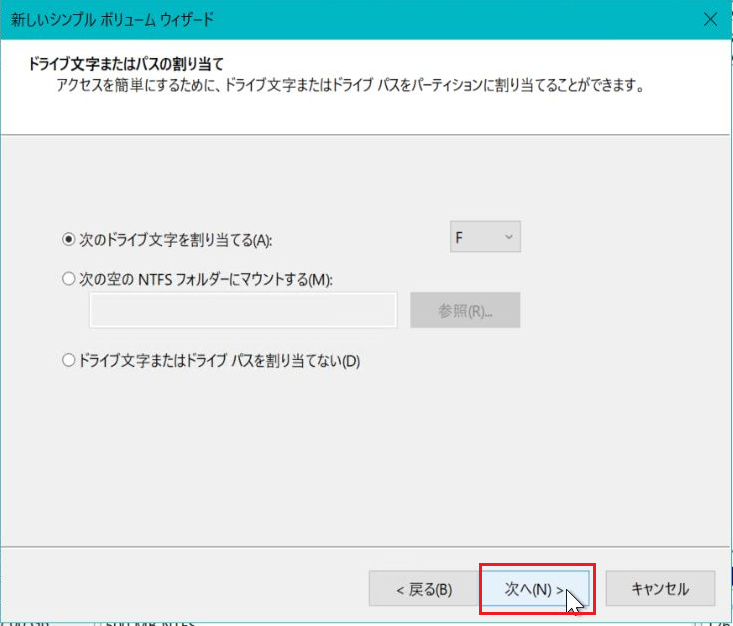

- 「ドライブ文字またはパスの割り当て」では、自動で表示された値のまま「次へ」をクリックします。

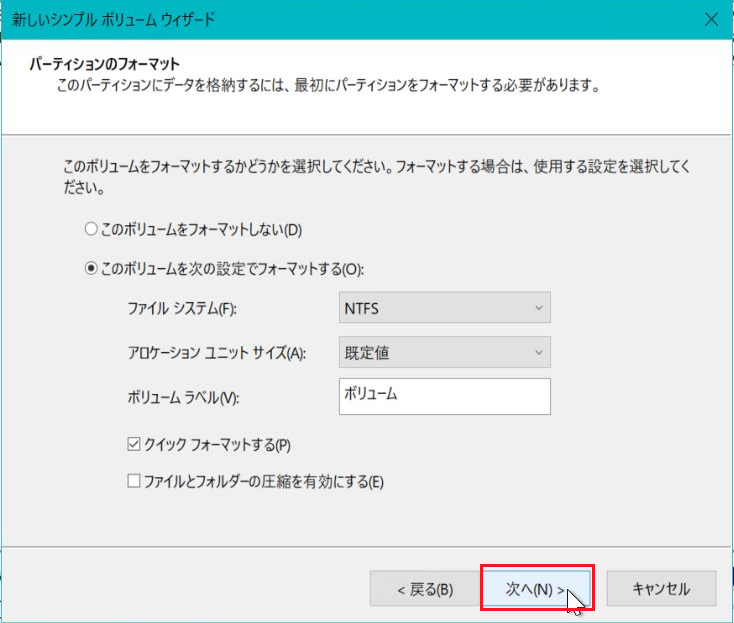

- 「パーティションのフォーマット」では、自動で表示された値のまま「次へ」をクリックします。

- 最後の画面で、「完了」をクリックします。

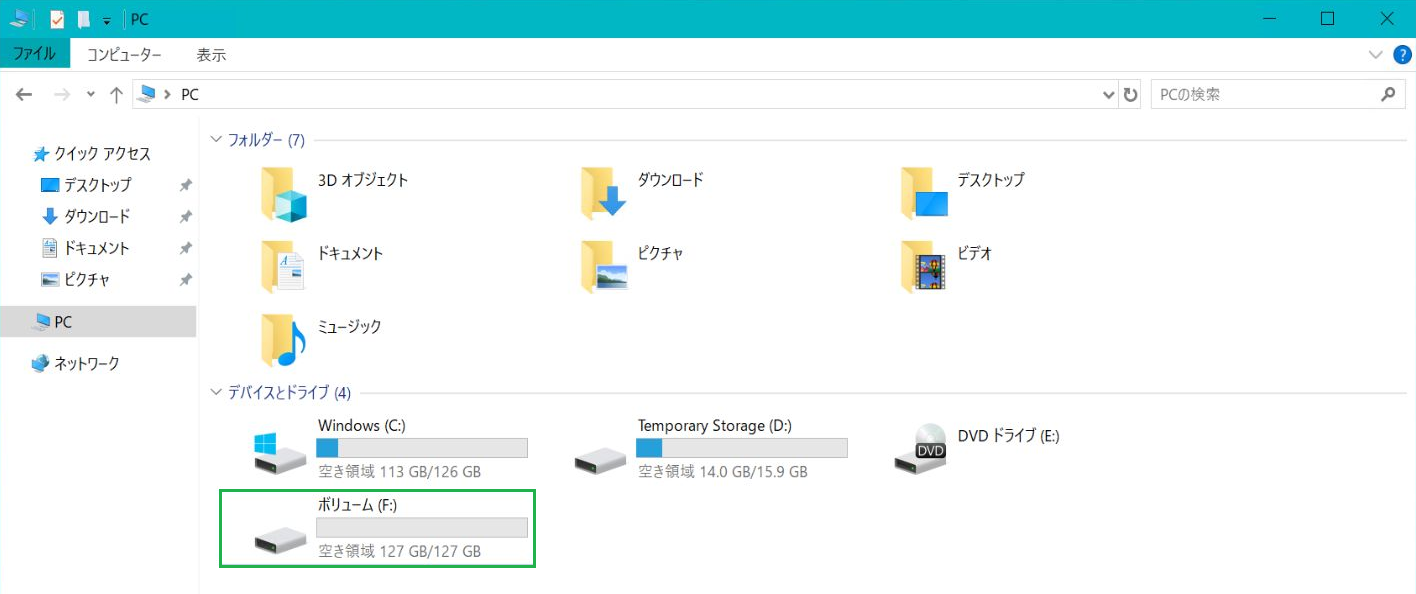

- ウィザードが完了すると、ボリュームの状態が「正常」となり、Fドライブが作成されています。

この Fドライブを AD の データベース・ログ・SYSVOL の置き場所として利用します。

2-3-1-4. Azure の ネットワークインタフェース の IP 固定化

Active Directory は、IP アドレスを固定化して運用が推奨されます。

Azure の ネットワークインタフェース の IP アドレス を固定化するには、以下の手順を行う必要があります。

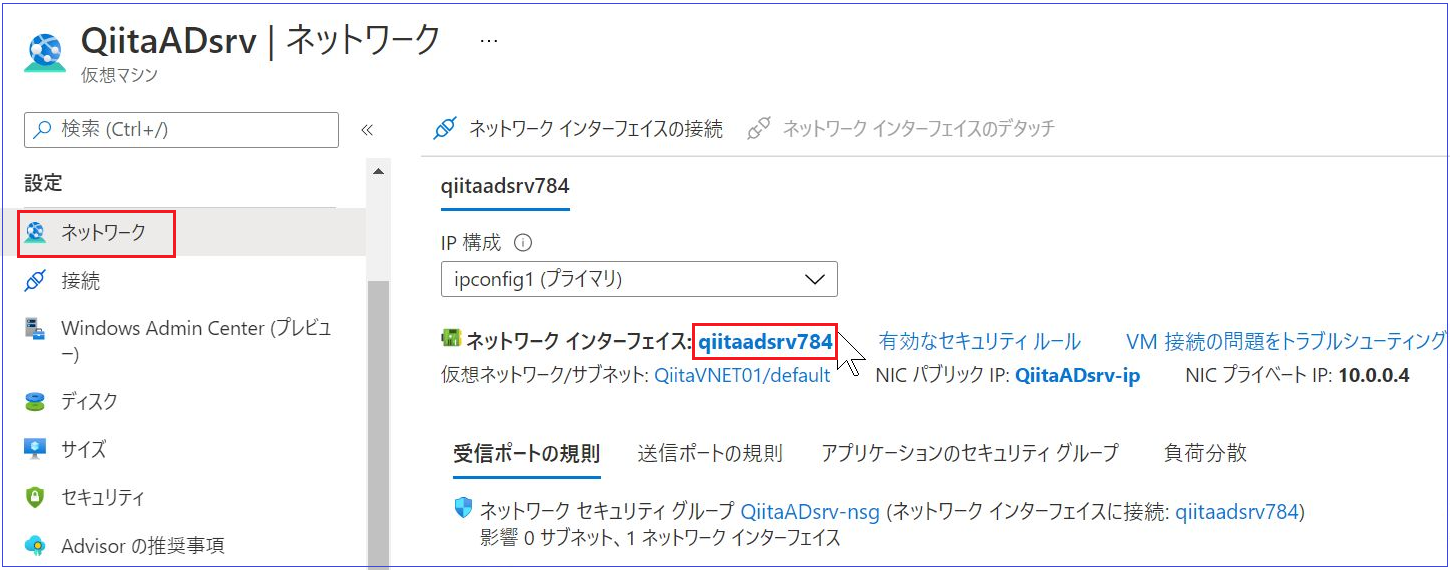

- Azure Portal で AD サーバ の仮想マシンページを開き、左ペインから「ネットワーク」を選択します。

そのあと「ネットワークインタフェース名」をクリックします。

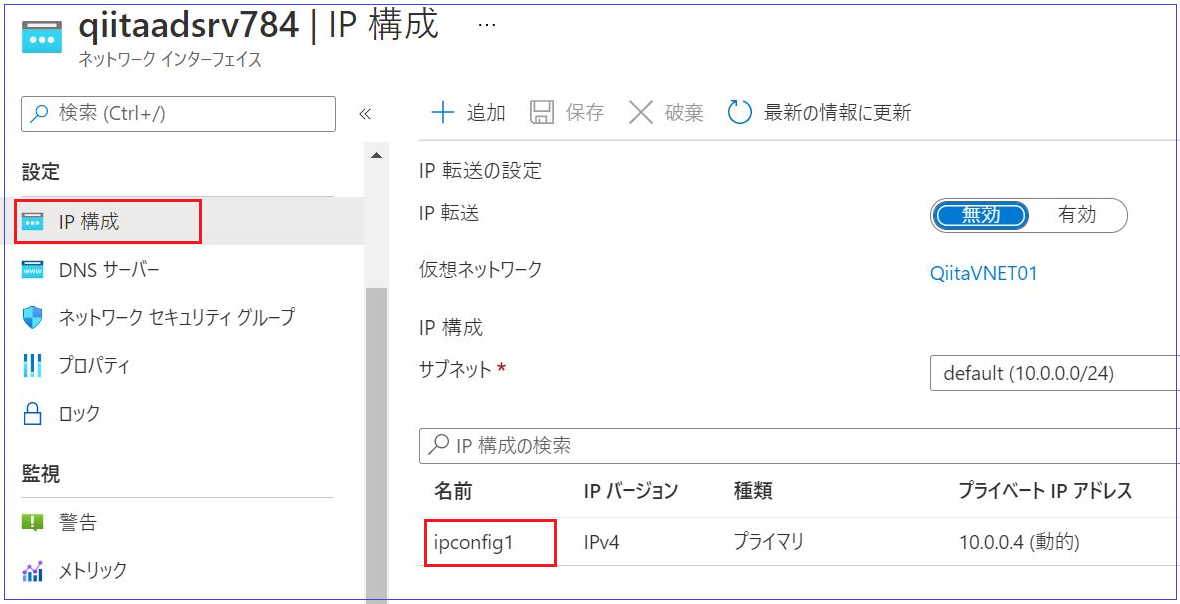

- ネットワークインタフェースが開いたら、「IP 構成」を選択して、表示された IP 構成名(図では赤枠の ipconfig1 の箇所) をクリックします。

- 下図の通り、割り当てを「静的」に変更したあと、「保存」をクリックします。

以上で、仮想マシンの プライベート IP アドレス が固定化されます。

IP アドレスの固定化についての詳細は、以下の公開情報を参照してください。

【プライベート IP アドレスを静的に変更する】

https://learn.microsoft.com/ja-jp/azure/virtual-network/ip-services/virtual-networks-static-private-ip?wt.mc_id=MVP_407731#change-private-ip-address-to-static

2-3-2. メンバーサーバ、クライアントの事前構築

ここでは、ドメインに参加させる予定の メンバーサーバ やクライアントを作成しておきます。

ここで、詳細の手順は割愛しますが、以下の点だけ注意して構成してみてください。

- リージョンは、必ず AD サーバ と同一にする

- 仮想ネットワークは、必ず AD サーバ と同一にする

★メンバーサーバ、クライアント の VM の作成時には、下図のとおり「ネットワーク」タブで 仮想ネットワークが AD サーバ と同一になっているかどうかは、必ず確認すること。

VMを作成した後の日本語化は、以下を参考にしてください。

【Windows Server 2019 の日本語化】

https://qiita.com/carol0226/items/454271ea7924bc587d1e

【Windows 11 の日本語化】

https://qiita.com/carol0226/items/27d6c1b58e4e0f73539d

【Windows 10 の日本語化】

https://qiita.com/carol0226/items/8cc48bb262bf81dfc9df

2-3-3. 各OSのネットワーク環境の確認

各 OS の準備が整いました。

この時点で、各 OS 上のネットワーク構成を確認しておきましょう。

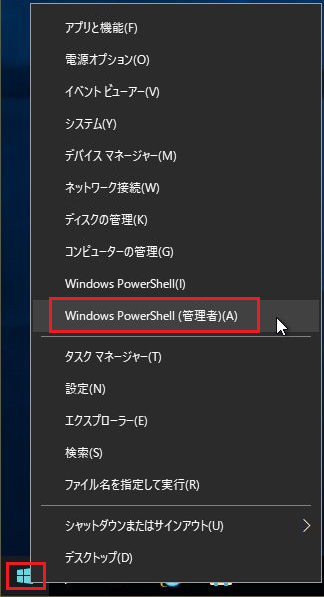

- 各 OS で、スタートボタンを右クリックして、「Windows PowerShell(管理者)」をクリックします。

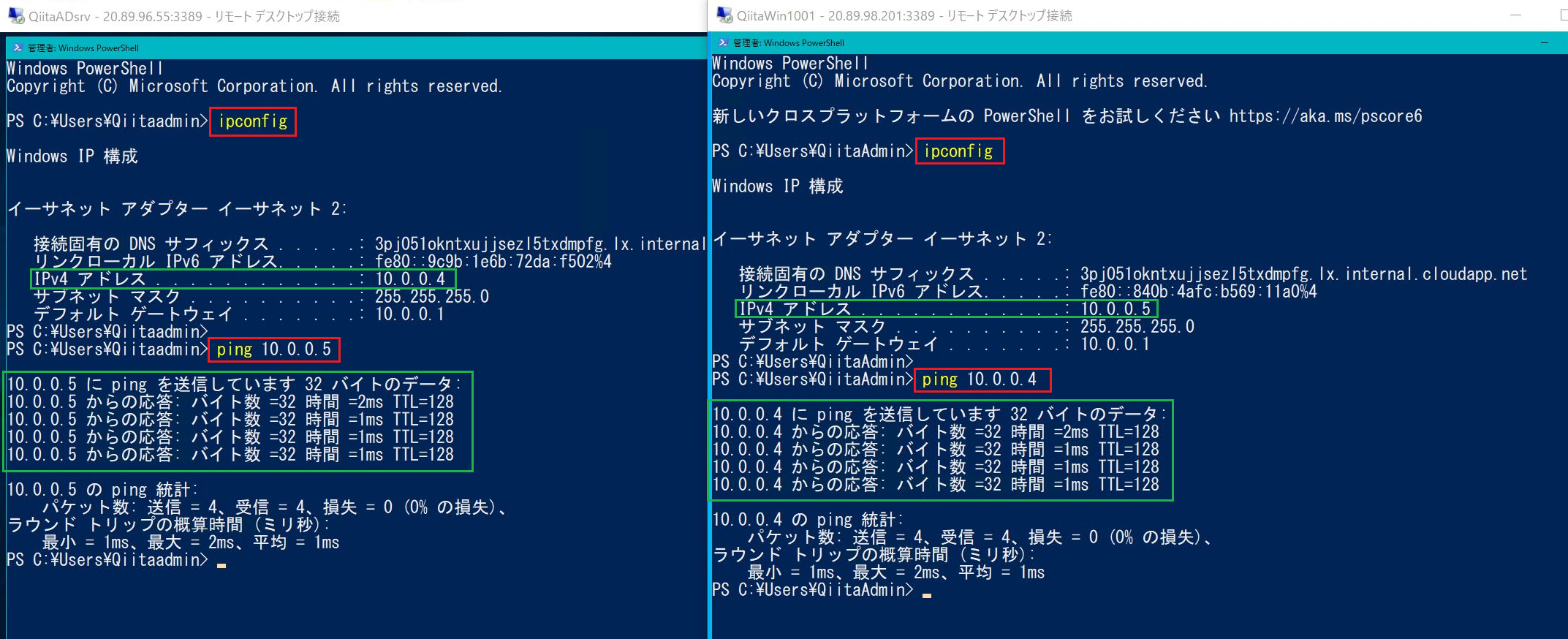

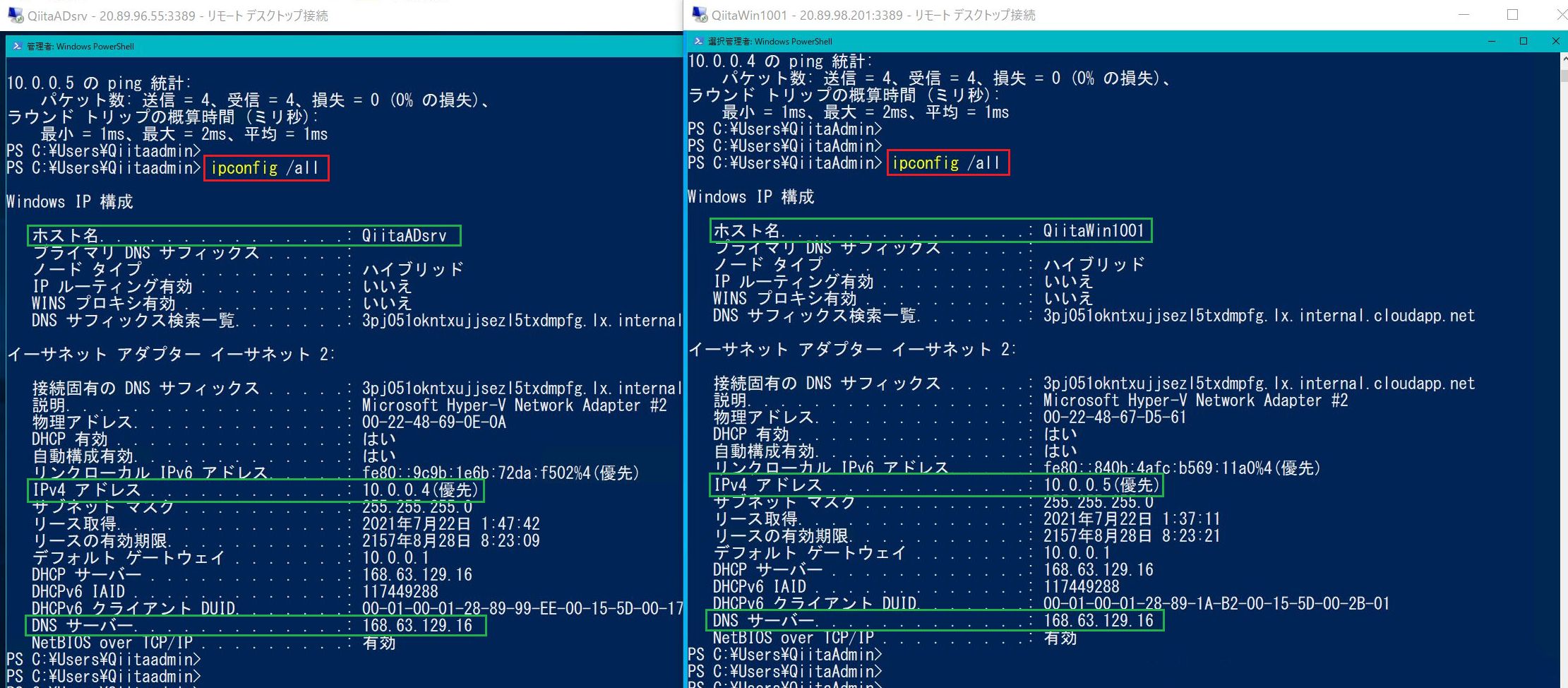

- 以下は、左側が AD サーバ、右側が Windows 10 のコマンド画面を表示しています。

ipconfig コマンドで 付与されている IP アドレスを確認して、ping コマンドで 相手側のアドレスへの疎通を確認しています。

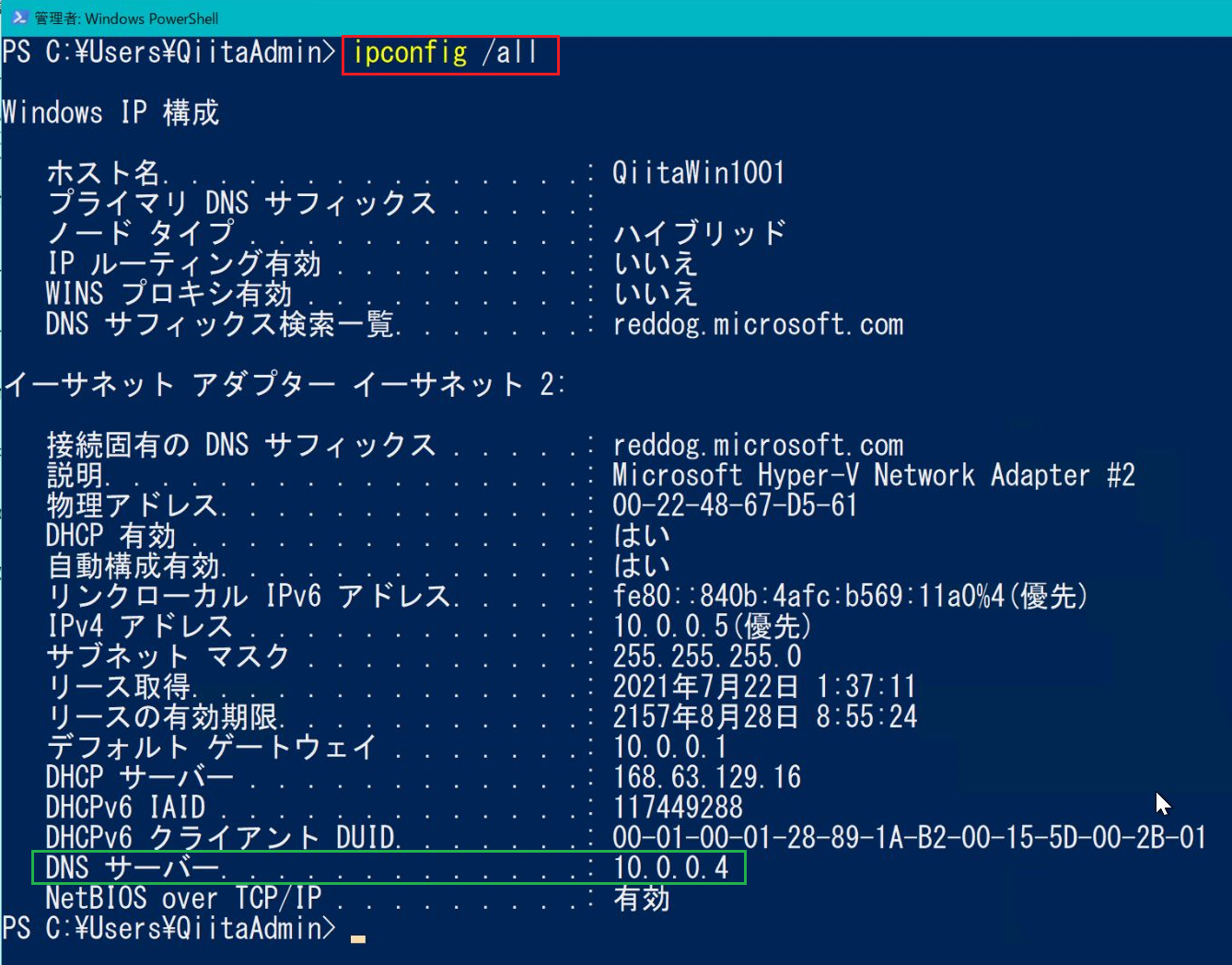

- 最後に、ipconfig /all コマンドで ホスト名、IP アドレス、DNS サーバ- を確認しておきます。

一番重要なのは、DNS サーバー が 168.63.129.16 になっている点です。

この DNS サーバー が、「Azure 提供の DNS サーバー」と呼ばれており、Azure で作成した VM 全てがこの設定になります。

この Azure 提供の DNS サーバー の仕様は、以下の公開情報に記載されています。

難しい事が書かれていますが、Azure 提供の DNS サーバー の仕様では ドメインコントローラーを構成するための名前解決を提供することができない事を憶えておきましょう。

【参考:Azure 提供の DNS サーバーとは】

https://learn.microsoft.com/ja-jp/azure/virtual-network/virtual-networks-name-resolution-for-vms-and-role-instances?wt.mc_id=MVP_407731#azure-provided-name-resolution

2-4. Active Directory 役割サービスの導入

ここで、AD サーバ 上に Active Directory 役割サービスの導入を行います。

この章では、特に Azure として意識する必要はなく 淡々とウィザードを進めるだけでOKです。

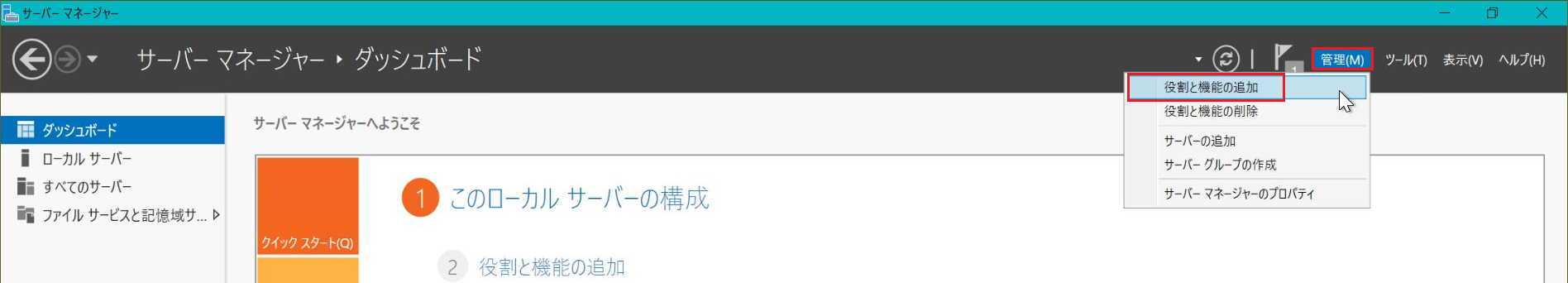

- 「サーバーマネージャー」で、「管理」を開き、「役割と機能の追加」をクリックします。

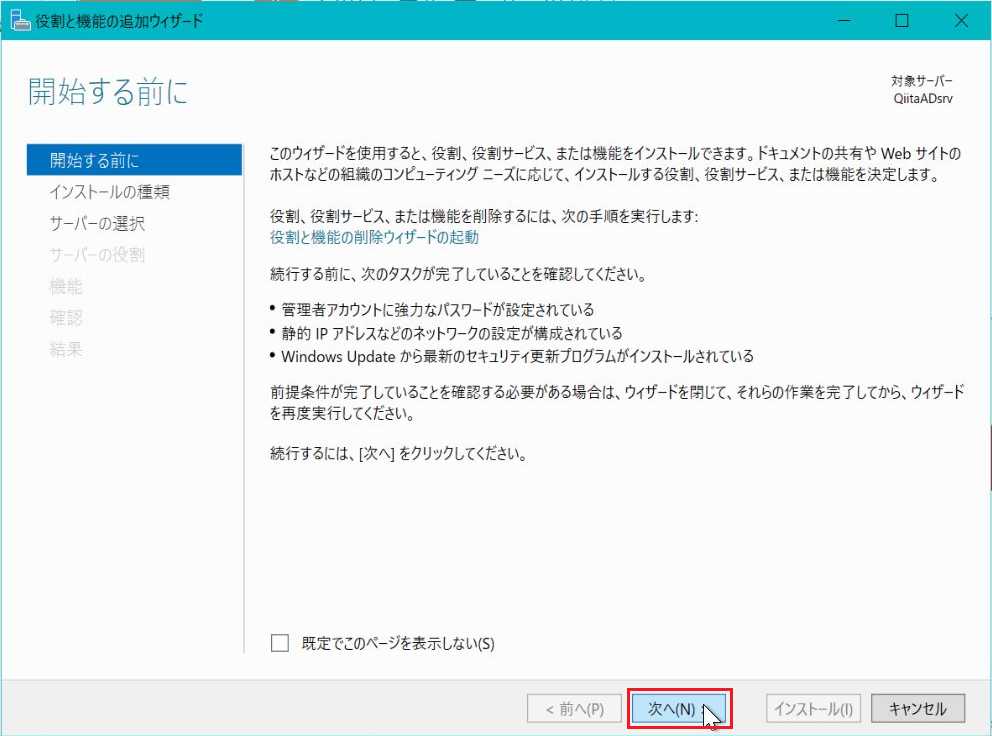

- 以下の画面では、「次へ」をクリックします。

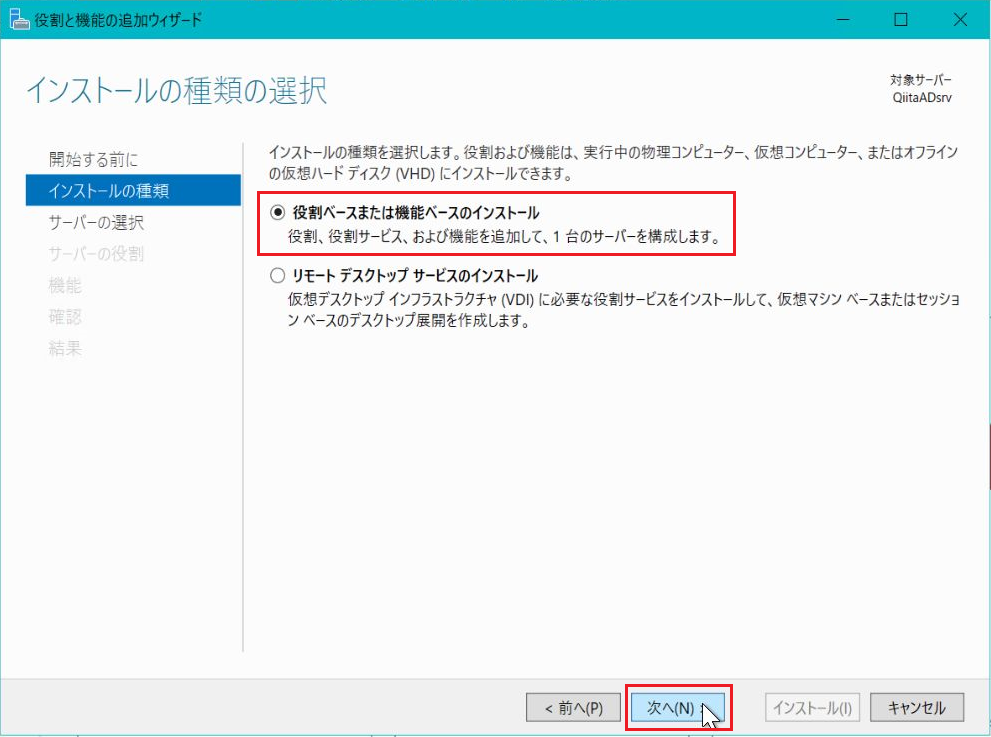

- 「役割ベースまたは機能ベースのインストール」を選択して、「次へ」をクリックします。

- 以下の画面では、「次へ」をクリックします。

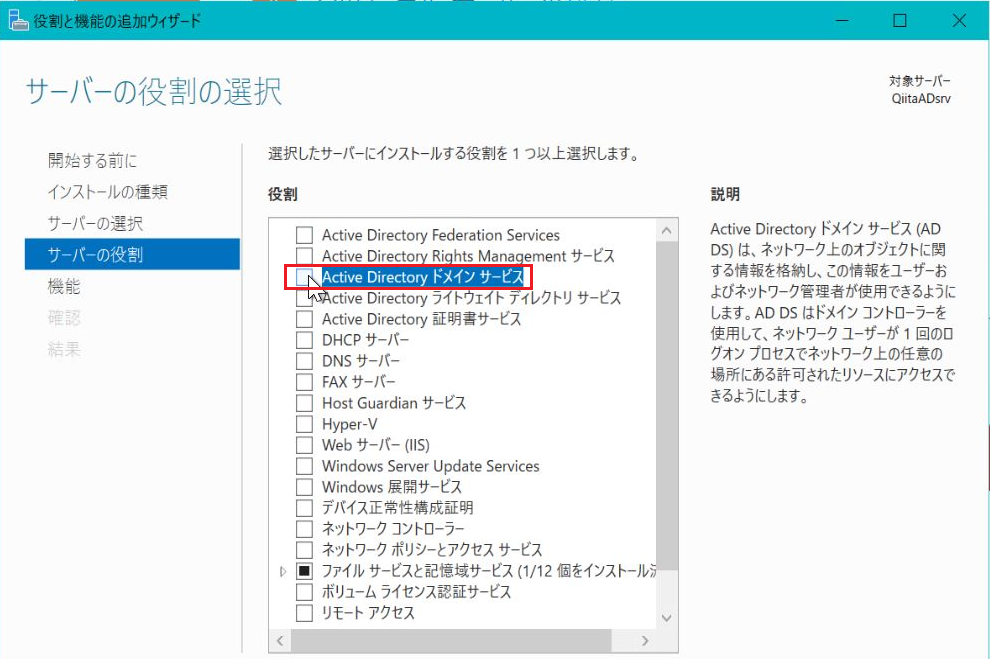

- 以下の画面では、「Active Directory ドメインサービス」にチェックを入れます。

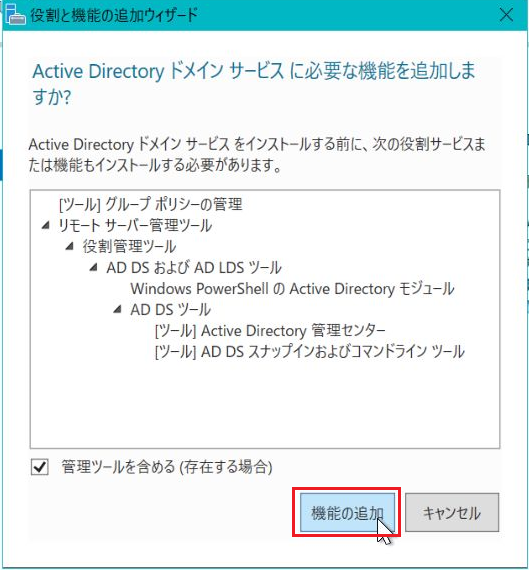

- すると、以下のウィンドウが表示されるため、「機能の追加」をクリックします。

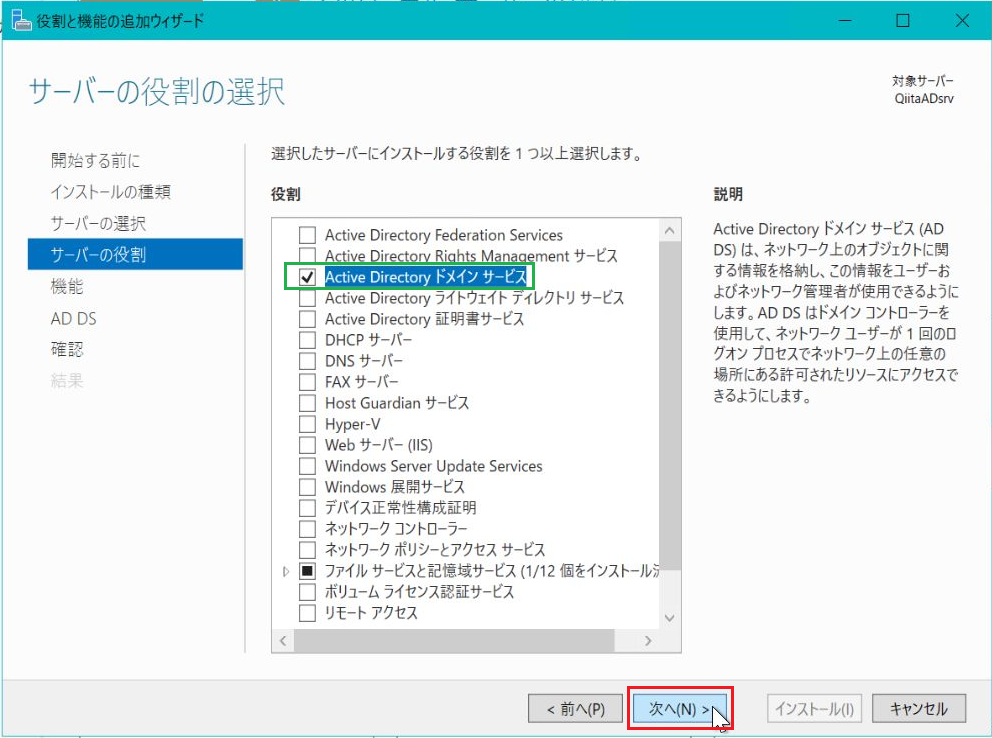

- 下図の画面に戻るので、「次へ」をクリックします。

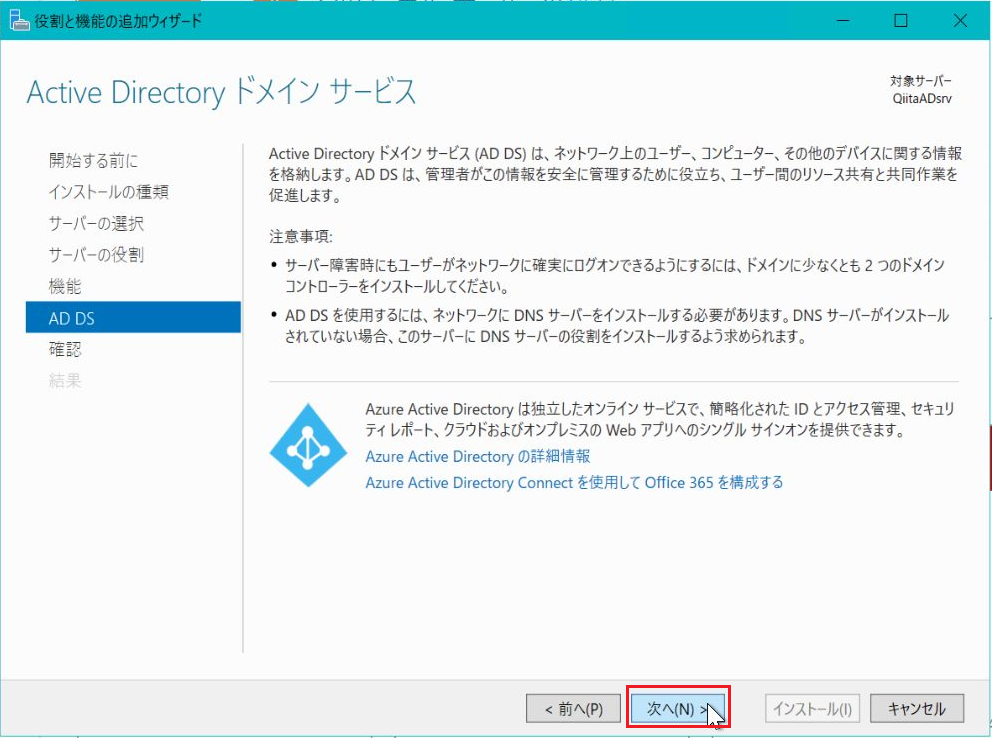

- 下図では、特に設定は変更せず、「次へ」をクリックします。

- 下図では、そのまま「次へ」をクリックします。

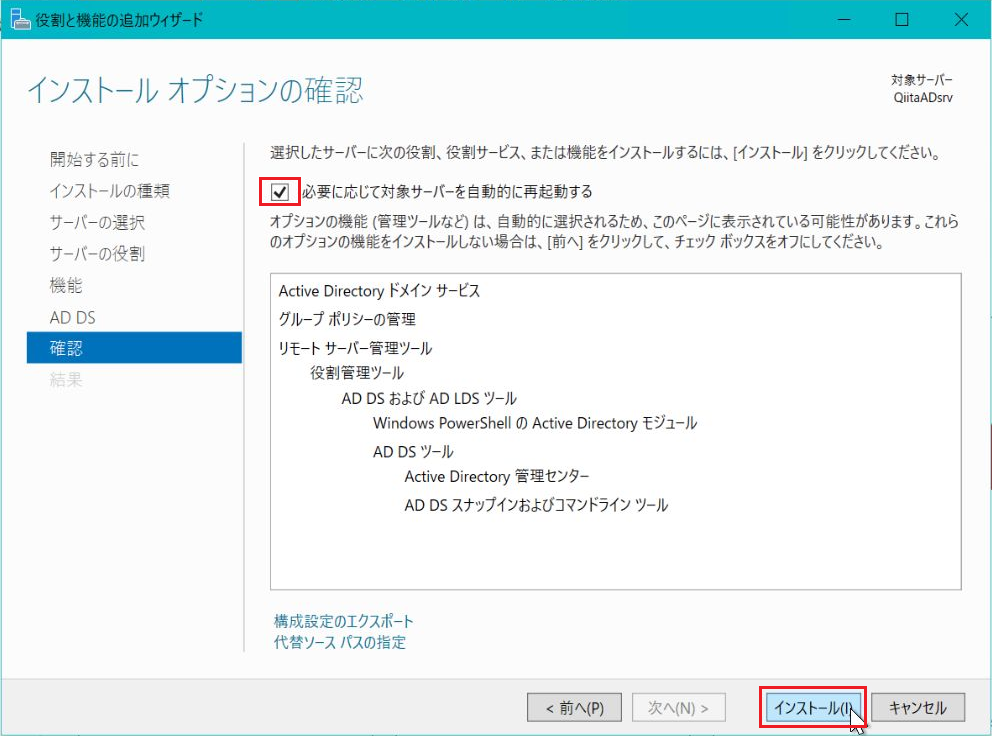

- 下図では、「必要に応じて対象サーバーを自動的に再起動する」にチェックを入れます。

その時に、ウィンドウが表示されるので、「はい」をクリックします。

その後、この画面に戻ってくるので、「インストール」をクリックします。

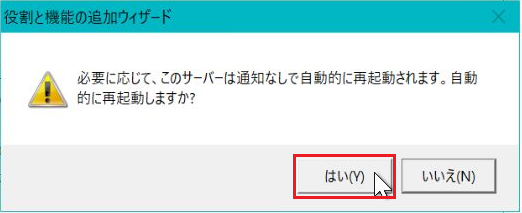

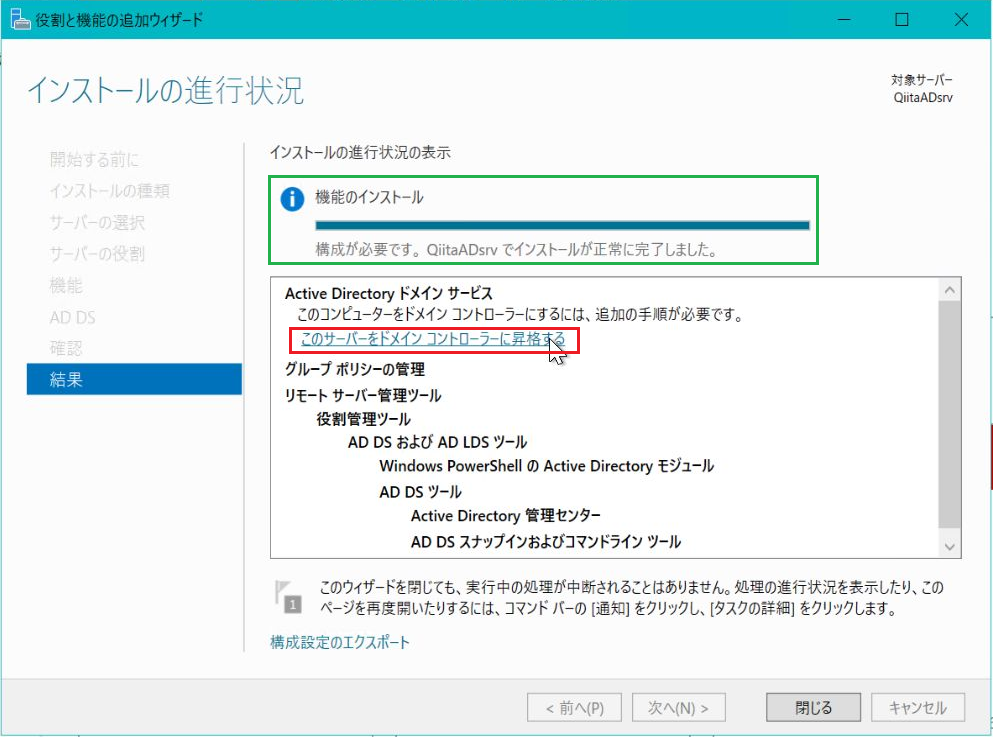

- インストールの進捗状況(緑枠)が 100% になったら完了です。

そのあと、「このサーバーをドメインコントローラーに昇格する(赤枠)」をクリックします。

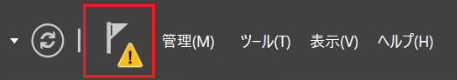

なお、ここで 間違えて ウィザードを閉じてしまった場合は、以下の手順で代替可能です。

サーバーマネージャーに、以下のような 旗に「!」が出ているアイコンをクリックすると、同じ選択肢が現れます。

2-5. ドメインコントローラーを昇格させる

前章の役割サービスを導入しただけは、ドメインコントローラーとして動作はしていません。

本章の手順で、単なるサーバーを ドメインコントローラーへ昇格させることで AD サーバ となります。

なお、本章の手順内に Azure 環境で動作させるための 注意点が含まれています。

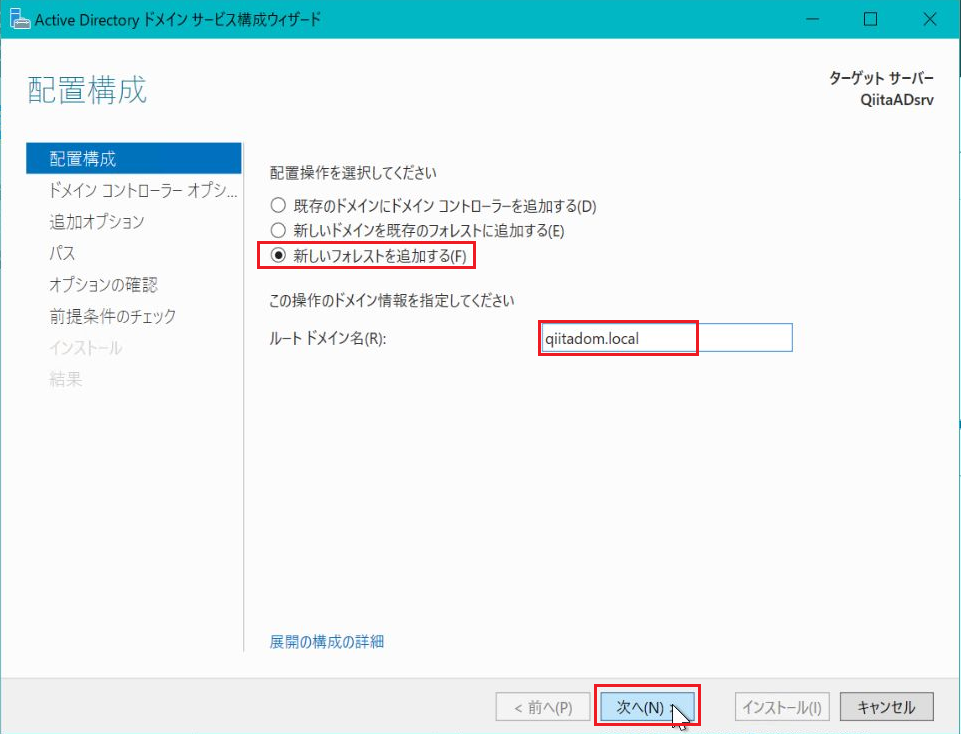

- 前章の最後の画面で「このサーバーをドメインコントローラーに昇格する(赤枠)」を実行すると、下図のように「Active Directory ドメインサービス構成ウィザード」が表示されます。

ここでは、「新しいフォレストを追加する」を選択し、ルートドメイン名 を入力します。

※ルートドメイン名は、任意の文字列で構いません。命名に迷ったら 本記事のものを真似て貰っても構いません。

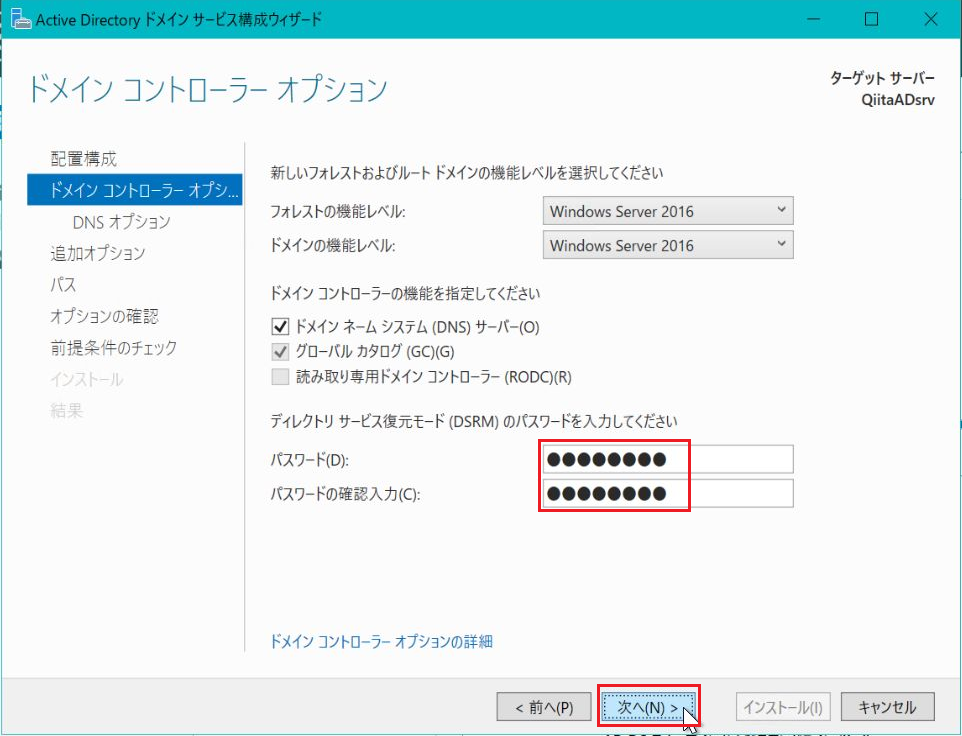

- 以下の画面では、ディレクトリサービス復元モード(DSRM) のパスワードを指定する必要があります。

これは、Active Directory が破損してしまった場合に、バックアップから戻す際に利用するものなので、構築の検証をするだけなら それほど意識することはありません。

ここでは、8文字以上で 大文字・小文字・数字・記号 から3種類が含まれていれば OK です。

設定が終わったら、「次へ」をクリックします。

- 以下の画面では、そのまま「次へ」をクリックします。

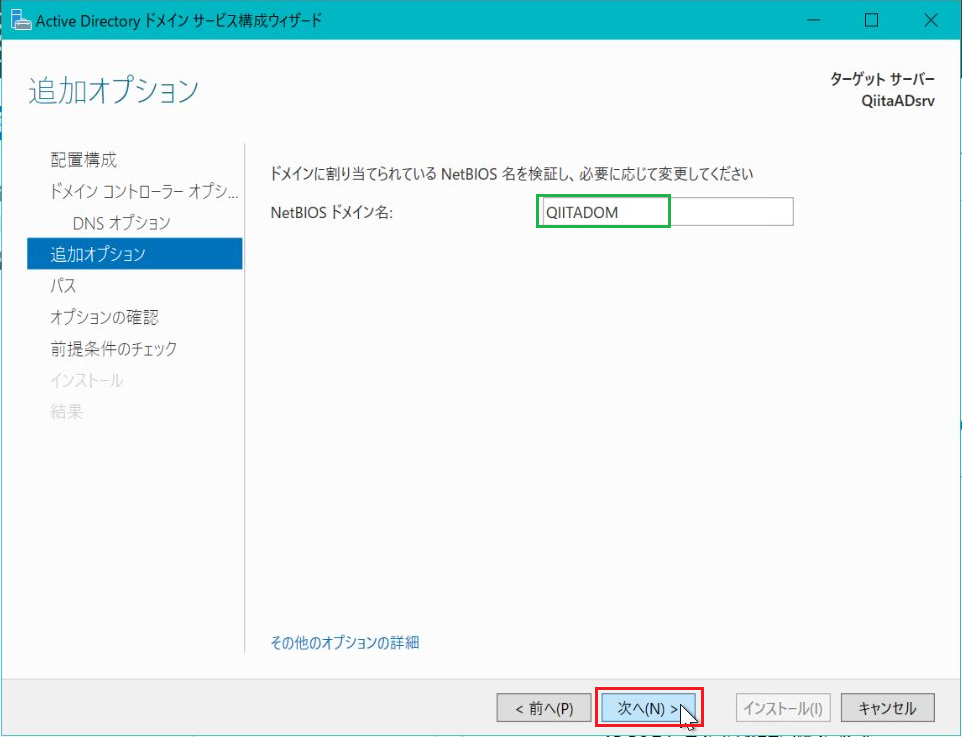

- 以下の画面では、NETBIOS ドメイン名が自動的に表示されます。(ルートドメイン名から自動生成)

確認後に、「次へ」をクリックします。

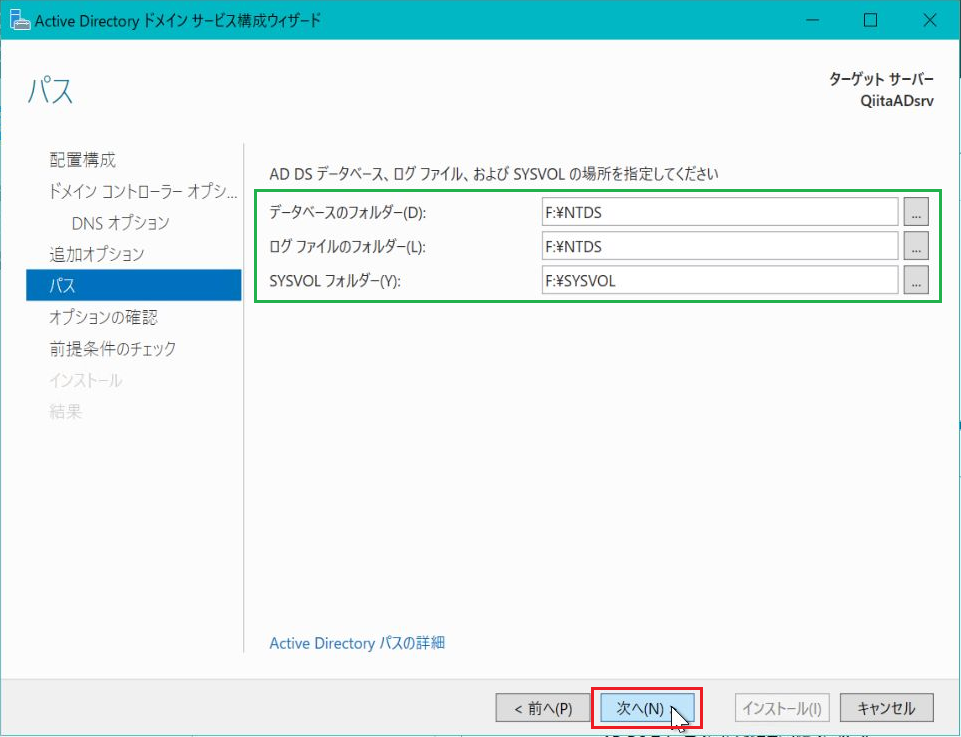

- 以下の画面は、AD の機能に必要なデータの配置場所を指定する必要があります。

ここで、Azure 上に AD を構築する上で考慮すべき構成を行う必要があります。

C ドライブは、ホストキャッシュが有効なディスクなので、非推奨です。

そのため、事前に用意しておいた F ドライブへ変更する事で、キャッシュが無効なディスクを利用します。

- 以下のように、F ドライブが指定された状態に構成変更したあと、「次へ」をクリックします。

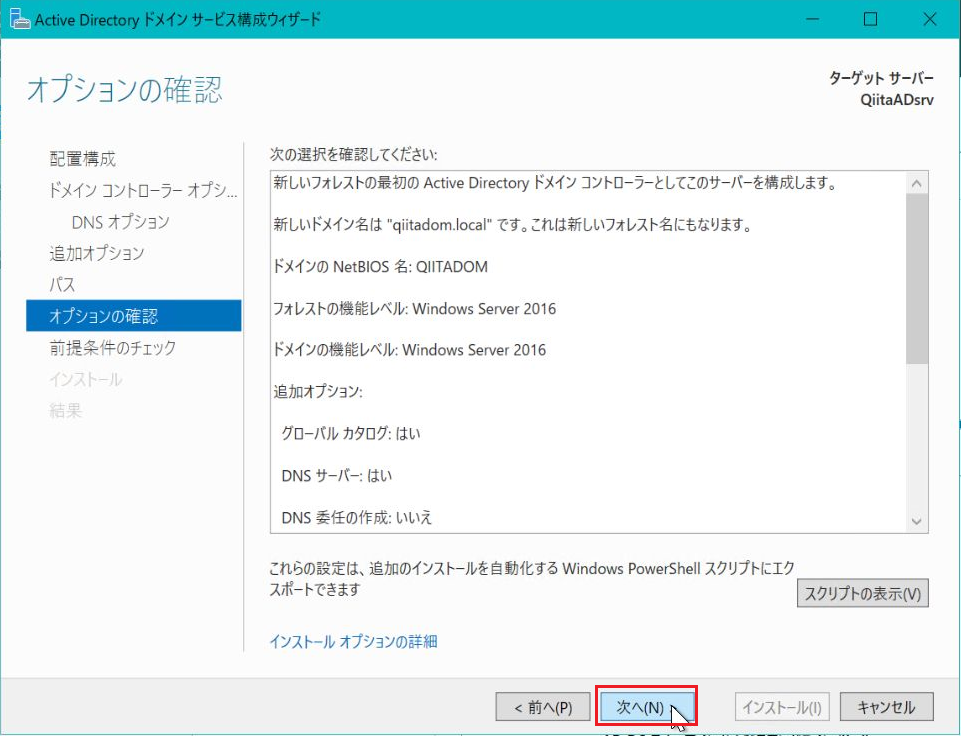

- 以下の画面は、設定した内容の最終確認です。確認後に「次へ」をクリックします。

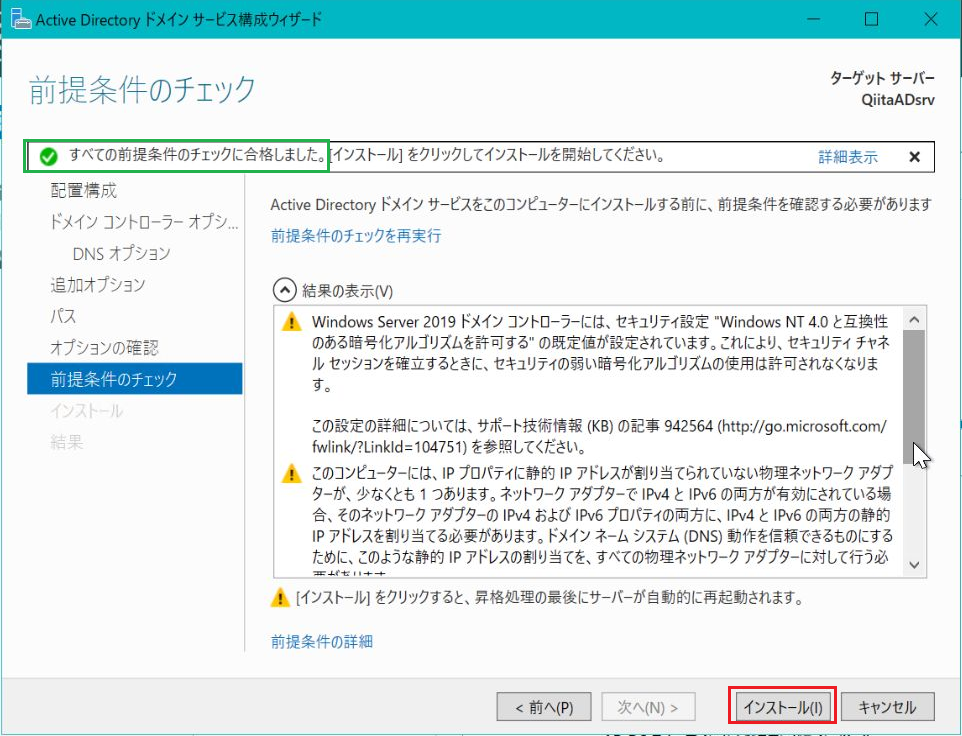

- 以下の画面では、「すべての前提条件のチェックに合格しました(緑枠)」と表示されていれば OK です。

「結果の表示」欄に、黄色の!マークが出ていても、問題はありません。

「インストール」をクリックします。

インストールが進むと、サーバーが自動的に再起動されます。

再起動中に、ドメインコントローラーの初期構成が行われているため、時間がかかります。

再起動されてから、RDP で接続が可能になるまで、5分程度 待ちましょう。

2-6. ドメインコントローラー構成後の初期値確認

ドメインコントローラーを構成すると、構成前との差異が見受けられます。

主なポイントを、以下で説明します。

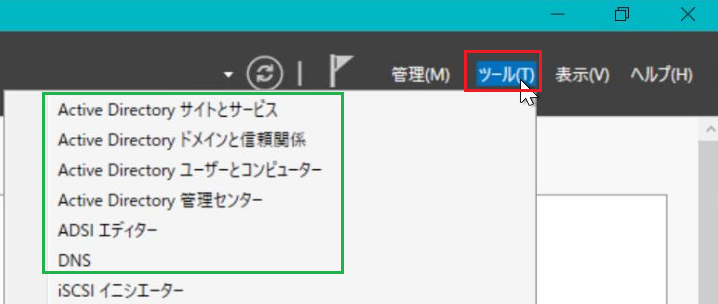

- サーバーマネージャーの「ツール」メニュー配下に、Active Directory や DNS などのメニューが追加されます。

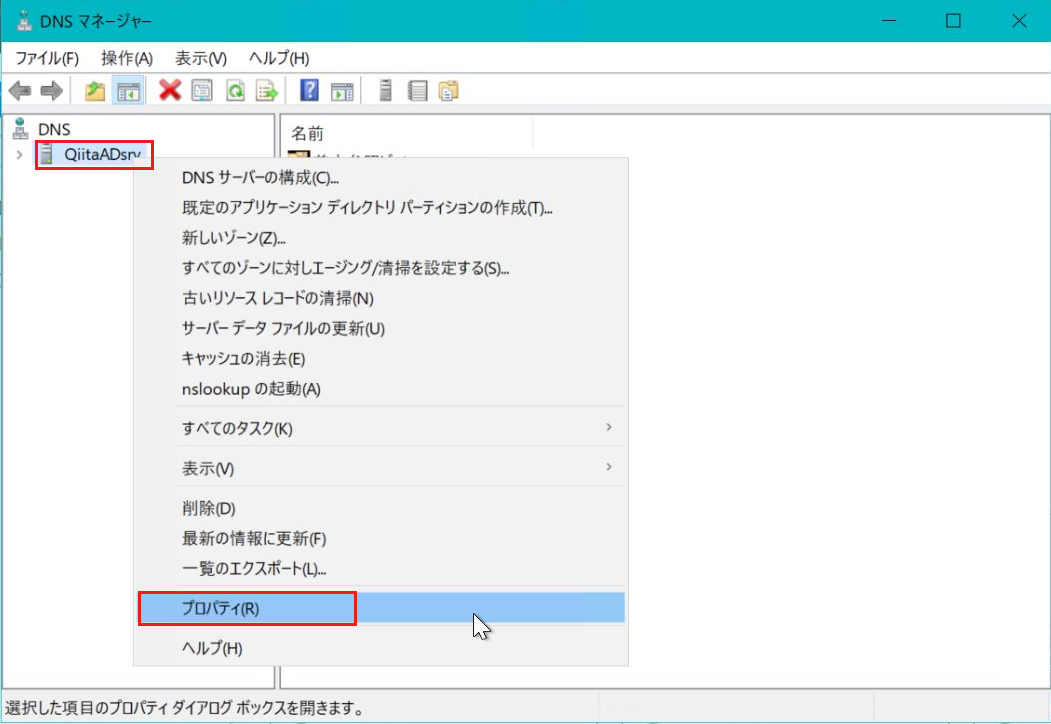

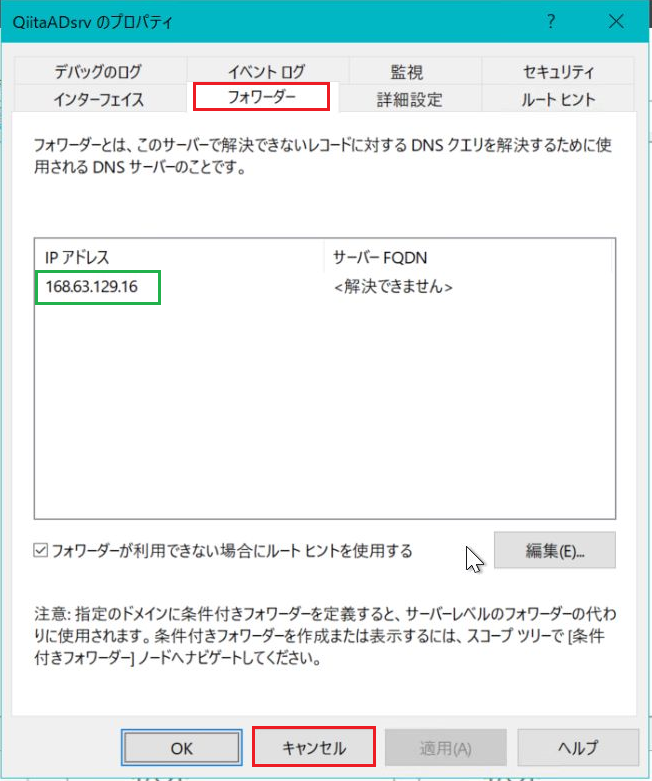

- DNS メニューを選択して起動すると、以下のように DNS マネージャー が起動されます。サーバー名を右クリックして、「プロパティ」をクリックします。

その後、「DNS フォワーダー」タブを開くと、ここに Azure 提供の DNS サーバー の IP アドレス が設定されている事が判ります。

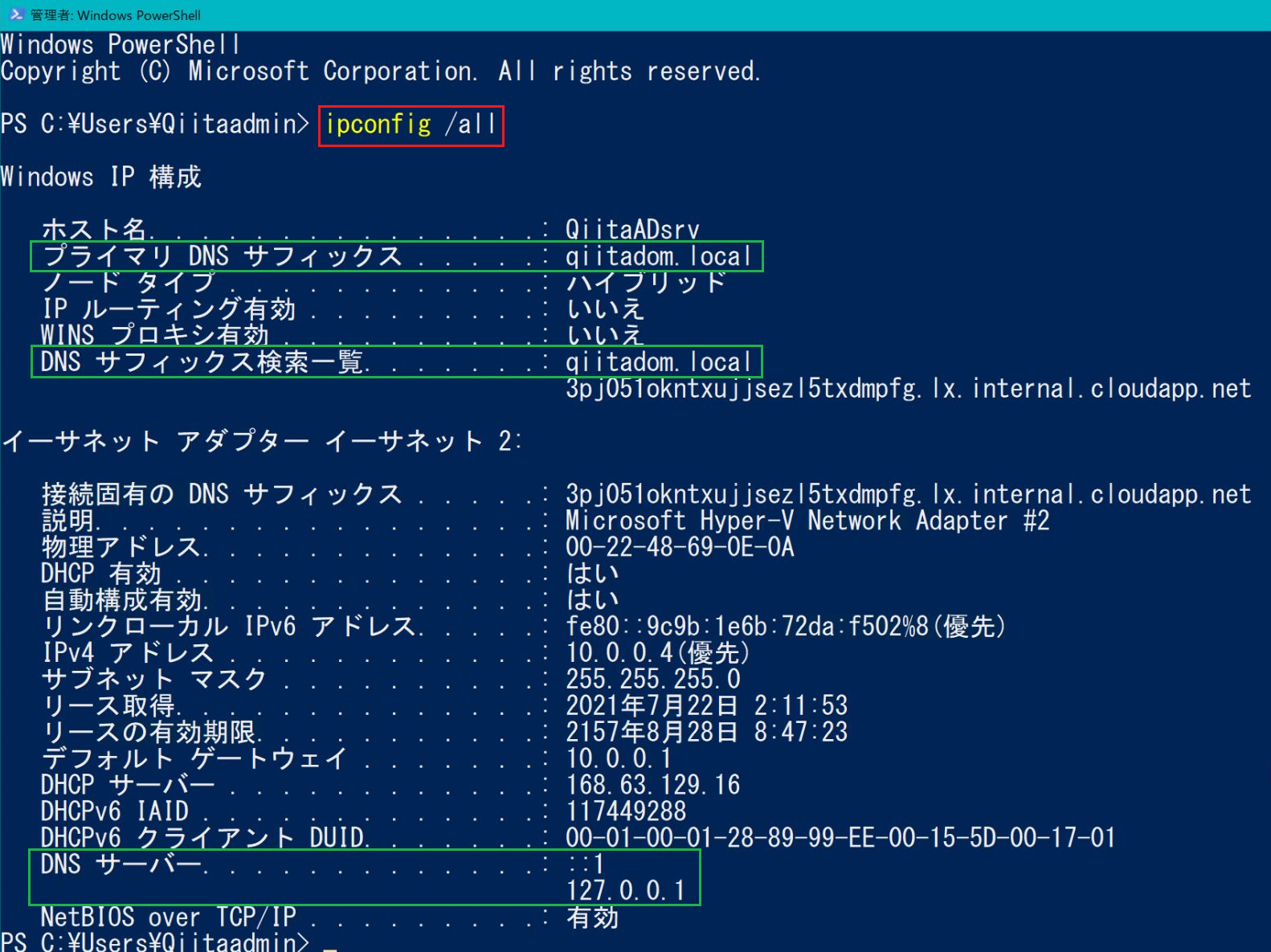

- コマンド画面を開いて、ipconfig /all を実行します。

プライマリ DNS サフィックス・ DNS サフィックス検索一覧 は、指定した ルートドメイン名 になっています。

DNS サーバーは、「::1」と「127.0.0.1」になっています。

この構成によって、AD サーバ 内に DNS サーバー が動作するようになりました。

OS 上のプログラムは、AD サーバ 内 (127.0.0.1) の DNS サーバー を参照し、この DNS サーバー が Azure 提供の DNS サーバー を参照する構成になっている事が判ります。

3. クライアント の ドメイン参加

3-1. この状態で クライアントがドメインに参加できない理由

これまでの手順で、ドメインコントローラーは 正常に構築できました。

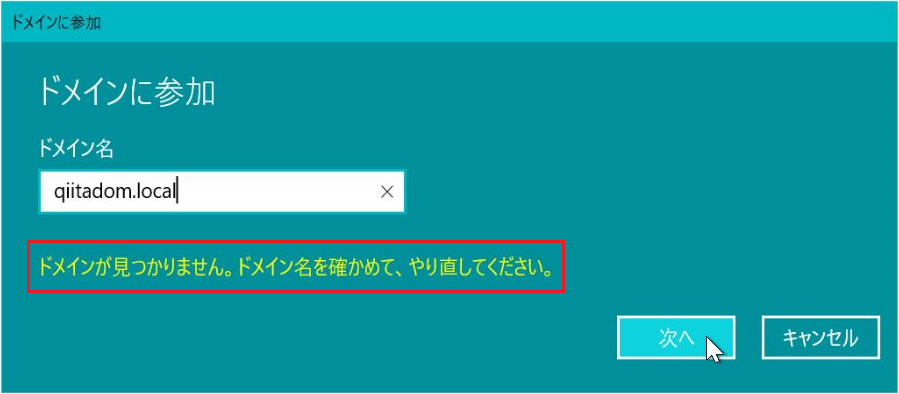

オンプレミス環境で ADとクライアントを作成した場合は、これで クライアントは ドメイン参加 を行う事ができますが、Azure 環境では、下図のように ドメイン参加に失敗します。

このエラーが発生する原因は、クライアントの DNS は、下図の通り Azure 提供の DNS サーバー (168.63.129.16) が指定された状態になっており、ルートドメイン名 (qiitadom.local) を見つける事が出来ない状態であるためです。

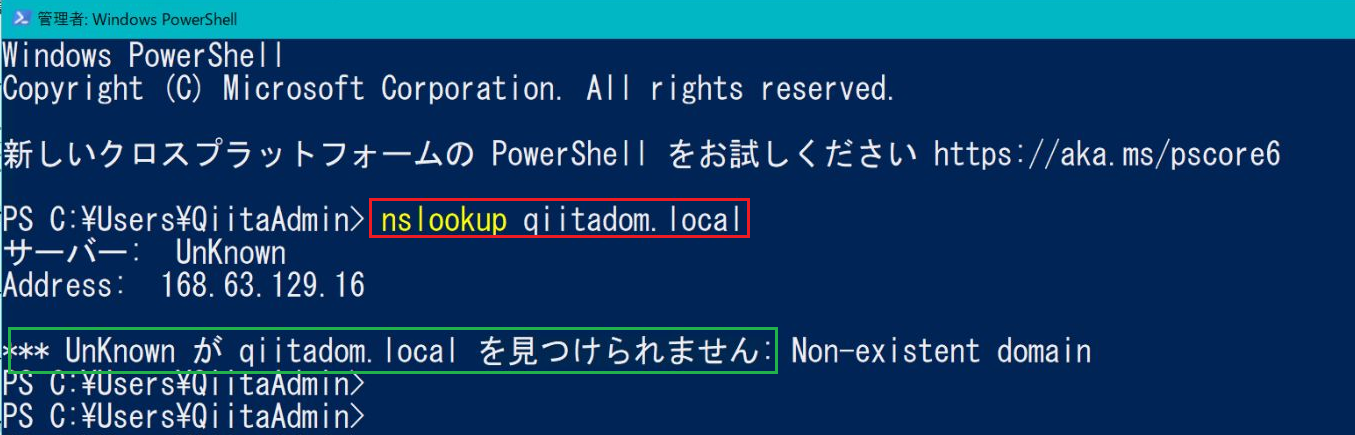

以下のように、クライアントから nslookup で、ルートドメイン名 (qiitadom.local) を検索しても「見つけられません」というエラーが出ています。これがドメインに参加できない理由です。

3-2. Azure 仮想ネットワーク/DNS サーバー の設定変更

前章の問題を解消するためには、Azure 仮想ネットワーク の DNS サーバー設定を "カスタム" に変更します。

こうする事で、設定を行った仮想ネットワークに所属する OS が参照すべき DNS サーバー を 明示的に指定する事が出来るようになります。

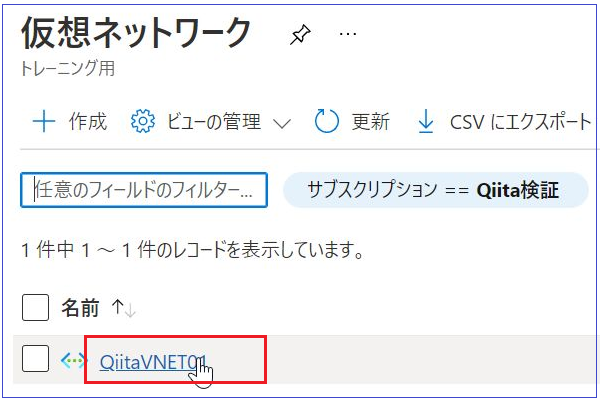

- Azure Portal で 仮想ネットワーク を開きます。

- 左ペインから、「DNS サーバー」を開いてから、「カスタム」を選択します。

IP アドレスは、1 段目に AD サーバ の固定化した IP アドレス、2 段目に 168.63.129.16 を記入して、「保存」をクリックしてください。

(2024/4/17 追記)

緑枠部分に セカンダリ DNS として、Azure 既定の DNS (168.63.129.16) を追加しました。

PoC 環境 であれば、これを設定しておくと、ドメインコントローラー VM がシャットダウンされていても、仮想マシンの インターネットの名前解決が可能になるため、おススメです。

このあとの ipconfig の画面キャプチャには このアドレスは反映されていませんが、ご承知おきください。

注意点 (2024/8/23 追記)

なお、Windows で推奨される 優先 DNS , 代替 DNS の設定は、同一の結果を返すように構成された 2台の DNS サーバーを設定することが推奨されています。本番運用の際には 代替 DNS に、ドメコン以外の DNS を指定することはやめましょう。以下の記事で記載されているようなトラブルの原因となります。

https://se-abeaver.com/dns-ng-configure/

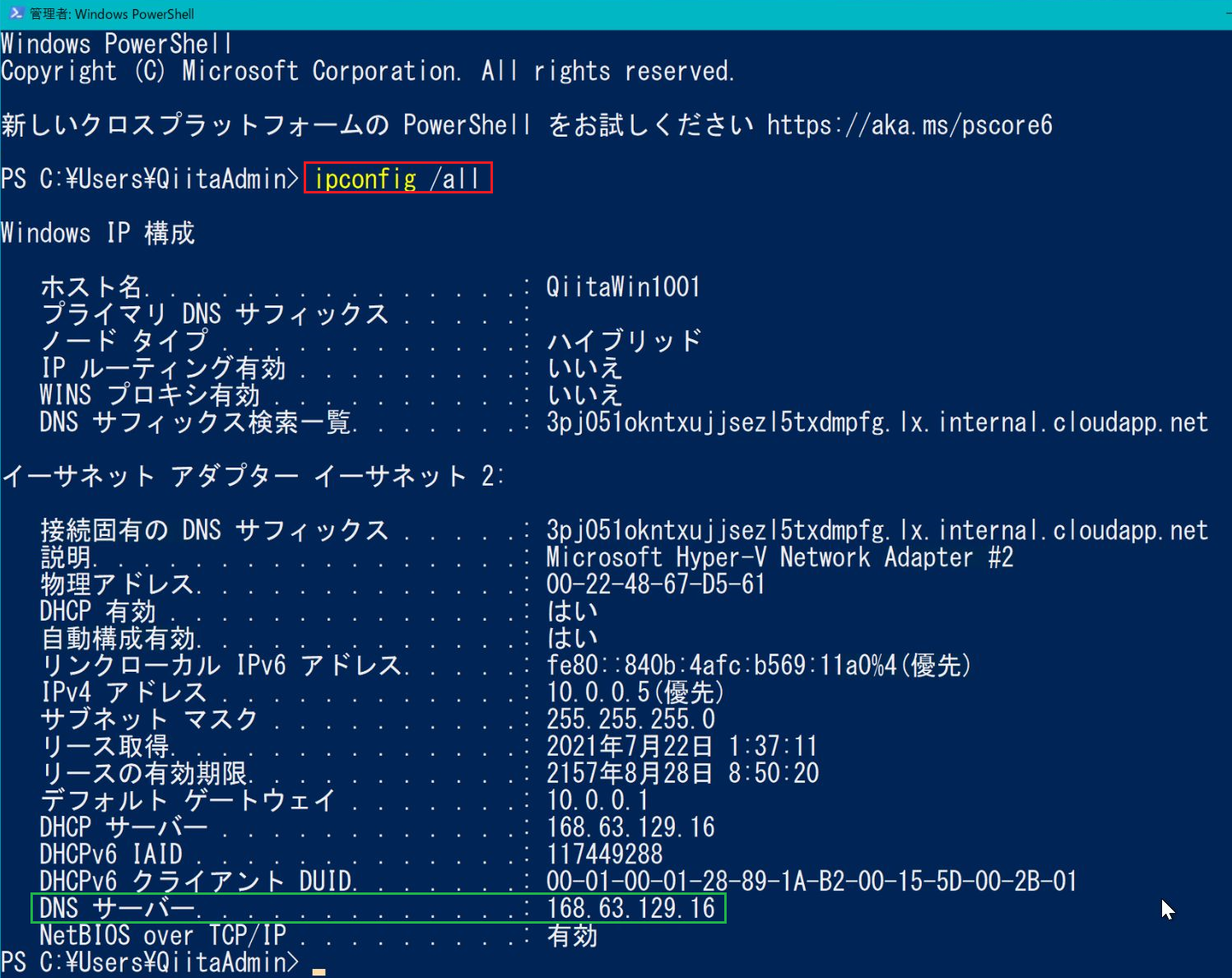

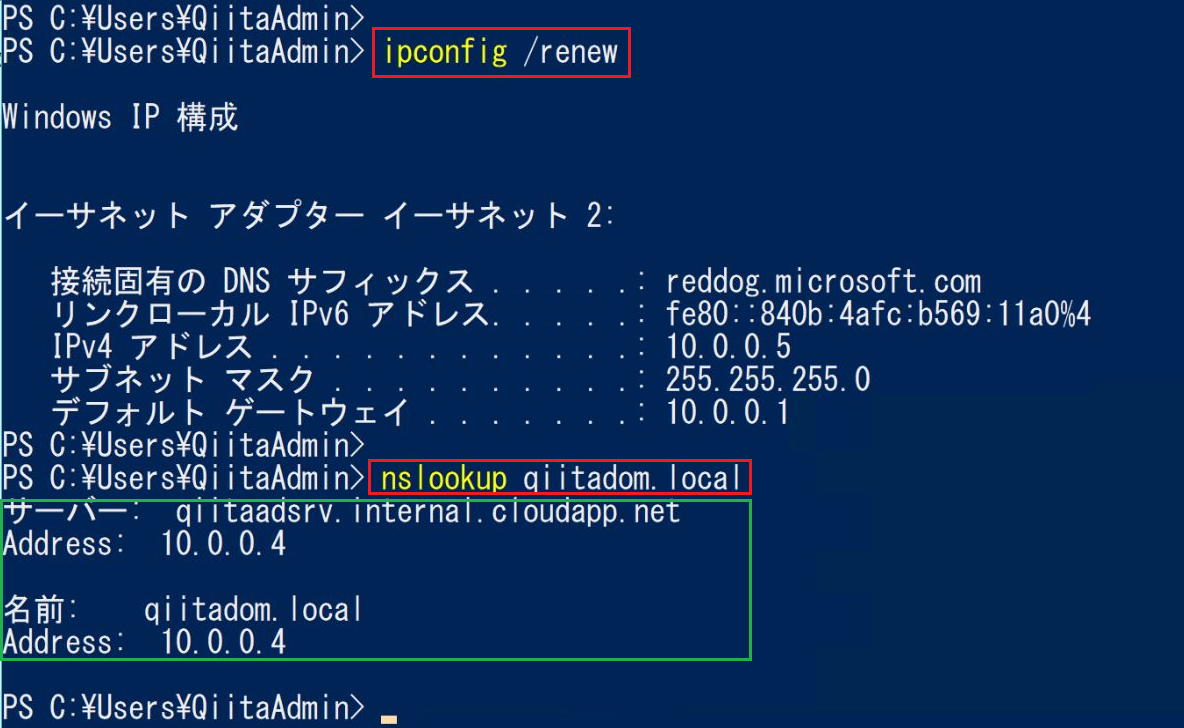

3.DNS サーバー の 設定を変更後に 保存すると、クライアントが参照する DNS サーバー の値が変更されます。下図の通り クライアントマシンのコマンドプロンプト上で、 ipconfig /renew を実行すると 新しい DNS サーバー の値がクライアントに反映されます。

その後、nslookup [ルートドメイン名] を実行すると AD サーバ の IP アドレス が応答されることを確認してください。

下図の通り、ipconfig /all を実行すると DNS サーバー の値が AD サーバ の IP アドレスに変更されています。

この作業が、1-3-3.章 で説明した カスタム DNS サーバー の事です。

(DNS サーバー:カスタム への変更手順)

https://learn.microsoft.com/ja-jp/azure/virtual-network/virtual-network-network-interface?wt.mc_id=MVP_407731#add-or-change-dns-servers

AD サーバー の IP アドレス を 固定することが推奨されているのは、実は クライアントが参照する DNS サーバーのアドレスが 固定で指定されているからです。もし、AD サーバーの IP アドレスが変わってしまった場合、この章で設定した カスタム DNS サーバー のアドレスとズレてしまい、クライアントが DNS サーバー を 参照することができなくなります。そういった事を防ぐために AD サーバー の IP アドレス の固定化が推奨されています。

3-3. クライアント OS の ドメイン参加

ここまで準備が整うと、クライアント OS から ドメインコントローラーに対して、ドメイン参加 を実行する事が可能になっています。

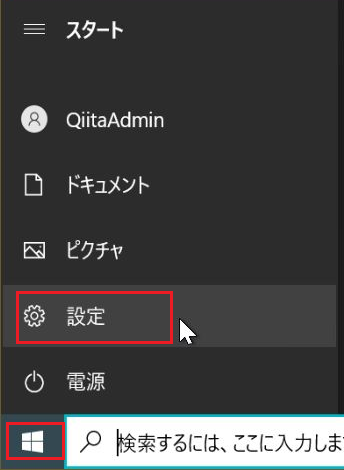

- スタートボタン を 押して、「設定」をクリックします。

- 「Windows の設定」画面では、「アカウント」をクリックします。

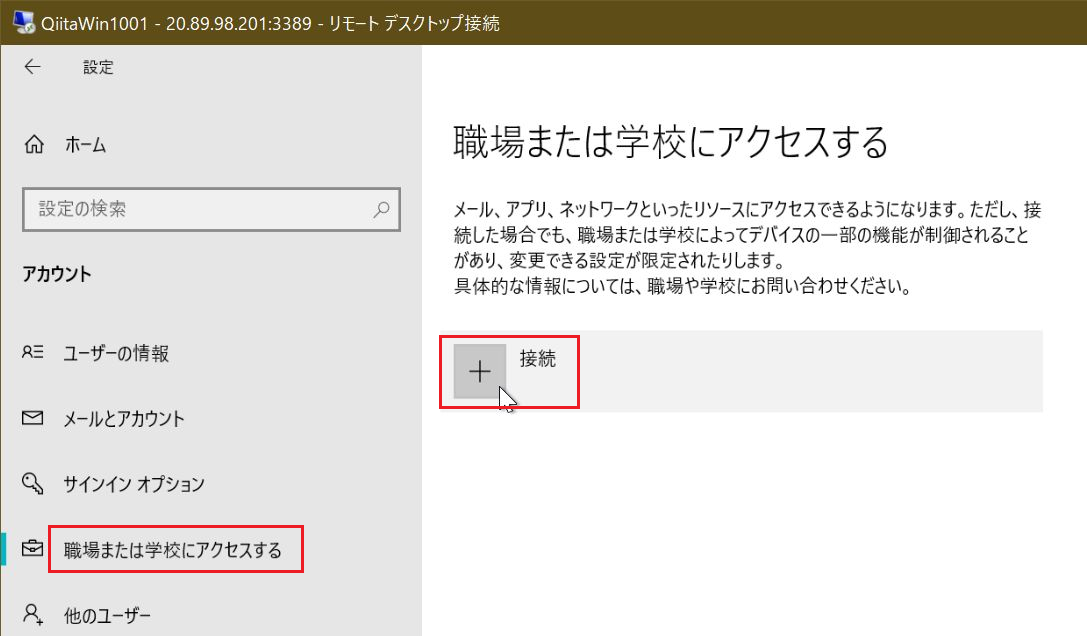

- 「職場または学校にアクセスする」を選択して、「+接続」をクリックします。

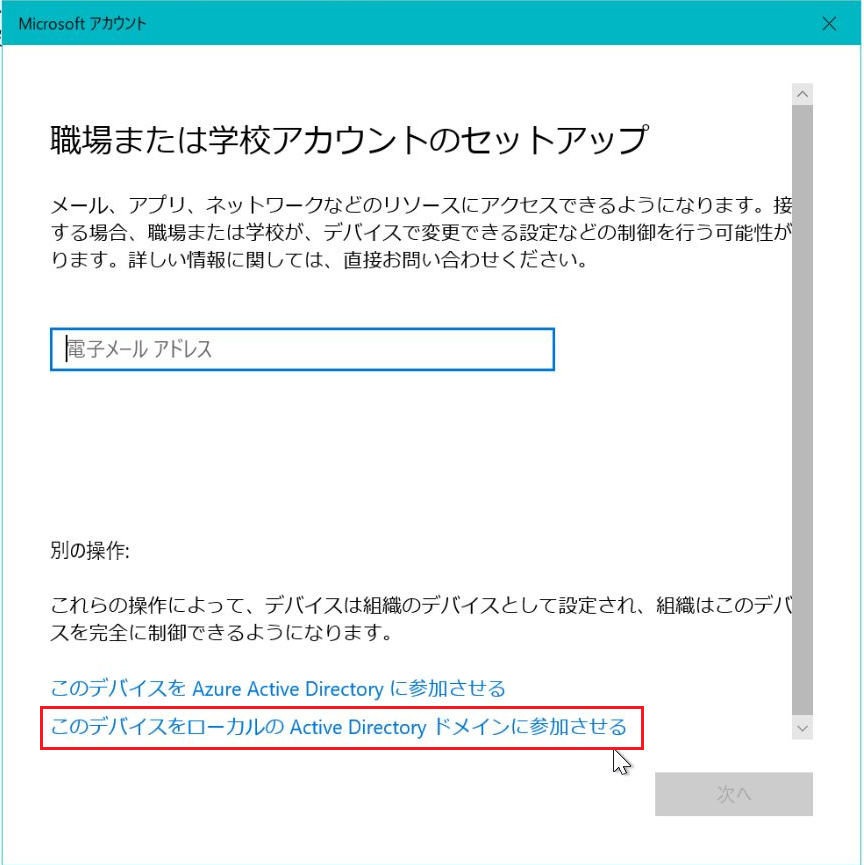

- 下記の図では「このデバイスをローカルの Active Directory ドメインに参加させる」をクリックします。

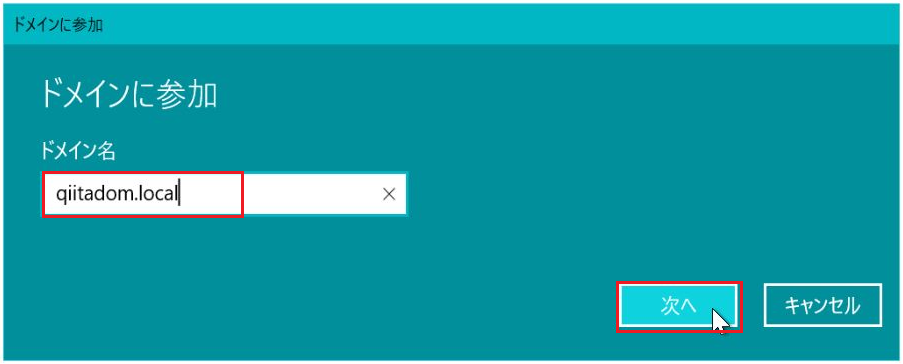

- 「ドメインに参加」の画面で、ルートドメイン名 を入力して、「次へ」をクリックします。

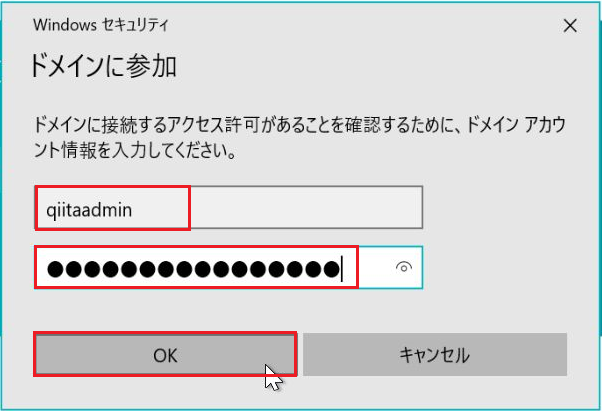

- 下記の 認証ウィンドウ が開くため、AD サーバ の 管理者アカウント を入力し、「OK」をクリックします。

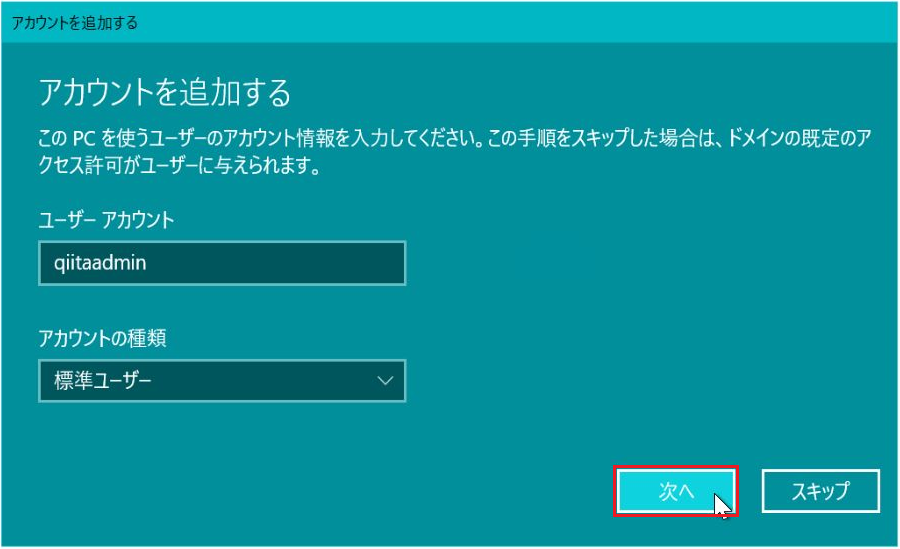

- 下記の図では、そのまま「次へ」をクリックします。

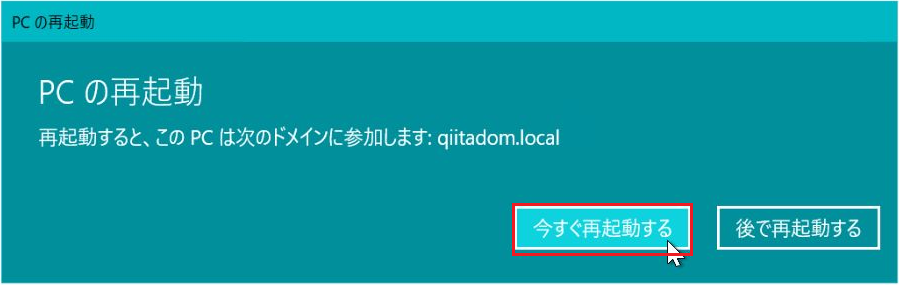

- 下記の図では、「今すぐ再起動する」をクリックします。

以上で、クライアント PC は ドメインに参加されました。

4. ドメイン への 初回ログオン

ドメイン への参加が行われると、以後の ログオン方法 が変わります。

クライアント PC から RDP を行う際には、以下の手順を参考にして 操作してみてください。

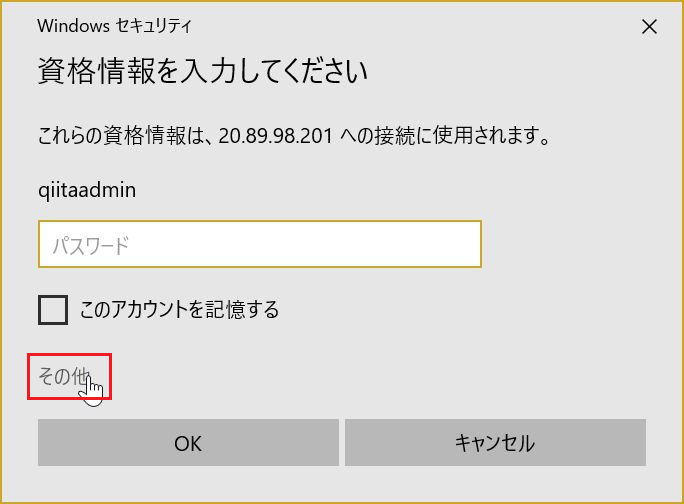

- リモートデスクトップ接続 を起動したあと、以下の画面で「その他」をクリックします。

- 以下の画面では、「別のアカウントを使用する」をクリックします。

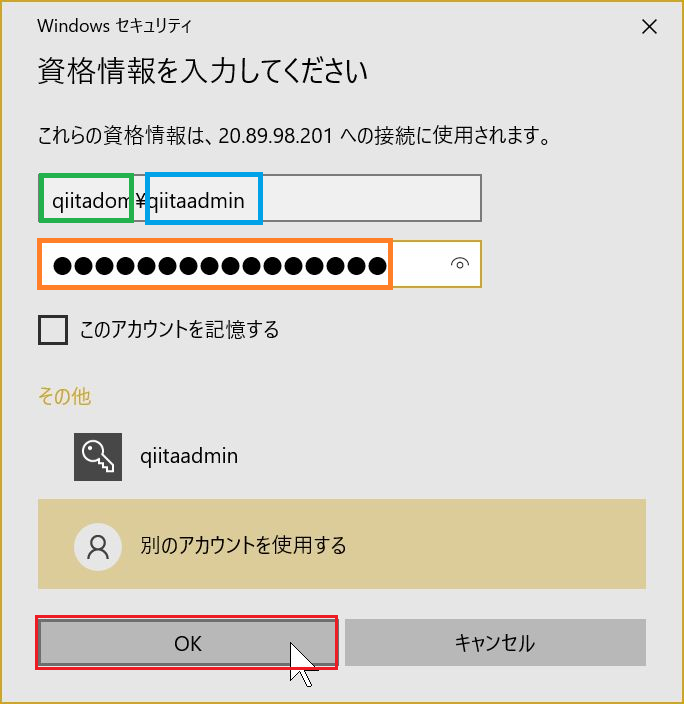

- 下記の説明に注意しながら、アカウントを入力して、「OK」をクリックします。

緑枠=ドメイン名(.local は省略可)

区切り文字=¥

水色枠=ユーザーアカウント

橙枠 =パスワード

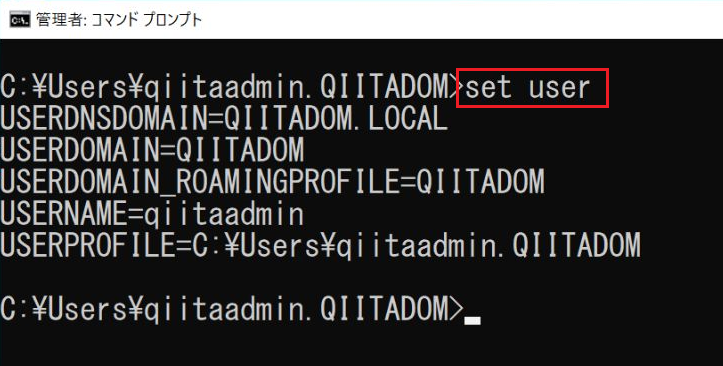

- ドメインアカウント での ログオン に成功したら、以下のコマンドで 確認してみましょう。

set user コマンド を実行する事で、ログオン している ドメインの名前 が表示されます。

※ Set user コマンドは、PowerShell では動作しません。コマンドプロンプトで実行しましょう。

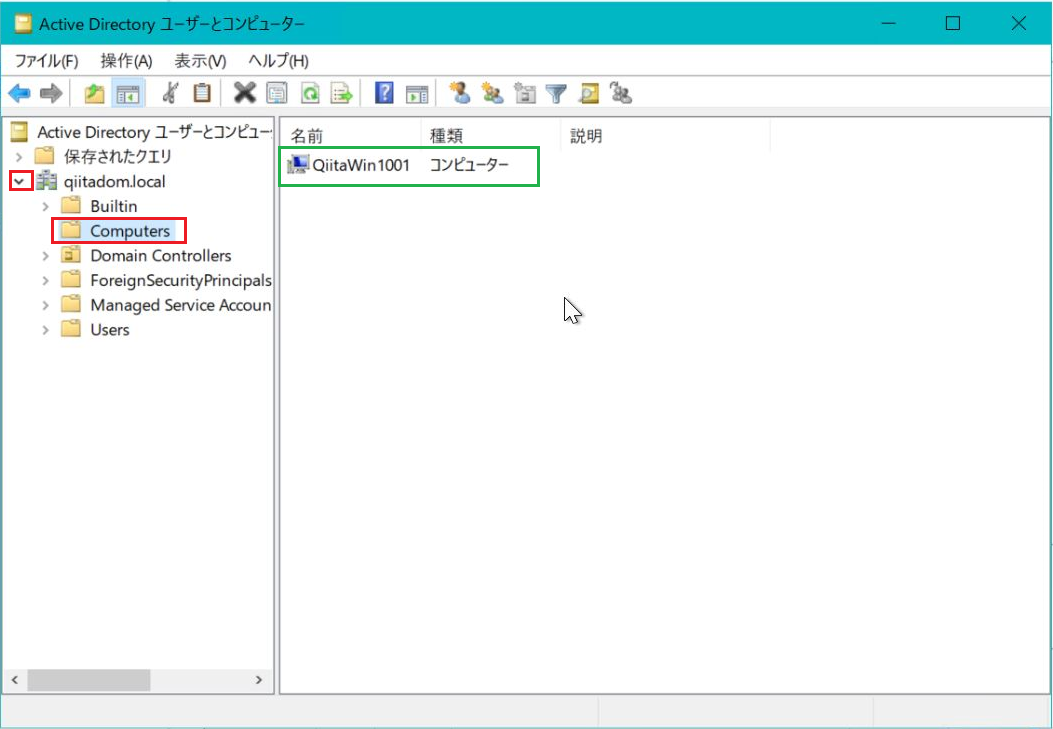

5. AD サーバ にて、コンピューターオブジェクトの確認

クライアント PC が ドメイン参加されると、AD サーバ の管理画面上で確認できるようになります。

AD サーバ の サーバーマネージャー を操作して、以下の手順を実行してください。

- サーバーマネージャー の「ツール」メニューから、「Active Directory ユーザーとコンピューター」をクリックします。

- 「Active Directory ユーザーとコンピューター」が開かれたら、ドメイン名 の左側をクリックして展開し、「Computers OU」を開いてください。右側に ドメイン参加 した コンピューター の名前が表示されるはずです。

6. Windows Update の実施(重要)

最後に 必ず Windows Update を実施してください。

Windows Update を実施することで、日本語版のポリシーテンプレートがダウンロードされます。

これをやらずに、グループポリシーエディタを起動すると テンプレートが無い旨のエラーが発生します。

この事象の原因などは、以下の公開情報で説明されています。

以上で、Azure 上に Active Directory を構築して、クライアントPC をドメイン参加することができました。お疲れさまでした!

Next Step

ドメインコントローラーが構築できたら、次は Microsoft Entra Connect(旧:Azure AD Connect)にチャレンジしてみては如何ですか?

「Connect 同期とはどういう事か?」や 前提となる「テナントの取得手順」など、必要な作業に繋がる一連の説明を記載してあります。

参考URL