はじめに

AI時代のサイバーセキュリティ - 原点回帰の重要性

皆さん、こんにちは!AIと私たちの未来を考えるシリーズ、パート4「大切な『データ』どう守る? MCPと安全な付き合い方」も、いよいよ今回が最終回です。これまで、データプライバシーの原則、情報収集の仕組み、そして具体的なアプリ設定の見直しといった、主に「守り」の側面に焦点を当ててきました。

MCPのような技術は、AIがユーザーのコンテキストを深く理解し、驚くほどパーソナルで便利な体験を提供してくれます。しかし、その裏側では膨大なデータがやり取りされ、そのデータが集約されるユーザーアカウントやデバイスは、常にサイバー攻撃の標的となりえます。どんなに高度なAIシステムや堅牢なプロトコル(MCPなど)が整備されても、私たち自身の基本的なセキュリティ対策が疎かであれば、その恩恵を安全に享受することはできません。

今回は、AIが進化し、MCPのような新しい技術が登場する現代(2025年5月、ここ東京の中心のようなデジタル先進都市では特に)においても、 決して色褪せることのない「セキュリティの基本の『き』」 について、その技術的な意味合いと具体的な実践方法を改めて確認します。これらは、あなたのデジタルライフ全体を守るための、時代を超えた普遍的な知恵なのです。

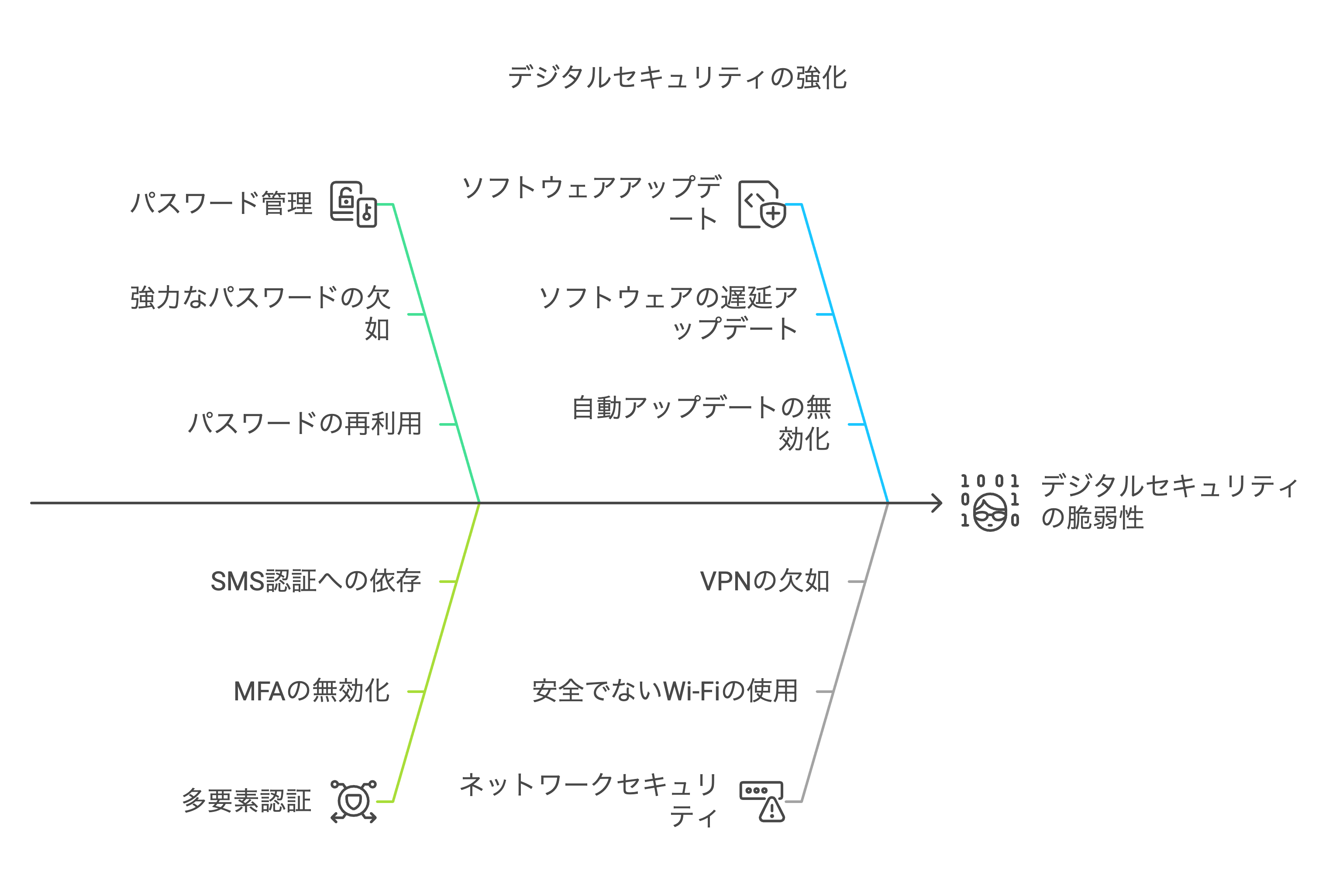

なぜ「基本」がAI時代にも重要なのか? 脆弱性は「人」と「端末」に宿る

AIシステムやMCP自体が高度なセキュリティ対策を施されていたとしても、攻撃者はしばしば、システムの最も弱い環(リンク)を狙います。そして、その弱い環とは、多くの場合、「人間」そのもの(例:不注意、知識不足)や、私たちが日常的に使う「エンドポイントデバイス」(スマートフォン、PCなど)、そしてそれらにアクセスするための 「アカウント」 です。

もしあなたのアカウントが乗っ取られたり、デバイスがマルウェアに感染したりすれば、MCPを通じてAIに送られるはずの「正しいコンテキスト情報」も、攻撃者の手に渡ったり、改ざんされたりする危険性があります。つまり、 ユーザー側のセキュリティ対策は、AIシステム全体の安全性を支える「防衛線の第一層(Defense in Depthの基礎)」 として、決定的に重要なのです。

デジタル自己防衛術

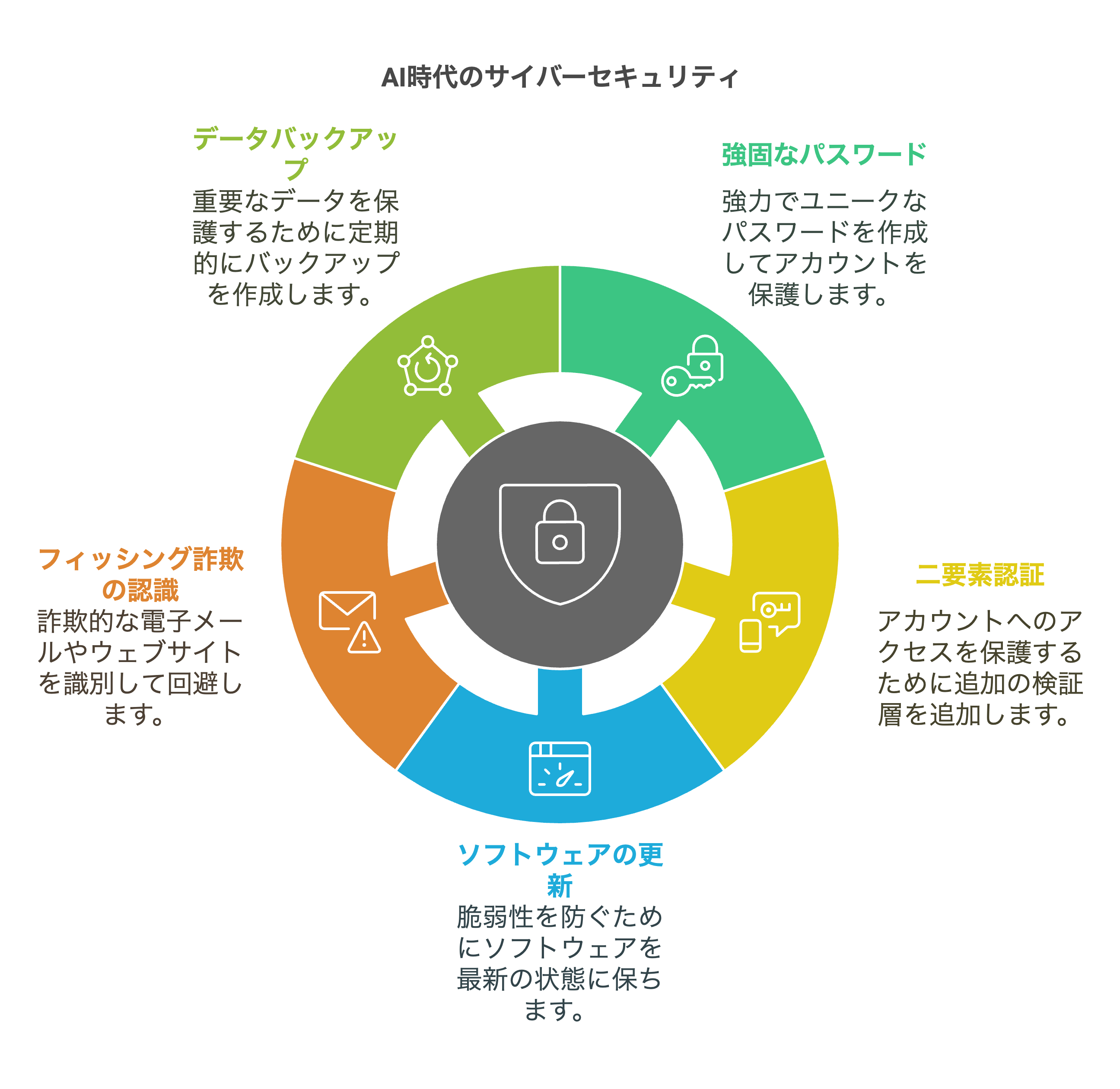

「セキュリティのABC」6つの柱

では、具体的にどのような「基本」を徹底すべきなのでしょうか? 6つの柱で見ていきましょう。

1. 強固でユニークなパスワード

デジタル世界の「鍵」を鉄壁に

脅威

ブルートフォース攻撃(総当たり攻撃)

考えられる全ての文字の組み合わせを試す。

辞書攻撃

辞書に載っている単語やよく使われるパスワードのリストを試す。

クレデンシャルスタッフィング

他のサイトで漏洩したIDとパスワードの組み合わせを、別のサイトで使い回してログインを試みる。

技術的原則

パスワード強度: 「長さ」(12文字以上推奨)と「複雑さ」(大文字・小文字・数字・記号の組み合わせ)が重要です。これにより、ブルートフォース攻撃で解読されるまでの時間が飛躍的に増大します。

ハッシュ化とソルティング

サービス提供側は、通常あなたのパスワードそのものではなく、ハッシュ関数という一方向性の関数で変換した値(ハッシュ値)を保存します。さらに、ソルトと呼ばれるランダムなデータを加えることで、同じパスワードでも異なるハッシュ値が生成され、レインボーテーブル攻撃(事前計算されたハッシュ値リストとの照合)などを防ぎます。これが、パスワードを使い回してはいけない理由の一つです(あるサイトのハッシュ化パスワードが漏れても、他のサイトのパスワードは直接的には危険に晒されない)。

実践アクション

全てのサービスで、異なる、長く複雑なパスワードを使用する。

パスワードの使い回しは絶対にしない。

記憶に頼るのではなく、パスワードマネージャー(例: Bitwarden, 1Password, Keeper、OS標準機能など)を利用する。これらは強力なパスワードを自動生成し、暗号化されたデータベースで安全に保管してくれます。

2. 多要素認証(MFA/2FA)

パスワード突破後の「最後の砦」

脅威

パスワードが何らかの理由で漏洩した場合の不正アクセス。

技術的原則

「知識情報(パスワードなど)」「所持情報(スマートフォンアプリ、ハードウェアキーなど)」「生体情報(指紋、顔認証など)」のうち、2つ以上の異なる要素を組み合わせて認証する仕組みです。

認証アプリ(Google Authenticator, Microsoft Authenticator, Authyなど)

TOTP(Time-based One-Time Password)アルゴリズムを利用。サーバーとアプリが共有する秘密鍵と現在時刻に基づいて、30秒~60秒ごとに変化する一時的な確認コードを生成します。

ハードウェアセキュリティキー(YubiKeyなど)

FIDO2/WebAuthnといった標準規格に基づき、物理的なキーをUSBポートに挿したりNFCでタッチしたりすることで認証を行います。フィッシング詐欺に非常に強いとされています。

SMS認証

携帯電話番号に確認コードを送る方式。手軽ですが、SIMスワップ詐欺(電話番号乗っ取り)のリスクがあるため、他の方法が利用可能ならそちらを優先すべきです。

実践アクション

メール、SNS、オンラインバンキング、クラウドストレージなど、重要なアカウントすべてでMFAを有効化する。

可能であれば、SMS認証よりも認証アプリやハードウェアセキュリティキーを利用する。

3. ソフトウェア・アップデート

デジタル鎧の「穴」を塞ぐ

脅威

OSやアプリケーションソフトウェアに存在する脆弱性(セキュリティ上の欠陥やバグ)を悪用したサイバー攻撃。パッチ(修正プログラム)が提供される前に攻撃が行われるゼロデイ攻撃も存在します。

技術的原則

ソフトウェア開発者は、発見された脆弱性を修正するために パッチ(修正プログラム) をリリースします。ソフトウェア・アップデートには、これらのパッチや新しいセキュリティ機能が含まれています。

実践アクション

OS(Windows, macOS, iOS, Android)、ウェブブラウザ、セキュリティ対策ソフト、オフィスソフトなど、利用している全てのソフトウェアを常に最新の状態に保つ。

自動アップデート機能を有効にするのが最も確実です。アップデートの通知を無視しないようにしましょう。

4. フィッシング詐欺・ソーシャルエンジニアリングへの警戒

「人間」の脆弱性を突く攻撃

脅威

正規の組織やサービスになりすました偽のメール、SMS(スミッシング)、ウェブサイト(フィッシングサイト)などを使い、ユーザーを騙してログイン情報、個人情報、金銭などを盗み出したり、 マルウェア(ウイルス、ランサムウェアなど) に感染させたりする手口。

技術的原則

攻撃者は、本物そっくりの偽ログインページを用意したり、DNSスプーフィング(偽のDNS情報でユーザーを偽サイトに誘導)やURLハイジャック(タイプミスしやすいドメイン名を利用)といった手法を使うことがあります。メールの送信元情報を偽装することも一般的です。

実践アクション

心当たりのない、あるいは不審なメールやメッセージのリンクは絶対にクリックしない。添付ファイルも開かない。

金融機関や大手通販サイトなどを名乗るメールであっても、まずは疑う。件名や本文に「緊急」「警告」「当選」といった言葉で焦りや射幸心を煽るものも要注意。

ウェブサイトのURLを必ず確認する。ブックマークからアクセスするか、公式アプリを利用する。HTTPSで接続されているか(鍵マークがあるか)も重要なチェックポイントですが、それだけでは安全とは限りません(偽サイトもHTTPSを使えるため)。ドメイン名が正規のものと完全に一致しているか慎重に確認する。

ログイン情報や個人情報を入力する前に、そのサイトが本当に信頼できるかを常に考える。

少しでも怪しいと感じたら、そのメールやメッセージに記載された連絡先ではなく、公式サイトなどで確認した正規の連絡先に問い合わせる。

5. 安全なネットワーク利用(特にWi-Fi)

通信経路の「盗聴」を防ぐ

脅威

暗号化されていない、あるいはセキュリティの甘い公衆Wi-Fi(カフェ、空港、ホテルなど、東京でも多数存在)を利用すると、通信内容が傍受(中間者攻撃 - Man-in-the-Middle attack)されたり、悪意のあるアクセスポイントに接続させられたりするリスクがあります。

技術的原則

VPN(Virtual Private Network)

あなたのデバイスとVPNサーバーとの間に暗号化されたトンネルを形成し、公衆Wi-Fi上でも通信の機密性を高めます。ISPやWi-Fi提供者からも通信内容が見えにくくなります。

Wi-Fiの暗号化方式

自宅のWi-Fiルーターでは、強力な暗号化方式であるWPA3(または最低でもWPA2)を利用し、推測されにくい複雑なパスワードを設定します。

実践アクション

公衆Wi-Fiでは、個人情報やログイン情報の入力、オンラインバンキングなどの重要な通信は極力避ける。 どうしても必要な場合は、信頼できるVPNサービスを利用する。

スマートフォンの「オープンネットワークに自動接続」機能はオフにする。

自宅のWi-Fiルーターの管理者パスワードを初期設定から変更し、ファームウェアを最新の状態に保つ。

6. 定期的なデータバックアップ

万が一の「データ消失」への備え

脅威

ハードディスク/SSDの故障、誤操作によるファイル削除、マルウェア感染(特にファイルを暗号化して身代金を要求するランサムウェア)、自然災害などによるデータ消失。

技術的原則

重要なデータのコピーを複数作成し、異なる場所に保管する。「3-2-1 ルール」が有名(少なくとも3つのコピーを、2種類の異なるメディアに保存し、そのうち1つはオフサイト(物理的に離れた場所)に保管する)。バックアップの種類には、フルバックアップ(全データ)、差分バックアップ(前回のフルバックアップからの変更点)、増分バックアップ(前回の任意のバックアップからの変更点)などがあります。

実践アクション

OS標準のバックアップ機能(Windowsの「バックアップと復元」、macOSの「Time Machine」など)や、クラウドストレージサービス(iCloud, Google Drive, OneDrive, Dropboxなど)のバックアップ機能、専用のバックアップソフトなどを活用し、定期的に重要なデータをバックアップする。

可能であれば、ローカル(外付けHDDなど)とクラウドの両方にバックアップを取る(3-2-1 ルールの実践)。

バックアップが正常に完了しているか、そして実際に復元できるかを、定期的にテストする。

MCP時代だからこそ、基本が活きる

MCPのような技術は、AIがより多くのコンテキスト情報を活用し、私たちに高度な利便性を提供するための「パイプライン」の役割を果たします。しかし、そのパイプラインに流れる情報(あなたのデータ)の「源泉」であるあなたのアカウントやデバイスが汚染されてしまえば、どんなに優れたパイプラインも意味をなしません。

基本的なセキュリティ対策を徹底することは、この「源泉」を清潔に保ち、MCPを通じてAIが得るコンテキスト情報の質と安全性を担保することに直結するのです。

おわりに

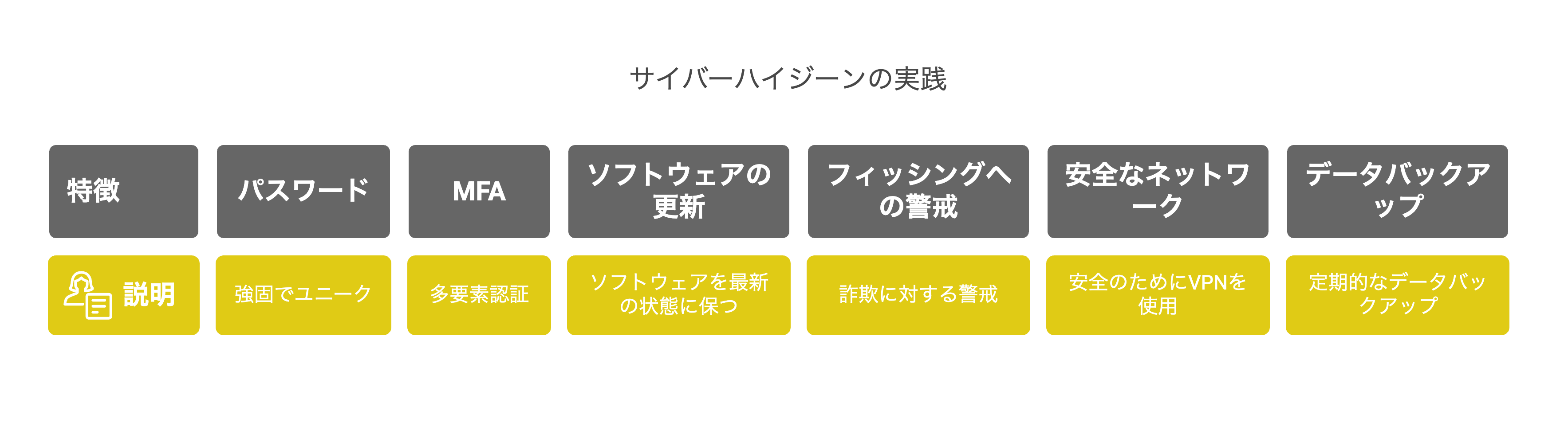

「サイバーハイジーン」を日常の習慣に

今回は、MCP時代においても変わらず重要となる、基本的なセキュリティ対策の「ABC」について、技術的な背景と共に解説しました。

強固でユニークなパスワード(パスワードマネージャーの活用)、多要素認証(MFA)、ソフトウェアの最新化、フィッシング詐欺への警戒、安全なネットワーク利用(VPNの活用)、そして定期的なデータバックアップ。

これらの対策は、特別な知識や技術がなくても、意識と習慣によって実践できるものがほとんどです。これらを総称して 「サイバーハイジーン(衛生管理)」 と呼ぶこともあります。日々の歯磨きのように、サイバーセキュリティ対策も日常生活の当たり前の習慣として取り入れることが、AIがもたらす恩恵を安全に享受するための鍵となります。

一つ一つの対策は地味に見えるかもしれませんが、これらが組み合わさることで、あなたのデジタルライフは格段に安全になります。ぜひ、今日から実践してみてください。

次回予告

さて、パート4ではデータとセキュリティについて深く掘り下げてきました。いよいよこの長いシリーズも最終パート【パート5: MCPと歩む未来 ~AIと賢く付き合うために~】へと進みます。

次回の第17回「MCPはこれからどう進化する? 技術のトレンドと未来予想」では、MCPのようなコンテキスト連携技術が今後どのように発展していくのか、AI全体の進化のトレンドと合わせて、その未来像を展望します。どうぞお楽しみに!

このシリーズ記事の全20回のタイトル

-

パート1: まずは知ろう! MCPってどんなもの?

-

第1回: AIがもっと「話せるヤツ」になる? MCPはじめの一歩

(どのような技術か)MCPって何? AIが「文脈」を読むってどういうこと? 超入門解説。 -

第2回: いつものアプリが超便利に? MCPが私たちの暮らしにもたらす嬉しい変化

(何に役に立つか - 例)スマートスピーカー、おすすめ機能など、身近な例でMCPのメリットを実感! -

第3回: 専門知識ゼロでも大丈夫? MCPと一般ユーザーの「ちょうどいい」関係

(素人でも利用できるか)あなたがMCPを直接使うことは少ないかも? でも知っておくと得する理由。

-

第1回: AIがもっと「話せるヤツ」になる? MCPはじめの一歩

-

パート2: MCPの「しくみ」を覗き見! データはどう動くの?

-

第4回: AIの「記憶」の材料? MCPが扱う「コンテキスト情報」を分解してみよう

(どのような技術か、データをどのように扱うか)会話履歴、好み、場所…どんな情報が使われるの? -

第5回: アプリとAIの「情報のバトンタッチ」- MCPの基本的な動き方

(どのような技術か)情報がアプリからAIへ、どうやって伝わるかのイメージ図解。 -

第6回: 【コードで見る】AIに渡される情報ってこんな形? コンテキストデータの例

(データをどのように扱うか)Code Interpreterで、コンテキスト情報がどんなデータ構造になっているか見てみよう!

Code Interpreter 活用回 -

第7回: なぜ「みんなのルール」が必要なの? MCPの「標準化」が目指すこと

(どのような技術か、何に役に立つか)共通ルールで開発が楽に、サービスも良くなる理由。

-

第4回: AIの「記憶」の材料? MCPが扱う「コンテキスト情報」を分解してみよう

-

パート3: MCPで実現する「未来の便利」を体験!

-

第8回: まるで専属店員? ネットショッピングとMCPの賢い連携

(何に役に立つか - 例)あなたの好みを完璧に理解した商品レコメンド。 -

第9回: あなただけの情報キュレーター! ニュース・情報アプリとMCP

(何に役に立つか - 例)本当に読みたい記事だけが届く、パーソナルなニュース体験。 -

第10回: 移動がもっとスマートに! 地図・ナビアプリとMCPの可能性

(何に役に立つか - 例)いつもの道、今の交通状況、好みを全部考慮した最適ルート案内。 -

第11回: ゲームや学習も進化する? エンタメ・教育分野でのMCP

(何に役に立つか - 例)あなたのレベルや興味に合わせた、オーダーメイドの体験。

-

第8回: まるで専属店員? ネットショッピングとMCPの賢い連携

-

パート4: 大切な「データ」どう守る? MCPと安全な付き合い方

-

第12回「便利」と「不安」の境界線 - MCPで使われるデータとプライバシー

(データをどのように扱うか、安全に利用するには)どんな情報が収集・利用される可能性があるかを知ろう。 -

第13回: 知らないうちに情報が…? データ収集の仕組みと注意点

(データをどのように扱うか)アプリやサービスがどうやって情報を集めているかの基本。 -

第14回: 自分の情報は自分で守る! データ最小化と「同意」の重要性

(安全に利用するには何を知り、どのように利用すべきか)必要最低限のデータ利用と、サービス利用規約の確認ポイント。 -

第15回: アプリの設定を見直そう! プライバシーを守るための具体的なアクション

(安全に利用するには何を知り、どのように利用すべきか)プライバシー設定の確認方法と、賢い使い方。 -

第16回: セキュリティの基本の「き」 - MCP時代も変わらない大切なこと

(安全に利用するには何を知り、どのように利用すべきか)パスワード管理など、基本的な自衛策。

-

第12回「便利」と「不安」の境界線 - MCPで使われるデータとプライバシー

-

パート5: MCPと歩む未来 ~AIと賢く付き合うために~

-

第17回: MCPはこれからどう進化する? 技術のトレンドと未来予想

(どのような技術か)AIとMCPのこれからの発展について。 -

第18回: 企業はどう動く? MCPがビジネスやサービスにもたらす変化

(何に役に立つか)新しいサービスやビジネスモデルの可能性。 -

第19回: 私たちはどう向き合う? MCP時代のユーザーリテラシー

(素人でも利用できるか、安全に利用するには)技術を理解し、メリットとリスクを踏まえて賢く利用する姿勢。 -

第20回: 【最終回】AIともっと良い関係を! MCP入門シリーズで学んだこと

(全要素の総括)シリーズ全体の振り返り、MCPを通じて考えるAIとの未来。

-

第17回: MCPはこれからどう進化する? 技術のトレンドと未来予想

Written by A.H.