記事の続きをご覧いただきありがとうございます。

前回の下準備編の続きになります。今回はインフラ構築編②-1です。

| タイトル |

|---|

| ① 下準備編 |

| ②-1 インフラ構築編 ←今ここ! |

| ②-2 インフラ構築編(執筆中) |

| 自動デプロイ編(執筆中) |

| 少し長いので覚悟してください!笑 |

それでは、早速やってきましょう!

インフラ構築編②-1

最初に流れを説明します。ここでやることは主に2つだけですが、色々と設定する項目があります。地道にやっていきましょう。

- クラスターの作成

- RDSの設置

このような構成になってます。

クラスターの作成

クラスターの作成をawsコマンドを使って作成します。クラスターというのはコンテナインスタンスの集合体の名称です。

(クラスターという単語は、今年話題になったので日本語の意味からなんとなく察しが付いた方も多いと思います)

ざっくりいうと、このクラスターの中にRailsとNginxのDockerコンテナ(このDockerコンテナの集まりをServiceと呼びます)が配置されるといった感じです。

以下のコマンドを順番に実行して作成していきます。

$ ecs-cli configure profile --profile-name 任意のプロフィール名 --access-key アクセスキー --secret-key シークレットアクセスキー

$ ecs-cli configure --cluster 任意のクラスター名 --default-launch-type EC2 --config-name 任意の設定名 --region ap-northeast-1

$ ecs-cli up --keypair キーペア名 --capability-iam --size 2 --instance-type t2.small --cluster-config 任意の設定名 --ecs-profile 任意のプロフィール名

私の場合は、アプリ名(protuku-app)を名前にしたので、

$ ecs-cli configure profile --profile-name protuku-app --access-key xxxxxxxxxxxxxxxx --secret-key xxxxxxxxxxxxxx

$ ecs-cli configure --cluster protuku-app-cluster --default-launch-type EC2 --config-name protuku-app-cluster --region ap-northeast-1

$ ecs-cli up --keypair protuku-app --capability-iam --size 2 --instance-type t2.small --cluster-config protuku-app-cluster --ecs-profile protuku-app

のような感じでコマンドを実行しました。

また、私の場合、最後のecs-cli upコマンドを実行したとき

time="2020-10-22T20:41:46+09:00" level=fatal msg="Error executing 'up': describe instance type offerings: AuthFailure: AWS was not able to validate the provided access credentials\n\tstatus code: 401, request id: xxxxxxxxx

のようなエラーが出ました。もし、このようなエラーが起きたら、キーペアやアクセスキーの設定が間違っている可能性があります。私は、IAMの作成からやり直したらうまくいったのでこの辺の設定が間違っていた可能性があります。

また、ローカルのPCの時刻がずれていてもこのようなエラーが起きる可能性がありますので、PCの時刻がずれていないかどうか確認してください。

詳しくはこちらの記事を参考にしてみるといいかもしれません。

最後のecs-cli upコマンドの実行に成功すると次のように、クラスター用のVPC、サブネット、セキュリティグループなどが作成されます!

$ ecs-cli up --keypair protuku-app --capability-iam --size 2 --instance-type t2.small --cluster-config protuku-app-cluster --ecs-profile protuku-app

INFO[0000] Saved ECS CLI cluster configuration protuku-app-cluster-4

INFO[0000] Using recommended Amazon Linux 2 AMI with ECS Agent 1.46.0 and Docker version 19.03.6-ce

INFO[0000] Created cluster cluster=protuku-app-cluster region=ap-northeast-1

INFO[0001] Waiting for your cluster resources to be created...

INFO[0001] Cloudformation stack status stackStatus=CREATE_IN_PROGRESS

INFO[0062] Cloudformation stack status stackStatus=CREATE_IN_PROGRESS

INFO[0122] Cloudformation stack status stackStatus=CREATE_IN_PROGRESS

VPC created: vpc-xxxxxxxxxxxxxxxxxx

Security Group created: sg-xxxxxxxxxxxxxxxxxx

Subnet created: subnet-xxxxxxxxxxxxxxxxxx

Subnet created: subnet-xxxxxxxxxxxxxxxxxx

Cluster creation succeeded.

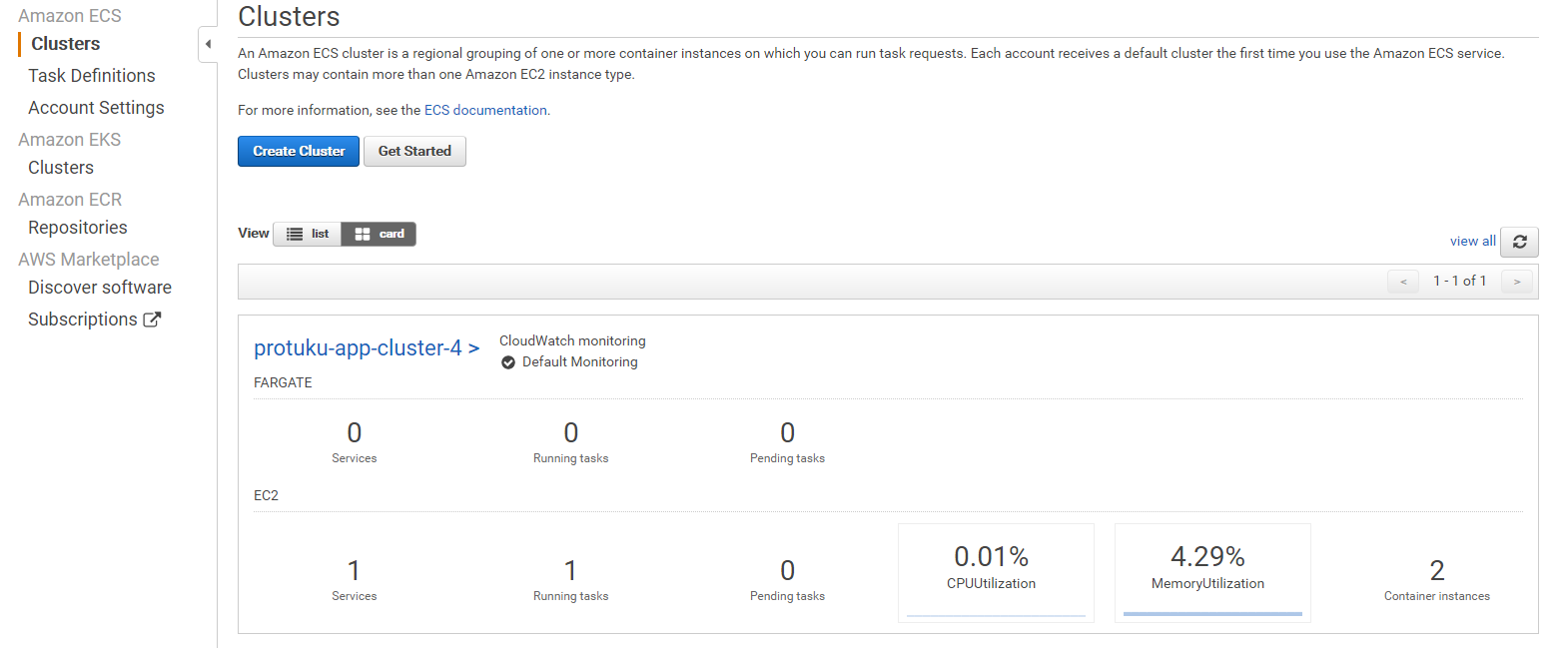

ServicesからElastic Container Service(ECS)を選択し、Clusterをクリックすると、以下のようにクラスターが生成されているのが確認できると思います。(こちらはデプロイ後の画面なのでService、Taskが1になってますが、実際はまだ作成していないので0になっているはずです。)

RDSの作成

次にRDSを作成していきます。DBサーバーにはMySQLを利用します。

RDSというのは、 AWSのフルマネージドなリレーショナルデータベースのサービスになります。バックアップ、DBのアップデート、スケーリングなどをAWSがすべて自動でやってくれるので、よりコアな開発に集中することができる!といったものです。

RDSにはインターネット上からアクセスできないようにしたいのでプライベートサブネットに配置します。また、冗長化のために複数のアベイラビリティゾーンにRDSを設置していきます。

まず、事前準備として、RDS用のプライベートサブネットを2つ(リージョンが1aと1cのものでいいと思います)と、DBパラメータグループ、DBオプショングループを作成していきます。

RDS用のプライベートサブネットの作成

他記事で恐縮ですが、プライベートサブネットの作成に関してはこちらの記事が大変わかりやすいので、こちらを見て作成してみてください。VPCはすでにあるのでサブネットの作成だけでOKです。

一番近い東京リージョンであるap-northeast-1aと1cのふたつのプライベートサブネットを作りこのサブネットにRDSを設置していきます。

RDS用のサブネットグループを作成する

サブネットグループというのは、VPC内にあるサブネットを複数指定して、RDSインスタンスが起動するサブネットを指定した設定のことです。マルチAZを実現させるために、この設定をする必要があります。

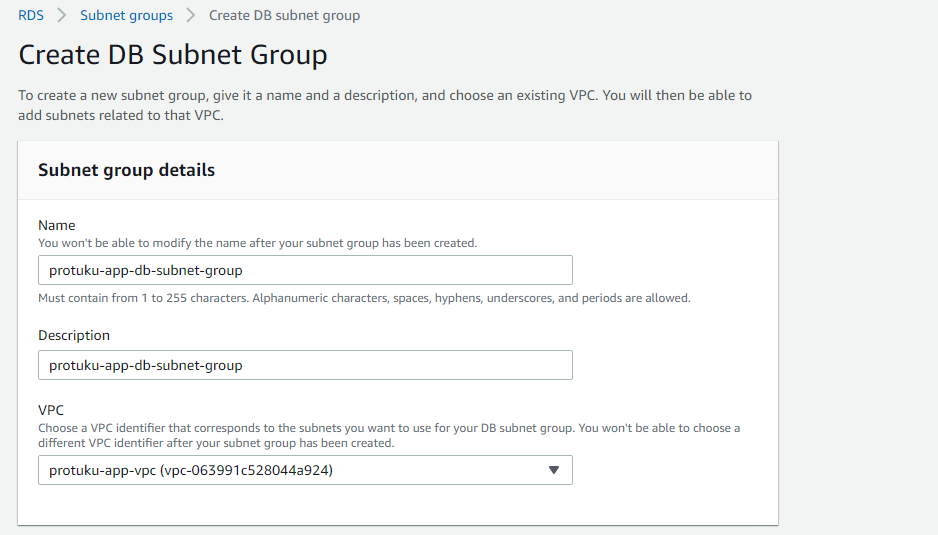

まず、ServicesからRDSのコンソールへいき、Subnet groupsを選択し、Create DB Subnet Groupをクリックします。

以下のように任意の名前を入れます。VPCには作成したVPCを選択します。

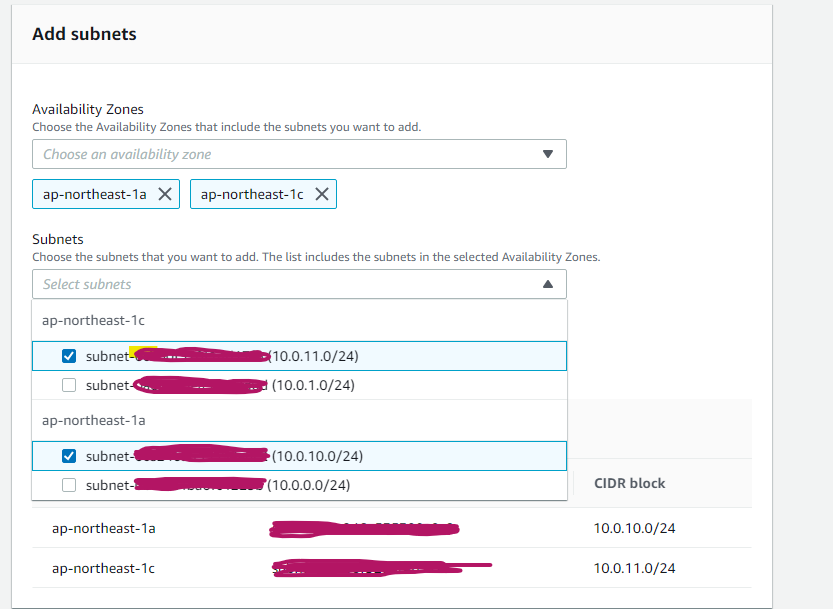

次に最初に作った2つのプライベートサブネットを追加していきます。

Avalilability Zonesは1aと1c選択し、作成したサブネットを2つ選択して、Createをクリックして作成完了です。

DBパラメータグループの作成

RDSではDBの設定ファイルを直接編集するといったことができないので、代わりにパラメータグループというのを使って設定値を編集することができます。

デフォルトでパラメータグループは作成されるのですが、こちらは設定値を変えることができないので、自分で作成する必要があります。

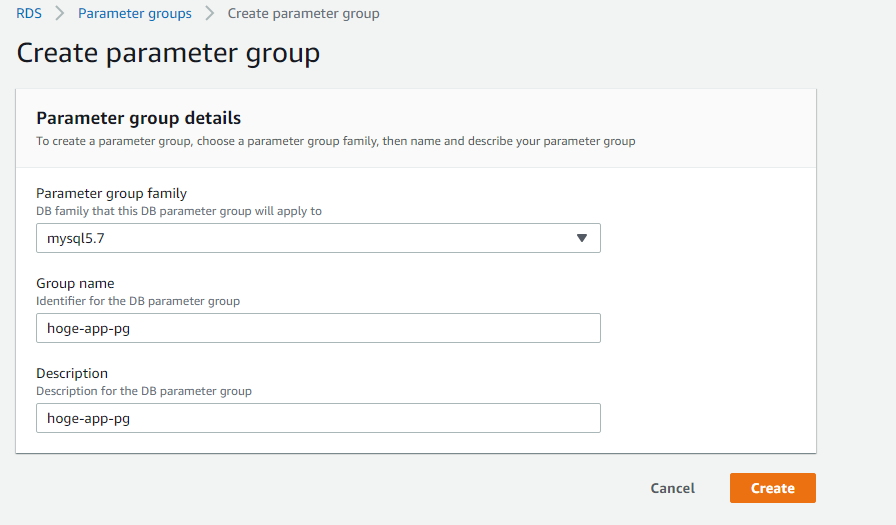

RDSのコンソールからParameter groupsをクリックし、Create parameter groupをクリック

group familyにmysql5.7を選択し、任意の名前を入れてCreateして完了です。

DBオプショングループの作成

オプショングループはDBの機能的な部分を設定します。プラグインを導入したいとかそういったときに利用します。

こちらもデフォルトで設定されるのですが、デフォルトのものを編集するのではなく、自分で作成したものを編集するのがセオリーのようです。後々変更したいといったときのために作成しておきます。

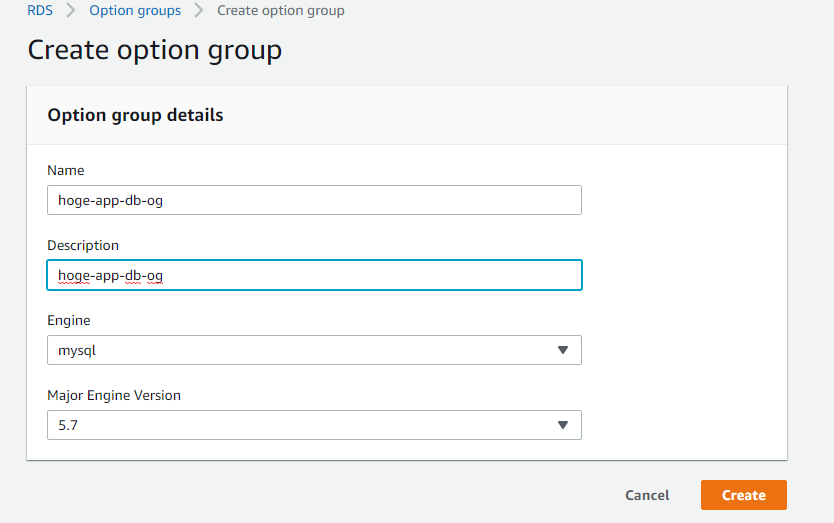

RDSのコンソールからOption groupsを選択し、Create groupをクリック

こちらも任意の名前を入力して、mysqlの5.7を選択し、createをクリックして作成完了です。

RDSインスタンスの設置

さて、下準備が整ったのでやっとインスタンスを作成できます!

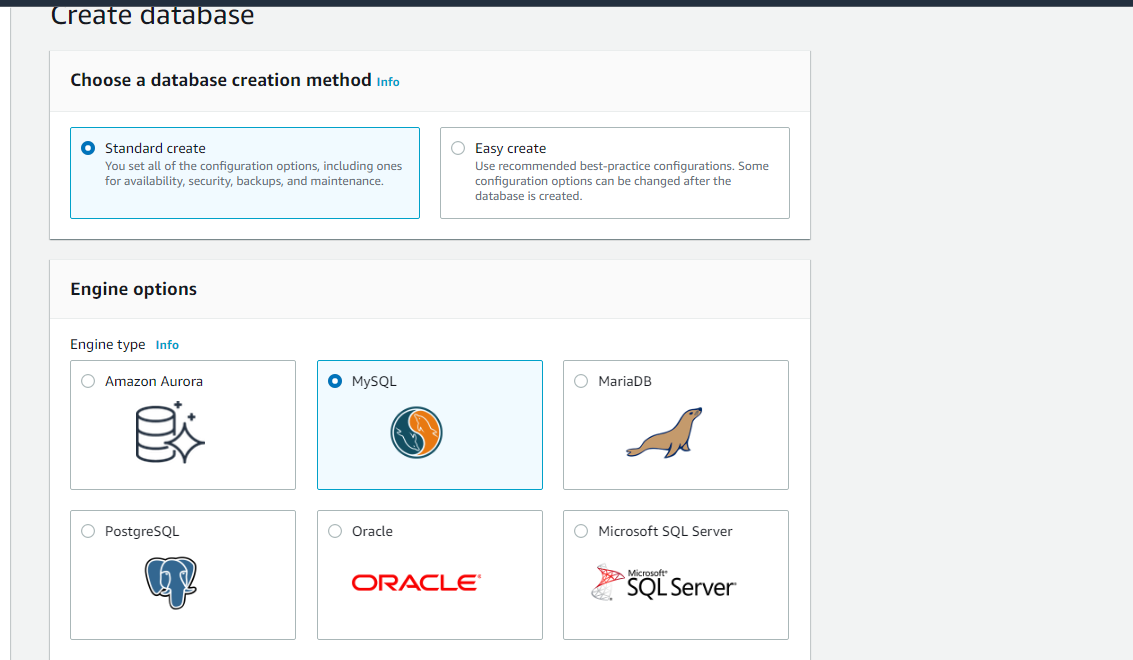

RDSのコンソールからDatabaseを選択し、Create databaseをクリック。

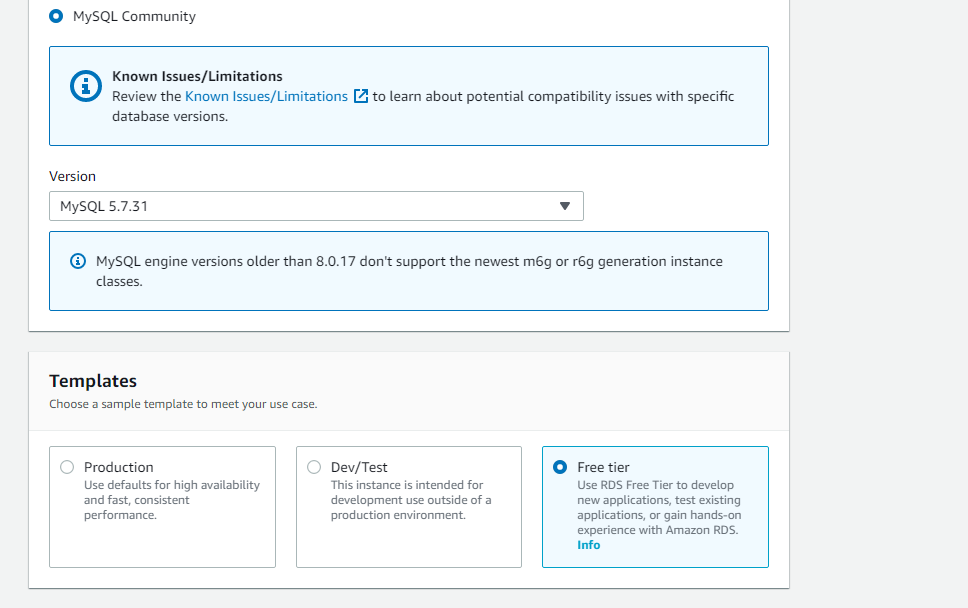

スタンダードを選択し、DBはMySQLを選択

今回は無料タイプを選択します。

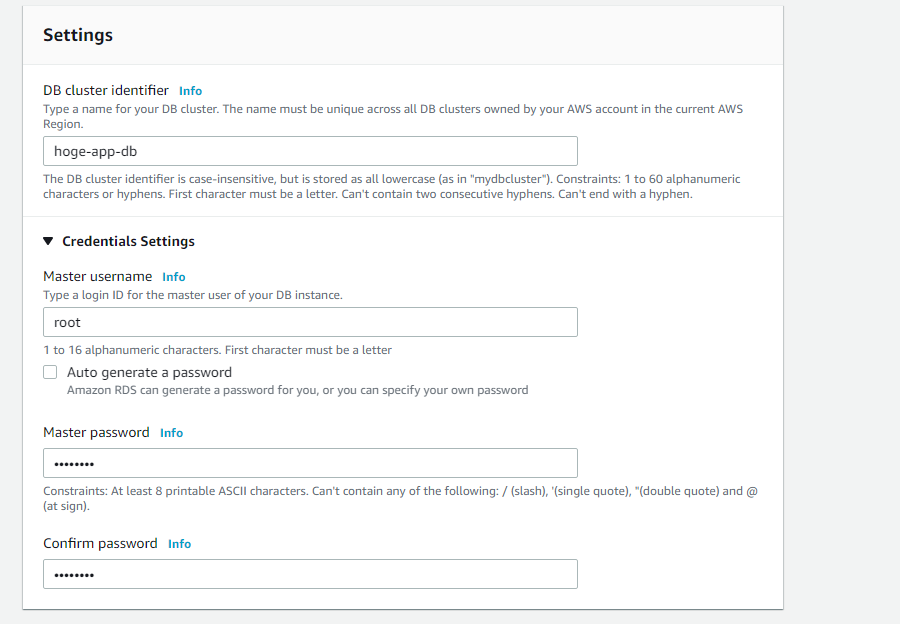

次に、任意のDBインスタンス名を入力します。

Credentials Settingsをクリックし、DBに接続するときの任意のユーザー名とパスワードを設定します。

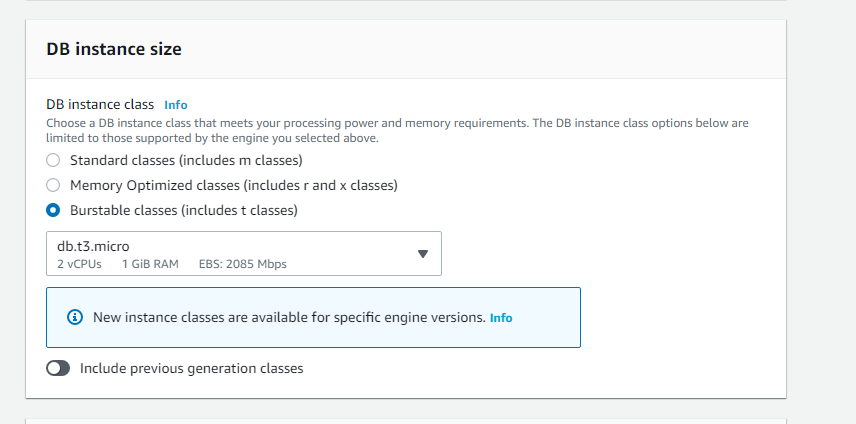

こちらはなるべく安く済ませたいので、バースト可能クラスを選び、t3.microを選択します。

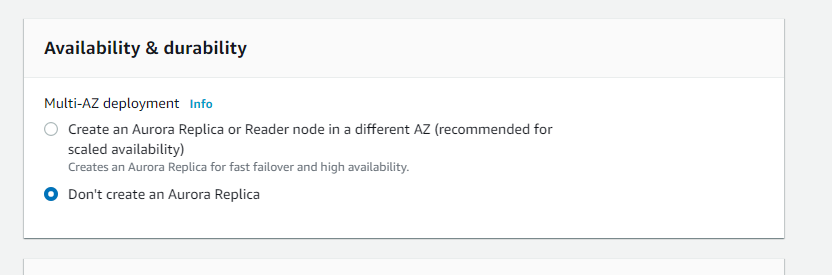

マルチAZの設定は今回は無しにします。作成すると自動でマルチAZにできるのですが、料金がかかってしまうため設定しません。デフォルトだと作成するにチェックが入っているので気を付けましょう。(英語版だけかも)

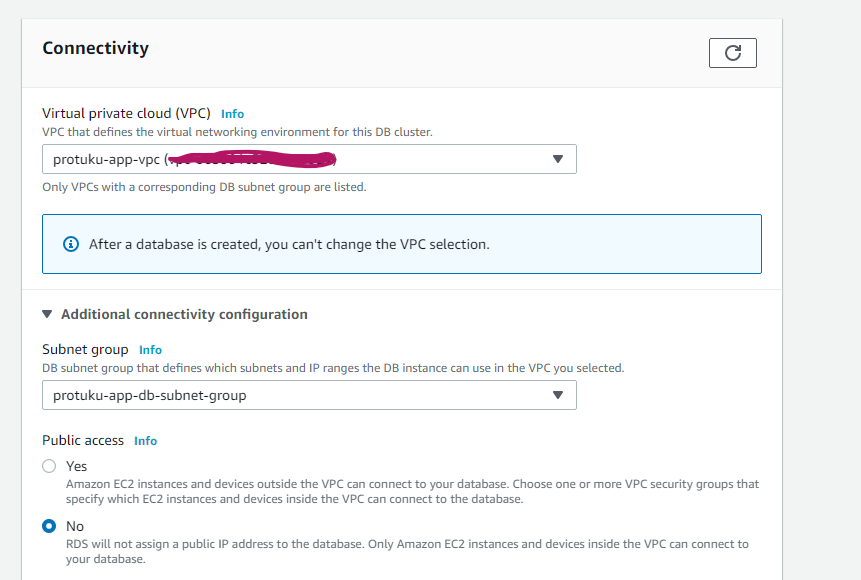

作成したVPCとサブネットグループを選択します。パブリックアクセスは無しを選択します。

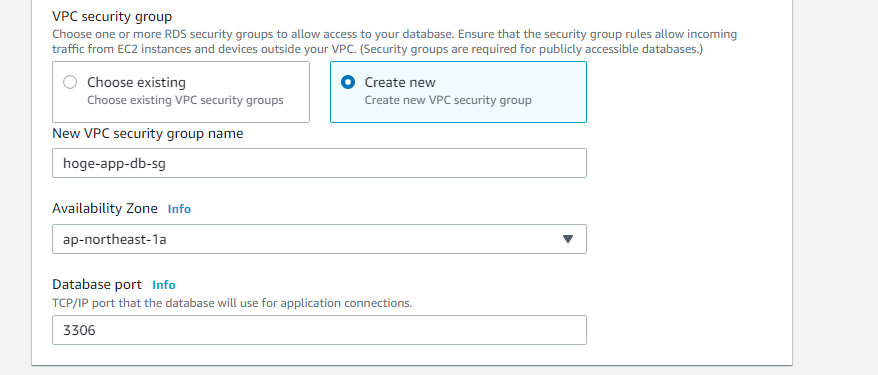

ここで新規にRDSのセキュリティグループを作成します。任意の名前を入力し、アベイラビリティゾーンは1aを選択します。

ポート番号はデフォルトの3306のままいきます。

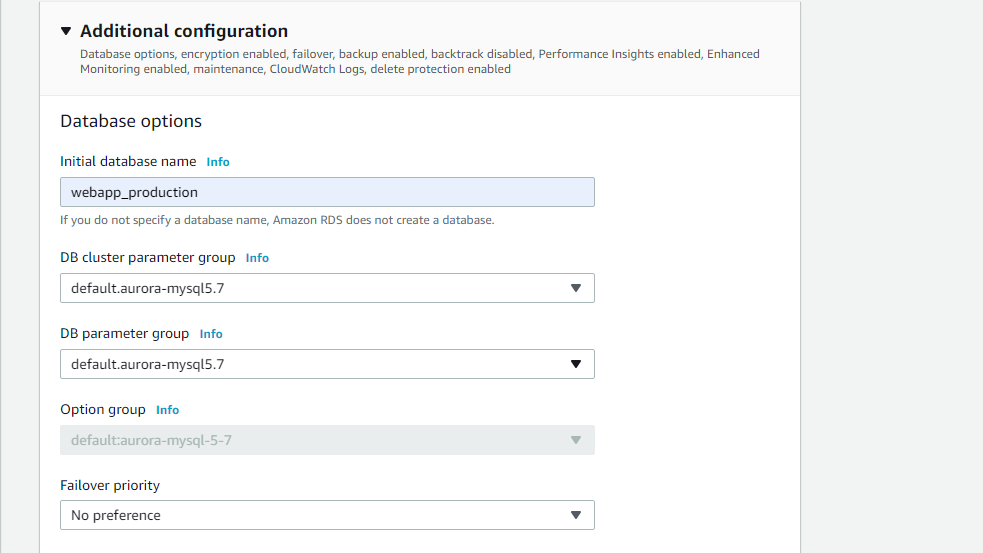

次に追加の接続設定を開き、database nameを入力します。

これは、Railsアプリのconfig/database.ymlのproduction:にあるdatabaseの名前と同じ名前を入力しましょう。

たとえば私の場合は、webapp_productionと入力しました。

その後、上記で作成したパラメータグループとオプショングループを選択します。(画像は諸事情によりデフォルトのままになってますので気をつけてください。)

その他色々設定がありますが、他はデフォルトのままでとりあえずはOKだと思います!

設定があっていることを確認してCreateDatabaseをクリックしてRDSの作成は完了です。

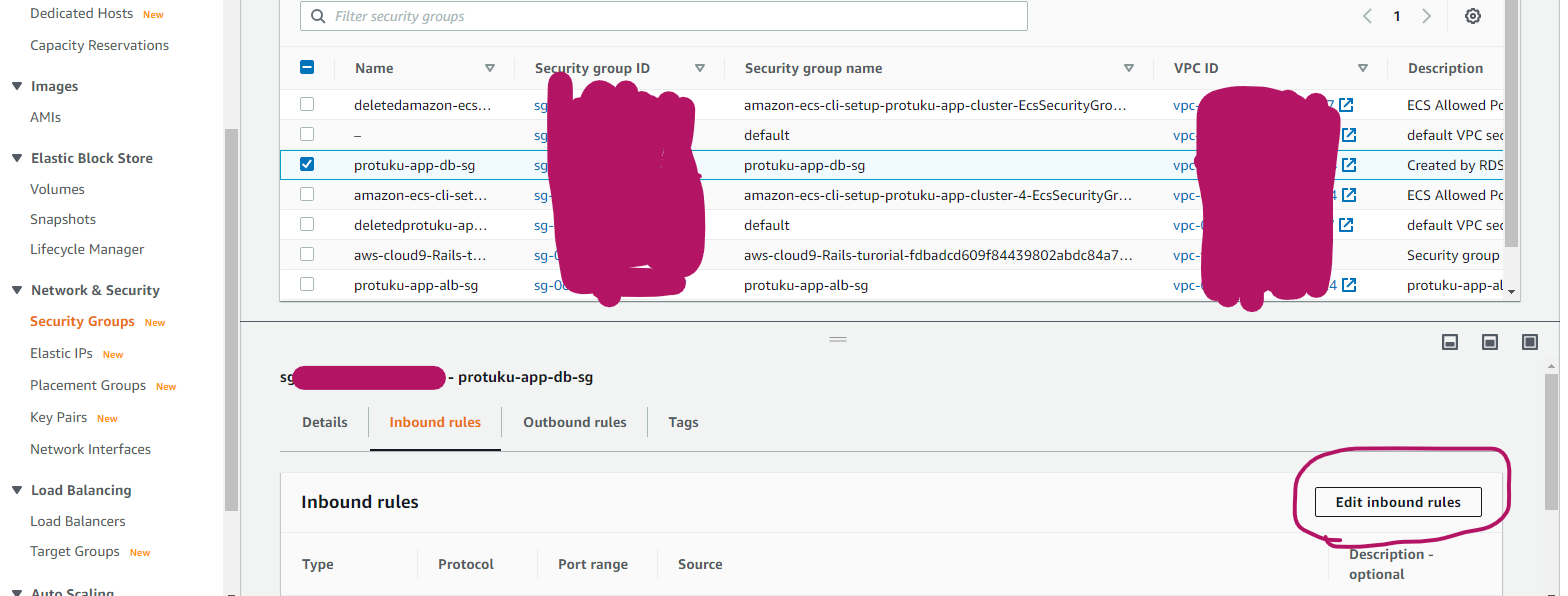

RDSのセキュリティグループを設定する

現状のままではセキュリティグループが設定されていないので、DBにすべてのトラフィックを許可してしまってる状態です。これではセキュリティー上よろしくないので、DBにはサーバーからのSSH接続のみ許可するように設定していきます。

EC2のコンソールへいき、Security Groupsを選択し、Edit inbound rulesを選択します。

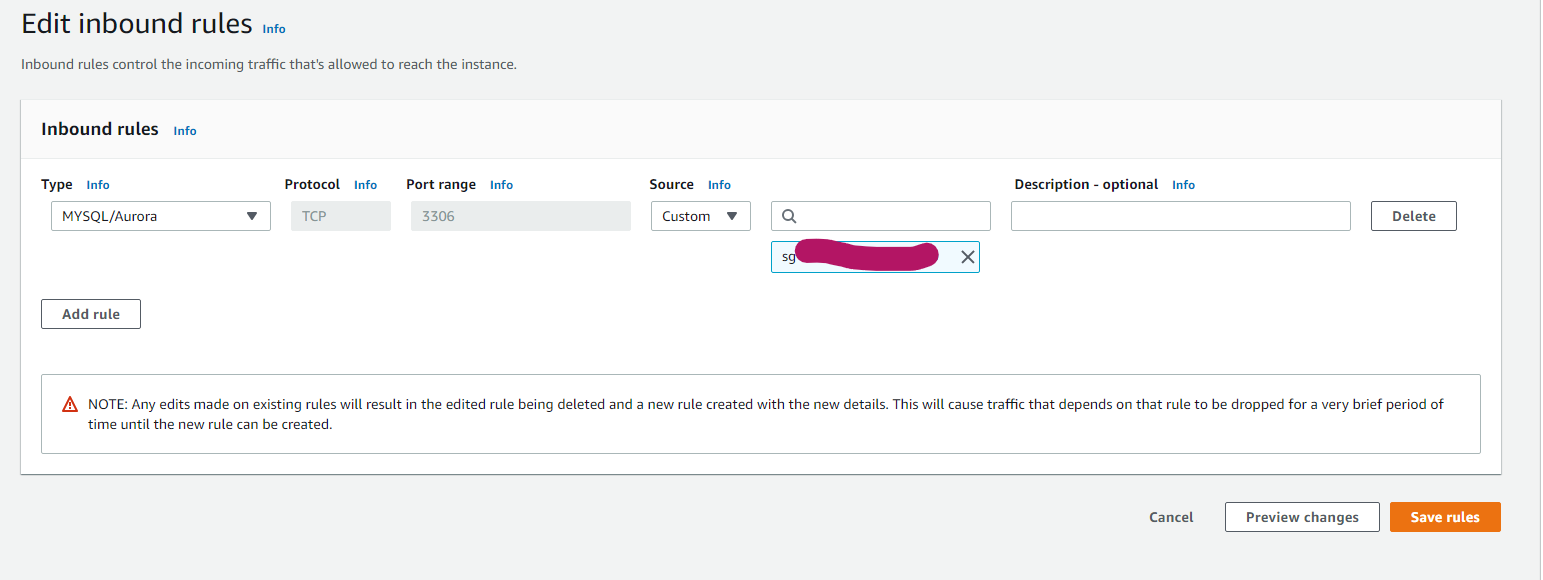

設定は

- タイプ: MYSQL/Aurora

- プロトコル: SSH

- ポート: 3306

- ソース: クラスターのセキュリティグループ(最初にawsコマンドを実行したとき自動で作られてるはずです)

設定を入力したら、Createをクリックします。これでセキュリティグループの作成は完了です。

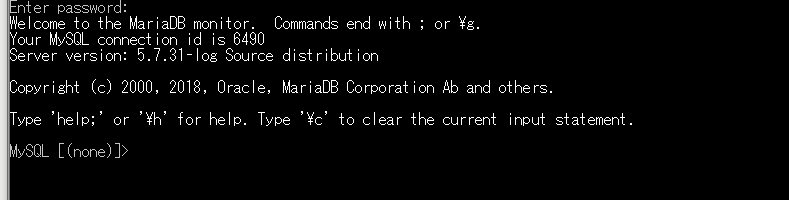

セキュリティグループの作成が完了したら、実際にDBに接続できるか確認してみましょう。

サーバーにSSHログインして、以下のコマンドを実行します。サーバーへのSSHログインの方法は割愛します。

windowsならRLoginやPuttyなどを使ってログインできるのでググってみてください。

[ec2-user@ip-xxxxxxxx ~]$ mysql -u 設定したユーザー名 -h RDSのエンドポイント -p

以下のような画面になったら成功です。(mysql not found とかでてきたらmysqlをインストールする必要があります。ref: https://hacknote.jp/archives/51267/)

最後まで読んでいただきありがとうございます!

今回はここで一旦区切ります。次回はインフラ構築編②-2として、Webからのアクセスを負荷分散するために、ALB(アプリケーションロードバランサー)を作成する方法を書いていこうと思いますので、乞うご期待ください!

思い出しながら調べつつ記事を書いているので、ご指摘や、ご不明な点などあればコメントいただけますと嬉しいです!