連載予定

- Azure Active Directory B2Cの特徴と使いどころ ★

- 基本的な使い方(標準ユーザーフロー)を知る

- 基本的な概念(テナント、アプリケーション、ユーザー)を理解する

- ユーザーフローの日本語化

- パスワードレス認証

- 条件付きアクセスを使って環境に応じた認証を要求する

- 柔軟な認証フローを実現する:カスタムポリシー

はじめに

ほんの少し前まで、認証といえばユーザー名とパスワードを使うもので、それをサービスごとに自作するというのは当たり前のことでした。でもいまは違います。SMSなどのサービスと連携できることは当たり前だと思われていますし、相次ぐパスワード流出事件で従来のユーザー名とパスワードだけを使って認証するのは危険なことだと考えられるようになりました。

- パスワードという厄介な代物を自分で作ったシステムで管理しないたくない。

- パスワードリストアタックからユーザーを守るためにSMSなどを使った多要素認証を提供したい。

- GoogleやFacebook、Appleなどのサービスと連携したい。

これらの要件を満たした認証を手軽に安全に費用をかけずに提供できるサービスが、Azure Active Directory B2Cです。

Azure Active Directory B2Cは文字通りBtoC向けに認証を提供するサービス(IDaaS:IDentity as a Service)です。

類似するその他のサービスと比べて、圧倒的に安価であるということが一番の特徴です。

実質的に法人ユーザを管理するために利用することが前提になっているAzure Active Directoryとは異なり、個人ユーザーを対象にしています1。

非常に癖があって慣れるまで苦労はしますが、カスタムポリシーを使うことで柔軟な認証フローを構築できることも魅力の一つです。

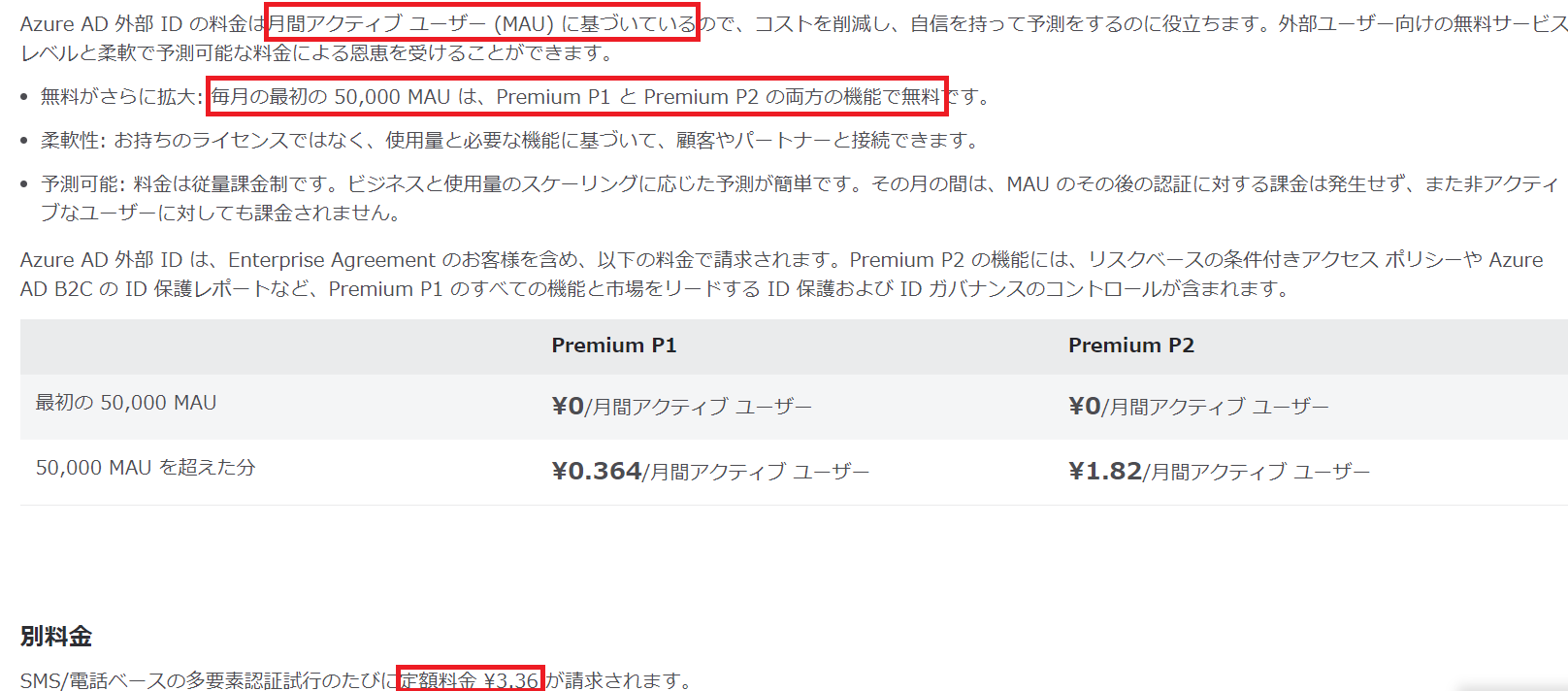

課金体系

P1とP2については条件付きアクセスと一緒に取り上げますが、50000月間アクティブユーザーまでは無料であるという点が目をひく部分です。小規模なサービスだと実質的にかかる費用は多要素認証の時のコストくらいだと思います。

個人でも試しに軽い気持ちで使うことができるサービスです。

課金体系は過去に何度か改訂されていて、その都度より魅力的なものに変わっているので、最新の情報は公式サイトを確認してください。

主な情報源

- Azure Active Directory B2C のドキュメント | Microsoft Docs

- azure-ad-b2c/vscode-extension: Azure AD B2C VS code extension

- azure-ad-b2c/samples: Azure AD B2C Identity Experience Framework sample User Journeys.

- Newest 'azure-ad-b2c+identity-experience-framework' Questions - Stack Overflow

- カスタム ポリシーの概要

- テナント内でカスタム ポリシーを活用する

- ポリシーの構築とキーの管理

- 独自の ID を持ち込んでユーザーを移行する

- ポリシーのトラブルシューティングとアクセスの監査

- カスタム ポリシー スキーマの詳細

-

法人のユーザーを管理するのにB2Cを使ってはいけないという意味を含んでいるので注意が必要です。 ↩