Sysdig SecureではSysdig SaaSのユーザーアカウントをIdPと連携させ、Single Sign On (SSO)を実現することが可能です。本記事ではOktaとの連携手順についてご紹介します。

ドキュメントは下記をご参照ください。

Oktaでのアプリケーション連携

Okta側の管理画面で Applications ページに移動し、 Create App Integration をクリックします。

SAML 2.0 を選択し、Next をクリックします。

App name として任意の名称(例:Sysdig)を入力し、Next をクリックします。

下記ドキュメントを参照して必要項目を入力します。

Single sign-on URL と Audience URI の値は、ご利用のSysdig SaaSリージョンにより異なります。各リージョンの値は下記ドキュメントをご参照ください。

https://docs.sysdig.com/en/docs/administration/saas-regions-and-ip-ranges/#saas-regions-and-ip-ranges

下記の Attribute Statements を設定します。

Next をクリックします。

Finish をクリックします。

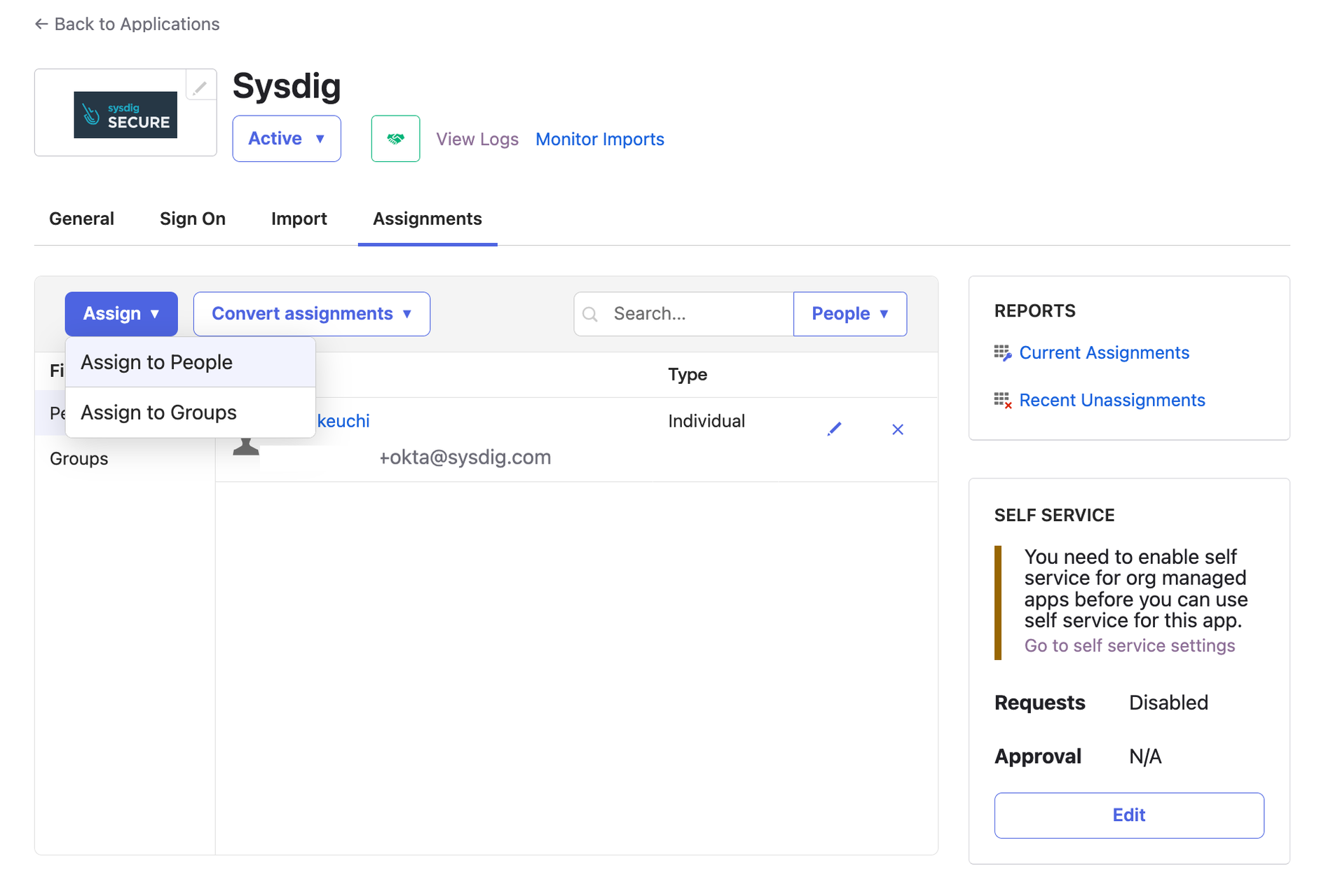

このアプリケーションにSSOでログインするユーザーを割り当てます。

Metadata URL をコピーします。

Sysdig UIでのSSO設定

Sysdig UIのアカウントメニュー(左下の自分の名前)から Authentication (SSO) に移動します。

Connection Settings で SAML タブを選択し、Metadata のURLに先ほどコピーしたMetdata URLを入力します。また、Email Parameter に email と入力し、Save Settings をクリックします。

画面上部の Enable Single Sign On で SAML を選択し、Set Authentication をクリックします。

Sysdigアカウントへのcompany nameの設定

Sysdig SupportにSysdigアカウントに対するcompany name(任意の英字名称)の設定を依頼します。

Oktaを使用したSSOログインのテスト

Sysdig Secureのログインサイトに移動し、画面下部の SAML をクリックします。

Sysdig Supportに設定を依頼した company name を入力します。

Okta画面に遷移するので、ログインするユーザー名を入力して Next をクリックします。

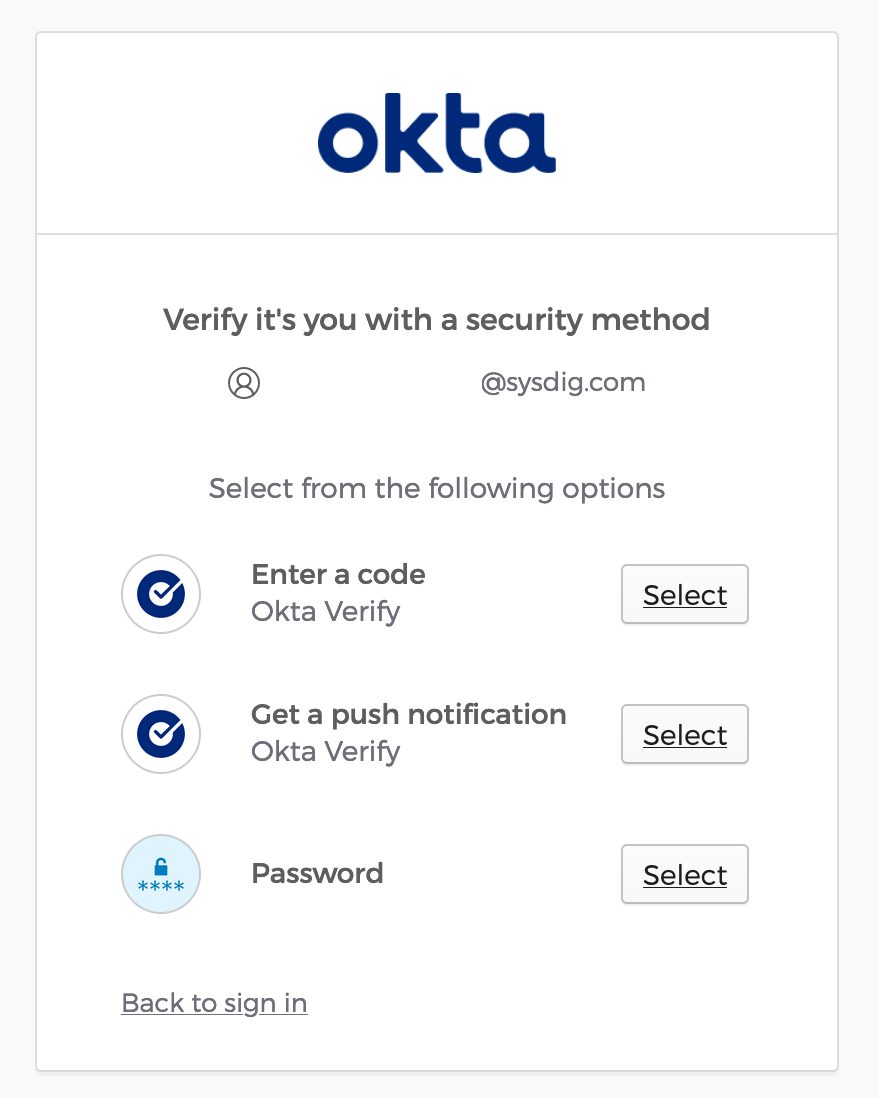

本人確認の方法を選択します(今回はPush notificationを選択)。

Sysdigの Authentication (SSO) 設定画面で Create user on login を有効にしている場合は、Sysdig SaaSのユーザーが Standard User 権限で自動的に作成されてログインに成功します。

ログインしたユーザーの権限は Standard User になっています。

まとめ

Oktaを使用してSysdig SaaSにSingle Sign Onでログインする設定を簡単に実施できることを確認しました。