最近ニュースになったMGMリゾートに対する攻撃では、Oktaの管理者アカウントが侵害されました。IdPが広範に利用されている現在では、Oktaのアクティビティ監視が重要になっています。SysdigでOkta IdPのなりすまし攻撃を検知する方法の詳細については、下記ブログをご参照ください。

本記事では、SysdigでOktaの脅威検知を実現する手順についてご紹介します。本機能はPreview版になります。

OktaへのSysdigアプリケーションの追加

-

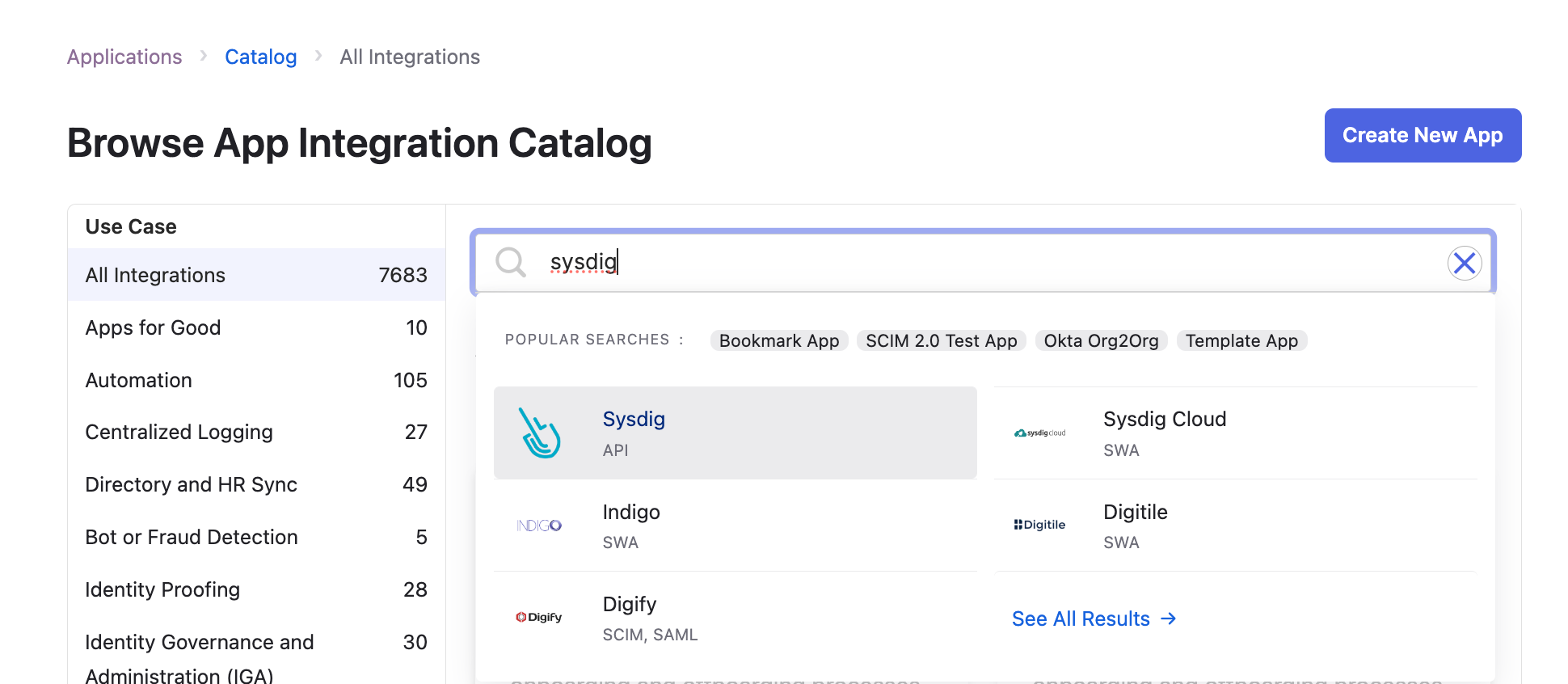

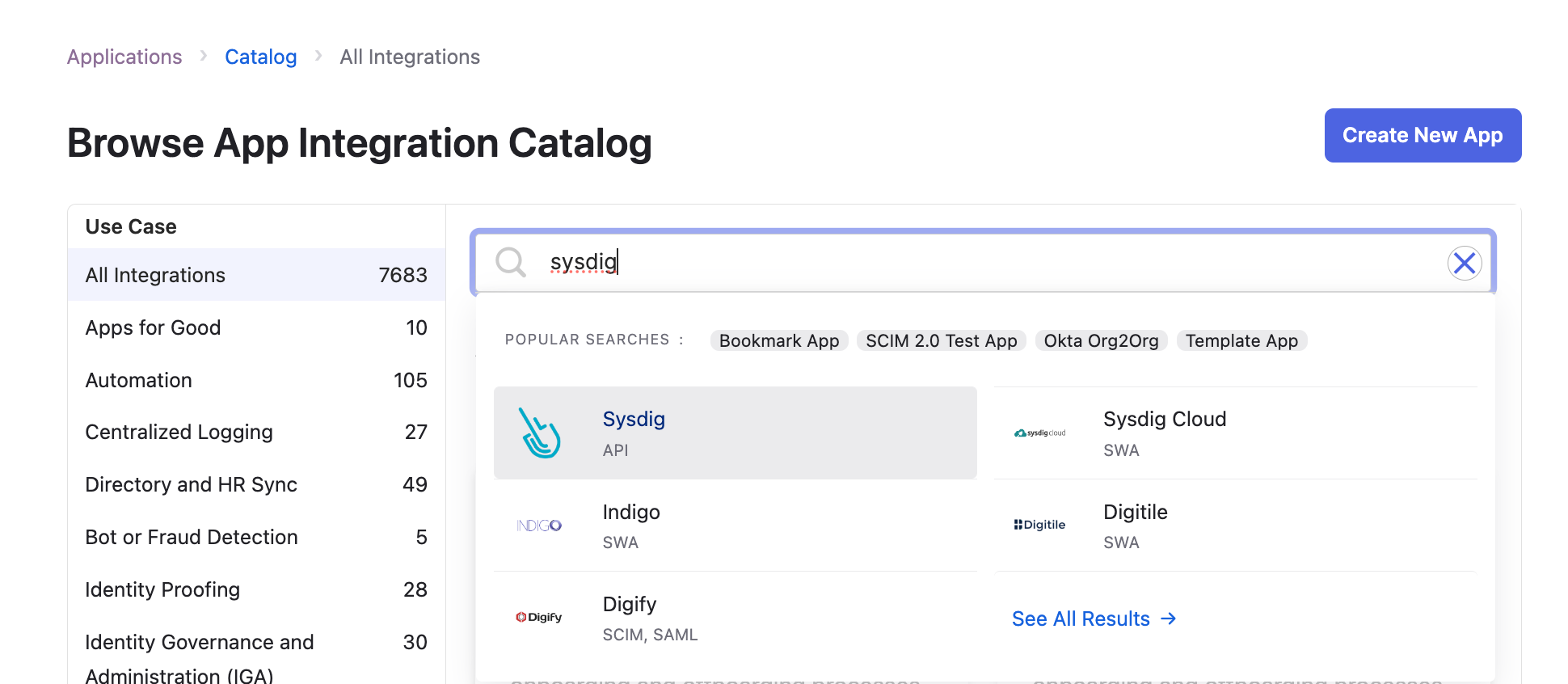

Okta管理画面のApplicationsに移動し、Browse App Catalog をクリックします。

-

検索欄に sysdig と入力し、Sysdig アプリケーションを選択します。

-

Add Integration をクリックします。

-

Install & Authorize をクリックします。

-

表示されたシークレットをコピーします。

Sysdig UI側でのOkta連携設定

-

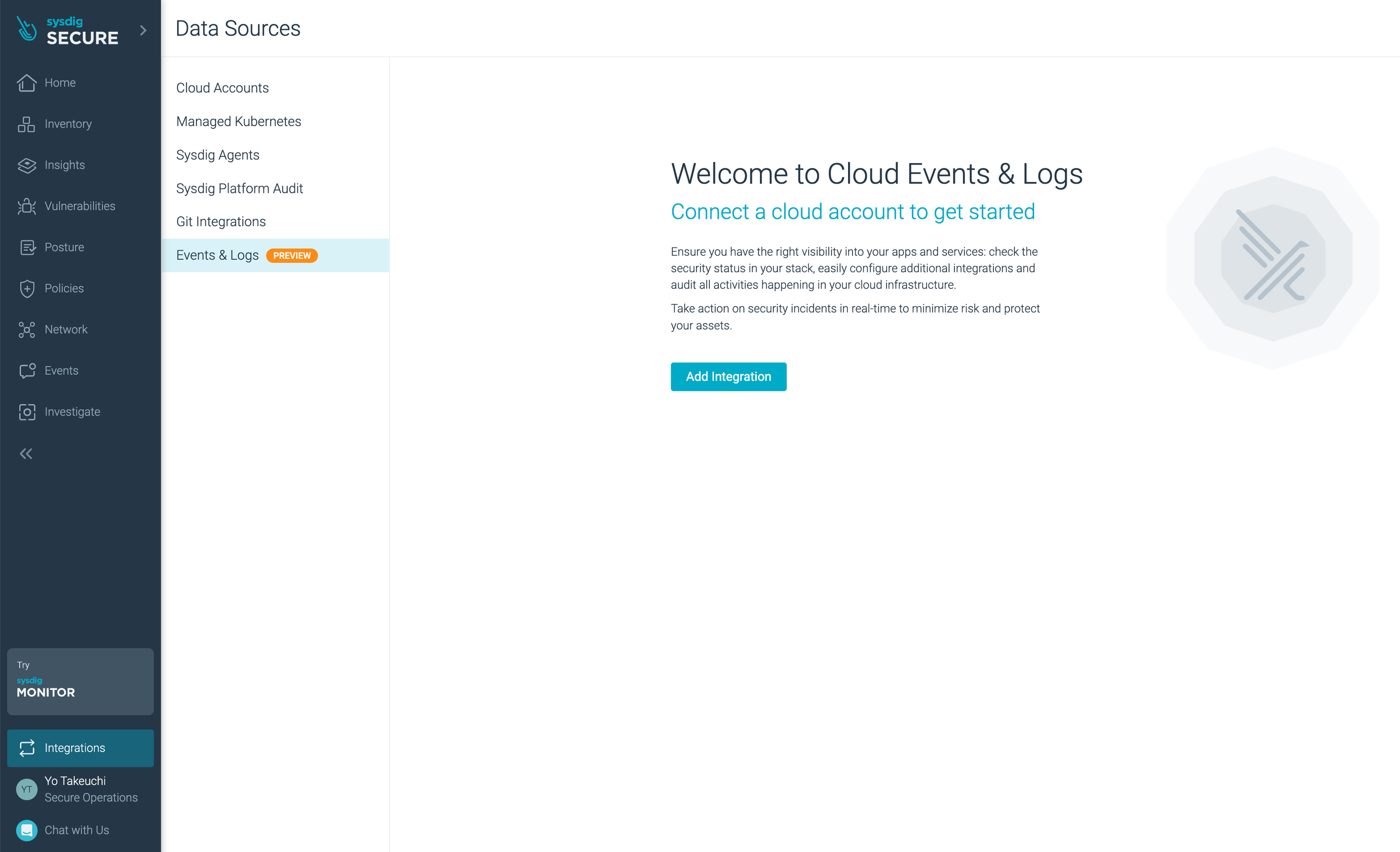

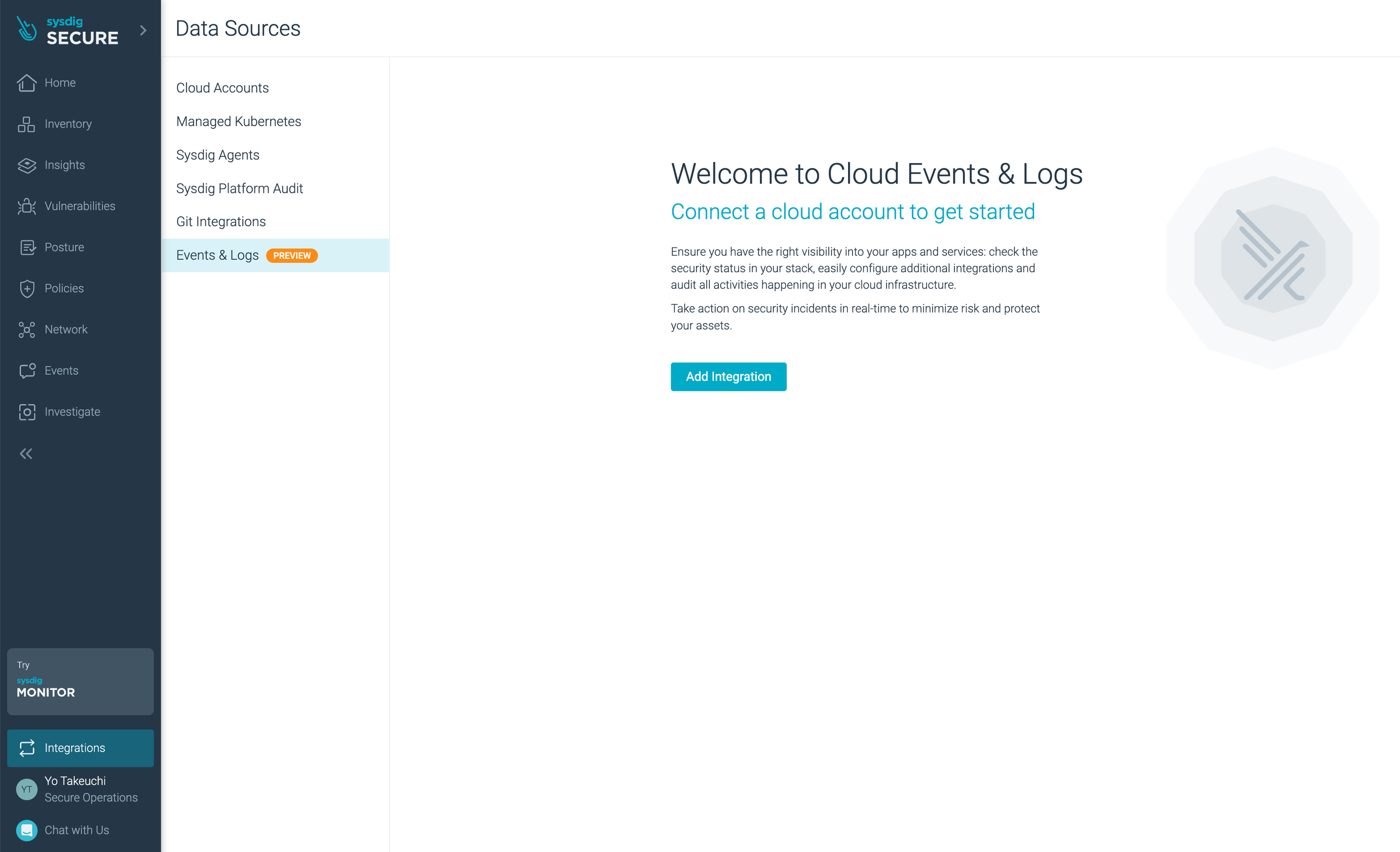

Sysdig UIの左側メニューから Integrations > Event & Logs に移動し、Add Integration をクリックします。

-

Okta Domainを入力し、Next をクリックします。

-

先ほどコピーした Client Secret と Client ID を入力し、Validate をクリックします。

-

接続検証に成功し、Connected と表示されることを確認し、Close をクリックします。

-

連携したOktaドメインが一覧画面に登録されていることを確認します。

Oktaランタイム脅威検知ポリシーの有効化

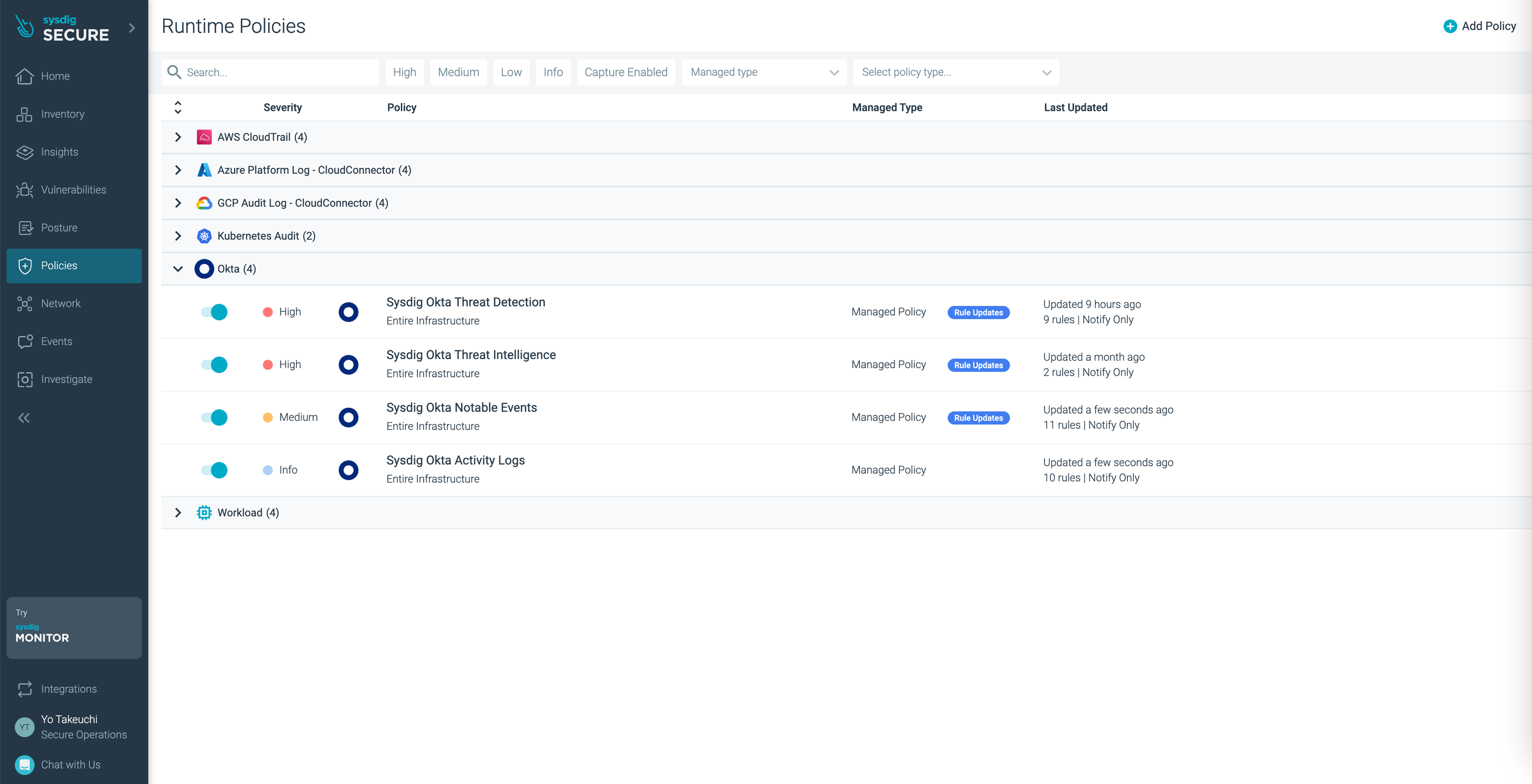

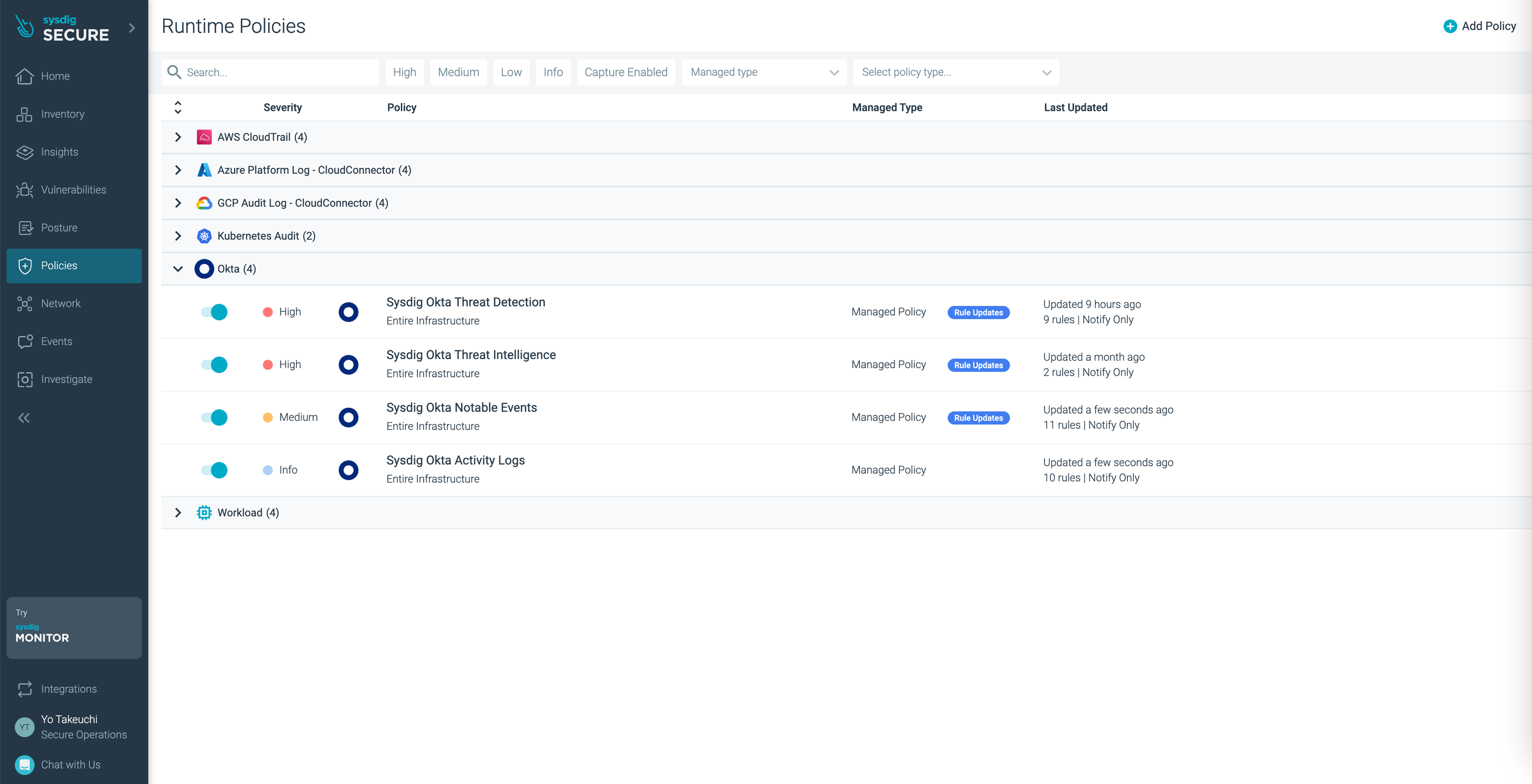

- 左側メニューの Policies > Runtime Policies に移動し、検知テストのために全てのOktaポリシーを有効化します(ポリシー名の左側のトグルスイッチで有効化)。

Oktaイベントの検知テスト

-

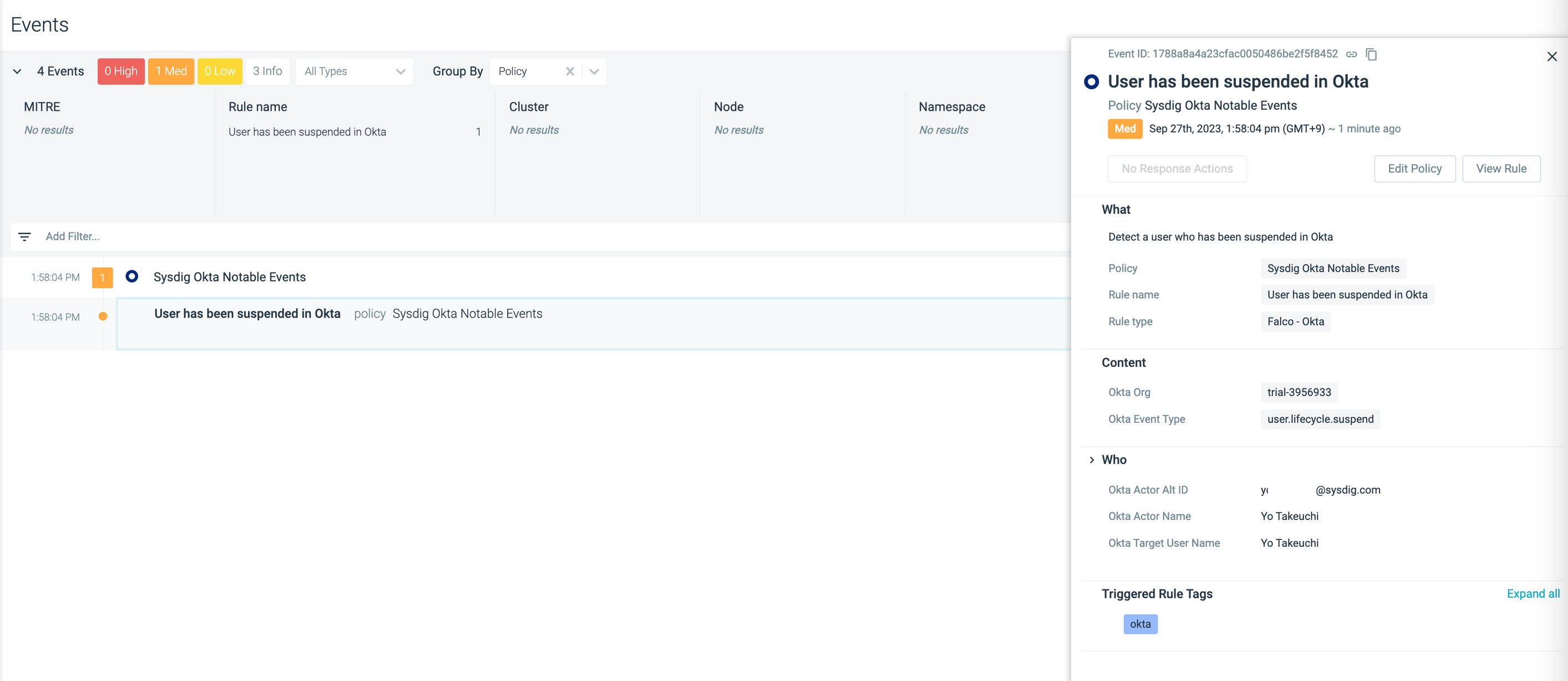

Okta管理画面からユーザーを Suspend します。

-

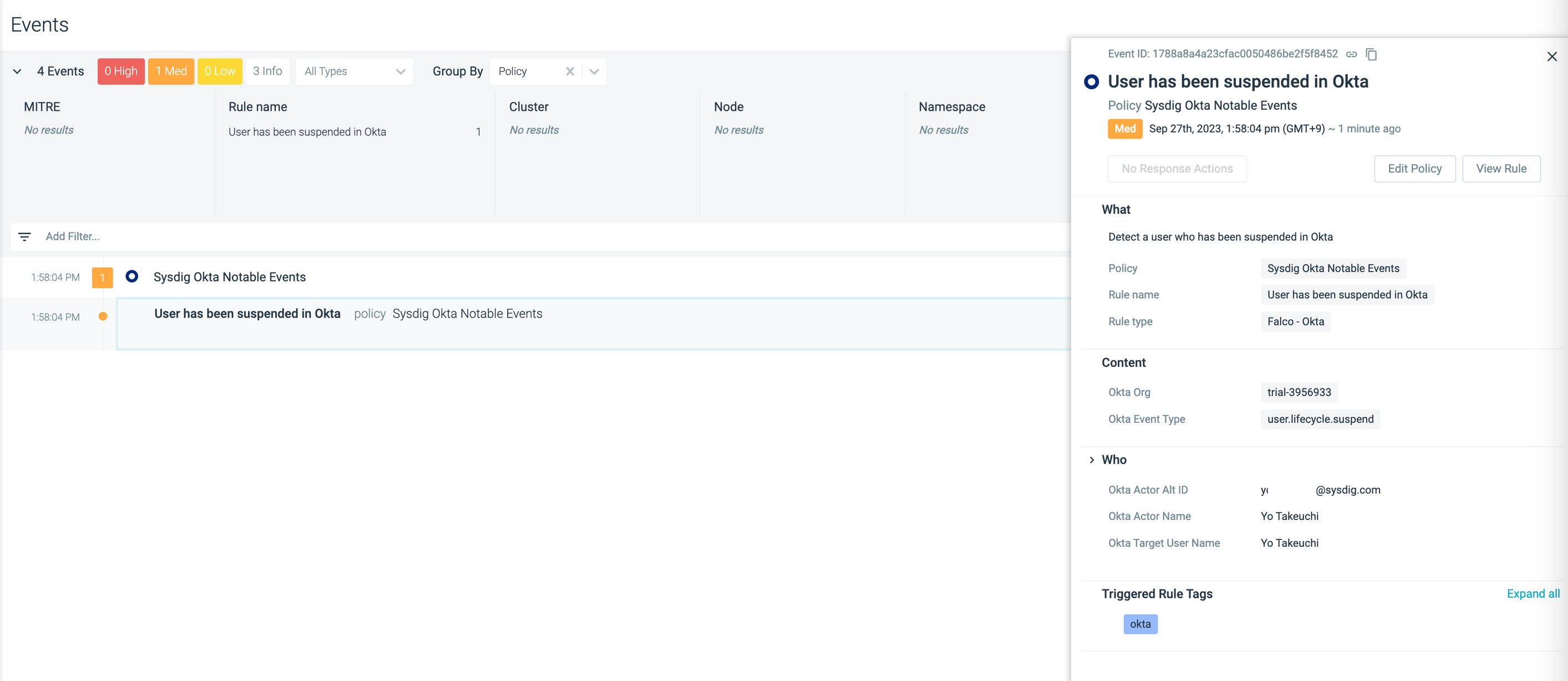

Sysdig UIの左側メニューから Events > Events Feed に移動し、User has been suspended in Okta イベントを検知していることを確認します。

-

Okta管理画面から、Suspendしたユーザを再び Activate します。

-

Sysdig UIで User has been moved from suspended status in Okta イベントを検知していることを確認します。

-

その他にも様々なイベントを検知可能です。

まとめ

SysdigとOktaを簡単に連携させ、OktaアクティビティをSysdigで監視し、疑わしいイベントを検知できることが確認できました。