今回は、ちょっと複雑なVCN間のトラフィックでNetwork Firewallを経由させるHub&Spokeの構成を作成します。Network Firewallの設定が初めての場合は、過去の記事のベーシックな設定も確認してみて下さい

OCI Network Firewallによるトラフィック監視 (Intra-VCNルーティング)

OCI Network Firewallでサイバー攻撃を防ぐ

また、手順はこちらのドキュメントをベースにしていますので、細かな手順が分からない際はご参照下さい

※最近執筆したこちらの記事の前半部も、Hub&Spokeの構築手順を詳しく述べていますのでご参考にして下さい。

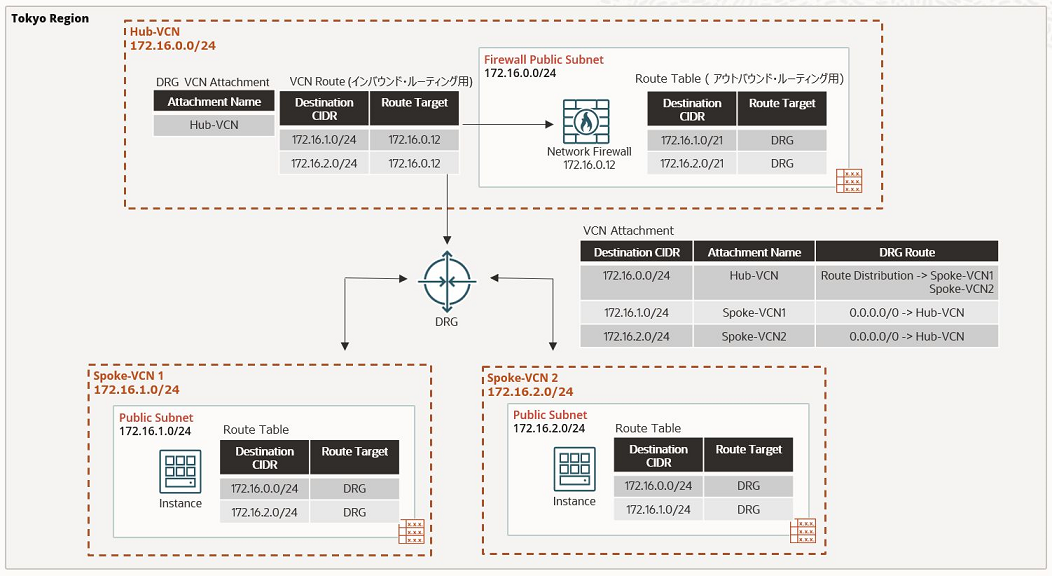

Spoke-VCN1からSpoke-VCN2に対するトラフィックは、DRGによってHub-VCNにルーティングされ、Network Firewallを必ず経由します。この構成のポイントは、DRGのVCNアタッチメントでVCN間のルーティングを制御している点とHub-VCNのインバウンドとアウトバウンドのルート表をそれぞれ異なる場所で指定しているところにあります

では実際の作成手順を説明してきます

Hub&Spokeの基本設定

-

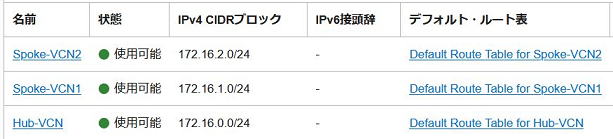

まず3つのVCNを作成する。今回は、"VCNウィザート"を使わず、"VCNの作成"のメニューからVCNとパブリック・サブネットのセットを3つ作成する

-

ネットワーキング -> 顧客接続性 -> 動的ルーティング・ゲートウェイの作成。作成後にDRG内の仮想クラウド・ネットワーク・アタッチメントで作成した3つのVCNをアタッチする

-

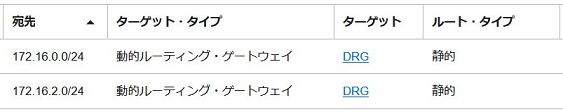

Spoke-VCN1のパブリック・サブネットのデフォルト・ルート表にHub-VCN(172.16.0.0/24)とSpoke-VCN2(172.16.2.0/24)はDRGにルーティングするように追加する

-

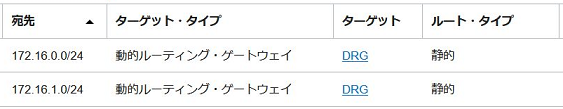

Spoke-VCN2のパブリック・サブネットのデフォルト・ルート表にHub-VCN(172.16.0.0/24)とSpoke-VCN1(172.16.1.0/24)はDRGにルーティングするように追加する

※Hub-VCNのルート表は後々編集するためここでは設定しない

-

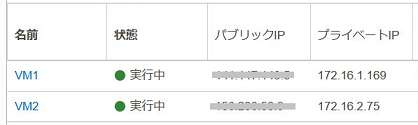

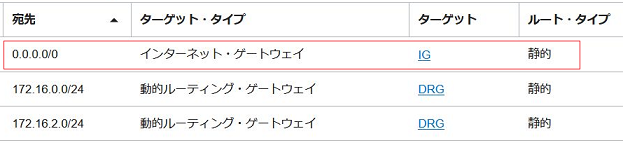

Spoke-VCN1のデフォルト・ルート表にInternet Gatewayのルートを追加しておく。これによってVM1に直接インターネットからログインできるので、ログイン後にプライベートIPを使ってVM2にSSH接続できることを確認しておく

DRGルート表の作成

-

DRGにアタッチするSpokeとHub用のルート表を作成。DRG内にあるDRGルート表 -> DRGルート表の作成をクリック

-

作成したSpoke用のDRGルート表をSpoke-VCN1とSpoke-VCN2に割り当てる。VCN-Spokeのアタッチメントの編集 -> 拡張オプションの表示 -> DRGルート表をRT-Spokeに変更

-

次にHub用のルート表を作成する。まず、ルート・ディストリビューションの作成。DRG -> ルート・ディストリビューションのインポートから作成をクリック

-

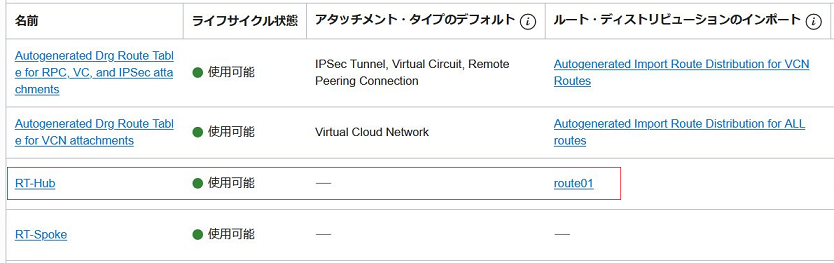

再度、DRGのルート表作成をクリックし、名前はRT-Hubを記述し、拡張オプション -> ルート・ディストリビューションの有効化をチェックし、上記で作成したディストリビューションを選択し作成

上記は作成後の画面。RT-Hubが今回作成したHub-VCN用のDRGルート表。Spokeの場合と同じように仮想クラウド・ネットワーク・アタッチメントで変更する

Network Firewallに関連する設定

-

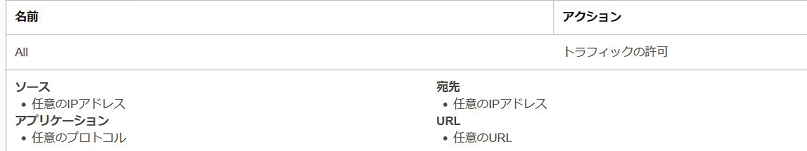

Network Firewallのポリシーを作成

導通テスト用に無条件ですべてのトラフィックを許可するポリシーを作成する

-

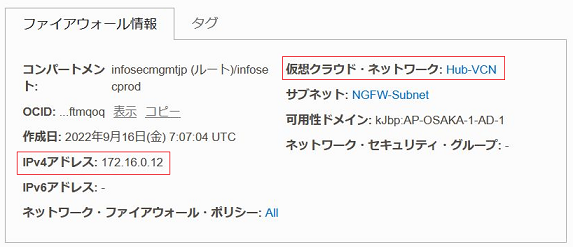

Hub-VCNにNetwork Firewallを作成する。ポリシーは上記で作成したものを指定する。作成後には、FW自身のIPアドレスをメモしておく

Hub-VNCに入ってくるインバウンド・トラフィックはNetwork Firewallに経由するようにするための設定

-

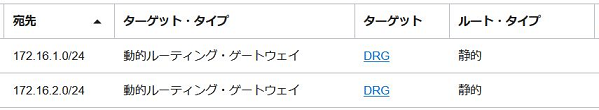

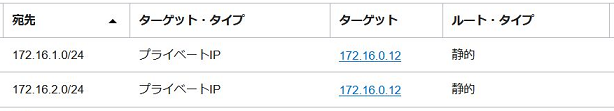

ネットワーキング -> VCN -> Hub-VCN内のリソース-> ルート表を選択。VCN-Hub-Ingressの名前で新しいルート表を作成する。ターゲットは作成したNetwork FirewallのIPアドレスを指定

-

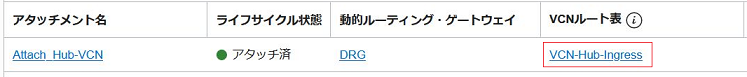

編集したルート表を動的ルーティング・ゲートウェイ・アタッチメントのVCNルート表に割り当てる。ネットワーキング -> VCN -> Hub-VCN内のリソース -> 動的ルーティング・ゲートウェイのアタッチメント

以上で設定は完了です。正しく設定されていれば、VM1からVM2の接続は変わらずできるはずです。Network Firewallのポリシーを色々変えながら挙動を確認してみて下さい。