Palo Altoの次世代ファイアフォール VM-SeriesをベースにしたOCIネイティブのNetwork Firewallが2022年7月にリリースされました。IPSやIDSとしてトラフィックを検査するので、正しく動作させるにはVCNやサブネットのネットワークの構成が非常に肝になります

OCIチュートリアルには、ネットワークやポリシーの設定手順が一から丁寧に説明されていますので、まずはこちらを参照しながら具体的な設定や動作を試してみるのが良いかと思います

OCI Network Firewallを構築する

ここではネットワークに絞って、Network Firewallを通過させるためのサブネットの構成やルート表の設定について、いくつかのパターンを紹介していきます

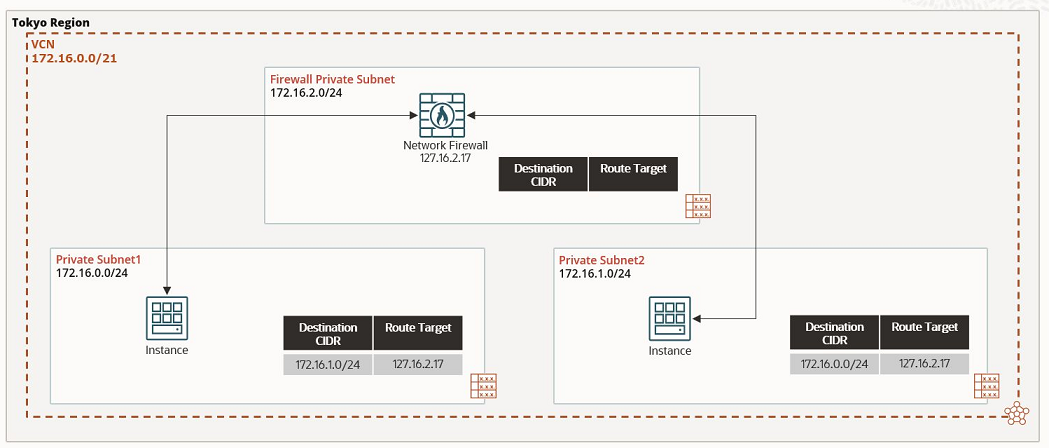

サブネット間トラフィック監視 (Intra-VCNルーティング)

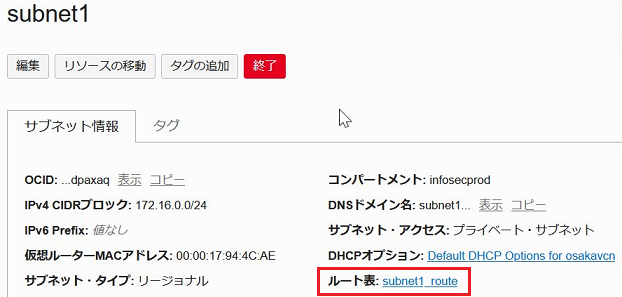

最もシンプルな構成としては、下記のようにサブネット間の通信にNetwork Firewallを必ず経由させるIntra-VCNルーティングがあります。ポイントは、Private Subnet1 <=> Private Subnet2の通信は、ルート表の指示によって必ずNetwork Firewallにルーティングされるというものです。

ここからは、実際にこのネットワーク構成を作ってみます

-

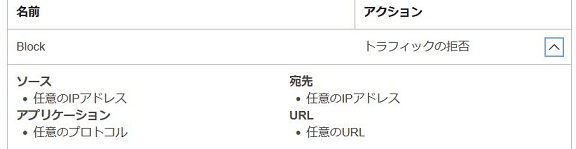

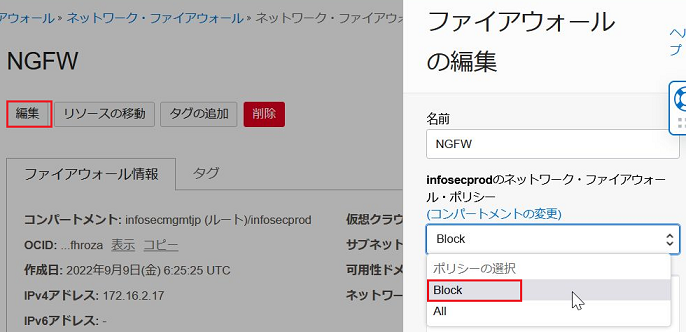

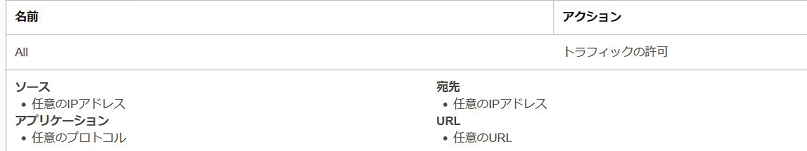

Network Firewallのポリシーを作成

導通テスト用に無条件ですべてのトラフィックを許可するポリシーを作成する

-

Network Firewallを作成する。サブネットはFirewall Subnetを選択し、ポリシーは上記で作成したものを指定する。作成後には、FW自身のIPアドレスをメモしておく

-

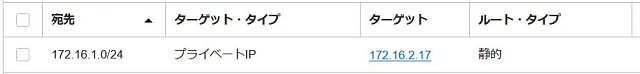

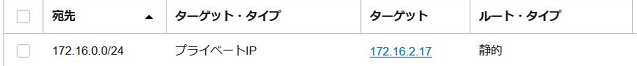

2つのルート表を作成

-

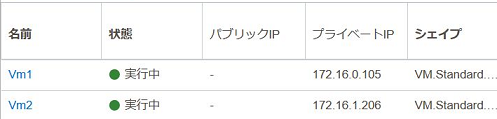

Subnet1とSubnet2にそれぞれインスタンスを作成し、SSH接続できるか確認する

下記の例だと、Vm1からVm2のSSH接続ができれば、Network FirewallのAll Passのポリシーを経由して接続ができたことになる (※Vm1には、パブリックの踏み台VMまたはBastionサービスで接続する)

-

正しくNetwork Firewallが動作していればSSH接続が拒否される

$ ssh 172.16.1.206

ssh: connect to host 172.16.1.206 port 22: Connection refused

これでNetwork Firewallを経由するIntra-VCNのネットワーク設定は完了です。以降は、Network Firewallのポリシーを色々変えながら挙動を確認してみて下さい。

次回は、ハニーポットを使ってインターネットからの不正アクセスをIPS(侵入防止)で防ぐという構成を作成してみたいと思います。