前回の記事では、サブネット間にNetwork Firewallを配置する方式をとりましたが、

今回は、パブリックサブネットにあるインスタンスが受ける様々なサイバー攻撃をNetwork FirewallのIPS(侵入防止)のシグネチャが検知し、トラフィックを遮断する構成を構築してみます

実際にハニーポットを配置することで、リアルタイムでサイバー攻撃を受けて、どういった種類の攻撃を検知・遮断しているのかをログから見ていきたいと思います

作成するネットワーク構成はこちらです

ポイントは、ハニーポットを作成するパブリック・サブネットのルート表はをNetwork Firewallを指すことで、インターネットへのトラフィックはNetwork Firewallを経由し、Internet Gatewayから外に出ていきます

同様にインターネットからハニーポットへのアクセスは、Internet Gatewayのルート表によって必ずNetwork Firewallを経由することになります

では、実際にテスト環境を作成していきたいと思います

VCNとNetwork Firewallの準備

-

Network Firewallのポリシーを作成

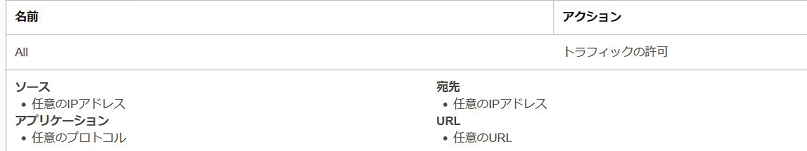

導通テスト用に無条件ですべてのトラフィックを許可するポリシーを作成する

-

Network Firewallを作成する。サブネットはFW_Subnetを選択し、ポリシーは上記で作成したものを指定する。作成後には、FW自身のIPアドレスをメモしておく

ルート表の作成

-

デフォルト・パブリックのルート表は、ターゲットをInternet GatewayからNetwork Firewallに変更する

-

Network Firewall用ルート表を新たに作成し、宛先(0.0.0.0/0)をInternet Gatewayに向ける

-

Internet Gateway用のルート表を新たに作成し、宛先(172.16.0.0/24)をNetwork Firewallに向ける

ルート表の割り当て

ハニーポットの作成

172.16.0.0/24のパブリック・サブネットにハニーポットをデプロイする

作成手順は、こちらの記事を参照

作成後、T-Potの分析ダッシュボードに情報が表示されるようになっていれば、Network Firewallを経由してハニーポットまでのネットワーク設定が正しくできている

Network Firewallの侵入防止を実行

-

Threat Logに実際のサイバー攻撃を検知しアラートまたは遮断したトラフィックの詳細を確認できる。ログデータはJSON形式でLoggingサービスで管理されている

-

Service Connector Hubを使ってLoggingからLogging Analyticsにデータ連携すれば、下記のような直感的なログのビジュアライズや定常監視のための分析ダッシュボードなどが作成できる

数時間動作させただけでもかなり多くの脆弱性を調査するBotアクセスやブルートフォース、スパイウェアや不正コードの実行などの不正アクセスをNetwork Firewallが検出していることが分かります。

検出された脅威は、Palo Altoの脅威シグネチャによってカテゴライズされています。詳しくはこちら

今回の構成は、Network Firewallを経由してInternet Gatewayからインターネット通信する基本的な構成となります。ロードバランサーを使用する場合も基本的な考え方は同じで、ロードバランサーとバックエンドのインスタンスが所属するサブネットのルート表をNetwork Firewallに向くようしてあげます。その際、忘れずにIntenet Gatewayのルート表に返りのルーティングを記述します

次回は、VNC間の通信時にNetwork Firewallを経由させるHub&Scopeというちょっと複雑な構成を作成してみたいと思います