ハニーポットをOCIでちょっと試してみたい方向けにT-Potのデプロイの手順を紹介します。意図的にセキュリティレベルを低下させることになるため、自己責任で注意してご使用下さい

T-PotはDebian11で動作するため、今回はDebian11のVMインスタンスを用意し、T-PotをPost Installする方法で行います

Debain11のVMインスタンスの作成

- Debianの公式サイトからDebian11のCloudイメージをダウンロード

- オブジェクトストレージにDebian11のCloudイメージをコピー

- カスタムイメージにDebian11のCloudイメージをインポート

- カスタムイメージからDebain11のインスタンスを作成する

- パブリックサブネットを指定、転送中暗号化の使用のチェックを外す

T-Potのインストール

UserIDはdebian, インスタンス作成時の秘密鍵でログイン

$ sudo apt-get update

$ sudo apt-get install git

#SSHをパスワード認証に変更

$ sudo vi /etc/ssh/sshd_config

PasswordAuthentication no -> yesに変更

$ sudo systemctl restart sshd

$ sudo passwd debian

#T-Potのインストール

$ git clone https://github.com/telekom-security/tpotce

$ cd tpotce/iso/installer/

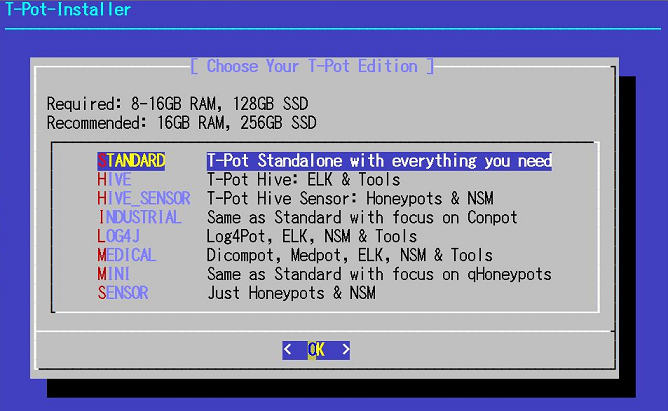

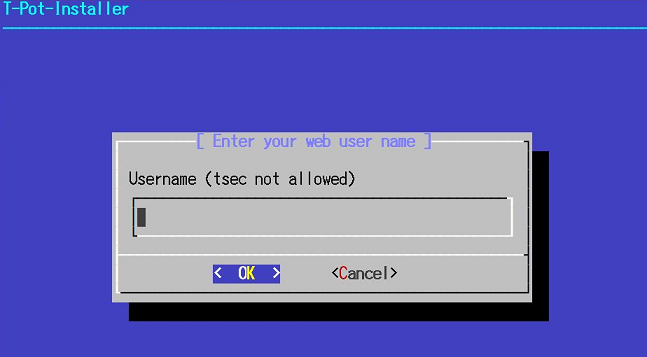

$ sudo ./install.sh --type=user

インストール完了後、自動的に再起動される

インストール後の設定

T-Potの管理に必要なポート64294,64295,64297をVNCのセキュリティリストのイングレスルールでオープンする

T-Potの動作に必要なポート(実際に攻撃を受けるポート)をオープンする。個別のポート指定が面倒な場合はALLで

T-PotのVMインスタンスにSSH接続するには、ポート22でなく64295を使用する

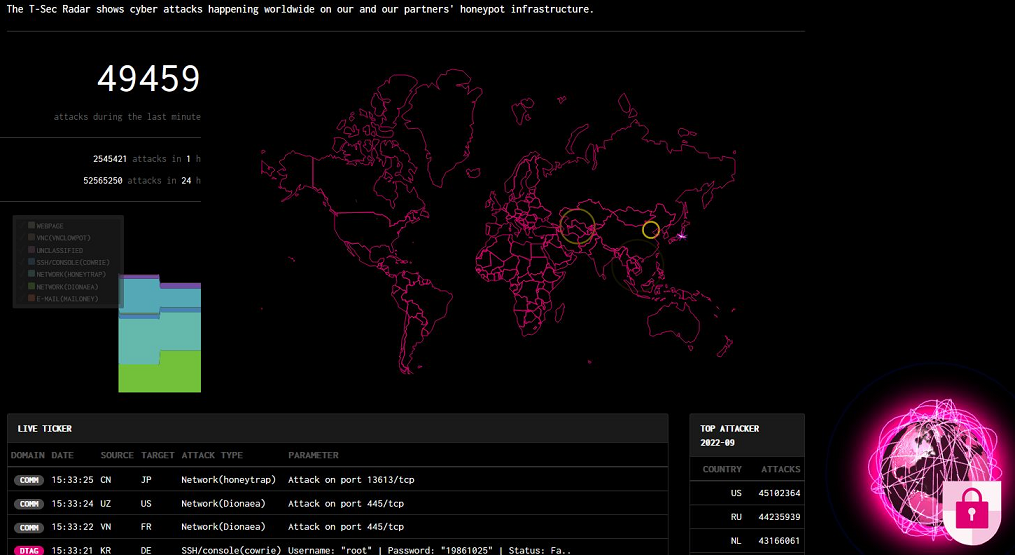

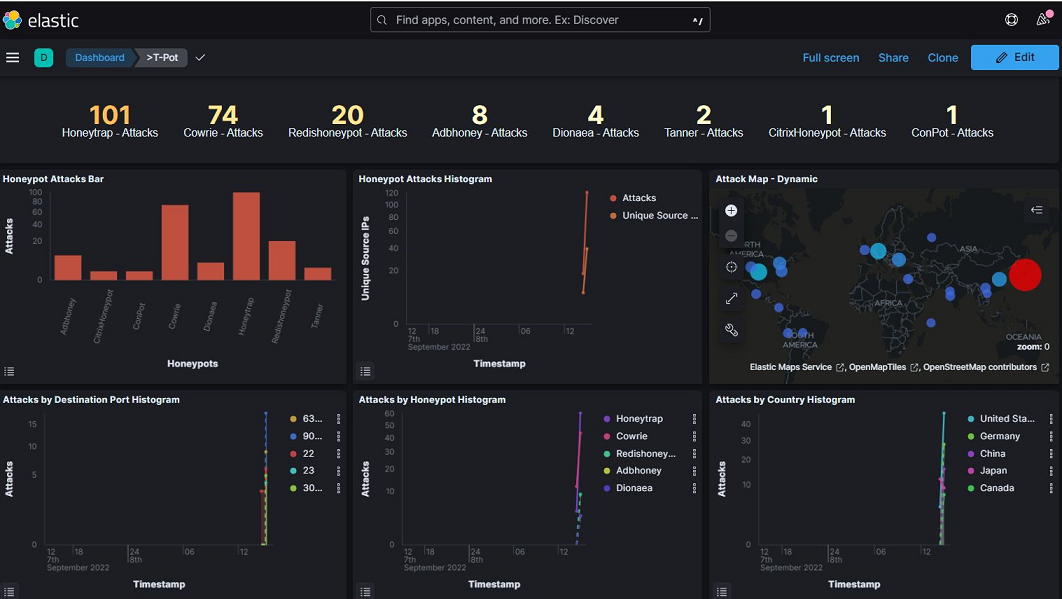

T-Potの分析用コンソールは、https://VMのパブリックIP:64297

T-Potが監視している攻撃の種類やそれぞれのダッシュボードが分析している内容などは、公式のGitや有識者のサイトなどから情報収集してみると良いでしょう。ツール自体は古くからあるので、いろんな情報にヒットすると思います