本稿では、TryHackMeにて提供されている「Advent of Cyber 2」ルームに関する攻略方法(Walkthrough)について検証します。

「Advent of Cyber 2」は「free room」(無料)で提供されています。購読を必要とせずに仮想マシンを「展開(Deploy)」することができます。

『Advent of Cyber 2』のWalkthroughインデックスを「[TryHackMe] Advent of Cyber 2に参加してみた」にて公開しました。

[Day 7] Networking: The Grinch Really Did Steal Christmas

ストーリー

午前6時、エルフ・McSkidyが **The Best Festival Company(TBFC)**のSOC本部に出勤し、TBFCのインフラの監視を始めようとしています。ログイン後、エルフ・McEagerは夜勤中にエルフ・McSkidyが残したメールに目を通します。

自動スキャンのアラートが増えているので、確認してください。別のAPTグループです。エルフ・McEagerにとっては、長くて簡単な週の始まりになりそうな気がします。

メールのバックログをクリアしながら、エルフ・McEagerは次のメールを読みます。「緊急: TBFC-WEB-01 でデータの漏えいが検出されました。」 「ああ、ええと」 エルフ・McEagerは読み進めます。「TBFC-WEB-01? サンタさんのウェブサーバーだ! そんなところからデータを盗む動機があるのはどいつだ!」 警戒心の強いエルフ・McEagerが自分の

saltを証明して、何が起こったのかを正確に突き止める時が来ました。エルフ・McEagerには知られていませんが、エルフ・McSkidyはこれをすべてでっち上げていました。幸い、これは実際の攻撃ではありません。エルフ・McEagerの業績評価に先立って作成されたトレーニング演習です。

チャレンジ

このタスクに添付されているZIPファイル「aoc-pcaps.zip」をダウンロードし、以下の質問に答えるために、Wiresharkのフィルター機能を組み合わせて解答します。

Day 7 - #1.

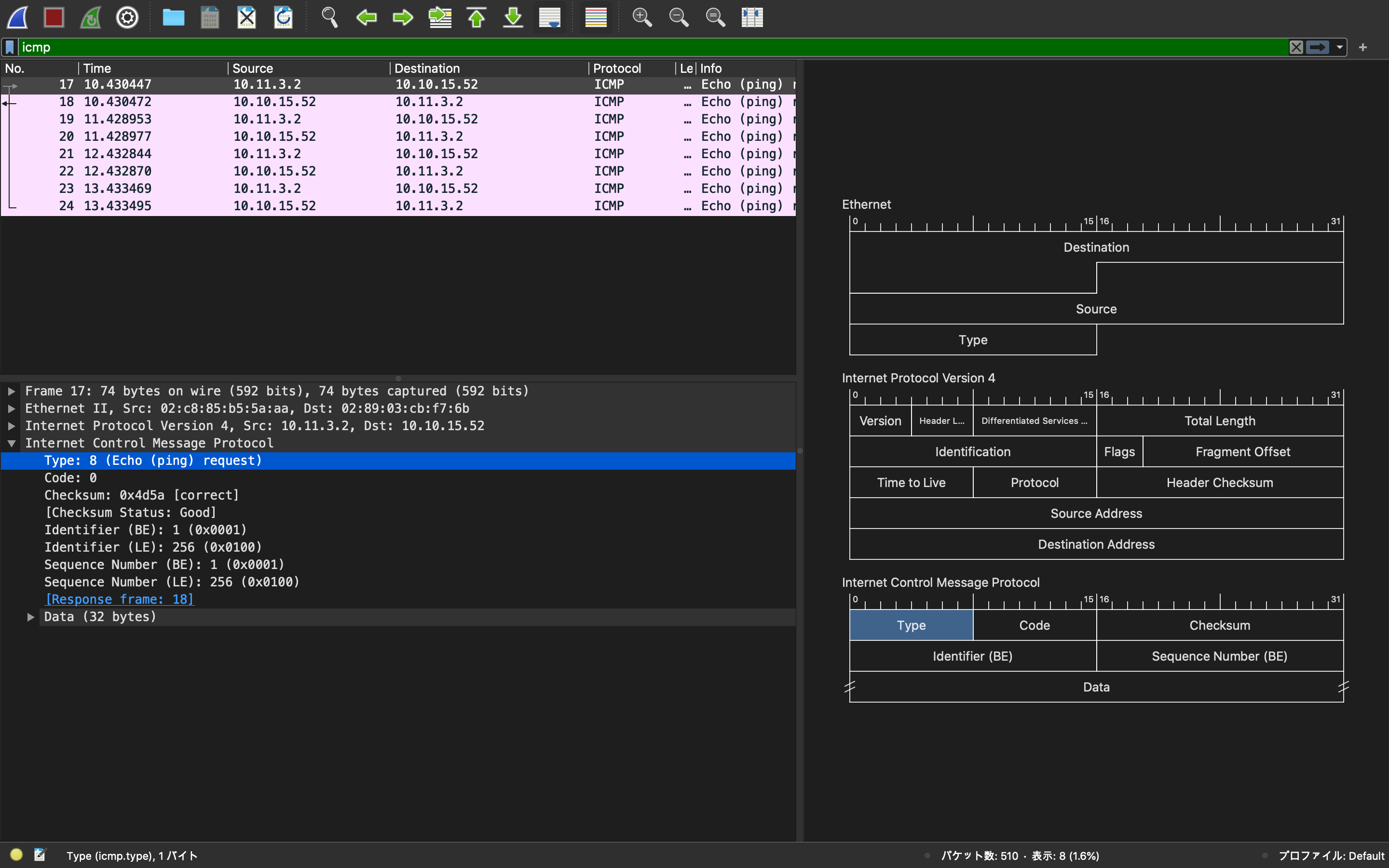

Open "pcap1.pcap" in Wireshark. What is the IP address that initiates an ICMP/ping?

Wiresharkを使ってpcap1.pcapファイルを開きます。

フィルタを使い表示をICMPパケットのみに絞り込みます。No. 17からICMP/pingが開始しています。解答はSourceに記載されたIPアドレスです。

Day 7 - #2.

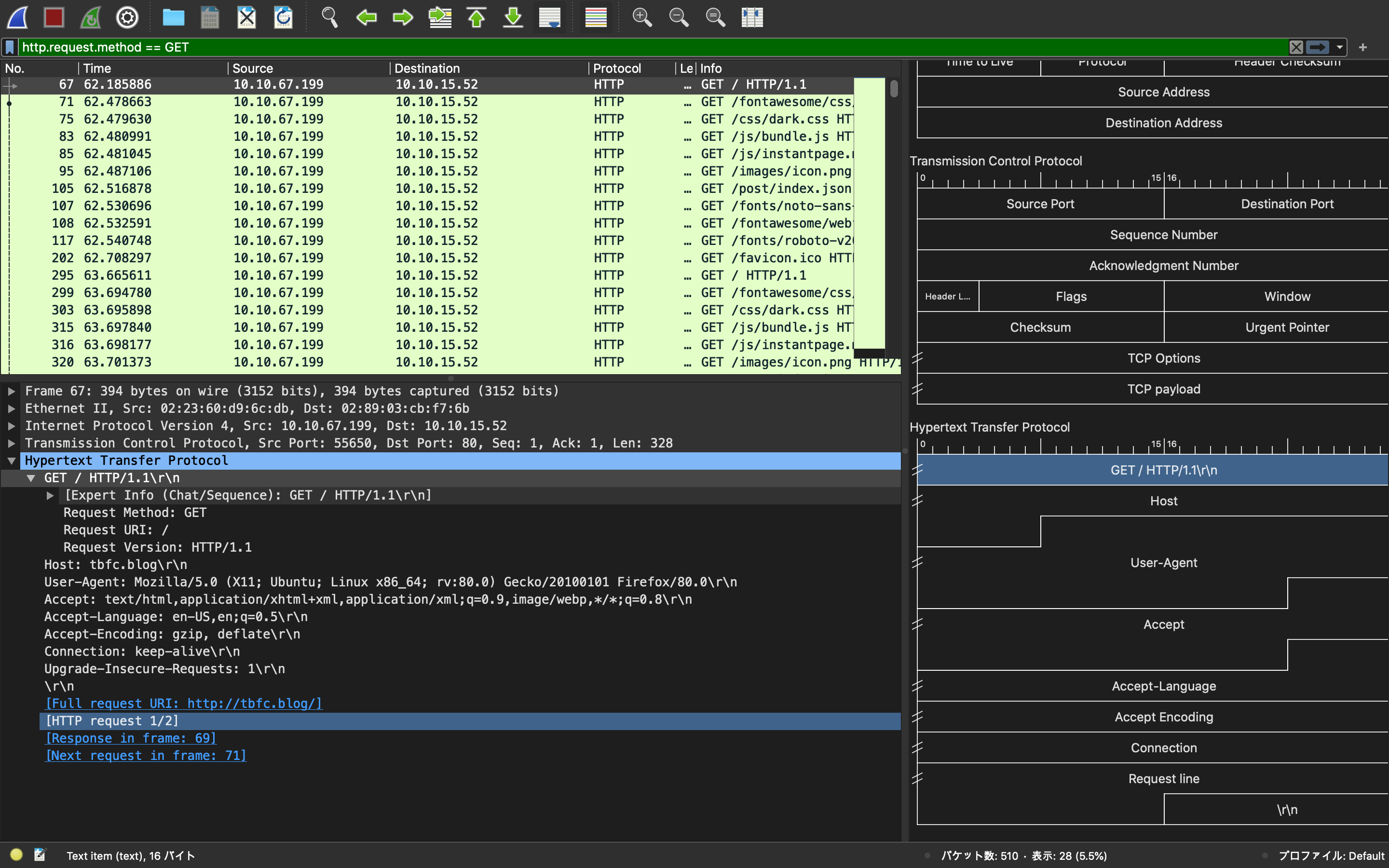

If we only wanted to see HTTP GET requests in our "pcap1.pcap" file, what filter would we use?

フィルタを使い表示をHTTPプロトコル(http.request.method)における(==)特定のメソッド(GET)のみに絞り混みます。

Day 7 - #3.

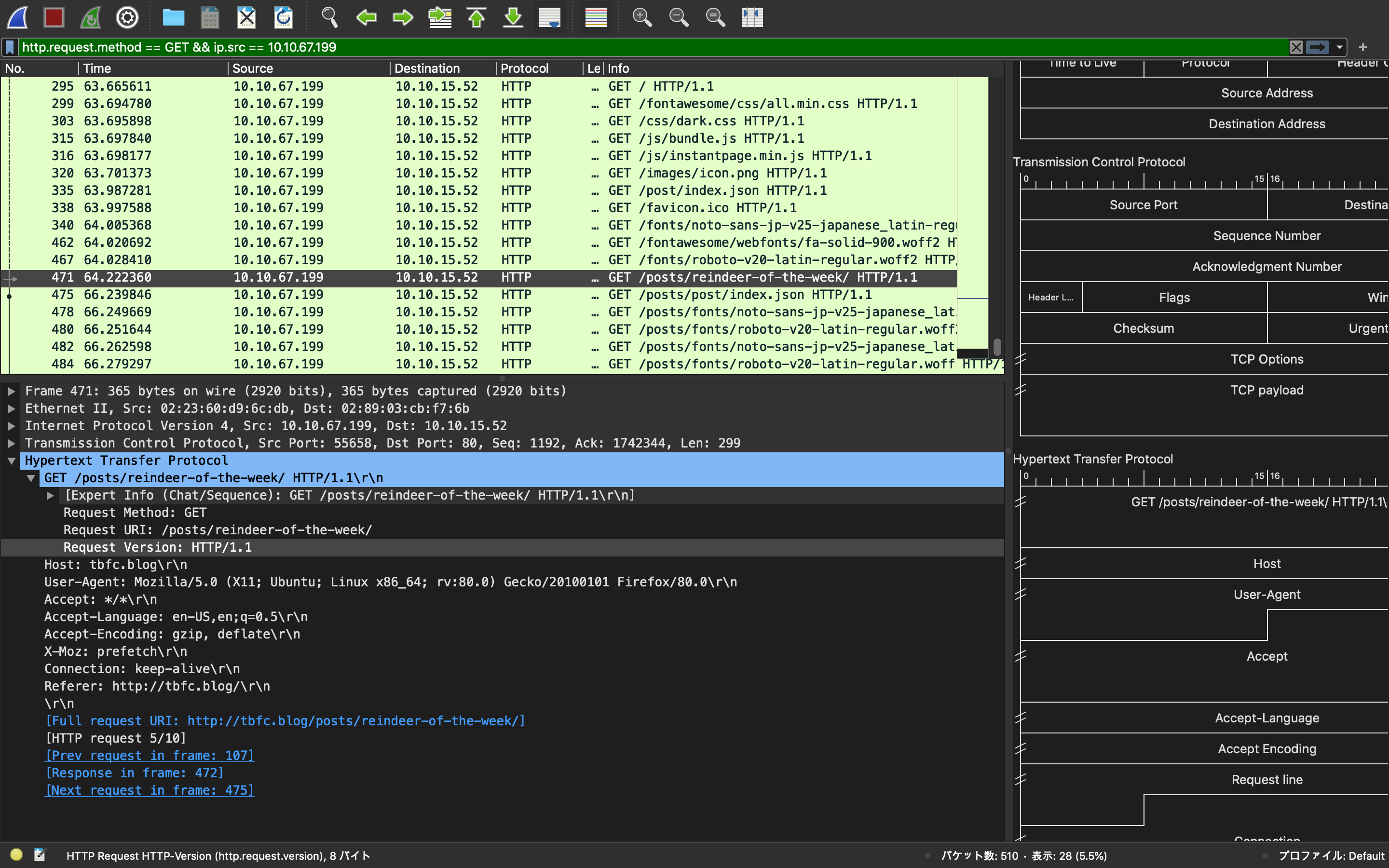

Now apply this filter to "pcap1.pcap" in Wireshark, what is the name of the article that the IP address "10.10.67.199" visited?

Day 7 - #2.のフィルタにIPアドレスを絞り混むフィルタを組み合わせます(&&)。

絞り混むIPアドレスはソース 10.10.67.199(is.src == 10.10.67.199)です。

アクセスした記事の名前を知るには/posts/ディレクトリへのアクセスに注目します。

471 64.222360 10.10.67.199 10.10.15.52 HTTP 365 GET /posts/reindeer-of-the-week/ HTTP/1.1

Day 7 - #4.

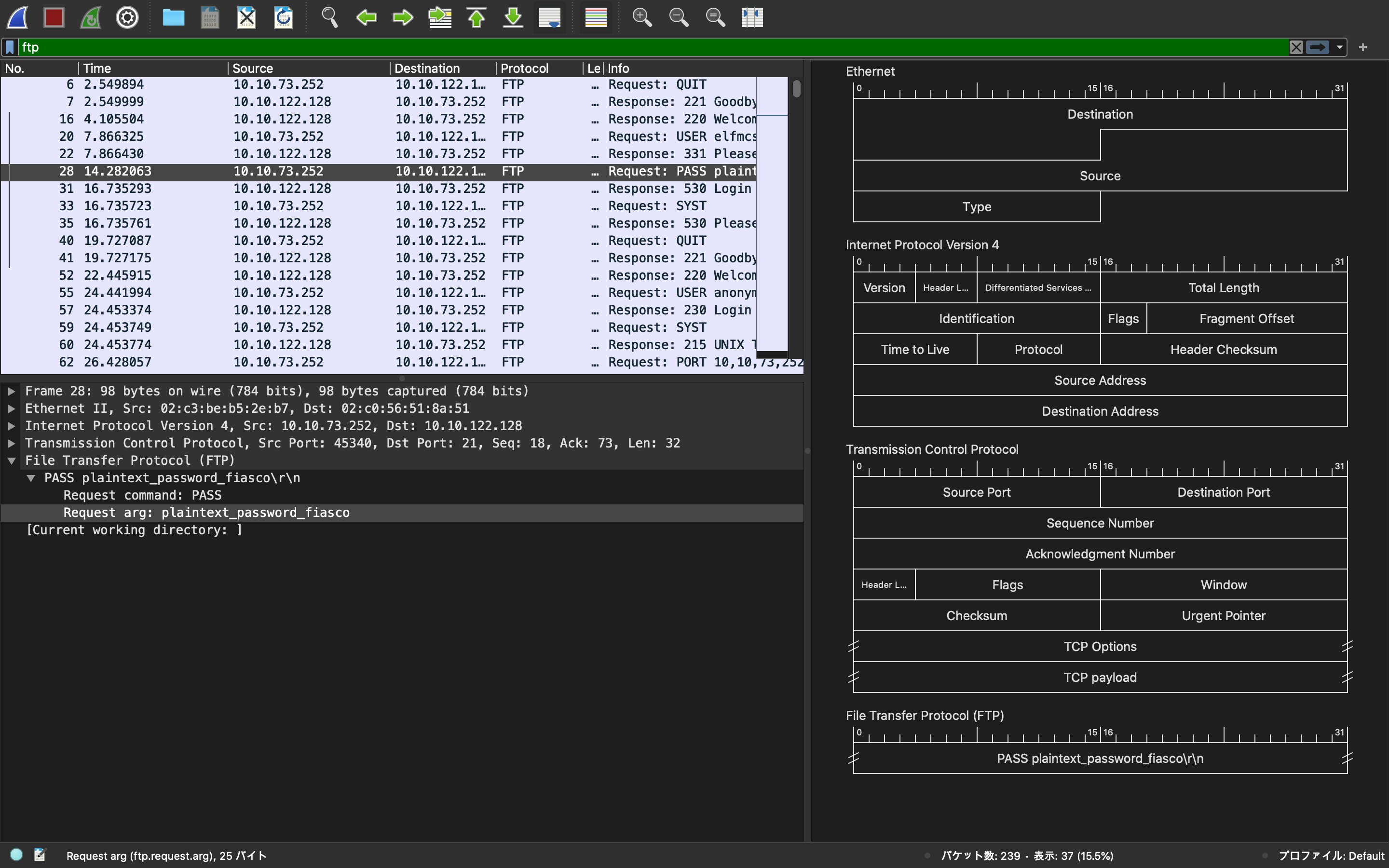

Let's begin analysing "pcap2.pcap". Look at the captured FTP traffic; what password was leaked during the login process?

Wiresharkを使ってpcap2.pcapファイルを開きます。

フィルタを使い表示をFTPパケットのみに絞り込みます。

28 14.282063 10.10.73.252 10.10.122.128 FTP 98 Request: PASS plaintext_password_fiasco

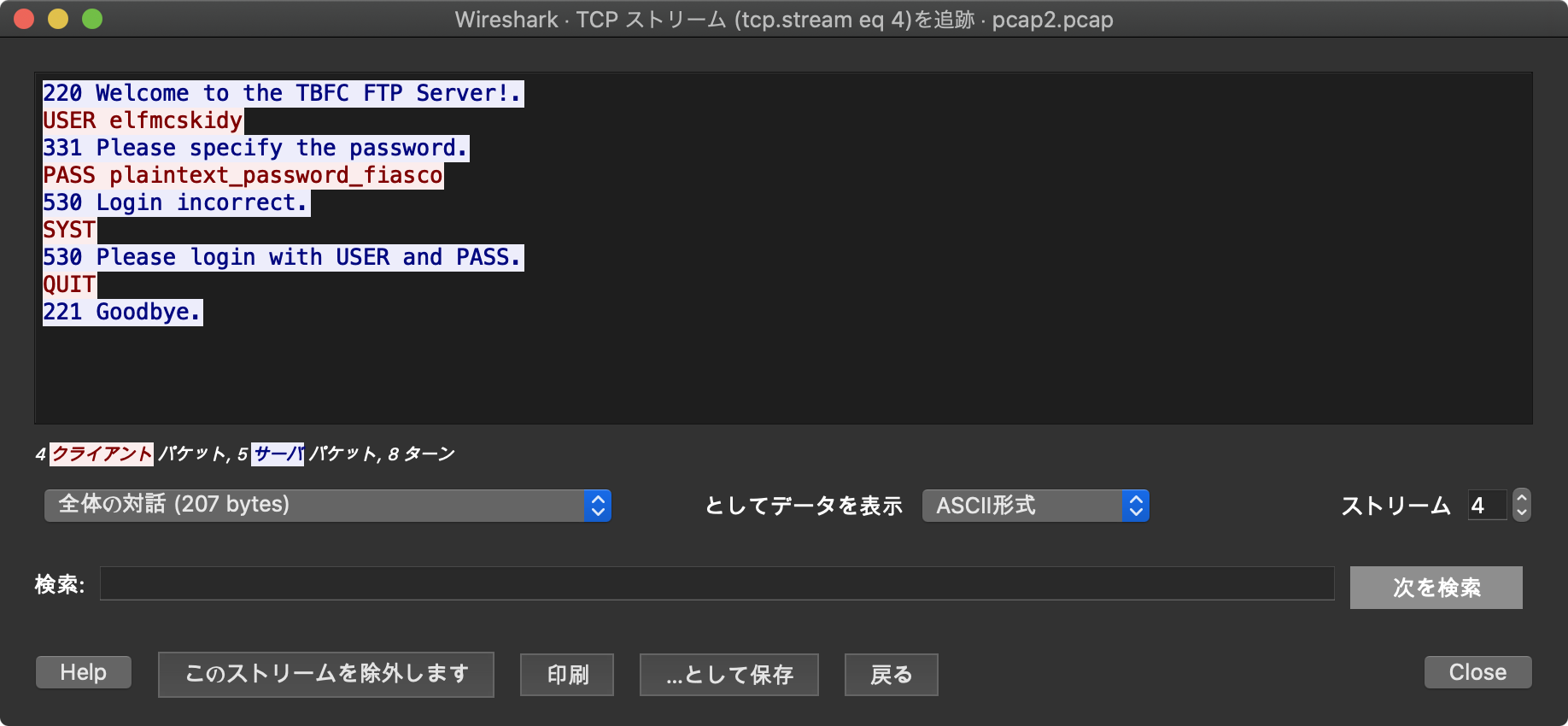

右クリックメニューを表示し、[追跡] > [TCPストリーム]を選択します。

Day 7 - #5.

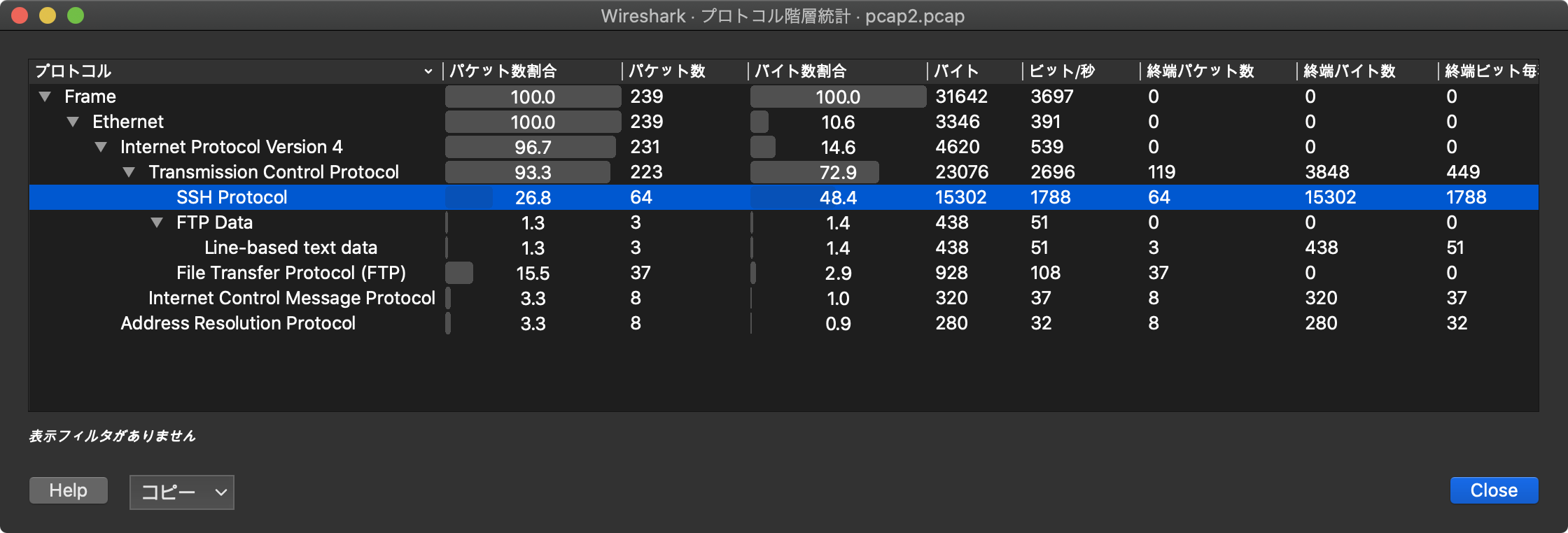

Continuing with our analysis of "pcap2.pcap", what is the name of the protocol that is encrypted?

Wiresharkのメニューより、[統計] > [プロトコル階層]を開きます。暗号化されているプロトコルはただ一つです。

Day 7 - #6.

Analyse "pcap3.pcap" and recover Christmas!

What is on Elf McSkidy's wishlist that will be used to replace Elf McEager?

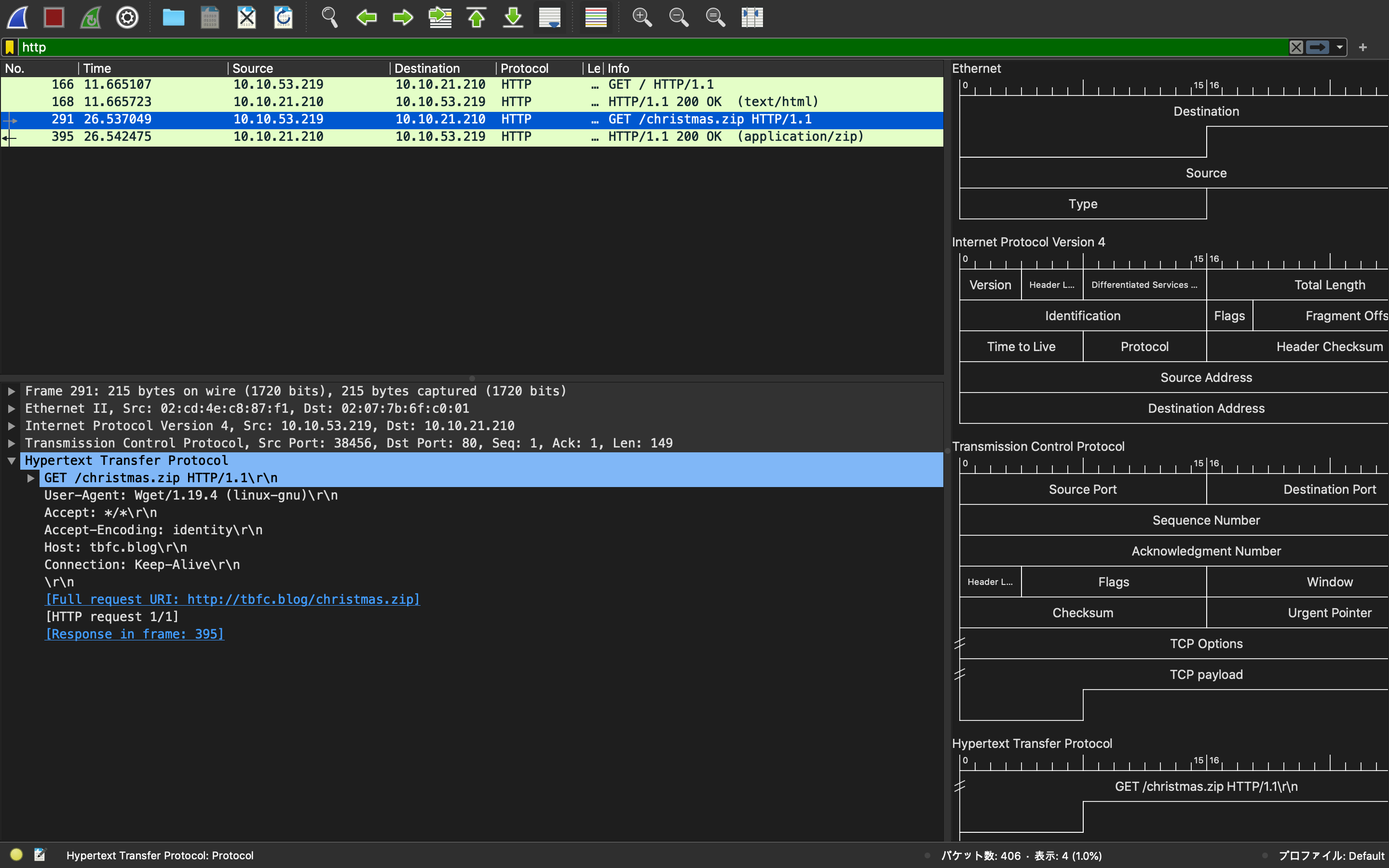

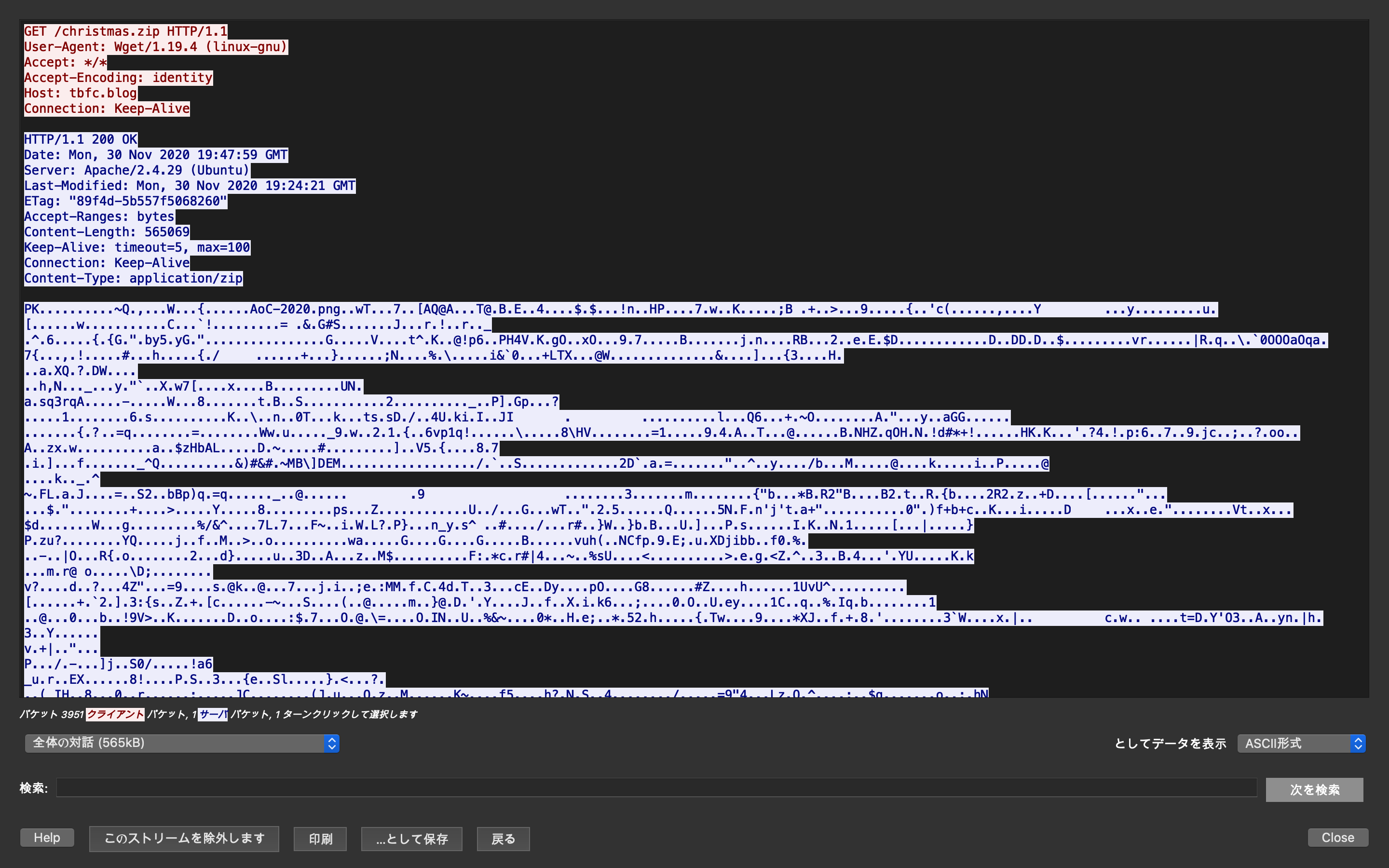

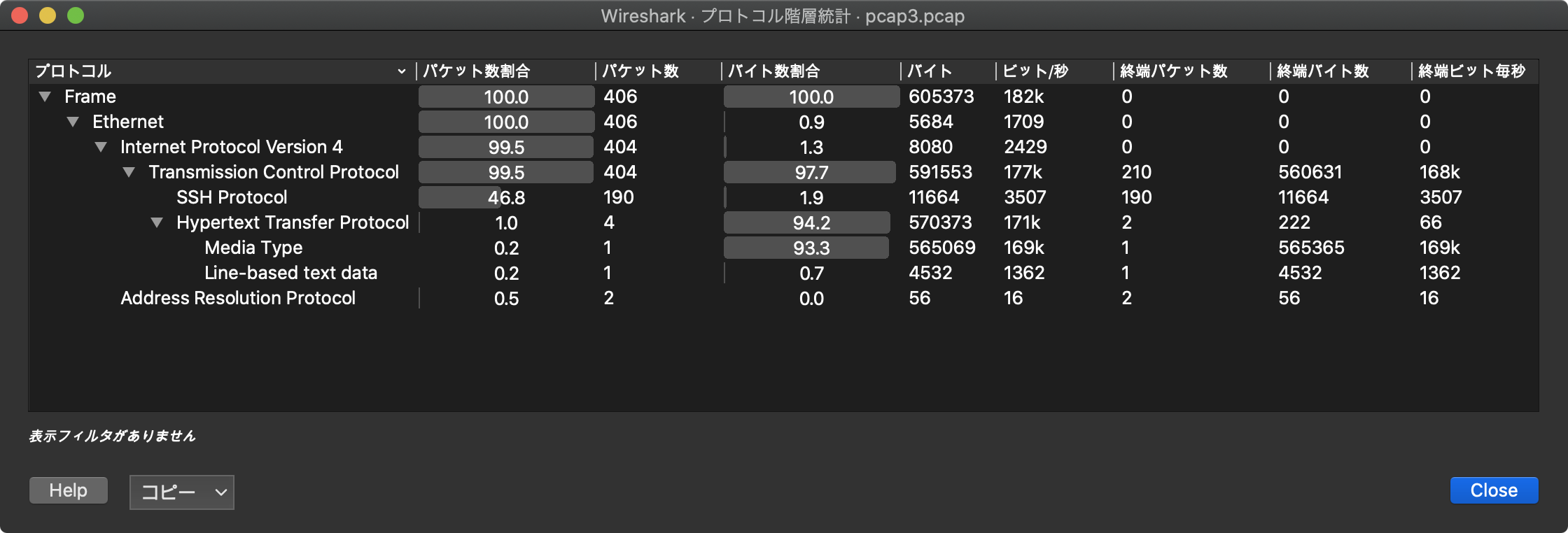

Wiresharkを使ってpcap3.pcapファイルを開きます。

Wiresharkのメニューより、[統計] > [プロトコル階層]を開きます。

ここでは、HTTPプロトコルに注目します。フィルタを使い表示をHTTPパケットのみに絞り込みます。

291 26.537049 10.10.53.219 10.10.21.210 HTTP 215 GET /christmas.zip HTTP/1.1

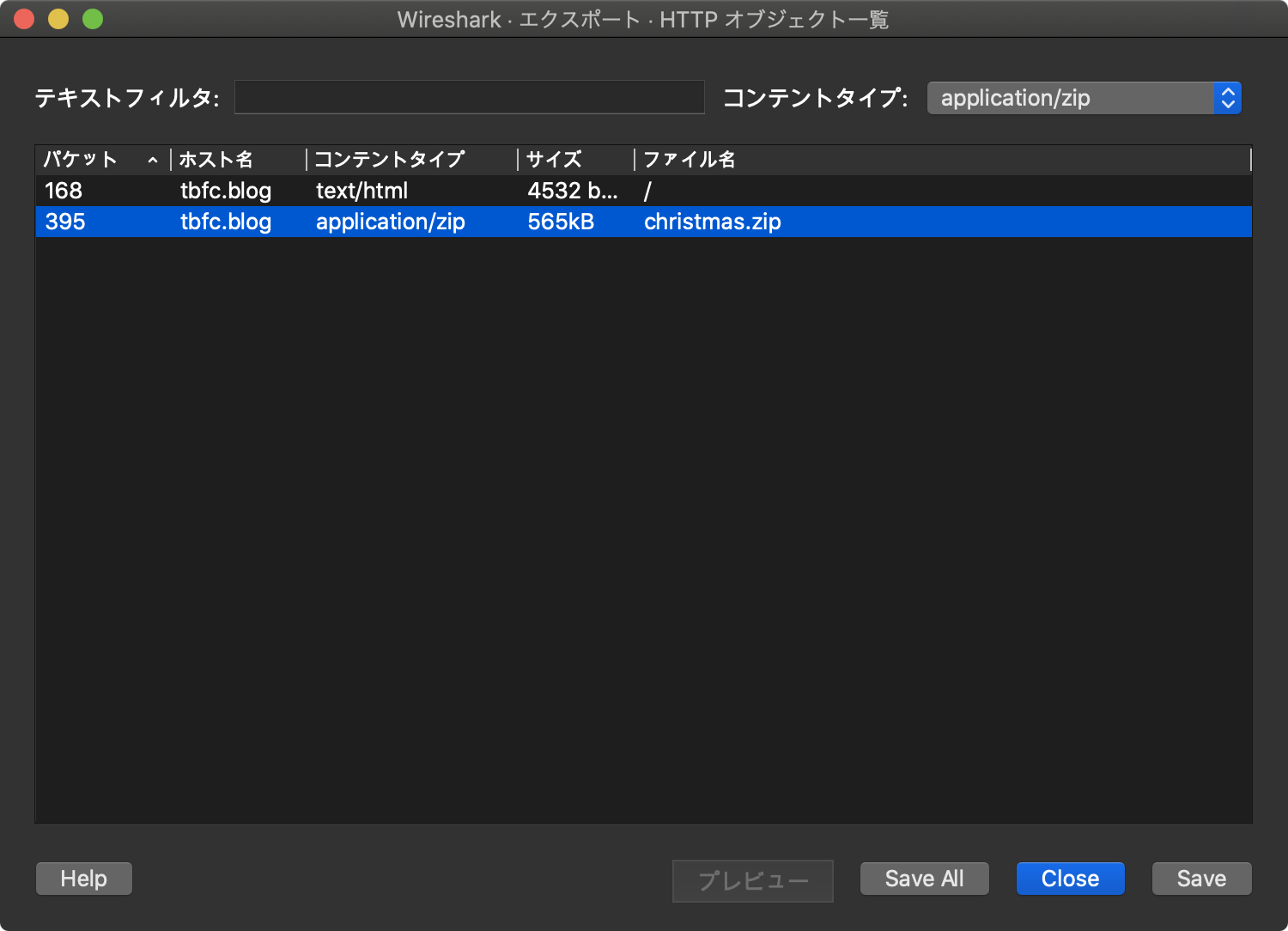

Wiresharkのメニューより、[ファイル] > [オブジェクトをエクスポート] > [HTTP...]を開きます。

[コンテントタイプ:]にapplication/zipを指定します。

christmas.zipを選択し、[Save]ボタンをクリックします。

christmas.zipの中身は次のとおりです。

AoC-2020.png elf_mcskidy_wishlist.txt

Operation Artic Storm.pdf selfie.jpg

christmas-tree.jpg tryhackme_logo_full.svg

Wish list for Elf McSkidy

-------------------------

Budget: £100

x3 Hak 5 Pineapples

x1 Rubber ducky (to replace Elf McEager)

7日目のミッションが終了です。

参考になるTryHackMeのルーム

Walkthrough

- Constant Vigilance, Christmas Crisis - Networking, フラグ取得までを自動化したPythonコード

- BRYAN WENDT, TryHackMe – Advent of Cyber 2 – Day 7 – Walkthrough

- NEERANJAN MURUGAN, Advent of Cyber 2 ~ Try Hack Me

おまけ

#adventofcyber2 Day 07のpcapファイルを「pcapバトラーZ」に食わせてみた。

— Noriaki Hayashi (@v_avenger) December 8, 2020

1はファッコロ(ほのお)、2はサンタワー(ほのお)、3はハッパタイ(くさ)のモンスターが召喚された。

パケモンGOもやってみたいが、M5Stackが手元にないhttps://t.co/NoSfd9Ka6F pic.twitter.com/KJP1PWEZTr