AWSアカウントを登録したらやること

問1: A君がAWSのアカウントを作りました。このあとA君は何をやったでしょう?

男: ん〜...この問題は難しいなぁ...

男: 問1だけでかれこれ7時間も考えてるけど分からへん...

男: どっかに答え書いてへんかな...

男: あっ、A君が何をやったかっていう問題やからA君に直接訊けばいいんか!

男: なあなあA君、

A君: 僕は以下のことを行いました。

- CloudWatchで料金アラート設定

- IAM(Identity and Access Management)で作業用ユーザーを作成

- CloudTrailで操作ログを記録

男: まだ訊いてへんのに答えてくれてる...

CloudWatchで料金アラート設定

A君: まず料金が気になるので料金アラートを設定しましょう。使うのはCloudWatchです。

「マイ請求ダッシュボード」 > 「Billingの設定」

- 「電子メールで PDF 版請求書を受け取る」にチェック

- 「無料利用枠の使用のアラートの受信」にチェック

- Eメールアドレスを入力

- 請求アラートを受け取るにチェック

- 「設定の保存」をクリック

A君: これでBillingの設定は完了です。

A君: 次はCloudWatchの設定です。

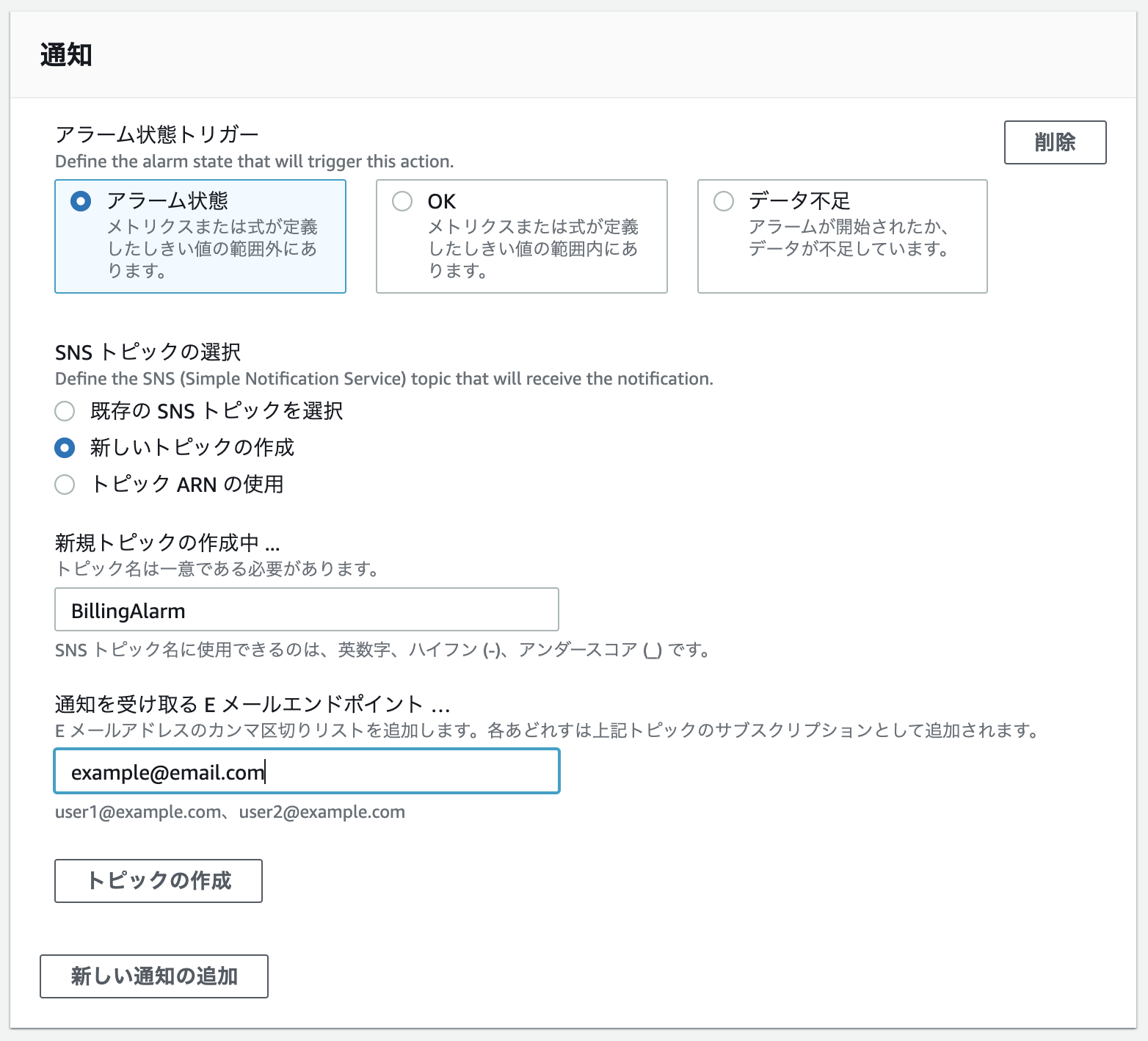

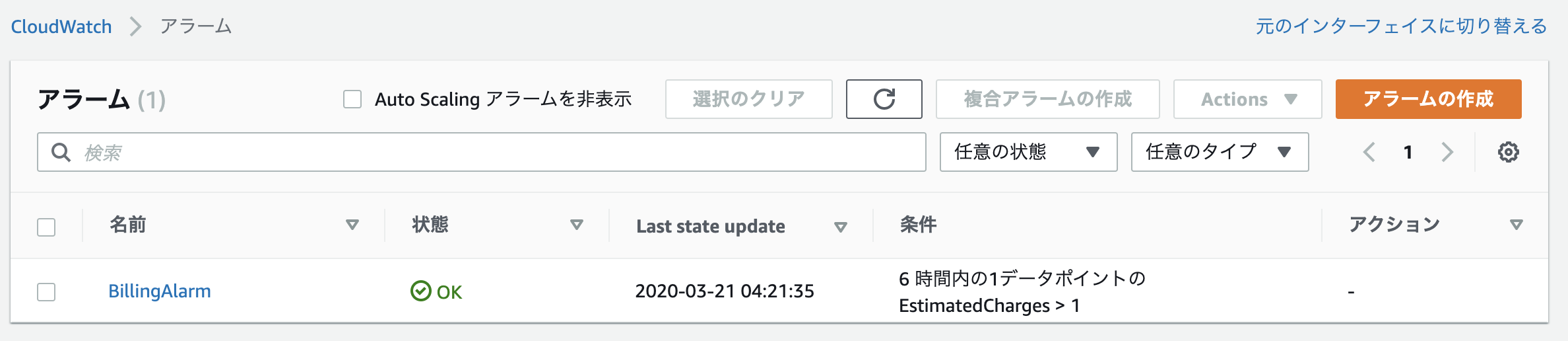

「請求アラートを管理する」> 「請求」> 「アラームの作成」

- 超過の設定

- 通知の送信先入力

- トピックの作成をクリック

- メールで認証用リンクをクリック

- ブラウザでconfirmedが表示されたら更新をクリックする

- アラームが作成されていることを確認する

IAMで作業用ユーザーを作成

A君: まずルートユーザーで以下の作業をします。

- 「マイアカウント」 > 「IAM ユーザー/ロールによる請求情報へのアクセス」

- 編集をクリックする

- 「IAMアクセスのアクティブ化」にチェック入れ更新する

A君: これでルートユーザーだけでなく作業用ユーザーからでも請求情報にアクセスできるようになりました。

A君: 次にIAMのユーザーを追加します。

IAMユーザーの追加

- 「サービス」 > 「IAM」 > 「ユーザー」

- 「ユーザーを追加」をクリックする

ユーザー詳細の設定

- 「AWSアクセスの種類を選択」で「AWS マネジメントコンソールへのアクセス」を選択する

- ユーザー名を入力する

- コンソールのパスワードをカスタムパスワードにし、入力する

- パスワードのリセットが必要のチェックを外す。自分用の作業ユーザーなのでリセットしなくて良い

- 「次のステップ: アクセス権限」をクリック

アクセス許可の設定

- 「既存のポリシーを直接アタッチ」を選択し、AdministratorAccessを選び、「次のステップ: タグ」をクリックする

1. タグは特に必要ないので、そのまま「**次のステップ: 確認**」をクリックする

1. 内容を確認し、「**ユーザーの作成**」をクリックする

1. ログイン用のURL, ユーザー名, パスワードを控えておく

1. タグは特に必要ないので、そのまま「**次のステップ: 確認**」をクリックする

1. 内容を確認し、「**ユーザーの作成**」をクリックする

1. ログイン用のURL, ユーザー名, パスワードを控えておく

A君: 以降はIAMユーザーでログインし、作業を進めます。

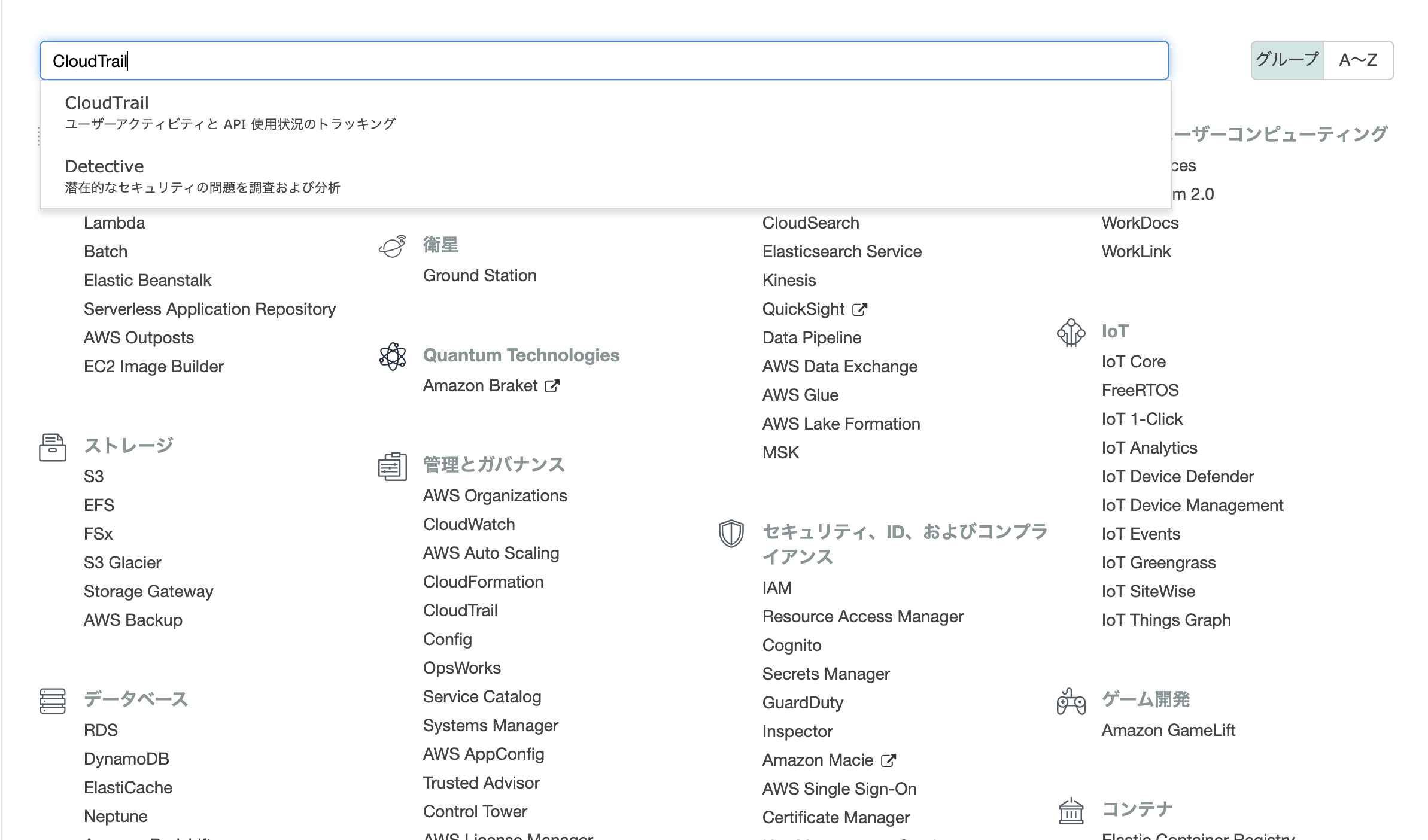

CloudTrailで操作ログを記録

A君: 次はCloudTrailで操作ログを記録する設定をします。

CloudTrail event history provides a viewable, searchable, and downloadable record of the past 90 days of CloudTrail events. (CloudTrail Concepts より)

A君: CloudTrailはデフォルトで90日間の記録を保存するようになっています。

A君: ここではS3にログを保存するように設定することで、永久的にログを保存するようにします。

証跡の作成

- 証跡名をつける

- 証跡情報を全てのリージョンに適用を「はい」にする

- 管理イベントはすべてにチェック

- データイベントアカウントのすべてのS3バケットの選択にチェックを入れる

- ストレージの場所新しいS3バケットを作成しますかに「はい」を選択する

- S3バケットを設定する

- 作成する

A君: これでイベント時間、ユーザー名、イベント名のログが時系列でS3に保存されます。

A君: 以上で準備完了です。

男: ありがとう!

A君: いえいえ、仕事なので

A君: じゃあ次があるんで僕はこれで!

男: 嗚呼そうか、ご苦労様

男: A君って何者なんやろ?