有名な話なのか分かりませんが、AWSのポリシーのアタッチ・デタッチに分単位のタイムラグがありました。

お陰様で時間を無駄にしたというか。

題材は AWS LambdaからLambdaを非同期で呼び出す(Python) です。

Lambda関数から他のLambda関数を呼び出すというもので、権限の設定が必要になります。

ついつい、(開発初期は)ルートユーザでやっちゃったりして、(一般のIAMユーザだと権限絡みで躓いてイライラするので)これはいけない、ということで一般のIAMユーザで作業した訳なんですけれども。

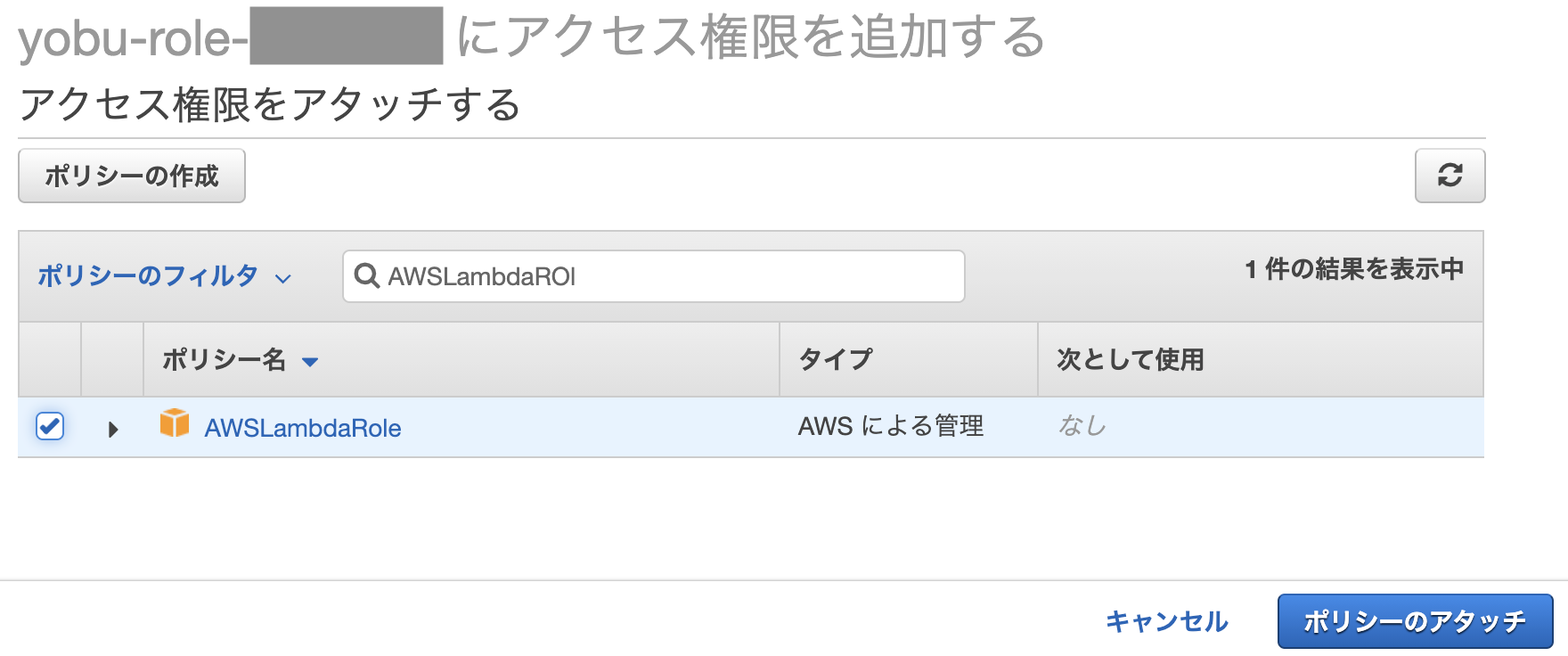

記事を参考にしてやってみて、「AWSLambdaRole」というポリシーをつけてみたんですが、一向に権限エラーが解消されない。

仕方なく、他の方法で権限をゴテゴテつけて、うーん、ダメだなぁ、と思いながらもう一度(何も変更せず)テストをしてみると、今度はグリーン(エラーなし)に。

その後、何度かアタッチとデタッチを繰り返して、ずいぶんタイムラグがあるなぁ、と思った次第です。

1:44:55に権限付与して、5秒間隔でテストをしてみると…1:49:45に変更が反映されました。5分弱ですね。

続いて、権限を削除してみます。

1:50:55に権限の削除が完了し、同じようにテストです。1:54:25に変更が反映されました。3分30秒ですね。

1、2秒のラグならそんなもんかな、と思いますが、数十秒単位だと操作が間違っていたかな、となって時間が無駄になるので、なんとかして欲しいところではあります。