はじめに

IBM CloudのApp IDは、IBM CloudポータルのIdPになることが可能であり、かつSAMLのSPになることができます。本記事ではAzure ADのIdPを用いてIBM Cloudのポータルの認証を行います。

※AWSの連携についてはこちら

Qiita:AWS IAM Identity Center で IBM Cloudポータルにシングルサインオンする

事前準備

- Azure

- ログインユーザーアカウント

- IBM Cloud

- App ID インスタンス

手順

Azure上での作業

アプリケーションの作成

Microsoft Entra 管理センターにアクセスします。

左メニューの「エンタープライズアプリケーション」をクリック、「新しいアプリケーション」をクリックします。

任意のアプリケーション名を入力し、「作成」をクリックします。

ログインユーザーの設定

「ユーザーまたは負ループの追加」より対象ユーザーを追加します。

アプリケーションの設定

作成したアプリケーションの詳細画面で「シングルサインオンの設定」をクリックします。

「(後述)App IDのメタデータの取得」で取得したメタデータを「メタデータファイルをアップロードする」よりアップロードし、「保存」をクリックします。

IdPの情報を取得

IBM Cloud上での作業

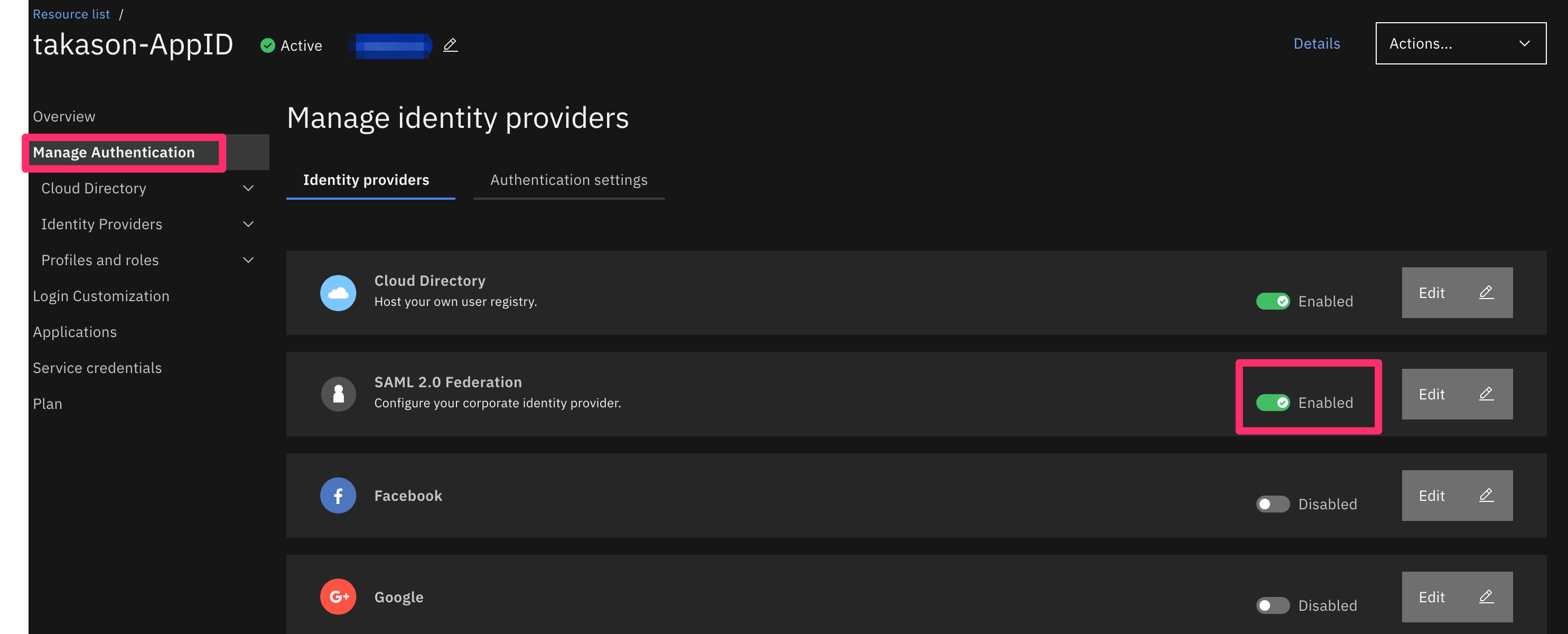

SAML2.0の有効化

作成したApp ID詳細画面の「Manage Authentication」をクリックし、「SAML2.0 Federation」のスイッチを有効化します。

App IDのメタデータの取得

作成したApp ID詳細画面の「Identity Providers」→「SAML2.0 Federation」をクリック、「Download SAMLmetadata file」をクリックしてxmlファイルを取得します。

App IDにAzure ADを設定

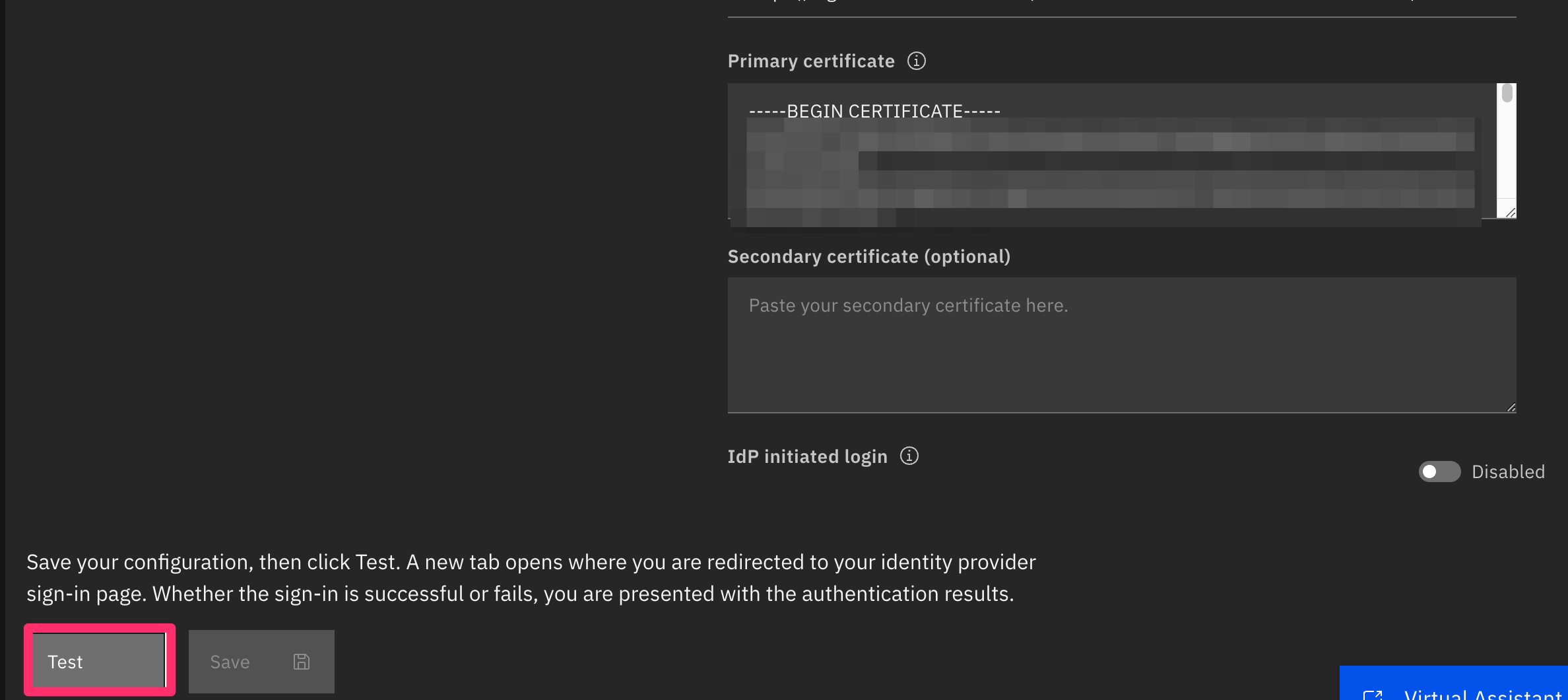

(前述)「IdPの情報を取得」で取得したIdPの情報を以下のように入力し、「Save」をクリックします。

- Entity ID:Microsoft Entra 識別子をコピー

- Sign in URL:ログイン URL をコピー

- Primary certificate:ダウンロードした証明書(Base64)のcerファイルの中身をコピー

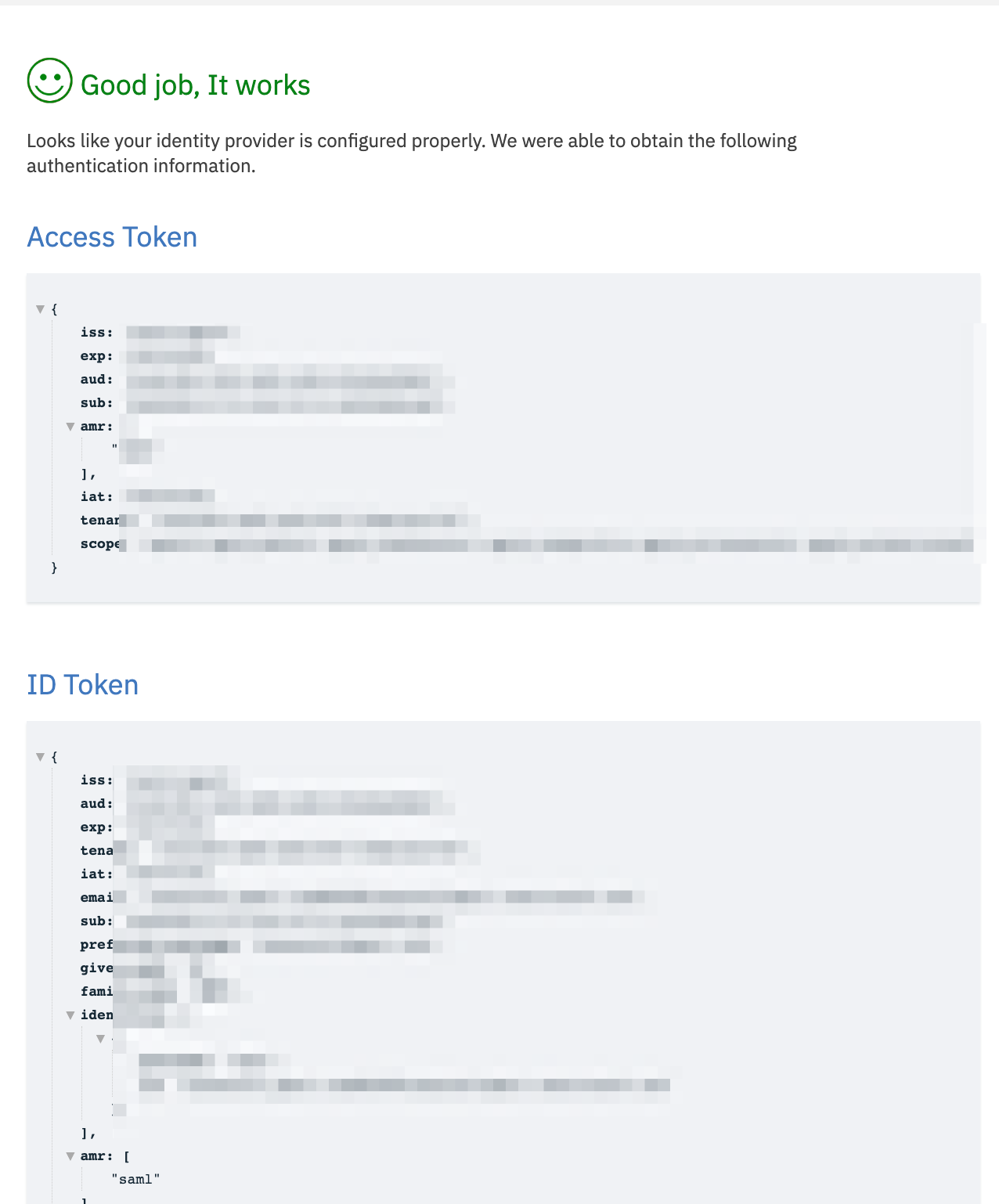

以上の手順が完了していると、App IDの「テスト」から、以下のように成功します。

IdPを設定

「Default IdP URL」はログイン時に使用するURLです。必要に応じて編集します。

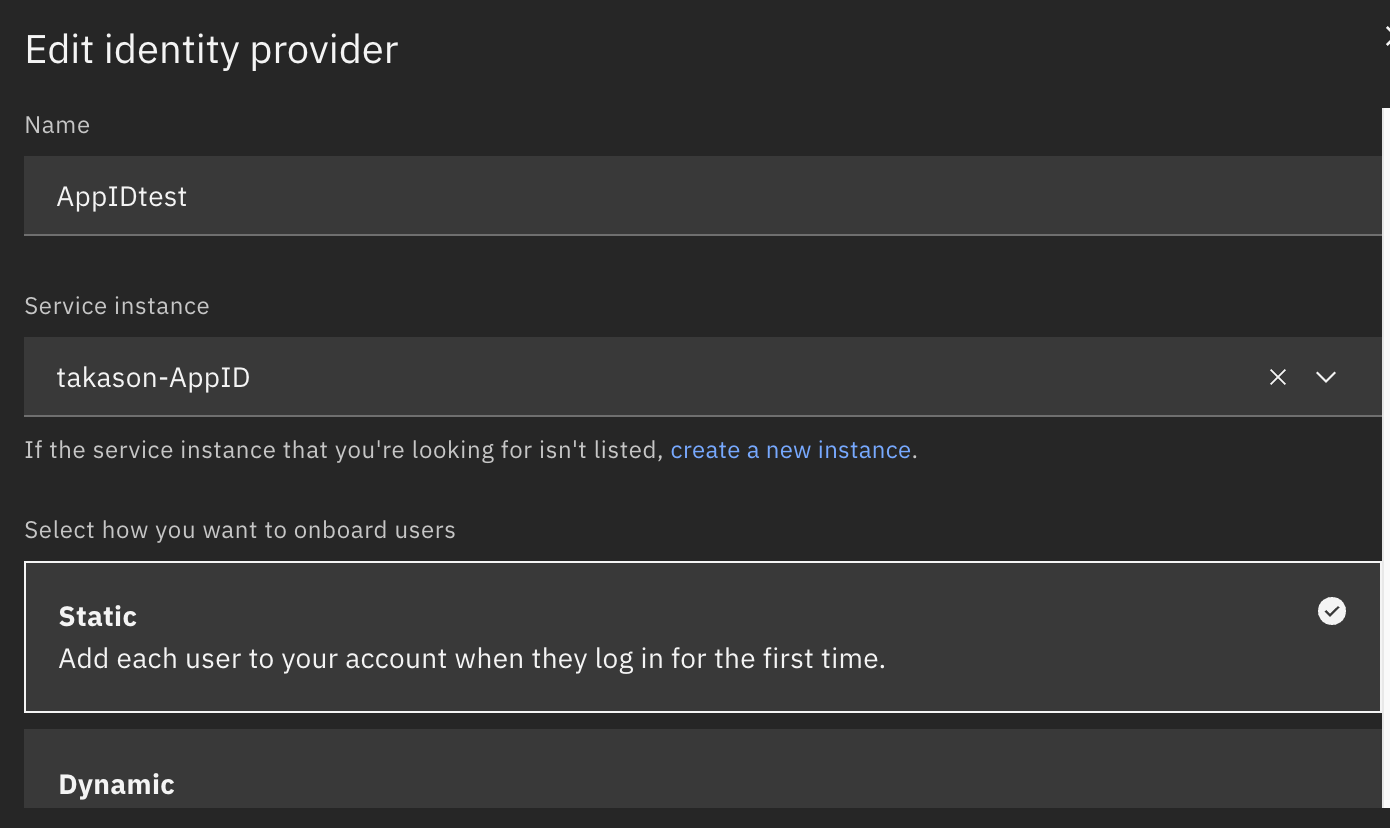

「Manage」→「Access(IAM)」→「Identity Providers」をクリックします。

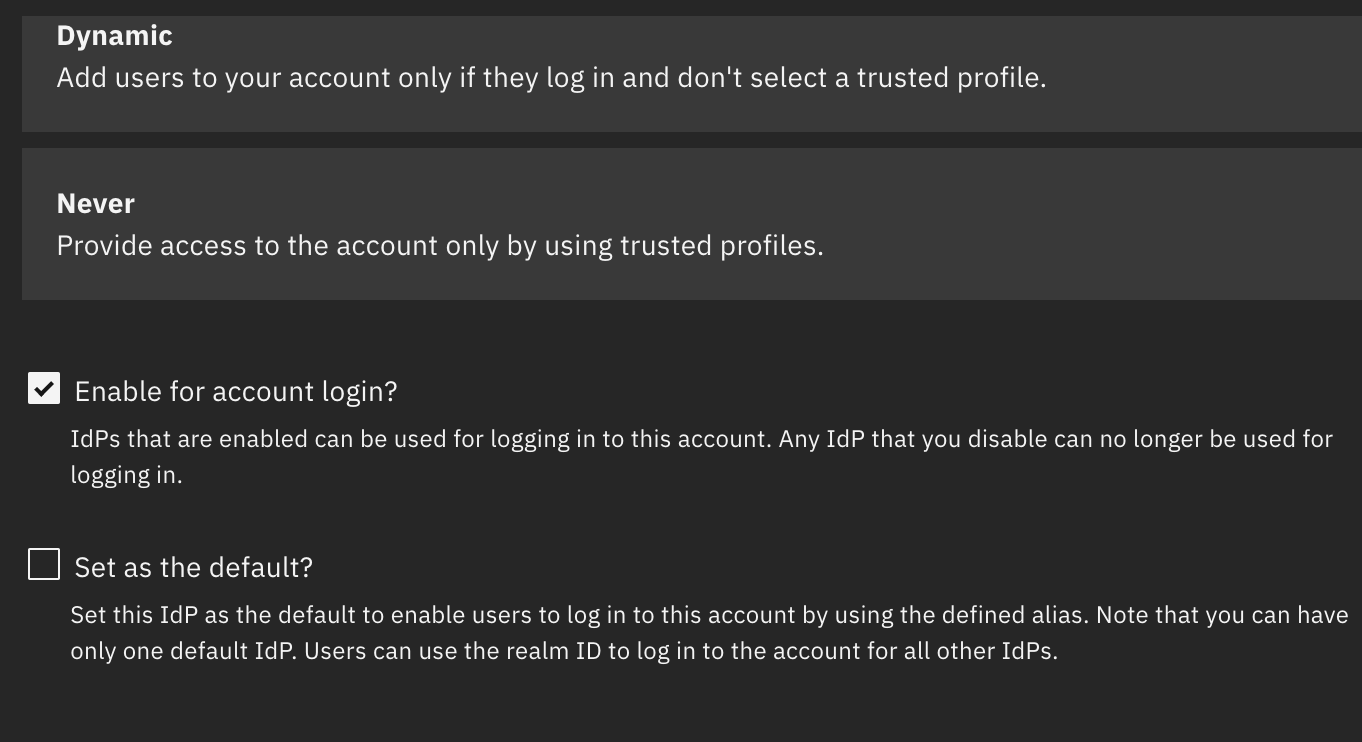

未作成の場合は「Create」、作成済の場合は右の「︙」より以下のように編集し「Update」をクリックします。

以上で設定が完了です。

ログインテスト

(前述)IdPを設定で確認した「Default IdP URL」へアクセスすると以下の画面が表示されます。

「Login with azure」をクリックします。