はじめに

こんにちは、すぎもんです![]()

今回は、当社の新たなサービス「HULFT Square」のファイル転送サービス(Transfer)を使ったファイルの集信や配信のために、必要な環境構築をやってみます。

HULFT Squareと外部通信する仕組みについては、こちらの記事で理解していただき、本記事で実際に環境設定をやっていきましょう。

HULFT Squareとは?

HULFT Squareとは、データを「安全・安心・柔軟に」連携するプラットフォームサービス、いわゆるiPaaSです。「ファイル転送のHULFT」×「データ連携のDataSpider」×「フルマネージドサービス」。これらの側面から、オンプレやクラウドなど分散されたデータを一元化し、データ活用することを可能とするサービスです。

記事構成

今回の記事構成は、HULFT Squareで集配信してみた全4回シリーズ になります。環境構成をまず①②で理解して、③④と進んで読んでいただくのがおすすめです。

①HULFT Squareと外部通信する仕組みについて、AWS PrivateLinkなど含めて整理してみた

★本記事★ ②HULFT Squareでのファイル集配信におけるAWS環境構築をしてみた

③HULFT Square配信 ⇔ HULFT集信(EC2上)やってみた

④HULFT Square集信 ⇔ HULFT配信(EC2上)やってみた

今回の検証環境について

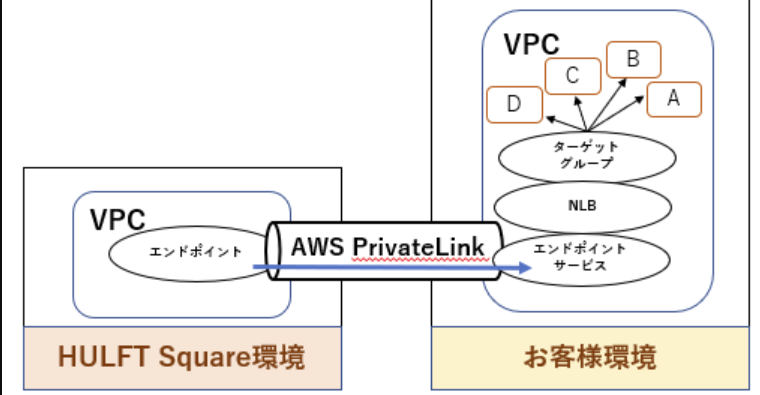

まずは、前記事のおさらいです。HULFT Squareと外部環境の通信では、プライベート通信のために「AWS PrivateLink」を利用します。

例えば、HULFT Squareでファイル配信する場合は、お客様VPC環境に、

エンドポイントサービス、NLB、ターゲットグループの作成が必要です。

今回は、下図の環境構成を構築します。

HULFT Squareからの接続リクエストが、図中の「HULFT」に届くよう設定します。

今回は、お客様環境として作成したVPC上の1つのインスタンスに、HULFTをインストールします。

<今回の検証でHULFT Squareの通信先環境で必要な設定>

通信先となるお客様環境VPC上のインスタンスにHULFTをインストールした環境にて、必要な環境設定は下記の通りです。

①VPCの作成

まずは、HULFT Squareと通信するVPC環境を作成します。

②プライベートサブネット上にEC2インスタンスの作成

次に、HULFTのインストール先となるサーバーを起動します。

③HULFTインストール

②で作成したインスタンス上にHULFTをインストールします。

④ターゲットグループの作成(HULFT Square配信の場合)

接続リクエストの転送先を指定します。

今回は、HULFTがインストールされた「インスタンス」を指定します。

⑤NLB(ネットワークロードバランサー)の作成(HULFT Square配信の場合)

プロトコルとポートを指定して、ターゲットグループを指定します。

⑥セキュリティグループの設定

接続の受信トラフィックを、インバウンドルールに設定します。

これらの設定が、HULFT Squareの通信先環境で必要な設定です。

また、今回のやってみた検証での作業を実施する上で、いくつか追加設定もしてます。

<今回の検証で作業をする上で必要となった設定>

私が個人作業する上で、必要となった設定は下記の通りです。

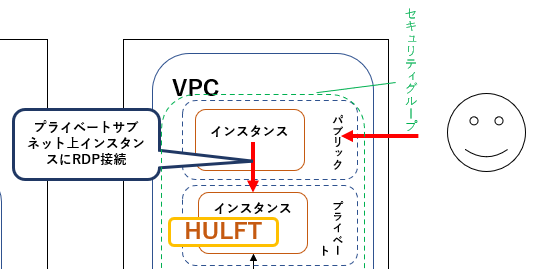

①パブリックサブネット上にEC2インスタンスの作成

プライベートサブネット上のインスタンスへの踏み台として作成します。

WindowsOS上でHULFTのインストールや設定操作をします。

| パブリックサブネット | プライベートサブネット |

|---|---|

| インターネット上から接続可能 | インターネット上から直接接続できない |

上記の表の通り、通常プライベートサブネットへの接続は、直接できません。

そのためパブリックサブネット上のインスタンスを踏み台として利用しました。

HULFTがあるインスタンスへは、リモートデスクトップ(RDP)接続をします。

②個人端末からSSM接続

上図の通り、踏み台となるパブリックサブネット上のEC2インスタンスには

SSM接続(★)をしました。直接プライベートサブネット接続も可能ですが、

エンドポイント作成等の省略のため、今回は踏み台サーバー経由での構成です。

★ AWS Session Manager(SSM)接続について ★

IAMで認証管理ができたり、SSHキーの管理が不要だったり、様々な利点ある機能ですが、何より、受信ポート側の解放が不要なのでAWS環境を使う場合はセキュリティ面でも手間の面でも便利です。AWS CLIやIAMロールの変更等の設定も必要ですが毎回の作業ではないので、トータルだと早いと思います。ここでは詳細省略します。

以上、2点(パブリックサブネットとSSM接続)は、今回私自身が検証してみる上で、必要になった設定です。HULFT Squareを使うために必要な設定ではありませんので、注意してください。他にも様々な環境構成の方法があると思いますので、一例としてご参考にしてください。

設定作業の流れ

今回やってみるHULFT Squareでのファイル集配信における環境準備の手順は、下記の通りです。

※HULFTインストールと、SSM接続に必要な設定などは省略します。

①VPCの作成

②プライベートサブネットにインスタンスの作成

③パブリックサブネットにインスタンスの作成

④ターゲットグループの作成

⑤ネットワークロードバランサーの作成

⑥インバウンドルールの見直し

それでは早速やっていきましょう!

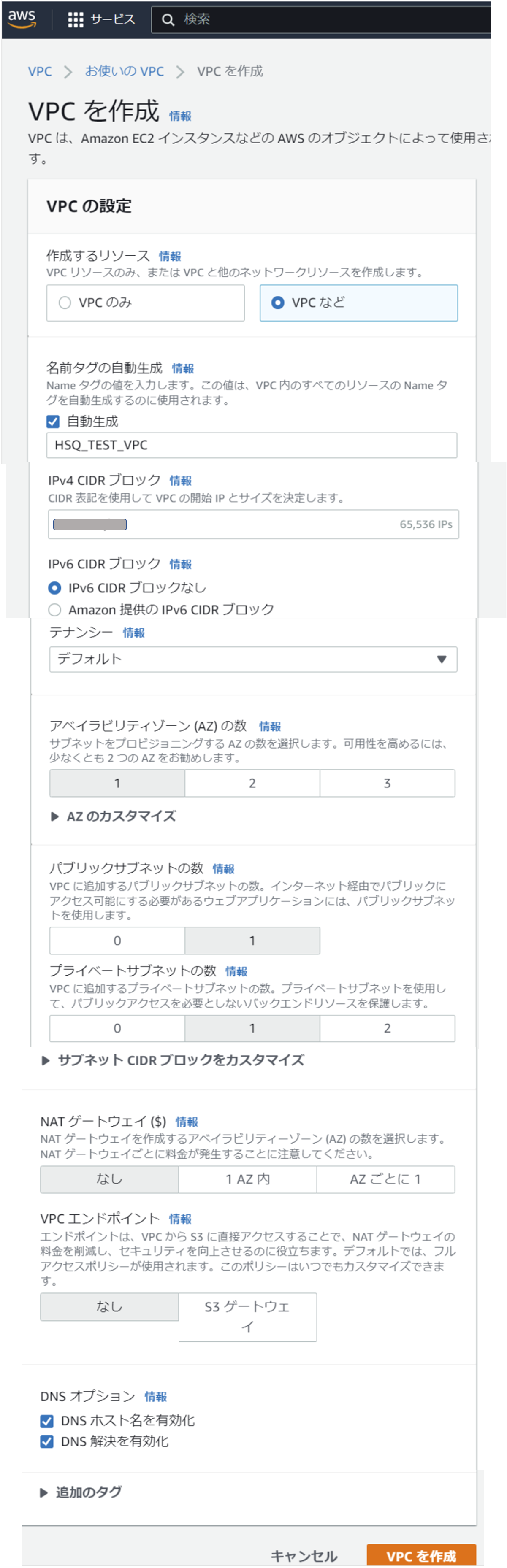

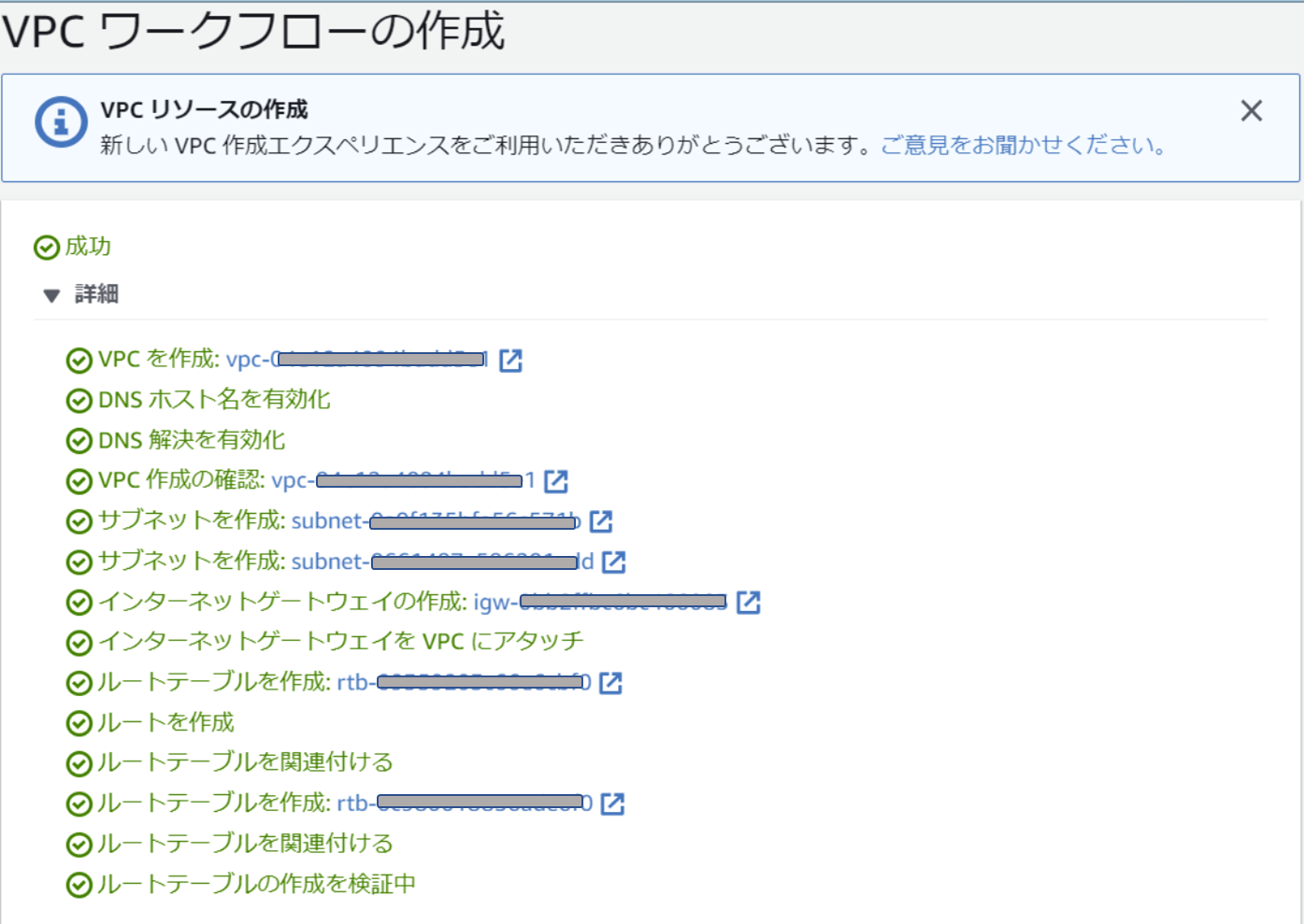

①VPCの作成(AWS環境)

「VPCを作成」を押下して、VPC(HULFT Square_TEST_VPC)を新たに作成します。

パブリックサブネットとプライベートサブネットは、1つずつ作成する構成にしたので、それぞれ「1」を選択します。その他はデフォルトで下記キャプチャの通りです。

サブネットやNAT Gatewayなどの各リソースはVPC作成後にも変更可能です。

DNSホスト名は使いますので、有効化にチェックして発行を忘れないように!

VPCが正常に作成されていることを確認します。

(NatGatewayのアクティブ化に数分時間がかかります。)

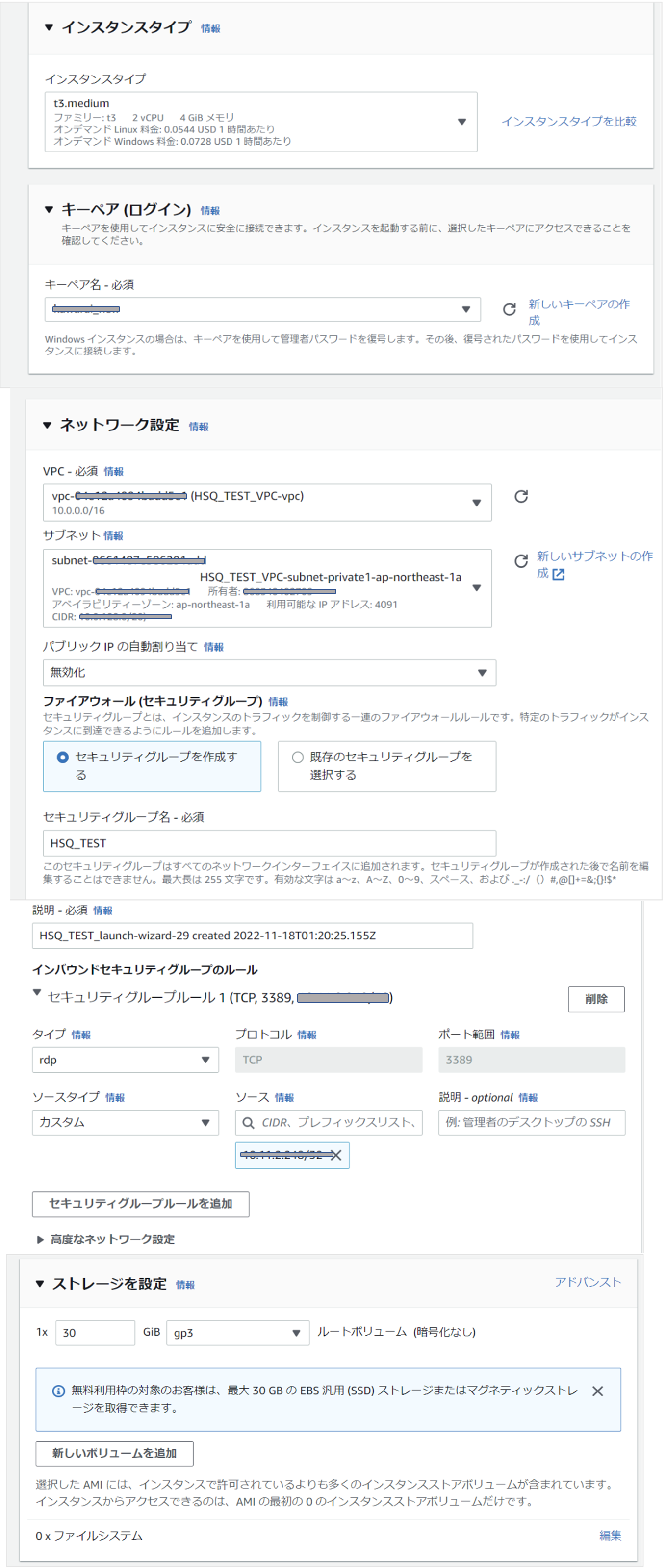

②プライベートサブネット上にインスタンス起動

次に、プライベートサブネットにインスタンスを作成します。

今回は、Windows ServerのEC2を日本語ベースで作成したいので、AMI選択時に、「Windows Japanese base」などと検索して、Amazonさんの検証済みという意味である「~provided by Amazon」と記載があるものから選択しました。

「【名前】HULFT Square_Private」の名前タグをつけて作成します。

※名前は私のチーム運用上必要で付与しています。

インスタンスタイプは、最新かつコスパの良い「t3.medium」にします。

VPCは先程作成した(HULFT Square_TEST_VPC)、サブネットはprivateサブネットを選択します。

セキュリティグループは(HULFT Square_TEST)という名称で作成し、インバウンドルールは任意の設定をします。後ほど、インバウンドルールの見直しをするので仮置きとなります。

「インスタンスを起動」を押下するとインスタンスが作成されます。

③パブリックサブネット上にインスタンス起動

同様の手順で、パブリックサブネットのインスタンスを「【名前】HULFT Square_public」の名前タグをつけて作成します。

VPCは先程作成した(HULFT Square_TEST_VPC)、サブネットはpublicサブネットを選択します。

先程作成したセキュリティグループ(HULFT Square_TEST)を選択します。

「インスタンスを起動」を押下するとインスタンスが作成されます。

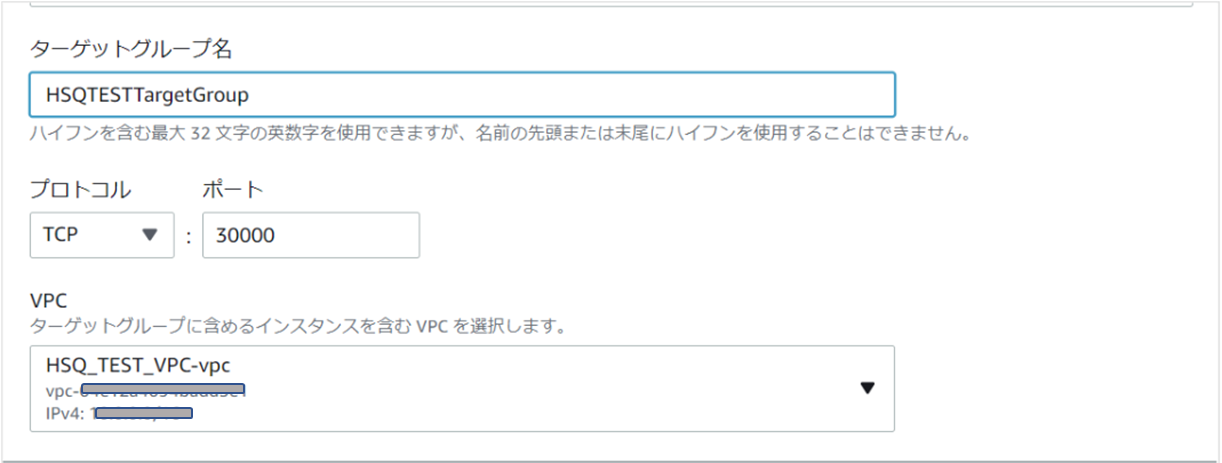

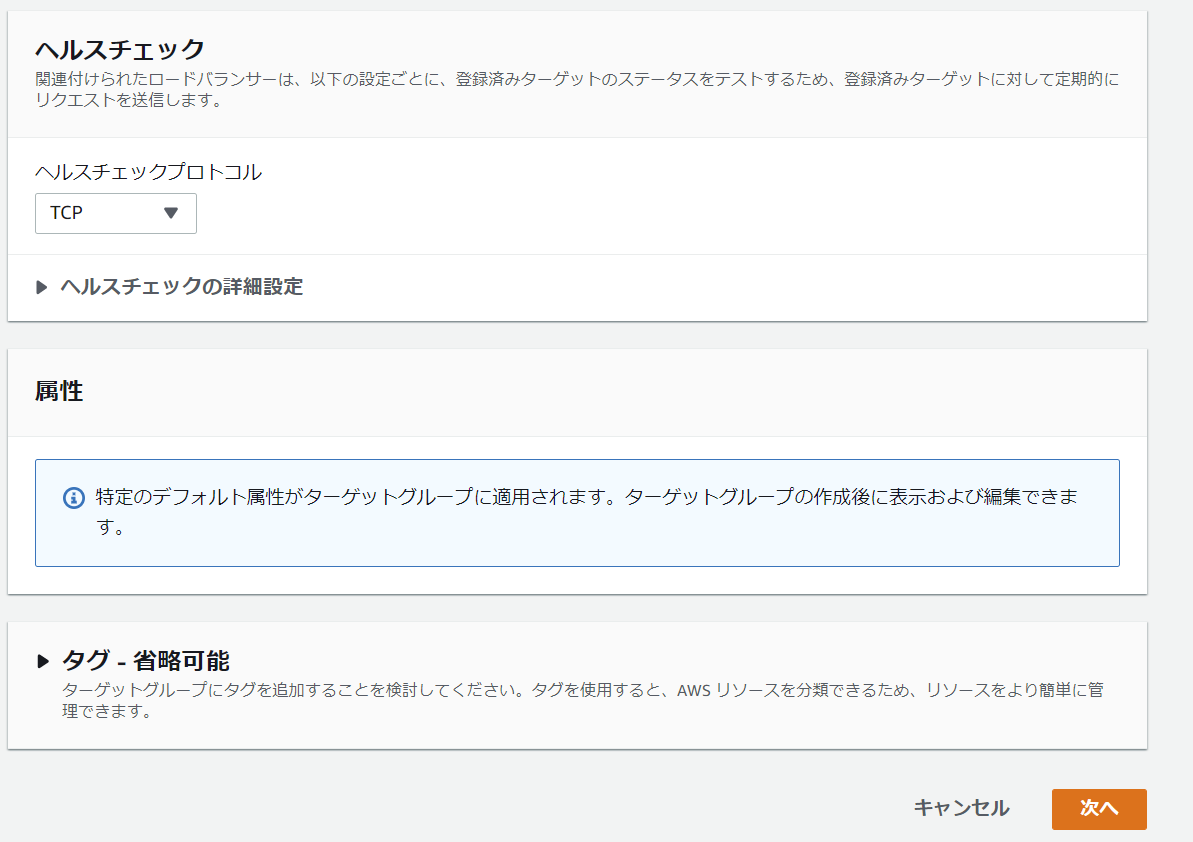

④ターゲットグループの作成

次に、メニュー [EC2] > [ターゲットグループ]から、ターゲットグループを作成します。

登録したターゲットにリクエストをルーティングするための設定をしていきます。

今回は、プライベートサブネットのインスタンスをターゲットとするので、

ターゲットタイプは「インスタンス」を選択し、

ターゲットグループ名(HULFT SquareTESTTargetGroup)で、HULFT疎通用として「TCP:30000ポート」と設定し、VPCは先程作成した(HULFT Square_TEST_VPC)を選択します。

ヘルスチェックは、「TCP」にします。ヘルスチェックは、ターゲットグループ単位に定義して、ロードバランサーが、登録されたターゲットの状態をモニタリングします。

「次へ」を押下して、「ターゲットの登録」を完了します。

ターゲットとして使用可能なインスタンスが表示されるので、privateサブネットのインスタンス(【名前】HULFT Square_Private)にチェックを入れ、画面中央にある「保留中として以下を含める」を押下します。

ターゲットとしてprivateサブネットのインスタンスが追加されたことを確認し、「ターゲットグループの作成」を押下します。

「HULFT SquareTESTTargetGroup」という名前のターゲットグループが作成されました。

以上で、ターゲットグループの作成は完了です。HULFTがインストールされたプライベートサブネット上のインスタンスを、接続リクエストの転送先として登録できたことになります。

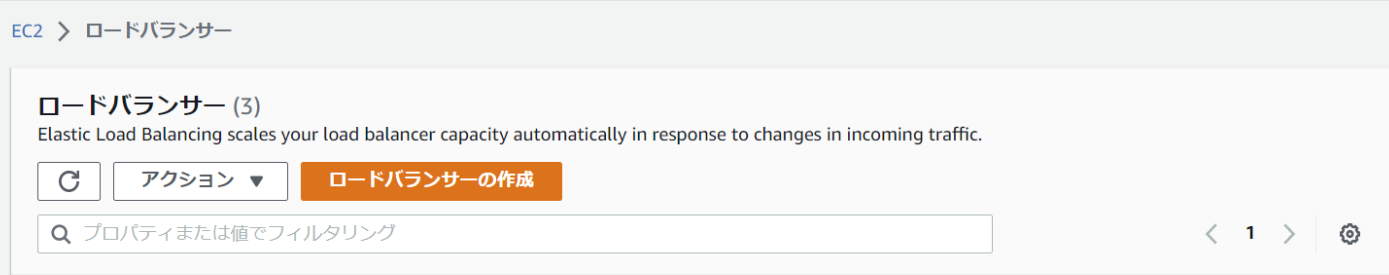

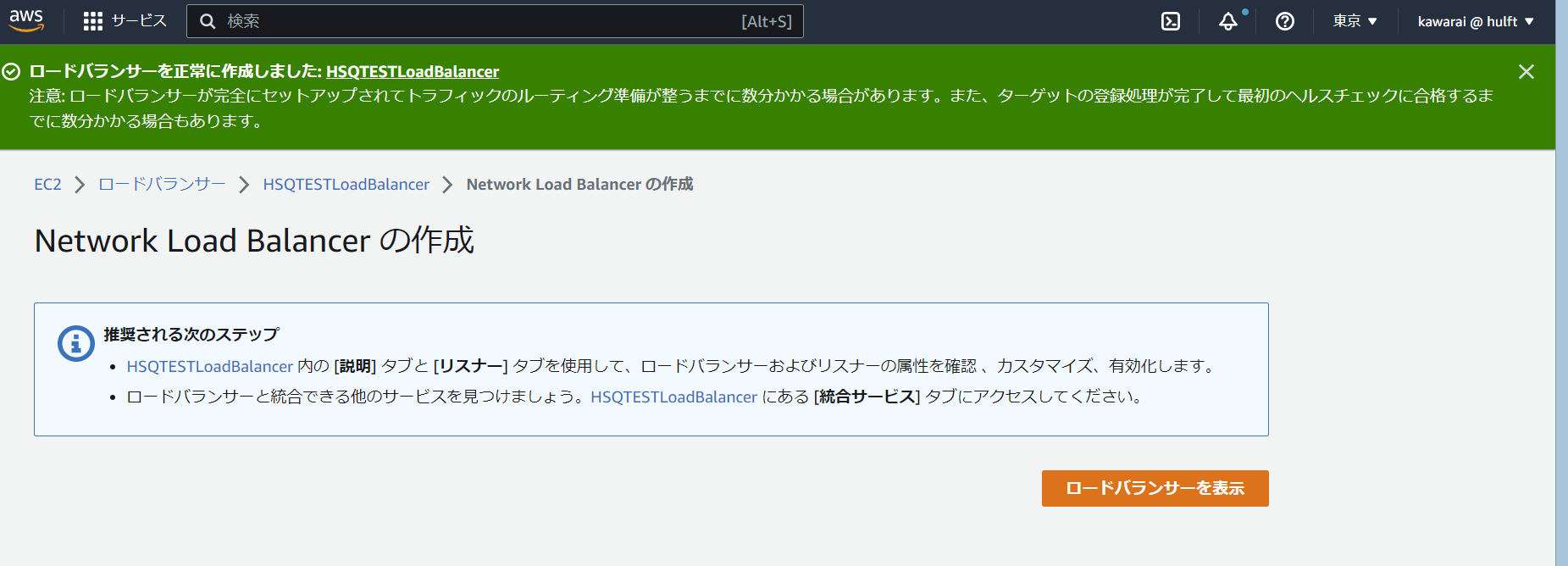

⑤ネットワークロードバランサーの作成

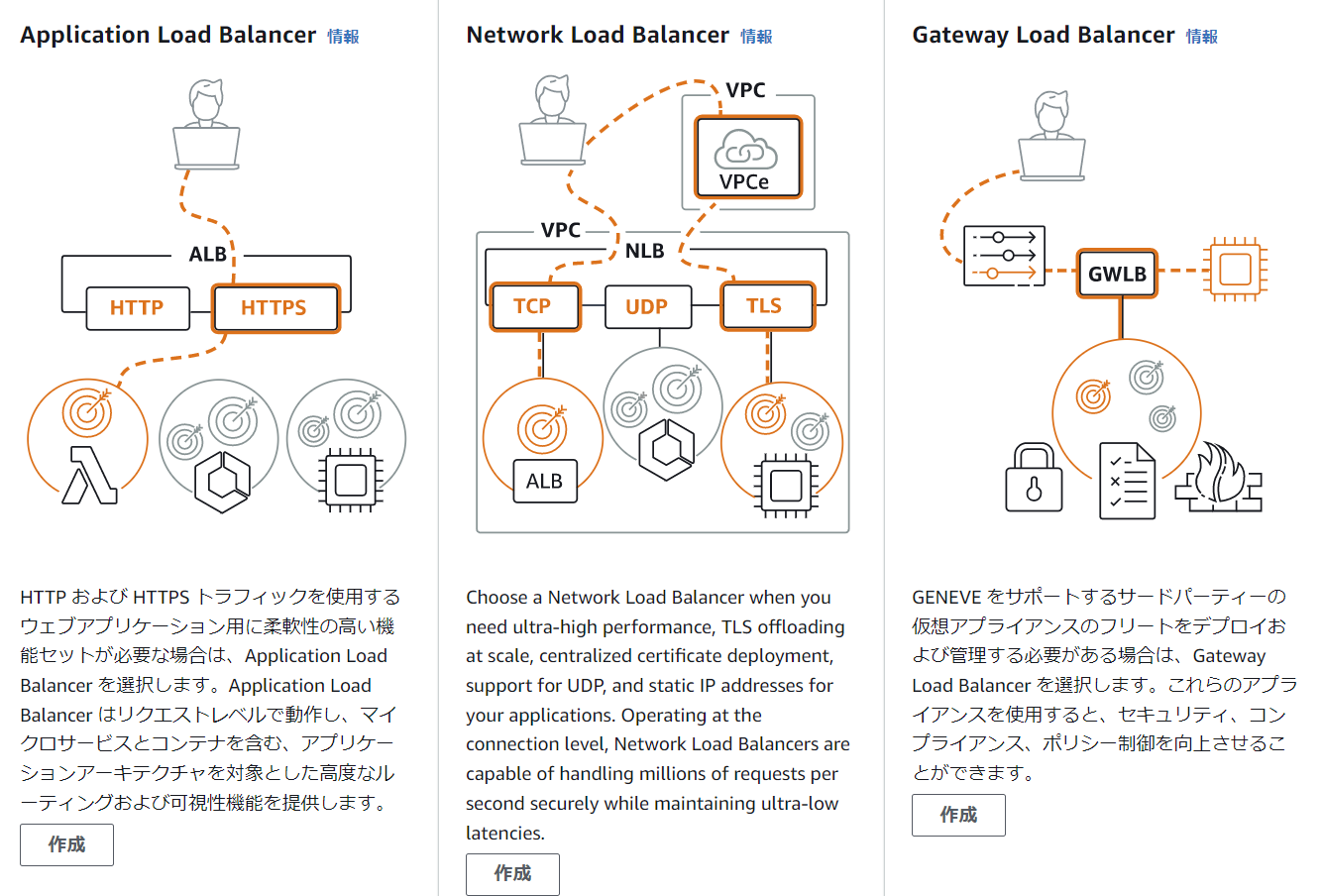

次に、ネットワークロードバランサー(以下、NLB)の作成をします。

[EC2] > [ロードバランサー] から、「ロードバランサーの作成」を押下して、

「Network Load Balancer」の「作成」を押下します。

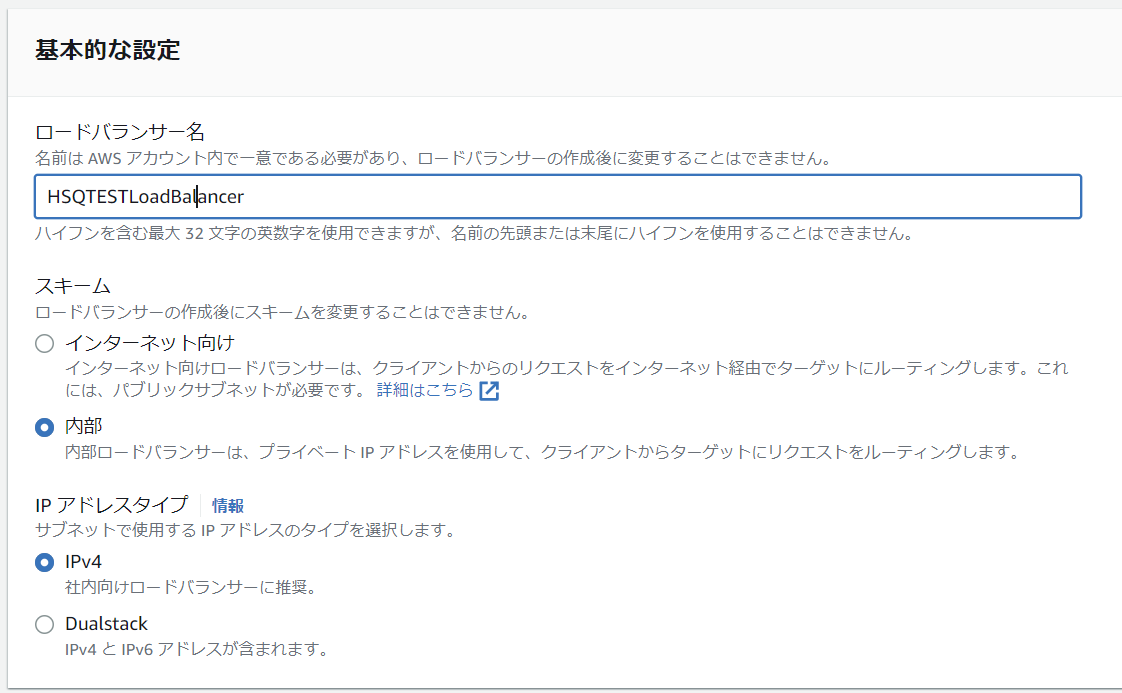

ロードバランサー名(HULFT SquareTESTLoadBalancer)で作成します。

「スキーム」は(内部)、「IPアドレスタイプ」を(IPv4)とします。

作成したVPC(HULFT Square_TEST_VPC)を選択し、privateサブネットにマッピングします。

リスナーとして「転送先」に、先程作成したターゲットグループ「HULFT SquareTESTTargetGroup」を設定します。HULFT疎通用として、「TCP」プロトコル,ポートは「30000」に設定します。

「ロードバランサーの作成」を押下します。

ロードバランサーが正常に作成されました。

以上で、ネットワークロードバランサーの作成は完了です。AWS PrivateLinkに必要なエンドポイントサービスに紐づく、NLBとターゲットグループの作成がこれで完了です。

■2024年2月追記

前述の通り、NLB作成時に「セキュリティグループの設定」が必要になりました。

その場合、「ロードバランサー」の「セキュリティ」タブで「PrivateLinkトラフィックにインバウンドルールを適用する」を「オフ」にしておく必要があります。

※「オン」の場合、セキュリティグループ設定でHULFT Squareからの通信を許可する必要があります。一方で、通信許可をIP指定でする場合、HULFT Squareのプライベートアドレスを設定する必要があるものの、プライベートアドレスは未公開のため現時点設定不可能となります。

因みに、私がNLBを作成した時は、ロードバランサー作成時にセキュリティグループの設定項目がなかったため、「セキュリティ」は、下記の表示になっています。

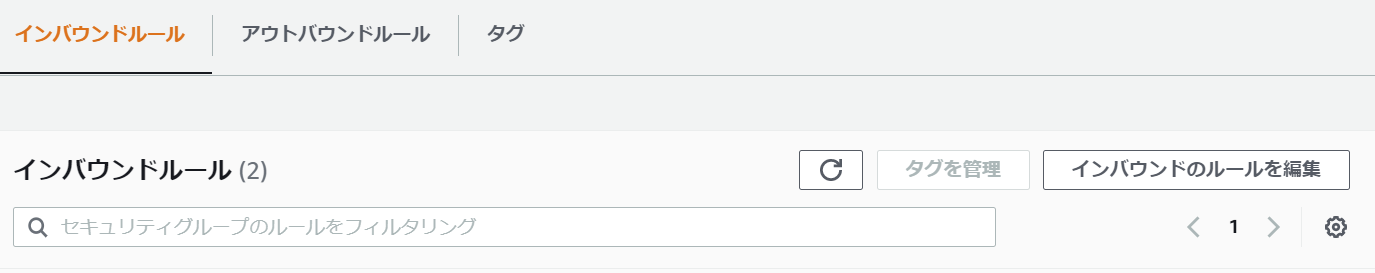

⑥インバウンドルールの見直し

冒頭で、「セキュリティグループの作成」をしましたが、踏み台となるパブリックサブネット上のインスタンスから、プライベートサブネットのインスタンスにRDP接続できるよう「セキュリティグループのインバウンドルールを追加」が必要です。

対象のセキュリティグループを選択し、画面下部の「インバウンドルール」タブの「インバウンドのルールを編集」を押下します。

セキュリティグループの「インバウンドルールを編集」で設定を、2つ追加します。

<設定①>

パブリックサブネットのIPアドレスを設定します。

「タイプ」 : RDP

「プロトコル」 : TCP

「ポート範囲」 : 3389

「ソース」 : ※パブリックサブネットインスタンスのプライベートIPアドレス

また、NLBとの紐づけを行うために、セキュリティグループのインバウンドルールにNLBの情報も追加します。

<設定②>

「タイプ」 : カスタムTCP

「プロトコル」 : TCP

「ポート範囲」 : 30000

「ソース」 : ※NLBのIPアドレスを設定

NLBのIPアドレスは、「nslookupコマンド」+「ロードバランサーのDNS名」でIPアドレス取得ができます。また、AWSマネジメントコンソール画面メニューにある「ネットーワークインターフェイス」からも確認が可能です。

以上で、セキュリティグループのインバウンドルールの見直しは完了です。

ここまでで、HULFT SquareとEC2上のHULFTと疎通するためのAWS環境の作成の大枠が完成しました。

但し、記事冒頭でHULFT Squareの外部通信についてご説明した通り、実際の疎通では、AWS PrivateLink接続のために、HULFT Squareからの配信の場合は、AWS環境内でのエンドポイントサービス(NLBやターゲットグループ含む)作成が必要ですし、

HULFT Squareが集信する場合は、AWS環境内でのエンドポイントの作成が必要です。

AWS PrivateLinkを利用するために必要となるエンドポイントやエンドポイントサービスの作成については、別記事に書いてあります。下記の記事も是非、ご一読ください!

HULFT Square配信 ⇔ HULFT集信(EC2上)やってみた

HULFT Square集信 ⇔ HULFT配信(EC2上)やってみた

最後に

皆さん、いかがでしたでしょうか。

今回は、HULFT SquareとEC2上のHULFT集配信における、HULFT側のAWS環境設定についてやってみました。VPCを新規で作成することはなかなかない機会だったので、非常に勉強になりました。一つ一つの積み上げになりますが、集配信を一通りやってみると、HULFT Squareの概要が整理できるかと思います。

今回の記事構成は、HULFT Squareで集配信してみた全4回シリーズ になります。環境構成をまず①②で理解して、③④と進んで読んでいただくのがおすすめです。

①HULFT Squareから外部通信する仕組みについて、AWS PrivateLinkなど含めて整理してみた

★本記事★ ②HULFT Squareでのファイル集配信におけるAWS環境構築をしてみた

③HULFT Square配信 ⇔ HULFT集信(EC2上)やってみた

④HULFT Square集信 ⇔ HULFT配信(EC2上)やってみた

最後までお読みいただき、ありがとうございました!

それでは、また!