はい!ど~も~安定のポンコツです~笑(自虐)

さっそく前回お話ししていた

AWSを触っていきます~~(いぇーい)

ここでは難しいことは考えずできるだけ簡単に構築していきます。

各項目の詳細部分については

僕が今回参考にした記事に詳しく記載されていますので

是非参考にしてください。

参考URL:https://qiita.com/naoki_mochizuki/items/f795fe3e661a3349a7ce

AWSでサーバー構築の流れ

まずは説明とか抜きにして今回の記事の流れがこちら!| No | AWSサーバー構築するため流れ(準備編) |

|---|---|

| 1 | AWSにログイン(IDないなら作ってね) |

| 2 | VPC作成 |

| 3 | サブネット作成 |

| 4 | インターネットゲートウェイ作成 |

| 5 | ルートテーブル作成 |

| 6 | セキュリティグループ作成 |

流れだけならこの順番でOK!

もうこれできたら準備はおしまい!!!

ってことなんだけど、意外とこれもよくわからなかったので解説をしていきます!

1:AWSにログイン

まずAWSでサーバーを構築したりアプリ開発しようと思ったら

アカウントを取得する必要があります。

そのためもし、まだ作っていない方はこちらから作りましょう!

URL:https://aws.amazon.com/jp/

2:VPC作成

VPCって何?って話ですよね。

VPCの正式名称はVirtual Private Cloudと言います。

なんとなーくわかりますね!

自分専用の敷地をAWS内で作るってことですね!

AWSの大きい敷地内の一部にここからここまでは俺の敷地内だから入るなよ!って

しるしをつける感じです!

この敷地の中に小さなサーバーやいろんなものを配置してよりよい環境をつくって

いきます!では敷地を作っていきましょう!

1でアカウントは作成できたと思いますので

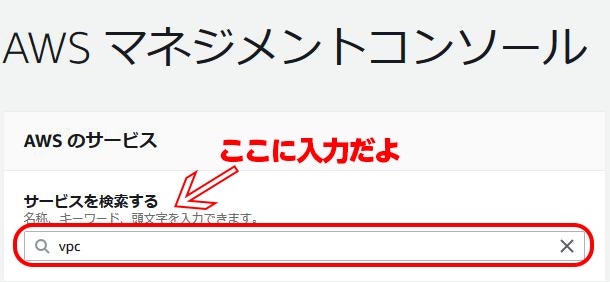

ログインしていただくと下記入力画面があるかと思います。

画像通り、ここにVPCと入力するとVPCと表示されますので選択します。

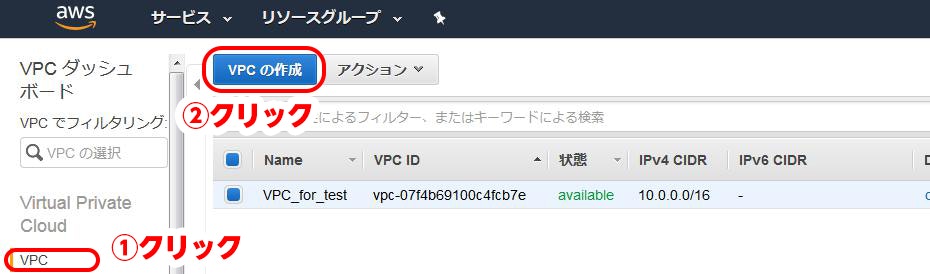

次にVPC選択後、「VPCの作成」をクリックします。(画像の順番通りですね!)

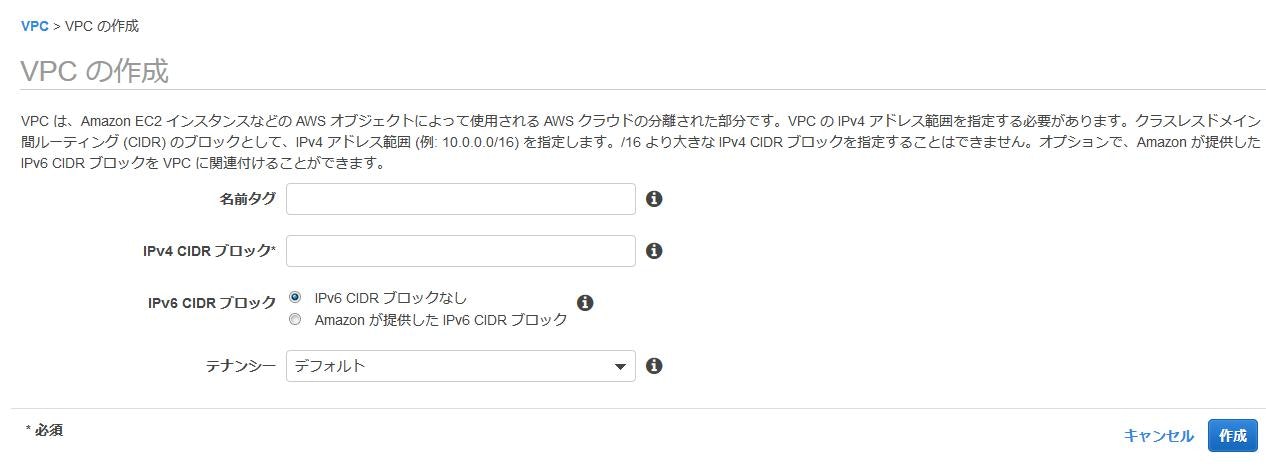

そしてここで自分専用の敷地を作っていきます!(敷地=VPCですね!)

名前タグ:任意の名前(今回はVPC_for_testとします。)

IPv4 CIDR ブロック:ここでは10.0.0.0/1.6とします。

IPv6 CIDR ブロック:IPv6 CIDR ブロックなしにチェック

テナンシー:デフォルト

上記入力後、作成をクリックするとVPC作成完了です!

3:サブネット作成

サブネットとは、2で作成したVPCという敷地内をさらに小分けにして

敷地内に敷地を作ることです!

複数のサブネットを小分けに作る事で、役割を分担させることができるんですね。

ちょっとネットワークっぽい言い方をすると、

CIDRブロックを分割したネットワーク群って感じです!

CIDRブロックって?となるとおもうのですが、

これはIPアドレスからクラスという概念を取り払った仕組みです。

CIDRについて詳しく知りたい方は下記参考に・・・

では早速サブネットを作成していきましょう!

VPC作成の時とほぼ同じで左にあるサブネットをクリックし、サブネットの作成をクリック!

ここからサブネットを作る際の設定をしていきます!

名前タグ:作成するサブネットに任意の名前をつける(ここではtest-Subnetとします)

VPC:2で作成したVPCを選択します。(VPC_for_testを選択)

アベイラビリティゾーン:指定なし

IPv4 CIDRブロック:前出のIP範囲

全て入力できたら「作成」をクリック!

これでサビネットの作成はできました!

4:インターネットゲートウェイ作成

インターネットゲートウェイ(IGW)とは、2で作成したVPCと

その外のインターネットというネットワークを繋いでくれる中継役ですね!

IGWを作成して、サブネットに繋ぐことで、サブネットと外部(ネットワーク)との

やりとりを可能にすることができるのです!

こいつがいないと外出れないぜ・・・家族でいう保護者的な立場だぜ・・・(例え微妙)

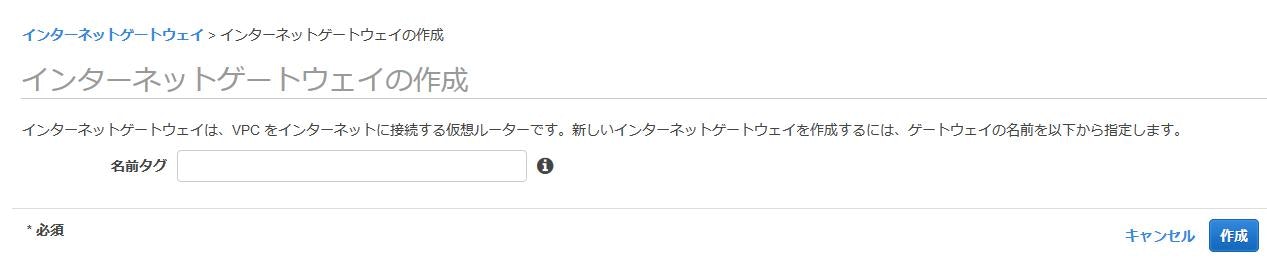

では早速作っていきましょう!

そして名前タグに名前を追加します。

名前タグ:任意の名前(ここではGateway_for_testとします。)

5:ルートテーブル作成

ルートテーブルとは、ネットワーク上でどこに行けばいいかが書かれた表です。 まぁIPアドレスがネットワーク上の住所なので、ここにいきましょうね~って 書いてくれてる親切なやつなんですね。例:ルートテーブルを作成して、接続先に4で作ったIGWを使うことで、

ネットワークがIGWに転送されるようになり、

サブネットがパブリックサブネットとなるのだ。

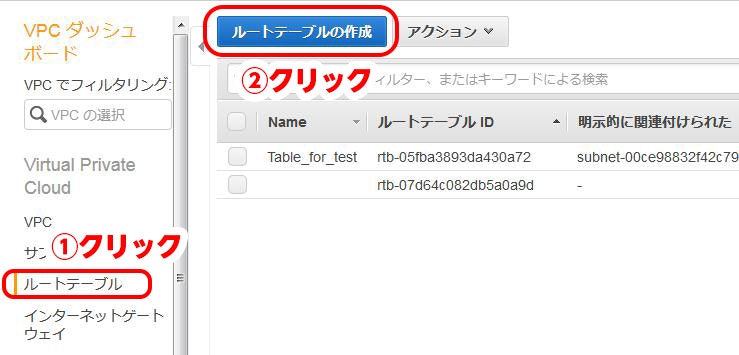

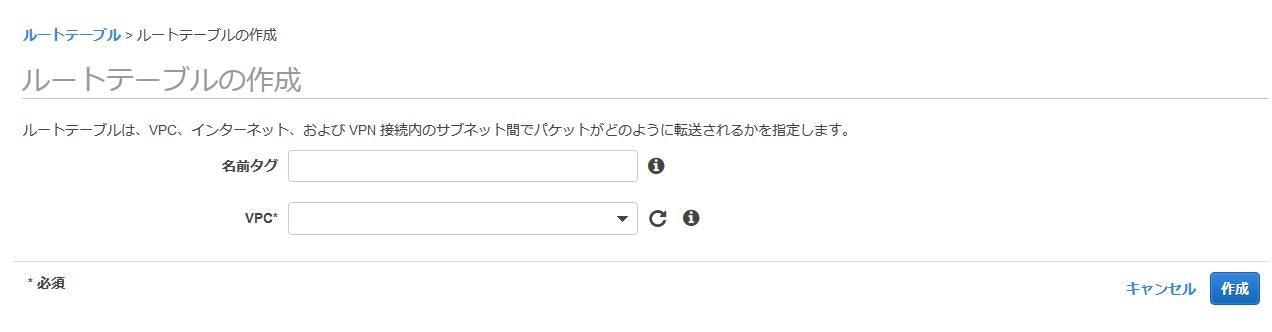

ということでさっそくルートテーブル作っていきましょー!

画像通りですね!

①をクリックして②のルートテーブル作成をクリックです

名前タグ:任意の名前(ここではTable_for_testとします。)

VPC:2で作成したVPCを選択します。(VPC_for_testを選択)

これでルートテーブルの作成完了です!

6:セキュリティグループ作成

セキュリティグループとは、簡単に言うと名前の通りセキュリティです。

インスタンス(仮想専用サーバー)に接続してもいいIPアドレス帯や

サービスなどのルールを書いておくことができるんですね!

なので、「君は許可しよう。」「君は接続だめ~」というルールを作ることができます!

これかなり大事です!極端な話全部接続OKにしちゃうと

悪いものも入ってきますからね!!

AWSには標準のファイアウォール機能があって

それがセキュリティグループって覚えておけばOK!

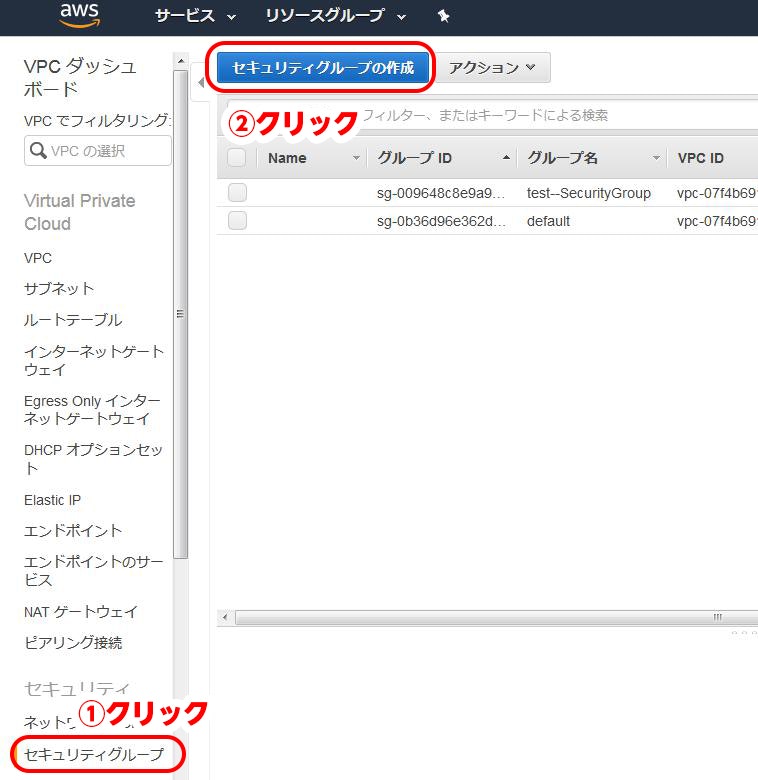

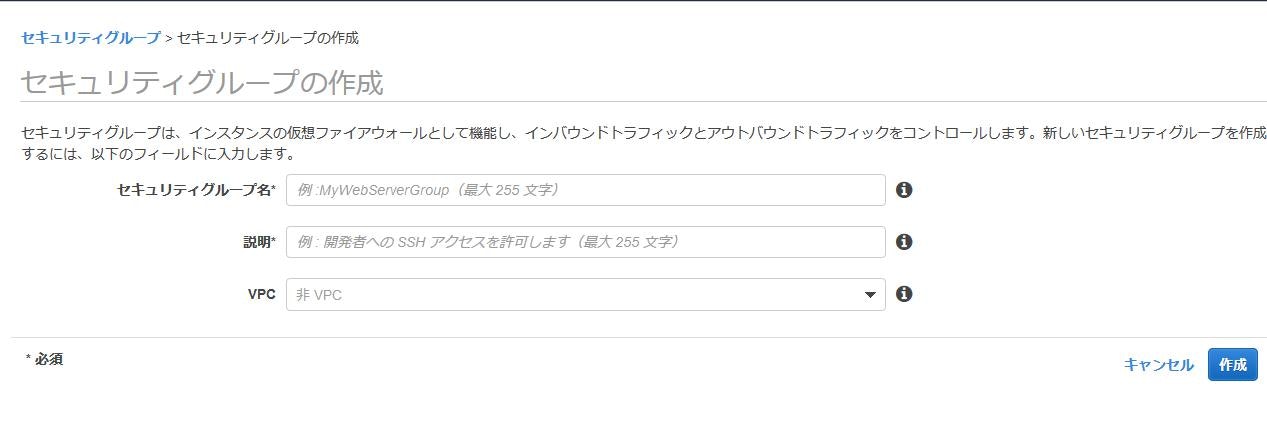

ではセキュリティグループを作っていきましょう!

今までと流れは同じですね!

①をクリックし、②のセキュリティグループの作成をクリックです!

セキュリティグループ名:任意の名前にします(ここではtest--SecurityGroupとします。)

説明:作成するセキュリティグループがどういったものかの説明

VPC:2で作成したVPCを選択します。(VPC_for_testを選択)

セキュリティグループについての詳細は下記ページわかりやすいので詳しく知りたい方はどうぞ!

https://recipe.kc-cloud.jp/archives/22

全て入力できましたら、作成をクリックです!

これでAWSでアプリをアップロードするための準備が整いました!

これからですね!!!

では次回!!