はじめに

前回の記事で紹介していたWebサービスのshijimiのデータがなくなりました(泣)

どうやら,データを人質に取られたみたい.

ランサムウェアだね.SCの勉強中だからね.

(実は,最初に公開したときから約2週間後にも同様の現象がありました.そのときは,原因不明でした.)

調査

サービスはconohaのVPSを利用しています.

自分のサーバが何かのタイミングで感染したのでしょうか?

AVは未導入でした.あちゃちゃ.

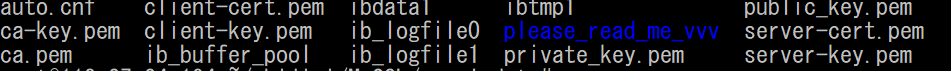

mysql_dataフォルダに,謎のplease_read_me_vvvがありますね.

自分の環境では,文字化けして読めませんでしたが,参考サイトによると,

「おまえのデータ盗んでやったぜ!!返してほしければ10日以内に0.03bitcoin払いやがれ!!」

とのこと.

ちなみに,

です.最近上がってきてますからね.

原因をいくつか考えてみました.

案1

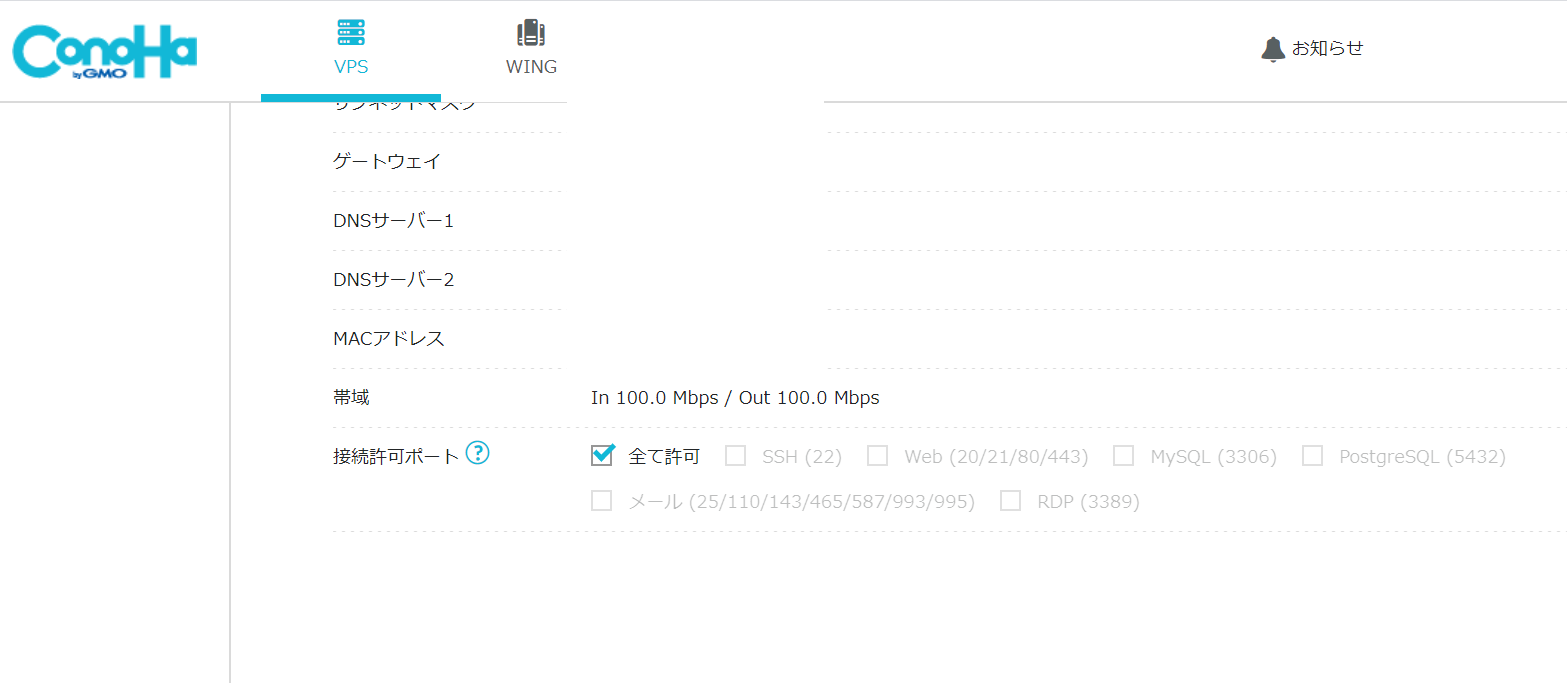

外部からMySQLをいじれたっけ?

あ~,接続許可ポートにMySQL:3306おるやん.

これはまずい.

だれでもアクセスできそうですね.

あとは,ブルートフォース攻撃で突破されたんかなぁ.

追記

上の設定で,特定のポートだけを許可すると,サーバーにアクセスが届く前に遮断されるようです.

他のポートを開放したいなっていうときに,どうしようも無くなる.

よって,「全て許可」のまま,firewall-cmdで設定するのが良さそうです.

でも,遮断したポートに外部から繋がってるぞ!?

Dockerでマストドンやってたら、遮断したはずのポートが丸見えだった件によると,dockerで開放したポートはファイアーウォールを無視するようです.

内部だけに開放するよう,127.0.0.1:3306:3306みたいにすると上手くいきました!!

案2

dockerコンテナ構築用に,データベースのenvファイルを置いているのですが,外部から見られたら一発アウトですね.

イメージファイル作ったら,破棄すべき?

root権限さえ乗っ取られなければ,大丈夫だとふんでいる.

不幸中の幸い

まだ,shijimiには新規登録者いませんでしたので,セーフです!

また,conohaの粋な計らいでSSD容量が50GB→100GBになったようです.

たぶん,サーバを再構築しないと適用されないのかな.

ちょうどいいので,一旦サーバを破壊しましょう.

当分shijimiにはアクセスできないかもです.

おわりに

セキュリティやらないとなってことで,情報処理安全確保支援士(SC)の勉強真っ只中でおきた事件でした.

お金払っちゃだめっ!ぜったい!!