はじめに

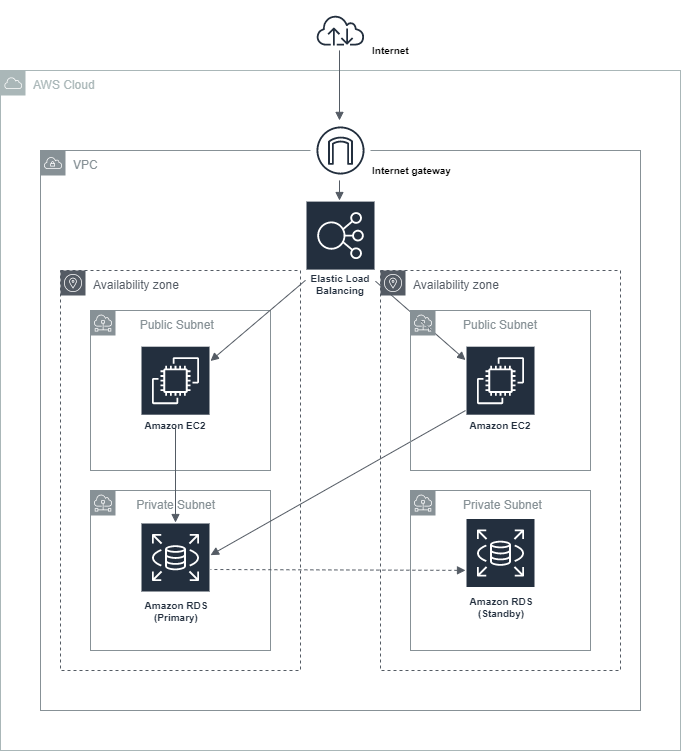

よくある構成の中で以下のような構成があります。今回はVPCから一から構築していこうと思います。

以下に分けて記事を作成しているので、上から順にご覧ください。

・ ELB+EC2(2台)+RDS(マルチAZ)で耐障害性に優れたシステムを構築してみた!VPC編

・ ELB+EC2(2台)+RDS(マルチAZ)で耐障害性に優れたシステムを構築してみた!EC2編

・ ELB+EC2(2台)+RDS(マルチAZ)で耐障害性に優れたシステムを構築してみた!RDS編

・ ELB+EC2(2台)+RDS(マルチAZ)で耐障害性に優れたシステムを構築してみた!ELB編

・ ELB+EC2(2台)+RDS(マルチAZ)で耐障害性に優れたシステムを構築してみた!マルチAZ編

AWSのさまざまなサービスに触れています。是非コチラから他の記事もご覧ください。

随時更新中ですのでお探しの内容に関する記事がない場合はコメントいただければ優先して記事にしようと思っています。

また、投稿日が古い記事に関しては、現在のマネコンのUIと異なる場合がございます。

内容が異なる場合はコメントいただけると幸いです。

前提

・AWSのアカウントが存在すること

・コンソールの最低限の操作ができること

・各サービスについての最低限の知識があること

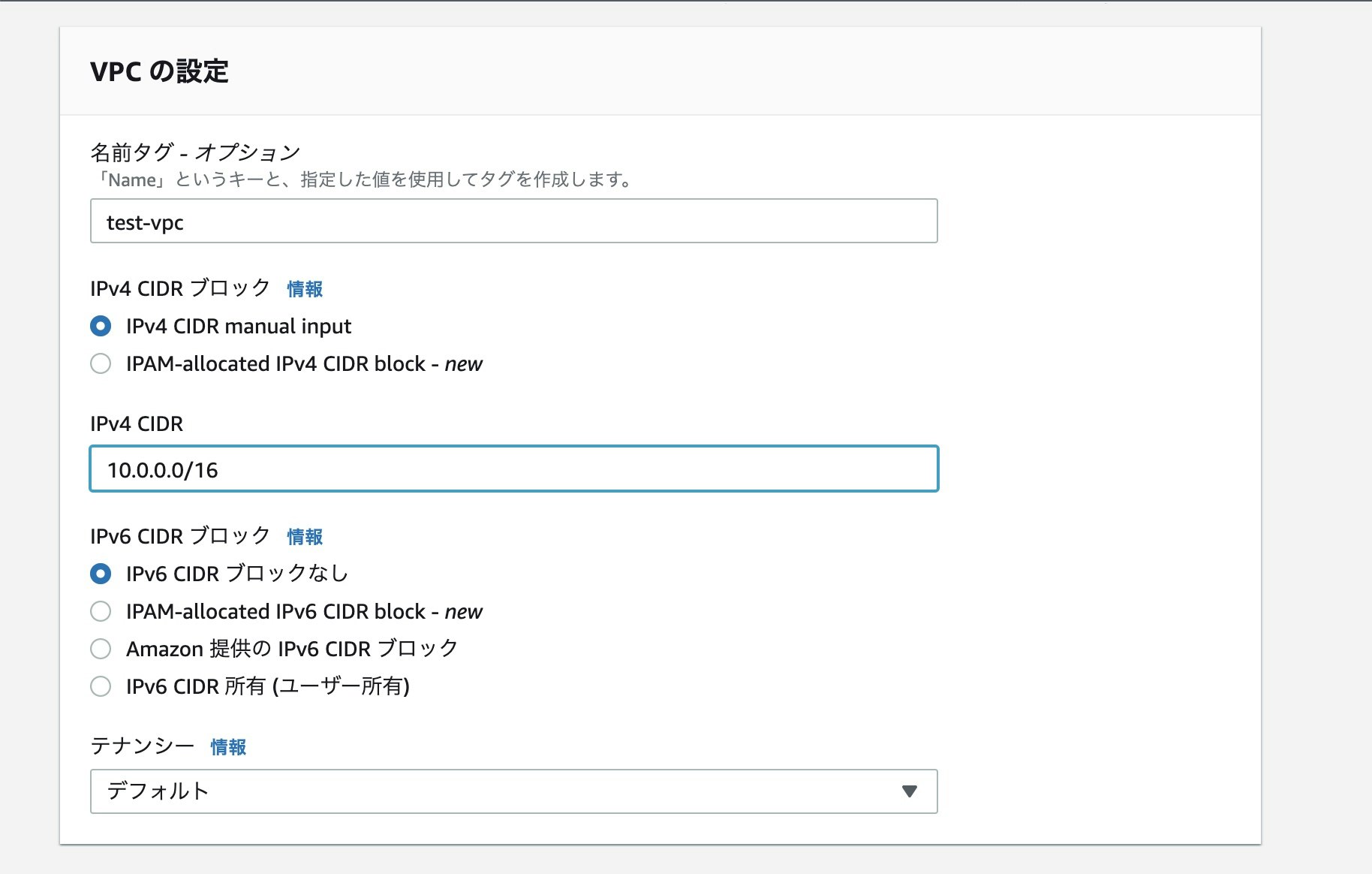

VPC作成

まず初めに、VPCを作成していきます。

初期で作られているVPCでもいいですが、どうせならここから新しく作っていきます。

VPC → VPCを作成の順でクリックします。

・名前

VPCの名前を設定します。今回は「test-vpc」

・IPv4 CIDR

IPアドレスの範囲を指定します。今回は「10.0.0.0/16」

サブネットの作成

今回は、AZ-aとAZ-cにパブリックサブネットとプライベートサブネットを作成します。

マルチAZ構成にする必要があるためAZを二つ利用する必要があるからです。

パブリックサブネットはEC2を配置し、プライベートサブネットにはインターネットから接続する必要がないRDSを配置します。

VPC → サブネット → サブネットを作成の順でクリックします。

・VPC

先ほど作成した「test-vpc」を選択します。

・サブネット名

サブネットの名前を設定します。今回は以下の4つを作成します。

「pubsub-a、pubsub-c、prisub-a、prisub-c」です。

・アベイラビリティゾーン(AZ)

AZはサブネット名の末尾と合わせます。

・CIDRブロック

各サブネットのCIDRブロックは、「10.0.1.0/24〜10.0.4.0/24」にします。

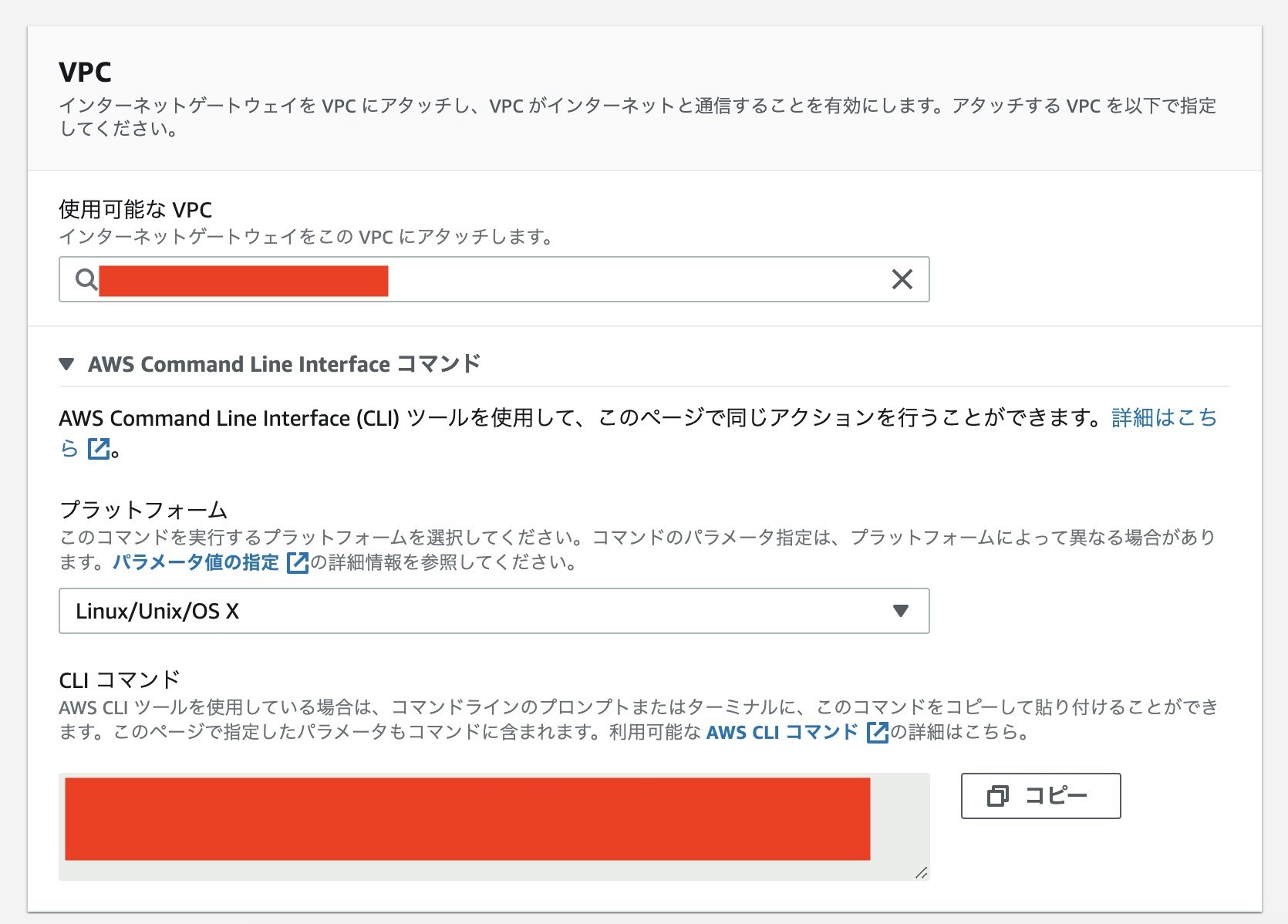

インターネットゲートウェイの作成

VPC → インターネットゲートウェイ → インターネットゲートウェイの作成の順にクリックします。

・名前タグ

インターネットゲートウェイの名前を定義します。今回は「test-igw」にします。

インターネットゲートウェイ作成後に、作成したものをVPCにアタッチします。

VPC → インターネットゲートウェイ → 先ほど作成したIGWにチェックを付ける → アクション → VPC にアタッチの順でクリックします。

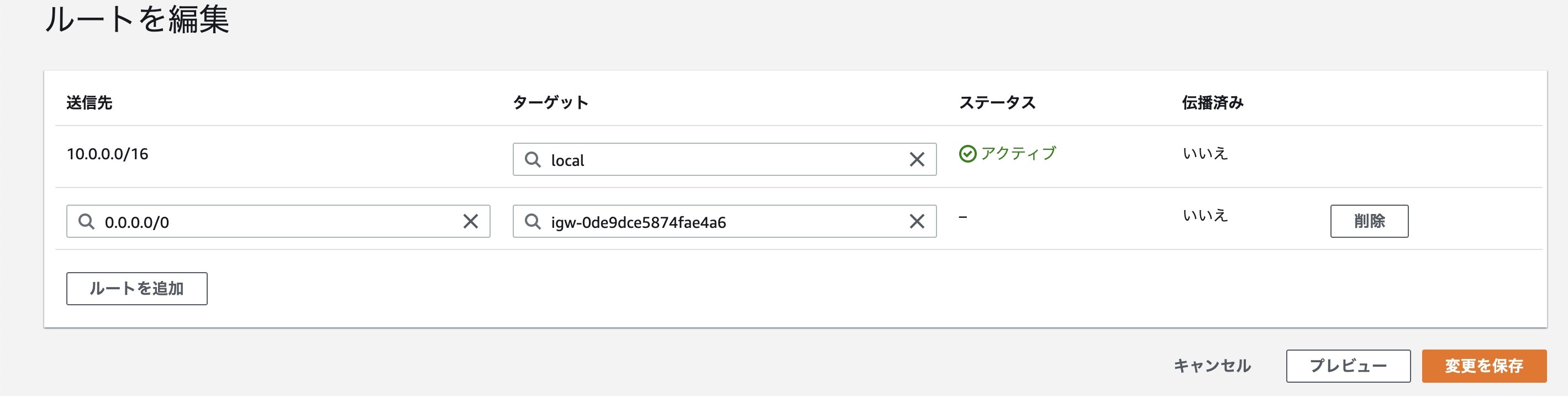

ルートテーブルの作成と紐付け

VPC → ルートテーブル → ルートテーブルを作成の順でクリックします。

VPC → ルートテーブル → 先ほど作成したルートテーブルを選択 → ルートを編集の順でクリックします。

送信先を「0.0.0.0/0」、ターゲットを先ほど作成したIGWにします。

これでインターネット向けの通信はIGWを通り通信を行うことが可能になります。

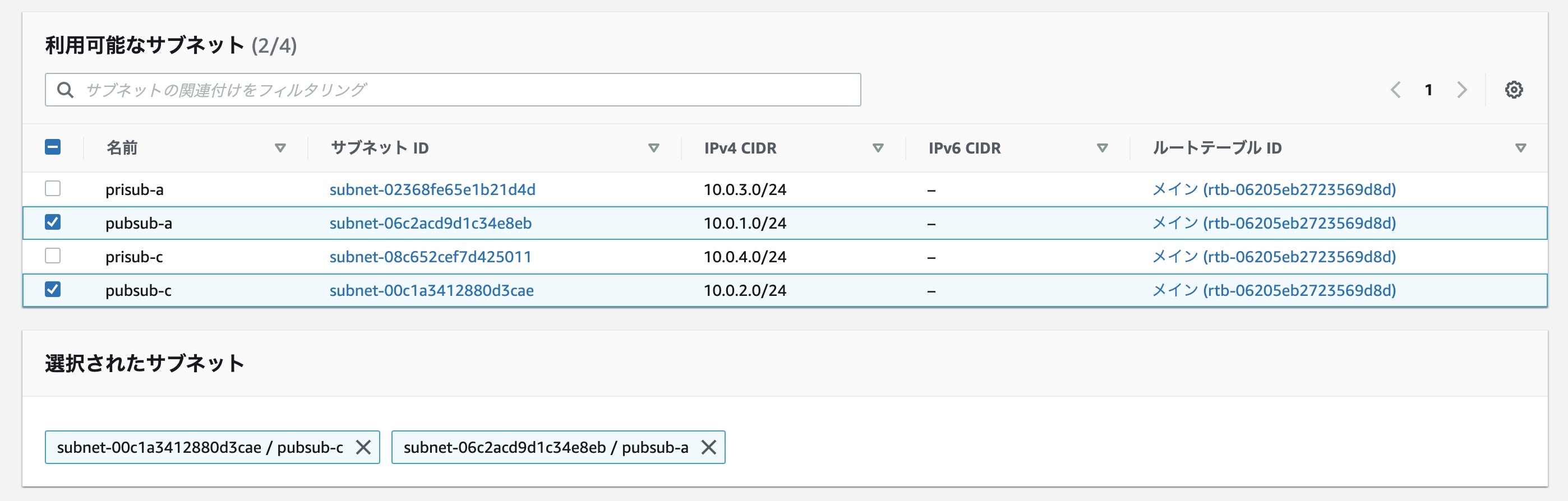

VPC → ルートテーブル → 先ほど作成したルートテーブルを選択 → サブネットの関連付けを編集の順でクリックします。

先ほど作成したパブリックサブネットにのみルートテーブルを紐づけます。

これを行うことにより、パブリックサブネットのみインターネット向けの通信が可能になります。

さいごに

以上でVPC関連の設定は終了になります。

次にEC2の作成を行いますが、EC2は今回作成したVPCの上に構築していきます。

最後までご覧いただきありがとうございました。