DX時代に必要なセキュリティを。ホワイトハットハッカー。おとり環境。日立のすごすぎるセキュリティ部隊に迫る。

高度情報化社会へと突入する中で、切っても切り離せないのが情報セキュリティ対策。コンピュータウイルスや不正アクセスなど、技術の進歩に合わせて様々な脅威も進化してきているからこそ、専門的な人財の育成と確保が急務になっていると言えます。

今回は、そんな情報セキュリティのエキスパートとして、日立製作所グループ(以下、日立)のホワイトハットハッカーチームのおふたりにインタビューしました。日立の情報セキュリティ専門人財といえば、セキュリティコンテスト「SECCON」でも毎回上位に入る猛者。2017年にはメンバーの1人が、情報通信の発展に貢献した人物として総務大臣奨励賞を受賞しています。

今の時代、セキュリティ人財には何が求められていて、日立ではどんな技術をもってどのような活動を日々行なっているのか。詳しく伺いました。

目次

プロフィール

サービスプラットフォーム事業本部 IoT・クラウドサービス事業本部 サイバーセキュリティ技術本部 Hitachi Incident Response Team セキュリティアナリスト

セキュリティソリューション事業部 企画本部 セキュリティプロフェッショナルセンタ セキュリティアナリスト

圧倒的に不足しているセキュリティ人財

――今、企業活動で情報セキュリティ対策がますます重要になってきていると思います。まずは、プロの観点でどのようなトレンドがあるのか教えてください。

青山:おっしゃる通り、国全体で電子化を進める動きがある中で、ほとんどのシステムがネットに繋がるのが必須になるからこそ、情報セキュリティへの注目度が高まっていると言えます。

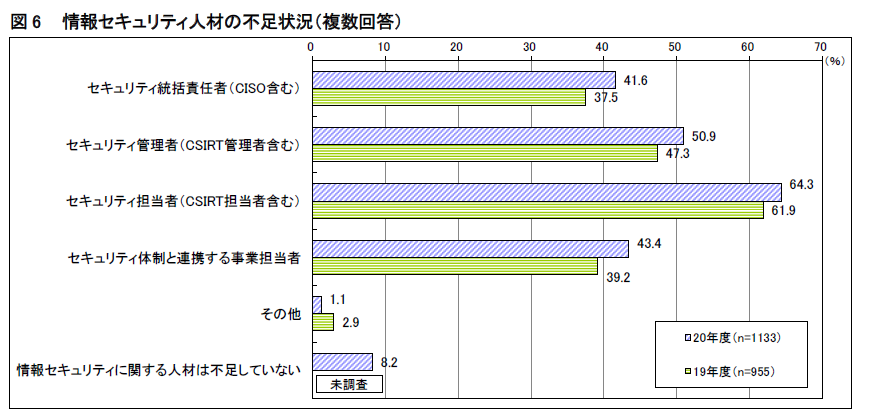

一方でセキュリティ人財の不足も指摘されていまして、2016年の経産省発表データによると、2020年時点で約20万人が不足すると言われていました。これは2021年となった現在でも解消できておらず、日本情報システム・ユーザー協会(JUAS)さんの調査では多くの企業がセキュリティ人財の不足を感じている現状が報告されています。

JUAS「企業IT 動向調査2021」(速報)

https://juas.or.jp/cms/media/2021/01/it21_security.pdf

青山:ここでいうセキュリティ人財とは、専門的に尖った人財はもちろんですが、情報システムのセキュリティ管理を担う人や、経営層との橋渡しができる人財なども含まれています。

国としてもそのような人財を育てる動きがあり、例えばNICT(国立研究開発法人情報通信研究機構)さんのサイバーセキュリティ研究所との連携を進めている状況です。

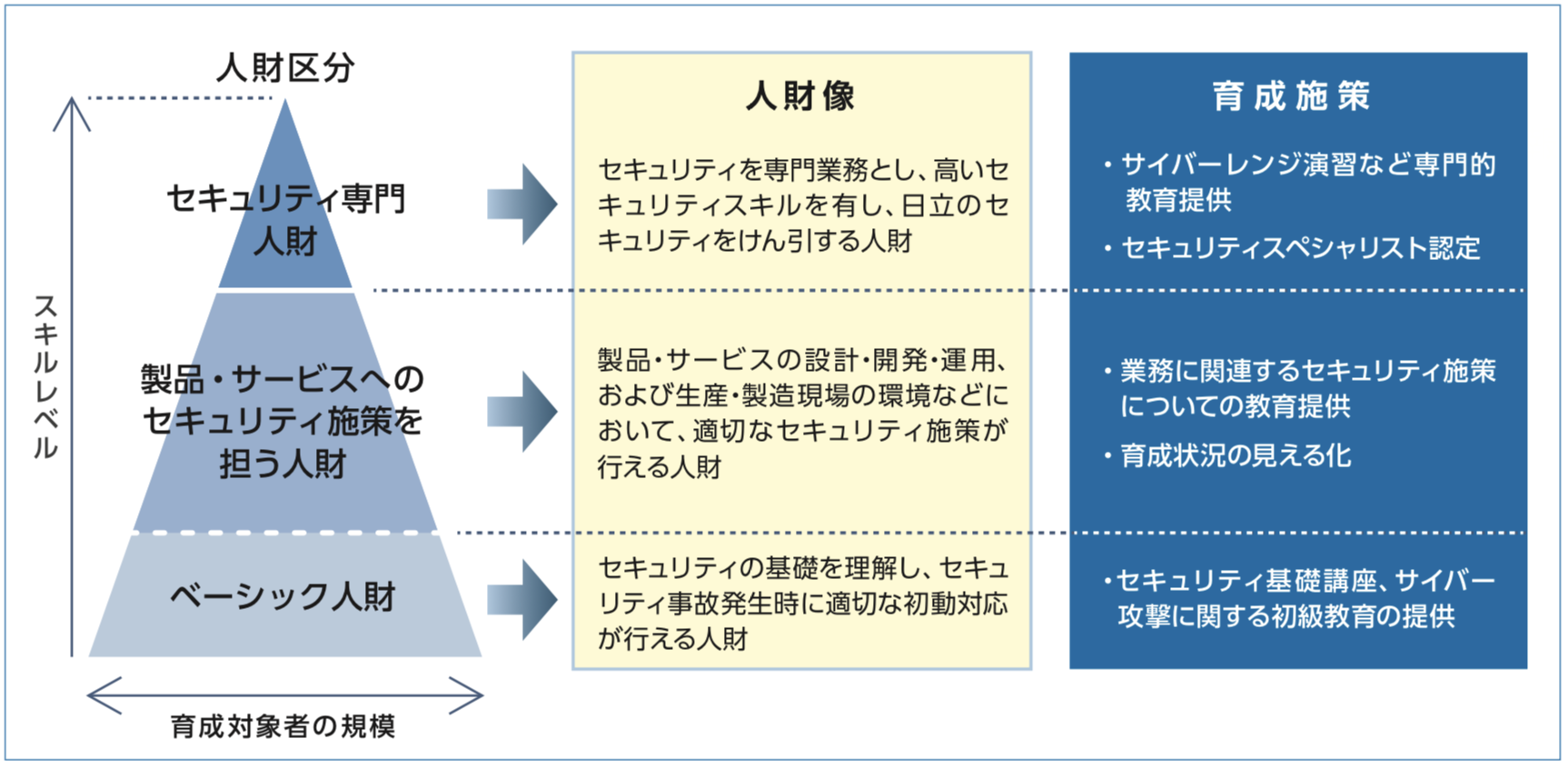

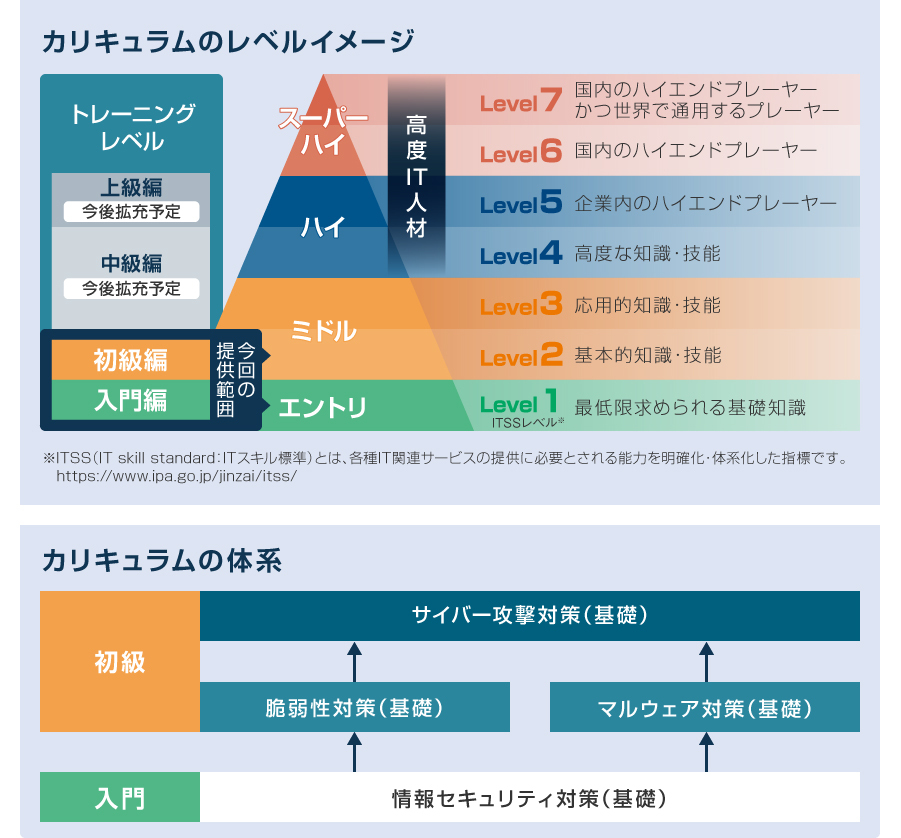

日立ではセキュリティ関連人財について、上図の通り3レイヤーによるピラミッド図で表現しています。上述の話は、上図の上位2レイヤーについてとなります

青木:人財に関していうと、ITとセキュリティという領域が本格的に始まってから20年近くが経とうとしている中で、先人の方々が定年退職されることが多くなってきています。

私たちは、その人たちが見てきた景色や経験といったものを引き継がなければいけないですし、各所での発言や影響力もちょっとずつ変わってきていると感じるので、強いリーダーシップをもって取り組んでいかねばならないと感じています。

私自身、2013年にセキュリティを専門として日立に入社したのですが、それより少し上の年次の方々って、もともとは金融や公共など様々な業種で、システム・ネットワークの運用をしていたといった技術のバックグラウンドがあって、それにセキュリティのエッセンスを加えていった経緯があり、見えている範囲に違いがあると感じています。

青山:現場を知っているので、すごく強いですよね。セキュリティ一本だと、現場の悩みなどを、なかなか汲み取りづらいところもあるので。

青木:そうなんです。例えば昨今だとゼロトラストが注目されていますが、本格的にやろうとすると、それこそお金がかかってくるものです。サービスオーナーに対して理解してもらって予算を取らなければいけないわけですが、その際に現場運用やその成果などについてもきちんと表現できないと、なかなか理解してもらえず推進できない、といったことにもなります。

いずれにせよ、技術の変遷に伴って多くの情報が取り扱いやすくなったからこそ、その情報を正しく捉えることが、ますます求められていく時代になってきていると感じます。

グループ全体の脆弱性対策とインシデント対応を担う専門組織「HIRT」

――今お話いただいた状況に対して、日立ではどのような取り組みを情報セキュリティの観点で行っているのでしょうか?

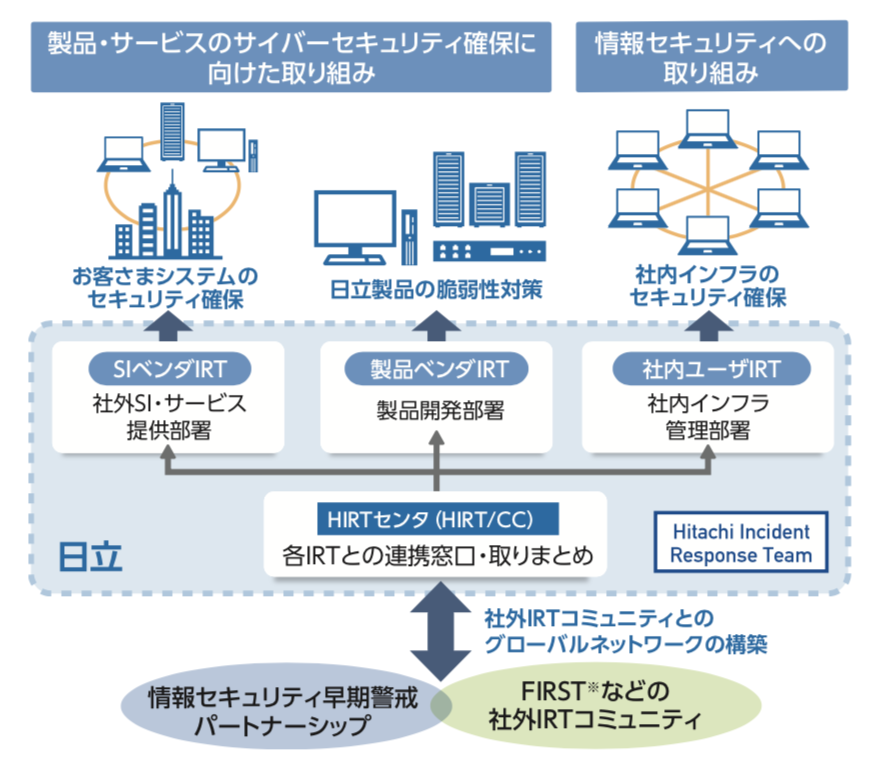

青木:日立全体としては、日立製作所 本社がグループ全体のガバナンスを行なっています。その中で中心的な役割を担っているのが、私の所属するHitachi Incident Response Team / Cordination Center 、通称「HIRT(ハート)」。日立のサイバーセキュリティ対策活動を支援するCSIRT(Computer Security Incident Readiness / Response Team)組織です。

――HIRTは、具体的にはどんな役割を担っているのでしょうか?

青木:大きくは2種類、「脆弱性対応」と「インシデント対応」です。

脆弱性対応では、社内外で報告されたサイバーセキュリティに脅威となる脆弱性を日立グループの受付機関として、対応を調整・支援する活動をしています。

またインシデント対応としては、実際に発生しうるサイバー攻撃の回避や、発生したサイバー攻撃の解決、被害の極小化に向けた活動です。

そしてこの2つを推進するために、SI・サービス提供部署、製品開発部署、社内インフラ提供部署などと連携のもとHIRTが活動を取り纏め、支援している形になります。

青木:日立では様々なグループ企業が様々な製品を提供しているのですが、何かインシデントが発生した際に個別に対応していると時間もかかるし、対応内容にもばらつきが発生します。

このような体制にすることで、何かあった際の窓口を一本化し、漏れをなくすという目的があります。

――なるほど。青木さんはHIRTの中で、日々どのようなことをされているのでしょうか?

青木:私は脅威情報の収集と分析、そして次の脅威のキャッチアップを中心に行なっています。

前者については、セキュリティ情報を収集・分析して、日立グループとして注目すべき情報が何かをチェック・共有し、よく使われているようなグループ組織に対して情報発信などをしています。

また後者については、擬似ネットワーク上で実際にマルウェアを動かしてみて、その様子を観察して対策につなげる活動をしています。

NICTとの連携で高度なおとり環境による調査・分析を実施

――実際にマルウェアを動かせるんですね。

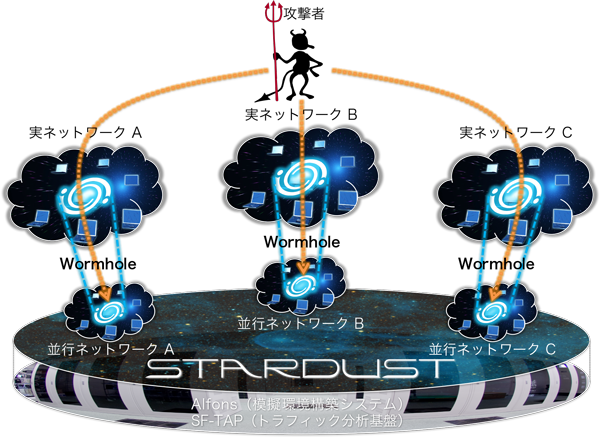

青木:はい。具体的にはNICTさんが提供する「STARDUST」を使って仮想基盤上におとり環境を構築し、攻撃者の侵入後の動きを観察・分析して、対策をレポートにしています。この環境を活用して、東京電機大学との共同研究も実施しています。STARDUST自体は、観測の目的などをNICTさんと相談し、了承を得ることで利用することができます。

STARDUSTとは、政府や企業等の組織を精巧に模擬したネットワークに攻撃者を誘い込み、その攻撃活動を攻撃者には察知できないように長期観測することで、従来では収集が困難であった攻撃者の組織侵入後の詳細な挙動をリアルタイムに把握することを可能にするサイバー攻撃誘引基盤(NICT「サイバー攻撃誘引基盤“STARDUST”(スターダスト)を開発」より)

――こんなシステムがあるんですね!知りませんでした。

青木:おとり環境を使って観測する企業自体は今は多いと思いますが、日立は2013年からこれに準じたことをやっています。

組織で発生する情報セキュリティの問題って、攻撃者のIoC(Indicator of Compromise:侵害指標や痕跡情報)で共有されることが多いのですが、実際にどんなコマンドが実行されて、具体的に何が盗まれたかについては、絶対に公開されません。組織の重要なものなので、当然ですよね。

つまり、実際に被害にあってみないとわからないのです。

だからこそ、このような基盤を使って「実際に攻撃されたときにどんなことが起きるのか」をチェックするのは、日立のためであるのはもちろん、ナショナルセキュリティの一翼を担っている自負があります。

――おとり環境であれば、教育の観点でも良さそうですね。

青木:そうですね。私自身、設定を進める上で毎回勉強になっています。

コマンドをこうやって使うんだというのが具体的に見えるので、初学者にとっても習熟者にとっても良い環境だなと思います。

日立のセキュリティを支える少数精鋭の専門技術者部隊

――青山さんは、日々どんなお仕事をされているのですか?

青山:私のいる日立ソリューションズのセキュリティプロフェッショナルセンタは、セキュリティの専門技術者で構成された部隊です。

内々では「ホワイトハットハッカーチーム」と呼ばれていまして、日立グループ向けの技術支援やインシデント対応、先ほどお話ししたセキュリティ人財の育成などを行なっています。

――ホワイトハットハッカーチームって、かっこいいですね!

青山:10人ほどの少数精鋭チームです。日立ソリューションズでセキュリティを強調して提供している製品・サービスには、バックに私たちホワイトハットハッカーがいます。

――HIRTと日立ソリューションズでは、どんな連携をされているのでしょうか?

青山:情報のやり取りやインシデント対応など、細かい部分で色々な連携をしています。例えば教育領域ですと、「CTF(Capture the Flag)」と呼ばれる社内セキュリティコンテストを一緒に開催しており、2017年から毎年やっています。

コンテストの内容としては、あるセキュリティの課題が与えられて、それに対して知識や技術を用いて解決していき、スコアを競っていくというものです。競技の形式はグローバルで使われているものでして、それを社内用に活かした形で開催しています。

弊社は運用全般を行なっているのですが、テーマとなる高度な問題群については、HIRTにレビューや技術協力をお願いしています。

――こちらは社内メンバーだけの参加なんですか?

青山:コンテスト自体は日立グループの従業員が対象です。ただ、そこで出された問題については、「日立セキュリティフォーラム」というイベントで公開して、社外の方でもチャレンジできるようにしています。

セキュリティを専門にやっている人以外にも、製品開発をしている人や、ネットワーク・インフラ構築の人など、多様な職種のエンジニアが参加しています。人数としては、約500人くらいです。

――多いですね!

青山:コンテストの形式は2種類あって、様々な職種のエンジニアが参加するものの他にも、高度な解析技術を求めるセキュリティ専門人財向けのコンテストもあります。そこでは4名1チームが10チームくらい参加しています。

こちらについては、さらにセキュリティに特化した専門的な内容になっていまして、一般のエンジニアにとっては馴染みの薄い問題も多いのですが、日々の業務で解析を行っているようなチームは高得点を取っていますね。

青木:組織が違うと、ミッションが違うところもあるので、触れ合う機会がなかなかないんですよね。

そんな中、青山さんのような社外の方ともこうやってコミュニケーションとれることだったり、いろんなセミナーをお互いにやって溜まった知見を共有できるのは、とても幅が広がって良いことだなと感じています。

ホワイトハットハッカーチームでは教材の監修も実施

――ここまでは主に社内向けのお話をしていただきましたが、社外向けのソリューションとして提供されているものってあるのでしょうか?

青山:2020年11月に、日立ソリューションズ・クリエイトが主体となって、「サイバーセキュリティトレーニング」という、動画を使ったアクティブラーニングソリューションの提供を開始しました。

私や青木さんも講師の1人として出演しているのですが、情報セキュリティに関する基本的技術や標的型攻撃まで、初学者でもわかりやすいように詳しく解説しています。メインターゲットはエントリ〜ミドル層でして、最初にお伝えしたような橋渡し人財に最適なカリキュラムになっています。マルウェア感染が拡大する様子を映像で疑似体験することもできるので、面白いですよ。

――中級・上級編はこれからということですね。

青山:そうですね。実際に教材を作っているのが私たちホワイトハットハッカーですので、今後の拡充を予定しています。

あと私自身で言いますと、より多くの方に情報セキュリティの大切さを理解していただくために積極的に講演活動をしていまして、例えば「CTF for GIRLS」という情報セキュリティに興味がある女性向けのコミュニティでは、Web・ネットワーク分野の講師をさせていただいています。

――活動の幅が広いですね!青木さんはいかがですか?

青木:ソリューションとしては、先ほど青山さんがおっしゃったサイバーセキュリティトレーニングの他に、私自身は「Malware Containment」という、ボードゲームによる情報セキュリティ教育を推進しています。遠隔操作マルウエアに感染した端末を探し出して封じ込める、というものでして、CSIRTのインシデント初動対応をイメージして作られています。

――面白そうですね!こちらは青木さんが企画されたのですか?

青木:そうです。私が社外活動として参加しているJNSA(日本ネットワークセキュリティ協会)さんのワーキンググループ内で企画・制作したゲームです。

ハッキングや攻撃者視点での思考をするのが面白い

――ここまでのお話から情報セキュリティ領域の仕事の面白さがにじみ出ていると感じますが、改めて、そのやりがいについて教えてください。

青山:情報セキュリティはすごく地味な分野だと思います。

インフラとしてすごく重要だけど、見えにくいし、直接的な利益を生まないので、製品開発者やビジネスの意思決定者にとっては「セキュリティが何の役に立つんだ」ってなるケースは多いです。

だからこそ、提供する側としてはプレッシャーのある環境ではありますが、啓発のしがいがある面白い分野だと思っています。

――なるほど。

青山:あと個人的には、「ハッキングや攻撃者視点での思考をする」というところが一番面白いかなと思います。攻撃者がどういった意図でやってくるかとか、どういう技術で対策を破ったかなどを理解して発見するのが、面白いところだなと。攻撃者の色々な工夫に対して、どう回り込むかを考えるのが、ホワイトハットハッカーの醍醐味でもあります。

実際の攻撃者のログを見たりしますし、そうでなくとも、ペネトレーションテストのようなもので攻撃手法を学ぶこともあります。

――いいですね。青木さんはいかがでしょう?

青木:青山さんと一緒で、攻撃の仕組みや攻撃者の意図を読み解くと、攻撃者の思考や工夫が見えてくるのが、楽しいところだなと思います。

私自身、脱出ゲームが好きでして、ストーリーや工夫を制限時間内に解いていくという観点で似たようなものを感じています。

――と言いますと?

青木:例えばインシデント対応って、限られた時間の中で、大量のログを見て、すごくテンパった状態でピリピリした状態で進んでいきます。

もちろん大変な事態なのですが、その火事場騒ぎをただ辛いと思うか、終わってから楽しかったなと思うのかは、得手不得手になってくると思います。私は、後から楽しいと感じるタイプです。

――制限時間内に原因がわからない、ということもあるのでしょうか?

青木:もちろんありますよ。様々な理由で、攻撃の痕跡が追えないものもあります。

それらに関しては、原因が分からないなりに、分かる範囲ではどういうことが考えられるかなどの仮説を立てた上で、以降の対策会議に臨まねばならないことになります。

対応を前に進めるためには何が必要かを常に考え、コミュニケーションを取っていく必要があります。

――シビアな世界ですよね。具体的なエピソードはありますか?

青木:実インシデントではないのですが、攻撃者がコマンドを打ち間違えたとか、何回も実行しているだとかが分かったりするんですよね。そこから、手順書どおりに実行しているのか、そうではなく知識と経験ベースでやっているのか、攻撃者のスキルの違いが垣間見えたりします。

結局、システムであっても向こう側にいるのは人間でして、そこがうっすらと見えてくるのが面白いなと感じています。

セキュリティの必要性をうまく橋渡しできる人財が大切

――冒頭で人財の重要性について教えていただきましたが、おふたりが感じられるセキュリティ人財の役割やスキル、必要性などを、改めて教えてください。

青木:最初に青山さんからお話があった通り、「セキュリティ人財」と一言で言っても、セキュリティを専門に扱う部署の人と、一般の部署でセキュリティと付き合っていく人とでは、意味合いが異なってきます。

前者は専門分野に特化して見る存在として認知されていますが、後者はビジネスの中でどういった役割を与えられているのかがまだ明確化されていないのと、役割に対して正しい評価もされていないと思います。

一方で、この2つが共通する部分は、現場の問題や課題とセキュリティに関する知識・技術を紐つけて、部署内での対策を推進できる人だということだと思っています。

――なぜこのような対策が必要なのかをしっかりと伝えられる人が、これからどんどん必要になるということですね。

青山:もちろん、専門ベンダーを使うのもアリだと思います。一般企業の中で、専門知識を持ったプロフェッショナルを育てていく必要は、必ずしもありません。

ただし、外注する場合にも、「なぜそれが必要でどういった対策が有効なのか」を評価するのために、結局は知識が必要になります。セキュリティの必要性をうまく橋渡しして自分たちのビジネスを伸ばしていける人財は、今後ますます求められていくでしょう。

青木:あとセキュリティの専門人財としては、実際に検証してトライして結果を示す、ということを引き続き大切にしていくべきだと思っています。

青山:そうですね。実際に手を動かす技術がないと、将来的にグローバルレベルに対応できなくなるでしょうから、そこは大事にしていきたいですね。

――熱いお話を有難うございました!最後に、読者の皆さまにメッセージをお願いします。

青山:今回の記事でセキュリティ対策の必要性を感じられた企業担当者の方がいたら、ぜひ取り組んでいただきたいと思います。将来的に絶対に必要になる知識だと思うので、コストをきちんとかけていくことを心がけていただければと思います。

あと、個人的に興味を持たれた方は、ぜひCTFにチャレンジされてみてください!

青木:セキュリティの観点が不足することで、せっかくの良いサービスが価値のないようにみられてしまう現状があると思います。

セキュリティは怖くないですし、やってみるとすごく幅がきく、ITの基礎につながる技術なので、かじるだけでも意味があると思っています。

また、専門家同士の会話はすごく楽しく、勉強になる部分がたくさんありますすよ!

編集後記

世界全体のDX(デジタルトランスフォーメーション)、サイバー空間とフィジカル空間を高度に融合させる社会構想「Society5.0」への階段を着実に登っている状況だからこそ、これからの時代における情報セキュリティ・リテラシーの底上げは、必要不可欠なことだと感じます。経産省によるサイバー・フィジカル・セキュリティ対策フレームワークの策定をはじめ、産官学連携した動きが活発化している中、今回のお話にあったようなセキュリティ人財の育成は、その大きな要になってくるのは間違いありません。

もはや一企業の話ではなく、ナショナルセキュリティ(国家安全保障)の領域にまで及ぶ分野だからこそ、HIRTおよびホワイトハットハッカーチームの皆さまの「縁の下のご活躍」に、引き続き期待したいと思います。

取材/文:長岡 武司

撮影:太田 善章

「Qiita×HITACHI」AI/データ×社会課題解決 コラボレーションサイト公開中!

「Qiita×HITACHI」AI/データ×社会課題解決 コラボレーションサイト公開中!

日立製作所の最新技術情報や取り組み事例などを紹介しています

コラボレーションサイトへ

日立製作所経験者採用実施中!

日立グループのセキュリティ・インシデント・レスポンスを担当するセキュリティアナリスト

[Assistant Manager]

募集職種詳細はこちら

社会イノベーション事業を支えるセキュリティシステム/サービスのデザインから実装まで担うエンジニア

募集職種詳細はこちら

日立製作所の人とキャリアに関するコンテンツを発信中!

デジタルで社会の課題を解決する日立製作所の人とキャリアを知ることができます

Hitachi’s Digital Careersはこちら