はじめに

この記事は Cisco Systems Japan の有志による Advent Calendar 2025 のシリーズ 1 の 16 日目として投稿しています。

< 過去の記事 >

2017年: https://qiita.com/advent-calendar/2017/cisco

2018年: https://qiita.com/advent-calendar/2018/cisco

2019年: https://qiita.com/advent-calendar/2019/cisco

2020年(1枚目): https://qiita.com/advent-calendar/2020/cisco

2020年(2枚目): https://qiita.com/advent-calendar/2020/cisco2

2021年(1枚目):https://qiita.com/advent-calendar/2021/cisco

2021年(2枚目)https://qiita.com/advent-calendar/2021/cisco2

2022年: https://qiita.com/advent-calendar/2022/cisco

2023年: https://qiita.com/advent-calendar/2023/cisco

2024年:https://qiita.com/advent-calendar/2024/cisco

2025年:https://qiita.com/advent-calendar/2025/cisco (シリーズ1と2)--> 今ここ

この記事で書くこと

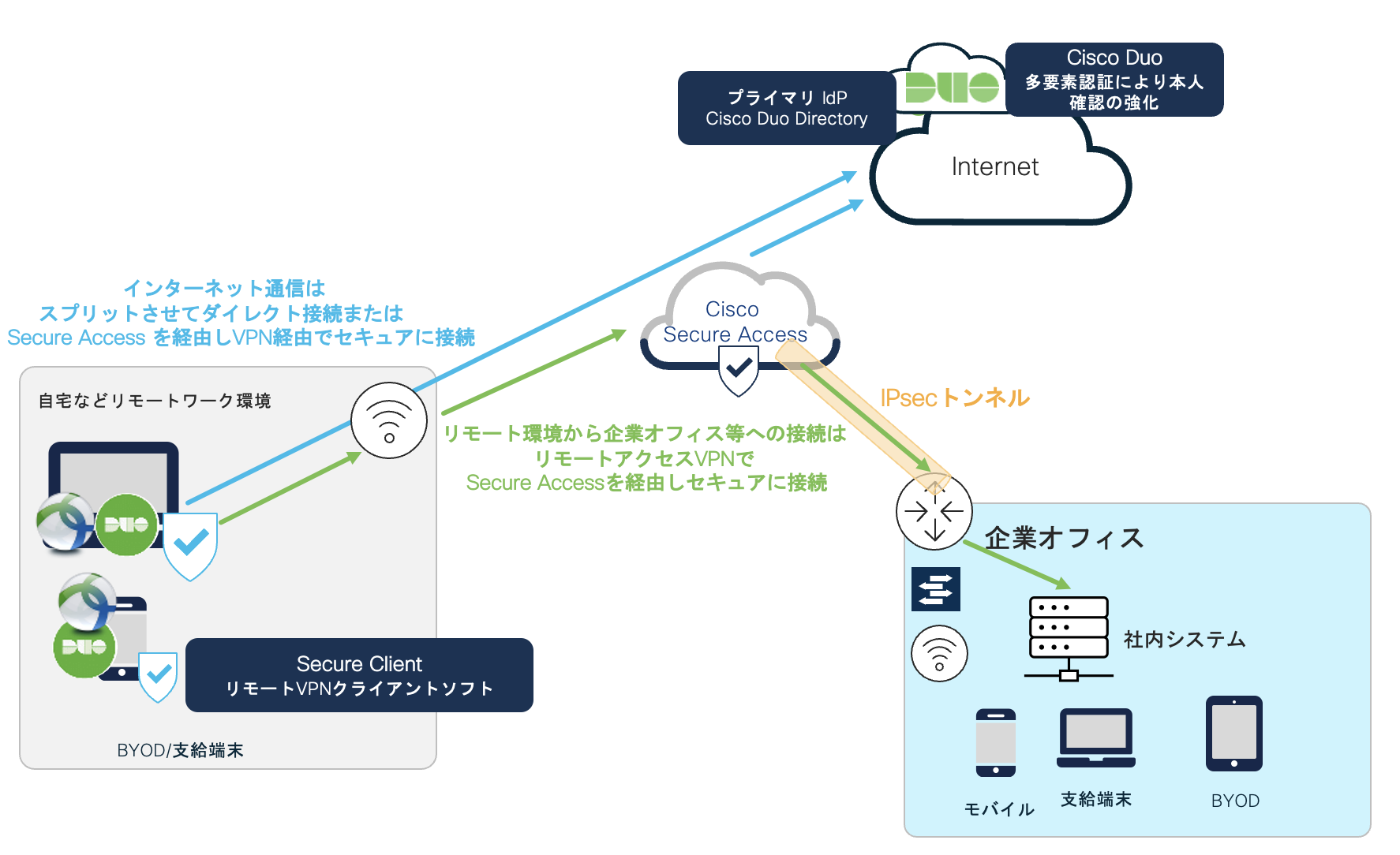

近年、企業のデジタルトランスフォーメーション(DX)が加速し、クラウドネイティブな IT 基盤への移行が急激に進んでいます。それに伴って、従来のオンプレ環境に VPN ゲートウェイを設置する方式から、VPN ゲートウェイをクラウドに置く VPNaaS(VPN as a Service)を検討する企業が急増しています。Cisco の SASE プラットフォームであるCisco Secure Access でも、クラウドベースのゼロトラストVPN を実現するソリューションを提供しており、ご提案の機会が増えています。

本記事では、今年、Cisco Duo で新しくサポートされたDuo Directory をプライマリのIdPとして利用し、Cisco Duo と Cisco Secure Access でシンプルにVPNaaS環境を構築する方法を簡単に3ステップでご紹介します。

Cisco Duo - Duo Directory 機能について

Duo Directory は、これまで Cisco Duo が提供してきた MFA/SSO/ゼロトラスト機能に加え、クラウド上のユーザディレクトリ機能 を提供する、新しい IAM/IdP ソリューションです。従来は外部 IdP(Entra ID、AD、LDAP など)と連携する形が中心でしたが、「Duo Directory」により Duo が単体で IdPとして動作でき、さらに 他の複数のIdPを統合する統合IdPとしても利用可能になりました。オンプレミス環境やクラウドにIdPを持たない小規模組織や、組織内にある複数 IdPを企業で統合管理したい場合などに最適です。

✅ Duo 単体で IdPとして動作

Duo を認証基盤としてそのまま利用可能。クラウド上のユーザ/グループ管理ディレクトリとして、ユーザ属性の管理(標準属性およびカスタム属性の追加)をサポートします。

✅ 既存のディレクトリ/IdP との連携 or 統合

外部ディレクトリ(クラウド/オンプレを問わず)や既存 IdP を、Duo Directory に同期または統合し、Duo をハブ(認証の中央管理)とすることも可能。

✅ SAML/OIDC による SSO 対応

多くのサービスプロバイダとフェデレーション可能で、既存アプリケーションや SaaS をスムーズに連携できます。

✅ SCIM 2.0 によるユーザ/グループのプロビジョニング

ユーザ/グループの作成・変更・削除を自動化し、管理の効率化・ミス防止を支援します。

✅ パスワードレス認証や強力な MFA、デバイストラストの組み合わせ

パスワードに頼らず、生体認証/ハードウェア認証/デバイス検証などを活用して、強固なアイデンティティ保護が可能です。

✅ 柔軟な認証ソース管理(ルーティングルール)

複数の認証ソースを持つ場合でも、認証リクエストを条件に応じて適切なソースに振り分けることができます。

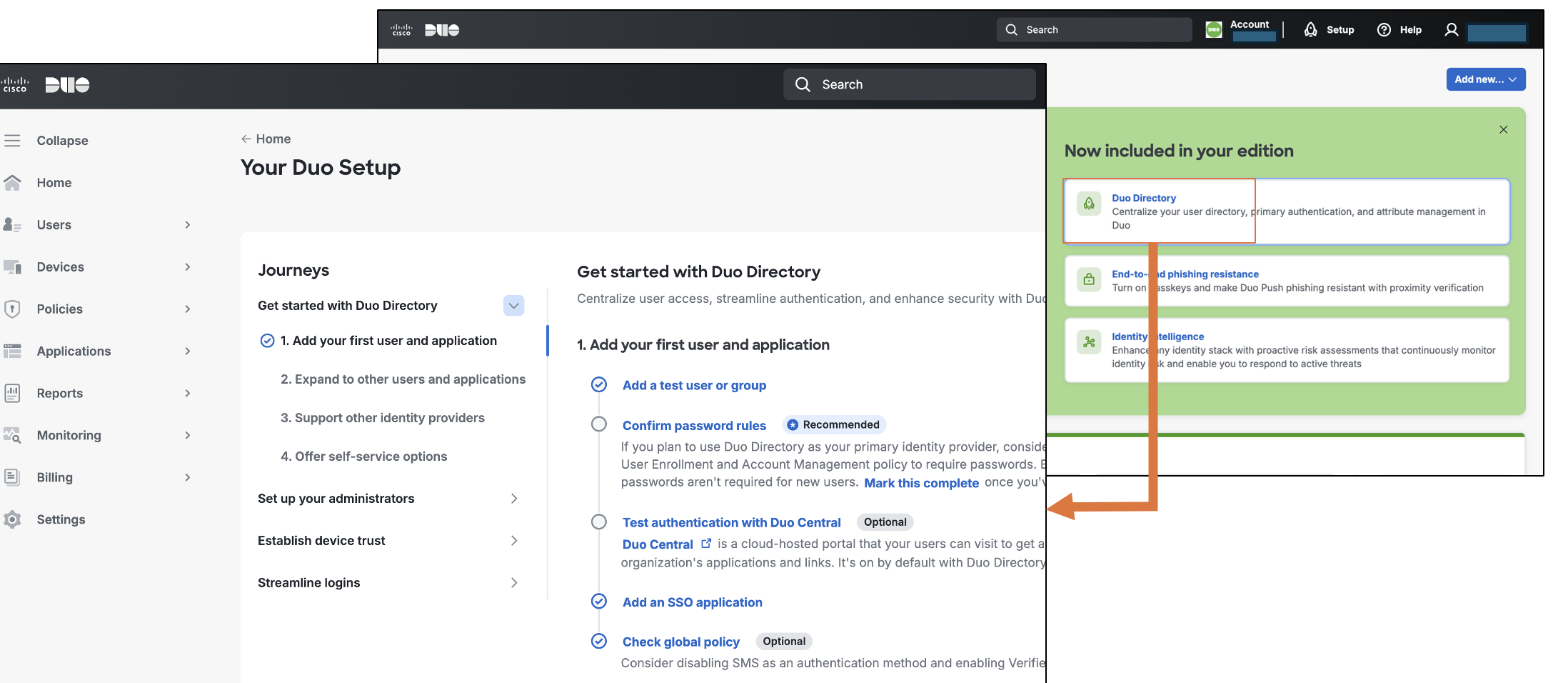

Duo Directoryの利用のためのセットアップ手順は、Duo Dashboardにログインした Topページの"Duo Directory"をクリックすると、ステップバイステップの設定方法がガイドされており参考にすることができます。

構築ステップ

それでは、3ステップで構築を進めていきます!

STEP1 - Duo Directory へユーザ登録

Duo Directoryで管理するユーザーとグループを作成し、ユーザ登録のためのポリシーを設定し割り当てます。

本記事では、IdPとしてDuo Directoryのみを用いますが、もし、既存のID基盤をお持ちの場合には、オンプレミスのActive Directory (AD) やEntra ID等をDuo Directoryへ同期させることでユーザー情報を集約でき、既存で複数のID基盤の方もDuoにID基盤を統合し連携できます。

STEP2 - Duo Directory と Secure Access のユーザー自動プロビジョニング

Duo Directoryで管理するユーザ情報をSecure Accessのユーザストアへ自動でプロビジョニングを行うように設定し、ユーザ情報を連携します。

STEP3 - Cisco Secure Access VPN と Duo とのSAML連携設定

Secure Accessで VPN Profile を作成し、リモートアクセスVPNのSAMLでユーザ認証を設定、Duo では、Secure Access VPN ApplicationでSAML設定を行います。

Secure Accessでは、リモートアクセスVPN 以外の用途(PAC Proxy, ZTA Client, Clientless-ZTA)のSAML認証設定もありますが、リモートアクセスVPN のユーザ認証には使用しません。全体のSAML設定とは独立したリモートアクセスVPN 専用のSAMLの設定となります。

STEP 1  Duo Directory へユーザ登録

Duo Directory へユーザ登録

Cisco Duo にログイン

Cisco Duo にログイン

1-1. グループ作成とユーザエンロールメント(登録)ポリシー割当て

「Users」 -> 「Groups」 からグループを作成します。その後、「Polices」 -> 「User Enrollment and Account Management」でエンロールメント(登録)ポリシーを作成し、グループへポリシーを割り当てます。

エンロールメントポリシーは、Duo ユーザーが登録時に利用できるエクスペリエンスとオプションを決定できます。例えば、ユーザーが Duo パスワードを設定する必要があるかどうか、2要素目の認証として、どの認証方法を登録できるかなどを設定することができます。今回はパスワード設定を必須とするようにポリシーで設定をします。

1-2. ユーザ作成、グループ割当て

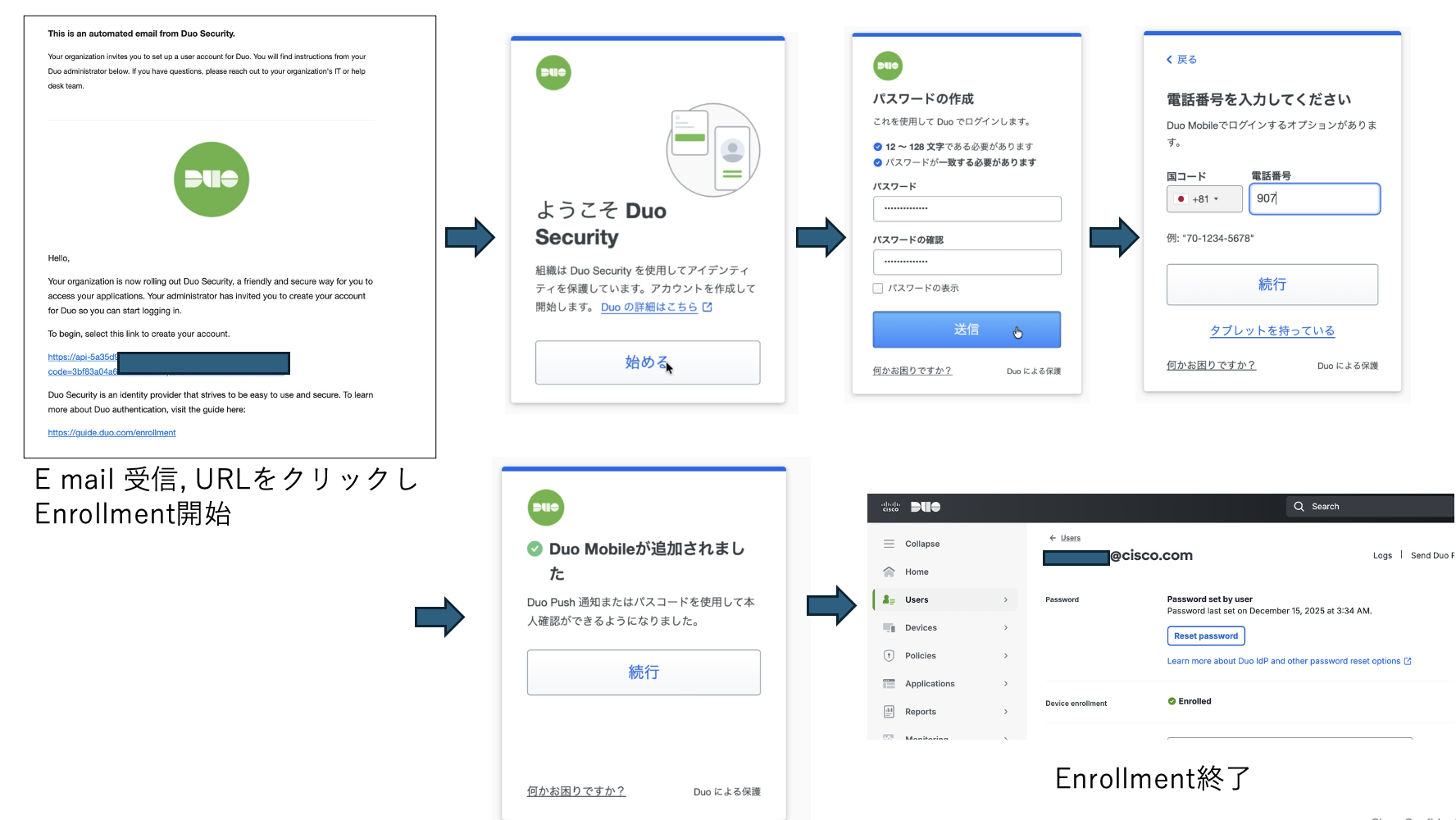

ユーザ登録は、外部IdPとの同期、CSVによる一括インポートなど複数の方法がありますが、今回は「Users」から「Add User」をクリックし、手動で新規ユーザを作成します。グループを割当て、「Sent mail」をクリックし、登録のための登録リンクをメールアドレスへ送付します。エンロールメントの方法は、Duo から送信されたメールで登録リンクがユーザーに送信されるか、登録リンクまたは固有の登録コードをコピーして別の方法でユーザーに通知することができます。

1-3. ユーザエンロールメント実施

受信したメールの、登録のための登録リンクし、登録を完了します。

STEP 2  Duo Directory と Secure Access のユーザー自動同期設定

Duo Directory と Secure Access のユーザー自動同期設定

Cisco Secure Access にログイン

Cisco Secure Access にログイン

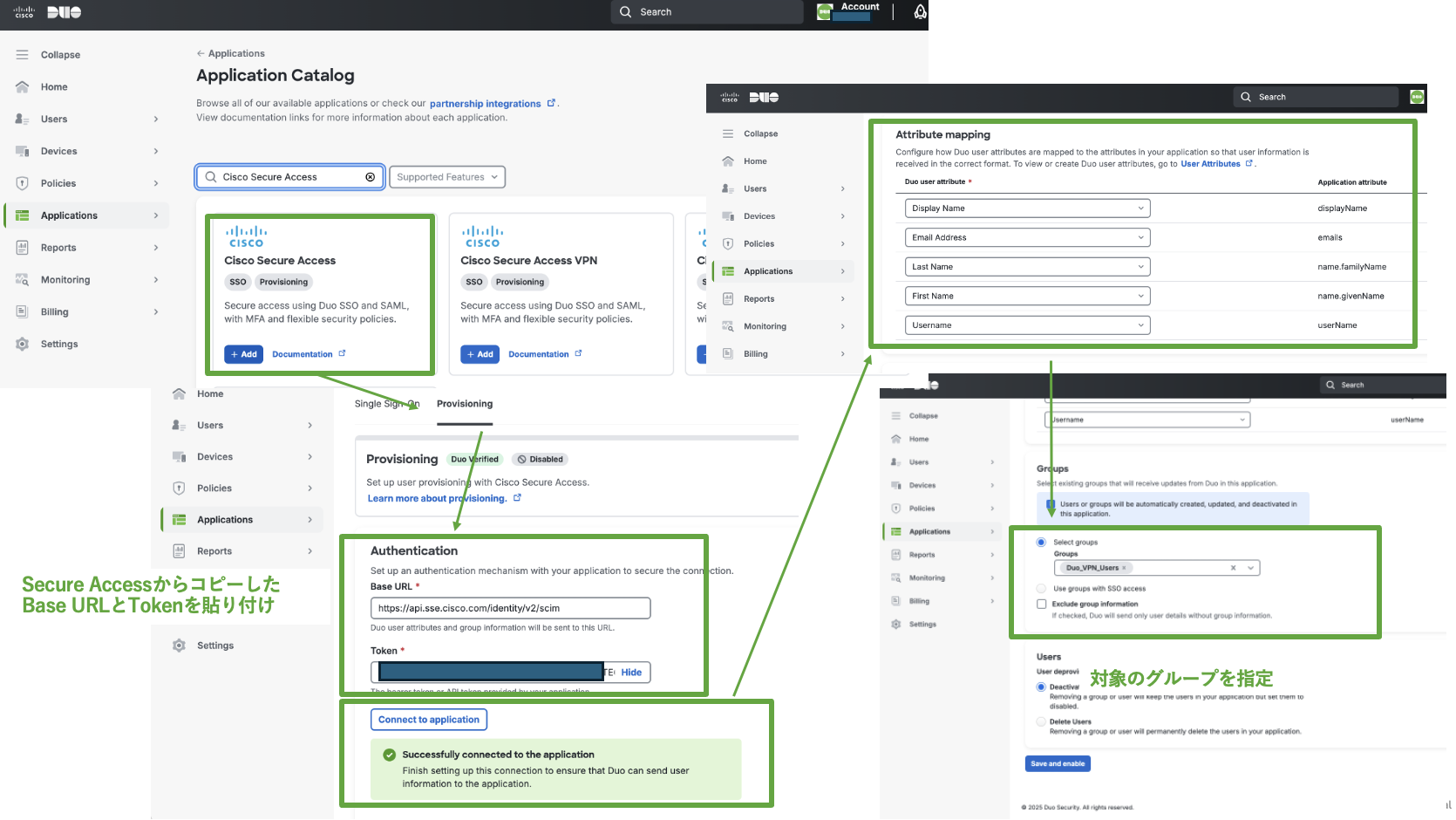

「Connect」→「Users, Groups, and Endpoint Devices」に移動。ページの右上隅にある「Configuration management」をクリック。「Integrate directorys」をクリックし「IdP directory name」フィールドに、ID プロバイダーの一意の名前を入力します。「Choose Identity Provider」ドロップダウンメニューをクリックし、「Duo」を選択し、「Next」をクリック。

「Generate Token」をクリックし、Tokenを生成、Tokenとプロビジョニング URL を、コピーして、メモ帳等に貼り付けておきます。

Cisco Duo にログイン

Cisco Duo にログイン

Application Catalog から、「Cisco Secure Access - Single Sign-On」Applicationを追加し、設定ページで、Provisioning タブをクリック。Authentication設定で、 Authentication mode を Bearer Tokenを選択し、Secure Accessからコピーした Base URLとTokenを貼り付けます。

Attribute mappingの設定と、プロビジョニング対象のグループを指定し「Save and enable」をクリック

Cisco Secure Access にログイン

Cisco Secure Access にログイン

「Connect」→「Users, Groups, and Endpoint Devices」に移動して、Duo Directoryのユーザがプロビジョニングされていることを確認して終了。

STEP 3  Cisco Secure Access VPN と Duo とのSAML連携設定

Cisco Secure Access VPN と Duo とのSAML連携設定

Cisco Secure Access にログイン

Cisco Secure Access にログイン

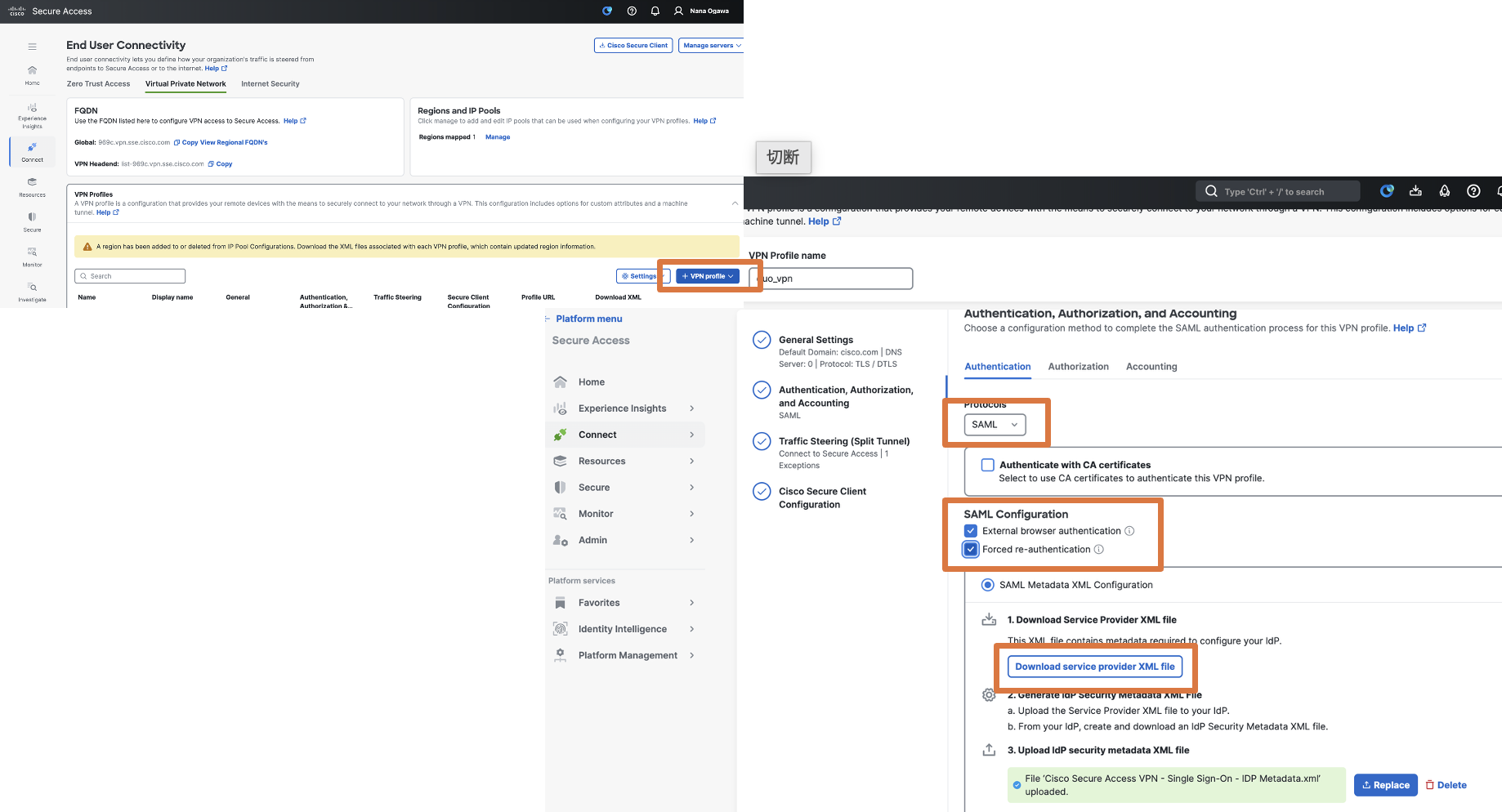

「Connect」 → 「End User Connectivity」の「Virtual Private Network」タブから「+ VPN profile」をクリックしてVPN プロファイルを作成します。認証設定に進み、「Authentication, Authorization, and Accounting」セクションで Authentication タブを選択し、ドロップダウンメニューから SAMLを選択。External browser authenticationと、Forced re-authenticationにチェックを入れる。Download service provider XML fileをダウンロードし保存。Cisco Secure Accessの設定画面を開いたままの状態で、ブラウザの新しいタブを開きCisco Duo にログインする。

Cisco Duo にログイン

Cisco Duo にログイン

「Applications」 → 「Application Catalog」で、 Cisco Secure Access VPN アプリケーションを追加し設定を開始します。Service Providerセクションで、 Cisco Secure AccessからダウンロードしたXML fileをアップロードしSaveします。Downloadsセクションで、Download XMLをクリックしファイルを保存。

Cisco Secure Access のVPNプロファイル設定へ戻る

Cisco Secure Access のVPNプロファイル設定へ戻る

DuoでダウンロードしたXMLファイルを、uplocad IdP security metadate XML fileへアップロードし、残りのVPN プロフィル設定を完了し保存します。

動作確認

簡単3ステップで設定完了!

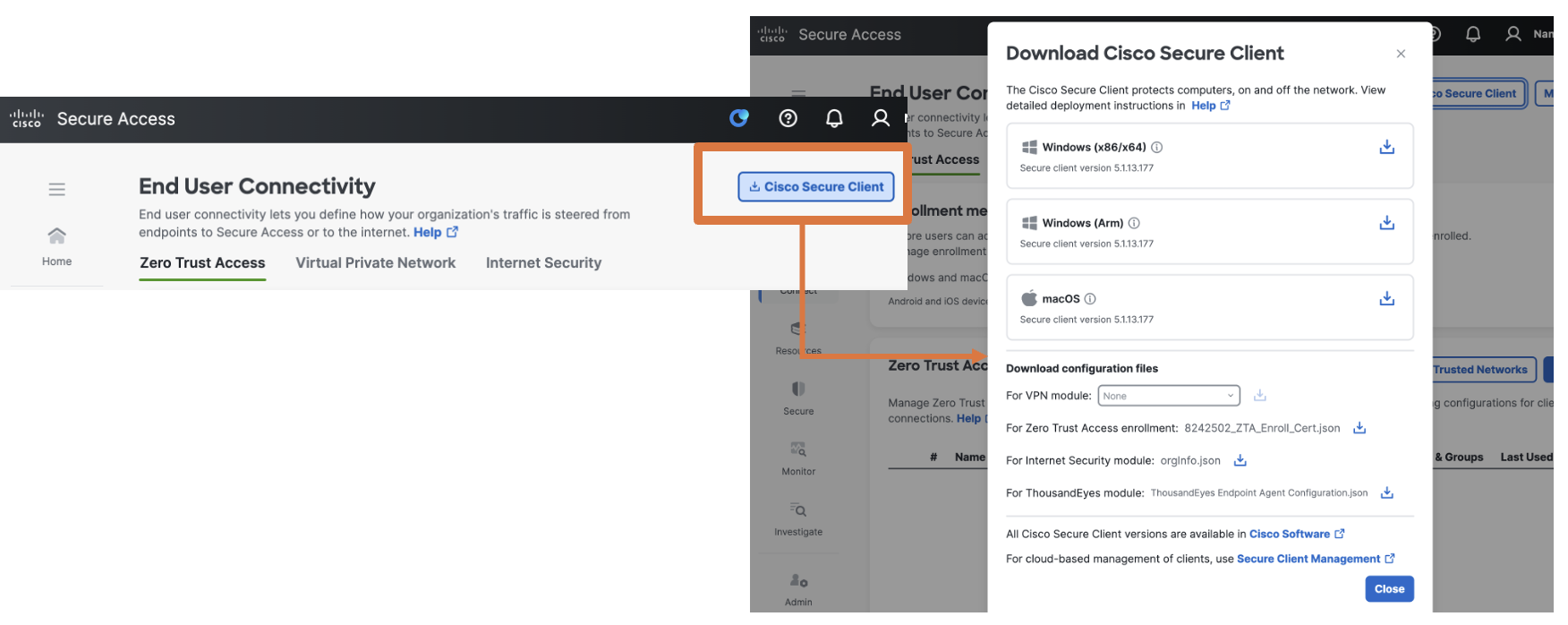

端末にVPNエージェントであるSecure Clientをインストールします。

- Secure Client は Secure Accessのダッシュボード 「End User Connectivity」 ページからダウンロード可能です。

Secure Client でVPNプロファイルで指定された接続先へVPN接続成功です !!

おまけ

おまけ

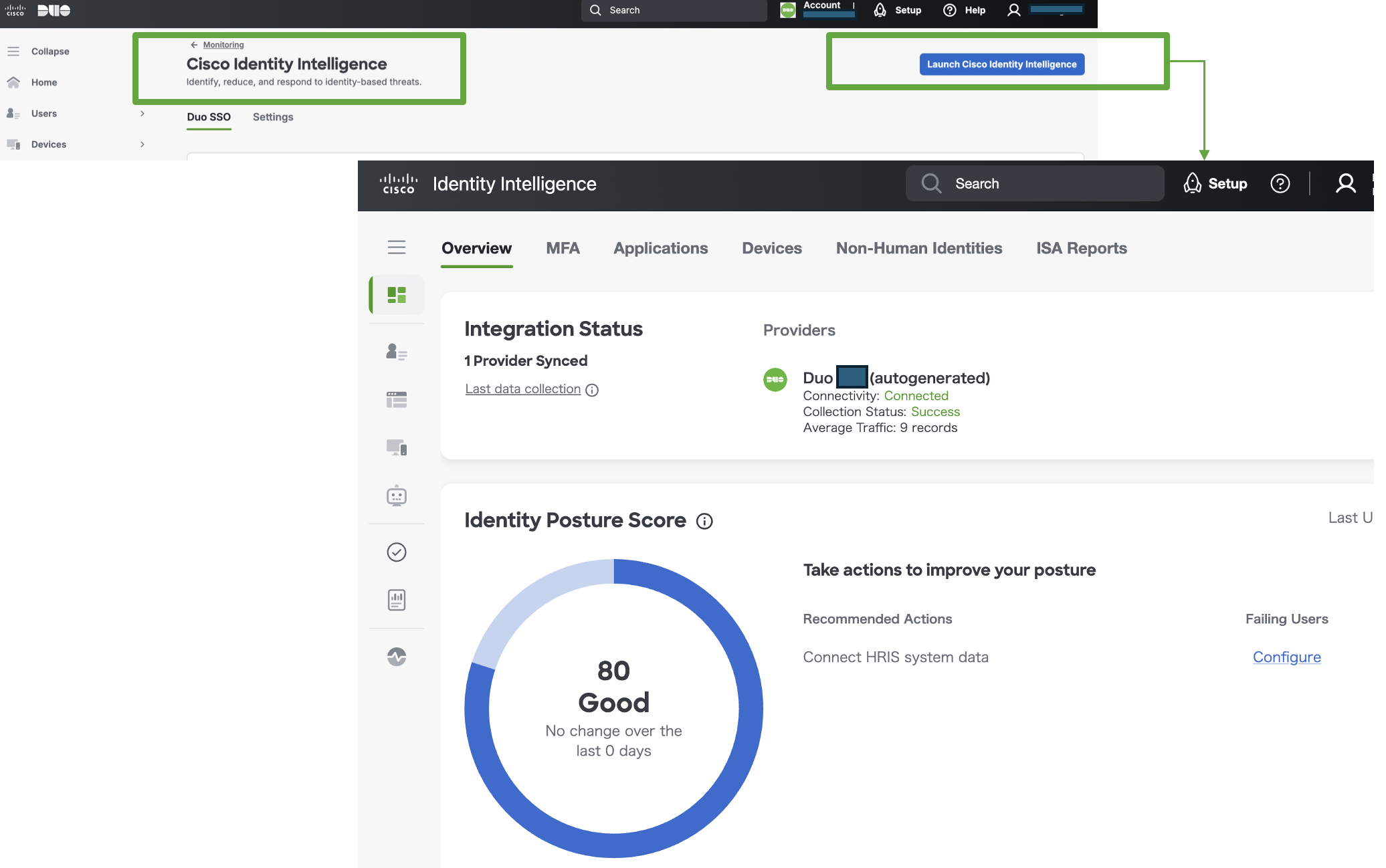

本Advent Calendarの4日目の@keimae8さんの記事でご紹介のあった、Cisco Identity Intelligence は、「 Monitoring 」-> 「 Cisco Identity Intelligence 」からセットアップし、ITDRのダッシュボードへアクセスできるようになります。ITDRを合わせて利用することにより、リモートアクセスユーザのIDがどの様な状態か、可視化することが可能になるわけです💡

おわりに

最後まで読んでいただきありがとうございました。公式ガイドはあるのですが、最近設定に関してお問合せを受けることが多く、本記事でできるだけシンプルに設定方法をお伝え出来出ればと思い、書かせていただきました。ご参考になれば幸いです!

免責事項

本サイトおよび対応するコメントにおいて表明される意見は、投稿者本人の個人的意見であり、シスコの意見ではありません。本サイトの内容は、情報の提供のみを目的として掲載されており、シスコや他の関係者による推奨や表明を目的としたものではありません。各利用者は、本Webサイトへの掲載により、投稿、リンクその他の方法でアップロードした全ての情報の内容に対して全責任を負い、本Web サイトの利用に関するあらゆる責任からシスコを免責することに同意したものとします。