免責事項

本ページおよび、これに対応するコメント記載については、投稿者本人の個人的意見であり、シスコの意見ではありません。本サイトの内容は、情報の提供のみを目的として掲載されており、シスコや他の関係者による推奨や表明を目的としたものではありません。各利用者は、本Webサイトへの掲載により、投稿、リンクその他の方法でアップロードした全ての情報の内容に対して全責任を負い、本Web サイトの利用に関するあらゆる責任からシスコを免責することに同意したものとします。

この記事はCisco Systems Japan Advent Calendar 2025の一記事として投稿しています。よろしければ、他のエンジニアのGeekな記事もぜひご覧になってください。

https://qiita.com/advent-calendar/2025/cisco

今年のセキュリティ事件の振り返り

気付けば今年もあっという間に年末です。

2025年も、ニュースになるような大きなサイバーセキュリティの事件がたくさんありましたが、パターンとしては以下のような感じでしょうか。

- 流出した ID/パスワードを使ったcredential stuffingや password spraying

- フィッシングや Adversary-in-the-Middle(AiTM) による MFA バイパス

- 依然として残る VPN 経由の侵入(ポスチャチェックなし・共有アカウント・分離されていない管理系)

- 侵入後に Living-off-the-Land(LoL) で静かに横移動し、EDR を tampering(無効化) してから本番のランサム/情報窃取

流出したID/パスワードを使って正規にログインされ、そして一度侵入されると、攻撃者は EDR に検知されないレベルの静かな挙動で権限昇格や横展開を行い、最終的には EDRそのものを停止・無効化してから本番の攻撃(暗号化・情報窃取)に入る──と言ったパターンになってきており「EDRを入れてるから大丈夫でしょ」という考え方が、通用しなくなってきた 1 年だったと感じています。

EDRが抜けられる前提の対策が必要

今年のインシデントを振り返ると、EDR は当然エンドポイント防御の要ですが、

- 認証情報を奪って正規ユーザーになりすます

- LoL(PowerShell, WMI, mshta など)や正規ツールを悪用

- BYOVD(Bring Your Own Vulnerable Driver) でカーネルレベルに潜り込む

- そのうえで EDR プロセスの停止や除外設定を書き換える

といった動きが当たり前のように使われるようになり、「EDR が検知できない」「EDR が止められる」ことは、もはや例外ではなく前提条件として考える必要があります。そんな中えエンドポイント以外で強化すべきポイントとして以下の3つが中心になります。

- 攻撃の入口である認証そのものを強化

- 認証状況を可視化し、IDの状態を継続的に監視・対処

- 通信先を極小化ゼロトラスト化

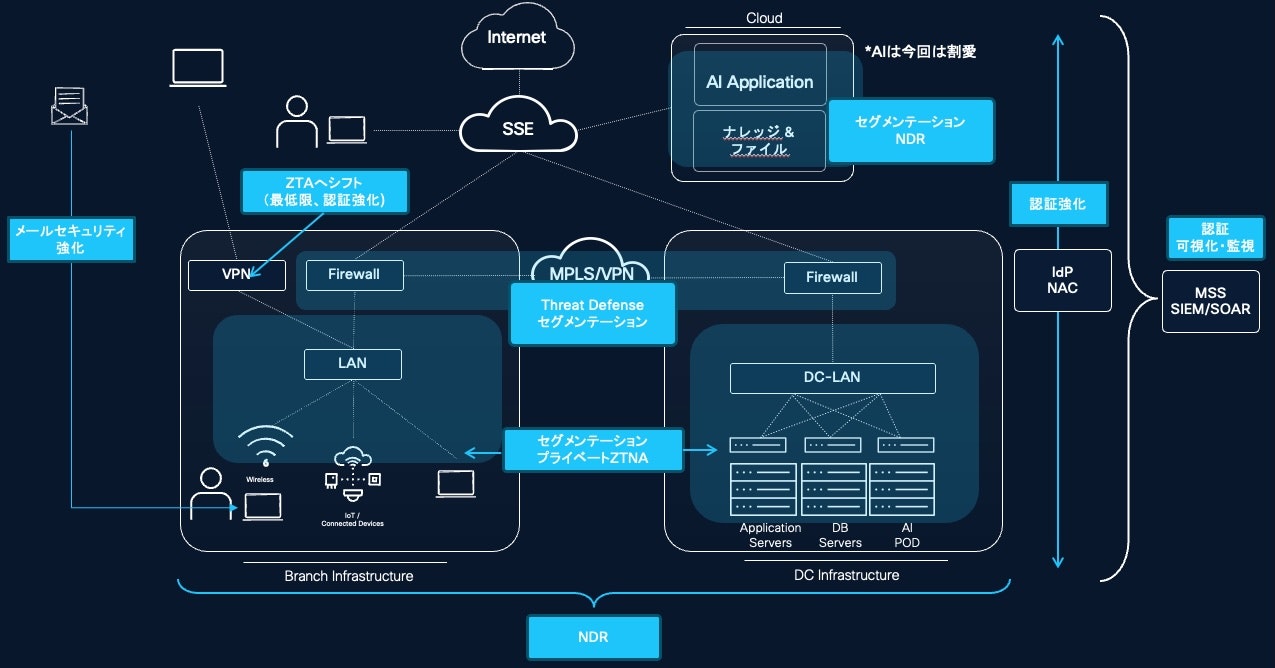

サンプルとして一般的な企業インフラに、エンドポイントを除く強化すべきポイントをいくつか纏めてみました。このあとは、強化ポイントとしてあげた認証強化と可視化を中心に進めていきたいと思います。

| No. | 対策 | 内容 |

|---|---|---|

| 1 | 認証の強化 | 単純な MFA からフィッシング耐性のある MFA へ。パスワードレス、セッション盗難防止、ユーザートラストレベルによる制御など。 |

| 2 | 認証強度の可視化 | 点在する IdP、AD 等の認証強度を可視化し、脆弱な認証を排除(ISPM)。 |

| 3 | ユーザ認証の監視 | ユーザーの認証状況を継続的に監視し、行動・リスクに応じて ID を一時停止するなどの処理を実行(ITDR)。 |

| 4 | オンプレVPNの移行 | オンプレ VPN はできるだけ SSE のサービスへの切り替え。最低でも認証の MFA 化。 |

| 5 | プライベートZTNA | 閉域ネットワーク内にも ZTNA を導入し、アプリケーション単位でアクセス制御を行うことで侵害リスクを低減。 |

| 6 | セグメンテーション | マクロ、マイクロセグメンテーションによりラテラルムーブメント(横展開)の抑止。 |

| 7 | NDR | ネットワーク上のトラフィック動作を全体で監視し、内部ネットワークの怪しい動向を検出。 |

認証強化 → ID統合の流れは・・・

近年のセキュリティインシデントを受けて、ID 統合プロジェクト を急ぐ企業も増えてきていると感じています。ただ、現場目線で見ると、

- 歴史的経緯や業務効率の都合で AD が複数ドメイン/フォレスト

- 部門ごとにバラバラに立ち上げた SaaS(ローカル ID 管理)

- 委託先・派遣・アルバイト向けに別系統の IDM

- 業務システムと連動したIDM

…などなど現実的に統合はかなり長い道のりです。

ただ、セキュリティ観点では早急な認証の強化が目的のはずです。ID統合を待っていては、いつになるかわかりません。

そのため 複数 IDM があっても全体を可視化し、認証レベルを揃えていくことが大切です。

ここで役に立つのが ISPM(Identity Service Posture Management) と ITDR(Identity Threat Detection and Response) です。

ITDR とは何か

「ID がらみのリスク」を可視化・スコアリングし、ポリシーや運用と連携してレスポンスしていくのが ITDR の役割です。

例えば、こんなものを横断的に見ていきます。

- 複数 IdP/SaaS からの サインイン・アクティビティログ

- アカウント属性(最終ログイン、所属部署、権限ロールなど)

- 認証方式(パスワードのみ / MFA 種別 / レガシープロトコルの有無)

- 端末情報・ネットワーク情報(IP / ASN / Geo / デバイスヘルス)

これらの情報から、IDに関する攻撃や攻撃を受けそうなリスクをあぶり出し、適切な対処を行います。

- credential stuffing / password spraying の痕跡

- impossible travel(物理的にありえない移動)

- 同一 IP からの大量ログイン試行

- しばらく使われていない stale account / orphan account

- 高権限なのに MFA が効いていないアカウント

- 共有アカウントっぽい振る舞い

Duoが出来ること

ここまで「ID を可視化して認証レベルを揃えたい」という話をしてきましたが、一番オススメしたいのが Cisco Duo です。

DuoはID セキュリティ全体をカバーするプラットフォームになっており、大きく次の 3 つの柱で構成されています。

1. 認証強化(MFA/SSO/Passwordless/Device Trust/ポリシー)

- フィッシング耐性の高い MFA やパスワードレス認証

- シングルサインオン(SSO)とコンテキストベースのアクセス制御

- 端末のヘルスチェック(Device Trust)やアダプティブポリシー など

- セキュリティファーストのIAMとして動作

2. ISPM(Identity Security Posture Management)

- 複数の ID ソースから情報を集約し、Identity Security Posture Score としてスコアリング

- MFA 利用率・パスワードレス採用状況・休眠アカウント・個人 VPN 利用 などを可視化し、「どこから手を付けるべきか」を優先順位付きで提示する機能群です。

3. ITDR(Identity Threat Detection and Response:Cisco Identity Intelligence) - Entra ID や Okta など複数の IdP、SaaS、VPN などからログ/属性情報を集約し、ID ベースの異常挙動(credential stuffing、impossible travel、stale account の悪用など)を検知・対応 する機能です。

この 3 本柱により、Duo は

「認証の強化」→「ID 全体の可視化(ISPM)」→「脅威検知とレスポンス(ITDR)」

という流れを 1 つの製品ファミリーの中で完結させることができるプラットフォームになっています。

さらにマルチ IdP 前提で“まとめて見られる”のが大きな特徴なので、

認証を強化しつつ、複数 IdP にまたがる ID を可視化し、認証レベルを一元的に均一化することが可能ということになります。

Cisco Identity Intelligence(Duo の ITDR)で見えてくるもの

Cisco Identity Intelligence のお話をしたいと思います。

実際に使うと「これは便利だな」と感じたポイントを、 3 つほど紹介します。

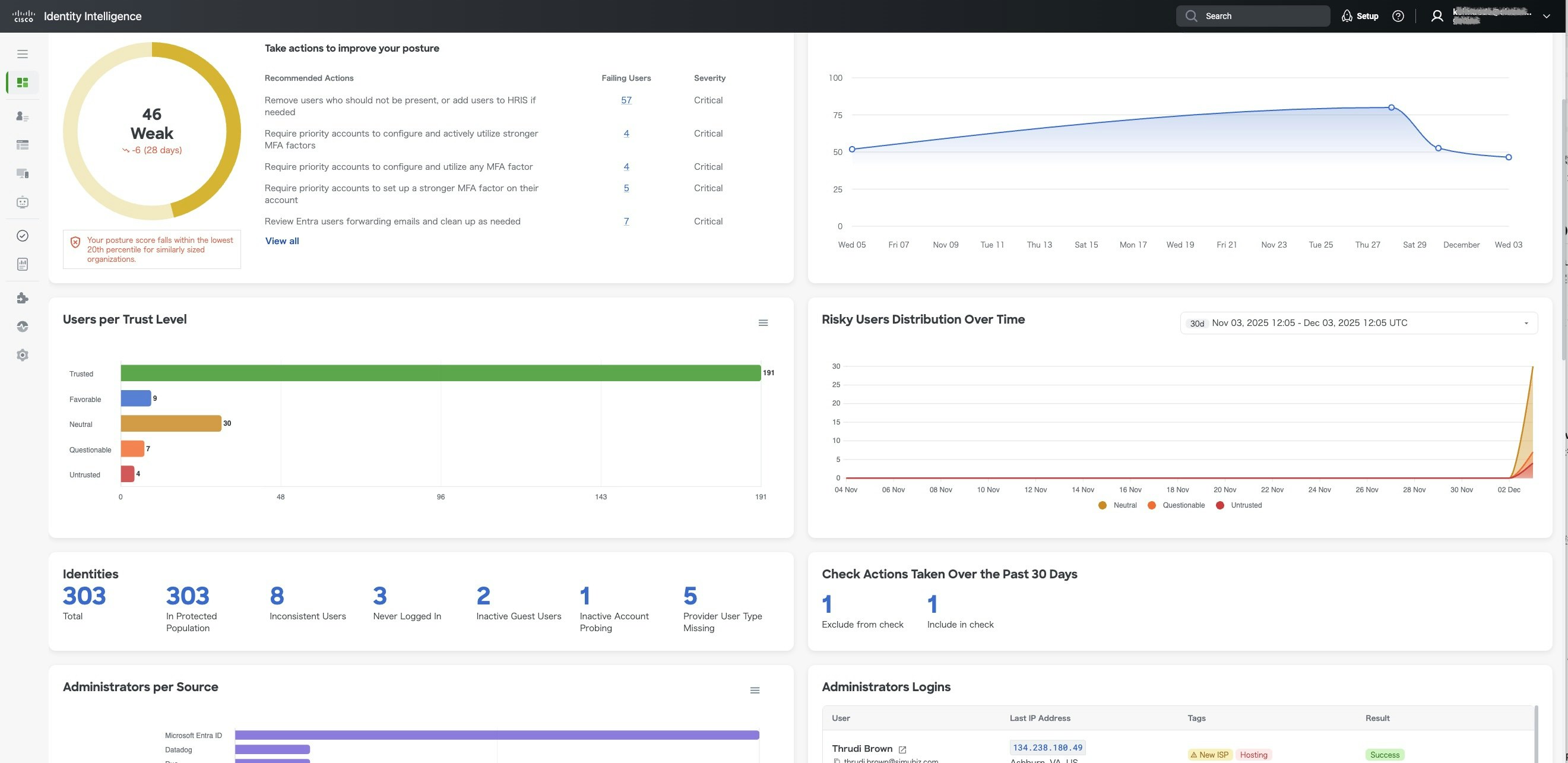

1. ダッシュボードで「いまの ID 状態」が一目で分かる

まず便利なのが、ダッシュボードの“ひと目で分かる感”です。

- 総ユーザー数/アクティブユーザー数

- 管理者・高権限アカウントの数と状態

- MFA が有効・無効の割合

- 休眠アカウント・滞留アカウントの状況

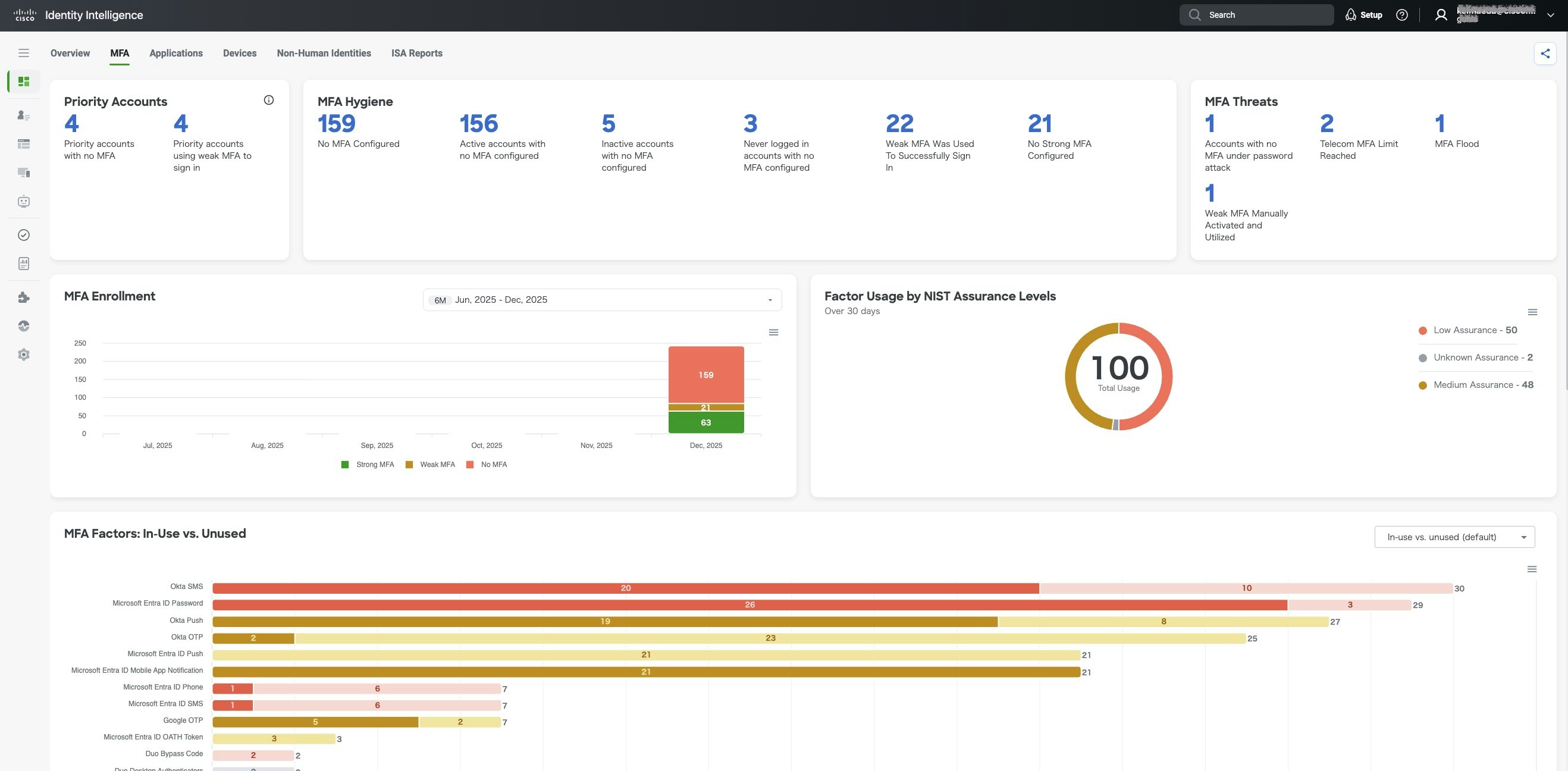

といった指標で複数のIdPにおけるアカウントや認証の状況が簡単に把握可能です。また、 Overview, MFA, Applications, ISA Reportなど複数視点でのビューが準備されていて、様々な観点で検討することが可能です。

- まず「全体としてどこが弱いのか」

- 「どこから手を付けるとインパクトが大きいか」

Dashboard Overview

Dashboard MFA

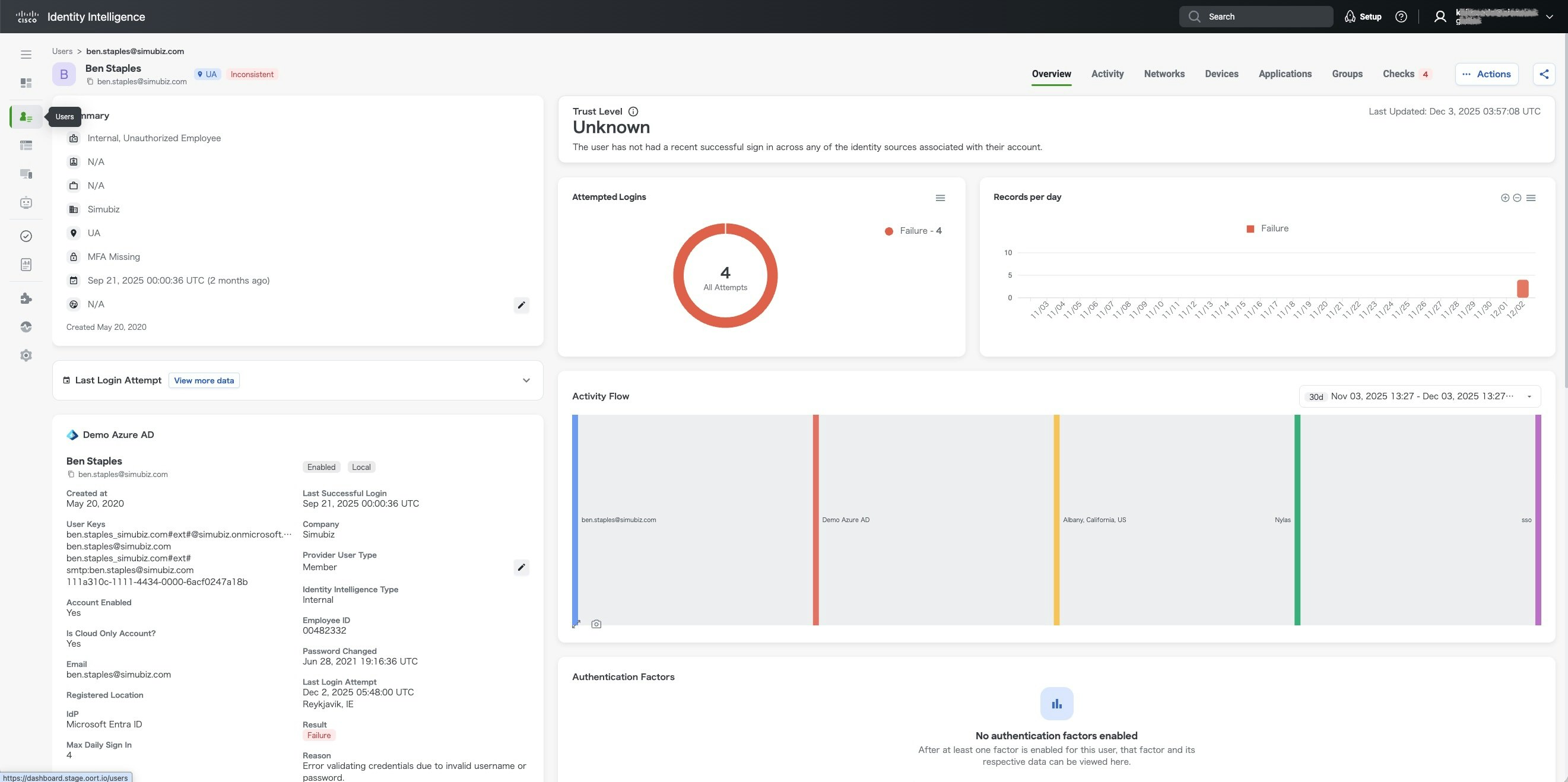

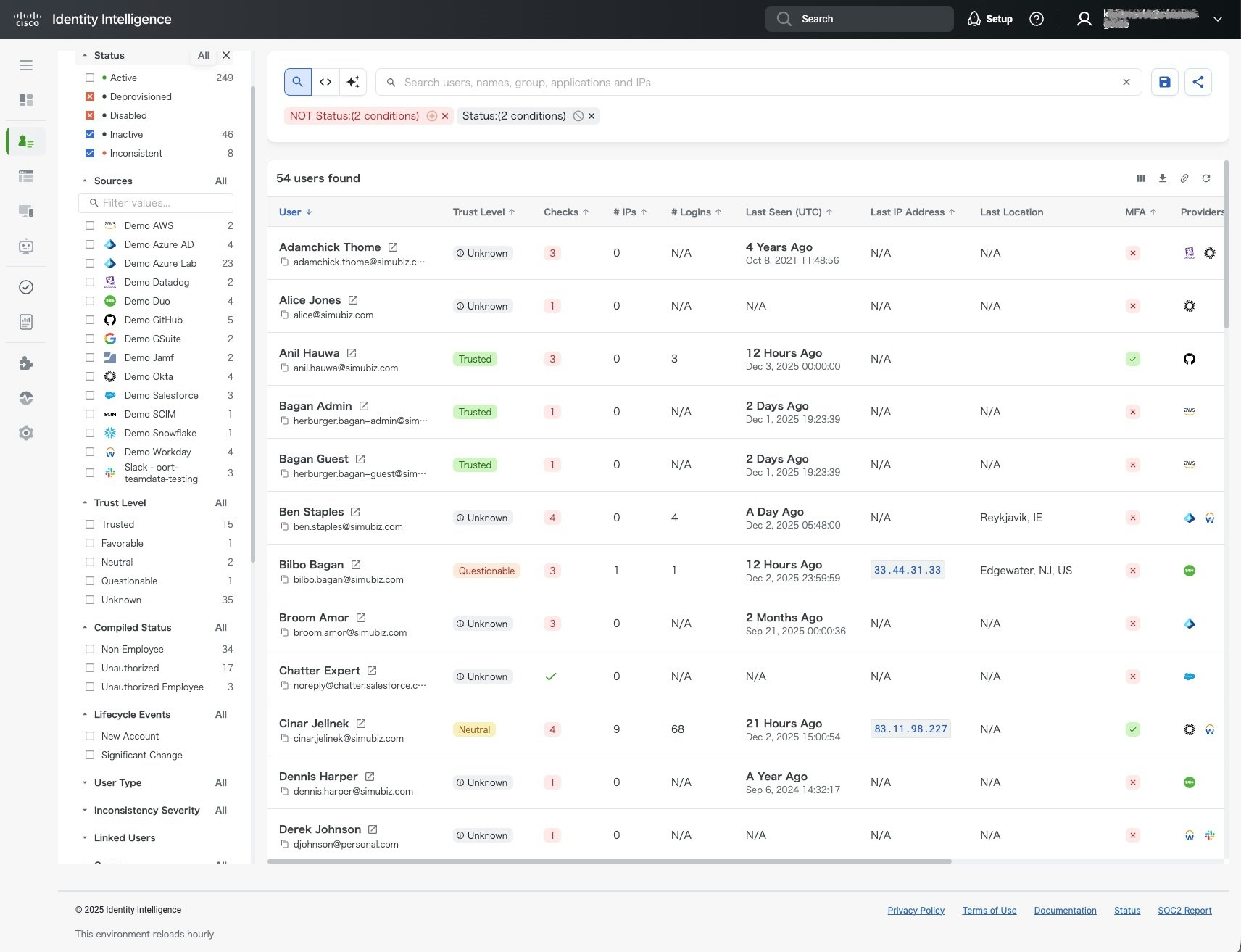

2. 「怪しいアカウント」「休眠アカウント」の洗い出しと無効化

Identity Intelligence の典型的なユースケースの 1 つは、

- stale / dormant account(休眠アカウント)

- suspicious account(怪しい動きをしているアカウント)

の洗い出しです。

たとえば:

- 30 日以上インタラクティブログインがないユーザー

- 退職済み/異動済みのはずなのに有効なままのアカウント

- サービスアカウントなのに、人間のようなインタラクティブログインをしている ID(Non-Human Identity 問題)

こうしたアカウントをリストアップし、

- 管理者が確認してDuoから Disable(無効化)

- 必要であればオーナーに確認フローを回す

といったアクションにつなげることができます。「怪しいけれど、ログだけ見てもどこから手を付けてよいか分からない」状態から、

「この 20 アカウントを先に潰そう」

と 優先度付きの ToDo リスト状態 にまで落とし込めるのがポイントです。

3. 認証レベルの“ばらつき”を可視化して揃えにいける

次に効いてくるのが、認証レベルのばらつきの可視化 です。Identity Intelligence では、アプリケーションやユーザーごとに、

- パスワードのみ

- 弱い MFA(SMS / メール OTP 等)

- 強い MFA / パスワードレス(FIDO2 / WebAuthn 等)

といった 認証強度の違いが見えるため、

- 管理者アカウントでまだ弱い MFA を使っているもの

- 対外的にリスクが高いアプリ(例:VPN / リモートアクセス)で MFA 無しのログインが残っている

- 古いレガシープロトコル(Basic 認証など)が生きている

といった まずい設定を簡単に洗い出せます。

そこから、 - まず管理者アカウントだけ強い要素(FIDO2 等)を必須化

- 入口系(VPN / 管理ポータル / 社外公開システム)を優先して MFA 強化

- レガシーな認証方式を段階的に廃止

といった、現実的に“絶対に急ぎ対応が必要なところ”から認証レベルを均一化していく動きに持っていけます。

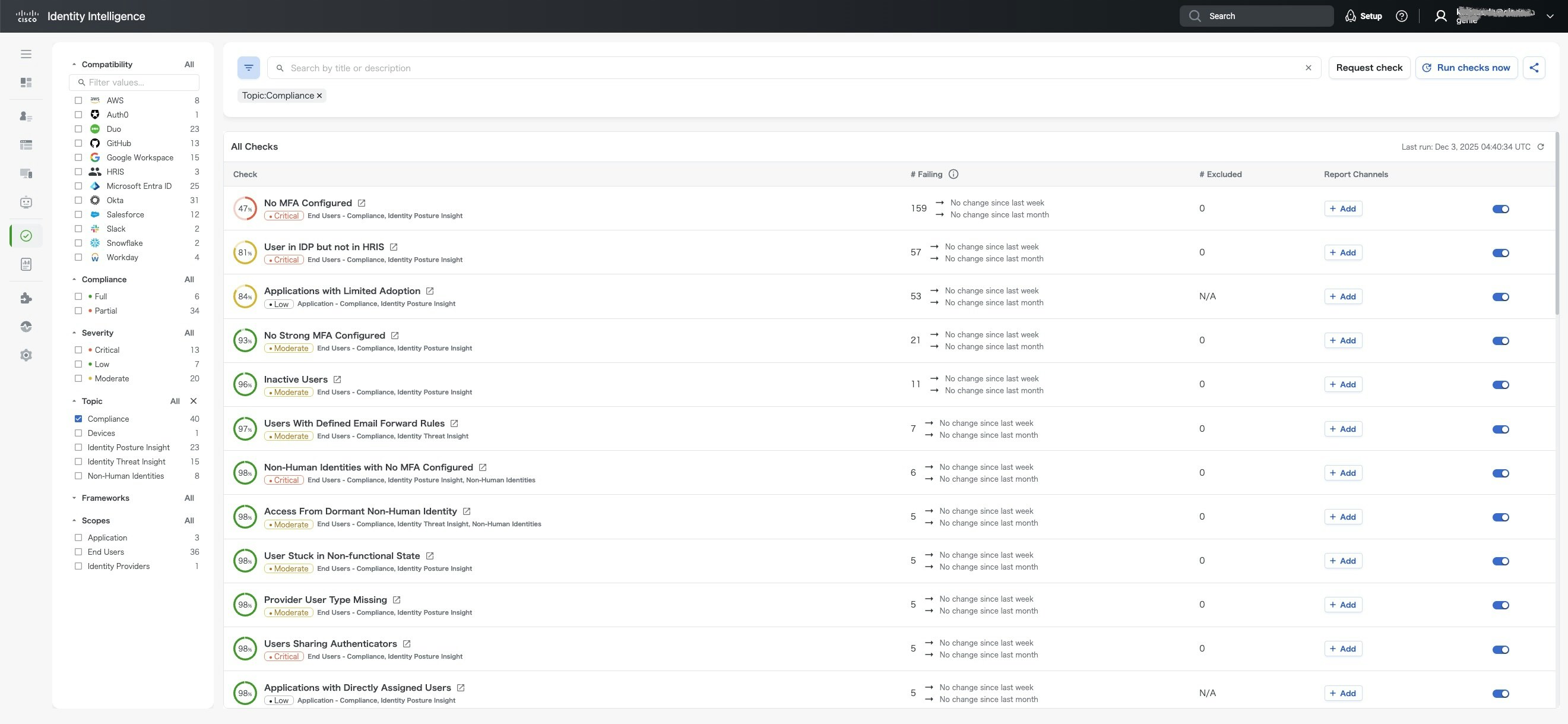

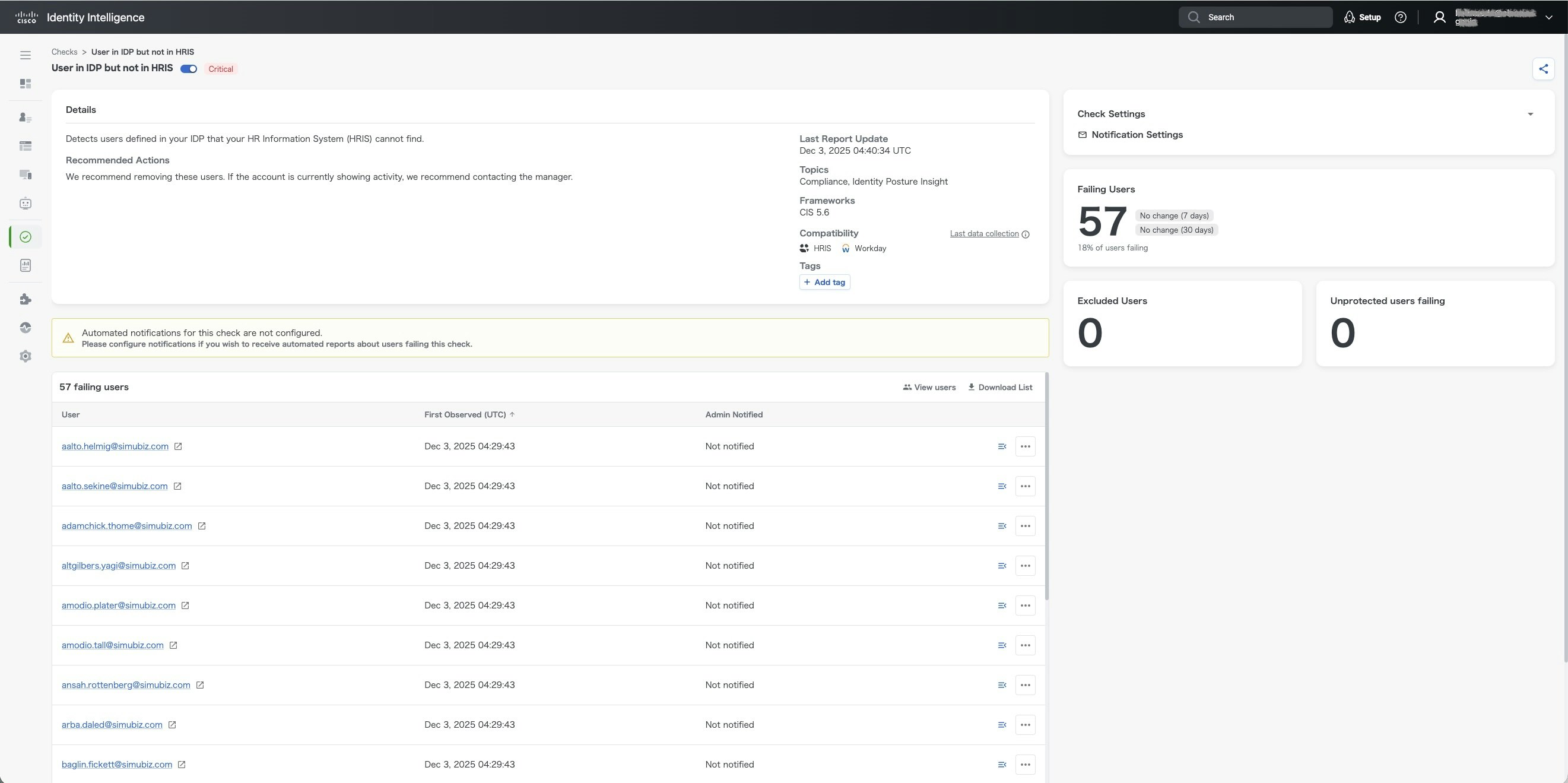

4. 用途別に使える「Check」機能で、運用に直結する分析が可能

Identity Intelligence の「Check」はIDSのシグニチャの様に、潜在的なリスクを発見し分析、検出する様なツールです。例えば、次のような観点で自動的に集計・可視化してくれます。

- - MFA カバレッジの Check

- - どのユーザー/アプリが MFA 未適用か、弱い方式を使っているかを一覧化

- - 休眠アカウント/オーナー不明アカウントの Check

- - 最終ログイン日や利用履歴から、「止めても影響が少なそうなアカウント候補」を抽出

- - 高権限アカウントの Check

- - 管理者ロールや特権権限を持つ ID を棚卸しし、過剰権限の洗い出しに使える

- - リスクスコアの高いユーザー/アプリの Check

- 異常なサインインや危険な組み合わせの多い ID を “優先的に見るべき対象” としてリストアップ

まとめ

今年のインシデントを振り返ると、キーワードは 「認証」と「EDR抜ける」 だったと思います。

- 入口では credential theft / MFA バイパス / VPN 侵入 が相変わらず多い

- 侵入後は LoL や BYOVD で EDR をかいくぐったり無効化したり するケースが増加

- ID 統合は一朝一夕では終わらず、複数 IDM / IdP の並行運用が現実

というわけで、以下のような対策が必要になります。

- IDを取られても認証強化でブロック

- もし正規なIDでログインされても不正を検出(ITDR)

- さらに乗り込まれて、EDRをすり抜けてもラテラルムーブメントブロック(セグメンテーション、ZTNA)

まずは、自社IDがどの様な状態か、Duo / Cisco Identity Intelligenceで可視化してみるところから始めてみるのはいかがでしょうか。