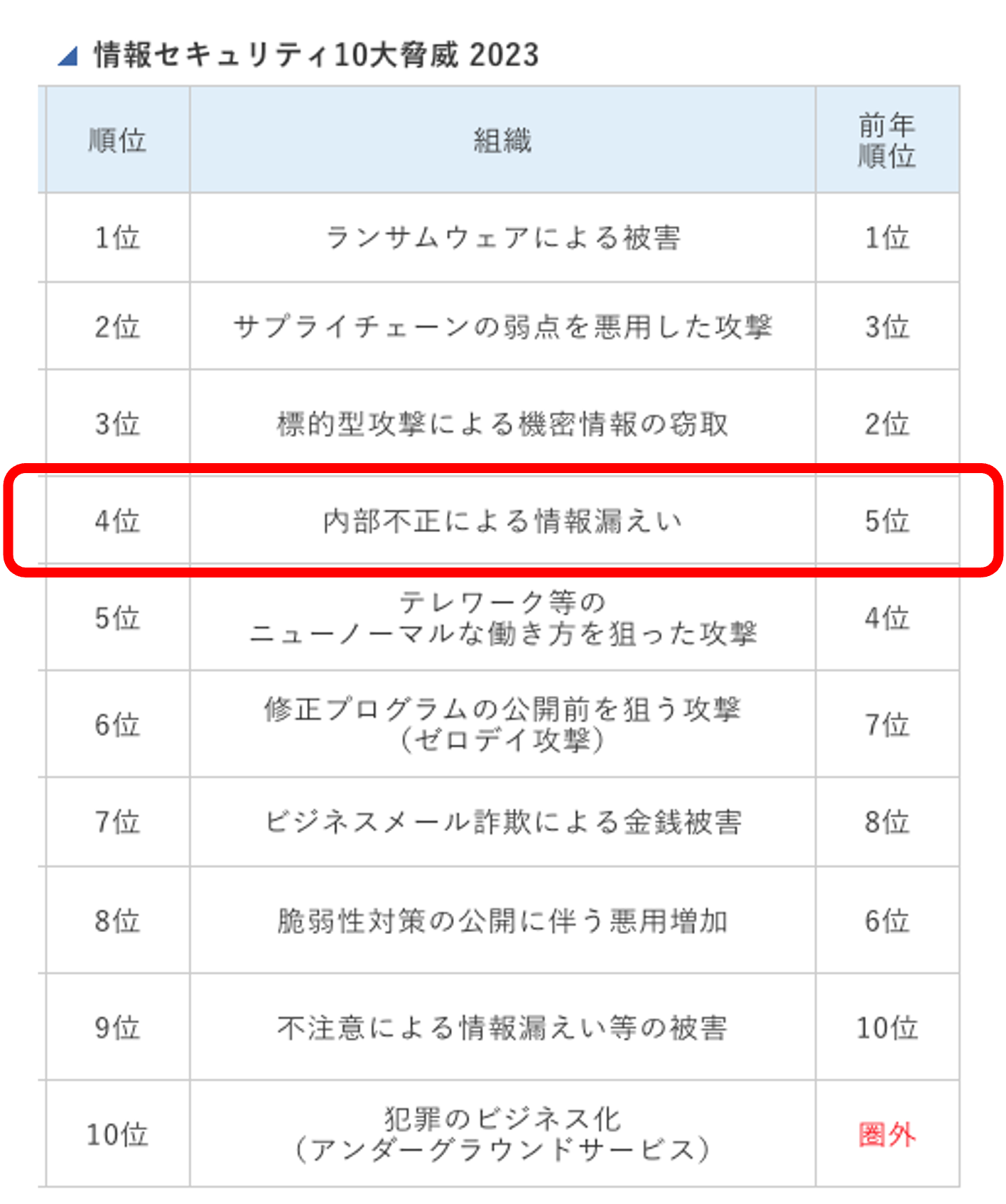

重要情報を取り扱う場合は情報漏洩の不安をどう解消するかがポイントです。近年では「内部不正による情報漏洩」増加傾向にあり、IPA(情報処理推進機構)に掲載されている「2023年の10大セキュリティ脅威」の上位にランクするようになりました。Boxは法人向けに開発されたクラウドストレージツールであり、特にセキュリティにはこだわりがあります。この記事では、意図的な内部不正をBoxや連携機能を活用してどのように防止するのか一例をご紹介いたします。なお、実際の設定では、運用状況を踏まえた上で検討することをおすすめします。

持ち出しの想定ケース

- 個人の端末(PCやスマホ)からアクセスしてダウンロードする

- 個人で作成したフリーアカウントを自社テナントに招待してデータをダウンロードする

- 会社で配布したアカウントでダウンロードした後、個人で保有しているクラウドにアップロードする

防御策について

1.個人端末もしくはフリーアカウントからのアクセス

- デバイストラストを有効化する

シングルサインオン(SSO)製品との統合、もしくはBoxのデバイストラスト機能を使用し、デバイスに対して最小限の要件を定義して、企業のコンプライアンスとセキュリティポリシーを適用することができます。

- スマホアプリのポリシーを設定する

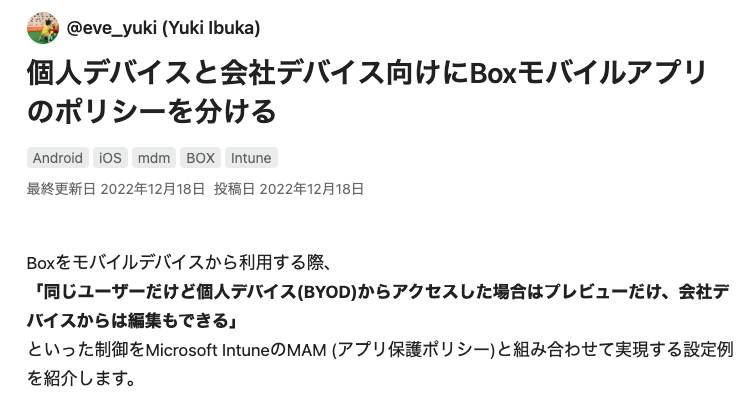

モバイルアプリケーション管理 (MAM) を利用することで、エンドユーザーのモバイルデバイス自体を制御することなく、そのデバイス上の特定のアプリケーションがやり取りするデータを制限できます。現在のところ、MAMはMicorosoft Intuneがサポートする唯一のプロバイダとなります。多くの場合、個人デバイスの持ち込み (BYOD) 方針を実践している企業でよく利用されています。個人デバイス(BYOD)と会社から支給するデバイスでの制御する方法が、昨年2022年のAdvent Calendarで@eve_yukiさんにより紹介されています。

- リスクのあるデバイスを検知する

BoxがCrowdStrike Falcon Zero Trustのデバイス・リスク・シグナルを活用し、安全でないデバイスや危険にさらされる可能性のあるデバイスがBox内のコンテンツにアクセスできないようにすることで、マルウェアの侵入やデータ漏洩のリスクを低減します。本記事を執筆時(2023.12月)は、まだ公開されている機能ではないため、利用イメージはリリースとデモ動画をご確認ください。

引用: Box、サイバー脅威への対抗とクラウド上のコンテンツ保護の実現に向けて CrowdStrike とのパートナーシップを発表

2. 個人のアドレスで作成したアカウント(Boxフリーアカウント)をコラボレーターとして招待する

- 外部コラボレーションできるユーザーを制限する

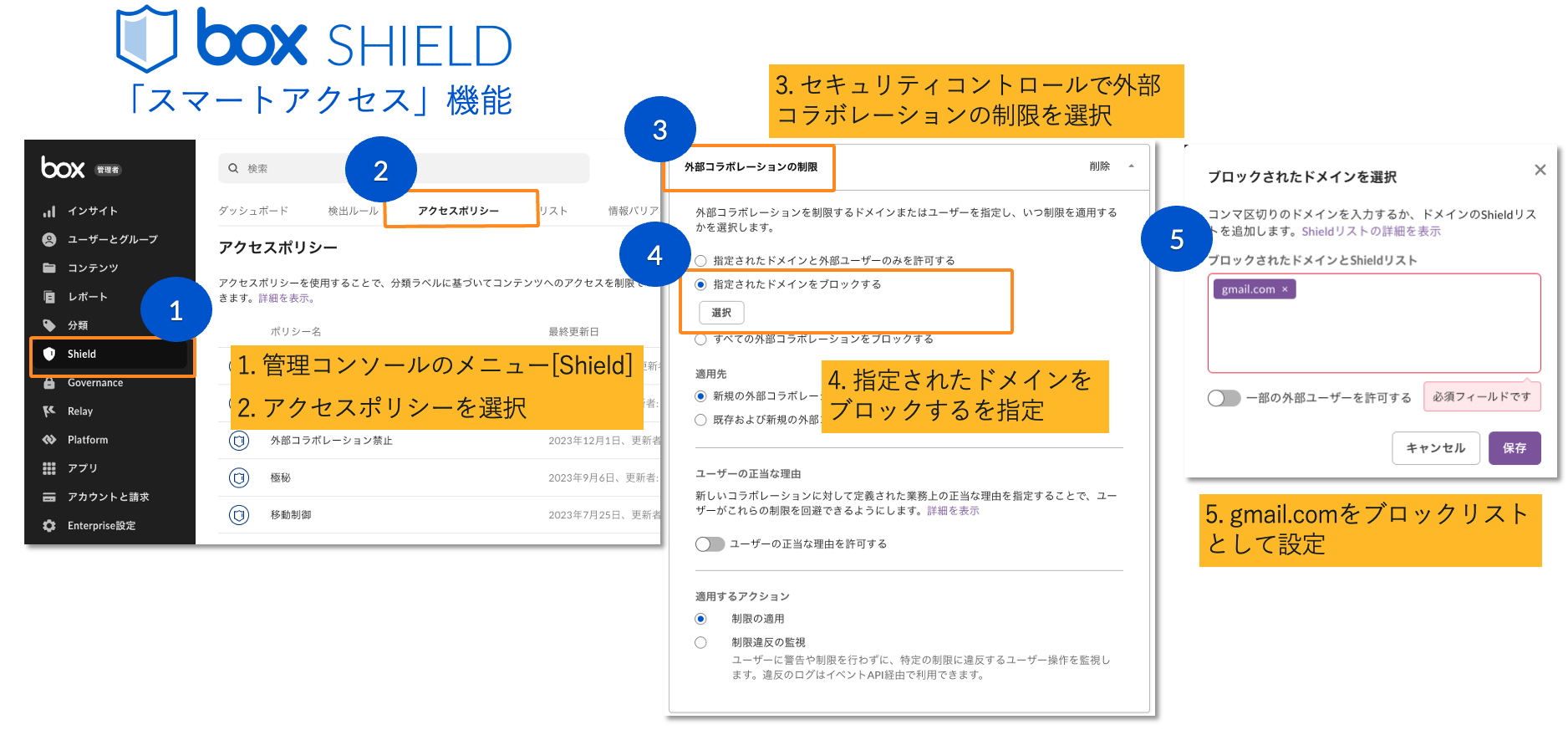

Box Shieldのスマートアクセス機能を活用して、xx@gmail.comなどのプライベートアカウントとのコラボレーターは許可せず、特定のドメインに限定したコラボレーションを行うことができます。

設定は、Box管理コンソールから行います。メニュー欄にあるShieldからアクセスポリシーを選択し、セキュリティコントロールで外部コラボレーションの制限を選択します。指定されたドメインをブロックするを選択し、ブロック対象としてgmail.comを指定します。

3. 会社で配布したアカウントでダウンロードした後、個人で保有しているクラウドにアップロードする

- 機密ファイルのダウンロードを制限

そもそも、機密ファイルをBoxから持ち出さないために、Box Shieldのスマートアクセス機能を活用して、機密ファイルのダウンロードを制限をかけることができます。ただし、ユースケースによって、Box上で編集ができる権限を残しておくことも可能です。

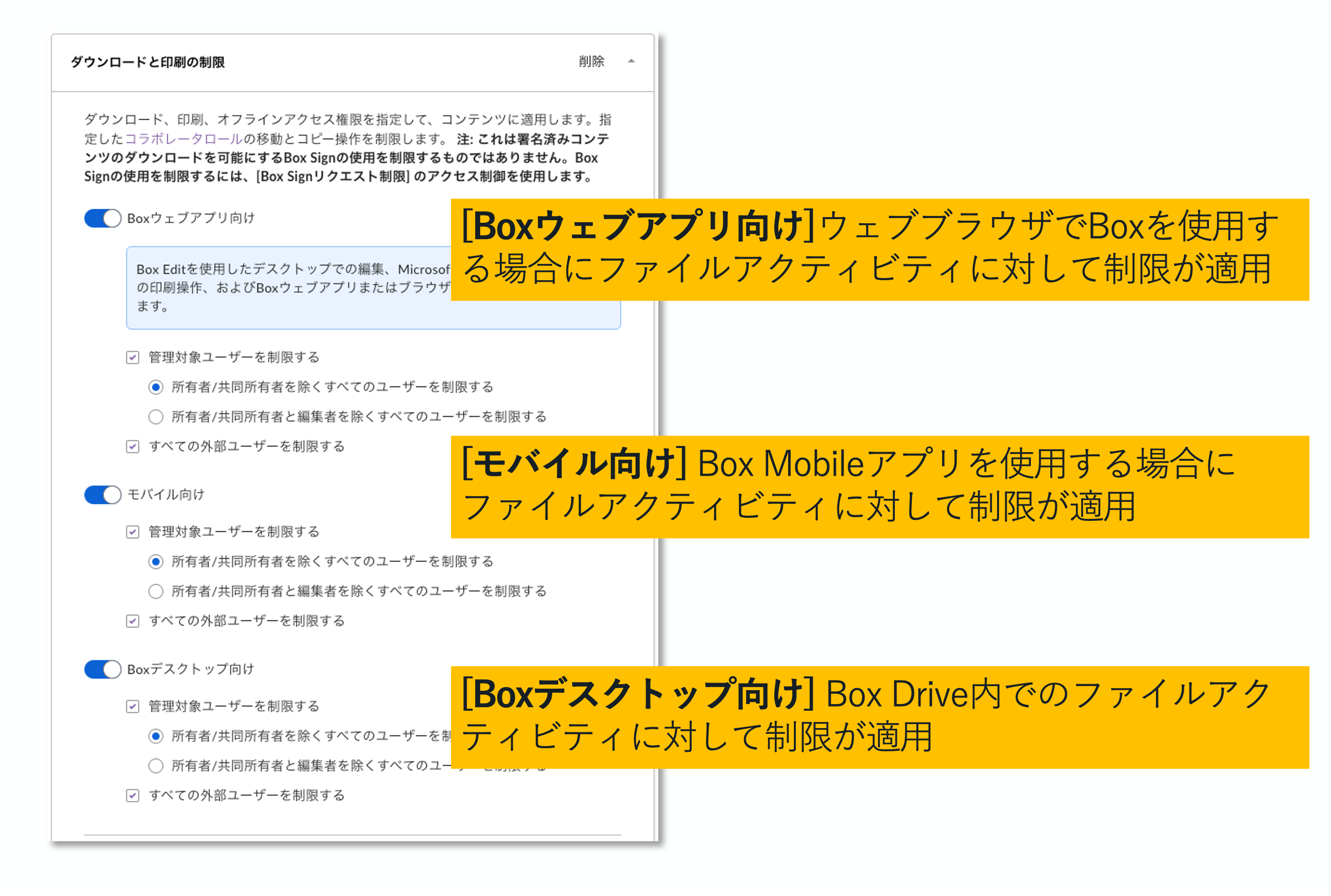

設定は、Shieldのアクセスポリシーのセキュリティーポリシーからダウンロードと印刷の制限から行います。

その他にもコンテンツを分類、制限する方法はありますが、多くの業界では、その業界内でうまく機能するベストプラクティスも確立されています。いくつかの業界で、一般的なユースケースのベストプラクティスがサポートページで紹介されているので、そちらもご確認ください。

- 異常ダウンロードの検知

Box Shieldの脅威検知機能を活用して、異常なダウンロードのパターンを検出します。機械学習によって、ユーザーが普段操作するコンテンツが設定された後、AIによってダウンロードが正常か否かを評価します。

ユーザーの異常な動作に基づいて、潜在的な脅威 (アカウントの侵害やデータの盗難など) アラートを3rdPartyツール (SIEM、CASBなど) に転送することもできるので、既存の運用にBox側の異常検知を情報として送ることも可能です。

- 会社が認めたのクラウドサービス以外は制限する

Box機能ではないですが、会社が認めているサービス以外を使わせないことを検討することは大切です。CASB(Cloud Access Security Broker)を使えば、従業員が利用しているクラウドサービスを可視化し、認定外のサービスは制限することができます。

まとめ

本記事では、ITを活用して不正を防ぐアイデアをご紹介しましたが、そんなことが起こらない職場の環境づくりや従業員への心のケアも重要です。犯罪学の観点から「不正のトライアングル理論」があり、不正行為を3つの要素(機会・動機・合理化)分けて考えられることが一般的です。

課題が見つかれば各項目で改善策を打っていくことが重要ですが、従業員による不正防止は「目的」ではなく、あくまで会社のミッション・ビジョン・バリューを実現するための「手段」に過ぎません。その本質が誤解されないよう、取り組みの背景や意図の説明は従業員感情にも配慮した上で丁寧に進めて行く必要があると考えます。