ヤマハの業務用ルータ RTX830 の IDS が不正アクセスを検知したらしく、アラートメールが届いていた。

見落としが無ければ、たぶん今回が初めて。

内容

mail server name 1 FOO

mail server smtp 1 smtp.bar.com port=587 smtp-auth foo bar plain

mail template 1 1 From:xxxxx@example.com To:yyyyy@example.com

mail notify 1 1 trigger intrusion * in/out

mail notify 2 1 trigger status all

From: xxxxx@example.com <xxxxx@example.com>

Sent: Tuesday, June 9, 2020 10:05 PM

To: yyyyy@example.com

Subject: Mail for Backup Info/Route Change Info/Filter Info/Status Info/Intrusion Info/Lua Info/Lan Map Info

Model: RTX830

SystemName: RTX830_M5B099999

Revision: Rev.15.02.14

Time: 2020/06/09 22:04:30

Template ID: 1

ID 時刻 インタフェース 不正アクセス検知内容

------------------------------------------------------------------------------

0001 2020/06/09 22:03:59 PP[01] [ in] ICMP timestamp req

(45.43.33.XXX -> 202.248.XXX.YYY )

202.248.XXX.YYY は、こちらがプロバイダと契約しているグローバルIPアドレス、

45.43.33.XXX は発信元のIPアドレスだ。攻撃者ではあるが一応マスキングしておく。

調べてみると、遥々と香港から来なすったようだ。

ICMP timestamp req とは

アラートに挙がっている ICMP timestamp req(タイムスタンプ・リクエスト)を理解するには、ICMP(Internet Control Message Protocol)のタイプ別の機能について触れる必要があるので下表に纏める。

| タイプ | 機能 |

|---|---|

| 0 | エコー応答 (Echo Reply) |

| 3 | 宛先到達不能 (Destination Unreachable) |

| 4 | 送信元抑制 (Source Quench) |

| 5 | リダイレクト要求 (Redirect) |

| 8 | エコー要求 (Echo Request) |

| 9 | ルータ通知 (Router Advertisement) |

| 10 | ルータ選択 (Router Selection) |

| 11 | 時間超過 (Time Exceeded) |

| 12 | パラメータ異常 (Parameter Problem) |

| 13 | タイムスタンプ要求 (Timestamp Request) |

| 14 | タイムスタンプ応答 (Timestamp Reply) |

| 15 | 情報要求 (Information Request) |

| 16 | 情報応答 (Information Reply) |

| 17 | アドレスマスク要求 (Address mask Request) |

| 18 | アドレスマスク応答 (Address mask Reply) |

詳細は RFC792 を参照して欲しい。

毎度お馴染みのpingコマンドは、タイプ8のエコー要求パケットを宛先に送り、宛先ノードが、タイプ0のエコー応答パケットを返すもの。

ICMPタイムリクエストは、タイプ13のタイムスタンプ要求パケットを宛先に送り、宛先ノードが、タイプ14のタイムスタンプ応答パケットを返すことで、リモートシステムの現在時刻が得られるもの。

システム時刻を知ることで、攻撃者はTCPシーケンス番号をより正確に推測でき、暗号攻撃を仕掛け易くなる。また、他の手法と組み合わせてリモートシステムのOSを識別することにも使われるらしい。

対処

ICMPタイムリクエストに応答しなければ良い。

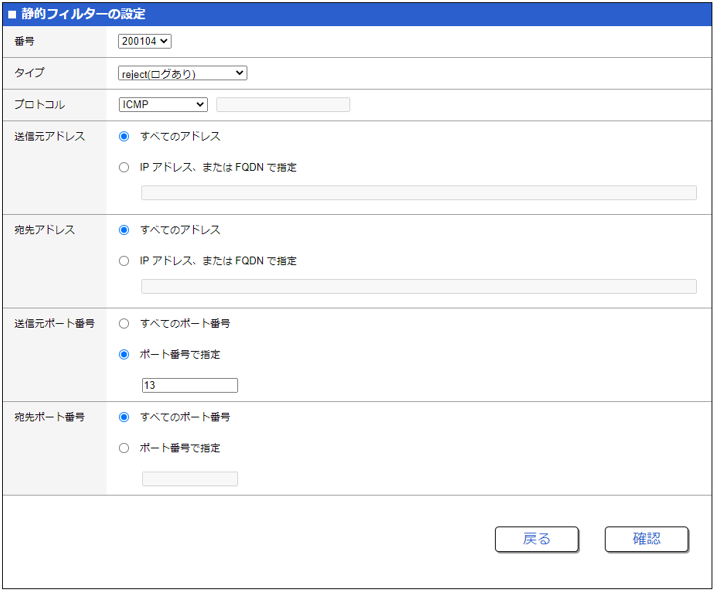

ip filter 静的フィルタ番号 reject * * icmp 13

Web GUI であれば、[IPフィルター] ▶ [静的フィルター] で受信方向の定義を編集する。

設定のテスト

hping3コマンドで実際にタイムリクエストを投げてみるのが簡単である。

このとき、グローバルIPアドレスを間違えてしまうと、あなたが攻撃者になってしまうので注意!

apt -y install hping3

hping3 -1 -C 13 aaa.bbb.ccc.ddd

HPING aaa.bbb.ccc.ddd (enp1s0 aaa.bbb.ccc.ddd): icmp mode set, 28 headers + 0 data bytes

hping3はこちらの記事が詳しい。

https://qiita.com/hana_shin/items/8147777ff42e7dad89d6

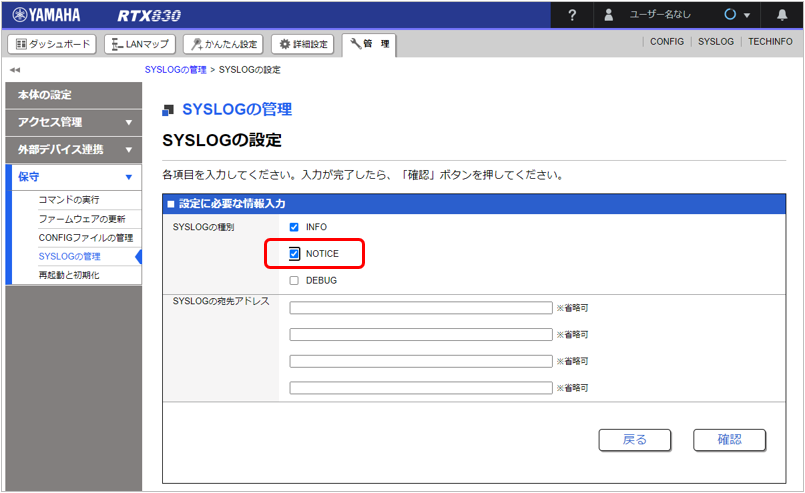

RTX830 の SYSLOG で reject を確認できれば OK だ。

2020/06/09 23:11:40: PP[01] Rejected at IN(200104) filter: ICMP AAA.BBB.CCC.DDD > aaa.bbb.ccc.ddd : time stamp

IPパケットフィルタのログを有効にしておくのも忘れずに。(デフォルトは無効になっている)

syslog notice on