はじめに

これまで様々なAWSのログをSplunkに取り込んできましたが、Kinesis Firehoseを使った VPC Flowログの取り込みの際にハマった SSL証明書の取得(ACM)やそれを利用するために必要なサービス設定まで備忘録のためにまとめておきたいと思います。

ちなみに今回証明書はAWSのACMサービスを活用しているため、SplunkもAWS上にある必要があります。オンプレの場合は今回の記事は全く参考になりませんのでご注意を。

なぜこんなことに

そもそも何故こんな面倒な設定が必要かというと、Kinesis Firehose経由でデータを取りこむためには、SSL通信が必須でして、そのため受信側 (今回はSplunk側)に証明書が必要になります。しかもオラオラ証明書だとエラーになってしまうため、CA署名の証明証が必要になります。ただ普通に購入すると高い!今回は検証なので安く済ませたいのです。

そこでAWSが提供しているフリーの証明書サービス (ACM) を利用したのですが、条件として利用できるサービスが限られております。そのため今回は証明書付与がサポートされているELBを前段に配置しました。また証明書取得の際にDomain登録が必要なのですが、ELBのドメインだとエラーになってしまったため、今回はフリーのドメインを取得することにしました。またDNS管理サービスとしてRoute53が必要になりました。

という経緯でこんな複雑な構成をとるに至りました。(ちょっとした検証をしたかっただけなのに・・・)

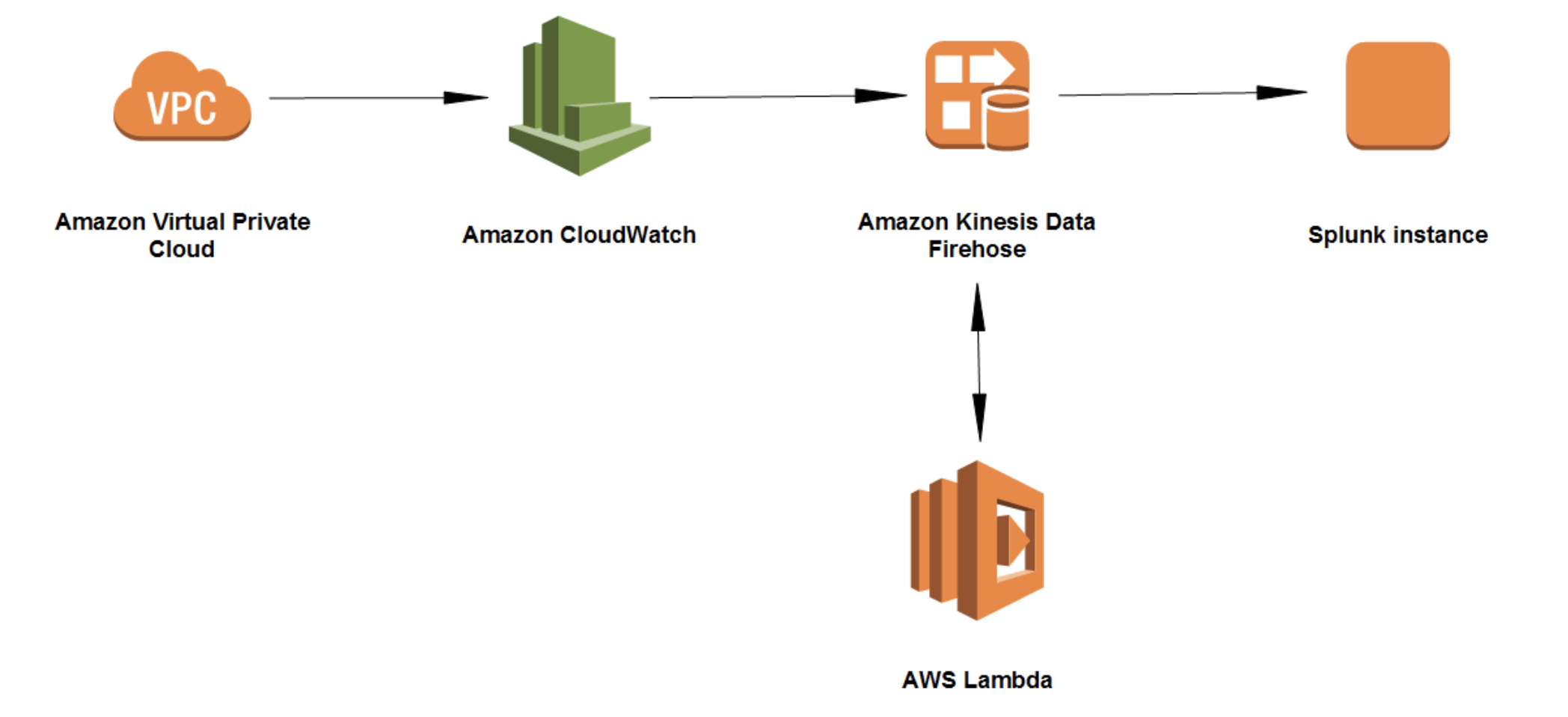

Kinesis Firehose を使った VPC Flowログの Splunkへの取り込み方法

基本的な VPC Flowを Kinesisを使ってSplunkに取り込む設定方法はチュートリアルがしっかり整ってまして、そちらをベースに設定を行えば問題なく出来るかと思います。

チュートリアル

https://docs.aws.amazon.com/ja_jp/firehose/latest/dev/vpc-splunk-tutorial.html

また@kikeyama さんがすでにわかりやすい記事を書かれていたので、そちらも参考にさせて頂きました。(ありがとうございました)

https://qiita.com/kikeyama/items/bb609cb90269019962cb

そのためここでは、チュートリアルに記載されている以外の証明書まわりを中心にまとめたいと思います。

構成イメージ

Kinesis Firehose までの設定や Splunk側の設定は今回の対象外です。チュートリアルなどを参照ください。それ以外の証明書設定やDNS,ELBといったサービスイメージです。Domain名取得には今回Freenomという外部サービスを使いました。

設定の流れ

- DNSサービス設定 (Route53)

- Free Domain取得 (Freenom)

- 証明書作成 (ACM)

- ロードバランサ+証明書設定 (ELB)

1. DNSサービス設定 (Route53)

まずは Route53にてDNSを作成します。

[Route53] - [ホストゾーンの作成]

- ドメイン名は後ほど取得予定のドメイン名を記入します。(先にドメイン取得してからでもOK)

- タイプは「パブリックホストゾーン」

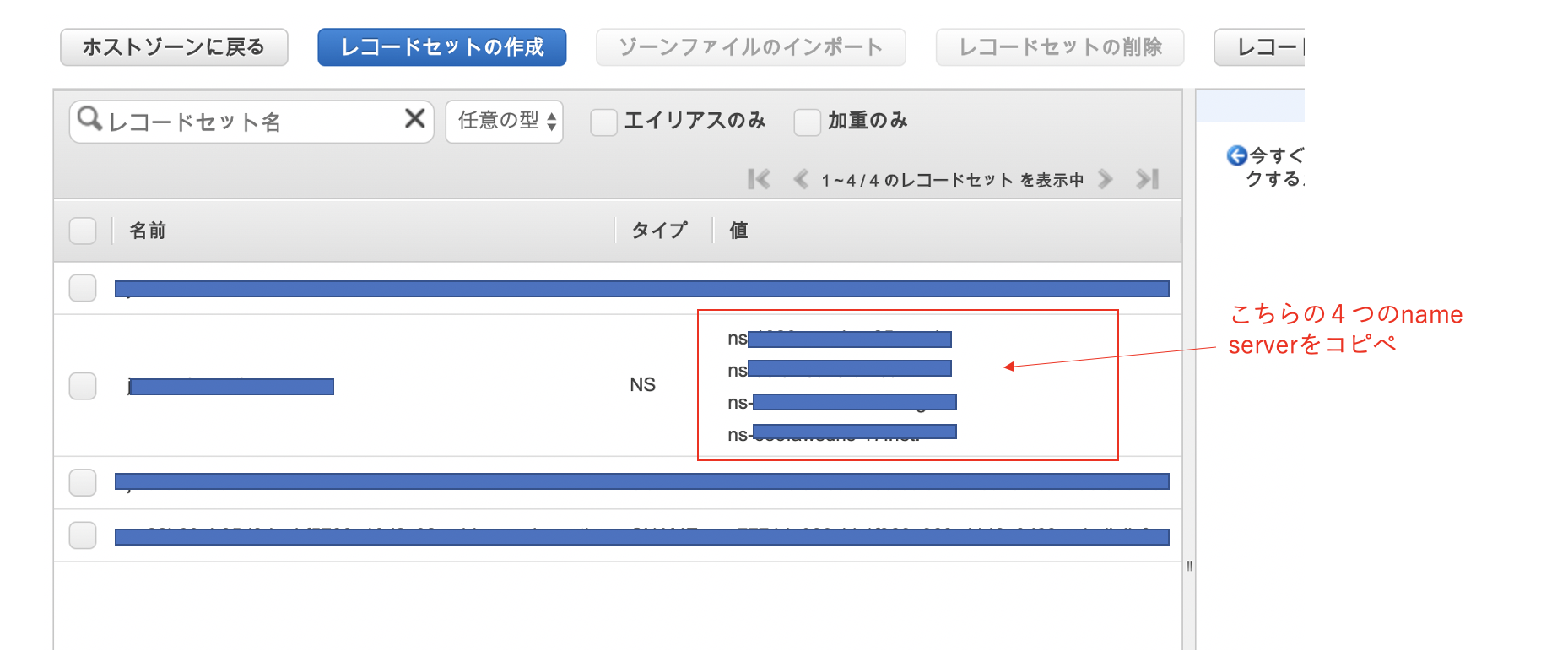

とりあえず以上です。NSタイプにある4つの name server名は後で利用します。

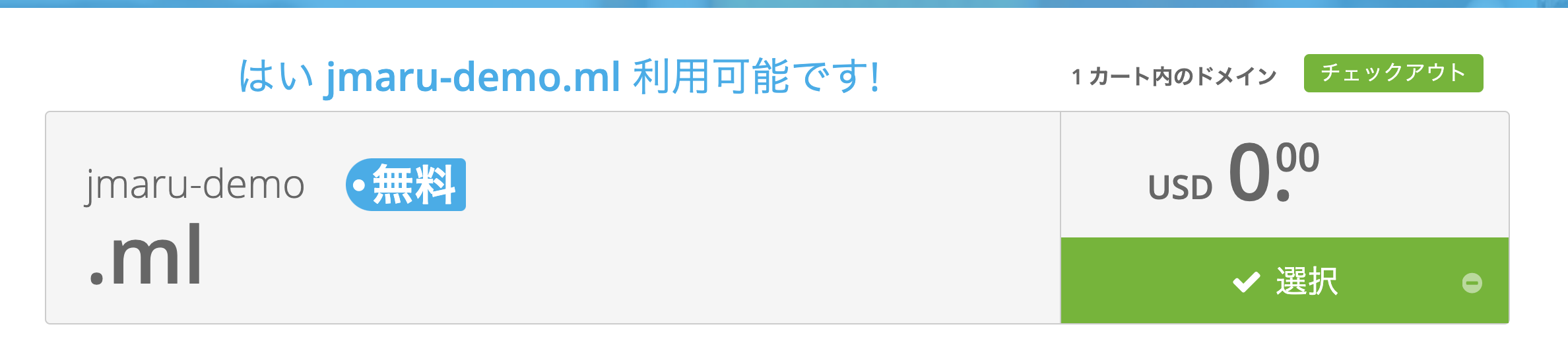

2. Free Domain取得 (Freenom)

次にFree Domainを取得します。今回は Freenom というサイトを利用しました。

https://www.freenom.com/ja/index.html

まずは好きなDomain名を入力してみます。 .tkとか .mlなど無料で利用できる海外ドメインが現れますので、利用できるドメイン名を .mlなども含めた形で再度検索してから、チェックアウトをクリックします。

利用期間を選択して、continue します。(最大 12ヶ月まで無料)

ここで一旦ユーザー登録してログインが必要になります。(海外サイトなので不安な方はお辞めください)

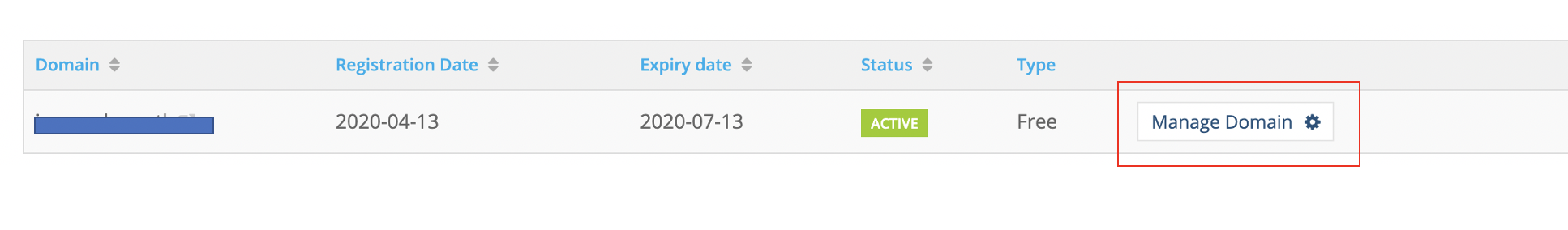

ログインして、[Service] - [MyDomain] に移動します

チェックインしたDomainが表示されます。その欄の右側の「Manage Domain」をクリック

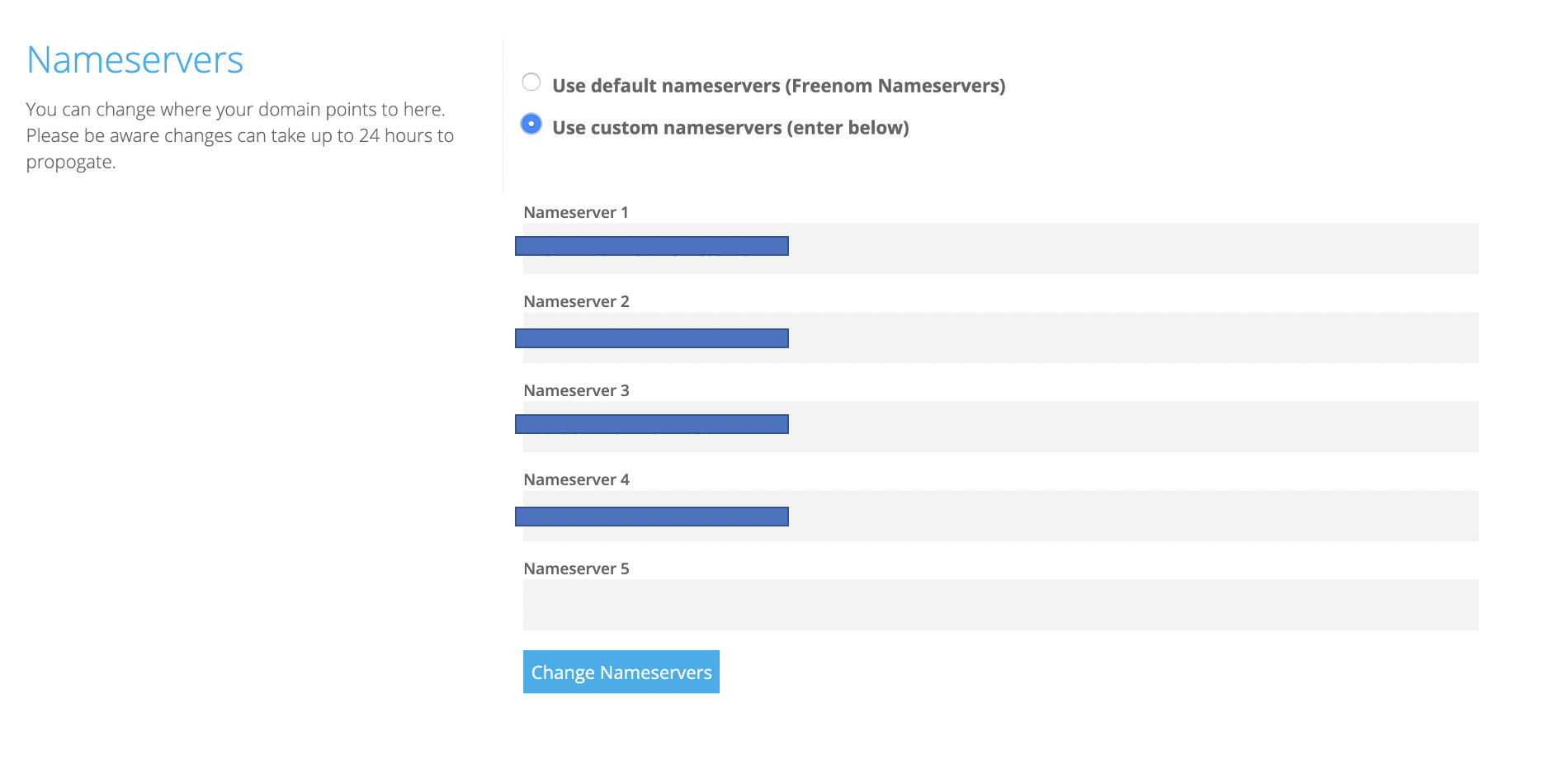

Management Tools から Nameservers をクリック

Route53より、Nameserver 名を4つほどコピペします

コピペする Route53側のソース元はこちらです。 ns- で始まるものです。

3. 証明書取得

次に ACMを使って証明書を取得します。

[ACM]-[証明書リクエスト]-[パブリック証明書リクエスト]

ちなみにプライベート証明書で試しましたがエラーになります。

先ほど取得したドメイン名を記入します。ちなみにELBのドメインだと後ほどエラーになりました。

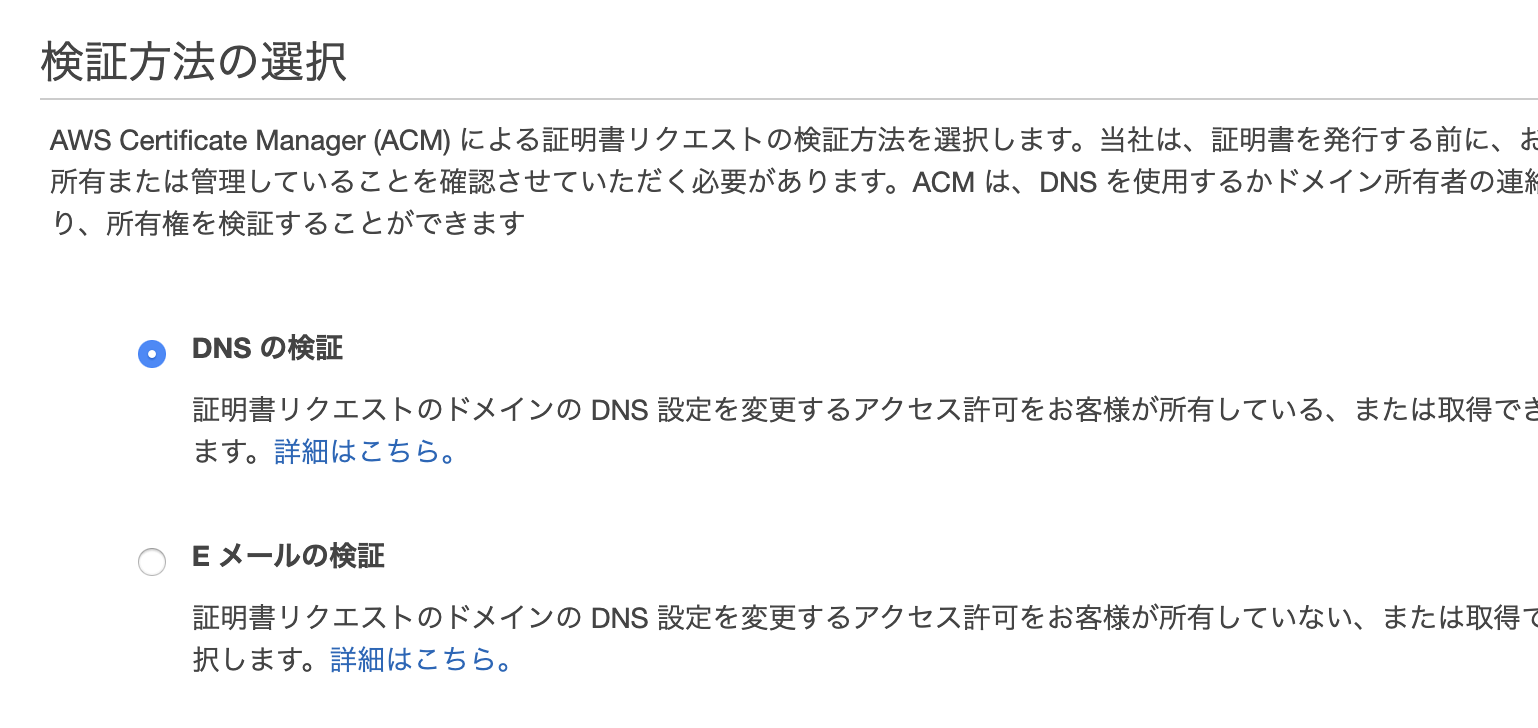

ここで DNS検証を選びます。Eメール検証だと先ほど登録したドメインのアドレスに確認メールが飛ぶため、今回はDNS検証になります。

その後そのまま進んで完了させます。

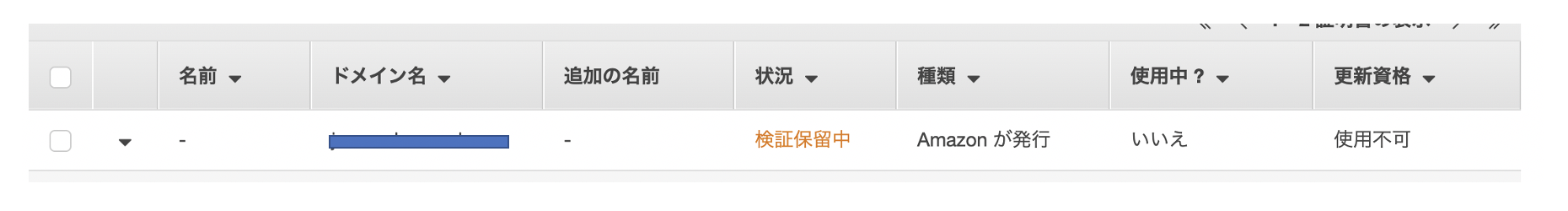

このように検証保留中になっているかと思います。この後DNS検証を行い正式に発行済という状態になります。

それでは、DNS検証に移っていきましょう。

少し下のドメインの箇所を開くと、CNAMEの名前と値が確認できます。こちらをRoute53に登録していきます。

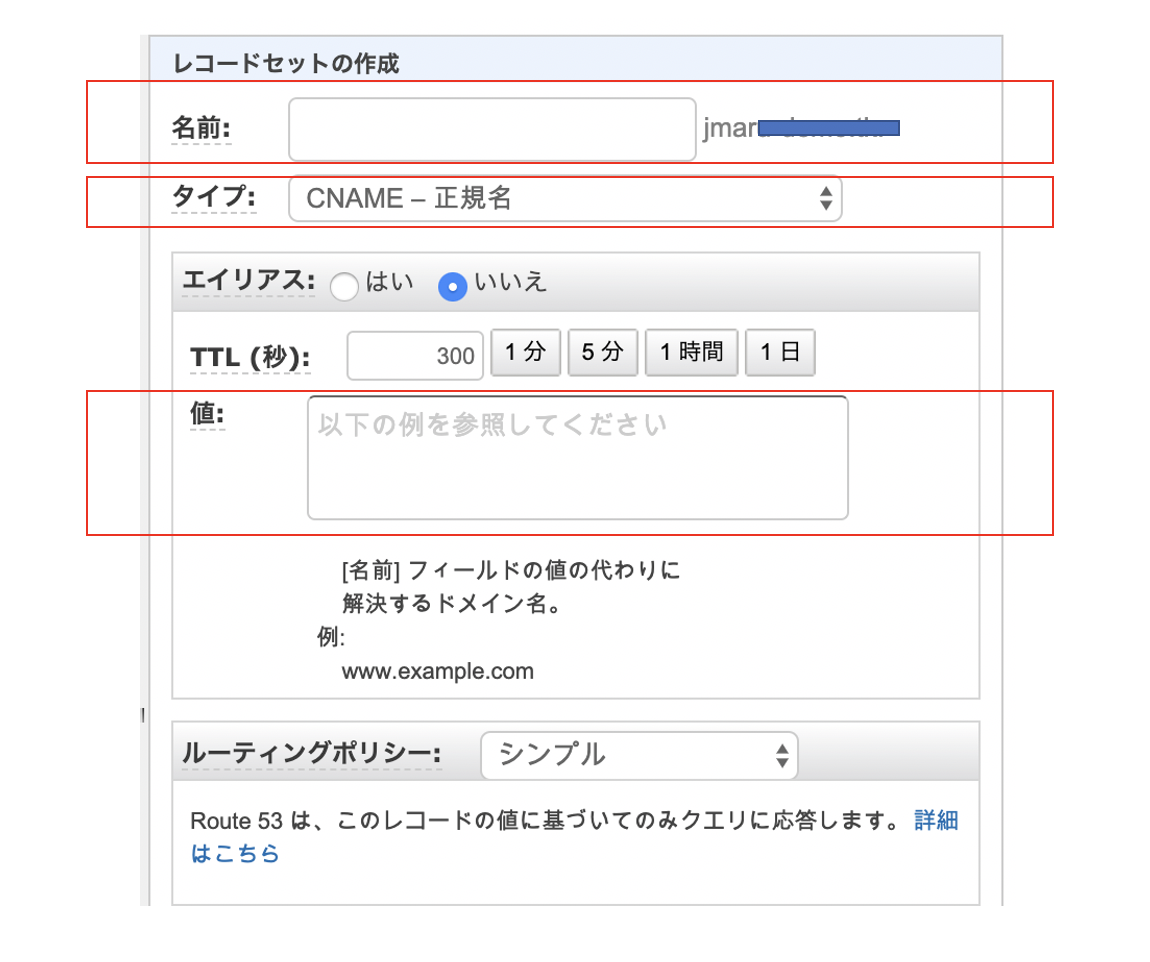

再び Route53に戻り、対象のホストゾーンを選択して、「レコードセットの作成」をクリックします。

先ほどの CNAMEの名前と値を登録します。

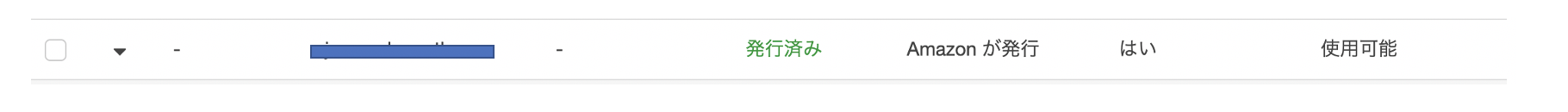

Route53側の設定を完了し、これでしばらくすると先ほどの証明書のステータスが発行済に変わります。

これで証明書取得は完了です。

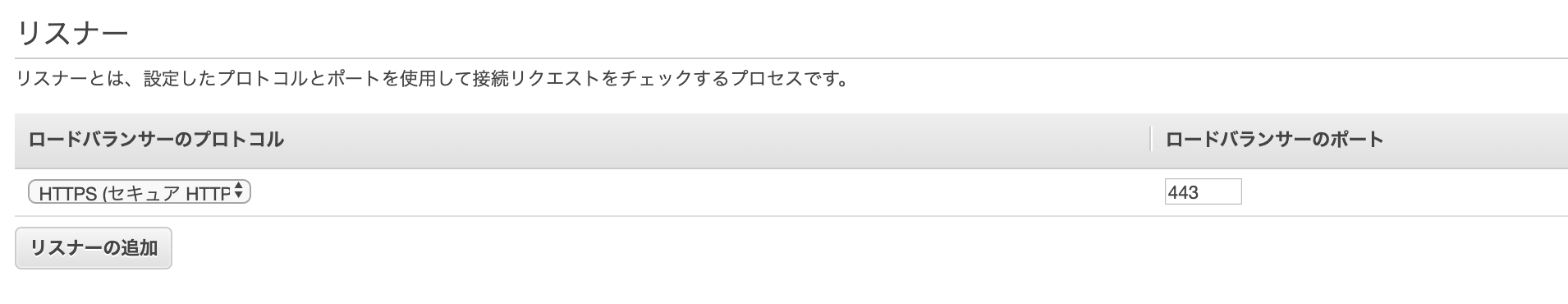

4. ELB設定

まずは証明書を埋め込むELBを設定します。

[EC2] - [ロードバランサー] - [ロードバランサーの作成]

-

ロードバランサーの種類は Application Load Balancer を選択します。

-

セキュリティグループは 443 のみ許可

-

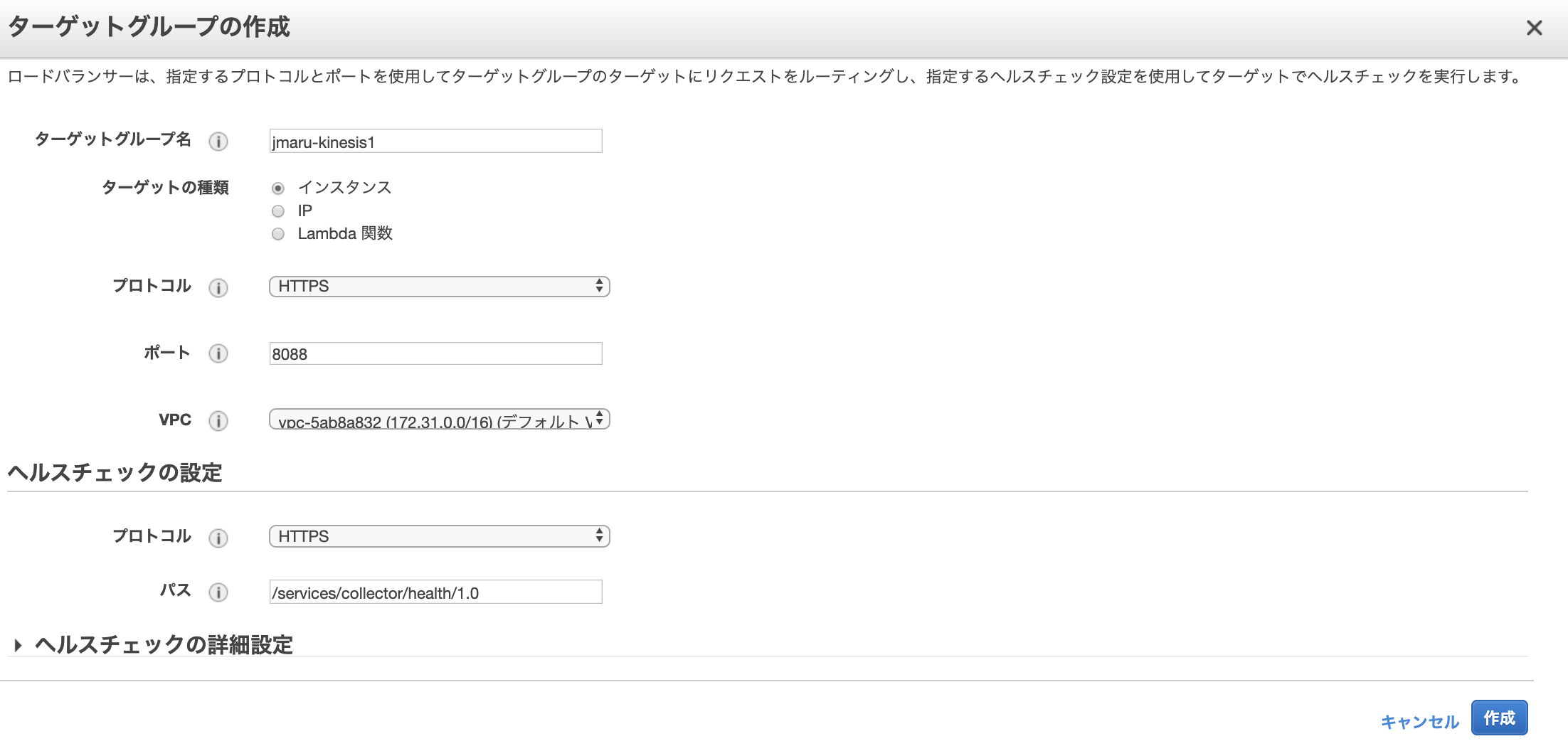

ターゲットグループの作成。

HPTTS の 8088を登録します。またヘルスチェックのパスは、 /services/collector/health/1.0

-

最後に、対象となるSplunkサーバインスタンスを登録

ELBの設定は以上です。

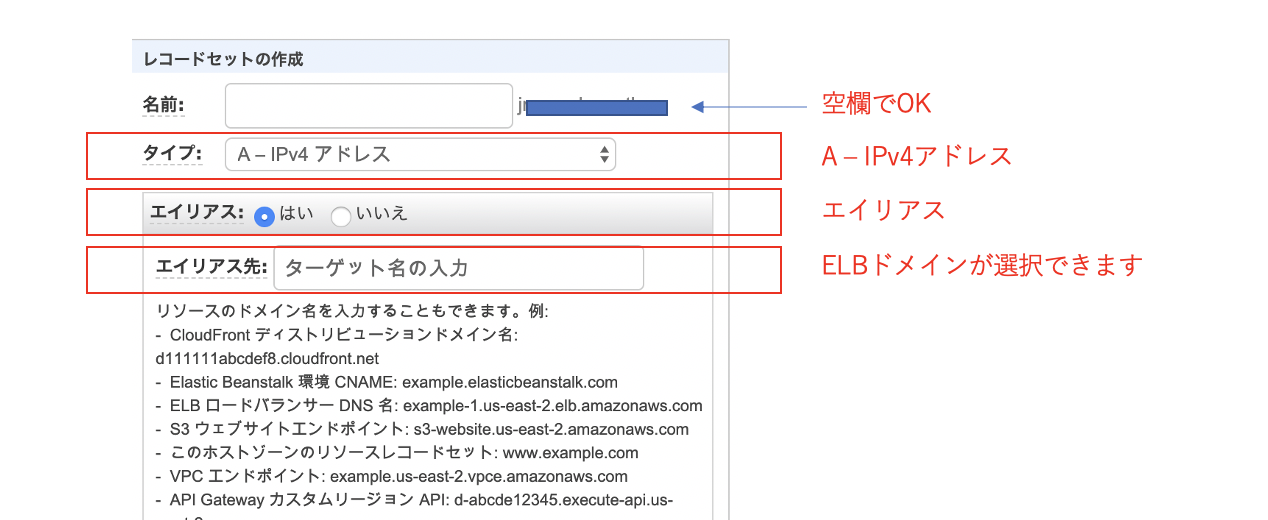

ただし忘れてはならないのが、DNSへのELBを登録です。これを忘れるとDNSに問い合わせても対象のサーバを照会してくれません。そのためRoute53に ELBエイリアスを登録しておく必要があります。

[Route53]-対象の[ホストゾーン]を選択して、「レコードセットの作成」をクリックします。

タイプはAを選択し、エイリアスにすると、ELBドメインが選択できるはずです。

これでDNS名からELBエイリアスが引けるようになりました。

確認

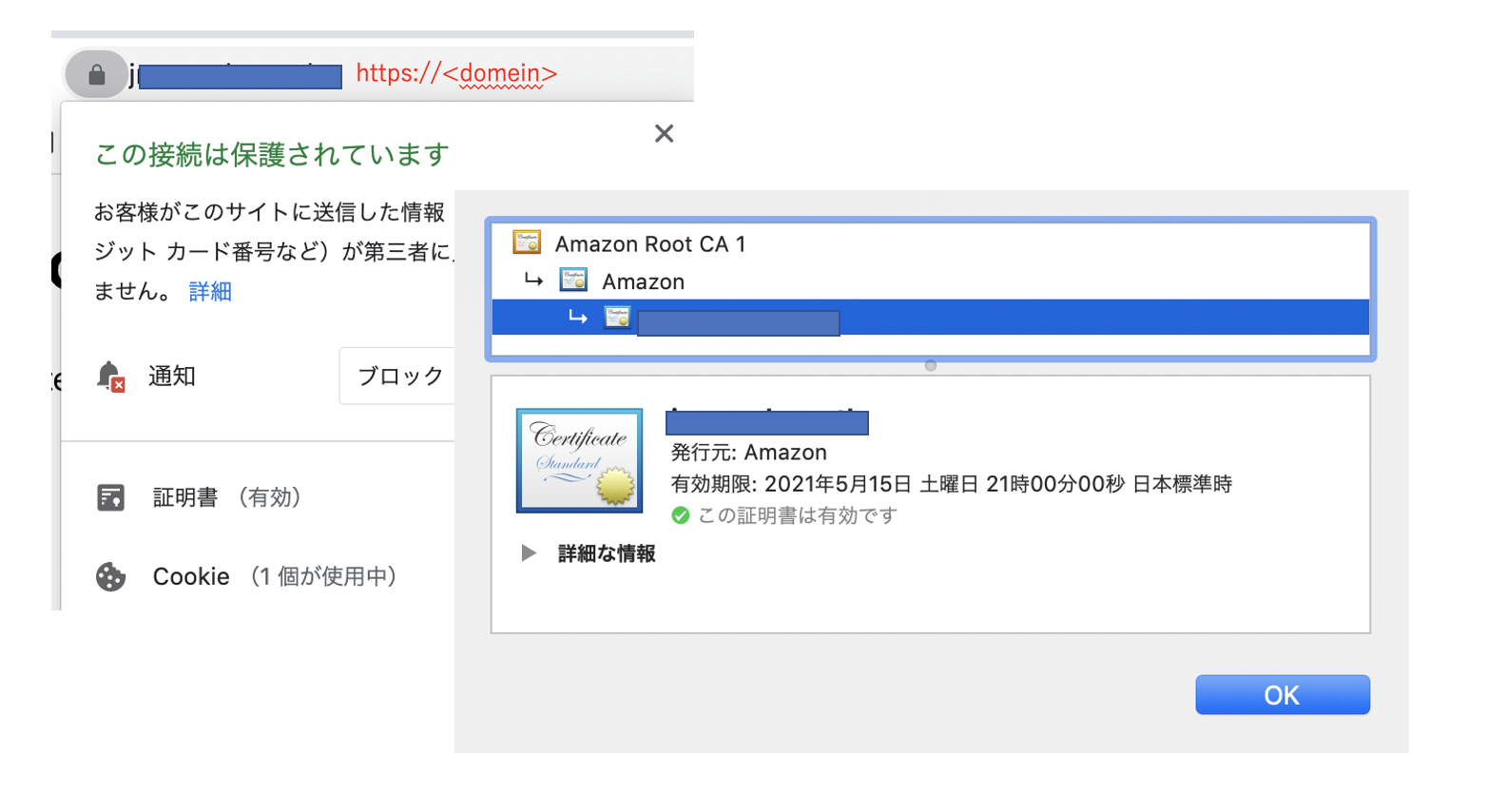

ブラウザーで作成したドメイン名を httpsで検索すると、[404 Not Found]のエラーメッセージが表示されますが、これは裏では 8088にアクセスしているだけなので当然の結果です。

見て欲しいのは、証明書の鍵のマークをチェックすると、証明書が有効になっているはずです。

最後に

これで kinesis firehose から splunkにログが流れるはずです。

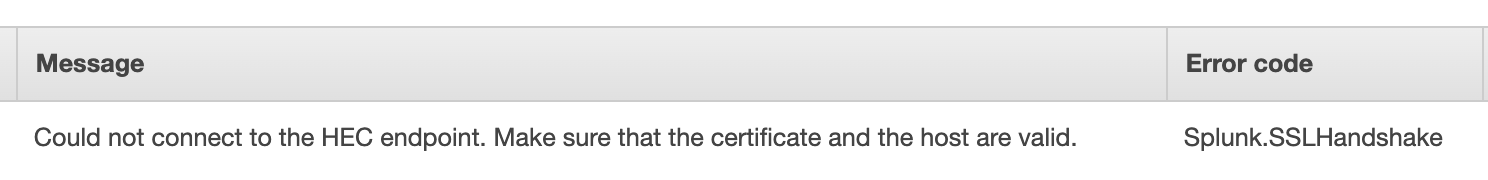

証明書問題が解決していない場合は、kinesisの方から見ると以下のようなエラーメッセージが表示されます。

ちなみに kinesis firehoseを使って取り込めるサービスとソースタイプはこちらです。

https://docs.splunk.com/Documentation/AddOns/released/Firehose/Sourcetypes

設定は面倒ですが、ドメインも証明書もフリーで利用出来るので検証などには持ってこいだと思いますのでお試しあれ。