40代おっさんEC2を作成してみた➁

本記事について

本記事はAWS初学者の私が学習していく中でわからない単語や概要をなるべくわかりやすい様にまとめたものです。

もし誤りなどありましたらコメントにてお知らせいただけるとありがたいです。

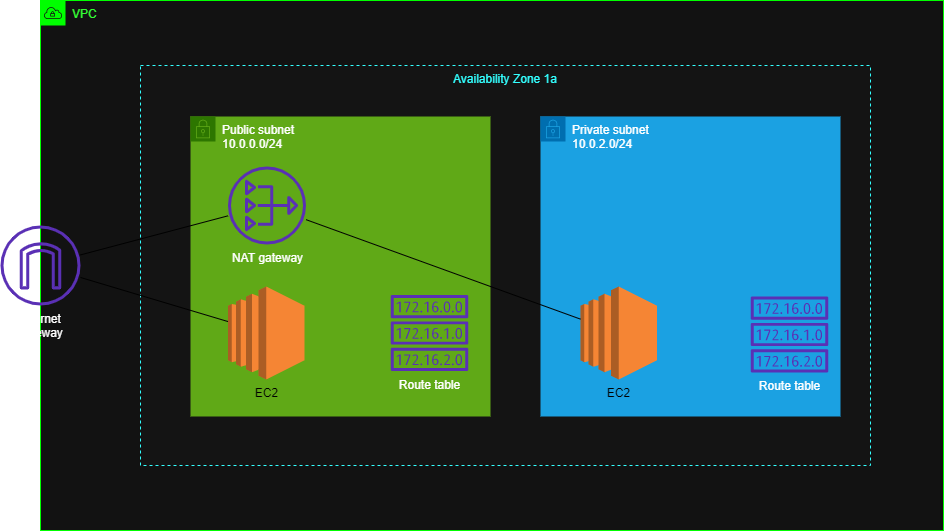

AWS作成図

VPC部分については

https://qiita.com/kou551121/items/2535fe3de57a5c813687

今回はEC2を作成することをメインにしております。

EC2詳しく知りたい方は

https://qiita.com/kou551121/items/54acbecd4fa147bc4d51

構築手順

❶EC2を作成する。

https://qiita.com/kou551121/items/56f2e075d33fbf345787

(❶の部分を知りたい方はこちらを)

❷セキュリティーグループの作成

❸EC2インスタンスに接続

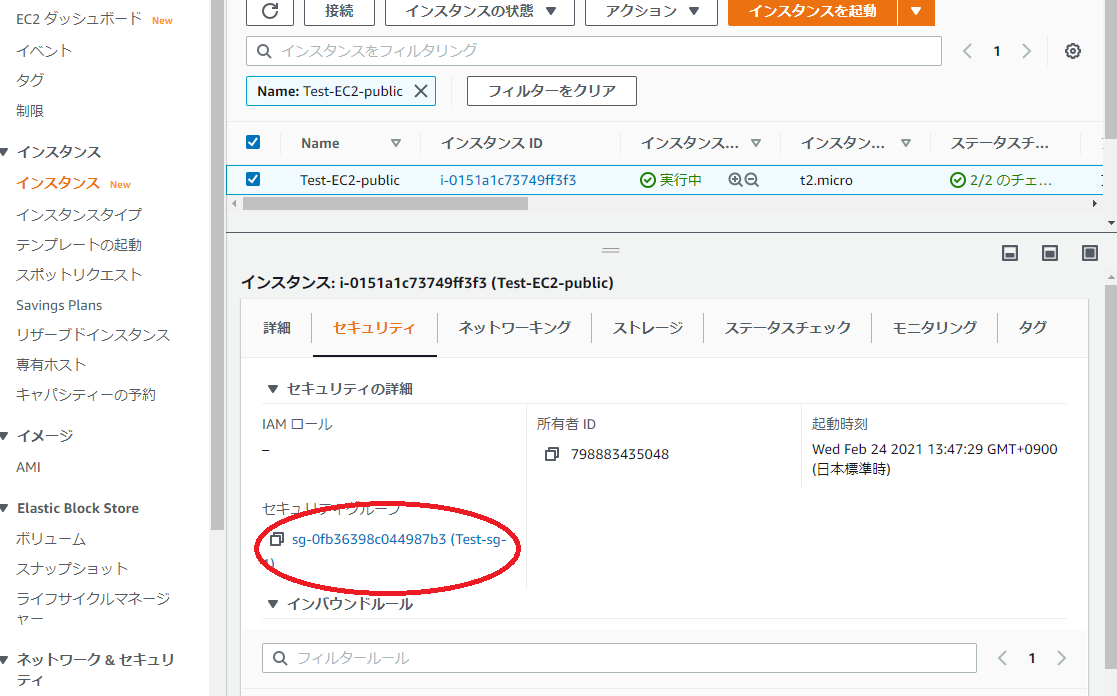

今現在アタッチされているセキュリティーグループはEC2作成時にデフォルトで作ったものですね(赤枠)。

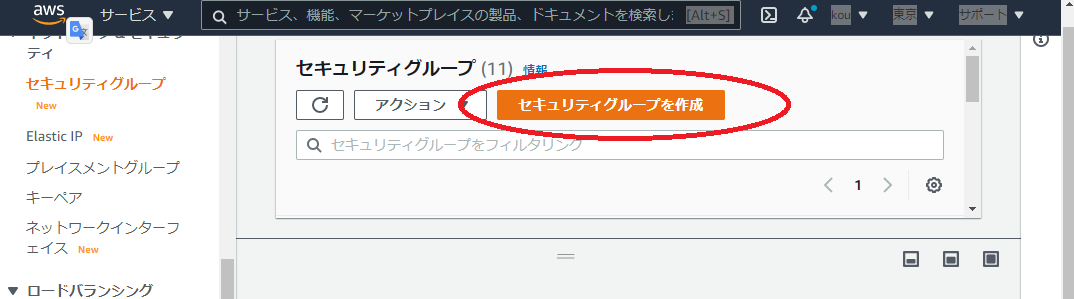

ではセキュリティーグループを作りたいと思うので左をスクロールしてセキュリティーグループ(青枠)をクリック

・セキュリティーグループ画面遷移しましたらセキュリティーグループを作成(赤枠)クリック

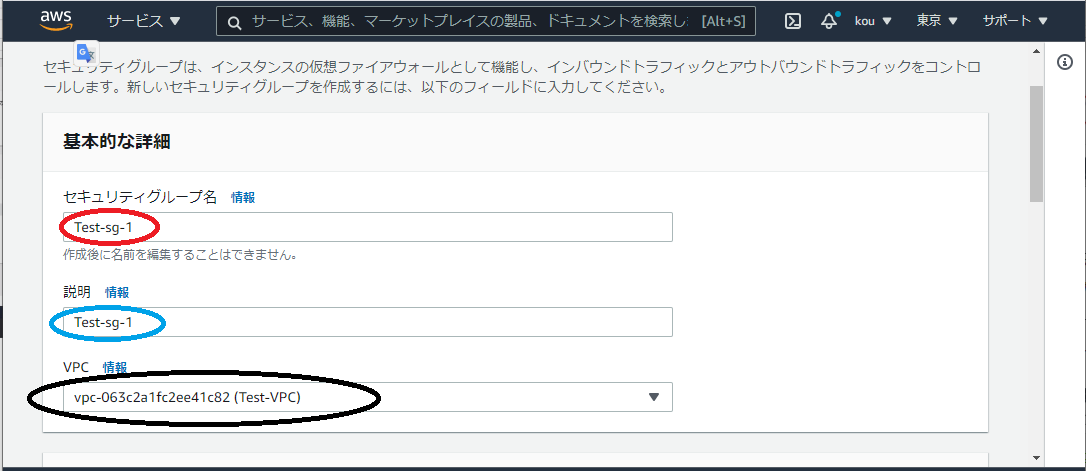

・セキュリティーグループ名、説明を記入(赤、青枠、今回はどちらも同じにしました)

・VPCは自分が作ったVPC(Test-VPC)を選択

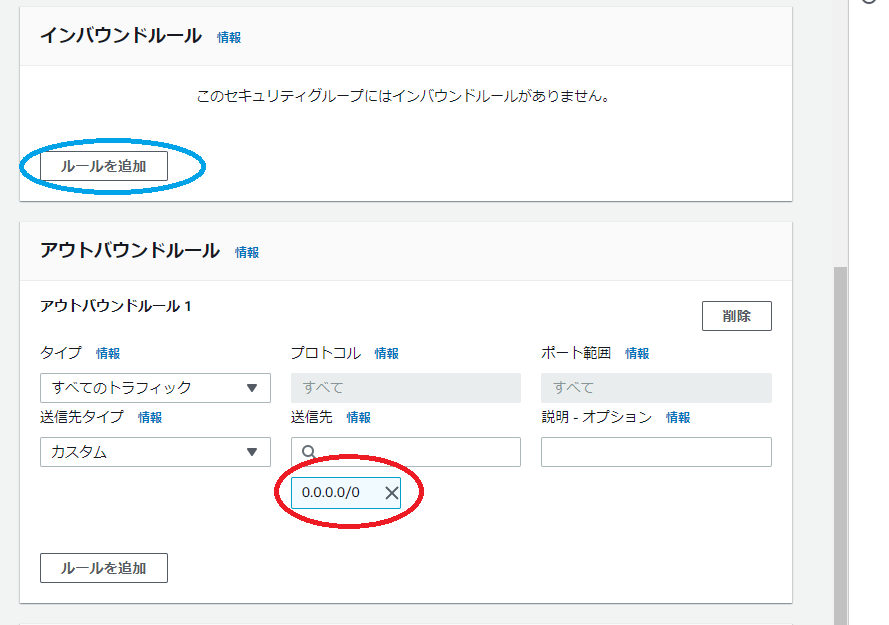

・終わったら下にスクロール(↓がその画面)

・0.0.0.0/0(赤枠)アウトバウンドルールがすべて許可されているようと言う意味です。

アウトバウンドルールとは

そのセキュリティグループに関連付けられたインスタンスからどの送信先にトラフィックを送信できるかを制御するルール

トラフィックとは

インターネットやLANなどのコンピューターなどの通信回線において、一定時間内にネットワーク上で転送されるデータ量のことを意味します。

・確認したらルールの追加を押してください。

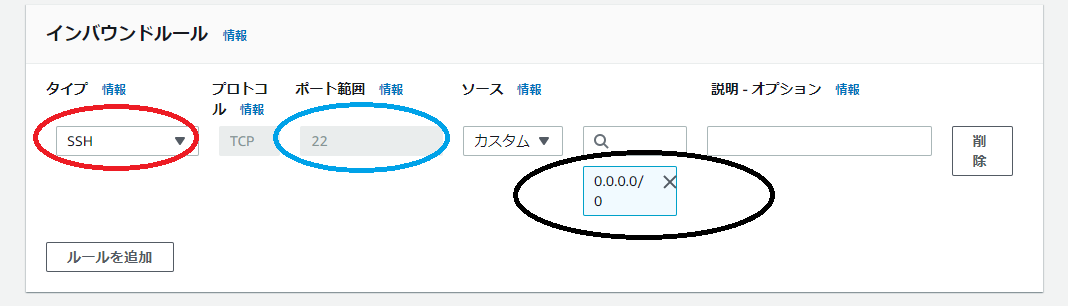

・赤枠のところをカスタムTCPからSSHへ

SSHとは

SecureSHellの略

自分のPCからサーバーにアクセスするために必要な暗号化された通信です。

暗号化された通信路でリモートの機器を操作するためのプロトコル

ポートとは

通信がくる入口を示しています。

・ポート番号は22番になっていることを確認

(SSHの場合は22番と基本決まっていますがそれだと悪意あるものもわかっているため、悪さできてしまいます。そのため秘密鍵や公開鍵の機能が必要となるわけです。)

*WellKnownPortとしてSSHは22番ポートを使うと定められてますが、sshdサーバの設定を変更し違うポート番号に変更して運用する方法もあります。もちろんその際には通信経路の暗号化も必須

・0.0.0.0/0(黒枠)を選んでください。これですべてのIPからの通信ができることになります。

(説明は書いても書かなくてもよいです)

・終わったら下のほうにあるセキュリティーグループの作成をクリック

・このようになっていたら大丈夫だと思います。

・では次に作ったセキュリティーグループをインスタンスにつけかえます。

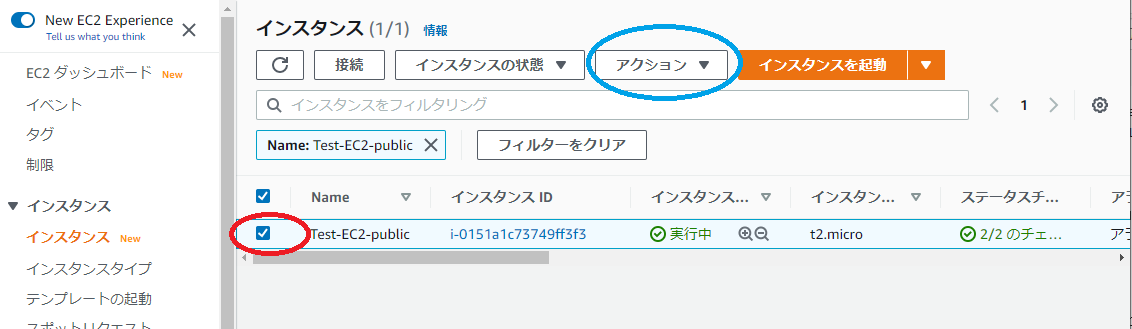

・左メニューからインスタンスをクリック

・赤枠にチェック(セキュリティーグループを付け替えるインスタンス)

・青枠をクリックすると下に画面遷移

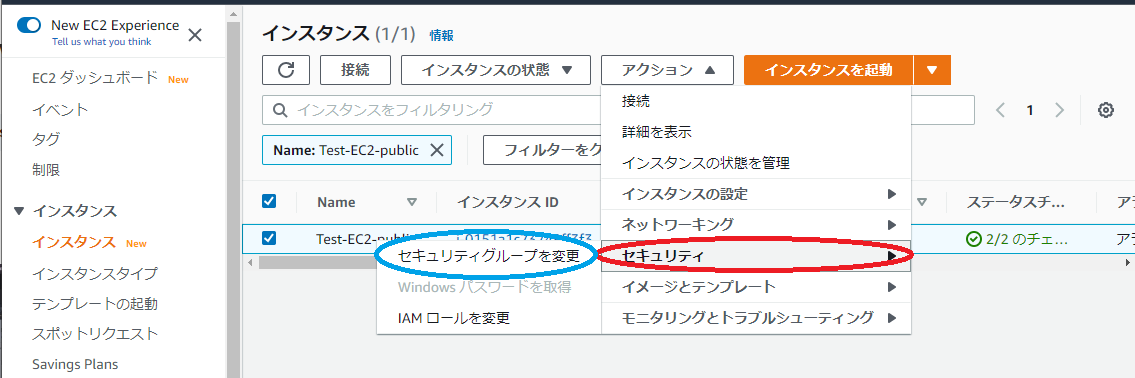

・赤枠セキュリティをクリックすると↑のような画面になります

・青枠のセキュリティーグループを変更をクリック

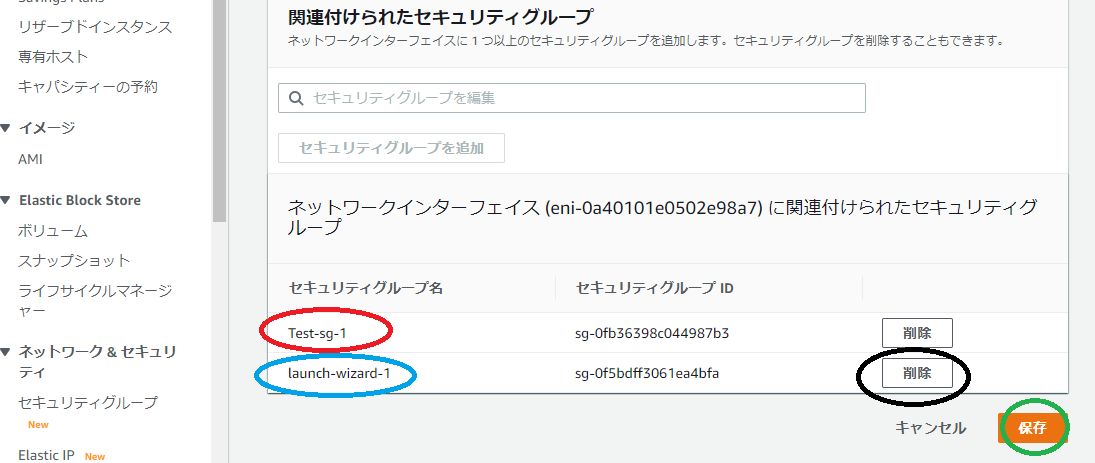

・赤枠のところに自分が作ったセキュリティグループを

・青枠を押してください。

・セキュリティーグループ名が二つになったと思います。赤枠、青枠

・青枠はいらないので削除(黒枠)をクリックしてください。そうすると一つになりますのでその状態で保存(緑枠)クリック

・インスタンスのセキュリティをみると赤枠のように変わっています。

*EC2インスタンスを作成時のセキュリティグループ新規作成内容と実は設定内容が同じ状態になっています。

SSHポートで外部から接続許可

インバウンドソースを自身のネットワークからのみに制限するなど変更してみてください。更に安全性が向上されます。

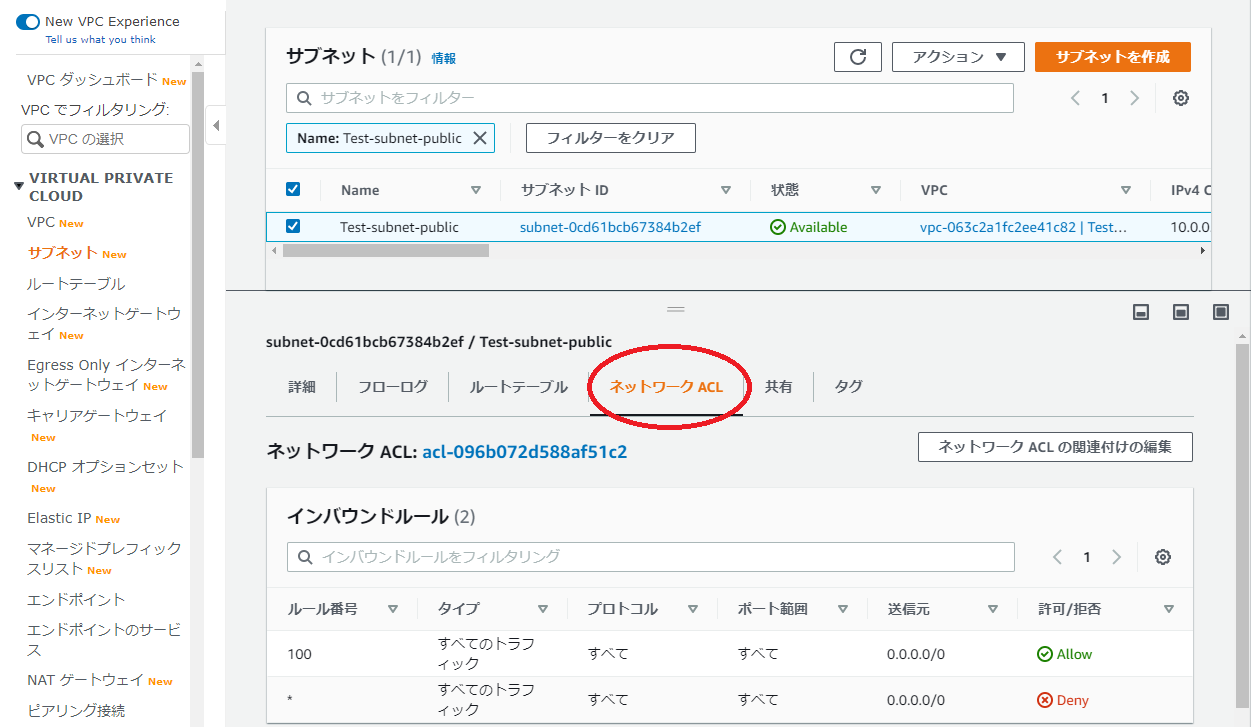

・次にVPCでサブネットの確認も行いためサービスをVPCに移動してください。

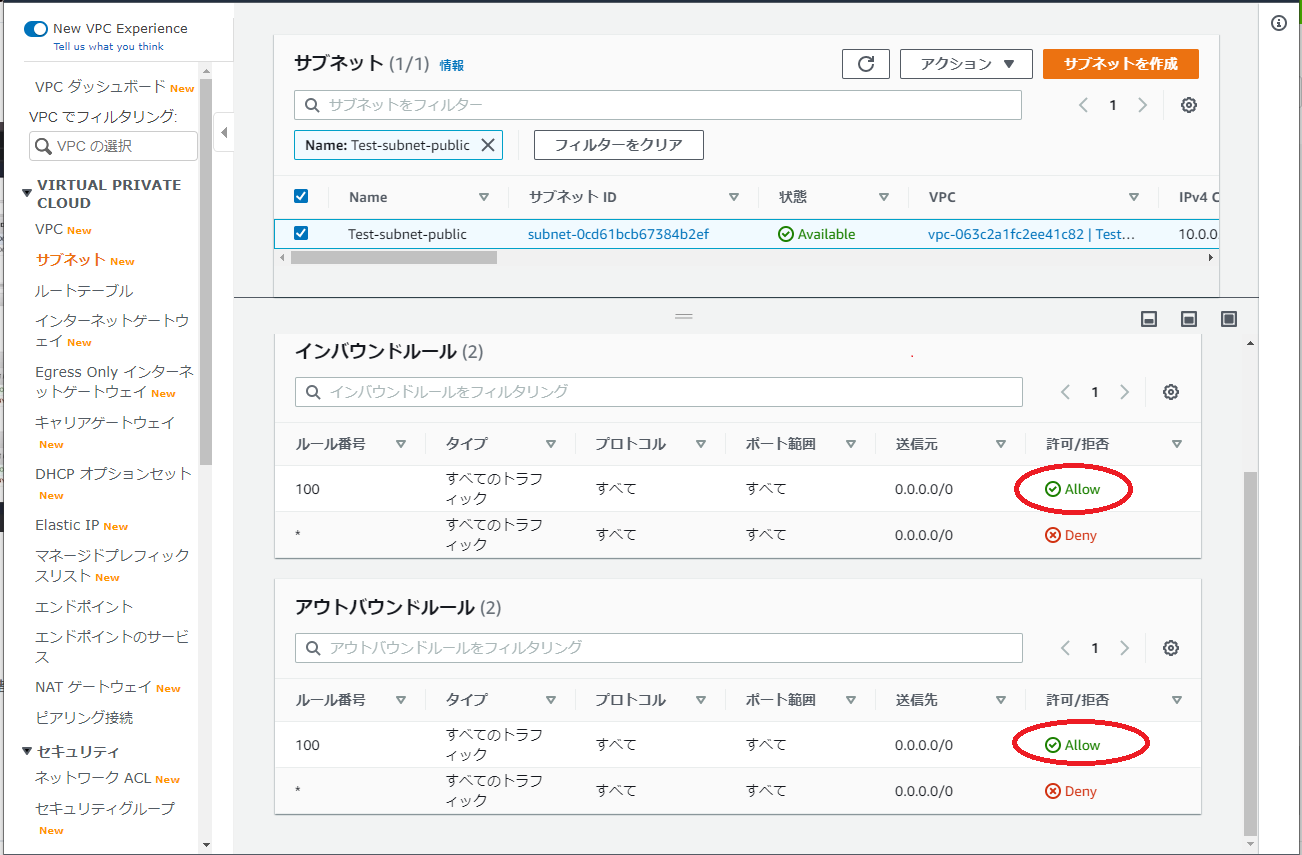

・ネットワークACLを開いてください(赤枠)

・イン、アウトバウンドルールがあると思いますがどちらもAllow(赤枠)になっていると思います。

最後に

結構長くなったため❷セキュリティーグループの作成で今回は終わりたいと思います。次回もよろしくお願いします!

またこの記事はAWS初学者を導く体系的な動画学習サービス「AWS CloudTech」の課題カリキュラムで作成しました。

https://aws-cloud-tech.com/

参考

https://qiita.com/noko_qii/items/d4c19ec5e891264af462

https://www.idcf.jp/words/traffic.html