業務でSAMLが必要になりそうだったので、勉強のためにAWSにSAML認証でサインインするための手順を実施しました。備忘録としてまとめておきます。

使用するIdPとサービスプロバイダー

IdP

トラスト・ログイン(旧SKUID)を使用します。法人向けサービスですが、無料プランなら個人でも使えます。SAMLの検証くらいなら無料プランで大丈夫です。

https://trustlogin.com/

サービスプロバイダー

冒頭に記載の通り、AWSを利用します。SAMLできて個人でも触れるサービスって意外とない。

IdP側の設定(1)

TrustLoginの管理ページにアクセスし、「アプリ」⇒「SAMLアプリ登録」をクリック。

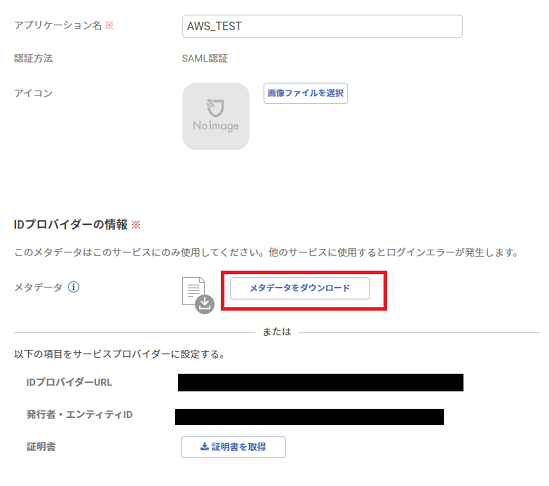

適当にアプリケーション名を決め、メタデータをダウンロードをクリックします。ダウンロードしたメタデータはAWS側で使用します。このページには後で戻ってくるので、閉じないようにします。

サービスプロバイダー側の設定

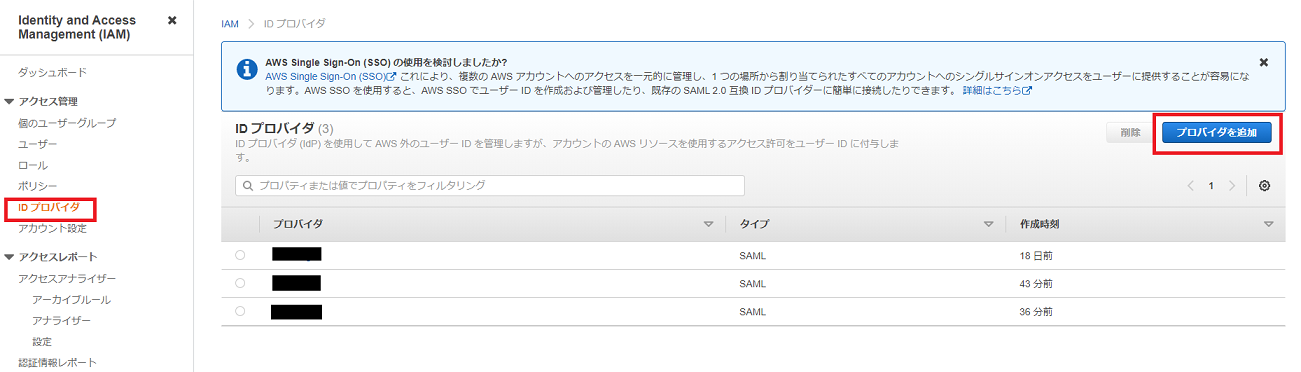

AWSのIAMコンソールを開き、左側メニューからIDプロバイダーをクリックし、右上のプロバイダを追加をクリックします。

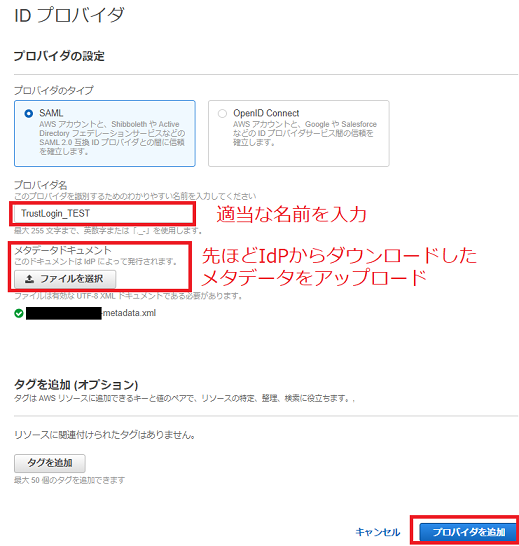

適当にプロバイダ名を入力し、先ほどTrustLoginからダウンロードしたメタデータをアップロードします。

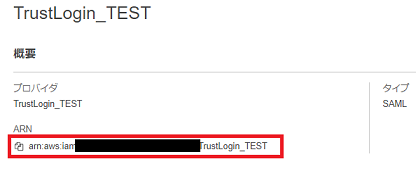

プロバイダを追加したら、プロバイダのARNを控えておきます。ARNはIdP側で入力する必要があります。

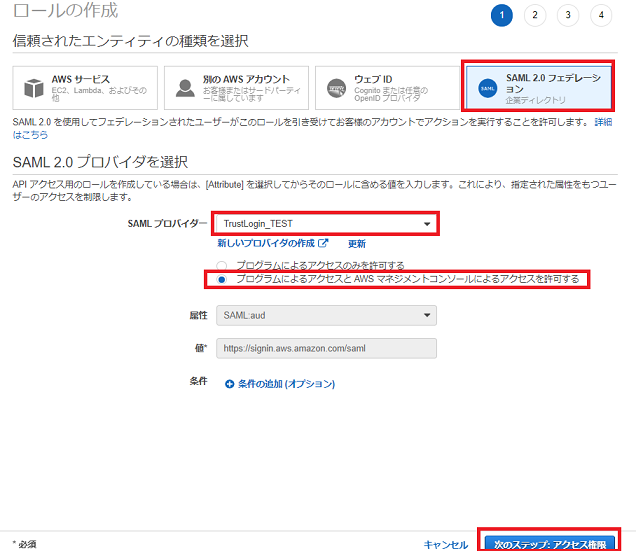

次にロールを作成します。左側メニューからロールをクリックし、ロールの作成をクリックします。

「信頼されたエンティティの種類を選択」ではSAML2.0フェデレーションを選択します。SAMLプロバイダーには先ほど作成したSAMLプロバイダを選択し、「プログラムによるアクセスとAWSマネジメントコンソールによるアクセスを許可する」を選択します。

ロールとタグは適当に選択し、適当なロール名を入力してロールを作成します。(今回は、ロール:AmazonSNSReadOnlyAccess、タグ:なし、ロール名:TrustLogin_TEST_roleとしています。)

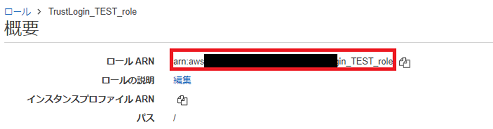

ロールを作成したら、ロールARNを控えておきます。こちらもIdP側で入力する必要があります。

IdP側の設定(2)

AWS側でプロバイダとロールを作成したら、IdP側へ戻ります。

サービスプロバイダーの設定で、以下の情報を入力します。

- エンティティID:https://signin.aws.amazon.com/saml

- ネームIDフォーマット:persistent

- サービスへのACS URL:https://signin.aws.amazon.com/saml

また、SAML属性の設定で、以下のように設定します。

| 属性指定名 | 属性種類 | 属性名 | 属性値 | ||

|---|---|---|---|---|---|

| https://aws.amazon.com/SAML/Attributes/RoleSessionName | Basic | https://aws.amazon.com/SAML/Attributes/RoleSessionName | ⇔ | 固定値 | メールアドレス等(例:example@example) |

| https://aws.amazon.com/SAML/Attributes/Role | Basic | https://aws.amazon.com/SAML/Attributes/Role | ⇔ | 固定値 | ロールARN,プロバイダARN |

SAML属性を入力したら、登録します。

SAML認証でログインできるかテスト

実際にログインができるか試します。

うまくログインできていれば、画面の上部にロール名/ユーザー名(RoleSessionNameで指定した値)@アカウントIDで表記されているはずです。

SAMLレスポンスをのぞいてみる

SAMLを構築する際にはデバッグできるようにならないといけません。そのため、今回のログインで利用しているSAMLレスポンスを見てみます。AWSのユーザーガイドに方法が記載されているので、そちらを参考に実施します。

https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/troubleshoot_saml_view-saml-response.html

SAMLレスポンスのAttributeStatementを抜き出したのが以下です。

<samlp:Response ...(省略)...>

---(省略)---

<Assertion ...(省略)...>

---(省略)---

<AttributeStatement>

<Attribute Name="https://aws.amazon.com/SAML/Attributes/RoleSessionName" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:basic" FriendlyName="https://aws.amazon.com/SAML/Attributes/RoleSessionName">

<AttributeValue>example@example</AttributeValue>

</Attribute>

<Attribute Name="https://aws.amazon.com/SAML/Attributes/Role" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:basic" FriendlyName="https://aws.amazon.com/SAML/Attributes/Role">

<AttributeValue>arn:aws:iam::xxxxxxxxxxxx:role/TrustLogin_TEST_role,arn:aws:iam::xxxxxxxxxxxx:saml-provider/TrustLogin_TEST</AttributeValue>

</Attribute>

</AttributeStatement>

</Assertion>

</samlp:Response>

属性指定名と属性名に同じ値を割り当ててしまったのでわかりづらいですが、属性指定名がName、属性種類がNameFormat、属性名がFriendlyNameに対応し、属性値は<AttributeValue>で囲まれているようです。

その他

- トラストログイン側のSAML属性の設定で、空白の項目があると、1行丸ごとSAMLレスポンスに出力されないときがある。(されるときもあるのが厄介。原因の判明までにしばらくかかってしまった。。。)