前回、前々回、記事のタイトルに「2018年UI版」と書いてしまったがために、「年内に記事書かないとダメなのでは?」と思い、急ぎで今回の記事を書きました。

と書いたところで下書きを保存し、2019年になってしまいました。。。w

申し訳ないですm(・ω・)m

それと本記事、結構長いです。ご了承ください(ノ≧ڡ≦)てへぺろ

さて今回は、ElasticBeanstalkを利用して負荷分散(ロードバランサー)を含む環境の構築を行います。

以下の手順で作業を進めます。

- EC2キーペアの作成

- EC2セキュリティグループの作成

- ElasticBeanstalkを利用したサーバー構築

もし、VPC、RDSの構築が済んでない場合は、以下の記事を参考にしてください。

また、今回ElasticBeanstalk(以下、EB)を利用してロードバランサーも組むわけですが、ロードバランサーはApplicationLoadBalancer(以下、ALB)を利用します。

EC2キーペアの作成

まずはじめに、EC2インスタンスへSSHログインする際に利用する「キーペア」を作成していきましょう。

EC2インスタンスにSSHログインしない場合は不要かもしれませんが、僕は有事の際に検証ができるように登録する派です。

EC2インスタンスにSSHログインできるため、セキュリティグループはしっかりと組まないといけないですけどね。

TOP> EC2> キーペア の順でクリックして、キーペア一覧ページを表示します。

そうしましたらキーペアの作成をクリック。

適当な(わかりやすい)名前をつけて作成をクリック。

するとキーペアが生成されますので、必ずキーペアを保存したのを確認してください。

セキュリティグループの作成

続きまして、EBにより作成されるインスタンスに適応するセキュリティグループを作成していきましょう。

今回作成するセキュリティグループは

- 社内アクセスからのアクセス用

- ロードバランサー用

- VPC用

を作成していきます。

1つのセキュリティグループにまとめても良いのですが、用途や権限レベル、もしくは部署などで分けた方が後々管理が楽になります。

またロードバランサー用、VPC用はなくても多分大丈夫だと思います。

EBで環境を作成する際に自動でセキュリティグループが作成されるので、そちらで代用可能です。

VPC、ロードバランサーに個別にアクセス制限をかけたい場合はそれぞれを自前で作成しても良いでしょう。

作成に伴い、 EC2 > セキュリティグループ をクリックしていき、セキュリティグループの画面へ進みましょう。

まずは社内アクセス用。

セキュリティグループの作成 ボタンをクリック。

- 適当な名前

- わかりやすい説明

- VPC は作成したVPC

上記を入力し、インバウンドルールを設定していきます。

今回は社内アクセス=管理者として扱いたいので、

- タイプ

- すべてのトラフィック

- ソース

- カスタム - 会社のグローバルIPアドレス/32

- 説明

- 適当な説明

と入力しました。

入力を終えましたら、作成ボタンをクリックしてセキュリティグループを作成しましょう。

以下のように、ロードバランサー、VPC用のセキュリティグループも作成します。

↑VPC用(HTTPのソース項目に、ロードバランサー用のセキュリティグループを指定してください)

SSHの項目はよしなに。

ElasticBeanstalkを利用したサーバー構築

さて、いよいよEBを利用した環境構築です。

Elastic Beanstalk > 新しいアプリケーションの作成 をクリック。

アプリケーション名と説明を入力し、アプリケーションを作成しましょう。

次に アクション > 環境の作成 をクリック。

これは、アプリケーションに紐づく環境を作成するということになります。

開発環境や本番環境もろもろ。

今回はウェブサーバー環境を立ち上げたかったので、項目を選択して次の画面へ。

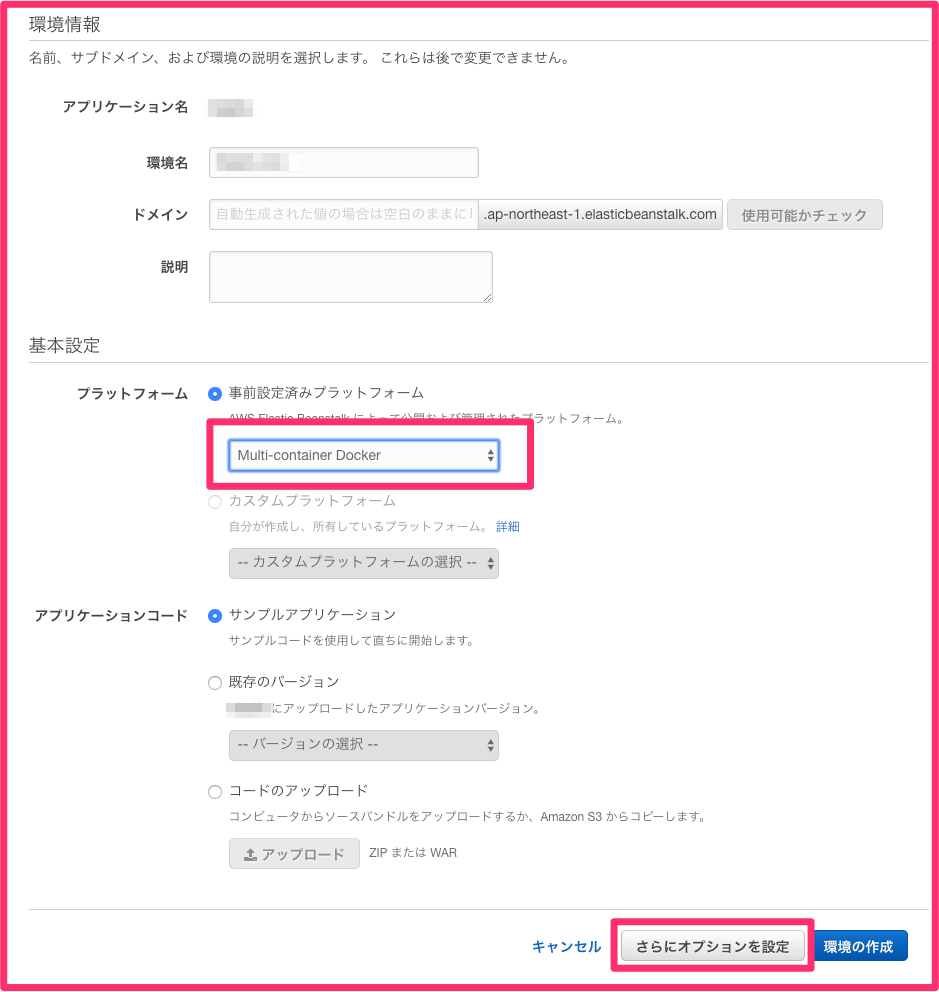

名前などは適当に入力していき、プラットフォームはマルチコンテナーDockerを利用したかったのでそちらを選択。各々の環境に合わせてください。

サンプルアプリケーションを指定して環境を作成します。

通常であれば環境の作成をクリックして終了。となるところですが、今回は自前で作成したVPCを利用したいので、さらにオプションを設定をクリック。

それぞれの項目を設定していきましょう。

インスタンス

セキュリティグループの項目は作成したセキュリティグループを設定しましょう。

設定したら保存をクリック。元の画面へ遷移します。

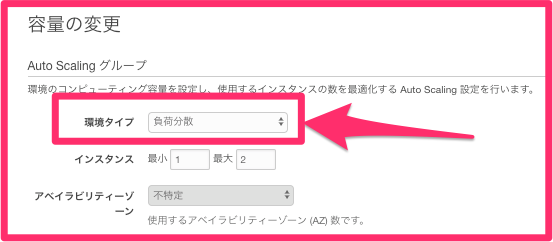

容量

この項目ではサーバーの台数やスケーリング条件の設定ができます。

ALB配下に複数台のサーバーをぶら下げたかったので、負荷分散を選択しました。

「スケーリングトリガー」については個人でお好きなように設定してください。

ロードバランサー

ここら辺は現時点では特にいじる必要はないかなと思います。HTTPS化する際にまた訪れましょう。

セキュリティ

このページでは先ほど作成したEC2キーペアを指定して、保存をクリック。

これは、インスタンスにSSHログインする際に必要となります。もしSSHログインしない or キーペアを利用しないのであれば特に必要ないかなと思います。

ネットワーク

お次はネットワーク周りの設定。

作成したVPCを指定し、ロードバランサーのサブネットを指定します。VPC作成時に一緒に作成したサブネットを選択しましょう。

ページ下部ではインスタンスに対する設定項目があります。

パブリックIPアドレスにチェックをつけます。

ロードバランサーのサブネット指定と同様に、インスタンスのサブネットを指定します。

保存をクリック。

元の画面へ遷移します。

環境の作成

一通り設定を終えましたら環境の作成をクリック。

環境構築が開始されます。(10分程度かかるかと思います)

失敗した場合

何らかの理由で環境構築に失敗した場合、いくつか考えられる要因があります。

- セキュリティグループが影響してヘルスチェックに失敗

- VPCの設定ミス。または設定漏れ

- AWSリソースアクセスの権限が不足している...etc

もし行き詰まったら、エラーログを全コピしてGoogleさんに聞いてみましょう。

結構ボリューミーな内容になってしまったのでどこか漏れがあるかもしれません('・ω・`)

もし気になる点あればコメント等で教えていただけると助かります。