前提

普段はWeb系やAI・IoTの開発をしており、先月よりAzureを使ったインフラ構築のキャッチアップ中。

エラー内容

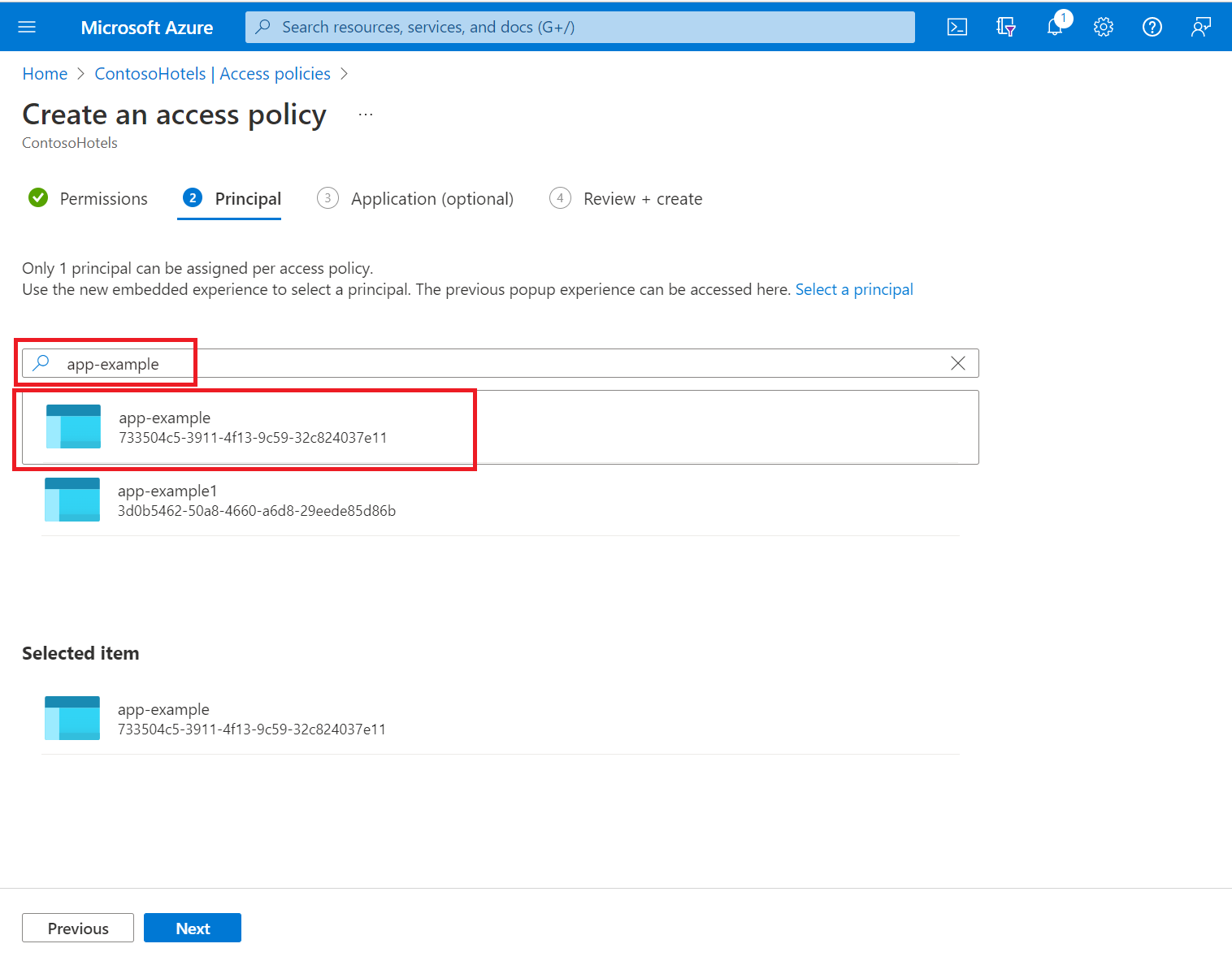

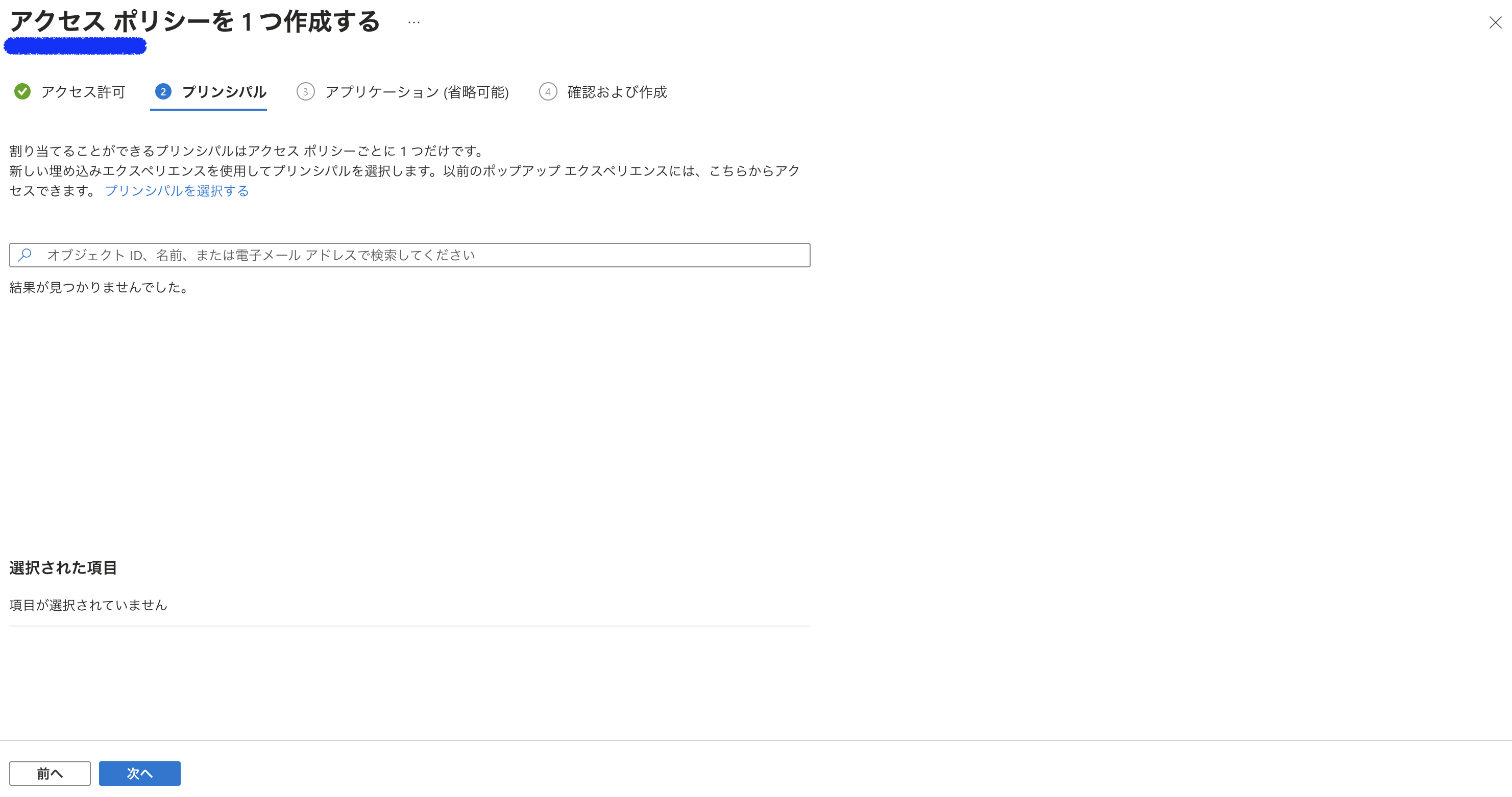

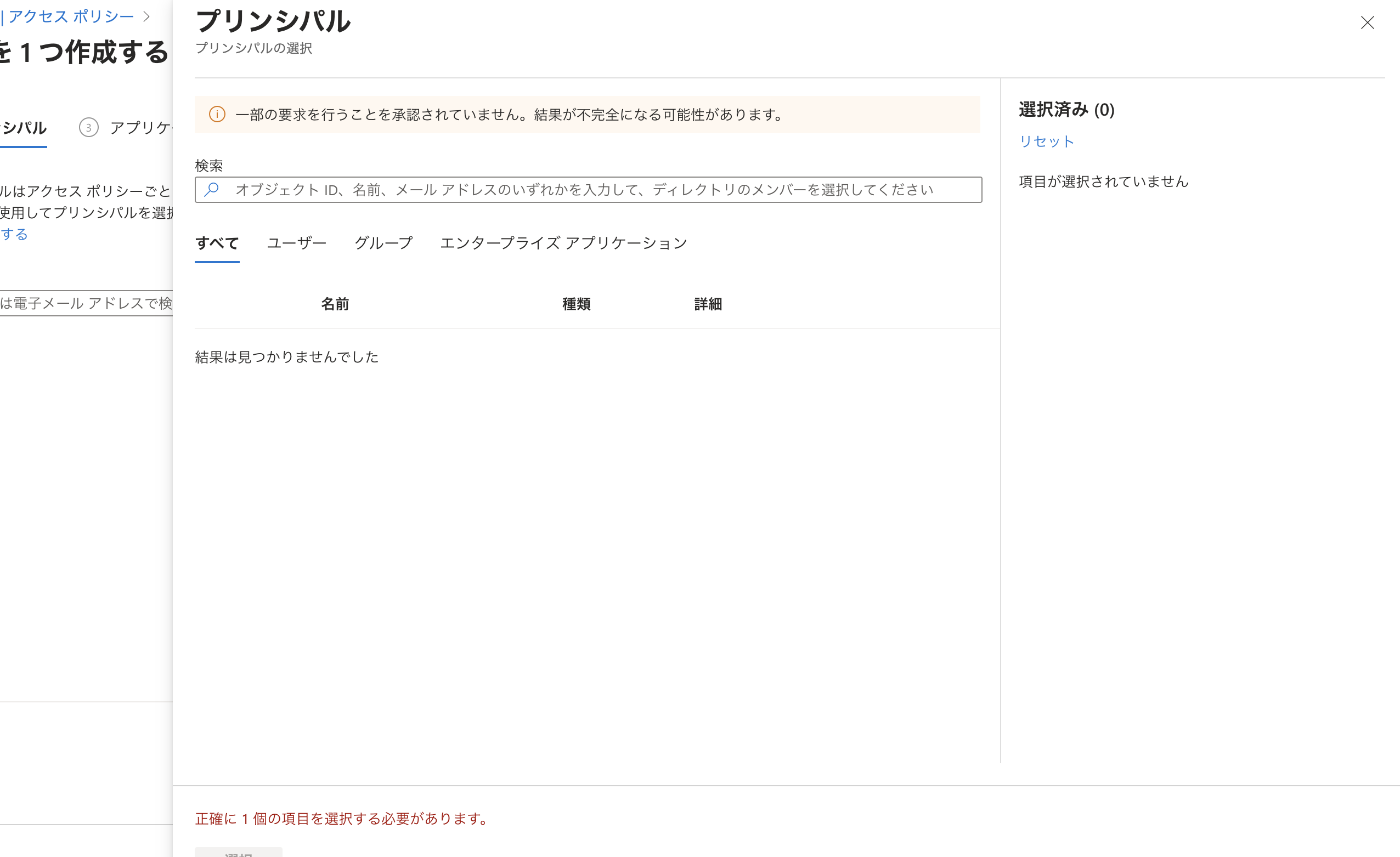

1. Key Vaultでアクセスポリシーを作成できない

Key VaultでAzure Functionsリソースを利用できる様にするためにアクセスポリシーを作成しようとしたものの、プリンシパルの選択候補が一つも表示されない。

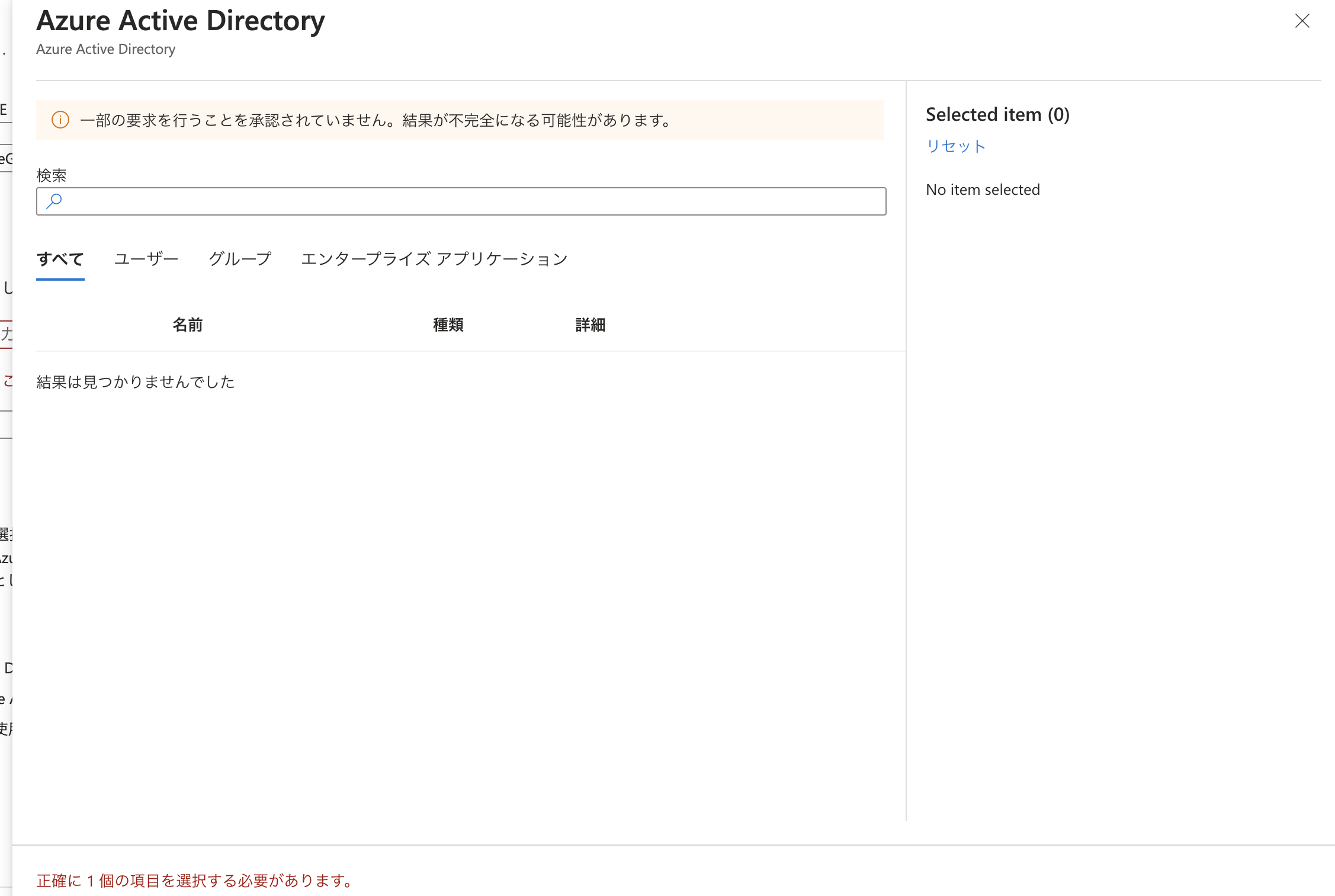

2. SQL ServerでActive Directoryのユーザー設定ができない

SQL Serverの認証方法をAzure Active DirectoryにしたためAD管理者の設定をしたかったのですが、こちらでもユーザーが選択対象にない。。。

原因調査

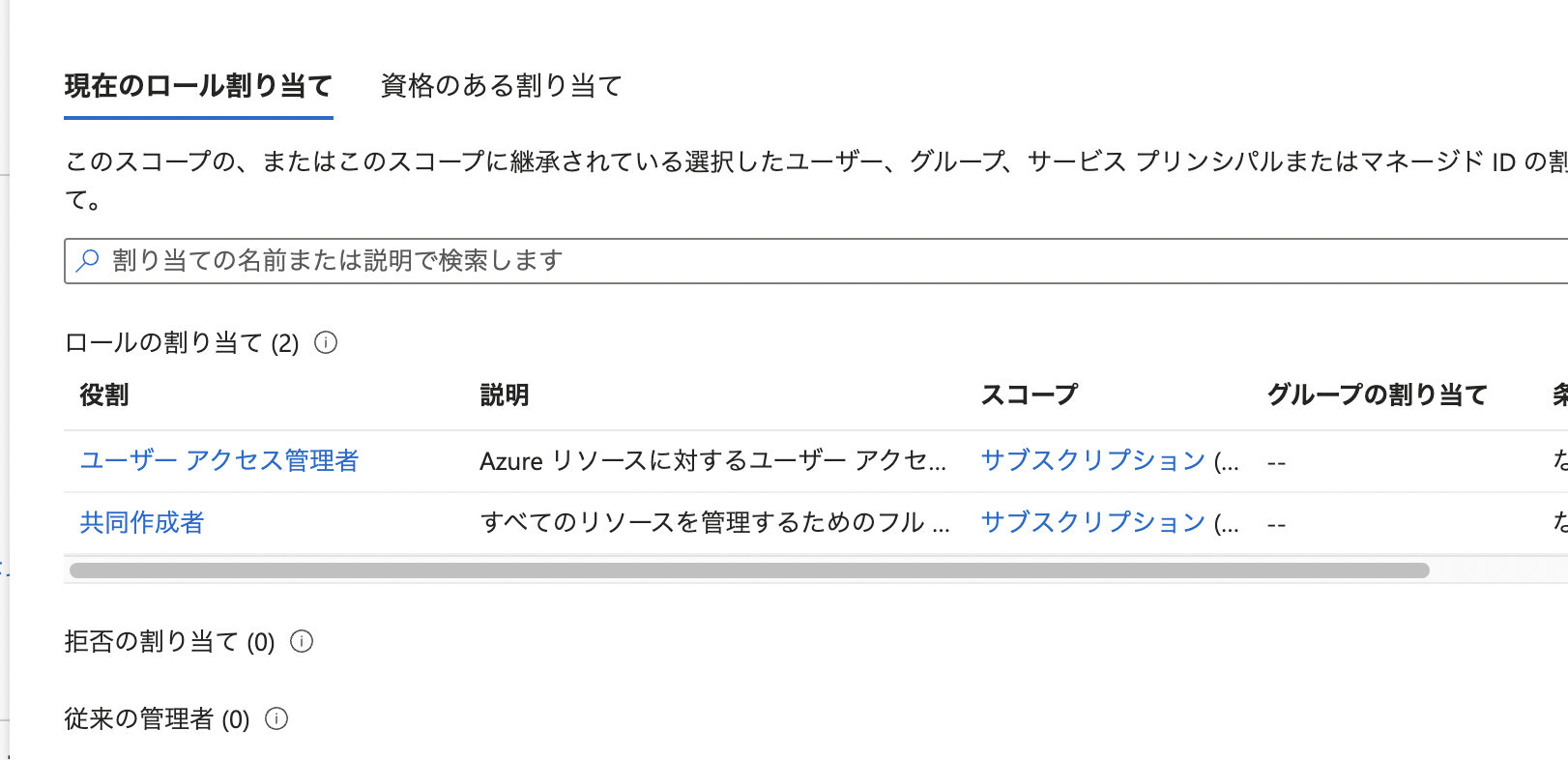

1. Azureの権限に問題ある?

「ユーザーアクセス管理者」 は付与されてた

また自分と全く同じ権限を持つ別のエンジニアは上記の作業を問題なくできたため、ここではない模様

2. Azureの権限を付与してもらってから反映されてない?

一度ログアウトして再ログインしたり、シークレットウィンドウで立ち上げても変化なし。。

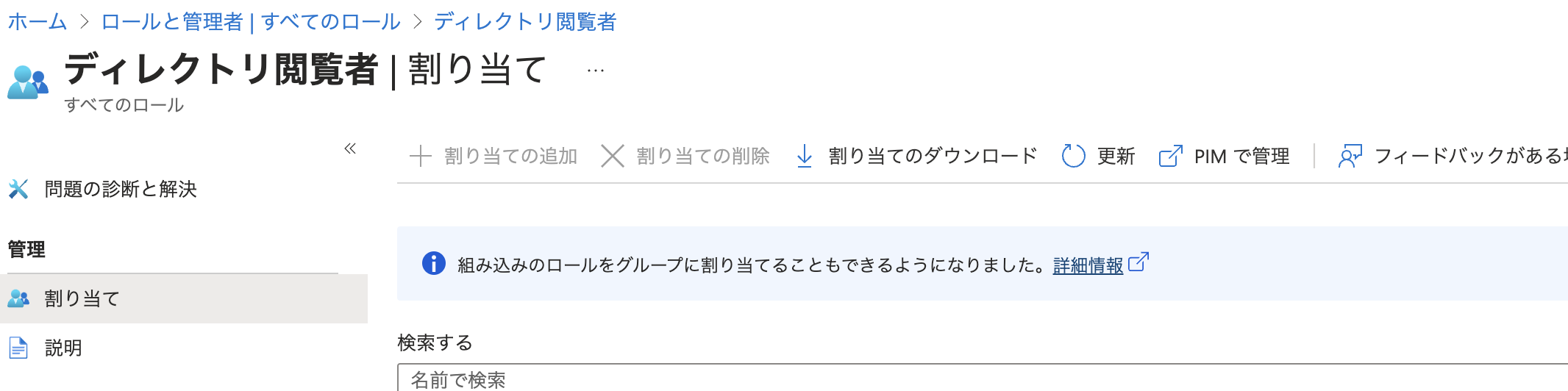

3. AzureADの権限に問題?

Azure Active Diretoryにアクセスして確認してみたところ、ユーザー一覧を見れなかったり表示できる部分が極端に少なかったので、ここの権限が足らないことが判明。

結論としては 「ディレクトリ閲覧者」 という権限が付与されておらず、上記のようにアクセスポリシーやAD管理を設定できなかった様です。

↓

AzureADとは

クラウドベースのIDやアクセス管理ができるサービスのこと。

テナントベースの権限で、プランによって影響範囲やコストが変わってきます。

このAzure ADを使うことで一つのIDでたくさんのサービスやアプリにアクセスすることが可能になります。(シングルサインオンなど)

また、そのIDをまとめて管理することで、退職した時やメンバーから外れた際の作業も楽になります。

✅ ChatGPTに聞いてみたところ非常にイメージつきやすかったので抜粋

Azure AD(Azure Active Directory)とは、インターネット上で使えるID管理のシステムです。

例えると、学校で使われる出席番号や生徒手帳のようなものです。

みんなが同じ学校の中で勉強や活動をするために、自分を特定できる情報が必要ですよね。

それがAzure ADで管理されているIDやパスワードになります。

Azure ADを使うことで、たくさんのアプリやサービスに対して、一度に安全にログインできます。

これは、学校で一つの出席番号で授業や部活動に参加できるような感じです。

それぞれのアプリやサービスに、別々のIDやパスワードを覚えておく必要がないので、便利ですね。

さらに、先生や校長先生が生徒たちの出席番号や生徒手帳を管理するように、Azure ADでは、会社や組織の管理者が、社員やメンバーのIDやパスワードを管理できます。

これにより、新しいメンバーが入ってきたときや、誰かが退職したときに、簡単にIDを追加・削除したり、アプリやサービスへのアクセス権限を変更したりできます。

つまり、Azure ADは、インターネット上でID管理を効率的に行うための仕組みであり、私たちがアプリやサービスを安全に使えるようにしてくれるものです。

今回はこちらのAzureAD周りの権限が足りなかったことで発生しました。

Azureの権限の中でもテナントベースとロールベースがあるのでそこは注意が必要したいところだと痛感しました。

AzureADの権限を付与

無事AzureのDocに載せられてるような感じでユーザーやリソースを選択できるようになりました。