はじめに

AWSを利用するときに、構築したサービスがセキュリティガイドラインに準拠しているかどうかを図れるサービスとして、AWS Configがよく使われています。

本記事は、S3側でバケットの暗号化を有効化していないことを、AWS Configにて検知してもらう設定を試しました。

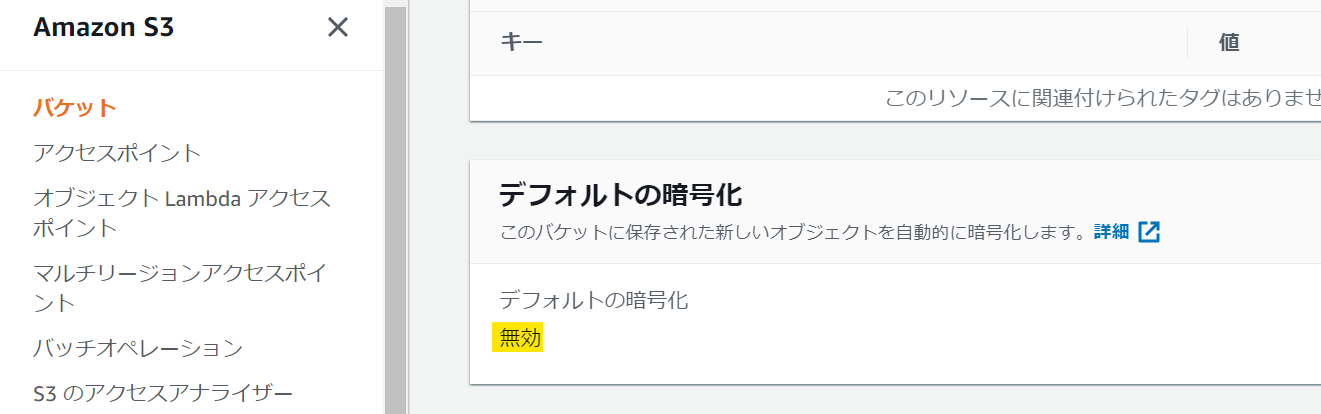

S3側

S3側であるバケットを作成し、作成時にデフォルトの暗号化を無効と選択します。

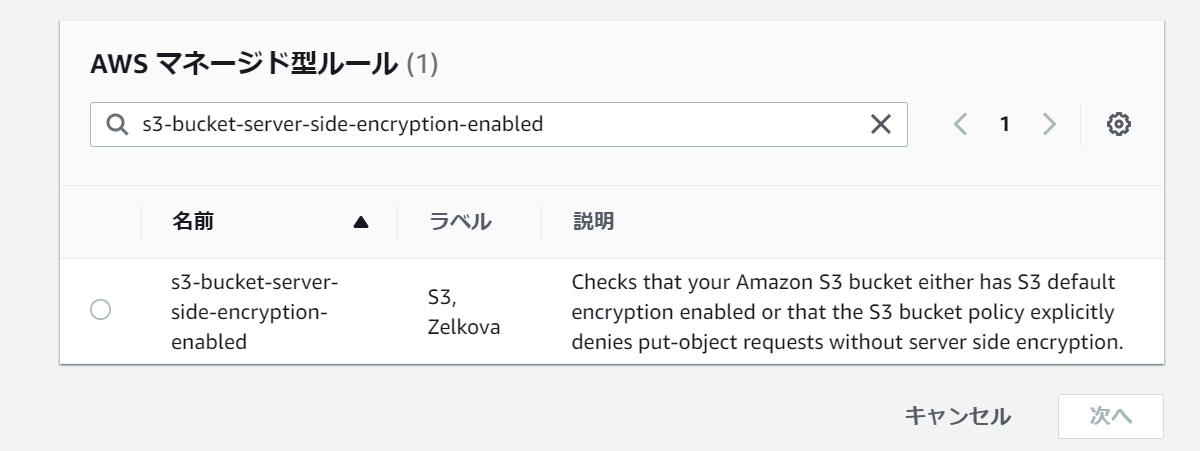

Config側

s3-bucket-server-side-encryption-enabledを検索し、ルールを作成します。

当ルールの説明は、詳しく下記の公式ドキュメントをご覧ください。

作成したルールに、再評価のボタンを押下すると、

自動的にS3バケットに暗号化設定を行っているかどうかのチェックを走ります。

ボタン押下から反映するまで1分ほどかかる模様です。

ルール実行した結果、暗号化設定をしていないS3にを、

非準拠リソースとしてスキャンされました。

思考

AWS Configを作成した時に、私はワンクリックで作ったため、

AWSが自動的にConfigを作ってくださいました。

個人的には上記のルールを実行した結果、

なぜかAWS Config用のバケットもスキャンされており、

非準拠リソースと認識されております。

おそらくワンクリックで作成時に、

Config用のS3バケットは、デフォルトで暗号化を有効化していない模様です。