みなさまおはようございます。

はやりの朝活第2回目です。

1回目は昨日のAzure FirewallのDNSプロキシ機能を試してみた(前編 ~Azure Private EndpointとAzure DNS Private Zone~)こちらの記事です。

今は7時30分、家事をしてからなので昨日より1時間遅いスタートですが、昨日の続きを書ききれるでしょうか?

それでは実際に動作するか検証しましょう!

それでは時間もないので早速構築します。

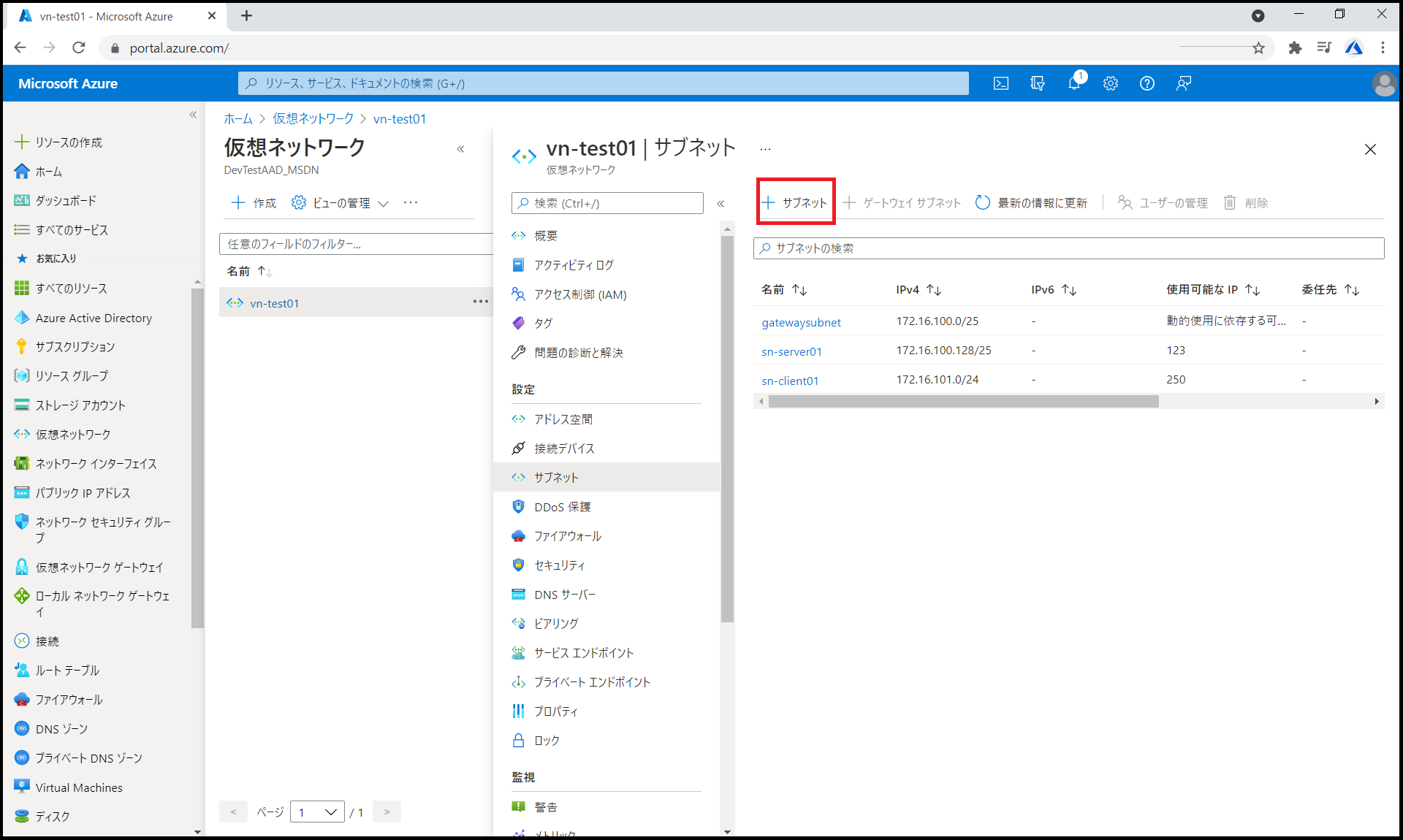

AzureFirewallは/27以上の専用サブネットが必要なので、まずはサブネットを追加します。

サブネット名も決まっているので、入力していきます。

サブネット名に決められた値である[AzureFirewallSubnet]と入力し、[サブネット アドレス範囲]は仮想ネットワーク内に含まれるサブネットを指定します。

あとは[保存]を押すだけです。

[AzureFirewallSubnet]ができたことを確認し、ついでにAzure Private Endpointの設定対象になるサブネットも作りましょう。

Azure Private EndpointはAzure Firewallと違い専用サブネットでなくても大丈夫ですが、リソースとネットワーク構成の関連性を分かりやすくするためにサブネットも分けておきます。

2つサブネットができました。

それでは本命のAzure Firewallを構築します。

リソースグループ名の選択、リソース名の入力、リージョンを選択し、[既存の仮想ネットワーク]を選択するとリージョンで指定したリージョンに存在する仮想ネットワーク、かつ[AzureFirewallSubnet]というサブネットが含まれる(つまりAzure Firewall構築の条件を満たす)仮想ネットワークが候補に現れます。

また今回構築時に気付いたのですが、[パブリックIPアドレス]の項目ですね。

[なし(強制トンネリングを有効にする必要があります。)]

大事なところなので集中線付けました。

これ、以前の記事Azure上のVMのDefault Gatewayをオンプレミスに向けてみる(強制トンネリング、Forced Tunneling)ここで記載した強制トンネリングのことです。

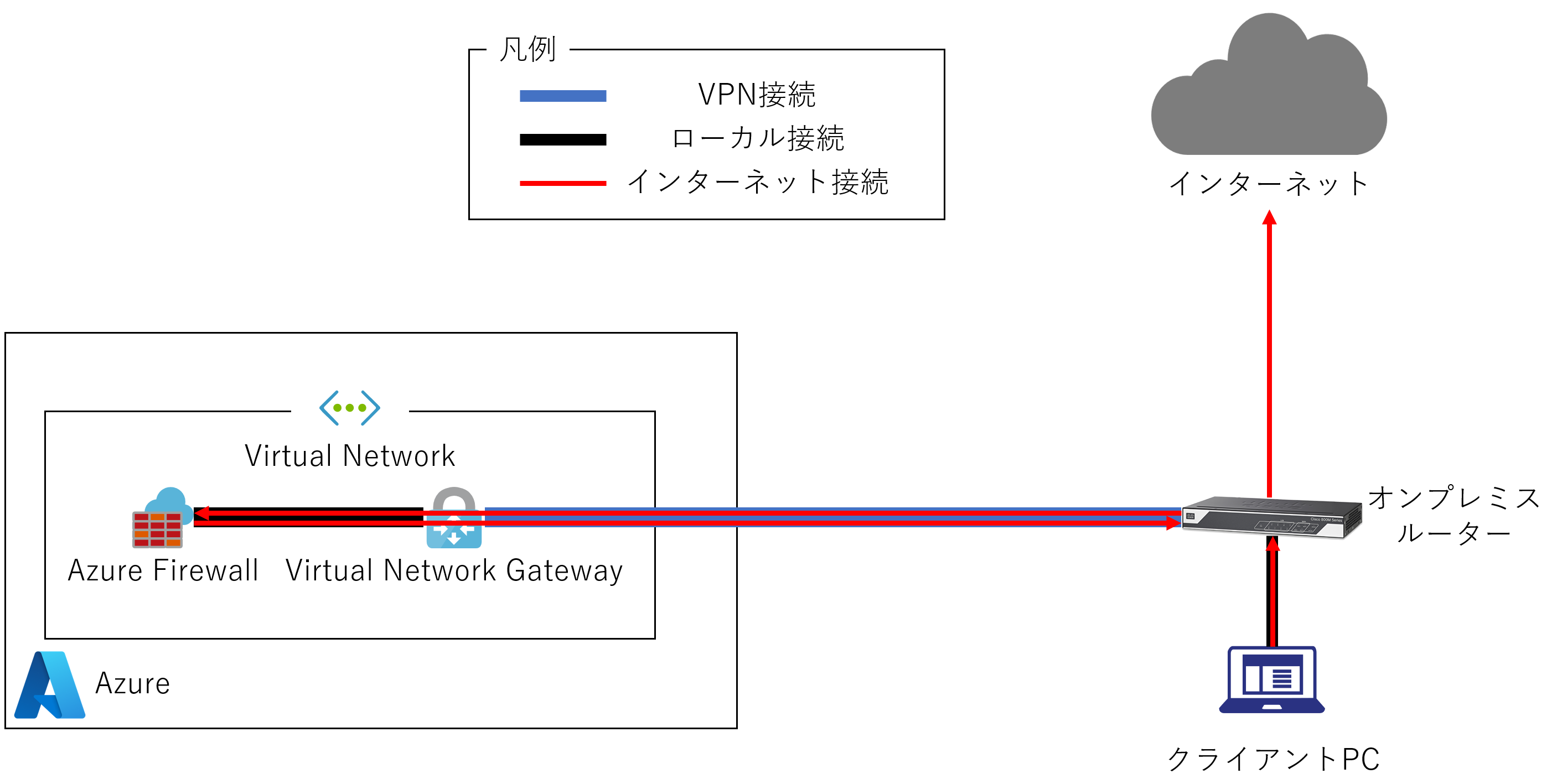

これはAzure FierwallにPublic IPが無い場合、Azure Fierwallから直接インターネットに出れないため、Azure FierwallのFirewall部分のみを迂回し、インターネットに出る際はオンプレミスのルーターを利用する、という意味でしょう。

構成図で経路を示すとこうなりますね。

おわかりいただけただろうか・・・

一度Azure上のAzure FirewallでFirewallの処理(パケットフィルタリングなりWeb FilteringなりのFirewall Policy)を行い、オンプレミスのルーターにFirewall Policyで許可された通信のみを返してそこからインターネットに接続する経路です。

これは何が意味があるのかというと、金融機関やWeb広告の出稿先など、グローバルIPアドレス制限のかかった通信先があると思います。

このグローバルIPアドレス制限のかかった通信先に、オンプレミスルーターのグローバルIPアドレスを登録済みで、かつ相手先に1つしかグローバルIPアドレスを登録できないといった場合に有効な手立てです。

既存環境のみならず、通信相手先の設定変更を行う手間が省けます。

しかしAzureからのダウンロード課金が発生することに注意が必要です。

話が逸れましたね。

本題に戻りましょう。

間に合いますかね。

適当なPublic IPアドレス名を入力して[確認]→[作成]とクリックします。

間に合いました!

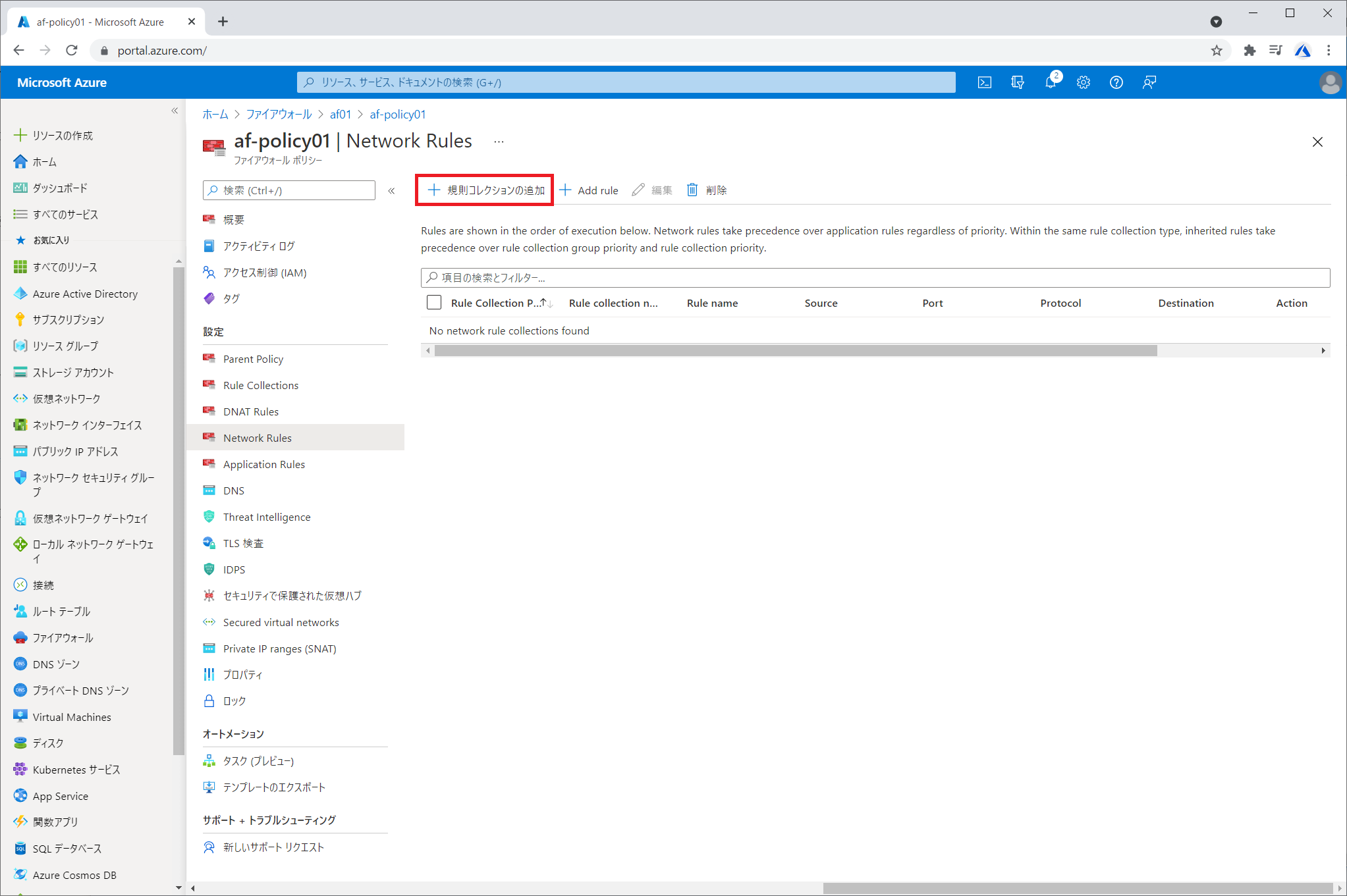

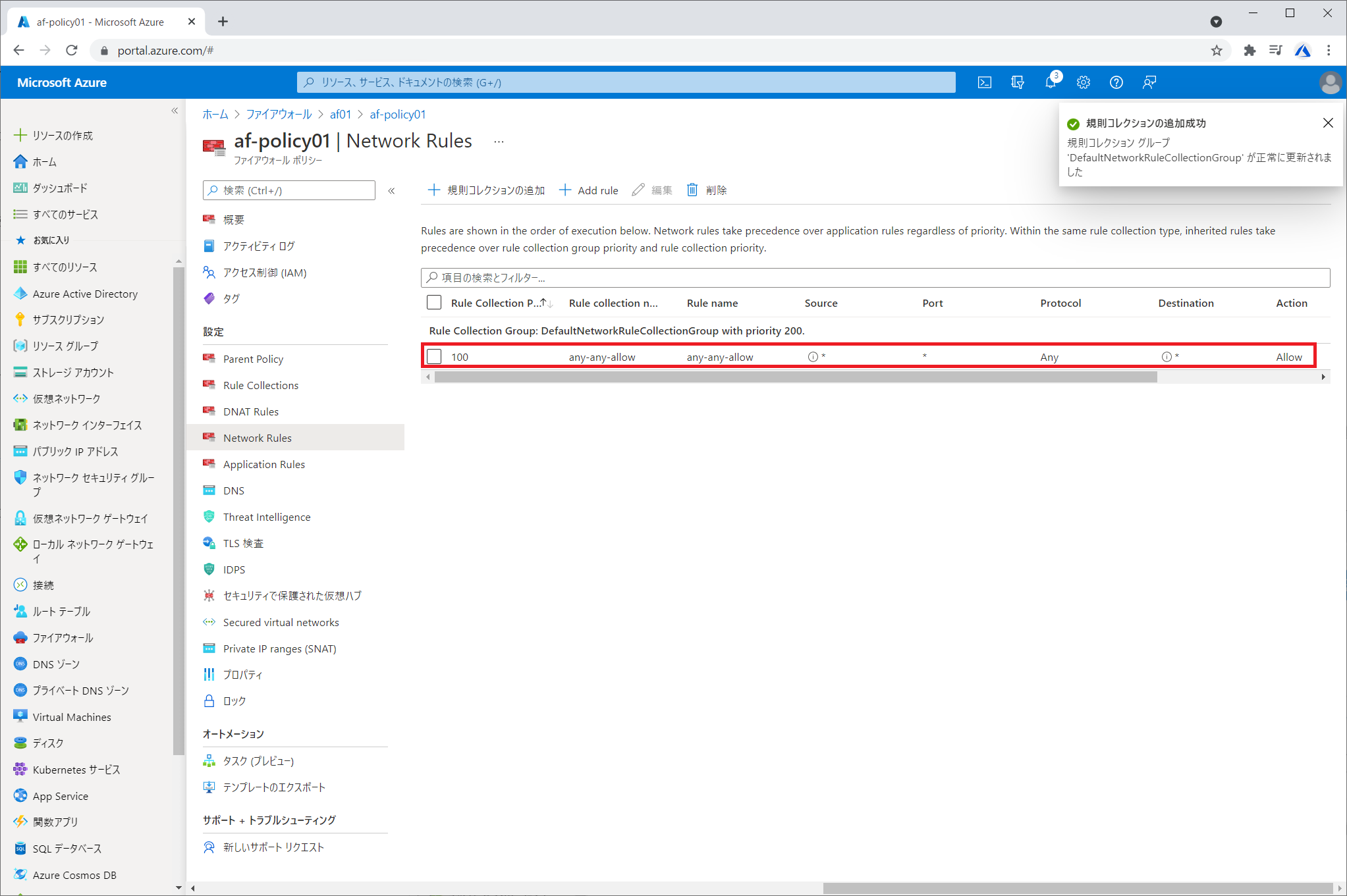

Azure Firewallは暗黙のDenyが有効になっているので、とりあえずOutBound方向にAny-Any-Allowのポリシーを入れていきます。

Azure Firewallデプロイ時に一緒にデプロイした[ファイアウォールポリシー]の[af-policy01]をクリックし

[Network Rules]をクリックします。

[規則のコレクション追加]をクリックし

[名前]を[任意]で、[優先度]は最優先という事で[100]にします。

[アクション]は[許可]、詳細は設定はいわゆる[Source:Any、Destuination:Any、Protocol:Any]という構成にします。

最後に[追加]をクリックし

デプロイ完了を確認します。

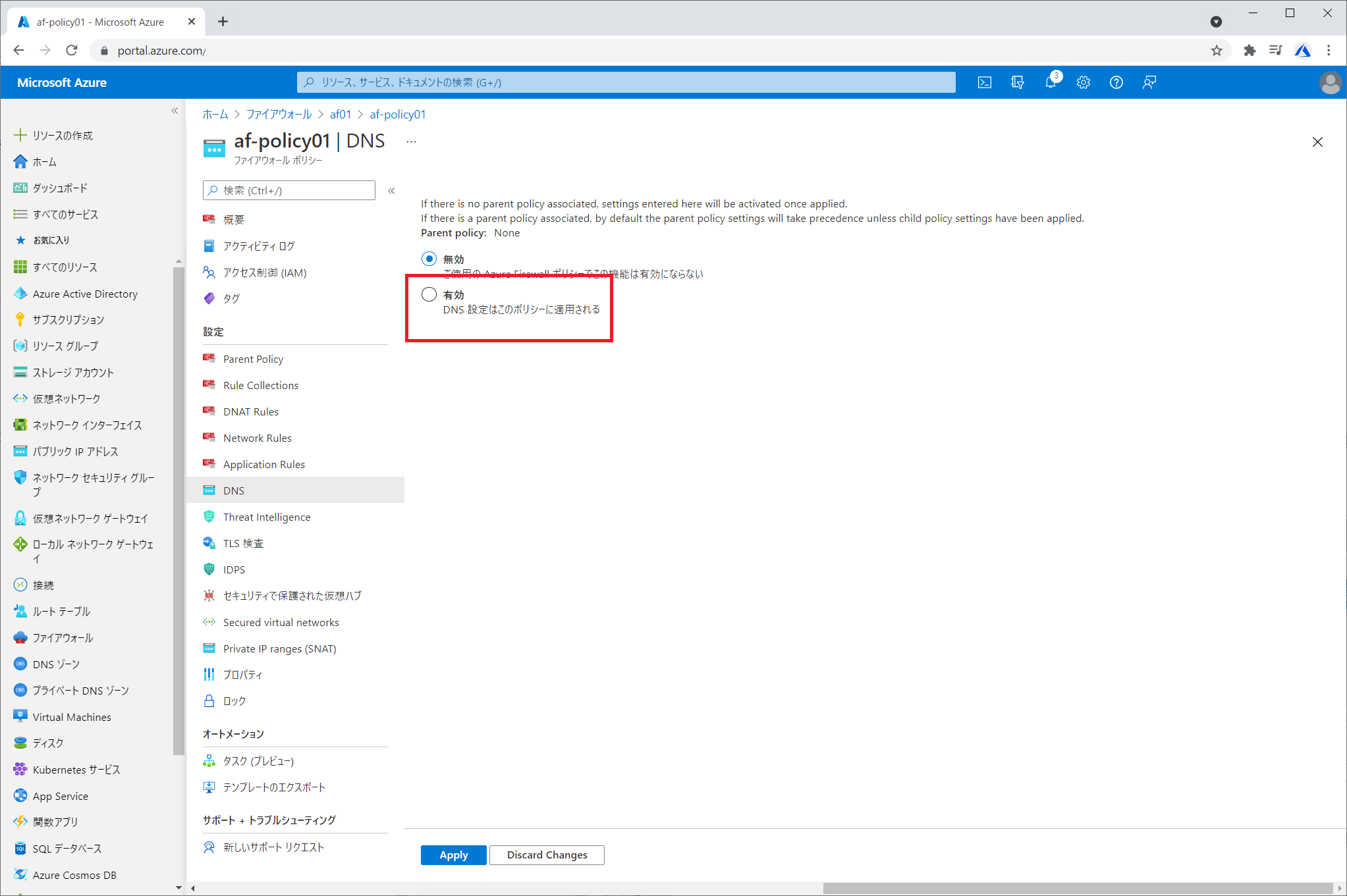

更に設定値を見ていると・・・[DNS]という気になるパラメータがありますね。

今回関係あると思うので見ていきましょう。

[DNS]をクリックし、

[有効]にタブを合わせてみると・・・

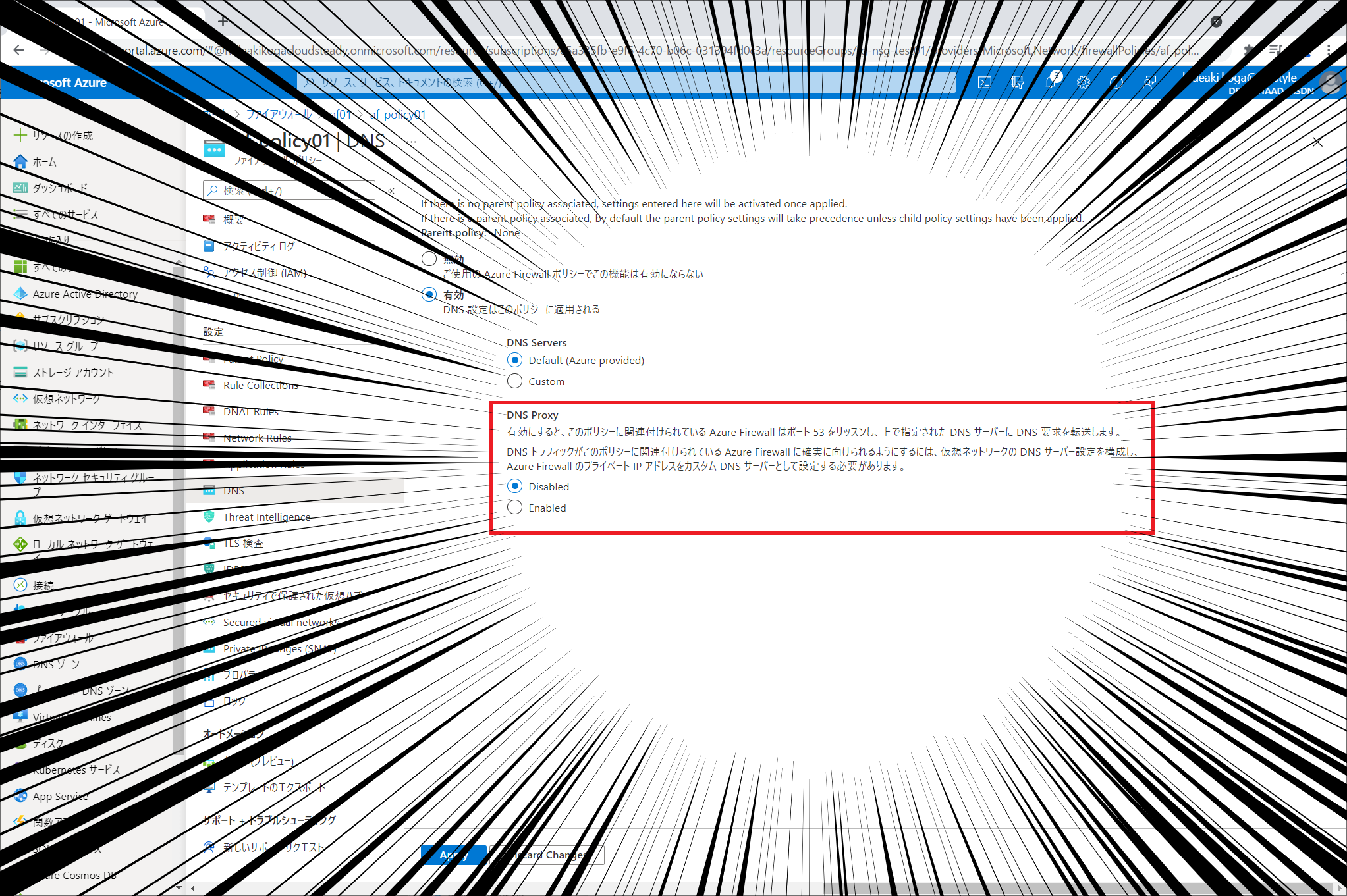

ビンゴ!

今回の構成にバリバリ関係のあるパラメーターが出てきました!

DNS Proxyの有効化/無効化のパラメーターですね。

しかし・・・時間切れ・・・

残念ながら今日はここまで。