はじめに

セキュリティグループについて勉強を始めたとき、正直なところ、インバウンドルールやアウトバウンドルールの仕組みを理解するのに少し時間がかかりました。

しかし、AWSにおいてセキュリティグループは非常に重要な概念です。セキュリティグループを学ぶことは、AWSを学ぶことそのものと言っても過言ではありません(笑)。

この記事では、AWSを学び始めた方や、これからEC2でサーバーを構築しようと思っている方向けに、セキュリティグループの基礎知識や具体例を交えてわかりやすく解説します。

そもそもセキュリティグループとは

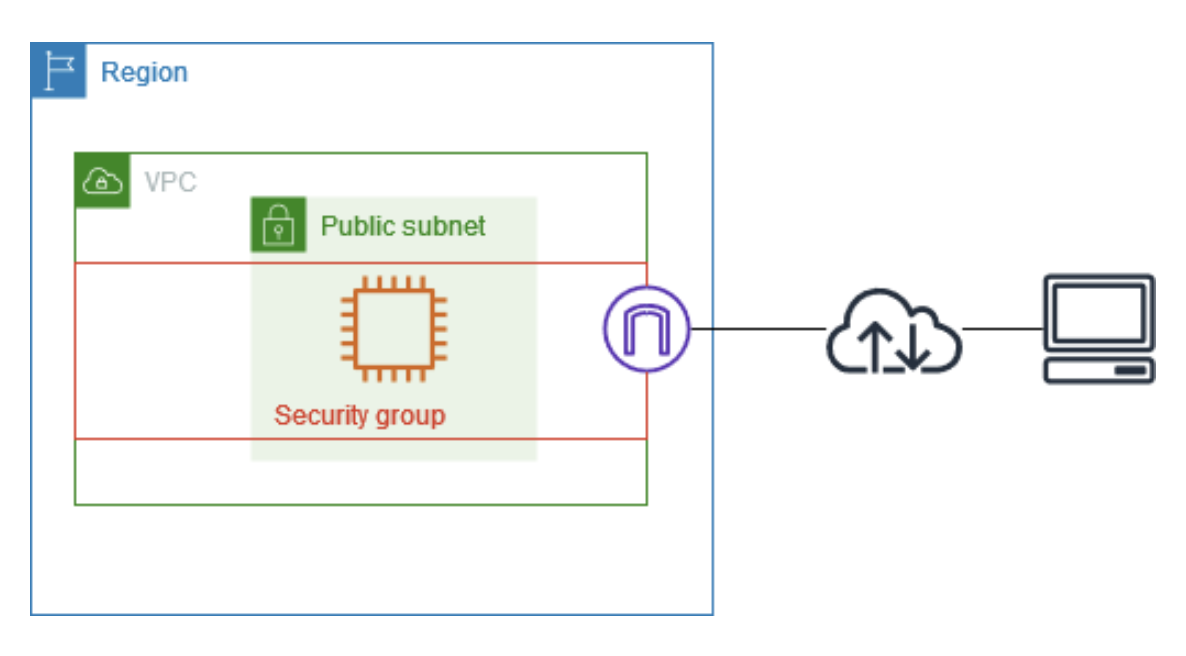

セキュリティグループは、AWSにおける仮想ファイアウォールの役割を果たす重要な機能です。

引用画像:https://docs.aws.amazon.com/ja_jp/vpc/latest/userguide/vpc-security-groups.html

セキュリティグループは、特定のトラフィック(通信)を許可または拒否するルールを設定します。

セキュリティグループでは、「どのポート」「どのプロトコル」「どのIPアドレス」などから通信を許可するかを柔軟に設定できます。

例えば、Webサーバーであれば、HTTP通信(80番ポート)を全世界から許可する設定をセキュリティグループで定義します。

一方で、データベースサーバーなど機密性の高い通信は、特定のIPアドレスのみに限定することでセキュリティを確保することができます。

AWSのセキュリティグループはステートフルな特性を持っており、一度許可された通信に対する応答トラフィックは自動的に許可されます。

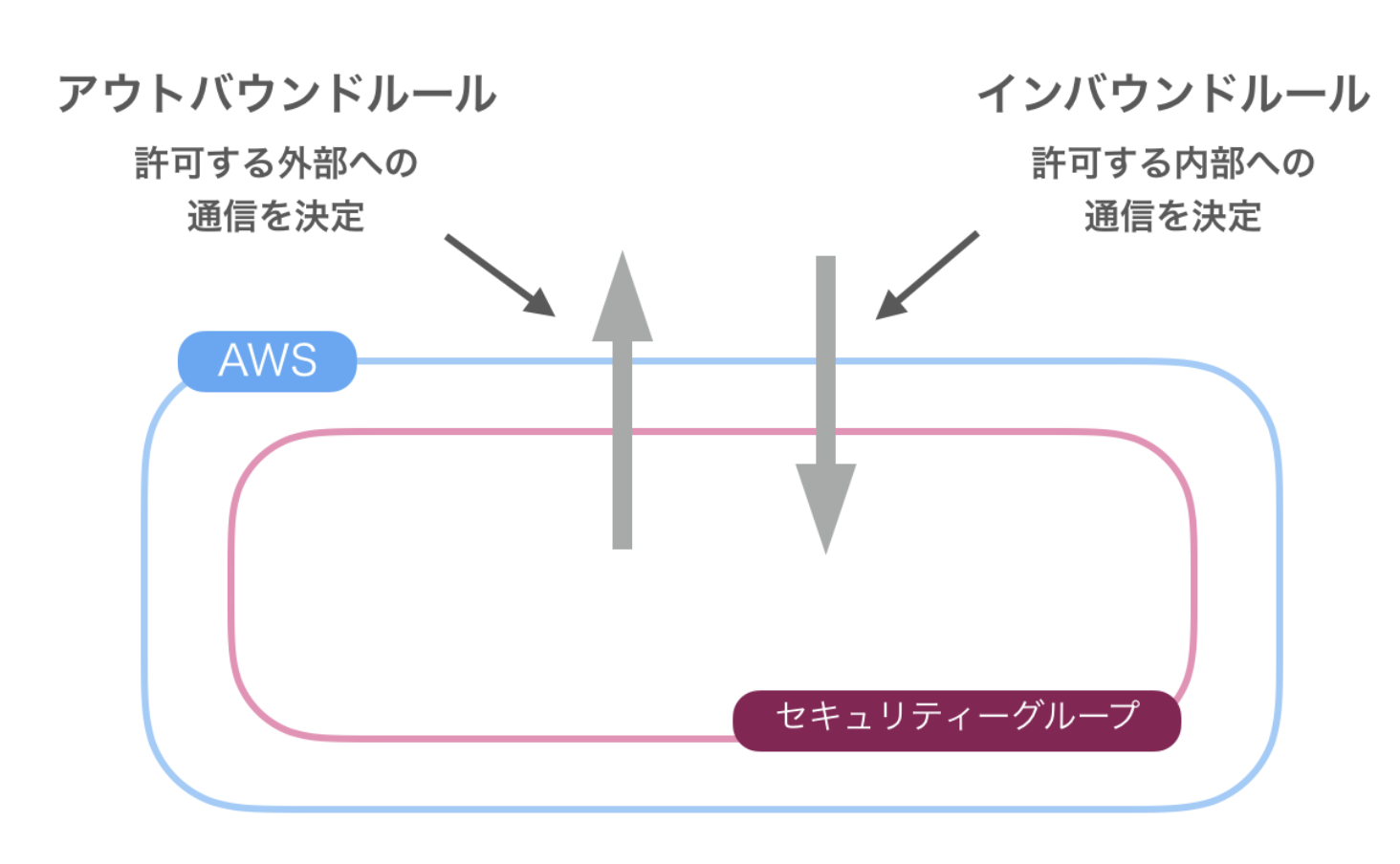

インバウンドルール

インバウンドルールは、外部からEC2インスタンスに向かうトラフィックを制御する設定です。

簡単に言えば、「どんな通信をインスタンスに受け入れるか」を決めるルールです。

SSHアクセスを許可する場合は、ルールでポート22を開放し、特定のIPアドレス(例: 管理者のPC)からのアクセスのみを許可します。

Webサーバーを運用する場合は、ポート80(HTTP)やポート443(HTTPS)を開放して、全世界からのアクセスを受け付けます。

インバウンドルールでは、通信元のIPアドレスや範囲(CIDR形式)を細かく制御できるため、適切に設定することでセキュリティを向上させることができます。

アウトバウンドルール

アウトバウンドルールは、EC2インスタンスから外部に向かうトラフィックを制御する設定です。

簡単に言えば、「どんな通信をインスタンスから外に送るか」を決めるルールです。

インターネットに接続する場合は、ポート80や443を開放して、インターネットへの通信を許可します。

特定のデータベースに接続する場合は、ポート3306(MySQL)などを開放し、データベースサーバーのIPアドレスのみに通信を許可します。

AWSのセキュリティグループはデフォルトで「全てのアウトバウンドトラフィックが許可」されていますが、必要に応じて制限を加えることでセキュリティを強化できます。

ここまでのまとめ

インバウンドルールは、外部からの通信をインスタンスが受け入れる条件を指定するルールです。

一方で、アウトバウンドルールは、インスタンスから外部に送信する通信の条件を指定するルールです。

引用画像:https://tech-camp.in/note/technology/14602/

ここまでの説明で、セキュリティグループ、インバウンドルール、アウトバウンドルールの基本が理解できたと思います。

以下に要点を簡単に表でまとめました。

| 特徴 | インバウンドルール | アウトバウンドルール |

|---|---|---|

| 通信の方向 | 外部 → EC2インスタンス | EC2インスタンス → 外部 |

| 制御対象 | インスタンスが受け入れる通信を制御 | インスタンスから送信する通信を制御 |

| 主な用途 | - SSHアクセス許可 - Webサーバーの通信許可 |

- インターネットアクセス - 外部APIやDB接続 |

| 設定例 | - ポート22: 特定IPからのSSHアクセス許可 - ポート80: 全世界からのHTTPアクセス許可 |

- ポート443: インターネット接続許可 - ポート3306: 特定DBへの接続許可 |

| デフォルト設定 | 全てのトラフィックを拒否 | 全てのトラフィックを許可 |

| セキュリティのポイント | 適切なIP範囲を指定し、不必要なポートは開放しない | 必要最低限の外部通信に絞り、意図しない通信を制限 |

Qiitaでブログ投稿を始めたことで、自然とマークアップ言語を扱えるようになったのは大きな収穫です!

事前準備

ここでは、過去の記事で紹介したTerraformのコードを使用して、シンプルなEC2インスタンスを1台構築し、検証を行います。

このEC2インスタンスにはパブリックIPv4アドレスが割り当てられており、秘密鍵(キーペア)を設定済みです。インターネットからのアクセスが可能な状態です。

実際にセキュリティグループを触ってみた

ここでは、以下の3つのケースをハンズオン形式で解説します。

- ICMP(ping通信)

- SSH(22番ポート)

- HTTP(80番ポート)

画像を交えながら設定手順を説明します。また、自分への備忘録として、セキュリティグループの設定方法をまとめています。

ICMP(ping通信)

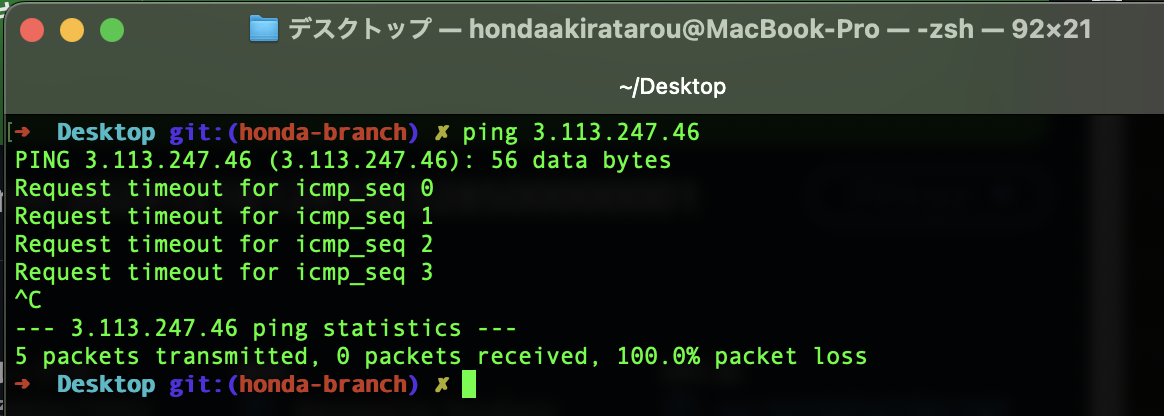

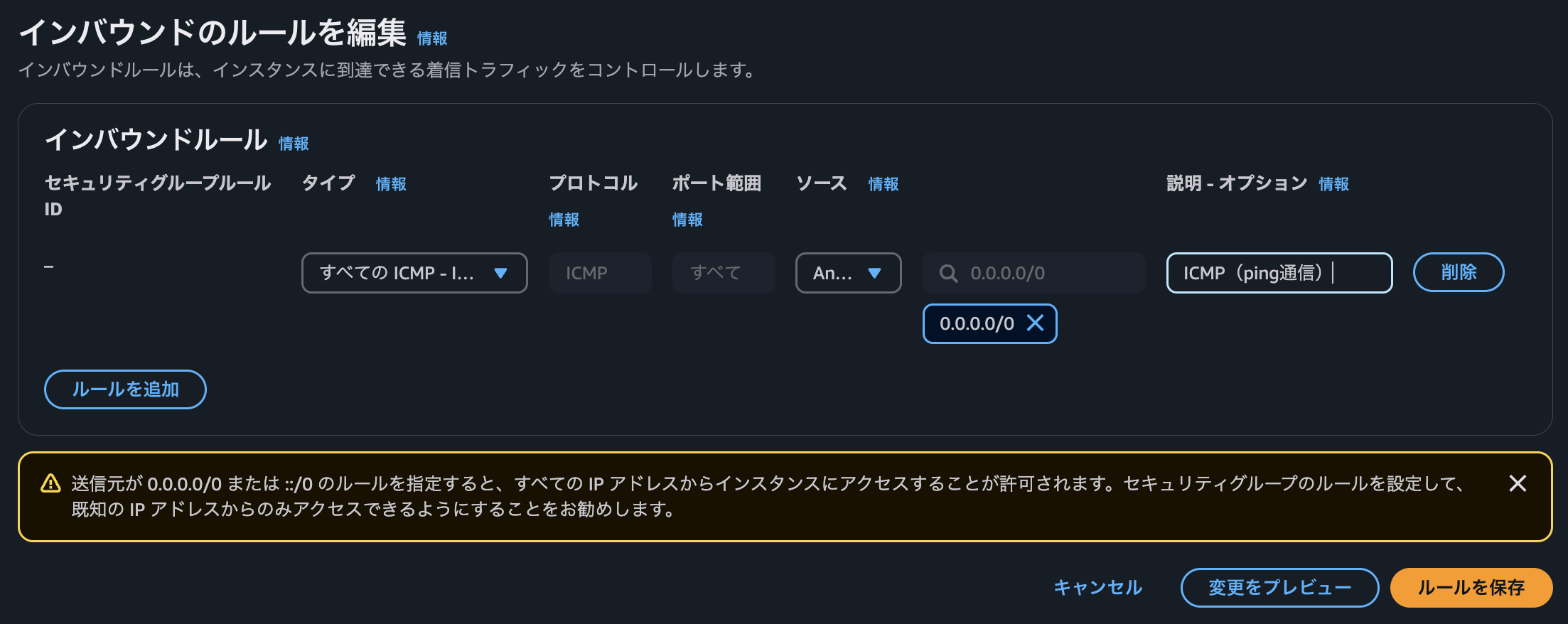

ICMPは主にpingコマンドを使って通信確認を行います。セキュリティグループでICMPを許可していない場合、通信は失敗します。

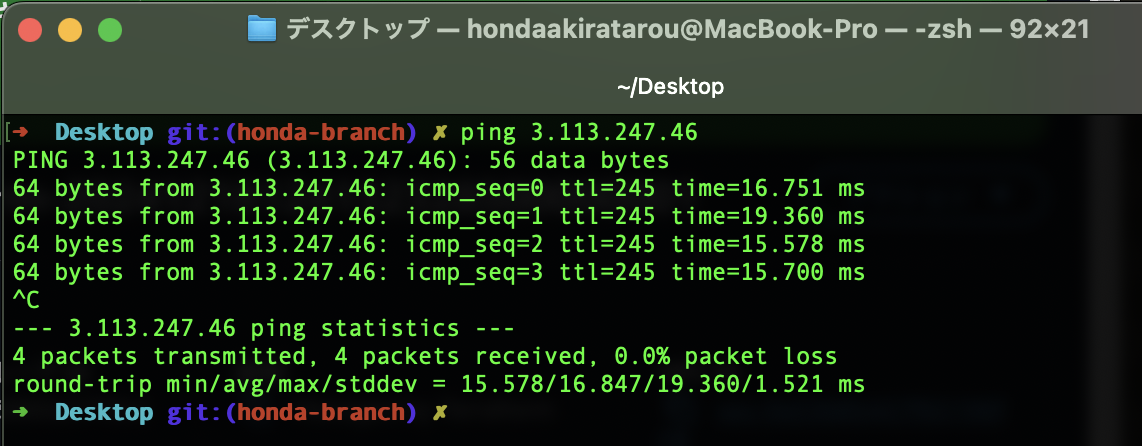

「すべてのICMP-IPv4」を選択し、「0.0.0.0/0」で全世界からのpingを許可します。

設定後、pingを再実行して、疎通確認が成功することを確認できました!

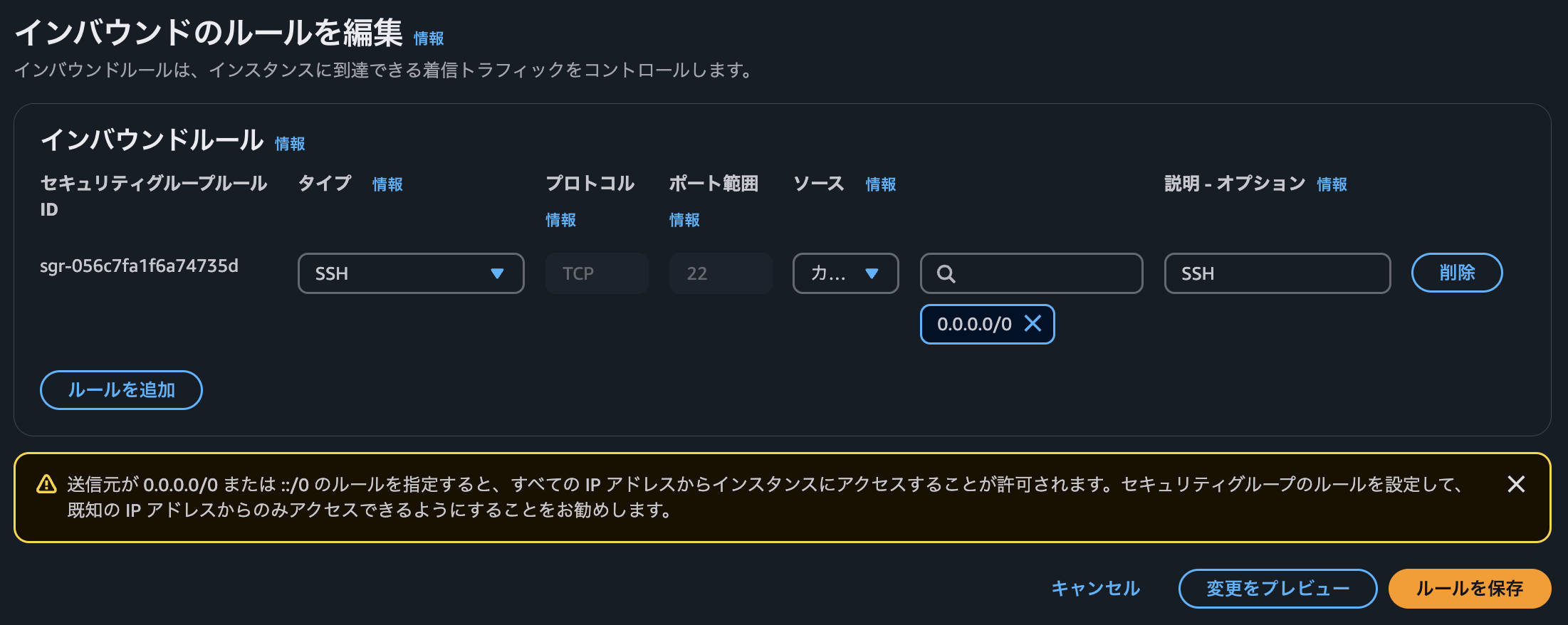

SSH(22番ポート)

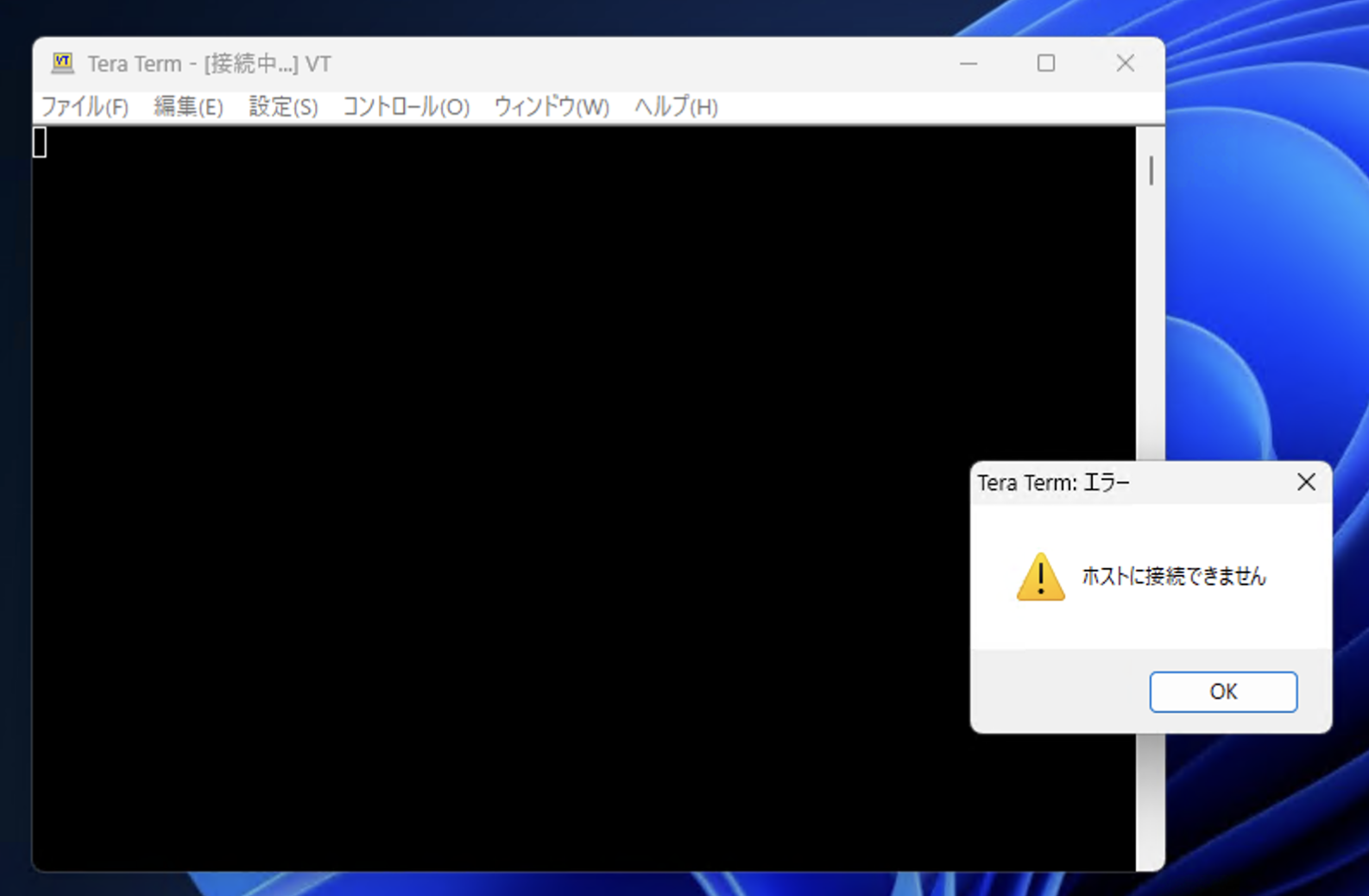

SSHはリモート接続に使用され、セキュリティグループでポート22が許可されていないと接続できません。

ポート22が未許可の場合、接続は失敗します。以下のようなエラーが表示されます。

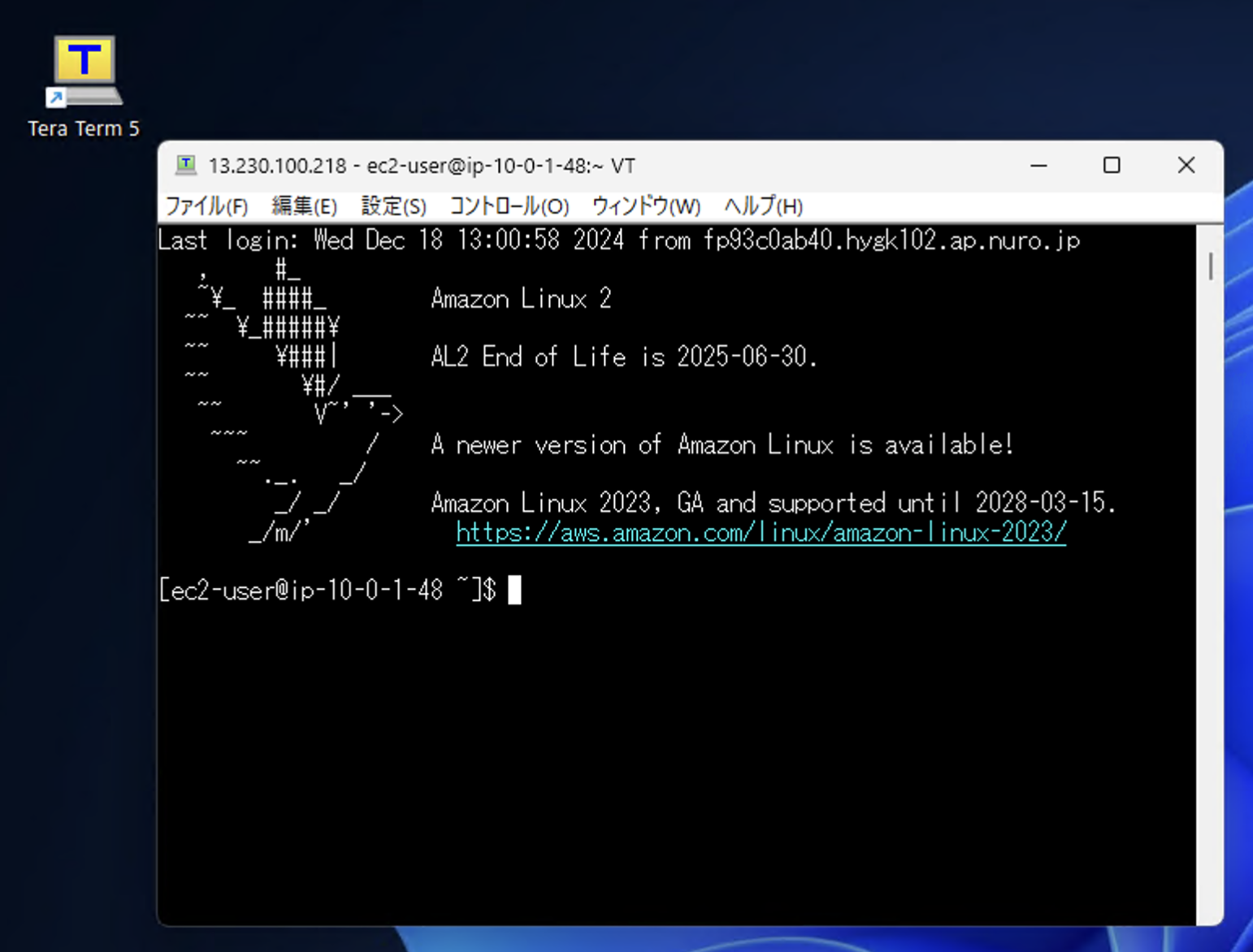

ちなみに、Tera Termを使ってEC2インスタンスに秘密鍵(.pemファイル)を使用してSSH接続する方法については、過去の記事で詳しく解説しています。

次に、セキュリティグループのインバウンドルールを編集し、SSHを選択して「0.0.0.0/0」(全世界)からのSSH接続を許可します。

ルールを設定後、再度Tera Termを使用してEC2インスタンスに秘密鍵を使いSSH接続を試みると、無事接続が成功しました!

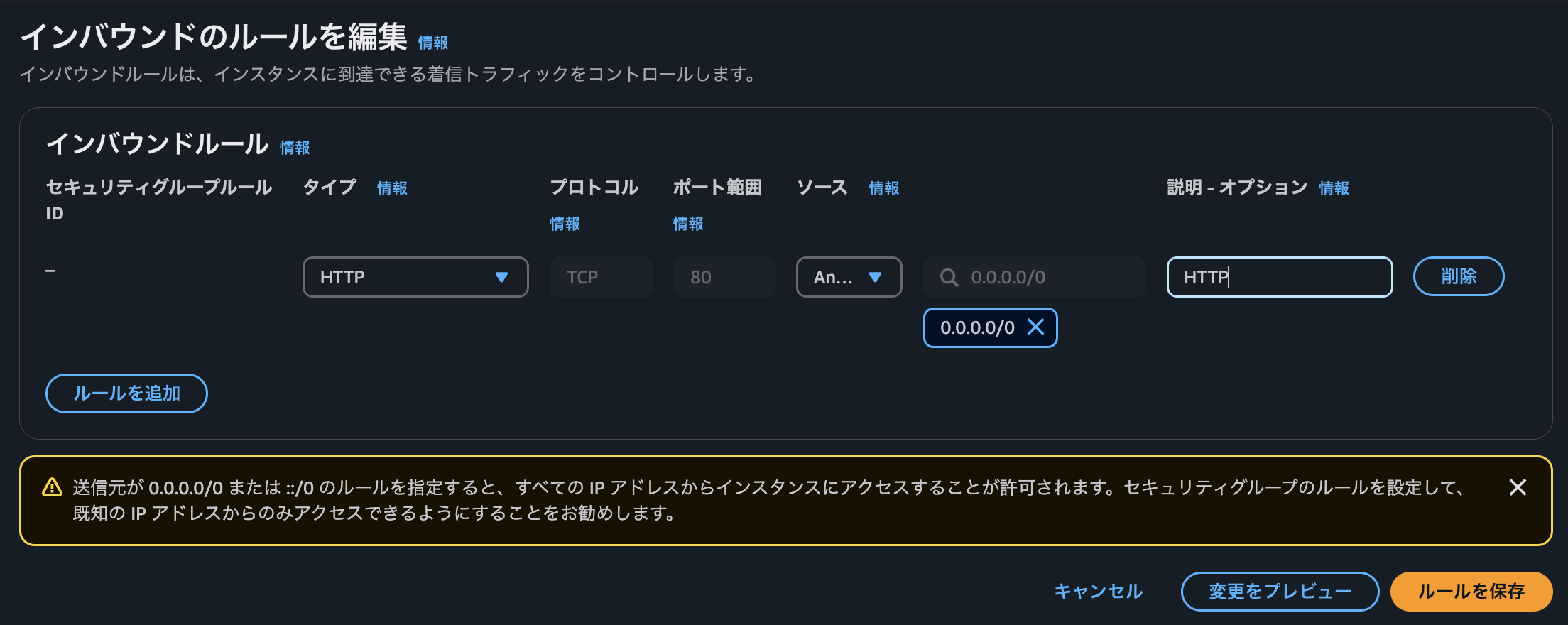

HTTP(80番ポート)

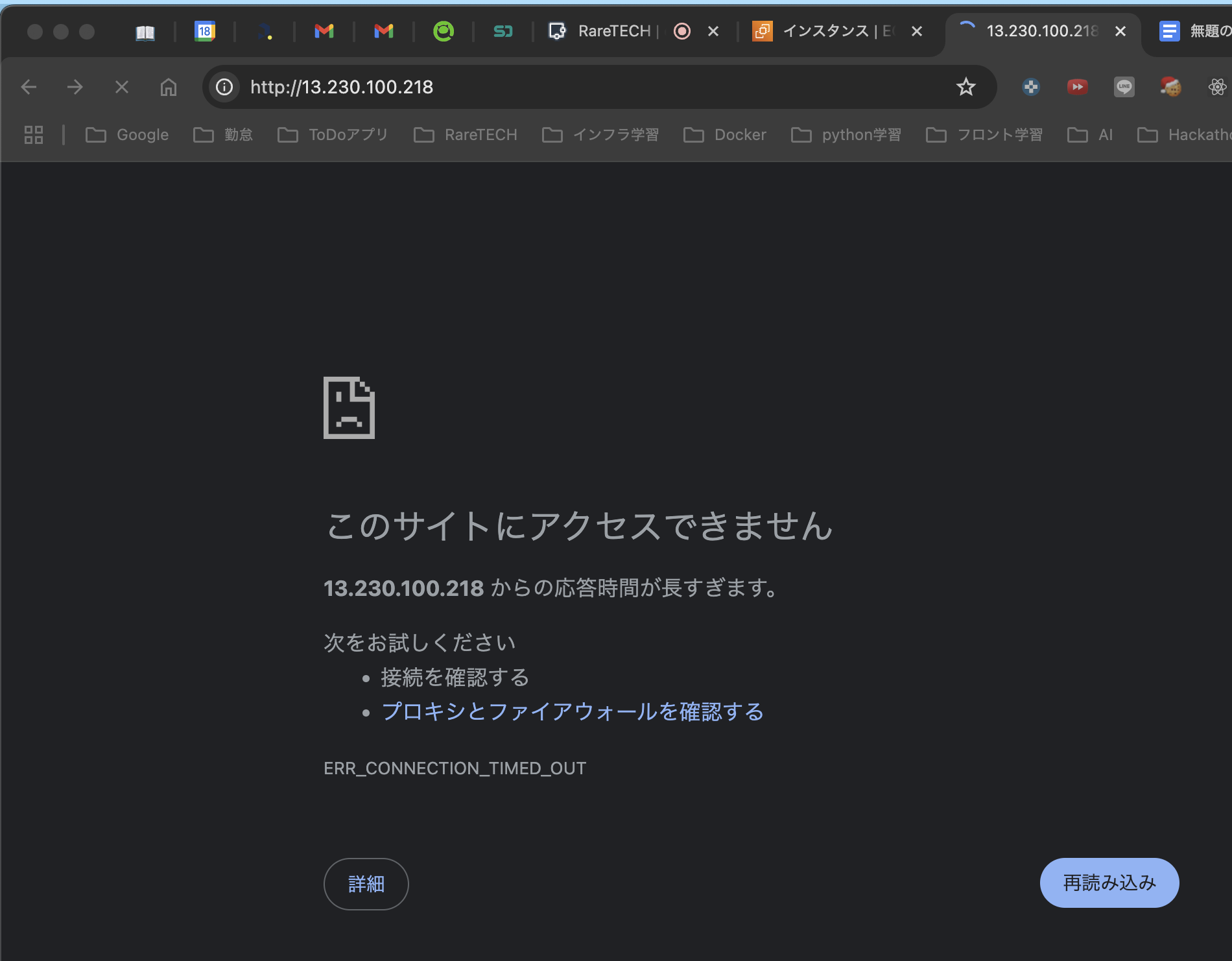

HTTPはウェブ通信に使用され、セキュリティグループでポート80が許可されていない場合、Webサーバーへのアクセスはブロックされます。

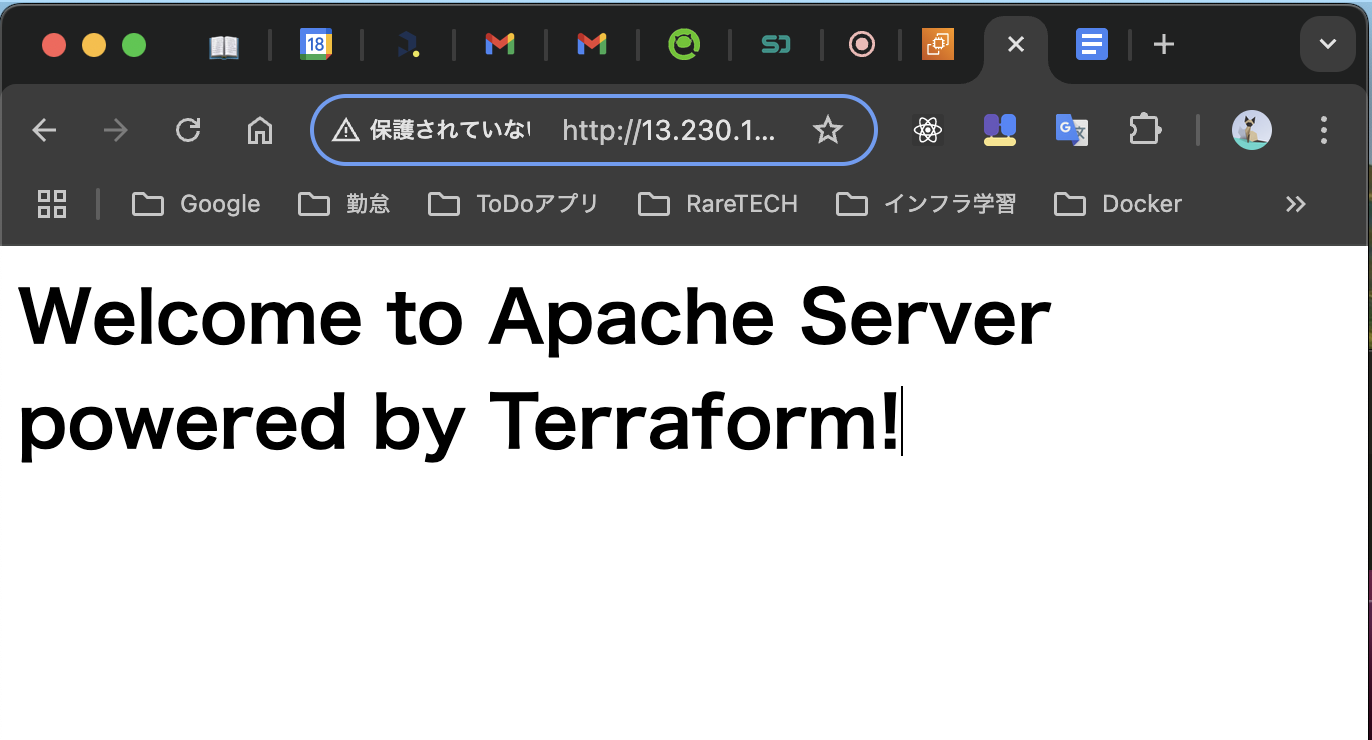

今回は、Terraformを使用して構築したEC2インスタンスにApacheを導入しており、Webサーバーとして動作するように設定しています。

最初に、セキュリティグループでポート80が未許可の状態で接続を試みたところ、タイムアウトエラーとなり、想定通りアクセスできないことを確認しました。

次に、セキュリティグループのインバウンドルールを編集し、HTTPを選択して「0.0.0.0/0」(全世界)からのインターネットアクセスを許可します。

設定後、ブラウザからアクセスしたところ、事前にTerraformで設定していたテスト用のHTMLページが正しく表示されることを確認しました。

今回の検証は、すべて大成功です!!

まとめ

ここまで読んでいただき、ありがとうございます。

今回はセキュリティグループの基本について解説しました。この内容が少しでも誰かの技術の支えになれば幸いです。

今後も、自分の知識を整理しながら、基礎的な部分を体系的に学び、実際に手を動かしながら学んだ内容を記事としてまとめていきたいと思います!

関連記事